Перед подключением FreeIPA и Active Directory (AD) к доверию необходимо убедиться, что серверы видят друг друга и правильно разрешают доменные имена. В этом сценарии описывается настройка DNS для разрешения доменных имен между:

26.1. Настройка зоны перенаправления DNS на сервере FreeIPA

С помощью зон перенаправления DNS (forward zone) DNS-запросы для определенной зоны можно перенаправлять на другой DNS-сервер. Например, можно перенаправлять DNS-запросы для домена AD на DNS-сервер AD.

Настройка зоны перенаправления в веб-интерфейсе FreeIPA:

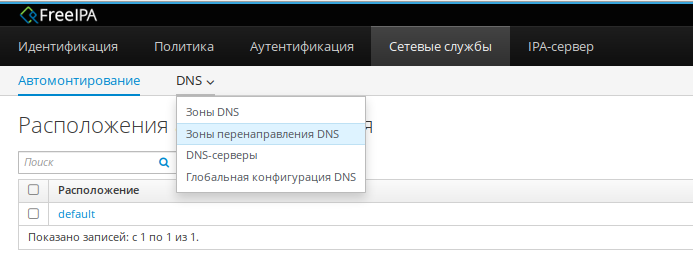

Перейти на вкладку .

В выпадающем меню выбрать → :

Нажать кнопку Добавить.

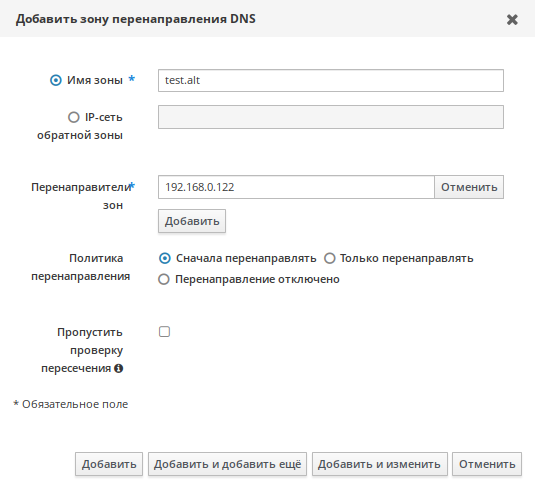

В диалоговом окне Добавить зону перенаправления DNS добавить имя зоны.

В строке Перенаправители зон нажать кнопку Добавить.

В поле Перенаправители зон добавить IP-адрес сервера, для которого создается новая зона перенаправления:

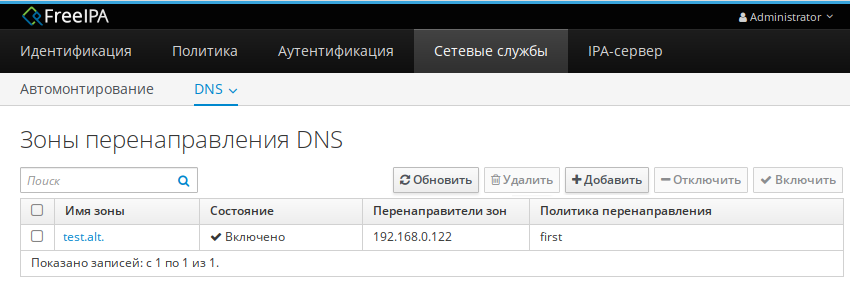

Нажать кнопку Добавить. Зона перенаправления DNS будет добавлена:

Создание зоны переадресации DNS для домена AD в командной строке (следует указать IP-адрес удаленного DNS-сервера с параметром

--forwarder):

# kinit admin

# ipa dnsforwardzone-add test.alt --forwarder=192.168.0.122 --forward-policy=first

Сервер проверит DNS-перенаправитель (перенаправители).

Это может занять некоторое время; пожалуйста, подождите...

Имя зоны: test.alt.

Активная зона: TRUE

Перенаправители зон: 192.168.0.122

Политика перенаправления: first

Если при добавлении зоны перенаправления появляется предупреждение об ошибке проверки DNSSEC, это означает что удалённый DNS-сервер не использует DNSSEC. Рекомендуется включить DNSSEC на удаленном DNS-сервере.

Если включить проверку DNSSEC на удаленном DNS-сервере нельзя, можно отключить DNSSEC на сервере FreeIPA. Для этого в файле

/etc/bind/ipa-options-ext.conf следует привести параметры

dnssec-validation и

dnssec-enable к виду:

dnssec-enable no;

dnssec-validation no;

И перезапустить службу DNS:

# systemctl restart bind.service

Проверка настройки:

# dig dc1.test.alt +noall +answer

dc1.test.alt. 709 IN A 192.168.0.122