64.1.1. Настройка ограничения в ЦУС

Должен быть установлен пакет alterator-secsetup:

# apt-get install alterator-secsetup

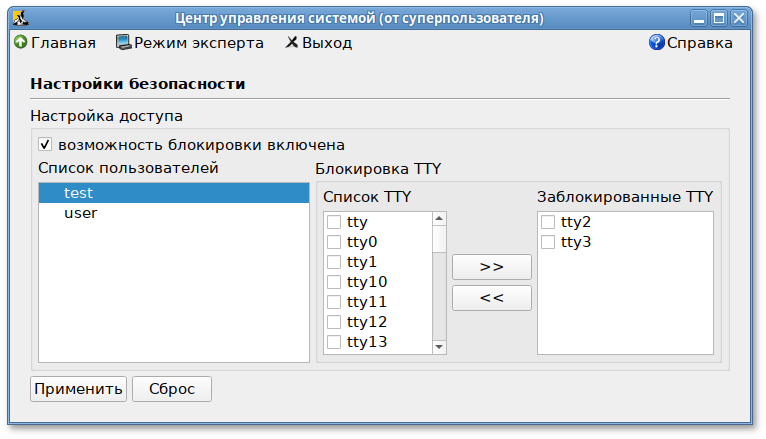

Для включения модуля необходимо установить отметку в поле Возможность блокировки включена. Для каждого отдельного пользователя системы можно заблокировать любые необходимые TTY, для этого в окне в окне Список пользователей необходимо выбрать пользователя, в окне Список TTY отметить консоли, которые должны быть заблокированы для данного пользователя, перенести их в окно Заблокированные TTY и нажать кнопку Применить:

64.1.2. Настройка ограничения в консоли

Чтобы ограничить консольный доступ для пользователей/групп с помощью модуля pam_access.so необходимо внести изменения в файл /etc/security/access.conf.

Чтобы ограничить доступ для всех пользователей, кроме пользователя root, следует внести следующие изменения:

# vim /etc/security/access.conf

-:ALL EXCEPT root: tty2 tty3 tty4 tty5 tty6 localhost

Доступ может быть ограничен для конкретного пользователя:

# vim /etc/security/access.conf

-:user: tty2 tty3 tty4 tty5 tty6 LOCAL

Доступ может быть ограничен для группы, содержащей несколько пользователей:

# vim /etc/security/access.conf

-:group:tty1 tty2 tty3 tty4 tty5 tty6 LOCAL

Далее необходимо сконфигурировать стек PAM для использования модуля pam_access.so для ограничения доступа на основе ограничений, определенных в файле

/etc/security/access.conf. Для этого дописать в файл

/etc/pam.d/system-auth-local-only строку account required pam_access.so после строки account required pam_tcb.so:

auth required pam_tcb.so shadow fork nullok

account required pam_tcb.so shadow fork

account required pam_access.so

password required pam_passwdqc.so config=/etc/passwdqc.conf

password required pam_tcb.so use_authtok shadow fork nullok write_to=tcb

session required pam_tcb.so