Альт Рабочая станция для Эльбрус предоставляет возможность безопасного соединения удалённых офисов, используя технологию

VPN (англ. Virtual Private Network — виртуальная частная сеть), которая позволяет организовать безопасные шифрованные соединения через публичные сети (например, Интернет) между удалёнными офисами или локальной сетью и удалёнными пользователями. Таким образом, вы можете связать два офиса организации, что делает работу с документами, расположенными в сети удалённого офиса, более удобной.

Помимо соединения целых офисов, также существует возможность организовать доступ в офисную сеть для работы в ней извне. Это означает, например, что сотрудник может работать в своём привычном окружении, даже находясь в командировке или просто из дома.

42.1. Настройка OpenVPN-сервера

OpenVPN-сервер может быть развёрнут, например, на базе ОС Альт Сервер или ОС Альт Рабочая станция для Эльбрус. Для организации VPN соединения на стороне сервера предусмотрен модуль ЦУС (пакет alterator-openvpn-server) из раздела .

Используя модуль можно:

включить/отключить OpenVPN-сервер;

настроить параметры сервера: тип, сети сервера, использование сжатия и т.д.;

управлять сертификатами сервера;

настроить сети клиентов.

Особое внимание при планировании и настройке подключений следует обратить на используемые сети. Они не должны пересекаться.

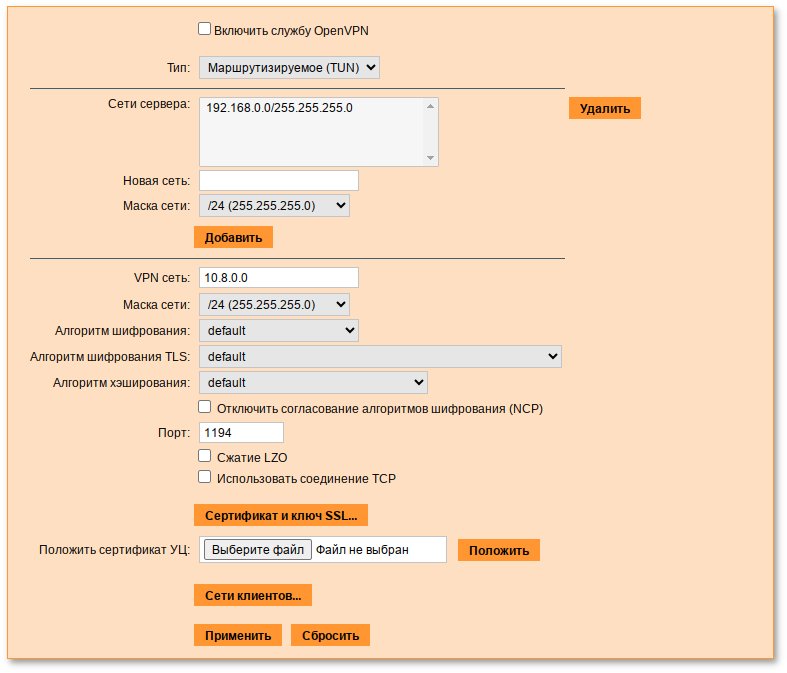

Для создания соединения необходимо установить флажок Включить службу OpenVPN, выбрать тип подключения: маршрутизируемое (используется TUN) или через мост (используется TAP), и проверить открываемую по соединению сеть (обычно это локальная сеть в виде IP-адреса и маски подсети).

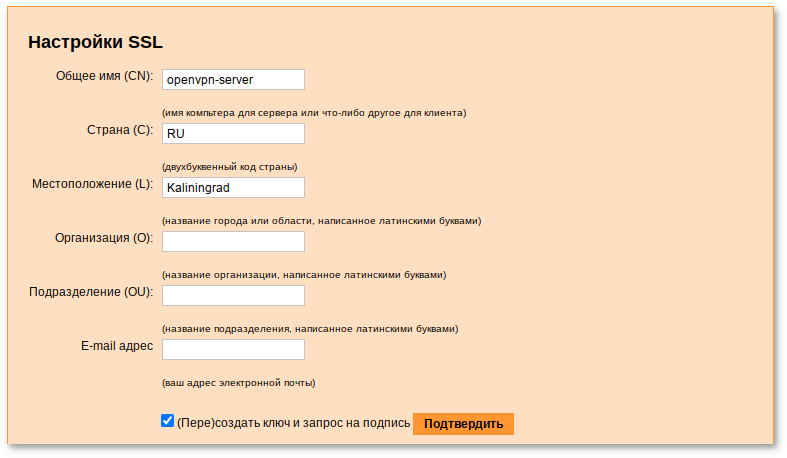

Для настройки сертификата и ключа ssl необходимо нажать на кнопку Сертификат и ключ ssl…. Откроется окно модуля (пакет alterator-sslkey):

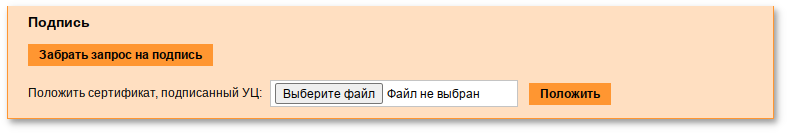

Здесь нужно заполнить поле Общее имя (CN) и поле Страна (С) (прописными буквами), отметить пункт (Пере)создать ключ и запрос на подпись и нажать кнопку Подтвердить. После чего станет активной кнопка Забрать запрос на подпись:

Если нажать на кнопку Забрать запрос на подпись, появится диалоговое окно с предложением сохранить файл openvpn-server.csr. Необходимо сохранить этот файл на диске.

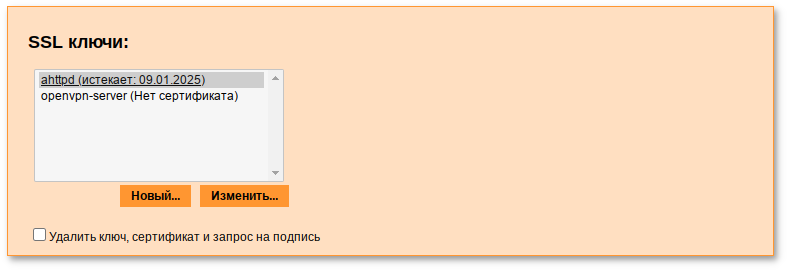

В модуле появился новый ключ openvpn-server (Нет сертификата):

Подписать сертификат можно в модуле на сервере.

Можно подписать сертификат в консоли, с помощью openssl. Для этого необходимо выполнить следующие действия:

Изменить значение параметра

policy в файле

/var/lib/ssl/openssl.cnf для возможности подписывать любые сертификаты:

policy = policy_anything

Создать каталоги:

# mkdir -p /root/CA/demoCA

# cd /root/CA

# mkdir -p ./demoCA/newcerts

Создать файл базы с действующими и отозванными сертификатами:

# touch ./demoCA/index.txt

Создать файл индекса для базы ключей и сертификатов:

# echo '01' > ./demoCA/serial

Создать файл индекса для базы отозванных сертификатов:

# echo '01' > ./demoCA/crlnumber

Создать «самоподписанный» сертификат

ca-root.pem и закрытый ключ

ca-root.key, которыми будут заверяться/подписываться ключи и сертификаты клиентов:

# openssl req -new -x509 -keyout ca-root.key -outca-root.pem

Ввести пароль для закрытого ключа и ответить на запросы о владельце ключа.

Подписать запрос на сертификат своим «самоподписанным»

ca-root.pem сертификатом и ключом

ca-root.key с помощью следующей команды:

# openssl ca -cert ca-root.crt -keyfile ca-root.pem -days 3650 -in /home/user/openvpn-server.csr -out /home/user/output.pem

где:

/home/user/openvpn-server.csr — запрос на сертификат (файл, полученный в модуле );

/home/user/output.pem — файл, в который будет записан подписанный сертификат.

Можно также установить пакет alterator-ca (alterator-ca не входит в состав ISO-образа дистрибутива Альт Рабочая станция для Эльбрус, его можно установить из репозитория p10) и создать УЦ в ЦУС.

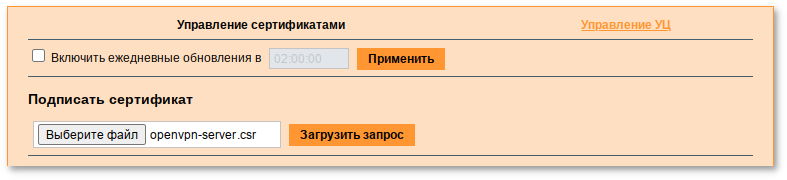

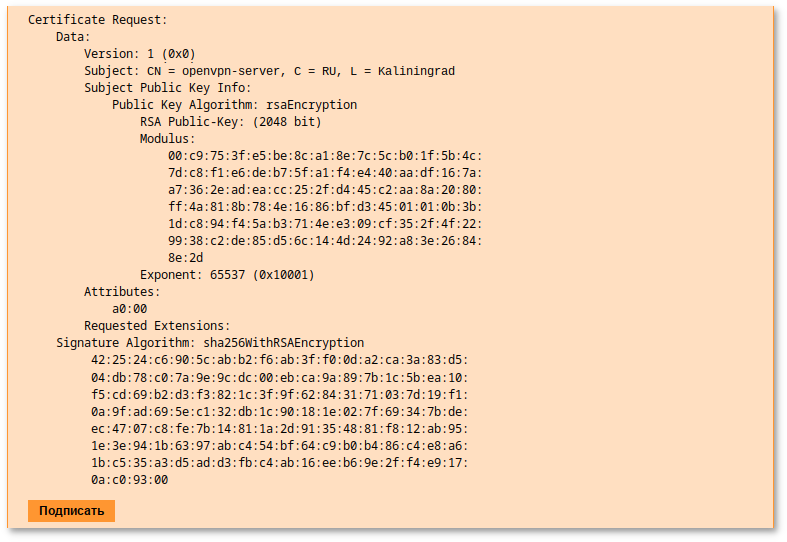

Чтобы подписать сертификат, необходимо перейти в модуль → , нажать кнопку Выберите файл, указать путь до файла openvpn-server.csr и нажать кнопку Загрузить запрос:

В результате на экране появится две группы цифр и кнопка Подписать. Необходимо нажать на кнопку Подписать и сохранить файл output.pem (подписанный сертификат).

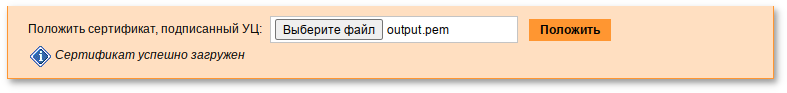

Подписанный сертфикат (файл output.pem) следует положить к его ключу. Для этого в разделе , необходимо выделить ключ openvpn-server (Нет сертификата) и нажать кнопку Изменить. В появившемся окне, в пункте Положить сертификат, подписанный УЦ нужно нажать кнопку Выберите файл, указать путь до файла output.pem и нажать кнопку Положить:

В модуле , видно, что изменился ключ openvpn-server (истекает_и_дата). Ключ создан и подписан.

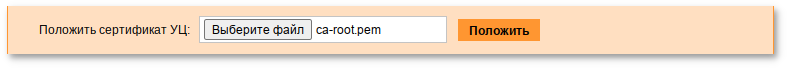

В модуле необходимо положить сертификат УЦ. Для этого в графе Положить сертификат УЦ следует нажать кнопку Выберите файл, указать путь к файлу сертификата УЦ (файл ca-root.pem) и нажать кнопку Положить:

Появится сообщение: «Сертификат УЦ успешно загружен».

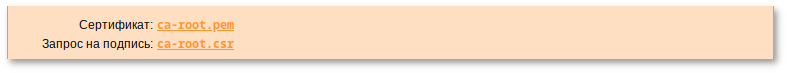

Если использовался модуль , для получения сертификата УЦ необходимо перейти в модуле на вкладку Управление УЦ и забрать сертификат, нажать на ссылку Сертификат: ca-root.pem:

Для включения OpenVPN необходимо отметить пункт Включить службу OpenVPN и нажать кнопку Применить.

Если необходимо организовать защищённое соединение между двумя локальными сетями, воспользуйтесь модулем (раздел ).