Редакция октябрь, 2025

Аннотация

Примечание

/var/lib/ipa/sysrestore/. При удалении сервера FreeIPA эти файлы автоматически восстанавливаются.

Важно

https://tools.ietf.org/html/rfc2606), например: ipa.test, example.net.

Примечание

Важно

Таблица 1.1. Порты FreeIPA

|

Служба

|

Порт(ы)

|

Протокол

|

|---|---|---|

|

HTTP/HTTPS

|

80, 443

|

TCP

|

|

LDAP/LDAPS

|

389, 636

|

TCP

|

|

Kerberos

|

88, 464

|

TCP и UDP

|

|

DNS

|

53

|

TCP и UDP (опционально, если используется встроенный DNS)

|

|

NTP (опционально)

|

123

|

UDP

|

Примечание

# hostnamectl set-hostname ipa.example.test

Примечание

Примечание

#systemctl stop ahttpd#a2dissite 000-default_https#a2disport https#systemctl condreload httpd2

#apt-get install haveged#systemctl enable --now haveged

# apt-get install freeipa-server

# apt-get install freeipa-server-dns

# apt-get install freeipa-server-trust-ad

ipa-server-install, ipa-replica-install, ipa-dns-install и ipa-ca-install имеют множество опций, которые можно использовать для предоставления дополнительной информации при интерактивной установке сервера. Их также можно использовать в скриптах.

ipa-server-install(1), ipa-replica-install(1), ipa-dns-install(1) и ipa-ca-install(1).

Таблица 1.2. Основные опции для ipa-server-install и ipa-replica-install

|

Опция

|

Описание

|

|---|---|

-d, --debug

|

Включает режим отладки.

|

-U, --unattended

|

Запускает автоматическую (пакетную) установку без запроса данных у пользователя.

|

--hostname=<HOSTNAME>

|

Полное доменное имя (FQDN) сервера FreeIPA (например, server.ipa.example.test). Должно содержать только строчные буквы, цифры, дефисы и точки.

|

--ip-address=<IP_ADDRESS>

|

Указывает IP-адрес сервера. IP-адрес должен быть назначен одному из локальных сетевых интерфейсов. Опцию можно использовать несколько раз.

|

--dirsrv-config-file=<LDIF_file_name>

|

Путь к файлу в формате LDIF, содержащему настройки для экземпляра Directory Server.

|

-n <DOMAIN_NAME>, --domain=<DOMAIN_NAME>

|

Имя LDAP-домена, используемого в качестве домена FreeIPA.

|

-p <directory_manager_password>, --ds-password=<directory_manager_password>

|

Пароль учётной записи

cn=Directory Manager службы каталогов

|

-a <ipa_admin_password>, --admin-password=<ipa_admin_password>

|

Пароль учётной записи администратора FreeIPA (

admin). Для ipa-replica-install вместо этой опции используется -w.

|

-r <KERBEROS_REALM_NAME>, --realm=<KERBEROS_REALM_NAME>

|

Имя области Kerberos, создаваемой для домена FreeIPA (в верхнем регистре, например, EXAMPLE.TEST). Для

ipa-replica-install указывает имя Kerberos-области существующего развёртывания FreeIPA.

|

--setup-dns

|

Настраивает встроенную службу DNS в домене FreeIPA.

|

--setup-ca

|

Устанавливает и настраивает локальный центр сертификации (CA). Если CA не установлен, операции с сертификатами перенаправляются на другую реплику с установленным CA. Для

ipa-server-install CA устанавливается по умолчанию, поэтому указывать эту опцию не требуется.

|

Таблица 1.3. Опции CA для ipa-ca-install и ipa-server-install

|

Опция

|

Описание

|

|---|---|

--ca-subject=<SUBJECT>

|

Задаёт различающееся имя (DN) субъекта сертификата CA (по умолчанию:

CN=Certificate Authority,O=<REALM_NAME>). Относительные различающиеся имена (RDN) указываются в порядке LDAP, начиная с наиболее конкретного RDN.

|

--subject-base=<SUBJECT>

|

Указывает базу субъекта для сертификатов, выдаваемых FreeIPA (по умолчанию:

O=<REALM_NAME>). Относительные различающиеся имена (RDN) указываются в порядке LDAP, начиная с наиболее конкретного RDN.

|

--external-ca

|

Генерирует запрос на подпись сертификата (CSR), который должен быть подписан внешним центром сертификации.

|

--external-ca-type={generic,ms-cs}

|

Тип внешнего центра сертификации (CA). По умолчанию:

generic.

|

--ca-signing-algorithm={SHA1withRSA,SHA256withRSA,SHA384withRSA,SHA512withRSA}

|

Алгоритм подписи сертификата CA. По умолчанию:

SHA256withRSA. Эту опцию следует использовать совместно с --external-ca, если внешний CA не поддерживает алгоритм подписи по умолчанию.

|

Таблица 1.4. Опции DNS (доступны для ipa-dns-install, ipa-server-install и ipa-replica-install если используется опция --setup-dns)

|

Опция

|

Описание

|

|---|---|

--allow-zone-overlap

|

Разрешает создание DNS-зоны, даже если зона с таким именем уже существует.

|

--forwarder=<FORWARDERS>

|

Указывает DNS-сервер пересылки. Параметр можно использовать несколько раз для задания нескольких серверов.

|

--no-forwarders

|

Использовать корневые DNS-серверы вместо серверов пересылки.

|

--auto-forwarders

|

Автоматически использовать серверы пересылки из файла

/etc/resolv.conf.

|

--forward-policy={only,first}

|

Политика пересылки DNS-запросов для глобальных серверов пересылки.

|

--reverse-zone=<REVERSE_ZONE>

|

Указывает обратную DNS-зону. Параметр можно использовать несколько раз.

|

--no-reverse

|

Отключает автоматическое создание обратных зон DNS. Если обратная зона уже существует, она не изменяется.

Примечание

Если параметр не указан, установщик автоматически создаёт необходимые обратные зоны DNS.

|

--auto-reverse

|

Автоматически создаёт необходимые обратные зоны на основе указанных IP-адресов.

|

--no-dnssec-validation

|

Отключает проверку DNSSEC.

|

Таблица 1.5. Опции конфигурации NTP для ipa-server-install, ipa-replica-install и ipa-client-install

|

Опция

|

Описание

|

|---|---|

--ntp-server

|

Указывает NTP-сервер. Можно использовать несколько раз, чтобы указать несколько серверов.

|

--ntp-pool

|

Указывает пул NTP-серверов (DNS-имя, разрешающееся в несколько адресов).

|

-N, --no-ntp

|

Не настраивать и не запускать службу синхронизации времени.

|

Примечание

Примечание

--unattended) необходимо указать все обязательные параметры, иначе команда завершится ошибкой.

Примечание

ipa-server-install не указаны параметры, связанные с центром сертификации (например, --external-ca или --ca-less), сервер FreeIPA устанавливается с встроенным центром сертификации (CA).

# ipa-server-install

The log file for this installation can be found in /var/log/ipaserver-install.log

==============================================================================

This program will set up the IPA Server.

Version 4.12.4

This includes:

* Configure a stand-alone CA (dogtag) for certificate management

* Configure the NTP client (CHRONY)

* Create and configure an instance of Directory Server

* Create and configure a Kerberos Key Distribution Center (KDC)

* Configure Apache (httpd)

* Configure SID generation

* Configure the KDC to enable PKINIT

To accept the default shown in brackets, press the Enter key.

Do you want to configure integrated DNS (BIND)? [no]: yes

Примечание

Server host name [ipa.example.test]: Please confirm the domain name [example.test]: Please provide a realm name [EXAMPLE.TEST]:

Важно

cn=Directory Manager):

Directory Manager password: Password (confirm):

admin с правами администратора):

IPA admin password: Password (confirm):

Предупреждение

Do you want to configure DNS forwarders? [yes]: yes

Following DNS servers are configured in /etc/resolv.conf: 192.168.0.1 Do you want to configure these servers as DNS forwarders? [yes]:

All detected DNS servers were added. You can enter additional addresses now: Enter an IP address for a DNS forwarder, or press Enter to skip: 8.8.8.8 DNS forwarder 8.8.8.8 added. You may add another. Enter an IP address for a DNS forwarder, or press Enter to skip: DNS forwarders: 192.168.0.1, 8.8.8.8 Checking DNS forwarders, please wait ...

Примечание

Do you want to search for missing reverse zones? [yes]: Checking DNS domain 0.168.192.in-addr.arpa., please wait ... Do you want to create reverse zone for IP 192.168.0.113 [yes]: Please specify the reverse zone name [0.168.192.in-addr.arpa.]: Checking DNS domain 0.168.192.in-addr.arpa., please wait ... Using reverse zone(s) 0.168.192.in-addr.arpa.

Примечание

NetBIOS domain name [EXAMPLE]:

Do you want to configure CHRONY with NTP server or pool address? [no]:

The IPA Master Server will be configured with: Hostname: ipa.example.test IP address(es): 192.168.0.113 Domain name: example.test Realm name: EXAMPLE.TEST The CA will be configured with: Subject DN: CN=Certificate Authority,O=EXAMPLE.TEST Subject base: O=EXAMPLE.TEST Chaining: self-signed BIND DNS server will be configured to serve IPA domain with: Forwarders: 192.168.0.1, 8.8.8.8 Forward policy: only Reverse zone(s): 0.168.192.in-addr.arpa. Continue to configure the system with these values? [no]: yes

==============================================================================

Setup complete

Next steps:

1. You must make sure these network ports are open:

TCP Ports:

* 80, 443: HTTP/HTTPS

* 389, 636: LDAP/LDAPS

* 88, 464: kerberos

* 53: bind

UDP Ports:

* 88, 464: kerberos

* 53: bind

* 123: ntp

2. You can now obtain a kerberos ticket using the command: 'kinit admin'

This ticket will allow you to use the IPA tools (e.g., ipa user-add)

and the web user interface.

Be sure to back up the CA certificates stored in /root/cacert.p12

These files are required to create replicas. The password for these

files is the Directory Manager password

The ipa-server-install command was successful

Примечание

ipa-server-install создает файл журнала /var/log/ipaserver-install.log. Он поможет диагностировать ошибки, если установка завершится неудачно.

# ipa-server-install -U \

--hostname=$(hostname) \

-r EXAMPLE.TEST \

-n example.test \

-p 12345678 \

-a 12345678 \

--setup-dns \

--no-forwarders \

--no-reverse

-r REALM_NAME, --realm=REALM_NAME — имя Kerberos-области для сервера FreeIPA;

-n DOMAIN_NAME, --domain=DOMAIN_NAME — DNS-домен;

-p DM_PASSWORD, --ds-password=DM_PASSWORD — пароль учётной записи cn=Directory Manager;

-a ADMIN_PASSWORD, --admin-password=ADMIN_PASSWORD — пароль администратора FreeIPA (admin);

-U, --unattended — позволить процессу установки выбрать параметры по умолчанию, не запрашивая у пользователя информацию;

--hostname=HOST_NAME — полное доменное имя (FQDN) сервера.

Предупреждение

--setup-dns — включить встроенный DNS-сервер;

--forwarder или --no-forwarders — настроить или отключить DNS-пересылку;

--auto-reverse или --no-reverse — включить или отключить автоматическое создание обратных зон;

--allow-zone-overlap — разрешить создание зоны, даже если она уже существует. Если имя домена уже где-то используется, установка сервера FreeIPA может завершиться с ошибкой, этот параметр позволяет игнорировать эту ошибку;

--no-dnssec-validation — отключить проверку DNSSEC.

Примечание

Примечание

man ipa-server-install.

--dirsrv-cert-file — путь к одному или нескольким файлам, содержащим:

--dirsrv-pin — пароль для доступа к приватному ключу (требуется только для PKCS#12);

--http-cert-file —путь к одному или нескольким файлам, содержащим:

--http-pin — пароль для доступа к приватному ключу (требуется только для PKCS#12);

--ca-cert-file — путь к одному или нескольким файлам в формате PEM, содержащим сертификат(ы) CA, выдавшего сертификаты для:

Примечание

--dirsrv-cert-file и --http-cert-file.

--ca-cert-file.

--pkinit-cert-file — путь к файлу сертификата;

--pkinit-pin — пароль для доступа к приватному ключу;;

--no-pkinit — отключает настройку PKINIT. Если сертификат PKINIT не предоставлен, FreeIPA настроит KDC без поддержки PKINIT.

--dirsrv-cert-file и --http-cert-file можно указывать несколько раз, чтобы передать отдельные файлы (например, сертификат, ключ и промежуточный CA).

--dirsrv-cert-file, --http-cert-file и --ca-cert-file, должна содержать полную цепочку сертификатов от серверного сертификата до корневого CA, включительно. Без этого установка завершится ошибкой.

Предупреждение

# echo $HOSTNAME

ipa.example.test

# mkdir ~/test_ca

password.txt с паролем к закрытому ключу (длина пароля должна быть не меньше 8 символов):

# echo "SECret.123" > ~/test_ca/password.txt

# certutil -d ~/test_ca -N -f ~/test_ca/password.txt

# head -c20 /dev/random > ~/test_ca/noise.txt

# export CERT_SERIAL=1

#SKID="0x`openssl rand -hex 20`"#echo $SKID0xfa012b30b9407b0750b786ff5ed9f49ce3998622 #certutil -d ~/test_ca -S -n "CA" -s "CN=Certificate Authority" -x -t CT,,C -1 -2 -5 -m $CERT_SERIAL -v 120 -z ~/test_ca/noise.txt -f ~/test_ca/password.txt --extSKID

echo $SKID):

0 - Digital Signature 1 - Non-repudiation 5 - Cert signing key 9 - done Is this a critical extension [y/N]? y Is this a CA certificate [y/N]? y Enter the path length constraint, enter to skip [<0 for unlimited path] 0 Is this a critical extension [y/N]? y Enter value for the key identifier fields,enter to omit: 0xfa012b30b9407b0750b786ff5ed9f49ce3998622 Is this a critical extension [y/N]? n 5 - SSL CA 6 - S/MIME CA 7 - Object Signing CA 9 - done Is this a critical extension [y/N]? n

# head -c20 /dev/random > ~/test_ca/noise.txt

echo $SKID):

#SKID="0x`openssl rand -hex 20`"#echo $SKID0xb17caf72b46288bcc9c887c89894dc917e06f724 #certutil -d ~/test_ca -R -s CN=$HOSTNAME,O=IPA -o /tmp/servercert.req -k rsa -g 2048 -z ~/test_ca/noise.txt -f ~/test_ca/password.txt -a --extSKID --extSAN dns:ipa.example.testGenerating key. This may take a few moments... Adding Subject Key ID extension. Enter value for the key identifier fields,enter to omit: 0xb17caf72b46288bcc9c887c89894dc917e06f724 Is this a critical extension [y/N]? n

#export CERT_SERIAL=$(($CERT_SERIAL + 1))#certutil -d ~/test_ca -C -c "CA" -i /tmp/servercert.req -o /tmp/servercert.pem -m $CERT_SERIAL -v 120 -f ~/test_ca/password.txt -1 -5 -8 ipa.example.test -a

Примечание

-8 указывает certutil добавить расширение Subject Alternative Name (SAN) в сертификат.

ipa-server-install завершится ошибкой:

The server certificate in /root/test_ca/servercert.p12 is not valid: invalid for server ipa.example.testпоскольку сертификат будет считаться недействительным для указанного имени хоста.

0 - Digital Signature 2 - Key encipherment 9 - done Is this a critical extension [y/N]? n 1 - SSL Server 9 - done Is this a critical extension [y/N]? n

Примечание

password.txt):

# certutil -d ~/test_ca -A -i /tmp/servercert.pem -n Server-Cert -a -t ,,

Enter Password or Pin for "NSS Certificate DB":

# pk12util -o ~/test_ca/servercert.p12 -n Server-Cert -d ~/test_ca -k ~/test_ca/password.txt -w ~/test_ca/password.txt

pk12util: PKCS12 EXPORT SUCCESSFUL

# certutil -d ~/test_ca -L -n "CA" -a > ~/test_ca/cacert.pem

# export PSWD=$(cat ~/test_ca/password.txt)

# ipa-server-install \

--http-cert-file ~/test_ca/servercert.p12 \

--http-pin $PSWD \

--dirsrv-cert-file ~/test_ca/servercert.p12 \

--dirsrv-pin $PSWD \

--ca-cert-file ~/test_ca/cacert.pem \

--no-pkinit

The log file for this installation can be found in /var/log/ipaserver-install.log

==============================================================================

This program will set up the IPA Server.

Version 4.12.4

This includes:

* Configure the NTP client (CHRONY)

* Create and configure an instance of Directory Server

* Create and configure a Kerberos Key Distribution Center (KDC)

* Configure Apache (httpd)

* Configure SID generation

To accept the default shown in brackets, press the Enter key.

Do you want to configure integrated DNS (BIND)? [no]: yes

Примечание

Server host name [ipa.example.test]: Please confirm the domain name [example.test]: Please provide a realm name [EXAMPLE.TEST]:

Важно

cn=Directory Manager):

Directory Manager password: Password (confirm):

admin с правами администратора):

IPA admin password: Password (confirm):

Предупреждение

Do you want to configure DNS forwarders? [yes]:

Do you want to configure these servers as DNS forwarders? [yes]:

All detected DNS servers were added. You can enter additional addresses now: Enter an IP address for a DNS forwarder, or press Enter to skip: 8.8.8.8 DNS forwarder 8.8.8.8 added. You may add another. Enter an IP address for a DNS forwarder, or press Enter to skip: DNS forwarders: 192.168.0.1, 8.8.8.8 Checking DNS forwarders, please wait ...

Примечание

Do you want to search for missing reverse zones? [yes]: Checking DNS domain 0.168.192.in-addr.arpa., please wait ... Do you want to create reverse zone for IP 192.168.0.113 [yes]: Please specify the reverse zone name [0.168.192.in-addr.arpa.]: Checking DNS domain 0.168.192.in-addr.arpa., please wait ... Using reverse zone(s) 0.168.192.in-addr.arpa.

Примечание

NetBIOS domain name [EXAMPLE]:

Do you want to configure CHRONY with NTP server or pool address? [no]:

The IPA Master Server will be configured with: Hostname: ipa.example.test IP address(es): 192.168.0.141 Domain name: example.test Realm name: EXAMPLE.TEST BIND DNS server will be configured to serve IPA domain with: Forwarders: 192.168.0.1, 8.8.8.8 Forward policy: only Reverse zone(s): 0.168.192.in-addr.arpa. Continue to configure the system with these values? [no]: yes

==============================================================================

Setup complete

Next steps:

1. You must make sure these network ports are open:

TCP Ports:

* 80, 443: HTTP/HTTPS

* 389, 636: LDAP/LDAPS

* 88, 464: kerberos

* 53: bind

UDP Ports:

* 88, 464: kerberos

* 53: bind

* 123: ntp

2. You can now obtain a kerberos ticket using the command: 'kinit admin'

This ticket will allow you to use the IPA tools (e.g., ipa user-add)

and the web user interface.

The ipa-server-install command was successful

# kinit admin

# ipa dnsrecord-add example.test _ntp._udp \

--srv-priority=0 \

--srv-weight=100 \

--srv-port=123 \

--srv-target=ipa.example.test

проверить работу NTP-сервера можно командой:

# ntpdate -q localhost

server 127.0.0.1, stratum 4, offset -0.000460, delay 0.02570

14 Oct 15:34:01 ntpdate[2971]: adjust time server 127.0.0.1 offset -0.000460 sec

$kinit adminPassword for admin@EXAMPLE.TEST: $klistTicket cache: KEYRING:persistent:1000:1000 Default principal: admin@EXAMPLE.TEST Valid starting Expires Service principal 11.09.2025 14:35:36 12.09.2025 13:45:01 krbtgt/EXAMPLE.TEST@EXAMPLE.TEST

# ipactl status

Directory Service: RUNNING

krb5kdc Service: RUNNING

kadmin Service: RUNNING

named Service: RUNNING

httpd Service: RUNNING

ipa-custodia Service: RUNNING

pki-tomcatd Service: RUNNING

ipa-otpd Service: RUNNING

ipa-dnskeysyncd Service: RUNNING

ipa: INFO: The ipactl command was successful

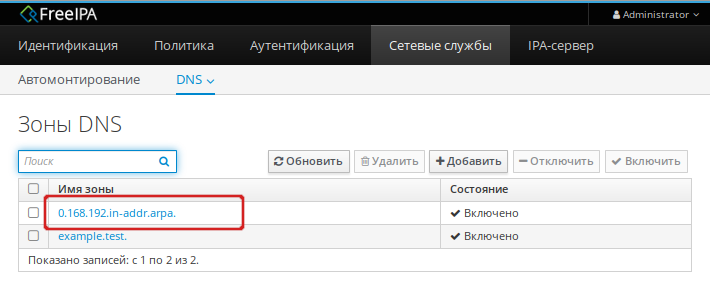

#ipa dnszone-show example.testИмя зоны: example.test. Активная зона: True Полномочный сервер имён: ipa.example.test. … #ipa dnszone-show 0.168.192.in-addr.arpa.Имя зоны: 0.168.192.in-addr.arpa. Активная зона: True Полномочный сервер имён: ipa.example.test. …

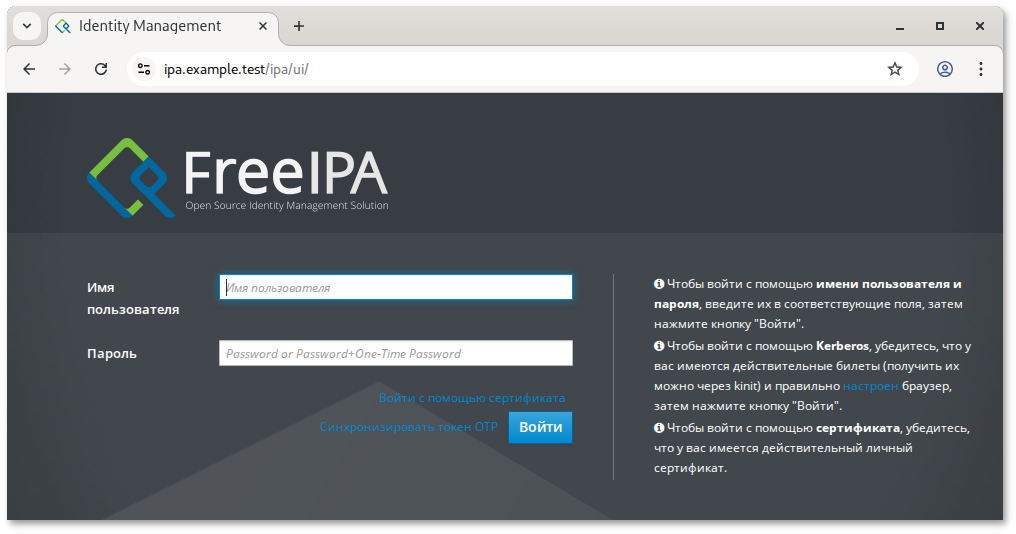

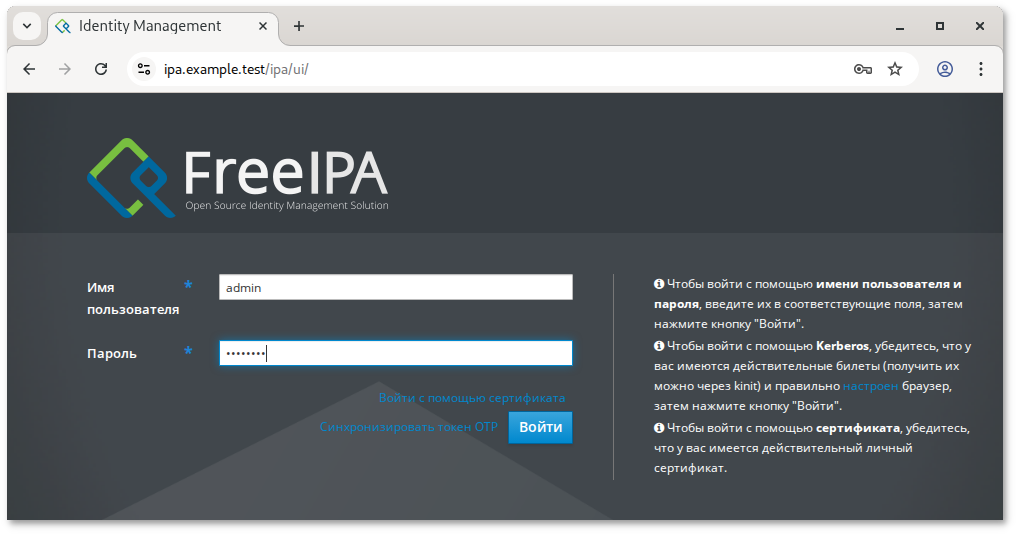

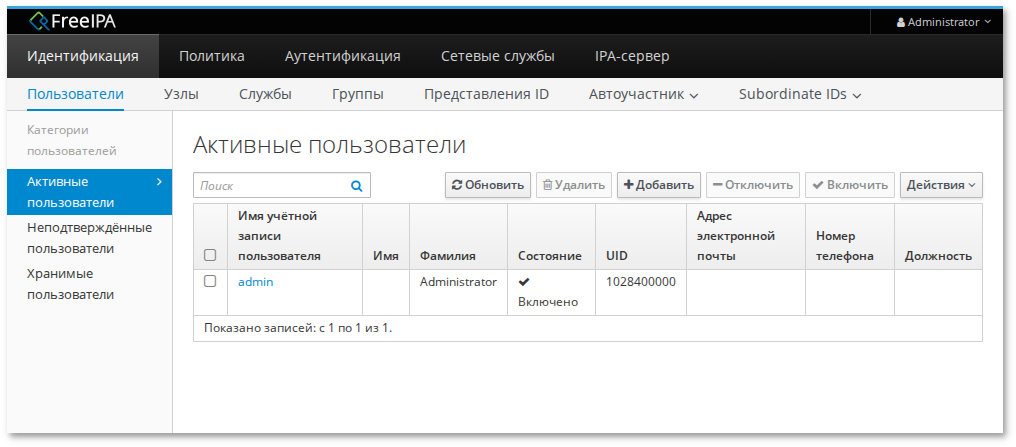

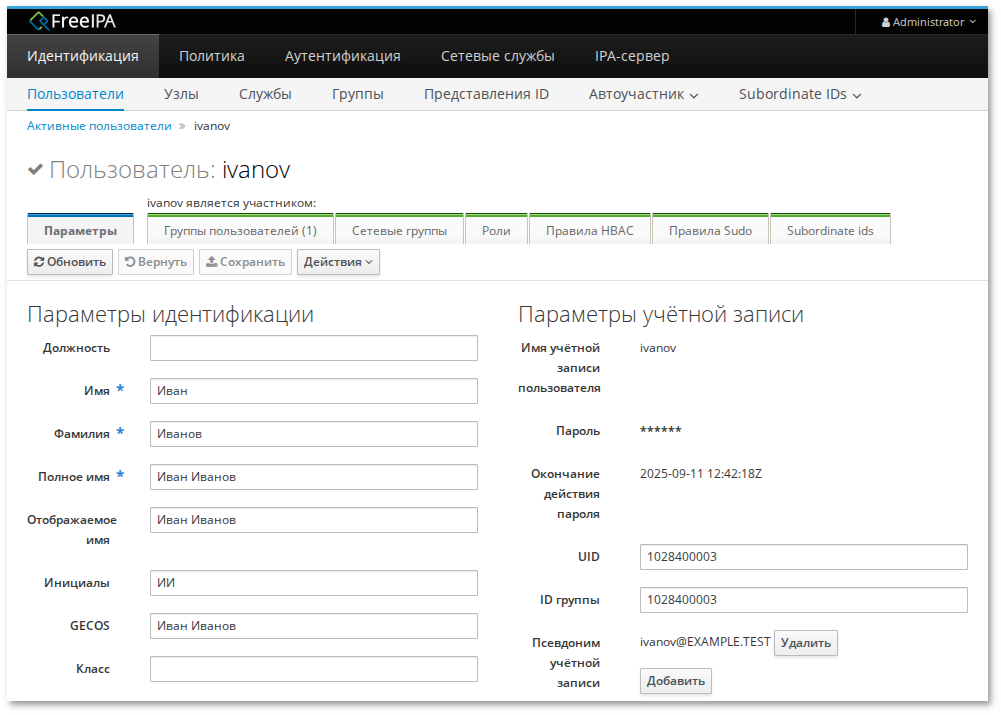

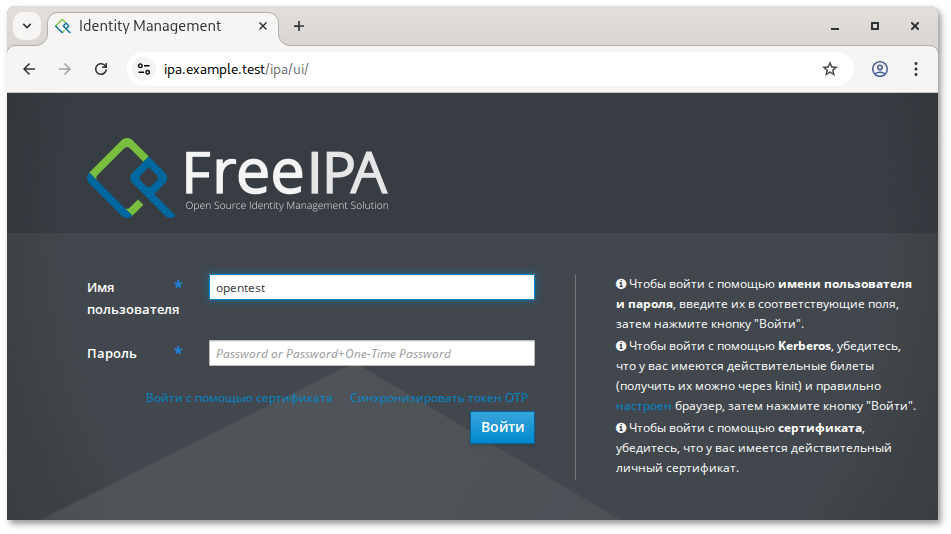

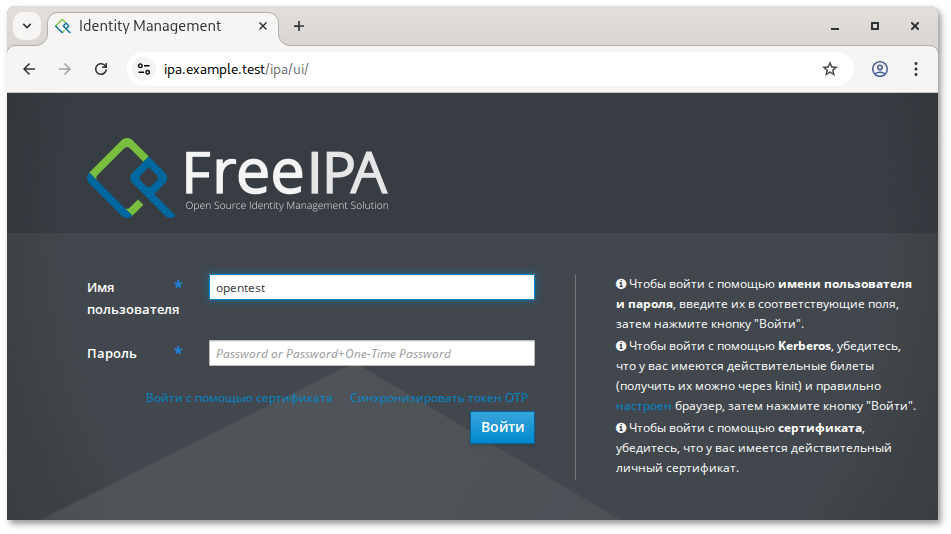

https://ipa.example.test/ipa/ui/:

/var/log/ipaserver-install.log

/var/log/httpd2/error_log

/var/log/dirsrv/slapd-INSTANCE-NAME/access

/var/log/dirsrv/slapd-INSTANCE-NAME/errors

/var/log/pki/pki-ca-spawn.$TIME_OF_INSTALLATION.log — лог установки pkispawn;

journalctl -u pki-tomcatd@pki-tomcat — ошибки службы pki-tomcatd@pki-tomcat

/var/log/pki/pki-tomcat/ca/debug.$DATE.log

/var/log/pki/pki-tomcat/ca/signedAudit/ca_audit

/var/log/pki/pki-tomcat/ca/system, /var/log/pki/pki-tomcat/ca/transactions, /var/log/pki/pki-tomcat/catalina.$DATE.log

IPA server is already configured on this system.Чтобы решить эту проблему следует удалить частичную конфигурацию сервера FreeIPA и повторить процесс установки.

# ipa-server-install --uninstall

Примечание

Примечание

# ipa server-role-find --role 'DNS server'

----------------------------------------

установлено соответствие 2 ролей сервера

----------------------------------------

Имя сервера: ipa.example.test

Имя роли: DNS server

Состояние роли: enabled

Имя сервера: ipabackup.example.test

Имя роли: DNS server

Состояние роли: enabled

---------------------------------

Количество возвращённых записей 2

---------------------------------

ipa-dns-install(1)).

# ipa server-role-find --role 'CA server'

----------------------------------------

установлено соответствие 2 ролей сервера

----------------------------------------

Имя сервера: ipa.example.test

Имя роли: CA server

Состояние роли: enabled

Имя сервера: ipabackup.example.test

Имя роли: CA server

Состояние роли: enabled

---------------------------------

Количество возвращённых записей 2

---------------------------------

ipa-ca-install(1)).

# ipa server-role-find --role 'KRA server'

----------------------------------------

установлено соответствие 2 ролей сервера

----------------------------------------

Имя сервера: ipa.example.test

Имя роли: KRA server

Состояние роли: absent

Имя сервера: ipabackup.example.test

Имя роли: KRA server

Состояние роли: absent

---------------------------------

Количество возвращённых записей 2

---------------------------------

ipa-kra-install(1)).

# ipa config-show | grep 'CA renewal'

Если вывод содержит ipabackup.example.test, необходимо переместить роль обновления на другой сервер.

# ipa-crlgen-manage status

Если вывод команды показывает, что генерация CRL включена, следует отключить её и настроить CRL на другом сервере.

$ ssh ipa_user@another_server

$ kinit admin

$ ipa server-del ipabackup.example.test

# ipa-server-install --uninstall

This is a NON REVERSIBLE operation and will delete all data and configuration!

It is highly recommended to take a backup of existing data and configuration using ipa-backup utility before proceeding.

Are you sure you want to continue with the uninstall procedure? [no]: yes

Updating DNS system records

Принудительное удаление ipabackup.example.test

------------------------------------

Удалён IPA-сервер "ipabackup.example.test"

------------------------------------

Shutting down all IPA services

Unconfiguring named

Unconfiguring ipa-dnskeysyncd

Unconfiguring web server

Unconfiguring krb5kdc

Unconfiguring kadmin

Unconfiguring directory server

selinux is disabled, will not relabel ports or files.

Unconfiguring ipa-custodia

Unconfiguring ipa-otpd

Removing IPA client configuration

Removing Kerberos service principals from /etc/krb5.keytab

Disabling client Kerberos and LDAP configurations

Restoring client configuration files

Restoring (none) as NIS domain.

nscd daemon is not installed, skip configuration

nslcd daemon is not installed, skip configuration

Systemwide CA database updated.

Client uninstall complete.

The ipa-client-install command was successful

The ipa-server-install command was successful

Содержание

Примечание

$ kinit admin

ipa. Список доступных команд можно получить, выполнив команду:

$ ipa help commands

automember-add Добавить правило автоучастия.

automember-add-condition Добавить условия в правило автоучастия.

automember-default-group-remove Удалить группу по умолчанию (резервную) для всех несоответствующих записей.

automember-default-group-set Установить группу по умолчанию (резервную) для всех несоответствующих записей.

automember-default-group-show Показать сведения о группах автоучастия по умолчанию (резервных).

automember-del Удалить правило автоучастия.

…

vaultcontainer-show Показать сведения о контейнере хранилищ.

Команды сгруппированы по типу объекта. Список всех групп (тем) можно получить командой:

$ ipa help topics

automember Правило автоучастия.

automount Автомонтирование

ca Управление службами сертификации

caacl Управление правилами CA ACL.

cert Операции с сертификатами IPA

…

vault Хранилища

$ ipa help <тема>

Например, справка по управлению центром сертификации:

$ ipa help ca

$ ipa <команда> --help

или

$ ipa help <команда>

Например:

$ ipa user-add --help

ipa *-find. Список всех таких команд:

$ ipa help commands | grep find

Примеры использования:

$ ipa user-find

$ ipa group-find admin

$ ipa group-find --user=ivanov

$ ipa group-find --no-user=ivanov

ipa *-show. Например, сведения об узле comp01.example.test:

$ ipa host-show comp01.example.test

https://ipa.example.test/ipa/ui/:

Примечание

Важно

kinit) нужно только в том случае, если текущий билет отсутствует, уничтожен или истёк.

kinit.

$ ipa krbtpolicy-show

Максимальный срок жизни: 86400

Максимальный срок для обновления: 604800

Изменить это значение можно как в веб-интерфейсе, так и в командной строке, например:

$ ipa krbtpolicy-mod --maxlife=43200 --maxrenew=86400

Максимальный срок жизни: 43200

Максимальный срок для обновления: 86400

kinit без указания имени пользователя:

[ivanov@comp01 ~]$ kinit

Password for ivanov@EXAMPLE.TEST:

kinit:

[ivanov@comp01 ~]$ kinit admin

Password for admin@EXAMPLE.TEST:

[ivanov@comp01 ~]$ klist

Ticket cache: KEYRING:persistent:1028400003:1028400003

Default principal: ivanov@EXAMPLE.TEST

Valid starting Expires Service principal

11.09.2025 19:06:30 12.09.2025 19:06:18 krbtgt/EXAMPLE.TEST@EXAMPLE.TEST

https://ipa.example.test произойдёт автоматическая аутентификация без диалогового окна и пользователь получит доступ к веб-интерфейсу.

kinit работает).

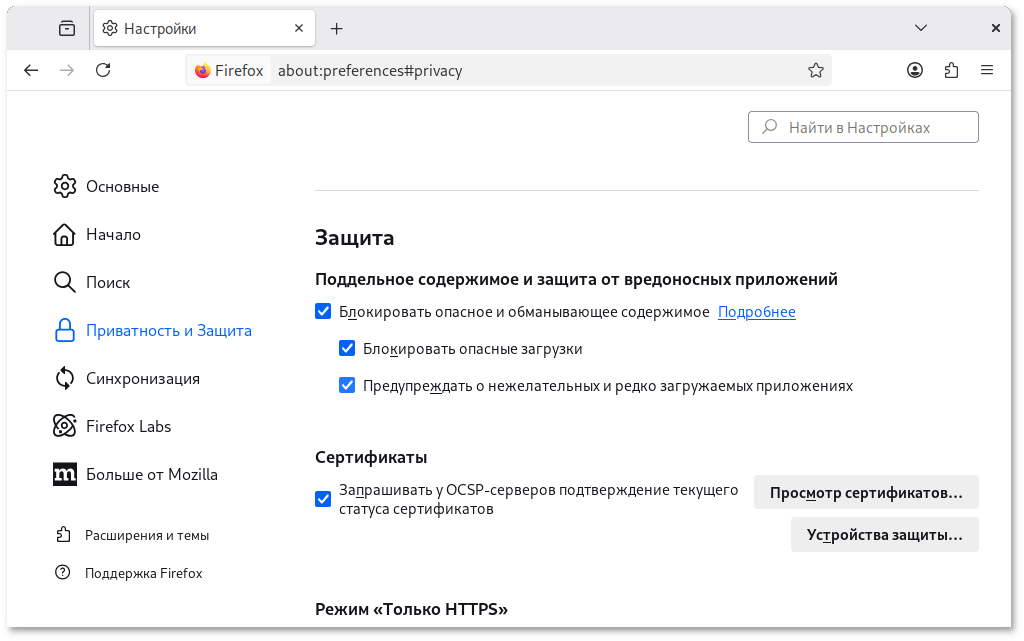

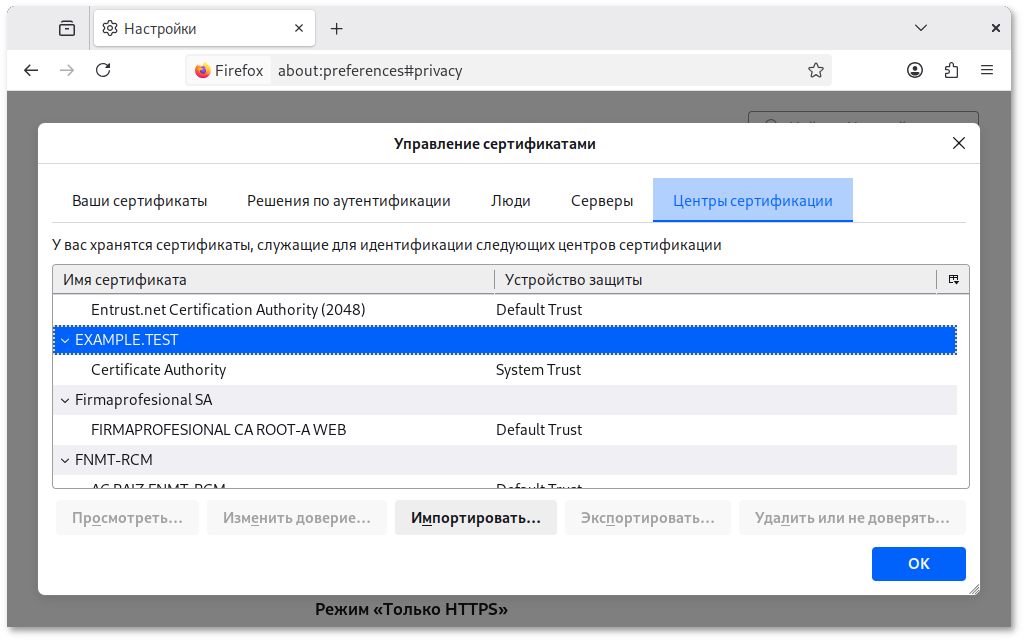

https://ipa.example.test/ipa/config/ca.crt и импортировать полученный сертификат, нажав кнопку .

Примечание

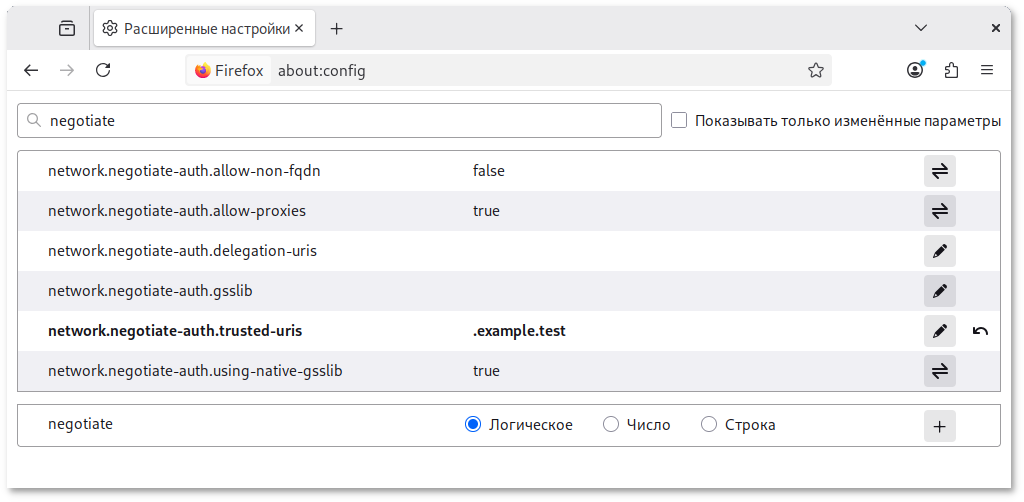

network.negotiate-auth.trusted-uris.

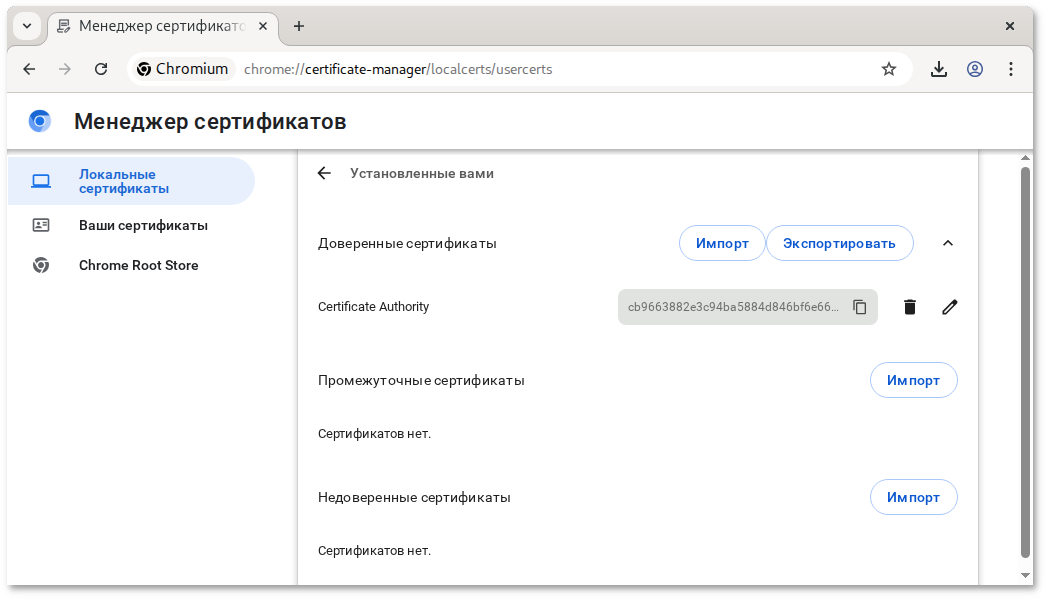

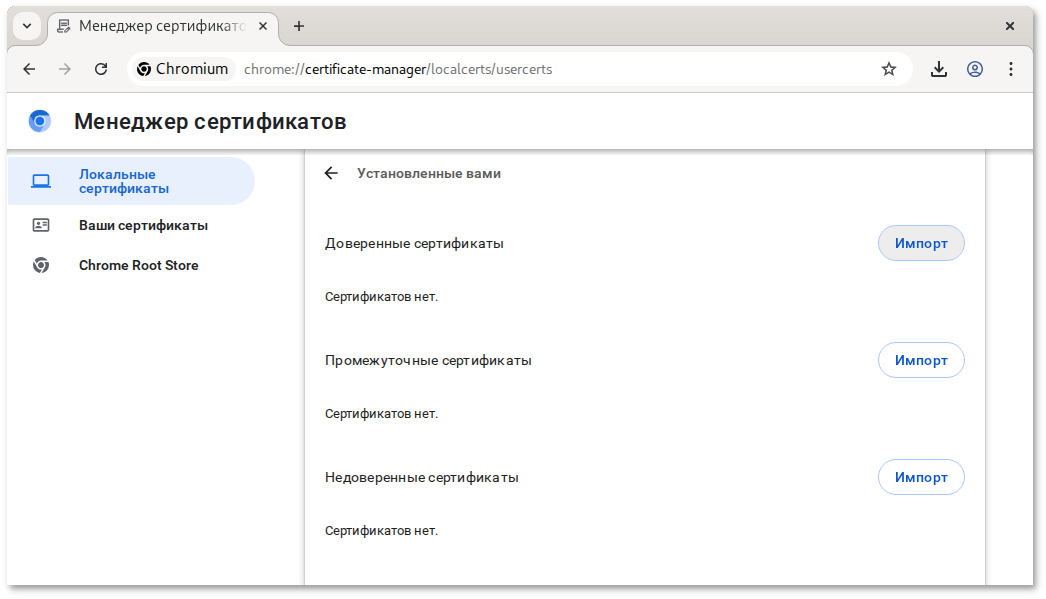

https://ipa.example.test/ipa/config/ca.crt и импортировать полученный сертификат в раздел , нажав кнопку :

Примечание

/etc/chromium/policies/managed/policies.json, добавив строку:

{

"AuthServerAllowlist": "*.example.test"

}

где .example.test — имя Kerberos-области (realm).

Примечание

$ chromium-browser --auth-server-allowlist="*.example.test"

или

$ chromium --auth-server-allowlist="*.example.test"

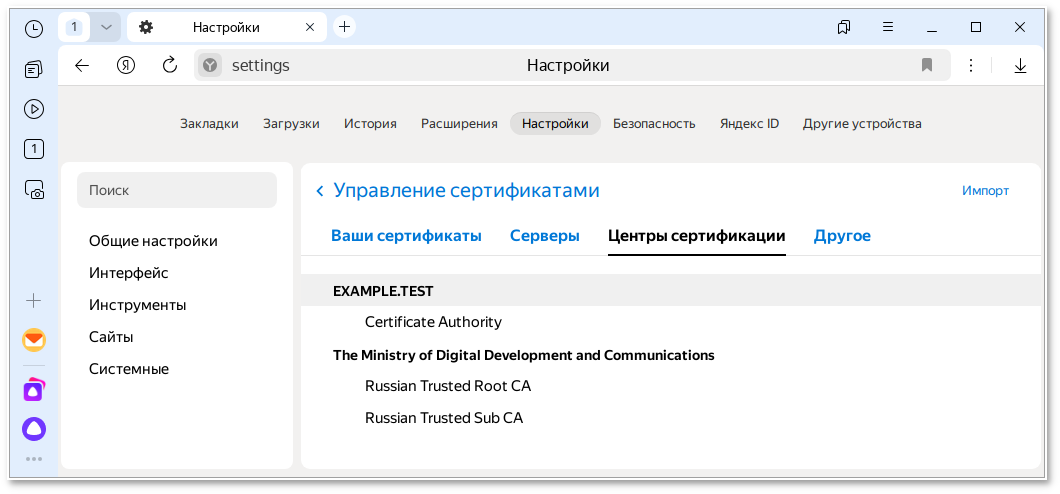

https://ipa.example.test/ipa/config/ca.crt и импортировать полученный сертификат, нажав кнопку .

/etc/opt/yandex/browser/policies/managed/policies.json добавить строку:

{

"AuthServerAllowlist": "*.example.test"

}

где .example.test — имя kerberos области (realm).

Примечание

/etc/opt/yandex/browser/policies/managed/ отсутствуют, их необходимо создать заранее:

# mkdir -p /etc/opt/yandex/browser/policies/managed/

Таблица 9.1. Файлы журналов сервера и клиента FreeIPA

|

Файл/каталог

|

Описание

|

|---|---|

/var/log/ipaserver-install.log

|

Журнал установки сервера FreeIPA

|

/var/log/ipareplica-install.log

|

Журнал установки реплики FreeIPA

|

/var/log/ipaclient-install.log

|

Журнал установки клиента FreeIPA

|

/var/log/sssd/

|

Журналы службы SSSD. Подробное логирование можно включить в файле

/etc/sssd/sssd.conf или командой sssctl

|

/etc/logrotate.d/

|

Политики ротации журналов для служб DNS, SSSD, Apache, Tomcat и Kerberos

|

/etc/pki/pki-tomcat/logging.properties

|

Ссылка на конфигурацию ведения журнала центра сертификации (по умолчанию указывает на

/usr/share/pki/server/conf/logging.properties)

|

Таблица 9.2. Файлы журналов сервера каталогов (Directory Service)

|

Файл/каталог

|

Описание

|

|---|---|

/var/log/dirsrv/slapd-<REALM_NAME>

|

Каталог журналов экземпляра Directory Server. Основная часть записей относится к взаимодействию между серверами и репликами

|

/var/log/dirsrv/slapd-<REALM_NAME>/audit

|

Журнал аудита всех операций Directory Server (если аудит включён в конфигурации)

|

/var/log/dirsrv/slapd-<REALM_NAME>/access

|

Журнал попыток доступа к экземпляру Directory Server

|

/var/log/dirsrv/slapd-<REALM_NAME>/errors

|

Журнал ошибок при выполнении операций Directory Server

|

Таблица 9.3. Файлы журналов веб-сервера Apache

|

Файл/каталог

|

Описание

|

|---|---|

/var/log/httpd2/

|

Каталог журналов веб-сервера Apache

|

/var/log/httpd2/access_log

|

Стандартный журнал доступа. Содержит записи о запросах к веб-интерфейсу и API FreeIPA. Обычно фиксируются принципал пользователя и URI (часто — RPC-эндпоинт)

|

/var/log/httpd2/error_log

|

Журнал ошибок Apache, включая ошибки компонентов FreeIPA

|

Таблица 9.4. Файлы журналов системы сертификатов FreeIPA

|

Файл/каталог

|

Описание

|

|---|---|

/var/log/pki/pki-ca-spawn.<time_of_installation>.log

|

Журнал установки центра сертификации (CA)

|

/var/log/pki/pki-kra-spawn.<time_of_installation>.log

|

Журнал установки центра восстановления ключей (KRA)

|

/var/log/pki/pki-tomcat/

|

Корневой каталог журналов PKI-сервисов

|

/var/log/pki/pki-tomcat/ca/

|

Журналы операций с сертификатами (для служб, хостов и других объектов)

|

/var/log/pki/pki-tomcat/kra/

|

Журналы, связанные с работой KRA

|

Таблица 9.5. Файлы журналов Kerberos

|

Файл/каталог

|

Описание

|

|---|---|

/var/log/krb5kdc.log

|

Журнал сервера Kerberos KDC

|

/var/log/kadmind.log

|

Журнал сервера администрирования Kerberos (kadmin)

|

/etc/krb5.conf.

Примечание

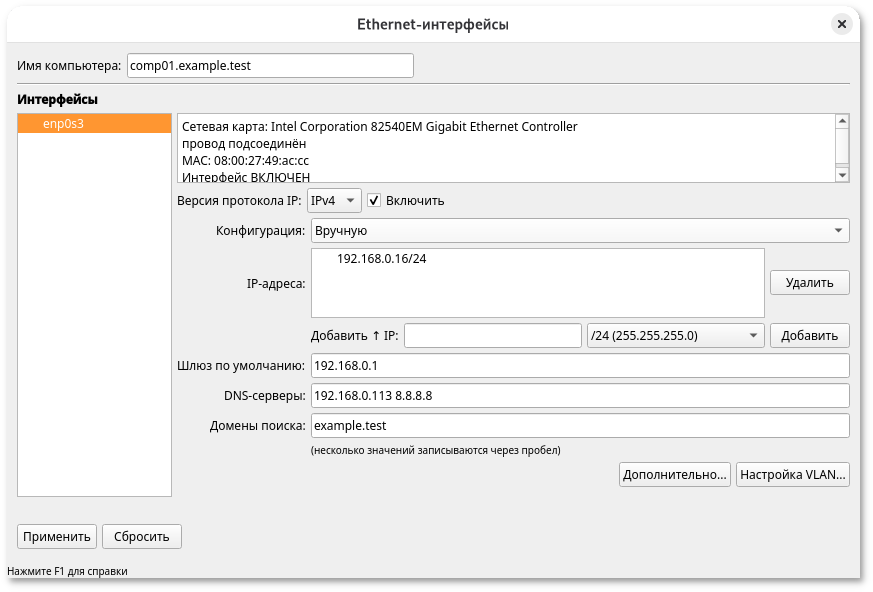

# hostnamectl set-hostname comp01.example.test

/etc/net/ifaces/eth0/resolv.conf со следующим содержимым:

# nameserver 192.168.0.113

где 192.168.0.113 — IP-адрес сервера FreeIPA;

# resolvconf -u

/etc/resolv.conf должен содержать строки:

search example.test nameserver 192.168.0.113

Предупреждение

Примечание

/etc/resolv.conf, необходимо перезагрузить систему.

[domain/ИМЯ_ДОМЕНА] файла /etc/sssd/sssd.conf:

lookup_family_order = ipv4_onlyи перезапустить службу SSSD:

# systemctl restart sssd

# apt-get install freeipa-client zip

Примечание

# ipa-client-install --mkhomedir

Параметр --mkhomedir настраивает PAM на автоматическое создание домашнего каталога пользователя при первом входе, если он отсутствует.

--enable-dns-updates. Это особенно важно, если клиент использует динамический IP-адрес.

Важно

yes:

This program will set up IPA client. Version 4.12.4 Discovery was successful! Do you want to configure CHRONY with NTP server or pool address? [no]: Client hostname: comp08.example.test Realm: EXAMPLE.TEST DNS Domain: example.test IPA Server: ipa.example.test BaseDN: dc=example,dc=test Continue to configure the system with these values? [no]: yes

Примечание

no), а затем запустить команду ipa-client-install с нужными параметрами:

--hostname — полное доменное имя клиента;

--realm — имя Kerberos-области;

--domain — DNS-домен FreeIPA;

--server — FQDN сервера FreeIPA.

User authorized to enroll computers: admin Password for admin@EXAMPLE.TEST:

Client configuration complete. The ipa-client-install command was successful

# ipa host-add comp03.example.test --random --ip-address=192.168.0.104

-----------------------------------

Добавлен узел "comp03.example.test"

-----------------------------------

Имя узла: comp03.example.test

Случайный пароль: 3SeOaJ5GyOxbPcLmF5wpFQH

Пароль: True

Таблица ключей: False

Managed by: comp03.example.test

Примечание

--ip-address можно не указывать.

Примечание

--password:

# ipa-client-install --password='3SeOaJ5GyOxbPcLmF5wpFQH' \

--mkhomedir

Примечание

--enable-dns-updates:

# ipa-client-install --password='3SeOaJ5GyOxbPcLmF5wpFQH' \

--mkhomedir \

--enable-dns-updates

-p, --principal и -w, --password — учётные данные пользователя, уполномоченного регистрировать клиентов;

--random — одноразовый пароль;

-k KEYTAB, --keytab=KEYTAB — таблица ключей из предыдущей регистрации.

--unattended, -U — без интерактивных запросов.

--hostname — полное доменное имя (FQDN) для клиентского компьютера;

--realm — имя Kerberos-области для сервера FreeIPA;

--domain — доменное имя;

--server — FQDN сервера FreeIPA.

# ipa-client-install -U -p admin -w 12345678

# ipa-client-install -U \

--password='3SeOaJ5GyOxbPcLmF5wpFQH' \

--domain example.test \

--server ipa.example.test \

--realm EXAMPLE.TEST \

--mkhomedir

Примечание

man ipa-client-install.

Примечание

# apt-get install task-auth-freeipa

# id admin

uid=821600000(admin) gid=821600000(admins) группы=821600000(admins)

/var/log/ipaclient-install.log.

Примечание

ipa-client-install --uninstall) или отключён (ipa host-disable) повторная регистрация невозможна.

Важно

# ipa-client-install --force-join

User authorized to enroll computers: admin Password for admin@EXAMPLE.TEST:

Примечание

--force-join позволяет повторно зарегистрировать узел с тем же именем.

Примечание

--keytab, используется только для аутентификации при запуске регистрации. После успешной регистрации FreeIPA создаёт новый keytab для клиента.

# ipa-client-install --keytab /tmp/krb5.keytab -U

This program will set up IPA client.

Version 4.12.4

Discovery was successful!

Client hostname: comp01.example.test

Realm: EXAMPLE.TEST

DNS Domain: example.test

IPA Server: ipa.example.test

BaseDN: dc=example,dc=test

Attempting to sync time with CHRONY

It may take a few seconds

Time successfully synchronized with IPA server

Successfully retrieved CA cert

Subject: CN=Certificate Authority,O=EXAMPLE.TEST

Issuer: CN=Certificate Authority,O=EXAMPLE.TEST

Valid From: 2025-09-15 18:53:49+00:00

Valid Until: 2045-09-15 18:53:49+00:00

Enrolled in IPA realm EXAMPLE.TEST

Created /etc/ipa/default.conf

Configured /etc/sssd/sssd.conf

Systemwide CA database updated.

Adding SSH public key from /etc/openssh/ssh_host_ecdsa_key.pub

Adding SSH public key from /etc/openssh/ssh_host_ed25519_key.pub

Adding SSH public key from /etc/openssh/ssh_host_rsa_key.pub

Configured passwd in /etc/nsswitch.conf

Configured group in /etc/nsswitch.conf

Configured netgroup in /etc/nsswitch.conf

Configured automount in /etc/nsswitch.conf

Configured services in /etc/nsswitch.conf

Configured sudoers in /etc/nsswitch.conf

SSSD enabled

Configured /etc/openldap/ldap.conf

Principal is not set when enrolling with OTP or PKINIT; using principal 'admin@example.test' for 'getent passwd'.

Configured /etc/openssh/ssh_config

Configured /etc/openssh/sshd_config

Configuring example.test as NIS domain.

Configured /etc/krb5.conf for IPA realm EXAMPLE.TEST

Client configuration complete.

The ipa-client-install command was successful

# ipa-client-install --uninstall

…

Client uninstall complete.

The original nsswitch.conf configuration has been restored.

You may need to restart services or reboot the machine.

Do you want to reboot the machine? [no]: yes

The ipa-client-install command was successful

Примечание

/etc/krb5.keytab и откатывает конфигурацию.

# ipa dnsrecord-del example.test comp04

или в интерактивном режиме:

# ipa dnsrecord-del

Имя записи: comp04

Имя зоны: example.test

Возможность удаления определённой записи не предусмотрена.

Удалить все? Yes/No (default No): yes

-----------------------

Удалена запись "comp04"

-----------------------

# ipa host-del comp04.example.test

---------------------------------

Удалён узел "comp04.example.test"

---------------------------------

Эта операция удаляет все связанные службы и отзывает все сертификаты, выданные для этого узла (если использовался CA).

Примечание

Содержание

# apt-get install freeipa-server freeipa-server-dns

Примечание

$ ipa --version

VERSION: 4.12.4, API_VERSION: 2.25

или:

$ rpm -q freeipa-server

freeipa-server-4.12.4-alt1.x86_64

ipa-replica-install. Реплики необходимо устанавливать по одной. Установка нескольких реплик одновременно не поддерживается.

ipa-replica-install с соответствующими параметрами.

ipa-replica-install (поведение по умолчанию);

ipa-replica-install:

$ kinit admin

ipa-replica-install:

# ipa-replica-install --principal admin --admin-password password

ipaservers. Если хост входит в группу узлов ipaservers, он получает право на самостоятельную регистрацию в качестве реплики. В этом случае не требуется указывать учётные данные администратора при запуске ipa-replica-install.

Примечание

$ ipa hostgroup-add-member ipaservers --hosts replica.example.test

Примечание

ipa-replica-install сначала регистрирует машину как клиента, а затем устанавливает компоненты реплики.

# ipa-replica-install --principal admin --admin-password password

$ ipa host-add replica.example.test --random

Примечание

--server — полное доменное имя (FQDN) сервера-источника;

--domain — DNS-домен FreeIPA.

ipa-replica-install без параметров устанавливаются только основные службы. Для включения дополнительных компонентов используются параметры:

--setup-dns и --forwarder — для установки реплики с DNS;

--setup-ca — для установки локального центра сертификации (CA);

--dirsrv-cert-file, --dirsrv-pin, --http-cert-file и --http-pin — для установки в режиме CA-less (без встроенного CA).

man ipa-replica-install.

Примечание

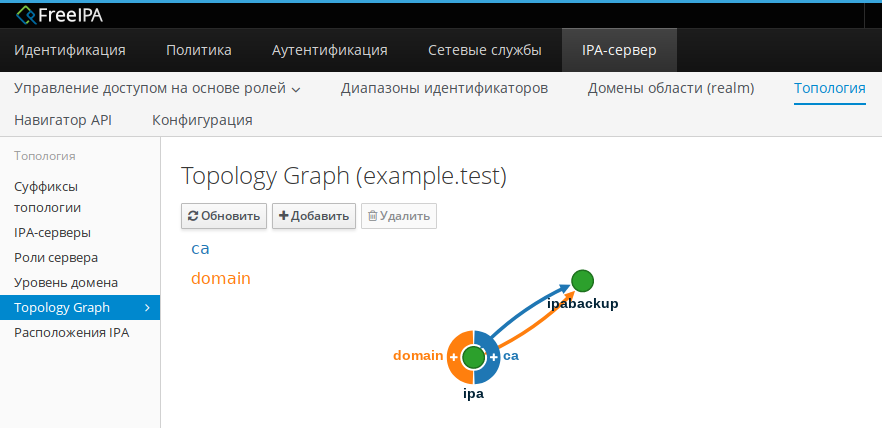

$ kinit admin

ipaservers:

$ ipa hostgroup-add-member ipaservers --hosts ipabackup.example.test

Группа узлов: ipaservers

Описание: IPA server hosts

Узлы-участники: ipa.example.test, ipabackup.example.test

-----------------------------------

Количество добавленных участников 1

-----------------------------------

# ipa-replica-install

Примечание

# systemctl reload dbus

$ kinit admin

$ ipa host-add hostb.example.test --random --ip-address=192.168.0.145

----------------------------------

Добавлен узел "hostb.example.test"

----------------------------------

Имя узла: hostb.example.test

Случайный пароль: 2AaT0Ix8itDsYugdDGoRtBt

Пароль: True

Таблица ключей: False

Managed by: hostb.example.test

ipaservers:

$ ipa hostgroup-add-member ipaservers --hosts hostb.example.test

Группа узлов: ipaservers

Описание: IPA server hosts

Узлы-участники: ipa.example.test, ipabackup.example.test, hostb.example.test

-----------------------------------

Количество добавленных участников 1

-----------------------------------

--password:

# ipa-replica-install --password '2AaT0Ix8itDsYugdDGoRtBt'

Примечание

# ipa-replica-install \

--password '2AaT0Ix8itDsYugdDGoRtBt' \

--setup-ca \

--setup-dns \

--forwarder 192.168.0.151 \

--forwarder 8.8.8.8

Примечание

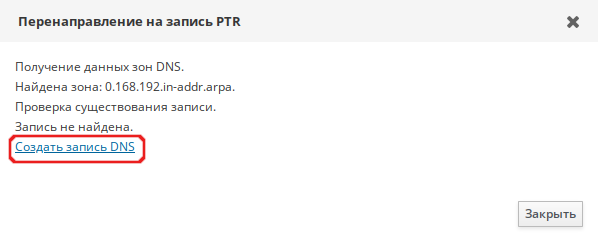

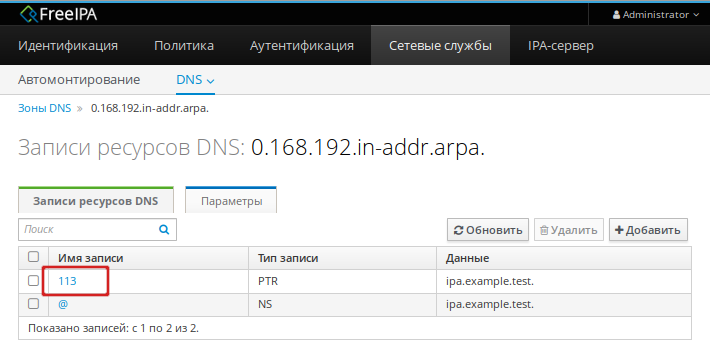

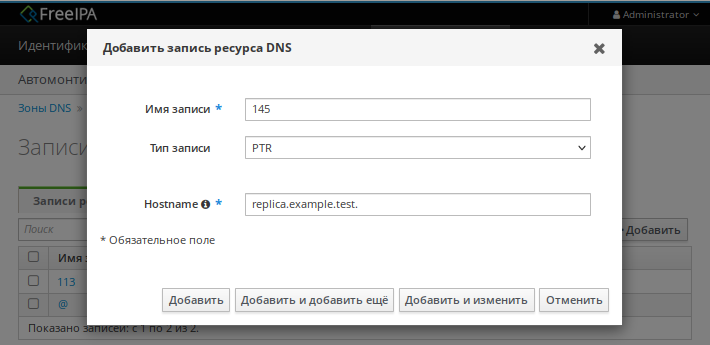

$ ipa dnsrecord-add 0.168.192.in-addr.arpa 145 --ptr-rec 'replica.example.test.'

# ipa-replica-install --principal admin --admin-password 12345678

Примечание

ipa-replica-install с указанием дополнительных параметров:

# ipa-replica-install \

--principal admin \

--admin-password 12345678 \

--setup-ca \

--setup-dns \

--forwarder 192.168.0.151 \

--forwarder 8.8.8.8

# head -c20 /dev/random > ~/test_ca/noise.txt

echo $SKID):

#SKID="0x`openssl rand -hex 20`"#echo $SKID0xa30f48abf89afae77e481c712d234ff0e312d44e #certutil -d ~/test_ca -R\ -s CN=replica.example.test,O=IPA \ -o /tmp/replicacert.req \ -k rsa -g 2048 \ -z ~/test_ca/noise.txt \ -f ~/test_ca/password.txt \ -a --extSKID -extSAN dns:replica.example.test Generating key. This may take a few moments... Adding Subject Key ID extension. Enter value for the key identifier fields,enter to omit: 0xa30f48abf89afae77e481c712d234ff0e312d44e Is this a critical extension [y/N]? n

#export CERT_SERIAL=$(($(date +%s) % 100000))#certutil -d ~/test_ca -C -c "CA"\ -i /tmp/replicacert.req \ -o /tmp/replicacert.pem \ -m $CERT_SERIAL -v 120 \ -f ~/test_ca/password.txt -1 -5 -8 replica.example.test -a

0 - Digital Signature 2 - Key encipherment 9 - done Is this a critical extension [y/N]? n 1 - SSL Server 9 - done Is this a critical extension [y/N]? n

# certutil -d ~/test_ca -A -i /tmp/replicacert.pem -n Replica-Cert -a -t ,,

Enter Password or Pin for "NSS Certificate DB":

# pk12util -o ~/test_ca/replicacert.p12 -n Replica-Cert \

-d ~/test_ca -k ~/test_ca/password.txt -w ~/test_ca/password.txt

pk12util: PKCS12 EXPORT SUCCESSFUL

replicacert.p12) на целевую машину (replica.example.test) в каталог /root/test_ca.

# ipa-replica-install \

--dirsrv-cert-file ~/test_ca/replicacert.p12 \

--dirsrv-pin SECret.123 \

--http-cert-file ~/test_ca/replicacert.p12 \

--http-pin SECret.123 \

--no-pkinit

…

The ipa-replica-install command was successful

# ipa-replica-install --password='2AaT0Ix8itDsYugdDGoRtBt'

Configuring client side components

This program will set up IPA client.

Version 4.12.4

Discovery was successful!

Client hostname: hostb.example.test

Realm: EXAMPLE.TEST

DNS Domain: example.test

IPA Server: ipa.example.test

BaseDN: dc=example,dc=test

The ipa-client-install command was successful

The ipa-replica-install command was successful

Примечание

$ ipa user-add test_user

$ ipa user-show test_user

/var/log/ipareplica-install.log

/var/log/ipareplica-conncheck.log

/var/log/ipaclient-install.log

/var/log/httpd2/error_log

/var/log/dirsrv/slapd-<INSTANCE-NAME>/access

/var/log/dirsrv/slapd-<INSTANCE-NAME>/errors

/var/log/httpd2/error_log

/var/log/dirsrv/slapd-<INSTANCE-NAME>/access

/var/log/dirsrv/slapd-<INSTANCE-NAME>/errors

$ ipa server-del replica.example.test

# ipa-server-install --uninstall

prod mode) — для переноса с действующего сервера, сохраняет существующие диапазоны UID/GID и SID;

stage mode) — для тестовых сред; генерирует новые диапазоны UID/GID и SID.

# ipa-migrate prod-mode ipa.example.test

где ipa.example.test — FQDN сервера, с которого будет производиться миграция (удалённый сервер).

Enter the password for cn=directory manager:

Warning - the migration process is irreversible! Make sure you have a backup of the local IPA server before doing the migration To proceed type "yes": yes

Initializing ... Connecting to local server ... IPA to IPA migration starting ... Migrating schema ... Migrating configuration ... Migrating database ... (this make take a while) Processed 554 entries. Running ipa-server-upgrade ... (this make take a while) Running SIDGEN task ... Migration complete! …

Action Items (4 items)

----------------------

- You will have to manually migrate IDM related configuration files. Here are some, but not all, of the configuration files to look into:

- /etc/ipa/*

- /etc/sssd/sssd.conf

- /etc/named.conf

- /etc/named/*

- ...

- SSSD should be restarted after a successful migration

- The local server is in migration mode. Once all migration tasks are done you will have to take the server out of migration mode.

- The admin password is not migrated from the remote server. Reset it manually if needed.

===============================================================================

/etc/ipa/* — основные файлы FreeIPA;

/etc/sssd/sssd.conf — конфигурация SSSD;

/etc/named.conf — конфигурация BIND;

/etc/named/* — зоны и ключи DNS.

# systemctl restart sssd

$kinit admin$ipa passwd admin

# ipa-server-upgrade

Примечание

ipa-client-install). Сертификаты, выданные старым CA, недействительны — их необходимо перевыпустить. Keytab, созданные вручную, следует воссоздать с помощью команды ipa-getkeytab

/tmp/migration/schema:

# mkdir -p /tmp/migration/schema

# cp /etc/dirsrv/schema/*.ldif /tmp/migration/schema/

# cp /etc/dirsrv/slapd-EXAMPLE-TEST/schema/*.ldif /tmp/migration/schema/

Примечание

# cp /etc/dirsrv/slapd-EXAMPLE-TEST/dse.ldif /tmp/migration/

# ldapsearch -x -H ldap://localhost -D "cn=directory manager" -W \

-b "dc=example,dc=test" > /tmp/migration/EXAMPLE-TEST-userRoot.ldif

Примечание

$ scp -r user@192.168.0.59:/tmp/migration/ /tmp/

где 192.168.0.59 — IP-адрес исходного сервера.

#cd /tmp/migration#cat schema/*.ldif > schema.ldif

# ipa-migrate prod-mode ipa.example.test \

--db-ldif=/tmp/migration/EXAMPLE-TEST-userRoot.ldif \

--schema-ldif=/tmp/migration/schema.ldif \

--config-ldif=/tmp/migration/dse.ldif \

-w 12345678

где:

-f, --db-ldif — LDIF-файл с данными каталога. Если этот параметр не указан, будет запрошен удалённый сервер;

-m, --schema-ldif — LDIF-файл, содержащий схему. Если этот параметр не указан, будет запрошен удалённый сервер;

-g, --config-ldif — LDIF-файл с конфигурацией Directory Server. Если этот параметр не указан, будет запрошен удалённый сервер;

-w, --bind-pw — пароль Directory Manager. Если пароль не указан, он будет запрошен.

Warning - the migration process is irreversible! Make sure you have a backup of the local IPA server before doing the migration To proceed type "yes": yes

Initializing ... Connecting to local server ... IPA to IPA migration starting ... Migrating schema ... Migrating configuration ... Migrating database ... (this make take a while) Processed 554 entries. Running ipa-server-upgrade ... (this make take a while) Running SIDGEN task ... Migration complete! …

Action Items (4 items)

----------------------

- You will have to manually migrate IDM related configuration files. Here are some, but not all, of the configuration files to look into:

- /etc/ipa/*

- /etc/sssd/sssd.conf

- /etc/named.conf

- /etc/named/*

- ...

- SSSD should be restarted after a successful migration

- The local server is in migration mode. Once all migration tasks are done you will have to take the server out of migration mode.

- The admin password is not migrated from the remote server. Reset it manually if needed.

===============================================================================

/etc/ipa/* — основные файлы FreeIPA;

/etc/sssd/sssd.conf — конфигурация SSSD;

/etc/named.conf — конфигурация BIND;

/etc/named/* — зоны и ключи DNS.

# systemctl restart sssd

$kinit admin$ipa passwd admin

# ipa-server-upgrade

Примечание

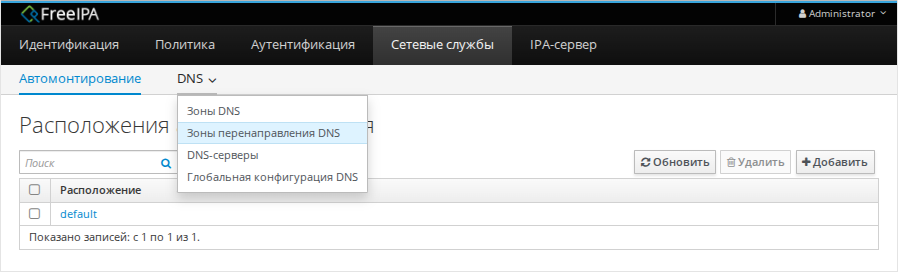

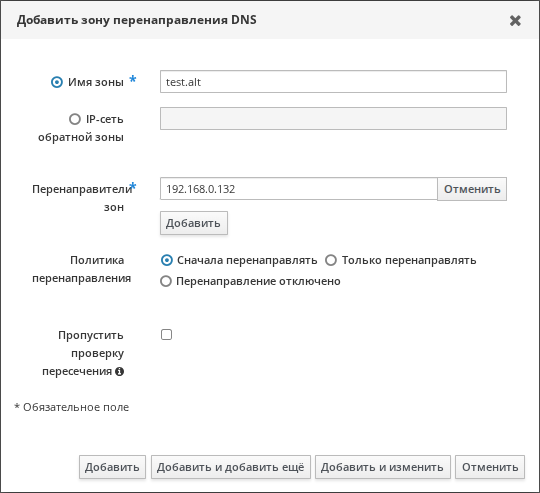

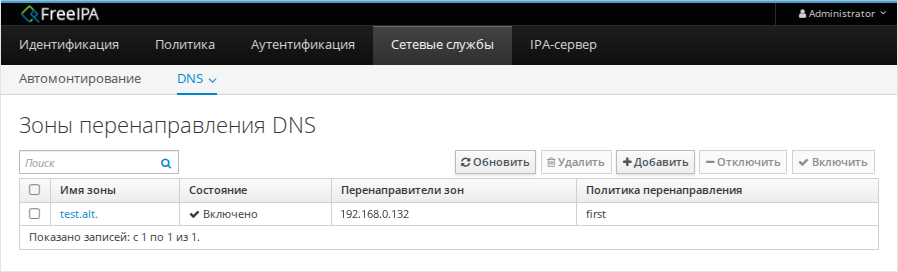

--forwarder):

$kinit admin$ipa dnsforwardzone-add test.alt --forwarder=192.168.0.132 --forward-policy=firstСервер проверит DNS-перенаправитель (перенаправители). Это может занять некоторое время; пожалуйста, подождите... Имя зоны: test.alt. Активная зона: TRUE Перенаправители зон: 192.168.0.132 Политика перенаправления: first

Примечание

/etc/bind/ipa-options-ext.conf следует привести параметр dnssec-validation к виду:

dnssec-validation no;И перезапустить службу DNS:

# systemctl restart bind.service

$ dig dc1.test.alt +noall +answer

dc1.test.alt. 709 IN A 192.168.0.132

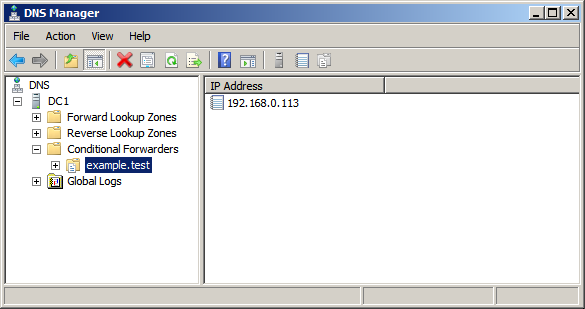

/etc/bind/options.conf строки:

zone "example.test" {

type forward;

forwarders { 192.168.0.113; };

};

# systemctl restart bind.service

C:\> dnscmd 127.0.0.1 /ZoneAdd example.test /Forwarder 192.168.0.113

DNS Server 127.0.0.1 created zone example.test:

Command completed successfully

$dig +short -t SRV _kerberos._udp.example.test0 100 88 ipa.example.test. $dig +short -t SRV _ldap._tcp.example.test0 100 389 ipa.example.test.

$ dig +short -t TXT _kerberos.example.test

"EXAMPLE.TEST"

$dig +short -t SRV _kerberos._tcp.dc._msdcs.test.alt0 100 88 dc1.test.alt. $dig +short -t SRV _ldap._tcp.dc._msdcs.test.alt0 100 389 dc1.test.alt.

Примечание

$ ipa dns-update-system-records

# ipa dns-update-system-records --dry-run --out dns_records.nsupdate

Затем отправить запрос на обновление DNS на DNS-сервер с помощью утилиты nsupdate и файла dns_records.nsupdate.

C:\>nslookup.exe>set type=SRV

>_kerberos._udp.example.test_kerberos._udp.example.test SRV service location: priority = 0 weight = 100 port = 88 svr hostname = ipa.example.test ipa.example.test internet address = 192.168.0.113 >_ldap._tcp.example.test_ldap._tcp.example.test SRV service location: priority = 0 weight = 100 port = 389 svr hostname = ipa.example.test ipa.example.test internet address = 192.168.0.113

C:\>nslookup.exe>set type=TXT>_kerberos.example.test_kerberos.example.test text = "EXAMPLE.TEST"

# apt-get install freeipa-server-trust-ad

ipa-adtrust-install. Сконфигурировать сервер FreeIPA для доверительных отношений с AD:

# ipa-adtrust-install

The log file for this installation can be found in /var/log/ipaserver-adtrust-install.log

==============================================================================

This program will setup components needed to establish trust to AD domains for

the IPA Server.

This includes:

* Configure Samba

* Add trust related objects to IPA LDAP server

To accept the default shown in brackets, press the Enter key.

Configuring cross-realm trusts for IPA server requires password for user 'admin'.

This user is a regular system account used for IPA server administration.

Примечание

ipa-adtrust-install выведет список служебных записей, которые нужно вручную добавить в DNS.

admin password:

/etc/samba/smb.conf уже существует и будет переписан:

WARNING: The smb.conf already exists. Running ipa-adtrust-install will break your existing samba configuration. Do you wish to continue? [no]: yes

Do you want to enable support for trusted domains in Schema Compatibility plugin? This will allow clients older than SSSD 1.9 and non-Linux clients to work with trusted users. Enable trusted domains support in slapi-nis? [no]: yes

Done configuring CIFS.

=============================================================================

Setup complete

You must make sure these network ports are open:

TCP Ports:

* 135: epmap

* 138: netbios-dgm

* 139: netbios-ssn

* 445: microsoft-ds

* 1024..1300: epmap listener range

* 3268: msft-gc

UDP Ports:

* 138: netbios-dgm

* 139: netbios-ssn

* 389: (C)LDAP

* 445: microsoft-ds

See the ipa-adtrust-install(1) man page for more details

# ipactl restart

Restarting Directory Service

Restarting krb5kdc Service

Restarting kadmin Service

Restarting named Service

Restarting httpd Service

Restarting ipa-custodia Service

Restarting pki-tomcatd Service

Restarting smb Service

Restarting winbind Service

Restarting ipa-otpd Service

Restarting ipa-dnskeysyncd Service

ipa: INFO: The ipactl command was successful

smbclient, чтобы убедиться, что Samba отвечает на аутентификацию Kerberos со стороны FreeIPA:

# smbclient -L ipa.example.test --use-kerberos=yes

lpcfg_do_global_parameter: WARNING: The "domain logons" option is deprecated

Sharename Type Comment

--------- ---- -------

IPC$ IPC IPC Service (Samba 4.21.7-alt4)

SMB1 disabled -- no workgroup available

--two-way=true) — AD также доверяет FreeIPA. Однако пользователи FreeIPA не могут входить в системы Windows, и функционально это не расширяет возможности по сравнению с односторонним доверием из-за включённой по умолчанию фильтрации SID.

--external=true) — используется для установления доверия с доменом внутри леса AD, если невозможно настроить доверие с корневым доменом. Рекомендуется только при административных ограничениях.

$kinit admin$ipa trust-add --type=ad test.alt --admin Administrator --password --two-way=trueПароль администратора домена Active Directory: ----------------------------------------------------------- Повторно установлено отношение доверия с доменом "test.alt" ----------------------------------------------------------- Имя области (realm): test.alt Имя домена NetBIOS: TEST Идентификатор безопасности домена: S-1-5-21-350745825-2392200591-20856689 Направление отношения доверия: Двустороннее отношение доверия Тип отношения доверия: Домен Active Directory Состояние отношения доверия: Установлено и проверено

Важно

--admin, должна быть членом группы Domain Admins и иметь имя на латинице.

Примечание

$ ipa trust-fetch-domains test.alt

-------------------------------------------------------------------------------------------------------

Список надёжных доменов успешно обновлён. Используйте команду trustdomain-find для вывода этого списка.

-------------------------------------------------------------------------------------------------------

---------------------------------

Количество возвращённых записей 0

---------------------------------

$ ipa trustdomain-find test.alt

Имя домена: test.alt

Имя домена NetBIOS: TEST

Идентификатор безопасности домена: S-1-5-21-350745825-2392200591-20856689

Домен включён: True

---------------------------------

Количество возвращённых записей 1

---------------------------------

Примечание

$ kinit ivanov@test.alt

Password for ivanov@test.alt:

$kvno -S host $(hostname)# для FreeIPA host/ipa.example.test@EXAMPLE.TEST: kvno = 2 $kvno -S cifs dc1.test.alt# для AD cifs/dc1.test.alt@TEST.ALT: kvno = 1

$ klist

Ticket cache: KEYRING:persistent:0:krb_ccache_ls3PXsa

Default principal: ivanov@TEST.ALT

Valid starting Expires Service principal

17.09.2025 19:00:55 18.09.2025 05:00:30 cifs/dc1.test.alt@

renew until 18.09.2025 19:00:24

Ticket server: cifs/dc1.test.alt@TEST.ALT

17.09.2025 19:00:45 18.09.2025 05:00:30 host/ipa.example.test@EXAMPLE.TEST

renew until 18.09.2025 19:00:24

17.09.2025 19:00:45 18.09.2025 05:00:30 krbtgt/EXAMPLE.TEST@TEST.ALT

renew until 18.09.2025 19:00:24

17.09.2025 19:00:30 18.09.2025 05:00:30 krbtgt/TEST.ALT@TEST.ALT

renew until 18.09.2025 19:00:24

В выводе должен присутствовать билет:

krbtgt/EXAMPLE.TEST@TEST.ALT

$В выводе этих команд должны быть перечислены все серверы FreeIPA, на которых была выполнена командаdig +short -t SRV _kerberos._udp.dc._msdcs.example.test0 100 88 ipa.example.test. $dig +short -t SRV _ldap._tcp.dc._msdcs.example.test0 100 389 ipa.example.test.

ipa-adtrust-install.

$dig +short -t SRV _kerberos._udp.dc._msdcs.test.alt0 100 88 dc1.test.alt. $dig +short -t SRV _ldap._tcp.dc._msdcs.test.alt0 100 389 dc1.test.alt.

Важно

_kerberos._udp.dc._msdcs.test.alt не доступна, следует проверить _kerberos._tcp.dc._msdcs.test.alt.

Примечание

ipa-adtrust-install должны появится записи отвечающие за работу сервисов MS DC Kerberos через UDP и LDAP через TCP:

C:\>nslookup.exe>set type=SRV>_kerberos._udp.dc._msdcs.example.test._kerberos._udp.dc._msdcs.example.test SRV service location: priority = 0 weight = 100 port = 88 svr hostname = ipa.example.test >_ldap._tcp.dc._msdcs.example.test._ldap._tcp.dc._msdcs.example.test SRV service location: priority = 0 weight = 100 port = 389 svr hostname = ipa.example.test ipa.example.test internet address = 192.168.0.113

C:\>nslookup.exe>set type=SRV>_kerberos._udp.dc._msdcs.test.alt._kerberos._udp.dc._msdcs.test.alt. SRV service location: priority = 0 weight = 100 port = 88 svr hostname = dc1.test.alt. dc1.test.alt internet address = 192.168.0.132 >_ldap._tcp.dc._msdcs.test.alt._ldap._tcp.dc._msdcs.example.test SRV service location: _ldap._tcp.dc._msdcs.test.alt. SRV service location: priority = 0 weight = 100 port = 389 svr hostname = dc1.dtest.alt. dc1.test.alt internet address = 192.168.0.132

$ getent passwd ivanov@test.alt

ivanov@test.alt:*:348001105:348001105:Иван Иванов:/home/test.alt/ivanov:

где ivanov — это пользователь из домена AD.

/etc/sssd/sssd.conf строку:

[domain/example.test] ... default_shell = /bin/bash ...Перезапустить SSSD:

# systemctl restart sssd

$ getent passwd ivanov@test.alt

ivanov@test.alt:*:348001105:348001105:Иван Иванов:/home/test.alt/ivanov:/bin/bash

Важно

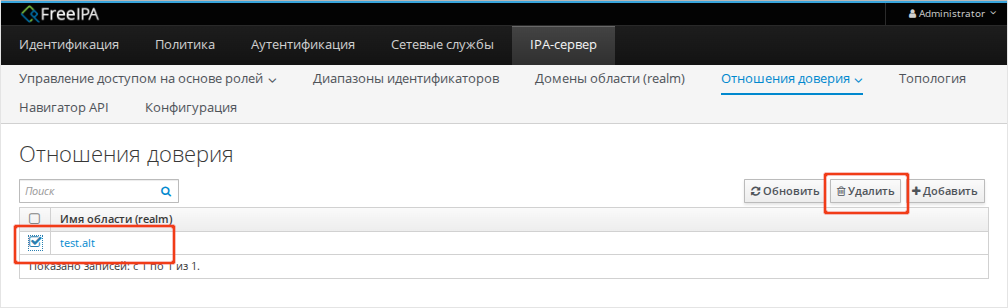

$kinit admin$ipa trust-del test.alt

$ ipa trust-show test.alt

ipa: ERROR: test.alt: отношение доверия не найден

Примечание

Примечание

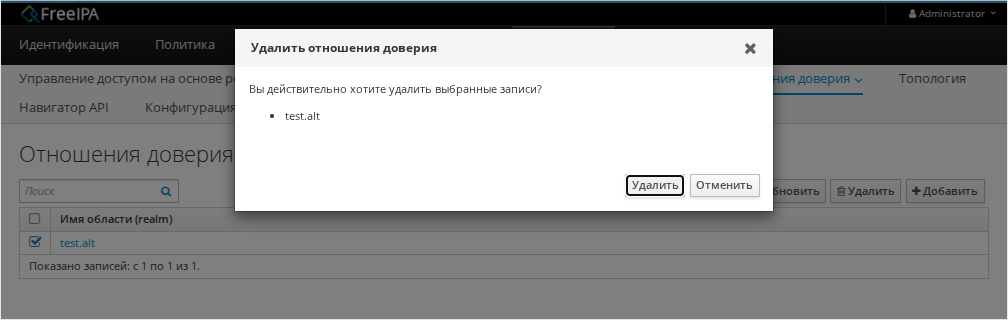

$ ipa idrange-find

-------------------------------------

установлено соответствие 2 диапазонов

-------------------------------------

Имя диапазона: EXAMPLE.TEST_id_range

Первый идентификатор POSIX диапазона: 1034400000

Количество идентификаторов в диапазоне: 200000

Первый RID соответствующего диапазона RID: 1000

Первый RID вторичного диапазона RID: 100000000

Тип диапазона: local domain range

Имя диапазона: TEST.ALT_id_range

Первый идентификатор POSIX диапазона: 1939200000

Количество идентификаторов в диапазоне: 200000

Первый RID соответствующего диапазона RID: 0

SID доверенного домена: S-1-5-21-578923263-1107570656-1287136478

Тип диапазона: Active Directory domain range

Auto private groups: hybrid

---------------------------------

Количество возвращённых записей 2

---------------------------------

$ ipa idrange-del TEST.ALT_id_range

Примечание

# systemctl restart sssd

Содержание

[a-zA-Z0-9_.][a-zA-Z0-9_.-]{0,252}[a-zA-Z0-9_.$-]?

Примечание

ipa config-mod --maxusername. Пример увеличения максимальной длины логина до 64 символов:

$ ipa config-mod --maxusername=64

Максимальная длина имени пользователя: 64

Максимальная длина имени узла: 64

Основа домашних каталогов: /home

Оболочка по умолчанию: /bin/bash

Группа пользователей по умолчанию: ipausers

Почтовый домен по умолчанию: example.test

…

Важно

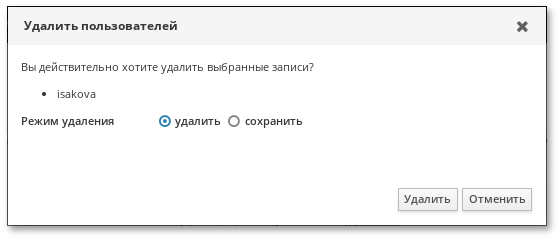

--preserve. Вся связанная информация (пароли, ключи, членство в группах) безвозвратно удаляется.

Важно

ipa user-disable admin.

User Administrator;

Примечание

$ ipa user-add kim --first=Эдуард --last=Ким --email=kim@example.test

---------------------------

Добавлен пользователь "kim"

---------------------------

Имя учётной записи пользователя: kim

Имя: Эдуард

Фамилия: Ким

Полное имя: Эдуард Ким

Отображаемое имя: Эдуард Ким

Инициалы: ЭК

Домашний каталог: /home/kim

GECOS: Эдуард Ким

Оболочка входа: /bin/bash

Имя учётной записи: kim@EXAMPLE.TEST

Псевдоним учётной записи: kim@EXAMPLE.TEST

Адрес электронной почты: kim@example.test

UID: 593200005

ID группы: 593200005

Пароль: False

Участник групп: ipausers

Доступные ключи Kerberos: False

Примечание

ipa user-add:

$ ipa help user-add

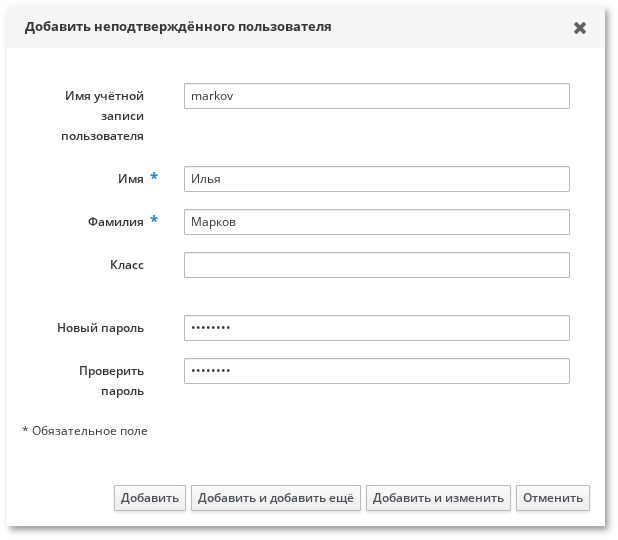

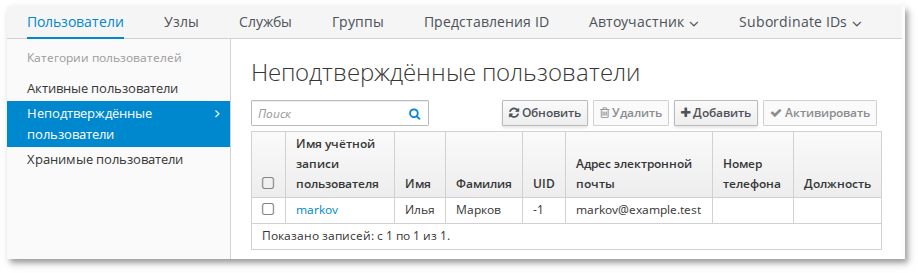

$ ipa stageuser-add markov --first=Илья --last=Марков --email=markov@example.test

-----------------------------------------------

Добавлен неподтверждённый пользователь "markov"

-----------------------------------------------

Имя учётной записи пользователя: markov

Имя: Илья

Фамилия: Марков

Полное имя: Илья Марков

Отображаемое имя: Илья Марков

Инициалы: ИМ

Домашний каталог: /home/markov

GECOS: Илья Марков

Оболочка входа: /bin/bash

Имя учётной записи: markov@EXAMPLE.TEST

Псевдоним учётной записи: markov@EXAMPLE.TEST

Адрес электронной почты: markov@example.test

UID: -1

ID группы: -1

Пароль: False

Доступные ключи Kerberos: False

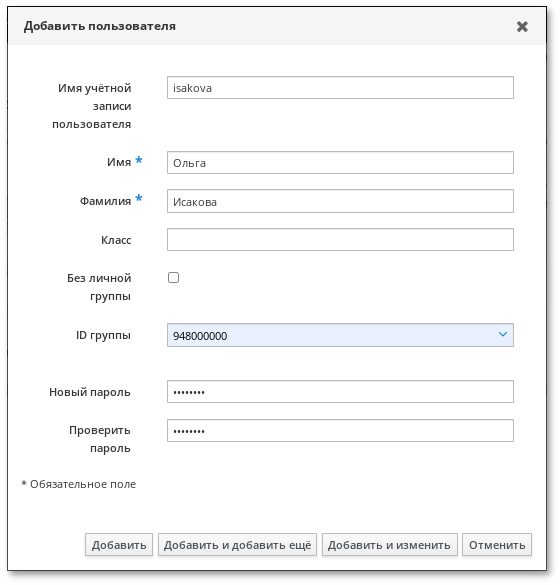

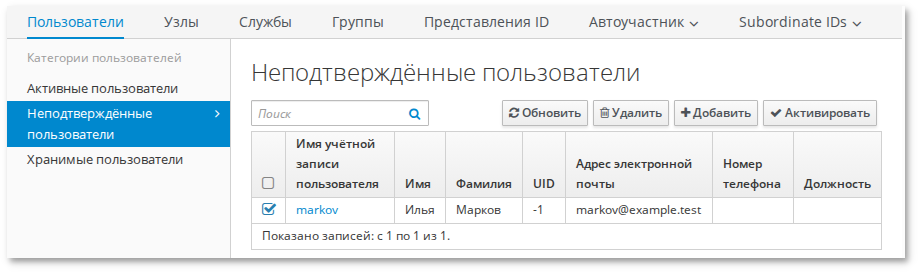

$ ipa stageuser-activate markov

---------------------------

Stage user markov activated

---------------------------

Имя учётной записи пользователя: markov

Имя: Илья

Фамилия: Марков

Домашний каталог: /home/markov

Оболочка входа: /bin/bash

Имя учётной записи: markov@EXAMPLE.TEST

Псевдоним учётной записи: markov@EXAMPLE.TEST

Адрес электронной почты: markov@example.test

UID: 948000005

ID группы: 948000005

Пароль: False

Участник групп: ipausers

Доступные ключи Kerberos: False

$ ipa user-find

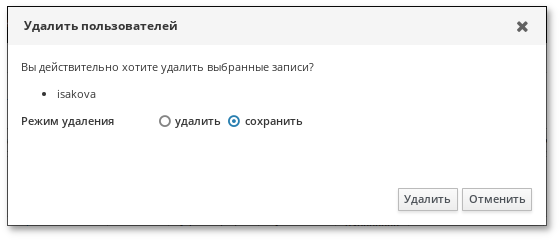

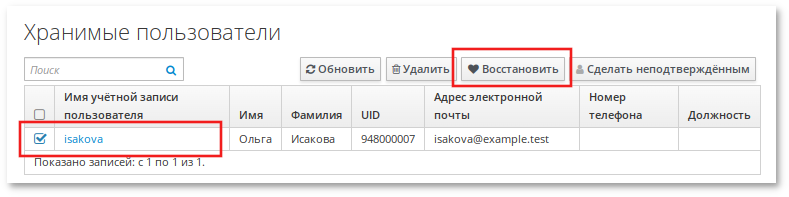

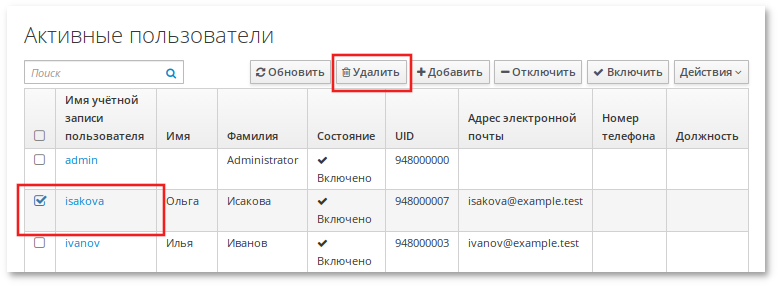

$ ipa user-del --preserve markov

-----------------------

Preserved user "markov"

-----------------------

$ipa user-del markov# удаление активного или хранимого пользователя ---------------------------- Удален пользователь "markov" ---------------------------- $ipa stageuser-del ivanov# удаление неподтверждённого пользователя

$ ipa user-del --continue user1 user2 user3

-----------------------

Удален пользователь "user1,user2,user3"

-----------------------

$ ipa user-undel markov

--------------------------------------------------------------

Учётная запись пользователя "markov" возвращена после удаления

--------------------------------------------------------------

Примечание

User Administrator.

Примечание

Примечание

Примечание

Примечание

Примечание

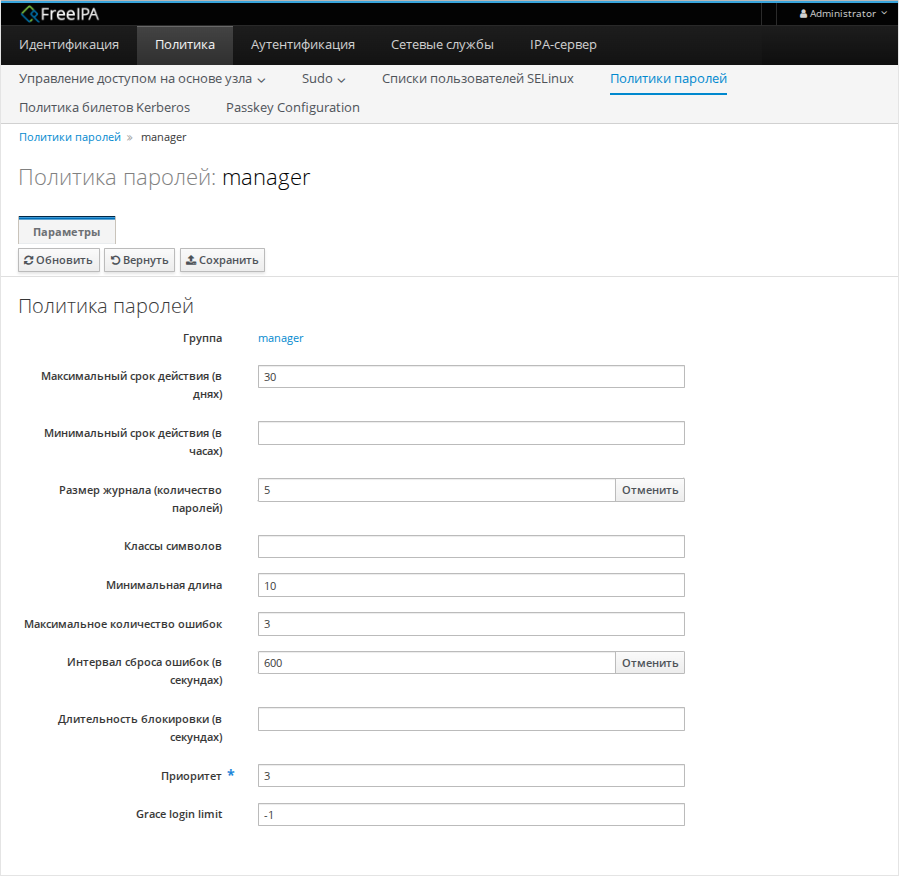

Таблица 30.1. Атрибуты политики паролей

|

Параметр

|

Описание

|

Пример

|

|---|---|---|

|

Максимальный срок действия (

--maxlife)

|

Максимальный срок действия пароля в днях. Значение по умолчанию — 90 дней. Если задано значение 0, срок действия пароля не ограничен

|

--maxlife=180

|

|

Минимальный срок действия (

--minlife)

|

Минимальный интервал между двумя операциями смены пароля (в часах)

|

--minlife=1

|

|

Размер журнала (

--history)

|

Количество предыдущих паролей, которые нельзя повторно использовать. Если задано значение 0, пользователи могут повторно использовать любой из своих предыдущих паролей

|

--history=0

|

|

Классы символов (

--minclasses)

|

Минимальное количество различных классов символов в пароле. Значение по умолчанию — 0.

Классы символов:

|

--minclasses=0

|

|

Минимальная длина (

--minlength)

|

Минимальная длина пароля. Если заданы другие параметры политики, минимальная длина автоматически устанавливается в 6 символов

|

--minlength=8

|

|

Максимальное количество ошибок (

--maxfail)

|

Число неудачных попыток входа до блокировки учётной записи

|

--maxfail=6 (учётная запись будет заблокирована, если пользователь введёт неправильный пароль 7 раз подряд)

|

|

Интервал сброса ошибок (

--failinterval)

|

Время (в секундах), после которого счётчик неудачных попыток сбрасывается

|

--failinterval=60

|

|

Длительность блокировки (

--lockouttime)

|

Время (в секундах), на которое блокируется учётная запись после превышения лимита ошибок

|

--lockouttime=600

|

global_policy), которая применяется ко всем пользователям, не охваченным групповыми политиками. Можно также создать дополнительные групповые политики паролей. Для каждого пользователя действует только одна политика — либо групповая, либо глобальная.

Примечание

--maxlife), он не наследуется из глобальной политики — поведение по умолчанию определяется самой службой (обычно используется значение из глобальной политики, но это не гарантируется явно).

Примечание

$ ipa pwpolicy-show --user=kim

Группа: global_policy

Максимальный срок действия (в днях): 90

Минимальный срок действия (в часах): 1

Размер журнала : 0

Классы символов: 0

Минимальная длина: 8

Максимальное количество ошибок: 6

Интервал сброса ошибок: 60

Длительность блокировки: 600

Grace login limit: -1

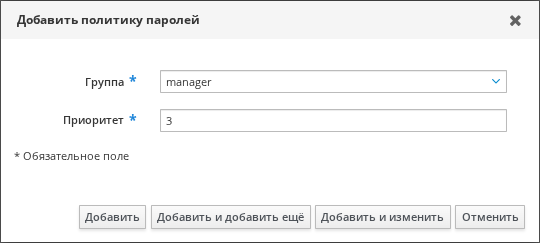

$ ipa pwpolicy-add

Группа: ipausers

Приоритет: 5

Группа: ipausers

Приоритет: 5

Grace login limit: -1

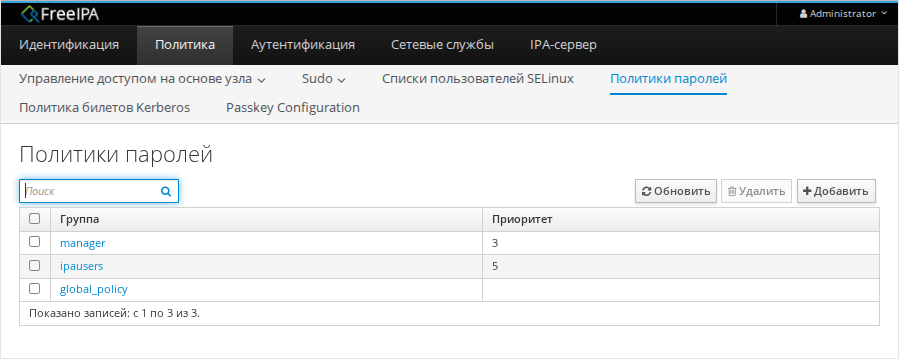

$ ipa pwpolicy-find

Группа: ipausers

Приоритет: 5

Grace login limit: -1

Группа: global_policy

Максимальный срок действия (в днях): 90

Минимальный срок действия (в часах): 1

Размер журнала : 0

Классы символов: 0

Минимальная длина: 8

Максимальное количество ошибок: 6

Интервал сброса ошибок: 60

Длительность блокировки: 600

Grace login limit: -1

---------------------------------

Количество возвращённых записей 2

---------------------------------

$ ipa pwpolicy-add --maxlife=30 --minlength=10 --maxfail=3 --priority=2 managers

Группа: managers

Максимальный срок действия (в днях): 30

Минимальная длина: 10

Приоритет: 2

Максимальное количество ошибок: 3

Grace login limit: -1

$ ipa pwpolicy-mod --minlife=24 ipausers

Группа: ipausers

Минимальный срок действия (в часах): 24

Приоритет: 5

Grace login limit: -1

Примечание

global_policy.

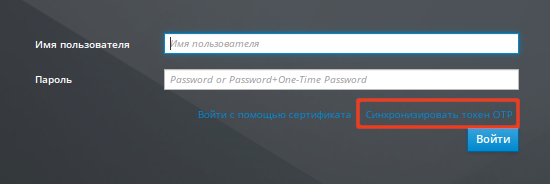

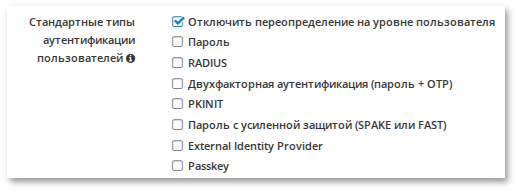

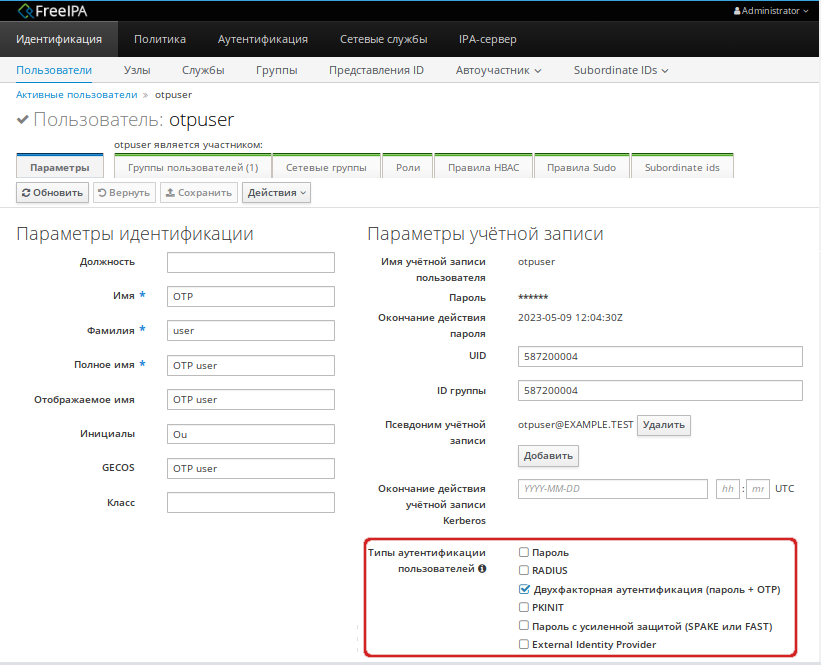

https://ipa.example.test/ipa/ui/ и ввести данные администратора для входа в систему.

Примечание

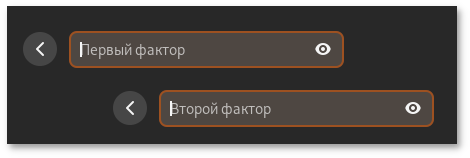

двухфакторная аутентификация, но у него нет токенов, разрешается вход только по паролю. Как только токен добавлен, требуется пароль + OTP.

Примечание

Примечание

Таблица 31.1. Команды

|

Описание

|

Команда

|

Опции

|

|---|---|---|

|

Изменение глобальных методов аутентификации

|

config-mod

|

--user-auth-type=password/otp/radius

|

|

Изменение метода аутентификации пользователя

|

user-mod

|

--user-auth-type=password/otp/radius --radius=STR, --radius-username=STR

|

$ ipa config-mod --user-auth-type=otp

$ ipa user-mod ivanov --user-auth-type=otp

Таблица 31.2. Команды

|

Описание

|

Команда

|

Опции

|

|---|---|---|

|

Добавить сервер RADIUS

|

radiusproxy-add

|

NAME --desc=STR --server=STR --secret --timeout=INT --retries=INT --userattr=STR

|

|

Найти сервер RADIUS

|

radiusproxy-find

|

--name=STR --desc=STR --server=STR --timeout=INT --retries=INT --userattr=STR

|

|

Изменить сервер RADIUS

|

radiusproxy-mod

|

--rename=STR --desc=STR --server=STR --secret --timeout=INT --retries=INT --userattr=STR

|

|

Удалить сервер RADIUS

|

radiusproxy-del

|

|

|

Показать информацию о сервере RADIUS

|

radiusproxy-show

|

|

$ ipa radiusproxy-add freeradius_test --server=192.168.0.101 --secret

Секрет:

Введите Секрет ещё раз для проверки:

-----------------------------------------------

Добавлен прокси-сервер RADIUS "freeradius_test"

-----------------------------------------------

Имя прокси-сервера RADIUS: freeradius_test

Сервер: 192.168.0.101

Секрет: cGFzc3dvcmQ=

$ ipa radiusproxy-show freeradius_test

Имя прокси-сервера RADIUS: freeradius_test

Сервер: 192.168.0.101

Таблица 31.3. Команды

|

Описание

|

Команда

|

Опции

|

|---|---|---|

|

Добавить токен

|

otptoken-add

|

--type=STRENUM --desc=STR --owner=LOGIN --disabled=BOOL --not-before=STR --not-after=STR --vendor=STR --model=STR --serial=STR --key=STR --algo=STRENUM --digits=6/8 --offset=INT --interval=INT --no-qrcode

|

|

Добавить менеджера для токена

|

otptoken-add-managedby

|

--users=STR

|

|

Добавить токен yubikey

|

otptoken-add-yubikey

|

--desc=STR --owner=LOGIN --disabled=BOOL --notbefore=STR --not-after=STR --digits=6/8 --slot=1/2

|

|

Удалить токен

|

otptoken-del

|

|

|

Найти токен

|

otptoken-find

|

--type=STRENUM --desc=STR --owner=LOGIN --disabled=BOOL --not-before=STR --not-after=STR --vendor=STR --model=STR --serial=STR --algo=STRENUM --digits=6/8 --offset=INT --interval=INT --id=STR

|

|

Изменить токен

|

otptoken-mod

|

--rename=STR --desc=STR --owner=LOGIN --disabled=BOOL --not-before=STR --not-after=STR --vendor=STR --model=STR --serial=STR

|

|

Удалить менеджера токена

|

otptoken-remove-managedby

|

--users=STR

|

|

Показать информацию о токене

|

otptoken-show

|

|

|

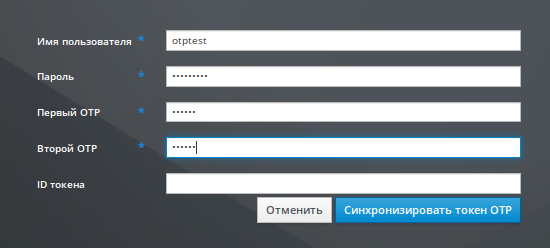

Выполнить синхронизацию токена

|

otptoken-sync

|

--user=STR --password --first-code --second-code

|

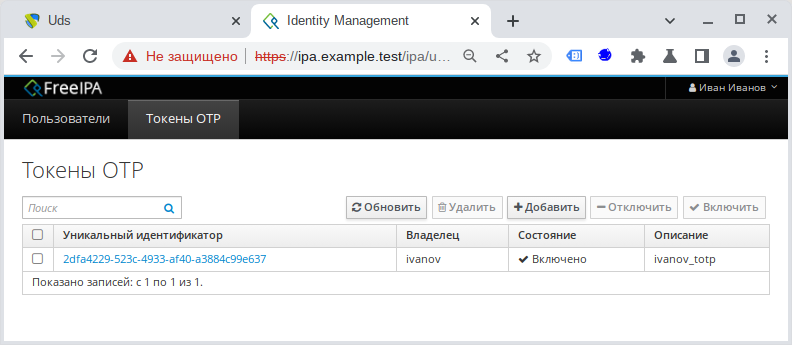

$ ipa otptoken-add ivanov_otp --type=TOTP --desc=ivanov_token --owner=ivanov

-------------------------------

Добавлен токен OTP "ivanov_otp"

-------------------------------

Уникальный идентификатор: ivanov_otp

Тип: TOTP

Описание: ivanov_token

Владелец: ivanov

Ключ: mW+LBliuxKjy3PCb/JKOszbZGmTElSrhIg70E3QruXqu+W4=

Алгоритм: sha1

Цифры: 6

Смещение времени: 0

Временной интервал: 30

Универсальный код ресурса (URI):

otpauth://totp/ivanov@EXAMPLE.TEST:ivanov_otp?issuer=ivanov%40EXAMPLE.TEST

&secret=TFXYWBSYV3CKR4W46CN7ZEUOWM3NSGTEYSKSVYJCB32BG5BLXF5K56LO&digits=6&algorithm=SHA1&period=30

$ ipa otptoken-add-managedby ivanov_otp --users=ivanov

Уникальный идентификатор: ivanov_otp

Описание: ivanov_token

Владелец: uid=ivanov,cn=users,cn=accounts,dc=example,dc=test

Руководитель: ivanov

-----------------------------------

Количество добавленных участников 1

-----------------------------------

$ ipa otptoken-del

Уникальный идентификатор: ivanov_otp

-----------------------------

Удалён токен OTP "ivanov_otp"

-----------------------------

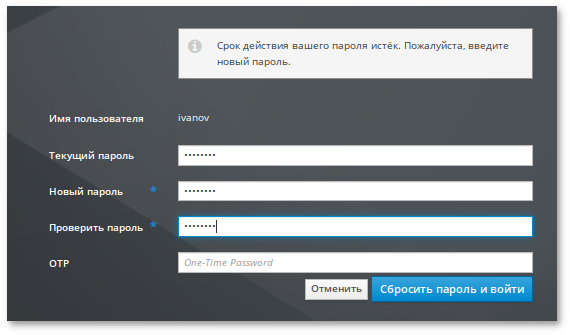

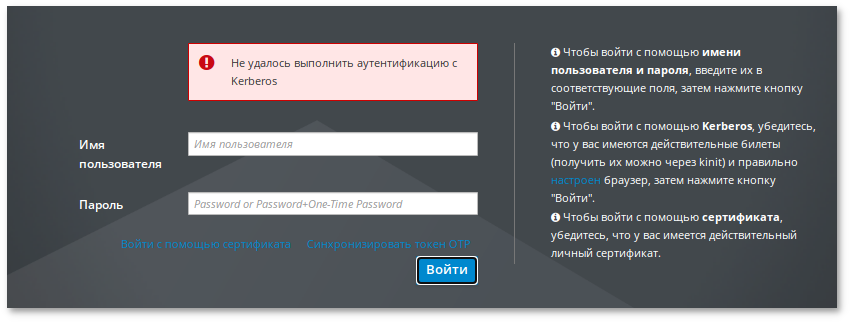

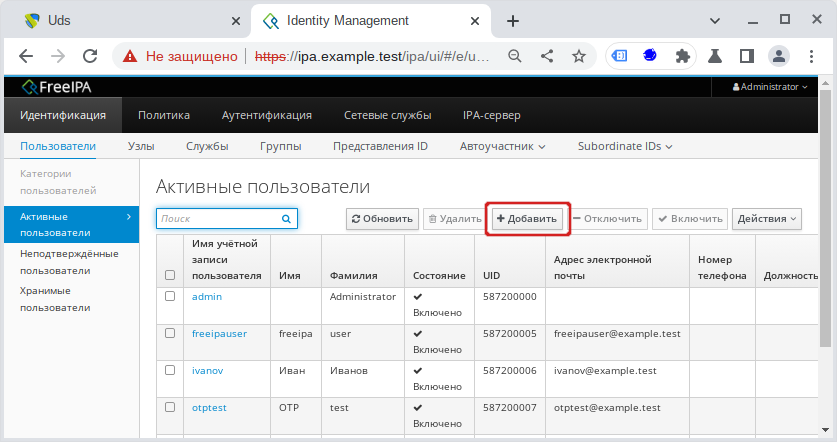

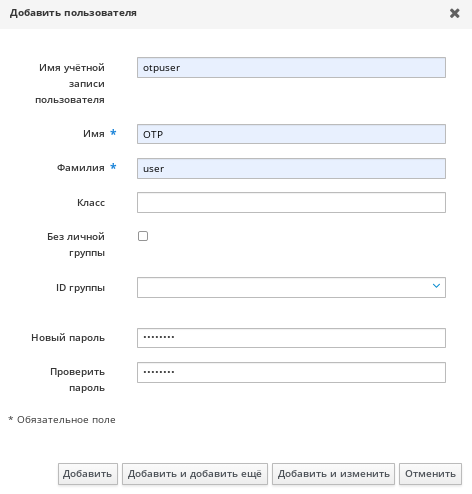

$kinit adminPassword for admin@EXAMPLE.TEST: $ipa user-add otptestИмя: OTP Фамилия: test ------------------------------- Добавлен пользователь "otptest" ------------------------------- Имя учётной записи пользователя: otptest Имя: OTP Фамилия: test Полное имя: OTP test Отображаемое имя: OTP test Инициалы: Ot Домашний каталог: /home/otptest GECOS: OTP test Оболочка входа: /bin/bash Имя учётной записи: otptest@EXAMPLE.TEST Псевдоним учётной записи: otptest@EXAMPLE.TEST Адрес электронной почты: otptest@example.test UID: 587200007 ID группы: 587200007 Пароль: False Участник групп: ipausers Доступные ключи Kerberos: False $ipa passwd otptestНовый пароль: Введите Новый пароль ещё раз для проверки: ------------------------------------- Изменён пароль "otptest@EXAMPLE.TEST" ------------------------------------- $ kinit otptest Password for otptest@EXAMPLE.TEST: Password expired. You must change it now. Enter new password: Enter it again:

$kinit adminPassword for admin@EXAMPLE.TEST: $ipa user-mod otptest --user-auth-type=otp------------------------------ Изменён пользователь "otptest" ------------------------------ Имя учётной записи пользователя: otptest Имя: OTP Фамилия: test Домашний каталог: /home/otptest Оболочка входа: /bin/bash Имя учётной записи: otptest@EXAMPLE.TEST Псевдоним учётной записи: otptest@EXAMPLE.TEST Адрес электронной почты: otptest@example.test UID: 587200007 ID группы: 587200007 Типы аутентификации пользователей: otp Учётная запись отключена: False Пароль: True Участник групп: ipausers Доступные ключи Kerberos: True

$ipa otptoken-add\ --type=TOTP \ --desc=otptest_token \ --owner=otptest \ --algo=sha1 \ --digits=6 \ --interval=30 Password for admin@EXAMPLE.TEST: $ipa user-mod otptest --user-auth-type=otp--------------------- Добавлен токен OTP "" --------------------- Уникальный идентификатор: 33014fa0-0d7f-4775-a05c-05f09c6ff8e6 Тип: TOTP Описание: otptest_token Владелец: otptest Ключ: hzNKJClpoG/nB0aer4/XQRfh7deLpTj0WKvaxNcZqAWX9SY= Алгоритм: sha1 Цифры: 6 Смещение времени: 0 Временной интервал: 30 Универсальный код ресурса (URI): otpauth://totp/otptest@EXAMPLE.TEST:33014fa0-0d7f-4775-a05c-05f09c6ff8e6?issuer=otptest%40EXAMPLE.TEST &secret=Q4ZUUJBJNGQG7ZYHI2PK7D6XIEL6D3OXROSTR5CYVPNMJVYZVACZP5JG&digits=6&algorithm=SHA1&period=30

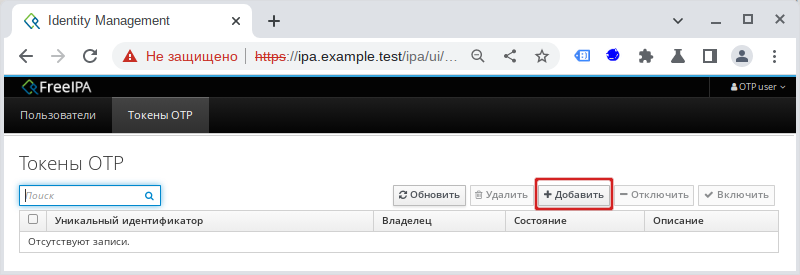

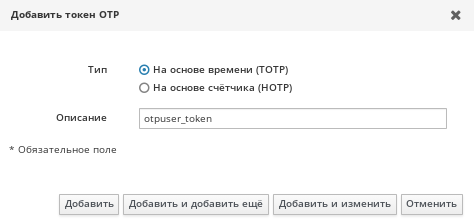

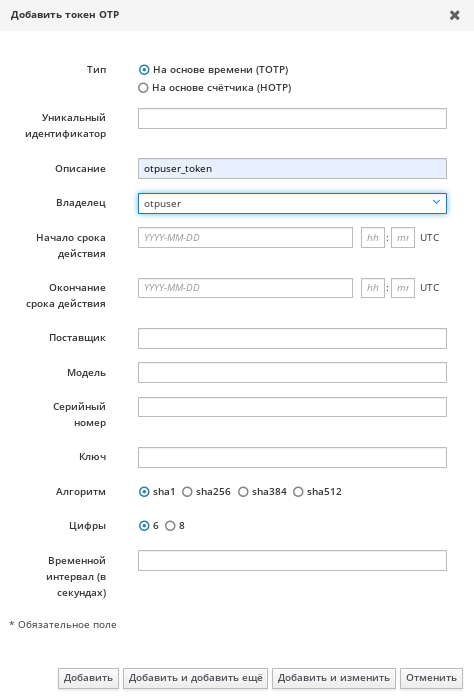

https://ipa.example.test/ipa/ui/ и ввести данные администратора для входа в систему.

Примечание

$ ssh-keygen -t ed25519

На запрос о файле для сохранения ключа можно нажать Enter (используется путь по умолчанию). На запрос о пароле для ключа можно также нажать Enter (без установки пароля).

$ ssh-copy-id -i ~/.ssh/id_ed25519.pub user@comp01.example.test

$ssh user@comp01.example.test[user@comp01 ~]$su -Password: [root@comp01 ~]#cat /home/user/.ssh/authorized_keys >>.ssh/authorized_keys[root@comp01 ~]#exitвыход [user@comp01 ~]$exitвыход Connection to comp01 closed.

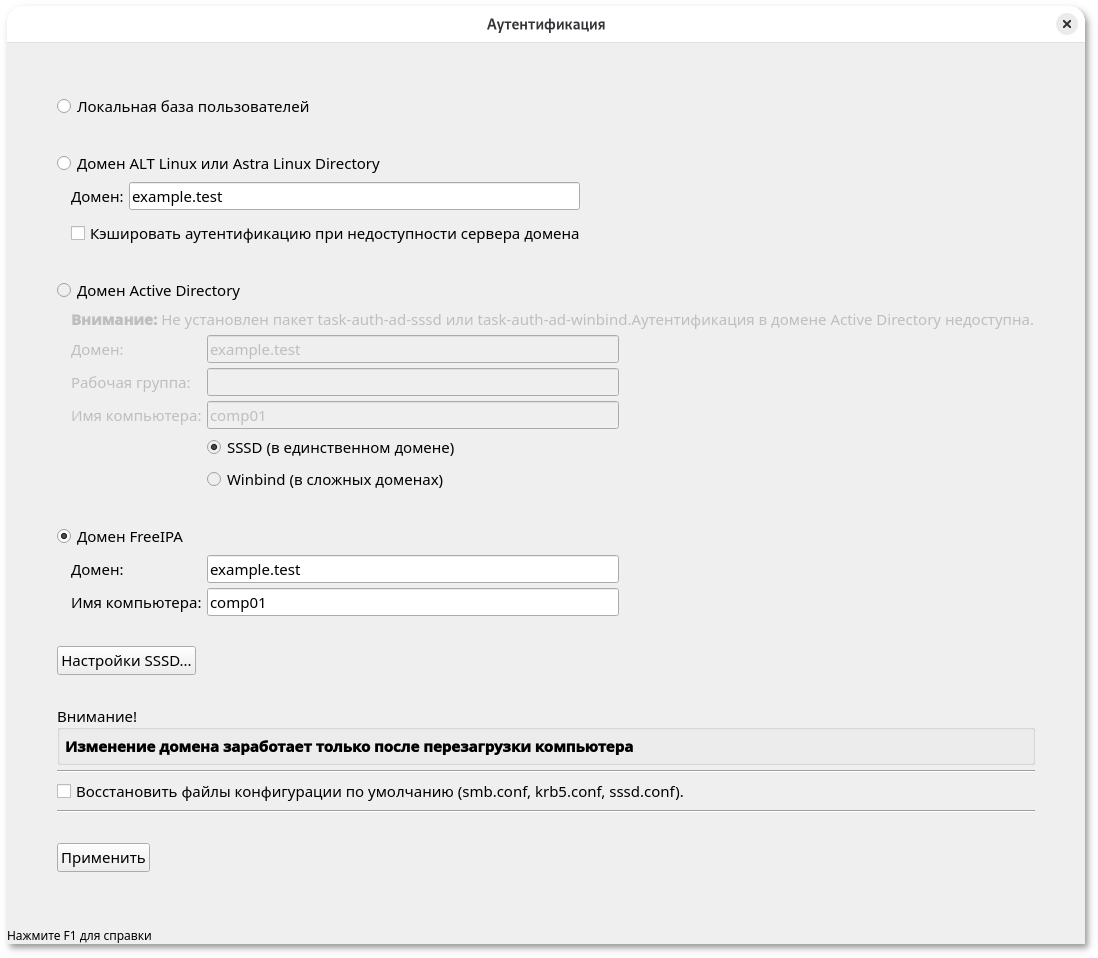

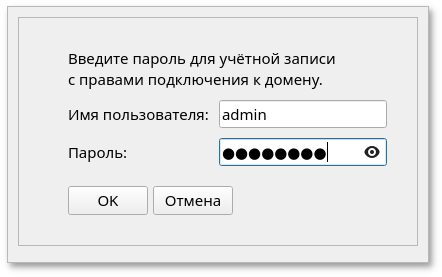

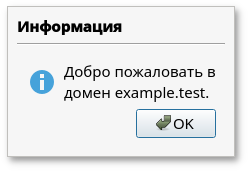

acc.

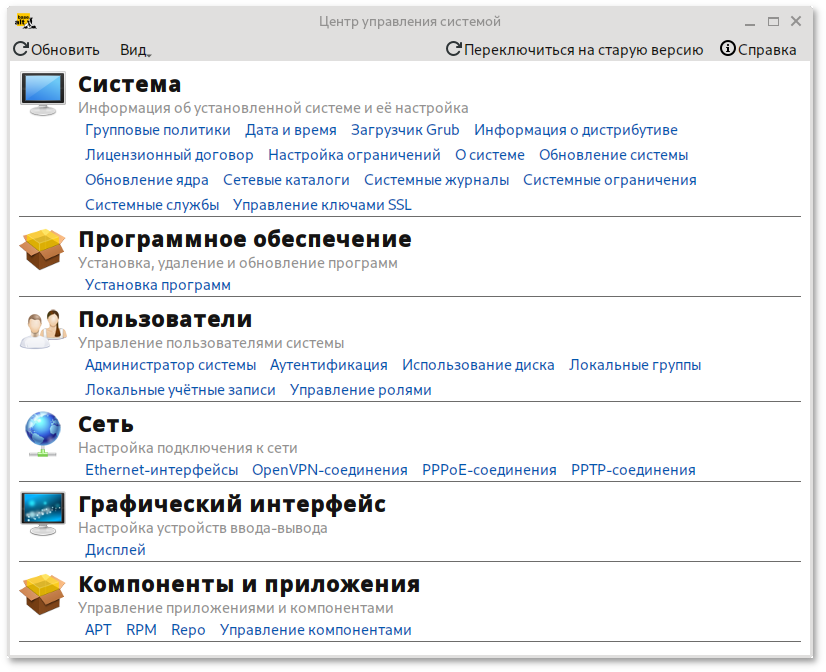

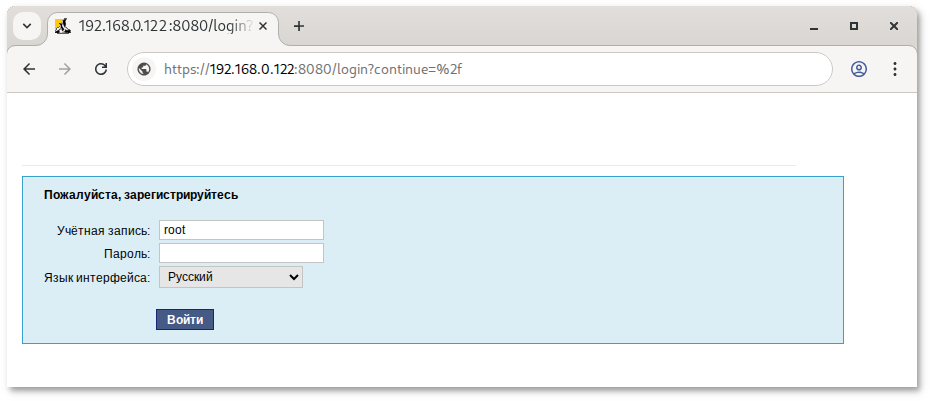

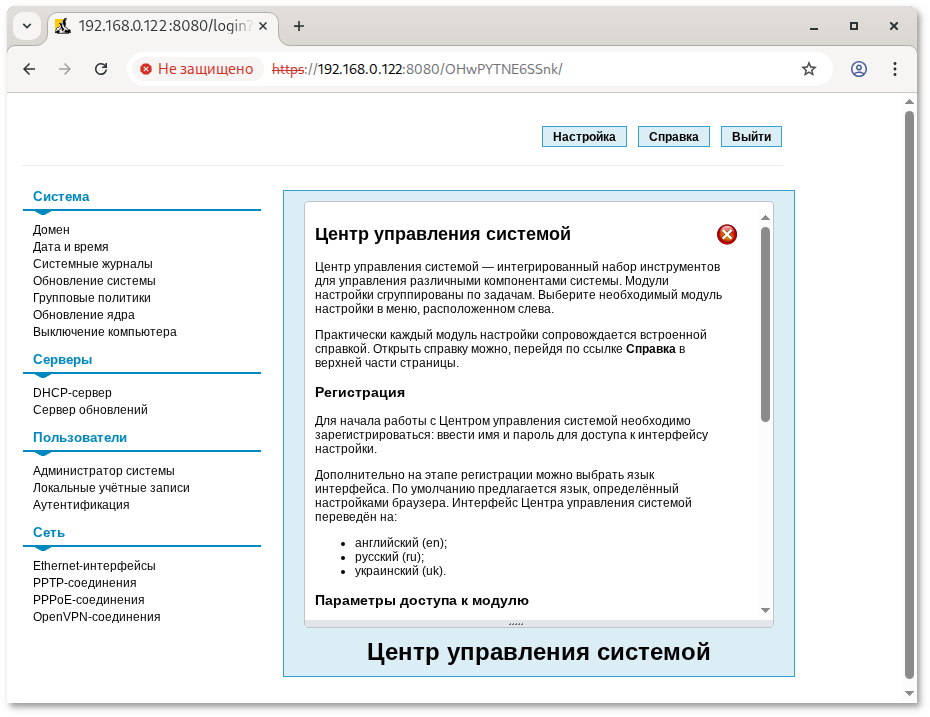

# apt-get install alterator-fbi

И запущены сервисы ahttpd и alteratord:

#systemctl enable --now ahttpd#systemctl enable --now alteratord

https://ip-адрес:8080/.

rpm -qa | grep alterator*

Прочие пакеты для ЦУС можно найти, выполнив команду:

apt-cache search alterator*

#apt-get install alterator-net-openvpn#apt-get remove alterator-net-openvpn