AD использует DNS для обнаружения других контроллеров домена и служб, таких как Kerberos. Поэтому, члены и серверы домена AD должны иметь возможность разрешать зоны AD DNS.

Для ввода компьютера в домен, на нём должен быть доступен сервер DNS, имеющий записи про контроллер домена Active Directory. При получении IP-адреса по DHCP данные о сервере DNS также должны быть получены от DHCP-сервера.

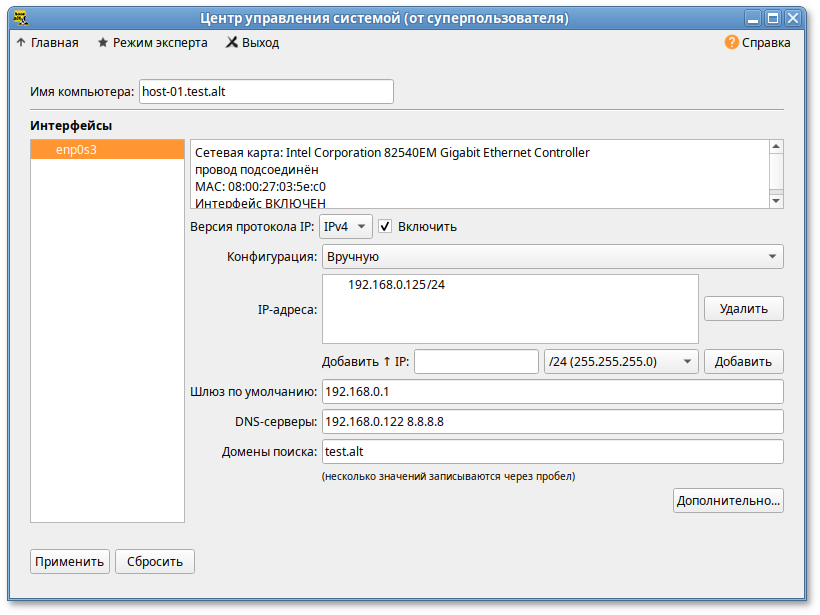

Ниже приведен пример настройки сетевого интерфейса со статическим IP-адресом.

4.2.3.1. Настройка клиентов для использования DNS-серверов вручную

Настройку сети можно выполнить как в графическом интерфейсе, так и в консоли.

В

Центре управления системой → задать имя компьютера, указать в поле

DNS-серверы DNS-сервер домена и в поле

Домены поиска — домен для поиска:

После изменения имени компьютера могут перестать запускаться приложения. Для решения этой проблемы необходимо перезагрузить систему.

В консоли:

задать имя компьютера:

# hostnamectl set-hostname host-01.test.alt

в качестве первичного DNS должен быть указан DNS-сервер домена. Для этого необходимо создать файл

/etc/net/ifaces/enp0s3/resolv.conf со следующим содержимым:

nameserver 192.168.0.122

где 192.168.0.122 — IP-адрес DNS-сервера домена.

указать службе resolvconf использовать DNS контроллера домена и домен для поиска. Для этого в файле

/etc/resolvconf.conf добавить/отредактировать следующие параметры:

interface_order='lo lo[0-9]* lo.* enp0s3'

search_domains=test.alt

где enp0s3 — интерфейс, на котором доступен контроллер домена, test.alt — домен.

обновить DNS адреса:

# resolvconf -u

После изменения имени компьютера могут перестать запускаться приложения. Для решения этой проблемы необходимо перезагрузить систему.

В результате выполненных действий в файле

/etc/resolv.conf должны появиться строки:

search test.alt

nameserver 192.168.0.122

4.2.3.2. Проверка разрешения DNS

Для проверки того, что настройки DNS верны и машины могут разрешать IP-адреса и имена, можно использовать команды nslookup и host.

Прямой поиск:

# nslookup dc1.test.alt

Server: 192.168.0.122

Address: 192.168.0.122#53

Name: dc1.test.alt

Address: 192.168.0.122

# host dc1.test.alt

dc1.test.alt has address 192.168.0.122

Обратный поиск:

# nslookup 192.168.0.122

122.0.168.192.in-addr.arpa name = dc1.alt.test.

# host 192.168.0.122

122.0.168.192.in-addr.arpa domain name pointer dc1.alt.test.

Следует обратить внимание, что в Samba AD обратная зона не настраивается автоматически. Чтобы настроить обратную зону, см.

Администрирование DNS.

AD использует записи SRV для поиска служб, таких как Kerberos и LDAP. Проверка разрешения SRV-записей:

$ nslookup

> set type=SRV

> _ldap._tcp.test.alt

Server: 192.168.0.122

Address: 192.168.0.122#53

_ldap._tcp.test.alt service = 0 100 389 dc2.test.alt.

_ldap._tcp.test.alt service = 0 100 389 dc1.test.alt.

> exit

или:

$ host -t SRV _ldap._tcp.test.alt

_ldap._tcp.test.alt has SRV record 0 100 389 dc1.test.alt.

_ldap._tcp.test.alt has SRV record 0 100 389 dc2.test.alt.