4.3.2. Подключение к домену AD с помощью SSSD

В этом разделе описывается использование демона служб безопасности системы (SSSD) для подключения системы к Active Directory (AD).

SSSD используется для доступа к пользовательскому каталогу для аутентификации и авторизации через общую структуру с кешированием пользователей, чтобы разрешить автономный вход в систему. SSSD легко настраивается; он обеспечивает интеграцию подключаемых модулей аутентификации (PAM) и службы переключения имен (NSS), базу данных для хранения локальных пользователей, а также расширенных пользовательских данных, полученных с центрального сервера.

Дополнительные ресурсы:

man realm

man sssd-ad

man sssd

4.3.2.1. Ввод в домен в командной строке

Для ввода компьютера в домен необходимо выполнить команду:

# system-auth write ad test.alt host-01 test 'administrator' 'Pa$$word'

Joined 'HOST-01' to dns domain 'test.alt'

где:

test.alt — имя домена;

host-01 — имя компьютера, вводимого в домен;

test — рабочая группа;

administrator — имя пользователя, имеющего право вводить машины в домен;

Pa$$word — пароль пользователя, имеющего право вводить машины в домен.

Перезагрузить рабочую станцию для применения всех настроек.

4.3.2.2. Ввод в домен в Центре управления системой

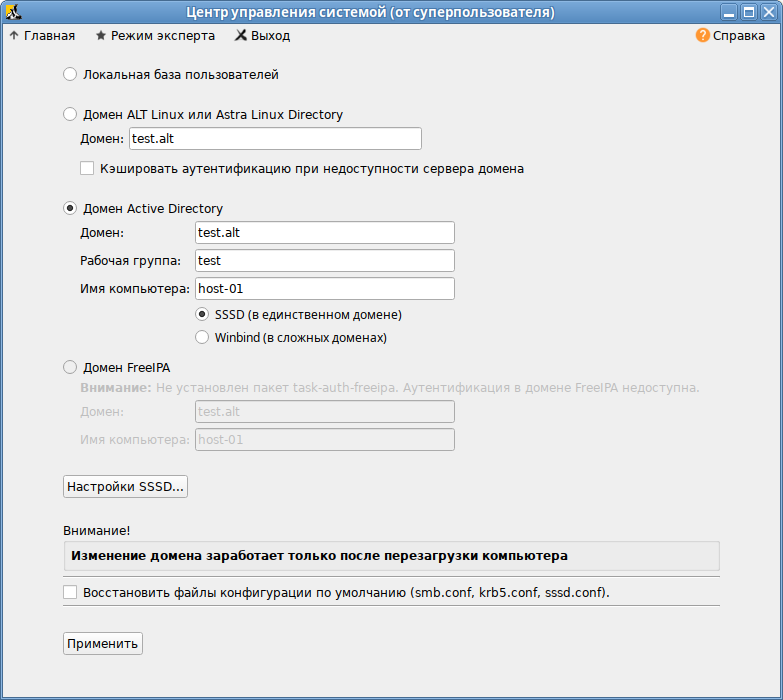

В окне модуля следует выбрать пункт Домен Active Directory, заполнить поля (Домен, Рабочая группа, Имя компьютера), выбрать пункт SSSD (в единственном домене) и нажать кнопку Применить:

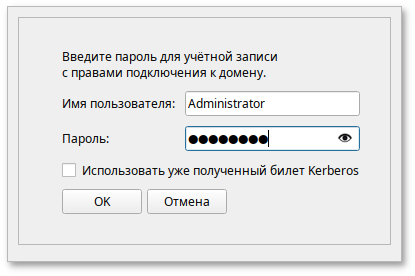

В открывшемся окне необходимо ввести имя пользователя, имеющего право вводить машины в домен, и его пароль и нажать кнопку ОК:

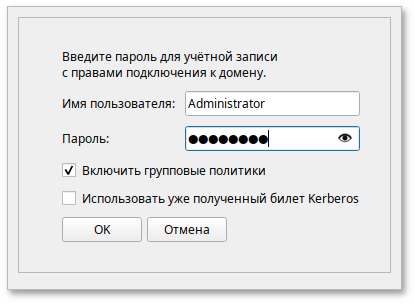

Если на машине установлен пакет alterator-gpupdate, при подключении машины к домену можно включить групповые политики. Для включения групповых политки необходимо в окне ввода учётных записей пользователя с правами подключения к домену отметить пункт Включить групповые политики:

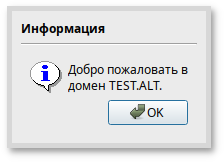

При успешном подключении к домену, отобразится соответствующая информация:

Перезагрузить рабочую станцию для применения всех настроек.

4.3.2.3. Проверка результатов присоединения

Проверка корректности присоединения:

Для проверки возможности поиска доменных пользователей отобразить сведения о пользователе AD (ivanov — пользователь в домене):

# getent passwd ivanov

ivanov:*:1187401105:1187400513:Иван Иванов:/home/TEST.ALT/ivanov:/bin/bash

Проверить возможность получения информации о домене:

# net ads info

LDAP server: 192.168.0.122

LDAP server name: dc1.test.alt

Realm: TEST.ALT

Bind Path: dc=TEST,dc=ALT

LDAP port: 389

Server time: Ср, 27 мар 2024 10:36:51 EET

KDC server: 192.168.0.122

Server time offset: 2

Last machine account password change: Ср, 20 мар 2024 11:13:27 EET

Проверить, действителен ли пароль учетной записи компьютера:

# net ads testjoin

Join is OK

Список пользователей можно посмотреть на сервере командой:

# samba-tool user list