Таблица 5.3. Исходные данные

| |

Имя домена

|

Контроллер домена

|

IP-адрес

|

ОС

|

Уровень работы домена

|

Версия Samba

|

|---|---|---|---|---|---|---|

|

Домен Linux

|

TEST.ALT

|

dc1.test.alt

|

192.168.0.122

|

ALT Server 10.2

|

2012_R2

|

4.19.6

|

|

Домен Windows

|

WIN.ALT

|

DC1.win.alt

|

192.168.0.190

|

Windows Server 2012

|

2012R2

|

|

|

Выделенный DNS-сервер

|

|

|

192.168.0.150

|

ALT Server 10.2

|

|

|

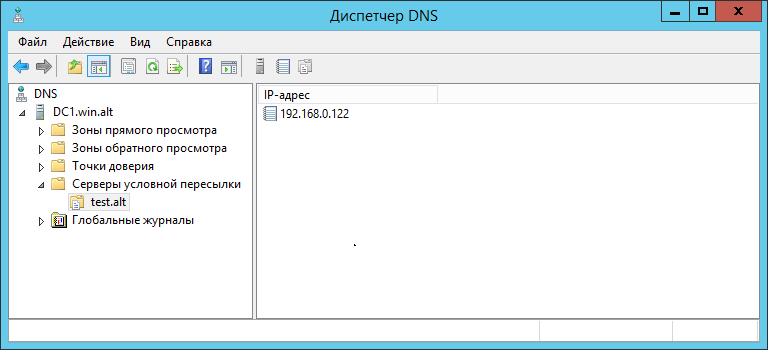

C:\> dnscmd 127.0.0.1 /ZoneAdd test.alt /Forwarder 192.168.0.122

DNS Server 127.0.0.1 created zone test.alt:

Command completed successfully

Или выполнить следующую команду в сеансе PowerShell для настройки пересылки DNS:

PS C:\Windows\system32> Add-DnsServerConditionalForwarderZone -Name test.alt -MasterServers 192.168.0.122 -ReplicationScope Forest

/etc/bind/options.conf (или /etc/bind/ddns.conf) строки:

zone "win.alt" {

type forward;

forwarders { 192.168.0.190; };

};

И перезапустить службу DNS:

# systemctl restart bind.service

Примечание

/etc/bind/options.conf в секцию options добавить параметр:

dnssec-validation no;И перезапустить службу DNS:

# systemctl restart bind.service

/etc/samba/smb.conf (в параметре dns forwarder), например:

dns forwarder = 192.168.0.150 8.8.8.8

# systemctl restart samba

/etc/bind/options.conf:

options добавить параметр:

dnssec-validation no;

zone "win.alt" {

type forward;

forwarders { 192.168.0.190; };

};

# systemctl restart bind.service

#dig +short -t SRV _kerberos._udp.test.alt0 100 88 dc1.test.alt. #dig +short -t SRV _ldap._tcp.test.alt0 100 389 dc1.test.alt.

#dig +short -t SRV _kerberos._tcp.dc._msdcs.win.alt0 100 88 dc1.win.alt. #dig +short -t SRV _ldap._tcp.dc._msdcs.win.alt0 100 389 dc1.win.alt.

#kinit administrator@WIN.ALTPassword for administrator@WIN.ALT: #klistTicket cache: FILE:/tmp/krb5cc_0 Default principal: administrator@WIN.ALT Valid starting Expires Service principal 27.04.2023 17:42:28 28.04.2023 03:42:28 krbtgt/WIN.ALT@WIN.ALT renew until 28.04.2023 17:42:25

C:\>nslookup.exe>set type=SRV

>_kerberos._udp.test.alt_kerberos._udp.test.alt SRV service location: priority = 0 weight = 100 port = 88 svr hostname = dc1.test.alt … test.alt primary name server = dc1.test.alt responsible mail addr = hostmaster.test.alt serial = 7 refresh = 900 (15 mins) retry = 600 (10 mins) expire = 86400 (1 days) default TTL = 3600 (1 hours) >_ldap._tcp.test.alt_ldap._tcp.test.alt SRV service location: priority = 0 weight = 100 port = 389 svr hostname = dc1.test.alt …