Редакция апрель, 2025

Аннотация

Содержание

Таблица 2.1. Состав технических и программных средств стенда

|

№ ПЭВМ

|

Программная среда

|

Описание

|

|---|---|---|

|

1

|

ОС «Альт Сервер»

|

Контроллер домена test.alt

|

|

2

|

ОС «Альт Сервер»

|

Дополнительный контроллер домена test.alt

|

|

3

|

ОС Альт («Альт Рабочая станция», «Альт Рабочая станция K», «Альт Образование»)

|

Рабочая станция

|

|

4

|

ОС Альт («Альт Рабочая станция», «Альт Рабочая станция K», «Альт Образование»)

|

Рабочая станция

|

|

5

|

ОС Microsoft Windows Server 2012

|

Контроллер домена win.alt

|

|

6

|

ОС «Альт Сервер»

|

Контроллер домена example.alt

|

|

7

|

ОС «Альт Сервер»

|

Веб-сервер, прокси-сервер

|

|

8

|

ОС «Альт Сервер»

|

Контроллер домена test.alt только для чтения (RODC)

|

|

9

|

ОС Альт («Альт Рабочая станция», «Альт Рабочая станция K», «Альт Образование»)

|

Рабочая станция

|

Важно

Объем (в KB) = Uc × 50KB + Cc × 10KB + Mc × 1KBгде:

Таблица 3.1. Рекомендации по объёму оперативной памяти

|

Количество пользователей

|

Минимальный объём ОЗУ

|

Рекомендуемый объём ОЗУ

|

|---|---|---|

|

до 10 000

|

2 ГБ

|

8 ГБ

|

|

до 20 000

|

4 ГБ

|

16 ГБ

|

|

до 50 000

|

8 ГБ

|

16 ГБ

|

|

до 100 000

|

16 ГБ

|

32 ГБ

|

|

до 200 000

|

32 ГБ

|

32 ГБ

|

|

до 500 000

|

64 ГБ

|

64 ГБ

|

|

до 1 000 000

|

128 ГБ

|

128 ГБ

|

Важно

Примечание

22000 / 300 = 74 аутентификации в секунду 74/2 = 37 ядерили:

22000 / (2*300) = 37Итоговая формула:

CPU_cores = Uc / (r × t)

Содержание

Примечание

Примечание

https://tools.ietf.org/html/rfc2606) для частных тестовых установок, например, alt.test.

Важно

avahi-daemon.

Примечание

sAMAccountName в Active Directory).

Таблица 4.1. Порты, используемые контроллером домена

|

Служба

|

Порт

|

Протокол

|

Примечание

|

|---|---|---|---|

|

DNS

|

53

|

TCP и UDP

|

Для DNS от контроллера домена к контроллеру домена и от клиента к контроллеру домена. Может быть предоставлен внутренним DNS-сервером Samba или DNS-сервером Bind9

|

|

Kerberos

|

88

|

TCP и UDP

|

Для аутентификации Kerberos

|

|

NTP

|

123

|

UDP (Опционально)

|

Если на контроллере домена настроен и работает NTP

|

|

End Point Mapper (DCE/RPC Locator Service)

|

135

|

TCP

|

Для операций клиента с контроллером домена

|

|

NetBIOS Name Service

|

137

|

UDP

|

|

|

NetBIOS Datagram

|

138

|

UDP

|

Для службы репликации файлов между контроллерами домена

|

|

NetBIOS Session

|

139

|

TCP

|

Для службы репликации файлов между контроллерами домена

|

|

LDAP

|

389

|

TCP и UDP

|

Для обработки регулярных запросов от клиентских компьютеров к контроллерам домена

|

|

SMB over TCP

|

445

|

TCP

|

Для службы репликации файлов

|

|

Kerberos

|

464

|

TCP и UDP

|

Используется

kadmin для установки и смены пароля Kerberos

|

|

LDAPS

|

636

|

TCP

|

Если в файле

smb.conf установлен параметр tls enabled = yes (по умолчанию)

|

|

Global Catalog

|

3268

|

TCP

|

Для глобального каталога от клиента к контроллеру домена

|

|

Global Catalog SSL

|

3269

|

TCP

|

Если в файле

smb.conf установлен параметр tls enabled = yes (по умолчанию)

|

|

Dynamic RPC Ports

|

49152-65535

|

TCP

|

Диапазон соответствует диапазону портов, используемому в Windows Server 2008 и более поздних версиях. Чтобы вручную установить диапазон портов в Samba, необходимо задать требуемый диапазон в параметре

rpc server port в файле smb.conf. Подробности см. в описании данного параметра на справочной странице man smb.conf.

|

Примечание

Примечание

SAMBA_INTERNAL — встроенный сервер имен:

SAMBA_INTERNAL не поддерживает следующий функционал:

BIND9_DLZ — использует Samba AD для хранения информации о зоне:

Примечание

Важно

BIND9_FLATFILE не поддерживается.

#Например:hostnamectl set-hostname <имя узла>#domainname <имя домена>

#hostnamectl set-hostname dc1.test.alt#domainname test.alt

Примечание

/etc/sysconfig/network:

HOSTNAME=dc1.test.altВо все остальных случаях параметр HOSTNAME игнорируется.

Примечание

# apt-get install task-samba-dc

Если будет использоваться Samba DC на базе MIT Kerberos следует установить пакет task-samba-dc-mitkrb5:

# apt-get install task-samba-dc-mitkrb5

Примечание

krb5.conf (в блоке — libdefaults) необходимо отключить использование ядерного кеша ключей — KEYRING:persistent:%{uid}:

# control krb5-conf-ccache default

krb5kdc и slapd, а также bind:

# for service in smb nmb krb5kdc slapd bind; do systemctl disable $service; systemctl stop $service; done

Примечание

# apt-get install chrony

# control chrony server

# sed -i -r 's/^(pool.*)/#\1\npool ru.pool.ntp.org iburst/' /etc/chrony.conf

или указать серверы NTP в директиве server или pool в файле конфигурации NTP /etc/chrony.conf:

pool ru.pool.ntp.org iburst

Примечание

iburst используется для ускорения начальной синхронизации.

chronyd:

# systemctl enable --now chronyd

# systemctl status chronyd.service

samba-tool domain provision имеет множество опций, которые можно использовать для предоставления дополнительной информации при установке сервера. Эти опции также можно использовать в скриптах.

samba-tool(8).

Таблица 5.1. Основные опции для samba-tool domain provision

|

Опция

|

Описание

|

|---|---|

|

--interactive

|

Запрашивать ввод данных у пользователя (интерактивное создание домена)

|

|

--domain=DOMAIN

|

Имя домена NetBIOS (имя рабочей группы)

|

|

--domain-guid=GUID

|

Установить domainguid (иначе используется случайное значение)

|

|

--domain-sid=SID

|

Установить domainsid (иначе используется случайное значение)

|

|

--ntds-guid=GUID

|

Установить GUID объекта NTDS (иначе используется случайное значение)

|

|

--host-name=HOSTNAME

|

Установить имя хоста

|

|

--host-ip=IPADDRESS

|

Установить IPv4 IP-адрес

|

|

--host-ip6=IP6ADDRESS

|

Установить IPv6 IP-адрес

|

|

--adminpass=PASSWORD

|

Пароль основного администратора домена (иначе используется случайное значение)

|

|

--krbtgtpass=PASSWORD

|

Пароль krbtgtpass (иначе используется случайное значение)

|

|

--dns-backend=NAMESERVER-BACKEND

|

Бэкенд DNS-сервера: SAMBA_INTERNAL — встроенный сервер имен (по умолчанию), BIND9_FLATFILE — использует текстовую базу данных bind9 для хранения информации о зоне, BIND9_DLZ — использует Samba AD для хранения информации о зоне, NONE — полностью пропускает настройку DNS (не рекомендуется).

|

|

--dnspass=PASSWORD

|

Пароль dns (иначе используется случайное значение)

|

|

--server-role=ROLE

|

Позволяет указать тип серверной роли: domain controller, dc (по умолчанию), member server, member или standalone

|

|

--function-level=FOR-FUN-LEVEL

|

Позволяет указать уровень домена и леса: 2000, 2003, 2008, 2008_R2 (по умолчанию) или 2016

|

|

--base-schema=BASE-SCHEMA

|

Версия базовой схемы домена (по умолчанию 2019)

|

|

--use-rfc2307

|

Позволяет поддерживать расширенные атрибуты типа UID и GID в схеме LDAP и ACL на файловой системе Linux (по умолчанию no)

|

|

--machinepass=PASSWORD

|

Пароль для машины (иначе используется случайное значение)

|

|

--plaintext-secrets

|

Сохранять конфиденциальные данные в виде обычного текста на диске (по умолчанию конфиденциальные данные шифруются)

|

|

--realm=REALM

|

Задаёт область Kerberos (LDAP), и DNS имя домена

|

|

--option=OPTION

|

Позволяет установить параметры

smb.conf из командной строки

|

|

-s FILE, --configfile=FILE

|

Позволяет указать файл конфигурации

|

|

-d DEBUGLEVEL, --debuglevel=DEBUGLEVEL

|

Включить отладку

|

dns forwarder (файл smb.conf) указать один или несколько IP-адресов DNS-серверов, поддерживающих рекурсивное разрешение. Например:

dns forwarder = 192.168.0.190

Примечание

dns forwarder поддерживают несколько IP-адресов, разделенных пробелами. Старые версии поддерживают один IP-адрес. Обращение ко второму и последующим DNS-серверам произойдёт только в том случае, если первый не вернул никакого ответа.

Примечание

--dns-backend=SAMBA_INTERNAL или не указывать этот параметр вообще.

/etc/resolvconf.conf должна присутствовать строка:

name_servers=127.0.0.1Если этой строки в файле

/etc/resolvconf.conf нет, то в конец этого файла следует добавить строку:

name_servers=127.0.0.1и перезапустить сервис resolvconf:

# resolvconf -u

DNSStubListener:

/etc/systemd/resolved.conf) установить значение:

DNSStubListener=no

# systemctl restart systemd-resolved

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

Предупреждение

/etc/samba/smb.conf:

# rm -f /etc/samba/smb.conf

# samba-tool domain provision

Realm [TEST.ALT]: Domain [TEST]:

Примечание

Server Role (dc, member, standalone) [dc]: DNS backend (SAMBA_INTERNAL, BIND9_FLATFILE, BIND9_DLZ, NONE) [SAMBA_INTERNAL]:

DNS forwarder IP address (write 'none' to disable forwarding) [127.0.0.1]: 8.8.8.8

Administrator password: Retype password:

Примечание

Looking up IPv4 addresses Looking up IPv6 addresses No IPv6 address will be assigned Setting up share.ldb Setting up secrets.ldb Setting up the registry Setting up the privileges database Setting up idmap db Setting up SAM db Setting up sam.ldb partitions and settings Setting up sam.ldb rootDSE Pre-loading the Samba 4 and AD schema Adding DomainDN: DC=test,DC=alt Adding configuration container Setting up sam.ldb schema Setting up sam.ldb configuration data Setting up display specifiers Modifying display specifiers and extended rights Adding users container Modifying users container Adding computers container Modifying computers container Setting up sam.ldb data Setting up well known security principals Setting up sam.ldb users and groups Setting up self join Adding DNS accounts Creating CN=MicrosoftDNS,CN=System,DC=test,DC=alt Creating DomainDnsZones and ForestDnsZones partitions Populating DomainDnsZones and ForestDnsZones partitions Setting up sam.ldb rootDSE marking as synchronized Fixing provision GUIDs The Kerberos KDC configuration for Samba AD is located at /var/lib/samba/private/kdc.conf A Kerberos configuration suitable for Samba AD has been generated at /var/lib/samba/private/krb5.conf Merge the contents of this file with your system krb5.conf or replace it with this one. Do not create a symlink! Once the above files are installed, your Samba AD server will be ready to use Server Role: active directory domain controller Hostname: dc1 NetBIOS Domain: TEST DNS Domain: test.alt DOMAIN SID: S-1-5-21-3617232745-2316959539-2936900449

--realm REALM_NAME — имя области Kerberos (LDAP) и DNS имя домена;

--domain=DOMAIN — имя домена (имя рабочей группы);

--adminpass=PASSWORD — пароль основного администратора домена;

dns forwarder=forwarder_ip_address — внешний DNS-сервер, чтобы DC мог разрешать внешние доменные имена;

--server-role=ROLE — тип серверной роли;

--dns-backend=NAMESERVER-BACKEND — бэкенд DNS-сервера;

--use-rfc2307 — позволяет поддерживать расширенные атрибуты типа UID и GID в схеме LDAP и ACL на файловой системе Linux.

Примечание

# samba-tool domain provision --realm=test.alt --domain=test \

--adminpass='Pa$$word' --dns-backend=SAMBA_INTERNAL \

--option="dns forwarder=8.8.8.8" \

--server-role=dc --use-rfc2307

# samba-tool domain provision --realm=test.alt --domain=test \

--adminpass='Pa$$word' --dns-backend=SAMBA_INTERNAL \

--option="dns forwarder=8.8.8.8" --option="ad dc functional level = 2016" \

--server-role=dc --function-level=2016

Примечание

Примечание

samba-tool domain provision приведены в в табл. Основные опции для samba-tool domain provision. Полный список параметров можно увидеть, запустив команду:

# samba-tool domain provision --help

Примечание

# systemctl enable --now samba

Примечание

Примечание

/etc/samba/smb.conf после создания домена с SAMBA_INTERNAL:

# Global parameters

[global]

dns forwarder = 8.8.8.8

netbios name = DC1

realm = TEST.ALT

server role = active directory domain controller

workgroup = TEST

idmap_ldb:use rfc2307 = yes

[sysvol]

path = /var/lib/samba/sysvol

read only = No

[netlogon]

path = /var/lib/samba/sysvol/test.alt/scripts

read only = No

dns forwarder на бэкенде SAMBA_INTERNAL работает только с одним адресом).

# apt-get install bind bind-utils

Примечание

named-checkconf — проверка синтаксиса файлов конфигурации;

named-checkzone — проверка файлов зон DNS;

rndc — инструмент управления службой DNS.

dig — многофункциональный инструмент для опроса DNS-серверов;

host — позволяет получить информацию о DNS-связях между доменными именами и IP-адресами;

nslookup — позволяет получить информацию DNS об удаленном сервере;

nsupdate — инструмент для динамического обновления записей DNS.

Примечание

named.conf(5).

# control bind-chroot disabled

# grep -q KRB5RCACHETYPE /etc/sysconfig/bind || echo 'KRB5RCACHETYPE="none"' >> /etc/sysconfig/bind

# grep -q 'bind-dns' /etc/bind/named.conf || echo 'include "/var/lib/samba/bind-dns/named.conf";' >> /etc/bind/named.conf

/etc/bind/options.conf:

tkey-gssapi-keytab "/var/lib/samba/bind-dns/dns.keytab"; minimal-responses yes;

forwarders указать сервера, куда будут перенаправляться запросы, на которые нет информации в локальной зоне (если этой информации нет в файле /etc/bind/resolvconf-options.conf):

forward first;

forwarders { 8.8.8.8; };

listen-on добавить IP-адрес DNS-сервера, на котором он будет принимать запросы;

allow-query и указать в нём подсети, из которых разрешено подавать запросы;

allow-recursion и указать в нём подсети, из которых будут обрабатываться рекурсивные запросы;

category lame-servers {null;};

/etc/bind/options.conf:

options {

version "unknown";

directory "/etc/bind/zone";

dump-file "/var/run/named_dump.db";

statistics-file "/var/run/named.stats";

recursing-file "/var/run/recursing";

// disables the use of a PID file

pid-file none;

tkey-gssapi-keytab "/var/lib/samba/bind-dns/dns.keytab";

minimal-responses yes;

listen-on { 127.0.0.1; 192.168.0.132; };

listen-on-v6 { ::1; };

include "/etc/bind/resolvconf-options.conf";

allow-query { localnets; 192.168.0.0/24; };

allow-recursion { localnets; 192.168.0.0/24; };

//max-cache-ttl 86400;

};

logging {

category lame-servers {null;};

};

/etc/bind/resolvconf-options.conf в параметре forwarders должен быть указан DNS-сервер, на который будут перенаправляться запросы клиентов;

bind:

# systemctl stop bind

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

Предупреждение

/etc/samba/smb.conf:

# rm -f /etc/samba/smb.conf

# samba-tool domain provision

Realm [TEST.ALT]: Domain [TEST]:

Примечание

Server Role (dc, member, standalone) [dc]: DNS backend (SAMBA_INTERNAL, BIND9_FLATFILE, BIND9_DLZ, NONE) [SAMBA_INTERNAL]: BIND9_DLZ

Administrator password: Retype password:

Примечание

Looking up IPv4 addresses Looking up IPv6 addresses No IPv6 address will be assigned Setting up share.ldb Setting up secrets.ldb Setting up the registry Setting up the privileges database Setting up idmap db Setting up SAM db Setting up sam.ldb partitions and settings Setting up sam.ldb rootDSE Pre-loading the Samba 4 and AD schema Adding DomainDN: DC=test,DC=alt Adding configuration container Setting up sam.ldb schema Setting up sam.ldb configuration data Setting up display specifiers Modifying display specifiers and extended rights Adding users container Modifying users container Adding computers container Modifying computers container Setting up sam.ldb data Setting up well known security principals Setting up sam.ldb users and groups Setting up self join Adding DNS accounts Creating CN=MicrosoftDNS,CN=System,DC=test,DC=alt Creating DomainDnsZones and ForestDnsZones partitions Populating DomainDnsZones and ForestDnsZones partitions See /var/lib/samba/bind-dns/named.conf for an example configuration include file for BIND and /var/lib/samba/bind-dns/named.txt for further documentation required for secure DNS updates Setting up sam.ldb rootDSE marking as synchronized Fixing provision GUIDs The Kerberos KDC configuration for Samba AD is located at /var/lib/samba/private/kdc.conf A Kerberos configuration suitable for Samba AD has been generated at /var/lib/samba/private/krb5.conf Merge the contents of this file with your system krb5.conf or replace it with this one. Do not create a symlink! Once the above files are installed, your Samba AD server will be ready to use Server Role: active directory domain controller Hostname: dc1 NetBIOS Domain: TEST DNS Domain: test.alt DOMAIN SID: S-1-5-21-3684382553-2825304832-3399765044

--realm REALM_NAME — имя области Kerberos (LDAP) и DNS имя домена;

--domain=DOMAIN — имя домена (имя рабочей группы);

--adminpass=PASSWORD — пароль основного администратора домена;

--server-role=ROLE — тип серверной роли;

--dns-backend=NAMESERVER-BACKEND — бэкенд DNS-сервера;

--use-rfc2307 — позволяет поддерживать расширенные атрибуты типа UID и GID в схеме LDAP и ACL на файловой системе Linux.

Примечание

--dns-backend=BIND9_DLZ.

# samba-tool domain provision --realm=test.alt --domain test --adminpass='Pa$$word' --dns-backend=BIND9_DLZ --server-role=dc

# samba-tool domain provision --realm=test.alt --domain=test --adminpass='Pa$$word' --dns-backend=BIND9_DLZ --option="ad dc functional level = 2016" --server-role=dc --function-level=2016

Примечание

Примечание

samba-tool domain provision приведены в в табл. Основные опции для samba-tool domain provision. Полный список параметров можно увидеть, запустив команду:

# samba-tool domain provision --help

samba и bind запускаемыми по умолчанию и запустить их:

#systemctl enable --now samba#systemctl enable --now bind

Примечание

samba после установки никаким способом не запускается, необходимо перезагрузить сервер.

Примечание

/etc/samba/smb.conf после создания домена с BIND9_DLZ:

# Global parameters

[global]

netbios name = DC1

realm = TEST.ALT

server role = active directory domain controller

server services = s3fs, rpc, nbt, wrepl, ldap, cldap, kdc, drepl, winbindd, ntp_signd, kcc, dnsupdate

workgroup = TEST

[sysvol]

path = /var/lib/samba/sysvol

read only = No

[netlogon]

path = /var/lib/samba/sysvol/test.alt/scripts

read only = No

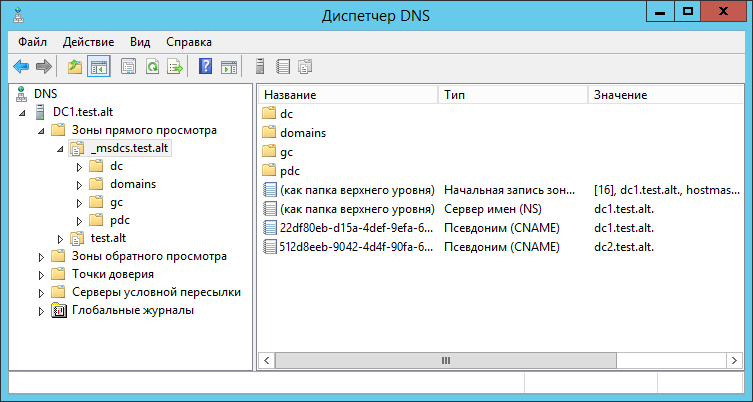

# host -t A localhost 127.0.0.1

Using domain server:

Name: 127.0.0.1

Address: 127.0.0.1#53

Aliases:

localhost has address 127.0.0.1

Проверка реверсивной зоны 0.0.127.in-addr.arpa.:

# host -t PTR 127.0.0.1 127.0.0.1

Using domain server:

Name: 127.0.0.1

Address: 127.0.0.1#53

Aliases:

1.0.0.127.in-addr.arpa domain name pointer localhost.

/etc/krb5.conf. В этом файле следует раскомментировать строку default_realm и содержимое разделов realms и domain_realm и указать название домена (следует обратить внимание на регистр символов), в строке dns_lookup_realm должно быть установлено значение false:

includedir /etc/krb5.conf.d/

[logging]

# default = FILE:/var/log/krb5libs.log

# kdc = FILE:/var/log/krb5kdc.log

# admin_server = FILE:/var/log/kadmind.log

[libdefaults]

dns_lookup_kdc = true

dns_lookup_realm = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

rdns = false

default_realm = TEST.ALT

# default_ccache_name = KEYRING:persistent:%{uid}

[realms]

TEST.ALT = {

default_domain = test.alt

}

[domain_realm]

dc = TEST.ALT

Примечание

krb5.conf для домена в каталоге /var/lib/samba/private/. Можно просто заменить этим файлом файл, находящийся в каталоге /etc/:

# cp /var/lib/samba/private/krb5.conf /etc/krb5.conf

# samba-tool domain info 127.0.0.1

Forest : test.alt

Domain : test.alt

Netbios domain : TEST

DC name : dc1.test.alt

DC netbios name : DC1

Server site : Default-First-Site-Name

Client site : Default-First-Site-Name

# smbclient -L localhost -Uadministrator

Password for [TEST\administrator]:

Sharename Type Comment

--------- ---- -------

sysvol Disk

netlogon Disk

IPC$ IPC IPC Service (Samba 4.19.9)

SMB1 disabled -- no workgroup available

Создаваемые по умолчанию общие ресурсы netlogon и sysvol нужны для функционирования контроллера домена и создаются в smb.conf в процессе развертывания/модернизации.

/etc/resolv.conf:

#cat /etc/resolv.conf# Generated by resolvconf # Do not edit manually, use # /etc/net/ifaces/<interface>/resolv.conf instead. search test.alt nameserver 127.0.0.1 #host test.alttest.alt has address 192.168.0.132

# host -t SRV _kerberos._udp.test.alt.

_kerberos._udp.test.alt has SRV record 0 100 88 dc1.test.alt.

# host -t SRV _ldap._tcp.test.alt.

_ldap._tcp.test.alt has SRV record 0 100 389 dc1.test.alt.

# host -t A dc1.test.alt.

dc1.test.alt has address 192.168.0.132

# kinit administrator@TEST.ALT

Password for administrator@TEST.ALT:

Warning: Your password will expire in 15 days on Пт 12 апр 2024 11:46:29

Просмотр полученного билета:

# klist

Ticket cache: FILE:/tmp/krb5cc_0

Default principal: administrator@TEST.ALT

Valid starting Expires Service principal

27.03.2024 14:14:36 28.03.2024 00:14:36 krbtgt/TEST.ALT@TEST.ALT

renew until 28.03.2024 14:14:32

Примечание

# samba-tool domain join <dnsdomain> [DC|RODC|MEMBER] [options]

samba-tool domain join:

--realm REALM_NAME — имя области Kerberos (LDAP), и DNS имя домена;

--dns-backend=NAMESERVER-BACKEND — бэкенд DNS-сервера: SAMBA_INTERNAL — встроенный сервер имен (по умолчанию), BIND9_DLZ — использует Samba AD для хранения информации о зоне, NONE — полностью пропускает настройку DNS (этот DC не будет DNS-сервером);

Примечание

Примечание

dns forwarder, чтобы на новом сервере была настроена пересылка запросов:

--option="dns forwarder=forwarder_ip_address"Форвардером может быть как вышестоящий DNS-сервер организации, так и публичные от google или yandex, например:

--option="dns forwarder=8.8.8.8"

--option='idmap_ldb:use rfc2307 = yes' — если первый контроллер домена создавался с ключом --rfc2307, то и для текущего необходимо это учесть, указав данный параметр;

--site=SITE — привязка контроллера домена к определенному сайту AD;

--option="interfaces= lo eth0" --option="bind interfaces only=yes" — привязка Samba к указанным сетевым интерфейсам сервера (если их несколько); указание данной опции позволяет samba-tool зарегистрировать корректный IP-адрес при присоединении;

--option="ad dc functional level = LEVEL" — функциональный уровень AD. Возможные значения: 2008_R2 (по умолчанию), 2012, 2012_R2.

Примечание

Примечание

samba-tool domain join можно воспользоваться командой:

# samba-tool domain join --help

Таблица 6.1. Параметры контроллеров домена

| |

IP-адрес

|

Полное доменное имя (FQDN)

|

|---|---|---|

|

Существующий DC

|

192.168.0.132

|

dc1.test.alt

|

|

Добавляемый DC

|

192.168.0.133

|

dc2.test.alt

|

# hostnamectl set-hostname dc2.test.alt

Примечание

Примечание

# apt-get install task-samba-dc

/etc/resolv.conf обязательно должен быть добавлен первый DC как nameserver:

#echo "name_servers=192.168.0.132" >> /etc/resolvconf.conf#echo "search_domains=test.alt" >> /etc/resolvconf.conf#resolvconf -u#cat /etc/resolv.confsearch test.alt nameserver 192.168.0.132 nameserver 8.8.8.8

# for service in smb nmb krb5kdc slapd bind; do systemctl disable $service; systemctl stop $service; done

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

# samba-tool dns add 192.168.0.132 test.alt DC2 A 192.168.0.133 -Uadministrator

Password for [TEST\administrator]:

Record added successfully

Предупреждение

Примечание

samba-tool dns add см. в разделе Администрирование DNS

/etc/krb5.conf):

[libdefaults] default_realm = TEST.ALT dns_lookup_realm = false dns_lookup_kdc = true

# kinit administrator@TEST.ALT

Password for administrator@TEST.ALT:

Предупреждение

# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: administrator@TEST.ALT

Valid starting Expires Service principal

27.03.2024 14:14:36 28.03.2024 00:14:36 krbtgt/TEST.ALT@TEST.ALT

renew until 28.03.2024 14:14:32

# samba-tool domain join test.alt DC -Uadministrator \

--realm=test.alt --option="dns forwarder=8.8.8.8"

Если всё нормально, в конце будет выведена информация о присоединении к домену:

Joined domain TEST (SID S-1-5-21-80639820-2350372464-3293631772) as a DC

# systemctl enable --now samba

Примечание

# apt-get install task-samba-dc

/etc/resolv.conf обязательно должен быть добавлен первый DC как nameserver:

#echo "name_servers=192.168.0.132" >> /etc/resolvconf.conf#echo "search_domains=test.alt" >> /etc/resolvconf.conf#resolvconf -u#cat /etc/resolv.confsearch test.alt nameserver 192.168.0.132 nameserver 8.8.8.8

# for service in smb nmb krb5kdc slapd bind; do systemctl disable $service; systemctl stop $service; done

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

# samba-tool dns add 192.168.0.132 test.alt DC2 A 192.168.0.133 -Uadministrator

Password for [TEST\administrator]:

Record added successfully

Предупреждение

Примечание

samba-tool dns add см. в разделе Администрирование DNS

/etc/krb5.conf):

[libdefaults] default_realm = TEST.ALT dns_lookup_realm = false dns_lookup_kdc = true

# kinit administrator@TEST.ALT

Password for administrator@TEST.ALT:

Предупреждение

# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: administrator@TEST.ALT

Valid starting Expires Service principal

27.03.2024 14:14:36 28.03.2024 00:14:36 krbtgt/TEST.ALT@TEST.ALT

renew until 28.03.2024 14:14:32

# samba-tool domain join test.alt DC -Uadministrator \

--realm=test.alt --dns-backend=BIND9_DLZ

Если всё нормально, в конце будет выведена информация о присоединении к домену:

Joined domain TEST (SID S-1-5-21-80639820-2350372464-3293631772) as a DC

#systemctl enable --now samba#systemctl enable --now bind

Примечание

# host -t A test.alt

test.alt has address 192.168.0.132

test.alt has address 192.168.0.133

В списке адресов должен отображаться IP-адрес добавленного контроллера домена.

# samba-tool drs showrepl --summary

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 10e22808-960e-4cb3-8724-abd2223555cd

Last attempt @ Sat Jun 15 10:27:21 2024 EET was successful

0 consecutive failure(s).

Last success @ Sat Jun 15 10:27:21 2024 EET

В пункте Last attempt должны стоять актуальные дата и время, идентичные указанным в строке Last success (отображает время последней репликации). Также должно быть «0 consecutive failure(s)».

# samba-tool user add testuser --random-password

User 'testuser' added successfully

# samba-tool user list | grep testuser

testuser

# samba-tool domain level show

Domain and forest function level for domain 'DC=test,DC=alt'

Forest function level: (Windows) 2008 R2

Domain function level: (Windows) 2008 R2

Lowest function level of a DC: (Windows) 2008 R2

Таблица 7.1. Параметры контроллеров домена

| |

IP-адрес

|

Полное доменное имя (FQDN)

|

|---|---|---|

|

Существующий RWDC

|

192.168.0.132

|

dc1.test.alt

|

|

Добавляемый RODC

|

192.168.0.134

|

rodc.test.alt

|

# hostnamectl set-hostname rodc.test.alt

Примечание

# apt-get install task-samba-dc

/etc/resolv.conf должен быть добавлен первый DC как nameserver:

#echo "name_servers=192.168.0.132" >> /etc/resolvconf.conf#echo "search_domains=test.alt" >> /etc/resolvconf.conf#resolvconf -u#cat /etc/resolv.confsearch test.alt nameserver 192.168.0.132 nameserver 8.8.8.8

# for service in smb nmb krb5kdc slapd bind; do systemctl disable $service; systemctl stop $service; done

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

# samba-tool dns add 192.168.0.132 test.alt RODC A 192.168.0.134 -Uadministrator

Password for [TEST\administrator]:

Record added successfully

Предупреждение

Примечание

samba-tool dns add см. в разделе Администрирование DNS

/etc/krb5.conf):

[libdefaults]

default_realm = TEST.ALT

dns_lookup_realm = false

dns_lookup_kdc = true

[realms]

TEST.ALT = {

kdc = rodc.test.alt

kdc = dc1.test.alt

default_domain = TEST.ALT

}

# kinit administrator@TEST.ALT

Password for administrator@TEST.ALT:

Предупреждение

# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: administrator@TEST.ALT

Valid starting Expires Service principal

27.03.2024 14:14:36 28.03.2024 00:14:36 krbtgt/TEST.ALT@TEST.ALT

renew until 28.03.2024 14:14:32

# samba-tool domain join test.alt RODC -Uadministrator@TEST.ALT \

--realm=test.alt --option="dns forwarder=8.8.8.8"

Если всё нормально, в конце будет выведена информация о присоединении к домену:

Joined domain TEST (SID S-1-5-21-578923263-1107570656-1287136478) as an RODC

Примечание

dns forwarder, чтобы на новом сервере была настроена пересылка запросов. Форвардером может быть как вышестоящий DNS-сервер организации, так и публичные от google или yandex, например:

--option="dns forwarder=8.8.8.8"

--rfc2307, то и для текущего необходимо это учесть, указав параметр:

--option='idmap_ldb:use rfc2307 = yes'

# systemctl enable --now samba

Примечание

samba-tool domain join можно воспользоваться командой:

# samba-tool domain join --help

Примечание

Примечание

#samba-tool group listmembers "Denied RODC Password Replication Group"Read-only Domain Controllers Domain Admins Enterprise Admins Domain Controllers Schema Admins krbtgt Group Policy Creator Owners Cert Publishers #samba-tool group listmembers "Allowed RODC Password Replication Group"

# samba-tool rodc preload (<SID>|<DN>|<accountname>)+ ... [опции]

Возможные опции:

--server — обычный контроллер домена, который будет выступать источником данных при репликации;

--file — имя файла со списком реплицируемых объектов, либо «-» для ввода списка через стандартный поток ввода (stdin);

--ignore-errors — игнорировать ошибки репликации при загрузке нескольких объектов.

--server контроллера домена. Для идентификации объектов могут использоваться идентификаторы безопасности (SID), DN или имена учетных записей SAM (samAccountName).

Примечание

samba-tool rodc preload можно воспользоваться командой:

# samba-tool rodc preload --help

#samba-tool user addivanov --given-name='Иван' \ --surname='Иванов' --mail-address='ivanov@test.alt' New Password: Retype Password: User 'ivanov' added successfully #samba-tool group addmembers "Allowed RODC Password Replication Group" ivanovAdded members to group Allowed RODC Password Replication Group

# samba-tool rodc preload ivanov --server=dc1.test.alt

Replicating DN CN=Иван Иванов,CN=Users,DC=test,DC=alt

Exop on[CN=Иван Иванов,CN=Users,DC=test,DC=alt] objects[1] linked_values[0]

$kinit ivanovPassword for ivanov@TEST.ALT: $kinit kimkinit: A service is not available that is required to process the request while getting initial credentials

# samba-tool domain level show

Domain and forest function level for domain 'DC=test,DC=alt'

Forest function level: (Windows) 2008 R2

Domain function level: (Windows) 2008 R2

Lowest function level of a DC: (Windows) 2008 R2

ad dc functional level файла /etc/samba/smb.conf. Возможные значения:

# samba-tool domain schemaupgrade --schema=<SCHEMA>

где SCHEMA — схема, до которой необходимо выполнить обновление (по умолчанию 2019).

# samba-tool domain functionalprep --function-level=<FUNCTION_LEVEL>

где FUNCTION_LEVEL — функциональный уровень, к которому нужно подготовиться (по умолчанию 2016).

# samba-tool domain level raise --domain-level=<DOMAIN_LEVEL> --forest-level=<FOREST_LEVEL>

где:

Примечание

ad dc functional level в файле /etc/samba/smb.conf вручную, защита от несовпадения функций между контроллерами домена снижается. Поэтому на всех контроллерах домена должна использоваться одна и та же версия Samba, чтобы гарантировать, что поведение, наблюдаемое клиентом, будет одинаковым независимо от того, к какому контроллеру домена осуществляется соединение.

/etc/samba/smb.conf добавить строку:

ad dc functional level = 2016

# systemctl restart samba.service

# samba-tool domain schemaupgrade --schema=2019

# samba-tool domain functionalprep --function-level=2016

# samba-tool domain level raise --domain-level=2016 --forest-level=2016

Domain function level changed!

Forest function level changed!

All changes applied successfully!

# samba-tool domain level show

Domain and forest function level for domain 'DC=test,DC=alt'

Forest function level: (Windows) 2016

Domain function level: (Windows) 2016

Lowest function level of a DC: (Windows) 2016

Примечание

# ldbsearch -H /var/lib/samba/private/sam.ldb -s base -b CN=ypservers,CN=ypServ30,CN=RpcServices,CN=System,DC=test,DC=alt cn

# record 1

dn: CN=ypservers,CN=ypServ30,CN=RpcServices,CN=System,DC=test,DC=alt

cn: ypservers

# returned 1 records

# 1 entries

# 0 referrals

Если команда ldbsearch возвращает одну запись (returned 1 records), расширения NIS установлены и больше ничего делать не нужно.

Предупреждение

# samba-tool fsmo show | grep SchemaMasterRole

SchemaMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

В выводе команды показано имя DC, которому принадлежит эта роль. Все дальнейшие дествия следует выполнять на этом DC.

samba:

# systemctl stop samba

ypServ30.ldif, например:

# cp /usr/share/samba/setup/ypServ30.ldif /tmp/

# sed -i -e 's/\${DOMAINDN}/DC=test,DC=alt/g' -e 's/\${NETBIOSNAME}/DC/g' -e 's/\${NISDOMAIN}/test/g' /tmp/ypServ30.ldif

/var/lib/samba/private/sam.ldb:

# ldbmodify -H /var/lib/samba/private/sam.ldb /tmp/ypServ30.ldif --option="dsdb:schema update allowed"=true

/etc/samba/smb.conf в секцию [global] добавить параметр:

idmap_ldb:use rfc2307 = yes

# systemctl start samba

# systemctl stop samba

# samba_upgradedns --dns-backend=BIND9_DLZ

/etc/samba/smb.conf:

server services, добавить в секцию global строку:

server services = -dns

global есть параметр server services, удалить опцию dns, например:

server services = s3fs, rpc, nbt, wrepl, ldap, cldap, kdc, drepl, winbindd, ntp_signd, kcc, dnsupdate

bind и сделать её запускаемой по умолчанию:

# systemctl enable --now bind

samba:

# systemctl start samba

bind и убрать её из автозагрузки:

# systemctl disable --now bind

samba:

# systemctl stop samba

# samba_upgradedns --dns-backend=SAMBA_INTERNAL

/etc/samba/smb.conf:

server services есть только опция -dns, удалить этот параметр из файла (удалить всю строку):

server services = -dns

global есть параметр server services, добавить в него опцию dns, например:

server services = s3fs, rpc, nbt, wrepl, ldap, cldap, kdc, drepl, winbindd, ntp_signd, kcc, dnsupdate, dns

samba:

# systemctl start samba

Примечание

server services, удаление параметра server services включает все серверы по умолчанию, включая DNS-сервер.

ps:

# ps axf | grep -E "samba|smbd|winbindd"

…

3078 ? S 0:00 /usr/sbin/samba --no-process-group

3091 ? S 0:00 \_ /usr/sbin/samba --no-process-group

3092 ? S 0:00 | \_ /usr/sbin/samba --no-process-group

3096 ? S 0:00 | \_ /usr/sbin/samba --no-process-group

3101 ? Ss 0:00 | \_ /usr/sbin/smbd -D --option=server role check:inhibit=yes --foreground

3138 ? S 0:00 | \_ /usr/sbin/smbd -D --option=server role check:inhibit=yes --foreground

3139 ? S 0:00 | \_ /usr/sbin/smbd -D --option=server role check:inhibit=yes --foreground

3149 ? S 0:00 | \_ /usr/sbin/smbd -D --option=server role check:inhibit=yes --foreground

3150 ? S 0:00 | \_ /usr/sbin/smbd -D --option=server role check:inhibit=yes --foreground

…

3127 ? Ss 0:00 | \_ /usr/sbin/winbindd -D --option=server role check:inhibit=yes --foreground

3140 ? S 0:00 | \_ /usr/sbin/winbindd -D --option=server role check:inhibit=yes --foreground

…

samba, smbd и winbindd должны быть дочерними процессами одного процесса samba.

# samba -i

# ss -tulpn | grep ":53"

/var/lib/samba/bind-dns создается только в том случае, если произошло одно из следующих трёх событий:

--dns-backend=BIND9_DLZ;

--dns-backend=BIND9_DLZ;

samba_upgradedns и опции --dns-backend=BIND9_DLZ.

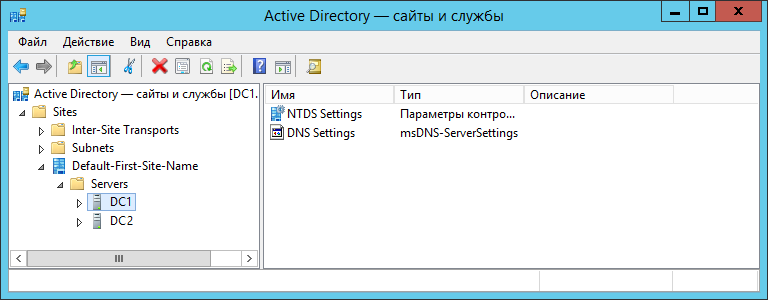

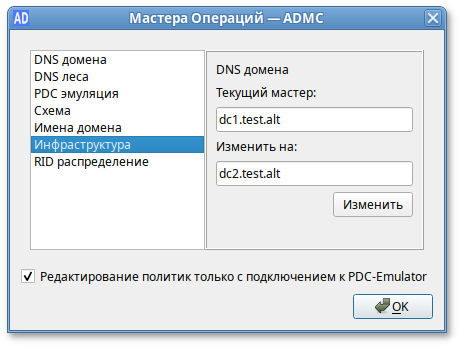

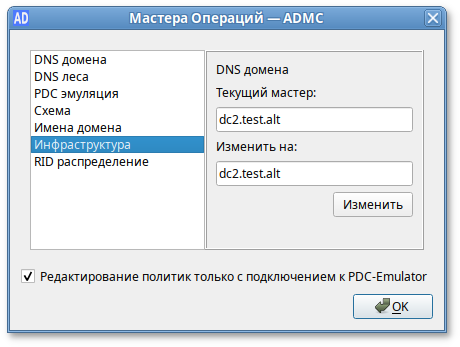

# samba-tool fsmo show

SchemaMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

InfrastructureMasterRole owner: CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

RidAllocationMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

PdcEmulationMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

DomainNamingMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

DomainDnsZonesMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

ForestDnsZonesMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

objectGUID контроллера домена:

# ldbsearch -H /var/lib/samba/private/sam.ldb '(invocationId=*)' --cross-ncs objectguid | grep -A1 DC3

dn: CN=NTDS Settings,CN=DC3,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

objectGUID: 512f03b4-7042-434d-93c0-61dd6a2ea895

# samba-tool domain demote -Uadministrator

Using dc1.test.alt as partner server for the demotion

Password for [TEST\administrator]:

Deactivating inbound replication

Asking partner server dc1.test.alt to synchronize from us

Changing userControl and container

Removing Sysvol reference: CN=DC3,CN=Enterprise,CN=Microsoft System Volumes,CN=System,CN=Configuration,DC=test,DC=alt

Removing Sysvol reference: CN=DC3,CN=test.alt,CN=Microsoft System Volumes,CN=System,CN=Configuration,DC=test,DC=alt

Removing Sysvol reference: CN=DC3,CN=Domain System Volumes (SYSVOL share),CN=File Replication Service,CN=System,DC=test,DC=alt

Removing Sysvol reference: CN=DC3,CN=Topology,CN=Domain System Volume,CN=DFSR-GlobalSettings,CN=System,DC=test,DC=alt

updating ForestDnsZones.test.alt keeping 2 values, removing 1 values

updating test.alt keeping 6 values, removing 1 values

…

Demote successful

# systemctl stop samba

# systemctl stop bind

Важно

Важно

# samba-tool fsmo show

SchemaMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

InfrastructureMasterRole owner: CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

RidAllocationMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

PdcEmulationMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

DomainNamingMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

DomainDnsZonesMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

ForestDnsZonesMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

objectGUID контроллера домена:

# ldbsearch -H /var/lib/samba/private/sam.ldb '(invocationId=*)' --cross-ncs objectguid | grep -A1 DC3

dn: CN=NTDS Settings,CN=DC3,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

objectGUID: 512f03b4-7042-434d-93c0-61dd6a2ea895

# samba-tool domain demote --remove-other-dead-server=DC3

Важно

Предупреждение

Примечание

# samba-tool drs replicate <destinationDC> <sourceDC> <NC> [options]

# samba-tool drs replicate dc2.test.alt \

dc1.test.alt dc=test,dc=alt -Uadministrator

Password for [TEST\administrator]:

Replicate from dc1.test.alt to dc2.test.alt was successful.

Сначала указывается приемник, затем источник, после этого реплицируемая ветка в LDAP.

# samba-tool drs replicate dc1.test.alt \

dc2.test.alt dc=test,dc=alt -Uadministrator

Password for [TEST\administrator]:

Replicate from dc2.test.alt to dc1.test.alt was successful.

Сначала указывается приемник, затем источник, после этого реплицируемая ветка в LDAP.

Примечание

# samba-tool drs showrepl

Примечание

samba-tool drs showrepl отображает установленные связи с другими контроллерами домена в лесу Альт Домен. Соединения отображаются с точки зрения контроллера домена, на котором запускается команда. Пример:

# samba-tool drs showrepl

Default-First-Site-Name\DC2

DSA Options: 0x00000001

DSA object GUID: 26a8d3d0-66b3-4f6c-8457-0def172d4af3

DSA invocationId: 83fb4bbf-9f63-44d6-acbd-c0db4e9e839a

==== INBOUND NEIGHBORS ====

CN=Schema,CN=Configuration,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: e72594f1-4986-4ac9-8cdd-9481cff5e243

Last attempt @ Wed May 22 15:38:51 2024 EET was successful

0 consecutive failure(s).

Last success @ Wed May 22 15:38:51 2024 EET

CN=Configuration,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: e72594f1-4986-4ac9-8cdd-9481cff5e243

Last attempt @ Wed May 22 15:38:51 2024 EET was successful

0 consecutive failure(s).

Last success @ Wed May 22 15:38:51 2024 EET

DC=ForestDnsZones,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: e72594f1-4986-4ac9-8cdd-9481cff5e243

Last attempt @ Wed May 22 15:38:50 2024 EET was successful

0 consecutive failure(s).

Last success @ Wed May 22 15:38:50 2024 EET

DC=DomainDnsZones,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: e72594f1-4986-4ac9-8cdd-9481cff5e243

Last attempt @ Wed May 22 15:38:51 2024 EET was successful

0 consecutive failure(s).

Last success @ Wed May 22 15:38:51 2024 EET

DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: e72594f1-4986-4ac9-8cdd-9481cff5e243

Last attempt @ Wed May 22 15:38:51 2024 EET was successful

0 consecutive failure(s).

Last success @ Wed May 22 15:38:51 2024 EET

==== OUTBOUND NEIGHBORS ====

CN=Schema,CN=Configuration,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: e72594f1-4986-4ac9-8cdd-9481cff5e243

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

CN=Configuration,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: e72594f1-4986-4ac9-8cdd-9481cff5e243

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=ForestDnsZones,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: e72594f1-4986-4ac9-8cdd-9481cff5e243

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=DomainDnsZones,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: e72594f1-4986-4ac9-8cdd-9481cff5e243

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: e72594f1-4986-4ac9-8cdd-9481cff5e243

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

==== KCC CONNECTION OBJECTS ====

Connection --

Connection name: 56a02972-69f5-42fb-965a-7125f09c96d1

Enabled : TRUE

Server DNS name : dc1.test.alt

Server DN name : CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

TransportType: RPC

options: 0x00000001

Warning: No NC replicated for Connection!

INBOUND NEIGHBORS и OUTBOUND NEIGHBORS. В каждом разделе должно быть по 5 пунктов:

CN=Schema,CN=Configuration,DC=test,DC=alt DC=ForestDnsZones,DC=test,DC=alt DC=test,DC=alt DC=DomainDnsZones,DC=test,DC=alt CN=Configuration,DC=test,DC=alt

INBOUND NEIGHBORS в пункте Last attempt должны стоять актуальные дата и время, идентичные указанным в строке Last success (отображает время последней репликации). Должно быть 0 consecutive failure(s).

INBOUND NEIGHBORS есть записи:

Last attempt @ NTTIME(0) was successful … Last success @ NTTIME(0)необходимо подождать (соединение устанавливается).

KCC CONNECTION OBJECTS быть приведён список всех контроллеров домена, чьи KCC установили соглашения о репликации с текущим контроллером домена. В случае когда контроллер домена только только был добавлен в домен и запущен, может пройти до 15 минут до того, как соглашения будут установлены.

Примечание

No NC replicated for Connection!можно игнорировать. Оно появляется из-за того, что при регистрации нового DC Samba неверно устанавливает некоторые флаги репликации.

# samba-tool ldapcmp ldap://dc1.test.alt ldap://dc2.test.alt -Uadministrator

Password for [TEST\administrator]:

* Comparing [DOMAIN] context...

* Objects to be compared: 274

* Result for [DOMAIN]: SUCCESS

* Comparing [CONFIGURATION] context...

* Objects to be compared: 1625

* Result for [CONFIGURATION]: SUCCESS

* Comparing [SCHEMA] context...

* Objects to be compared: 1739

* Result for [SCHEMA]: SUCCESS

* Comparing [DNSDOMAIN] context...

* Objects to be compared: 41

* Result for [DNSDOMAIN]: SUCCESS

* Comparing [DNSFOREST] context...

* Objects to be compared: 18

* Result for [DNSFOREST]: SUCCESS

repadmin:

> repadmin /showrepl

# ldbsearch -H /var/lib/samba/private/sam.ldb '(fromServer=*CN=WindowsDC*)' --cross-ncs dn

# record 1

dn: CN=a46c895e-658b-463e-9ab5-a1c237fca4b1,CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

# returned 1 records

# 1 entries

# 0 referrals

В этом примере возвращается один партнер по репликации (имя хоста: DC2). Имя хоста партнера по репликации является частью возвращаемого отличительного имени (DN).

samba-tool drs showrepl для отображения статуса репликации каталога.

INBOUND NEIGHBORS на контроллере домена Samba, а статусы успешны.

Sysvol присутствует на всех контроллерах домена и используется для хранения логон скриптов и объектов групповых политик. Отсутствие репликации этого каталога приведет к неправильной работе групповых политик и сценариев входа.

Важно

idmap.ldb из контроллера домена, имеющего роль FSMO PDC_Emulator, со всеми другими контроллерами домена. Это гарантирует, что все контроллеры домена будут использовать одни и те же идентификаторы. Если файл idmap.ldb не синхронизируется, на каждом контроллере домена будут разные идентификаторы.

idmap.ldb (см. раздел Сопоставление встроенных идентификаторов пользователей и групп) необходимо при первом присоединении к новому контроллеру домена, а затем периодически (для того чтобы гарантировать постоянство идентификаторов не нужно синхронизировать idmap.ldb каждый раз при синхронизации SysVol, но это следует делать периодически).

sysvol расположен в /var/lib/samba/ как на DC1, так и на DC2;

rsync расположен в /usr/bin/rsync;

unison расположен в /usr/bin/unison;

/var/log/sysvol-sync.log;

# apt-get install rsync unison

unison может некорректно работать. Для того чтобы при повторной работе unison использовал существующее SSH-соединение вместо установки нового, необходимо выполнить следующие команды:

#mkdir ~/.ssh/ctl#cat << EOF > ~/.ssh/configHost * ControlMaster auto ControlPath ~/.ssh/ctl/%h_%p_%r ControlPersist 1 EOF

~/.ssh/ctl.

/root/.unison/:

# mkdir /root/.unison

/root/.unison/default.prf со следующим содержимым:

# Список каталогов, которые будут синхронизированы root = /var/lib/samba root = ssh://root@DC2.test.alt//var/lib/samba # Список подкаталогов, которые нужно синхронизировать path = sysvol # Список подкаталогов, которые нужно игнорировать #ignore = Path auto=true batch=true perms=0 rsync=true maxthreads=1 retry=3 confirmbigdeletes=false servercmd=/usr/bin/unison copythreshold=0 copyprog = /usr/bin/rsync -XAavz --rsh='ssh -p 22' --inplace --compress copyprogrest = /usr/bin/rsync -XAavz --rsh='ssh -p 22' --partial --inplace --compress copyquoterem = true copymax = 1 copyquoterem = false # Сохранять журнал с результатами работы в отдельном файле logfile = /var/log/sysvol-sync.log

# touch /var/log/sysvol-sync.log

# apt-get install rsync unison

Важно

sysvol.

# /usr/bin/rsync -XAavz --log-file /var/log/sysvol-sync.log \

--delete-after -f"+ */" -f"- *" /var/lib/samba/sysvol \

root@dc2.test.alt:/var/lib/samba && /usr/bin/unison

В этой команде утилита rsync создает структуры каталогов с расширенными атрибутами, а затем утилита unison копирует только эти расширенные атрибуты файлов.

# crontab -e

*/5 * * * * /usr/bin/unison -silent

rsync и unison не должны выполняться в данный момент (можно проверить командой ps -aux);

/root/.unison;

sysvol и повторить синхронизацию;

/root/.unison/default.prf в другой файл, например: /root/.unison/sync_dc2.prf.

/root/.unison/dc2.prf изменить значение параметра root.

* * * * * /usr/bin/unison sync_dc2 -silent * * * * * /usr/bin/unison sync_dc3 -silent …

sysvol расположен в /var/lib/samba/ как на DC1, так и на DC2;

rsync расположен в /usr/bin/rsync;

osync расположен в /usr/bin/osync;

/var/log/osync_*.log;

# apt-get install rsync osync

/etc/osync/sync.conf:

#!/usr/bin/env bash INSTANCE_ID="sync_sysvol" # Путь до SysVol на текущем сервере INITIATOR_SYNC_DIR="/var/lib/samba/sysvol" # Путь до SysVol на удалённом сервере TARGET_SYNC_DIR="ssh://root@DC2:22//var/lib/samba/sysvol" # ssh ключ root SSH_RSA_PRIVATE_KEY="/root/.ssh/id_ed25519" # Удалённые хосты которые osync пингует перед стартом REMOTE_3RD_PARTY_HOSTS="" # Сохранять xattr PRESERVE_ACL=yes # Сохранять xattr PRESERVE_XATTR=yes # Сохранять резервную копию удалённых файлов SOFT_DELETE=yes DESTINATION_MAILS="your@test.alt" REMOTE_RUN_AFTER_CMD="/usr/bin/samba-tool ntacl sysvolreset"

# apt-get install rsync

Важно

sysvol.

# /usr/bin/osync.sh /etc/osync/sync.conf --dry --verbose

Если команда выполнилась без ошибок, можно удалить параметр --dry и запустить команду синхронизации снова:

# /usr/bin/osync.sh /etc/osync/sync.conf --verbose

В результате sysvol будет синхронизирован на обоих серверах.

Примечание

sysvol параметры SOFT_DELETE (сохранять резервные копии удалённых файлов) и CONFLICT_BACKUP (сохранять резервные копии файлов на целевой реплике, если они обновлены из исходной реплики) установлены в значение yes, то на источнике и получателе репликации необходимо создать каталоги .osync_workdir/deleted и .osync_workdir/backup:

#mkdir /var/lib/samba/sysvol/.osync_workdir/deleted#mkdir /var/lib/samba/sysvol/.osync_workdir/backup

# crontab -e

*/5 * * * * /usr/bin/osync.sh /etc/osync/sync.conf --silent

rsync и osync не выполняются в данный момент (можно проверить, выполнив команду ps -aux| grep sync);

.osync_workdir на DC1 и DC2 в /var/lib/samba/sysvol/;

sysvol и повторить синхронизацию;

/etc/osync/sync.conf в другой файл, например: /etc/osync/sync_dc3.conf.

/etc/osync/sync_dc3.conf изменить значение параметра TARGET_SYNC_DIR.

# crontab -e

*/5 * * * * /usr/bin/osync.sh /etc/osync/sync.conf --silent

*/5 * * * * /usr/bin/osync.sh /etc/osync/sync_dc3.conf --silent

…

xidNumber в idmap.ldb. Из-за особенностей работы idmap.ldb нельзя гарантировать, что каждый контроллер домена будет использовать один и тот же идентификатор для данного пользователя или группы.

idmap.ldb с контроллера домена, на котором установлена роль FSMO Эмулятор PDC (см. Роли FSMO), со всеми остальными контроллерами домена. Для достижения наилучших результатов следует регулярно синхронизировать idmap.ldb.

# apt-get install ldb-tools

/var/lib/samba/private/idmap.ldb:

#rm -f /var/lib/samba/private/idmap.ldb.bak#tdbbackup -s .bak /var/lib/samba/private/idmap.ldb

#Создание резервной копии idmap.ldb 0 3 * * * rm -f /var/lib/samba/private/idmap.ldb.bak && tdbbackup -s .bak /var/lib/samba/private/idmap.ldb >/dev/null 2>&1

/var/lib/samba/private/ с удалением суффикса .bak (заменить существующий файл):

# rsync -a dc1:/var/lib/samba/private/idmap.ldb.bak /var/lib/samba/private/idmap.ldb

# net cache flush

# if ! samba-tool ntacl sysvolcheck; then samba-tool ntacl sysvolreset; fi

#Синхронизация idmap.ldb 15 4 * * * rsync -a dc1:/var/lib/samba/private/idmap.ldb.bak /var/lib/samba/private/idmap.ldb && net cache flush && if ! samba-tool ntacl sysvolcheck; then samba-tool ntacl sysvolreset; fi >/dev/null 2>&1

Важно

idmap.ldb необходим перезапуск Samba (systemctl restart samba.service), т.к. этот файл держится открытым процессами Samba.

idmap.ldb можно избежать, если на всех контроллерах добавить следующие параметры в smb.conf в секции [sysvol] (и в [netlogon]) строки:

acl_xattr:ignore system acls = yes acl_xattr:default acl style = windowsПри использовании этих параметров значения расширенных атрибутов файлов (xattr security.NTACL) на всех контроллерах будут одинаковы, независимо от uid/gid. Именно это и является проблемой при использовании

rsync, т.к. при синхронизации rsync передаёт имена пользователей/групп и они разыменовываются в uid/gid уже «на месте», а xattr security.NTACL остаётся неизменным и, в конфигурации по умолчанию (без вышеуказанных параметров), зависит от значений uid/gid/facl.

Важно

Содержание

Таблица 14.1. Сравнение Winbind и SSSD

|

Категория

|

Описание

|

Winbind

|

SSSD

|

|---|---|---|---|

|

Аутентификация

|

Kerberos

|

Да (начиная с версии 4.19.9-alt4)

|

Да

|

|

NTLM

|

Да (используется, если Kerberos недоступен или не используется)

|

Нет

|

|

|

LDAP

|

Нет

|

Да (не в AD-домене)

|

|

|

Авторизация

|

LDAP

|

Да

|

Да

|

|

Вызовы Microsoft RPC

|

Да

|

Нет

|

|

|

Автономный вход в систему

|

Да

|

Да

|

|

|

Поддержка доверительных отношений

|

External Trust

|

Да

|

Да

|

|

Parent-Child Trust

|

Да

|

Да

|

|

|

Forest Trust

|

Да

|

Нет

|

|

|

Поддержка групповых политик

|

Групповые политики Samba

|

Да (не реализовано в Альт Домен)

|

Нет

|

|

Групповые политики ALT Linux с помощью

gpupdate

|

Да

|

Да

|

|

|

GPO-Based Access Control (Централизованное управление контролем доступа на основе хоста через GPO)

|

Нет

|

Да

|

|

|

Сопоставление идентификаторов

|

Генерация UID/GID

|

Да

|

Да

|

|

Сопоставление идентификаторов через атрибуты RFC2307

|

Да

|

Да

|

|

|

Обновление DNS

|

Встроенное

|

Нет

|

Да

|

|

Сторонние решения

|

Да

|

Нет

|

|

|

Автоматическая интеграция с sudo

|

Нет

|

Да

|

|

|

Аутентификация с помощью электронных ключей, смарт-карт и сертификатов

|

Нет

|

Да

|

|

|

Производительность при обработке большого числа групп и пользователей

|

Высокая

|

Низкая

|

|

/etc/pam.d/system-auth, где подключается преднастроенный стек:

system-auth-winbind-onlyили

system-auth-sss-only

auth_provider, который определяет, какой механизм используется для проверки подлинности. Поддерживаются следующие варианты:

auth_provider = krb5. Для корректной работы его необходимо использовать совместно с поставщиком данных идентификации (например, id_provider = ldap). Некоторые данные, которые требуются внутреннему серверу проверки подлинности Kerberos 5, должны предоставляться поставщиком данных идентификации (например, имя участника Kerberos пользователя (UPN));

/etc/sssd/sssd.conf. В нём определяются параметры подключения к серверу каталога, а также параметры аутентификации.

[domain/TEST.ALT] id_provider = ad auth_provider = ad chpass_provider = ad access_provider = ad default_shell = /bin/bash fallback_homedir = /home/%d/%u debug_level = 0 ; cache_credentials = false ad_gpo_ignore_unreadable = true ad_gpo_access_control = permissive ad_update_samba_machine_account_password = true

security, который модель безопасности Samba:

security = ads). Winbind автоматически получает и управляет Kerberos-билетами для пользователей;

/etc/samba/smb.conf.

[global] security = ads workgroup = TEST realm = TEST.ALT idmap config * : backend = tdb idmap config EXAMPLE : backend = rid idmap config EXAMPLE : range = 10000-999999 winbind use default domain = yes winbind offline logon = yes winbind refresh tickets = yes winbind enum users = no winbind enum groups = no kerberos method = secrets and keytab log file = /var/log/samba/log.%m log level = 3

/etc/nsswitch.conf, например:

passwd: files winbind shadow: tcb files winbind group: files winbindили:

passwd: files sss shadow: tcb files sss group: files sss

access_provider.

access_provider:

id_provider = ad);

sudoers, который нужно вручную копировать и обновлять на каждой машине в системе (чтобы включить SSSD как источник правил sudo, необходимо добавить sss в запись sudoers в файле nsswitch.conf). Однако в больших инфраструктурах это может быть неудобно и трудоемко, поэтому часто для упрощения управления правами доступа используют LDAP (Lightweight Directory Access Protocol), централизованный каталог для хранения конфигураций. В этом случае локальные системы просто обращаются к центральному серверу LDAP для получения актуальной информации о правилах доступа.

sudo в раздел [sssd] sssd.conf. Чтобы ускорить поиск LDAP, также можно указать базу поиска для правил sudo с помощью параметра ldap_sudo_search_base.

[sssd] config_file_version = 2 services = nss, pam, sudo domains = TEST [domain/TEST] id_provider = ldap sudo_provider = ldap ldap_uri = ldap://test.alt ldap_sudo_search_base = ou=sudoers,dc=test,dc=alt

id_provider). Если провайдер недоступен, аутентификация пользователя завершается с ошибкой.

cache_credentials = true в файле /etc/sssd/sssd.conf.

cache_credentials — определяет, должны ли учетные данные пользователя также сохраняться в локальном кеше LDB. Кешированные учетные данные относятся к паролям, включая первый (долгосрочный) фактор двухфакторной аутентификации, но не другие механизмы аутентификации (пароли хранятся в виде хеша SHA-512).

/var/lib/sss/db/):

cache_<домен>.ldb ccache_<домен> timestamps_<домен>.ldb /var/lib/samba/:

winbindd_cache.tdb winbindd_idmap.tdb gencache.tdb [global] winbind offline logon = yesЭтот параметр включается в

smb.conf, чтобы позволить Winbind использовать кешированные учетные данные для аутентификации, когда сервер AD недоступен.

winbind cache time, который задаёт количество секунд, в течение которых демон winbindd будет кешировать информацию о пользователях и группах перед повторным запросом к серверу Windows NT. Это не относится к запросам на аутентификацию, которые всегда обрабатываются в реальном времени, если только не включена опция оффлайн-аутентификации Winbind.

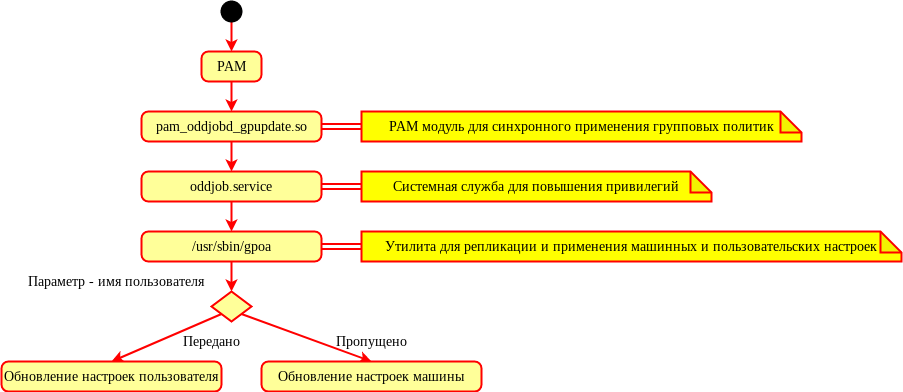

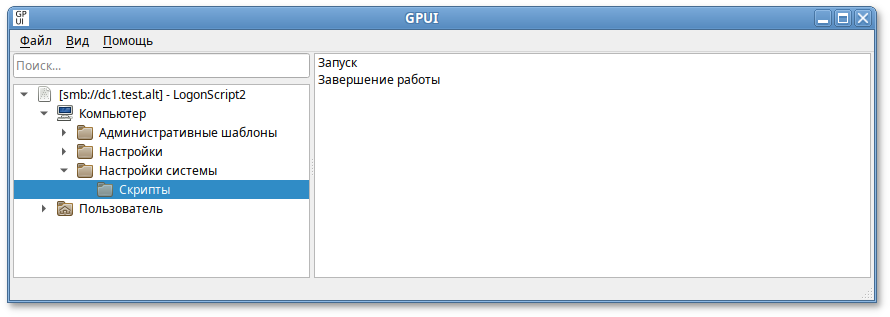

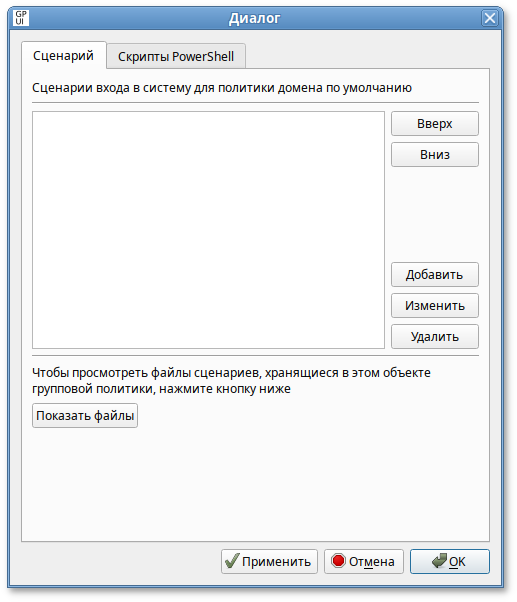

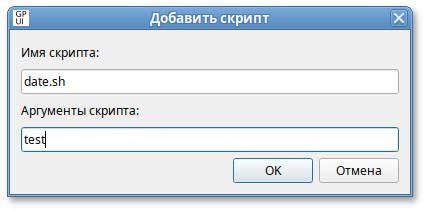

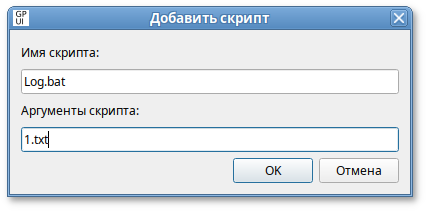

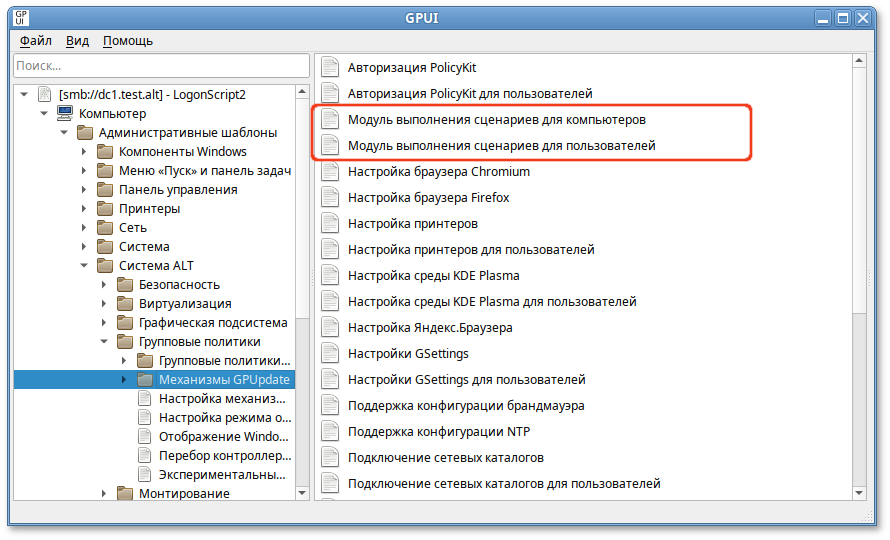

gpupdate, предназначенная для работы на машинах, введённых в домен, как с помощью SSSD, так и с помощью Winbind.

gpoa, которая отвечает за репликацию и применение групповых политик (GPO). В зависимости от переданного параметра утилита gpoa обновляет либо настройки пользователя, если передано его имя, либо настройки всей машины, если параметр отсутствует. Этот процесс гарантирует автоматическое применение актуальных групповых политик при каждом входе пользователя в систему.

Таблица 14.2. Примеры групповых политик, реализованных в SSSD

|

Групповая политика

|

Параметр конфигурации SSSD

|

|---|---|

|

Allow log on locally

|

ad_gpo_map_interactive

|

|

Allow log on through Remote Desktop Services

|

ad_gpo_map_remote_interactive

|

|

Log on as a batch job

|

ad_gpo_map_batch

|

|

Log on as a service

|

ad_gpo_map_service

|

gpo_map_<logon_right> (например, gpo_map_interactive, gpo_map_network и т. д.), каждый из которых состоит из списка записей, разделённых запятыми, начинающихся либо с «+» (для добавления в набор по умолчанию), либо с «-» (для удаления из набора по умолчанию). Подробнее см. man sssd-ad.

GptTmpl.inf, который содержит настройки политики из расширения «Security Settings». Например, для права интерактивного входа (Interactive Logon Right) используются параметры SeInteractiveLogonRight (разрешенные пользователи) и SeDenyInteractiveLogonRight (запрещенные пользователи).

GPT.INI и GptTmpl.inf скачиваются с сервера и сохраняются в кеше GPO на клиентской машине (в каталоге /var/lib/sss/gpo_cache/), чтобы ускорить доступ и избежать повторных запросов к серверу при каждом входе пользователя в систему;

libsss_ad.so. Эта функция не включена по умолчанию. Предоставлена конфигурационная опция ad_gpo_access_control, которая может быть установлена в одно из следующих значений:

man sssd-ad.

winbind-dnsupdate. Подробнее см. winbind-dnsupdate.

id_provider = ad) может использоваться для получения данных пользователей и проверки подлинности пользователей из доверенных доменов. В настоящее время распознаются только домены, находящиеся в одном и том же лесу (Parent-Child Trust). Кроме того, контроллеры доменов из доверенных доменов всегда обнаруживаются автоматически.

smb.conf на Linux-клиентах, подключенных через Winbind. В секции [global] этого файла следует добавить соответствующую опцию:

winbind scan trusted domains = yes

Примечание

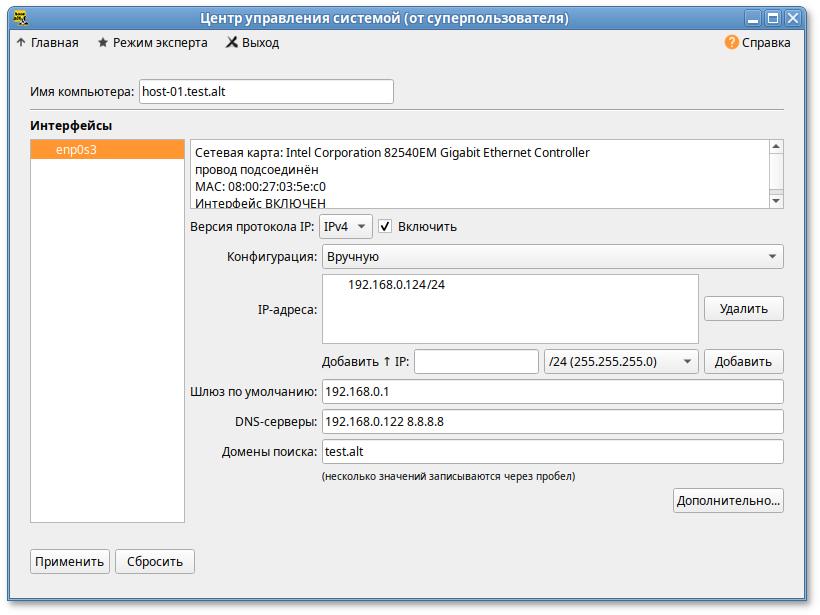

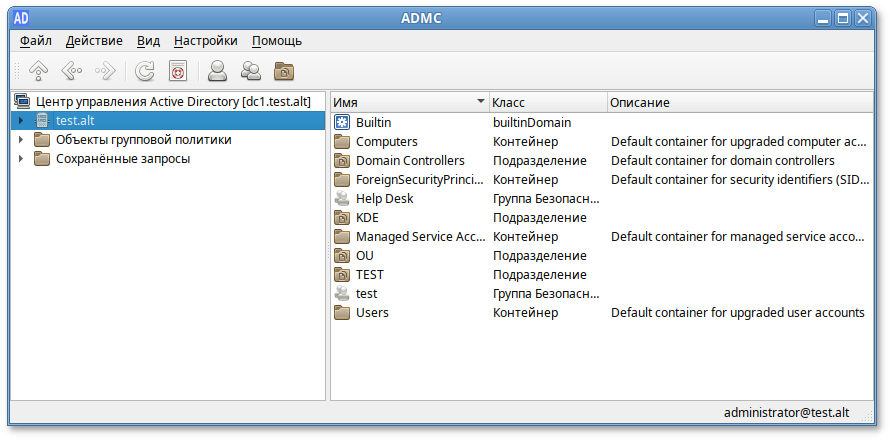

# hostnamectl set-hostname host-01.test.alt

/etc/net/ifaces/enp0s3/resolv.conf со следующим содержимым:

nameserver 192.168.0.132где 192.168.0.132 — IP-адрес DNS-сервера домена.

/etc/resolvconf.conf добавить/отредактировать следующие параметры:

interface_order='lo lo[0-9]* lo.* enp0s3' search_domains=test.altгде enp0s3 — интерфейс, на котором доступен контроллер домена, test.alt — домен.

# resolvconf -u

Примечание

/etc/resolv.conf должны появиться строки:

search test.alt nameserver 192.168.0.132

nslookup и host.

#nslookup dc1.test.altServer: 192.168.0.132 Address: 192.168.0.132#53 Name: dc1.test.alt Address: 192.168.0.132 #host dc1.test.altdc1.test.alt has address 192.168.0.132

#nslookup 192.168.0.132132.0.168.192.in-addr.arpa name = dc1.alt.test. #host 192.168.0.132132.0.168.192.in-addr.arpa domain name pointer dc1.alt.test.

$ nslookup

> set type=SRV

> _ldap._tcp.test.alt

Server: 192.168.0.132

Address: 192.168.0.132#53

_ldap._tcp.test.alt service = 0 100 389 dc2.test.alt.

_ldap._tcp.test.alt service = 0 100 389 dc1.test.alt.

> exit

или:

$ host -t SRV _ldap._tcp.test.alt

_ldap._tcp.test.alt has SRV record 0 100 389 dc1.test.alt.

_ldap._tcp.test.alt has SRV record 0 100 389 dc2.test.alt.

system-auth:

# system-auth <Действие> <Опции>

В таблице Параметры команды system-auth приведено описание параметров команды system-auth.

Таблица 16.1. Параметры команды system-auth

|

Параметр

|

Описание

|

|---|---|

|

Действие

|

|

status

|

Показать текущую схему аутентификацию

|

list

|

Вывести список доступных схем аутентификации

|

write

|

Установить заданные параметры аутентификации

|

|

Опция

|

|

-d

|

Включить отладку

|

--winbind

|

Использовать Samba Winbind для подключения системы к домену (если этот параметр не указан, будет использован SSSD)

|

--gpo

|

Включить групповые политики на машине

|

--createcomputer=OU/SubOU

|

Субконтейнер в домене (организационная единица/подразделение), куда будет помещена машина при вводе в домен

|

--windows2003

|

Ввести станцию в домен windows 2003

|

--version

|

Вывести версию программы

|

system-auth:

# system-auth status

ad TEST.ALT HOST-01 TEST

# system-auth write local

# system-auth write ad <Домен> <Имя компьютера> <Рабочая группа> <Имя пользователя> [<Пароль>] [--windows2003] [--createcomputer="COMPUTEROU/SubCOMPUTEROU/SubSubCOMPUTEROU"] [--winbind] [--gpo]

man realm

man sssd-ad

man sssd

# apt-get install task-auth-ad-sssd

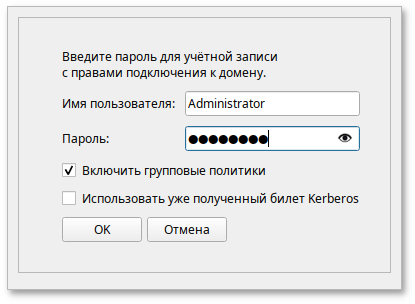

# system-auth write ad test.alt host-01 test 'administrator' 'Pa$$word'

Joined 'HOST-01' to dns domain 'test.alt'

где:

Примечание

# getent passwd ivanov

ivanov:*:1187401105:1187400513:Иван Иванов:/home/TEST.ALT/ivanov:/bin/bash

# net ads info

LDAP server: 192.168.0.132

LDAP server name: dc1.test.alt

Realm: TEST.ALT

Bind Path: dc=TEST,dc=ALT

LDAP port: 389

Server time: Ср, 27 мар 2024 10:36:51 EET

KDC server: 192.168.0.132

Server time offset: 2

Last machine account password change: Ср, 20 мар 2024 11:13:27 EET

# net ads testjoin

Join is OK

Примечание

# samba-tool user list

Примечание

man realm

man winbindd

# apt-get install task-auth-ad-winbind

# system-auth write ad test.alt host-02 test 'administrator' 'Pa$$word' --winbind

Joined 'HOST-02' to dns domain 'test.alt'

где:

# getent passwd ivanov

ivanov:*:1187401105:1187400513:Иван Иванов:/home/TEST.ALT/ivanov:/bin/bash

# net ads info

LDAP server: 192.168.0.132

LDAP server name: dc1.test.alt

Realm: TEST.ALT

Bind Path: dc=TEST,dc=ALT

LDAP port: 389

Server time: Ср, 27 мар 2024 10:36:51 EET

KDC server: 192.168.0.132

Server time offset: 2

Last machine account password change: Ср, 20 мар 2024 11:13:27 EET

# net ads testjoin

Join is OK

Примечание

# samba-tool user list

Примечание

# control lightdm-greeter-hide-users

В команду можно передать следующие параметры:

/etc/lightdm/lightdm-gtk-greeter.conf (группа [greeter]), необходимо указать:

enter-username = true

Примечание

# control pam_canonicalize_user enabled

или в файле /etc/pam.d/system-auth-common раскомментировать строку:

auth required pam_canonicalize_user.so

#rolelstdomain users:users domain admins:localadmins localadmins:wheel,vboxadd,vboxusers powerusers:remote,vboxadd,vboxusers users:cdwriter,cdrom,audio,video,proc,radio,camera,floppy,xgrp,scanner,uucp,vboxusers,fuse,vboxadd vboxadd:vboxsf #id ivanovuid=906201103(ivanov) gid=906200513(domain users) группы=906200513(domain users),906201107(sales), 906201114(office),100(users),80(cdwriter),22(cdrom),81(audio),475(video),19(proc), 83(radio),444(camera),71(floppy),498(xgrp),499(scanner),14(uucp),462(vboxusers),464(fuse),488(vboxadd),487(vboxsf)

# samba-tool group add 'PC Admins'

Added group PC Admins

Добавить туда необходимых пользователей (например, пользователя ivanov):

# samba-tool group addmembers 'PC Admins' ivanov

Added members to group PC Admins

Затем на машине, введённой в домен, добавить роль для данной группы:

#После этого пользователь, входящий в группу PC Admins, сможет получать права администратора.roleadd 'PC Admins' localadmins#rolelstdomain users:users domain admins:localadmins pc admins:localadmins localadmins:wheel,vboxadd,vboxusers powerusers:remote,vboxadd,vboxusers users:cdwriter,cdrom,audio,video,proc,radio,camera,floppy,xgrp,scanner,uucp,vboxusers,fuse,vboxadd vboxadd:vboxsf

net подключается к IP-адресу 127.0.0.1. Если Samba не прослушивает петлевой интерфейс, соединение не устанавливается. Например:

# net rpc rights list -U administrator

Could not connect to server 127.0.0.1

Connection failed: NT_STATUS_CONNECTION_REFUSED

Примечание

-I <IP-адрес> или -S <Имя хоста> в команду net:

# net rpc rights list -U administrator -I 192.168.0.132

Password for [TEST\administrator]:

SeMachineAccountPrivilege Add machines to domain

SeTakeOwnershipPrivilege Take ownership of files or other objects

…

getent passwd и getent group нельзя увидеть доменных пользователей и группы. Этот функционал отключен по умолчанию, для того чтобы сократить нагрузку на серверы. Поэтому для проверки необходимо указать точное имя пользователя:

# getent passwd <имя_пользователя>

Примечание

# samba-tool user list

getent passwd <имя_пользователя> ничего не возвращает, следует попробовать выполнить команду:

# getent passwd <рабочая_группа>\<имя_пользователя>

Например:

# getent passwd "TEST\ivanov"

Если эта команда работает, а первая нет, то необходимо добавить следующую строку в файл smb.conf:

winbind use default domain = yes

realm leave. Эта команда удалит конфигурацию домена из SSSD и локальной системы:

# realm leave test.alt

-U:

# realm leave test.alt -U <пользователь>

Сначала команда пытается подключиться без использования учетных данных, но при необходимости запрашивает пароль.

--remove:

# realm leave --remove test.alt

man realm (8).

Примечание

# control system-auth

local

Примечание

# control lightdm-greeter-hide-users show

или в файле /etc/lightdm/lightdm.conf закомментировать строку в группе [SeatDefaults]:

#greeter-hide-users=true

# realm leave --remove <домен>

Возможно также понадобится удалить закешированные записи:

# sss_cache -E

/etc/samba/smb.conf, /etc/sssd/sssd.conf и /etc/krb5.conf к виду по умолчанию и повторно ввести машину в домен.

Примечание

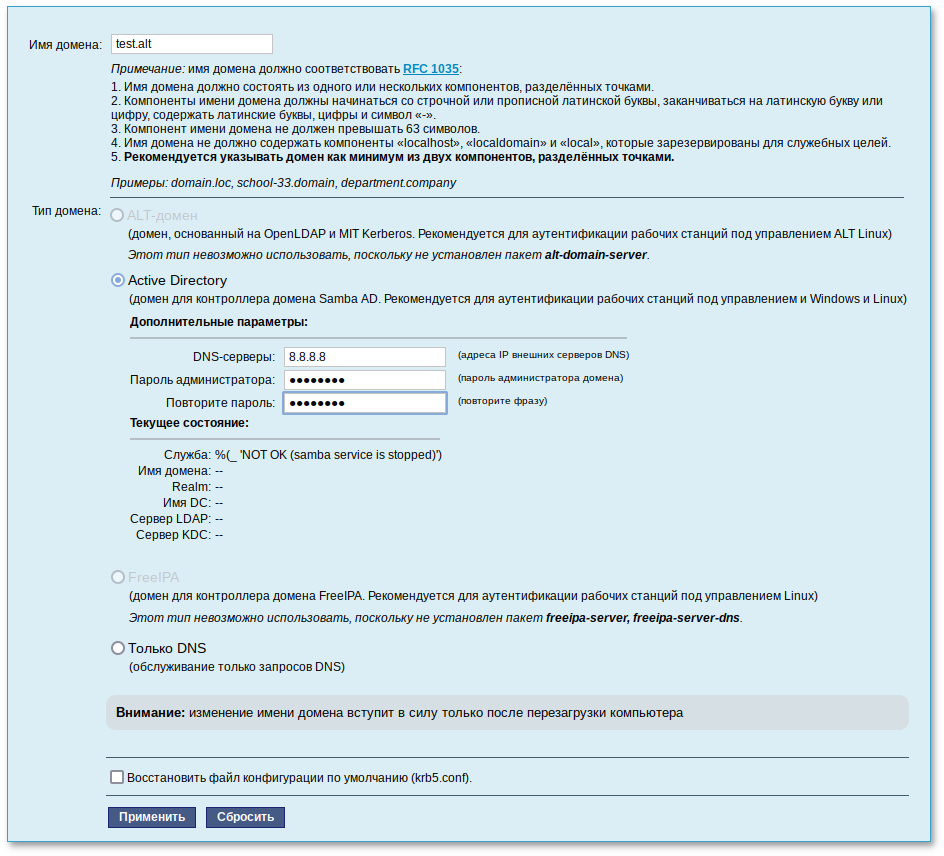

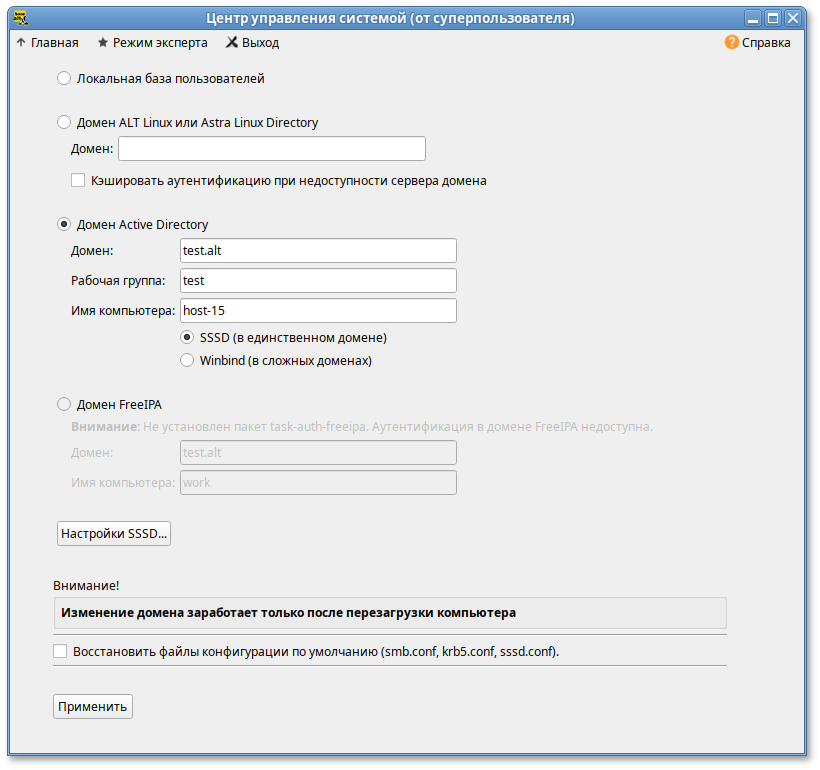

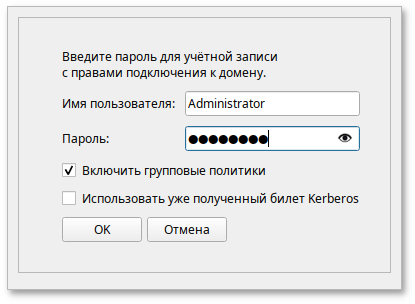

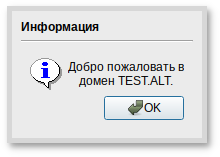

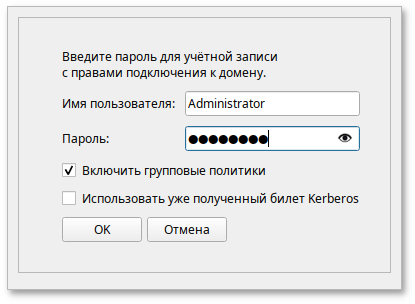

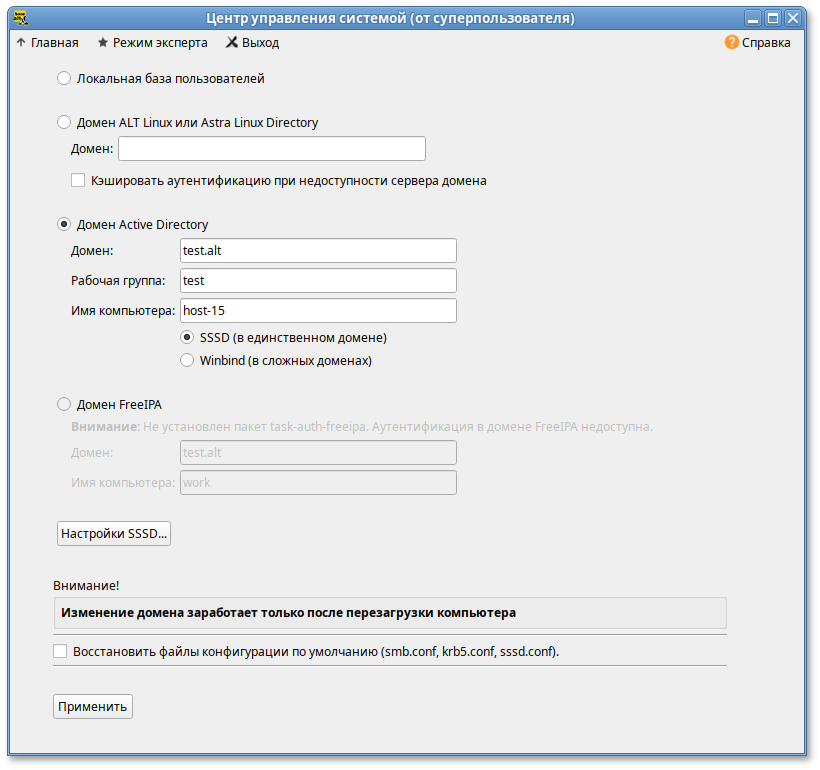

/etc/samba/smb.conf и /etc/krb5.conf к виду по умолчанию можно в модуле ЦУС . В окне модуля следует установить отметку в поле Восстановить файлы конфигурации по умолчанию (smb.conf, krb5.conf, sssd.conf) и нажать кнопку :

Примечание

Важно

Важно

/var/lib/samba/sysvol SID'ы домена сопоставляются с UID/GID по особому алгоритму, и изменить этот процесс с помощью настроек невозможно.

Важно

Важно

# apt-get install task-auth-ad-winbind gpupdate

/etc/krb5.conf должны быть заданы следующие параметры:

/etc/krb5.conf:

[logging] [libdefaults] dns_lookup_kdc = true dns_lookup_realm = false ticket_lifetime = 24h renew_lifetime = 7d forwardable = true rdns = false default_realm = TEST.ALT [realms] [domain_realm]

/etc/samba/smb.conf должны быть заданы следующие параметры:

/etc/samba/smb.conf:

[global]

dns forwarder = 8.8.8.8

netbios name = DC1

kerberos method = dedicated keytab

dedicated keytab file = /etc/krb5.keytab

realm = TEST.ALT

server role = active directory domain controller

workgroup = TEST

idmap_ldb:use rfc2307 = yes

template shell = /bin/bash

template homedir = /home/TEST.ALT/%U

wins support = no

winbind use default domain = yes

winbind enum users = no

winbind enum groups = no

winbind refresh tickets = yes

winbind offline logon = yes

[sysvol]

path = /var/lib/samba/sysvol

read only = No

[netlogon]

path = /var/lib/samba/sysvol/test.alt/scripts

read only = No

smb.conf необходимо перезапустить Samba.

/etc/nsswitch.conf должны быть заданы следующие параметры:

/etc/nsswitch.conf:

passwd: files winbind systemd shadow: tcb files winbind group: files [SUCCESS=merge] winbind role systemd gshadow: files hosts: files myhostname dns ethers: files netmasks: files networks: files protocols: files rpc: files services: files automount: files aliases: files

# control system-auth winbind

# net ads keytab create

Примечание

kerberos_kinit_password TEST@TEST.ALT failed: Client not found in Kerberos databaseявляется ожидаемым в данной конфигурации и не указывает на неисправность.

# klist -ket

nscd:

# systemctl disable --now nscd

# roleadd 'domain users' users

# roleadd 'domain admins' localadmins

Важно

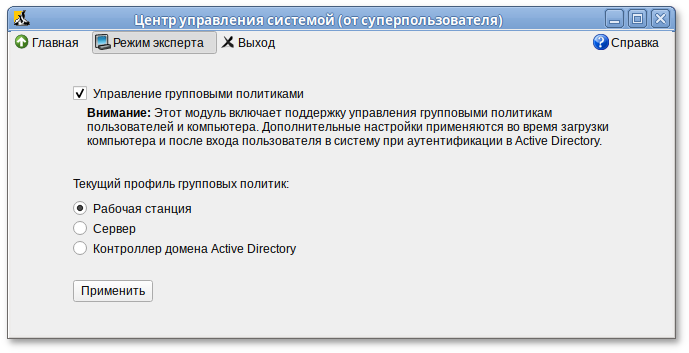

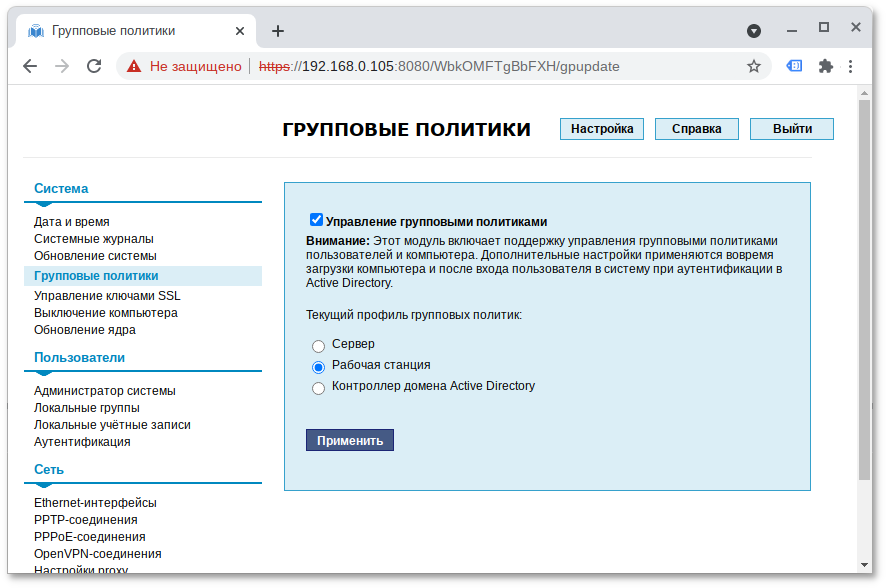

# gpupdate-setup enable --local-policy ad-domain-controller

#control sshd-allow-groups enabled#control sshd-allow-groups-list remote

# control sshd-gssapi-auth enabled

Примечание

# control sshd-permit-root-login enabled

Это снижает безопасность системы. Прямой доступ под root не рекомендуется в целях безопасности.

sshd:

# systemctl restart sshd

Примечание

# getent passwd ivanov

TEST\ivanov:*:3000020:100::/home/TEST.ALT/ivanov:/bin/bash

pwdlastset.

Примечание

Важно

Важно

sssd и winbind.

/etc/krb5.keytab). Поэтому, во избежание конфликтов с sssd, следует отключить этот функционал.

/etc/samba/smb.conf в секцию [global] добавить параметр machine password timeout = 0:

[global] machine password timeout = 0

sssd для обновления пароля учётной записи компьютера использует утилиту adcli. Необходимо убедиться, что пакет adcli установлен в системе:

# apt-get install adcli