55.2.2. Настройка аутентификации пользователей

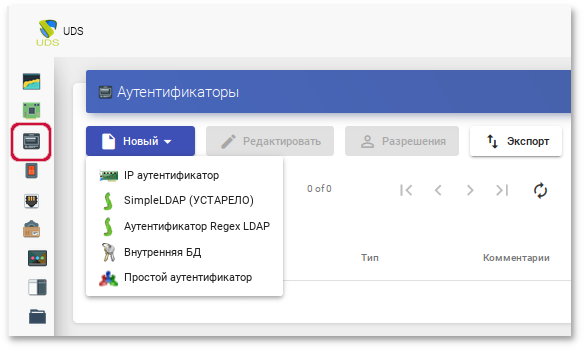

Для настройки аутентификации в разделе необходимо выбрать тип аутентификации пользователей. Можно выбрать как внешние источники (Active Directory, OpenLDAP и т.д.), так и внутренние (внутренняя база данных, IP-аутентификация):

При аутентификации данные пользователей и групп хранятся в базе данных, к которой подключен сервер OpenUDS.

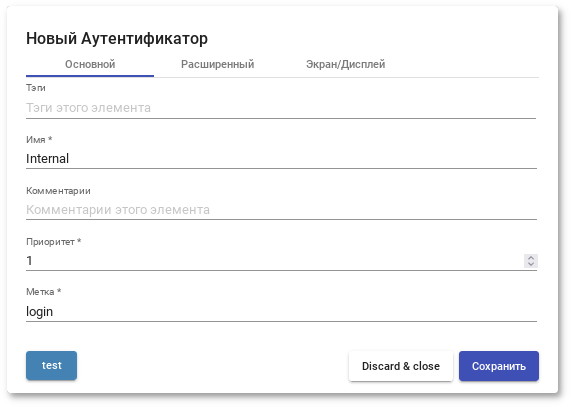

Для создания аутентификации типа в разделе следует нажать кнопку: → .

Минимальные параметры конфигурации (вкладка Основной): имя аутентификатора, приоритет и метка.

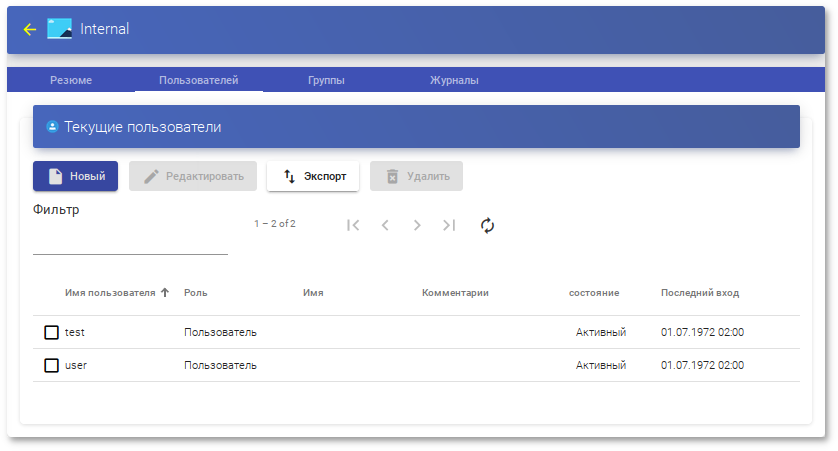

После того, как аутентификатор типа «Внутренняя БД» создан, нужно зарегистрировать пользователей и группы пользователей. Для этого следует выбрать аутентификатор «Внутренняя БД», затем во вкладке Группы создать группы пользователей, во вкладке Пользователи создать пользователей.

55.2.2.2. Аутентификатор Regex LDAP

Этот аутентификатор позволяет пользователям и группам пользователей, принадлежащих практически любому аутентификатору на основе LDAP, получать доступ к виртуальным рабочим столам и приложениям.

На сервере LDAP должна быть настроена отдельная учётная запись с правами чтения LDAP. От данной учетной записи будет выполняться подключение к серверу каталогов.

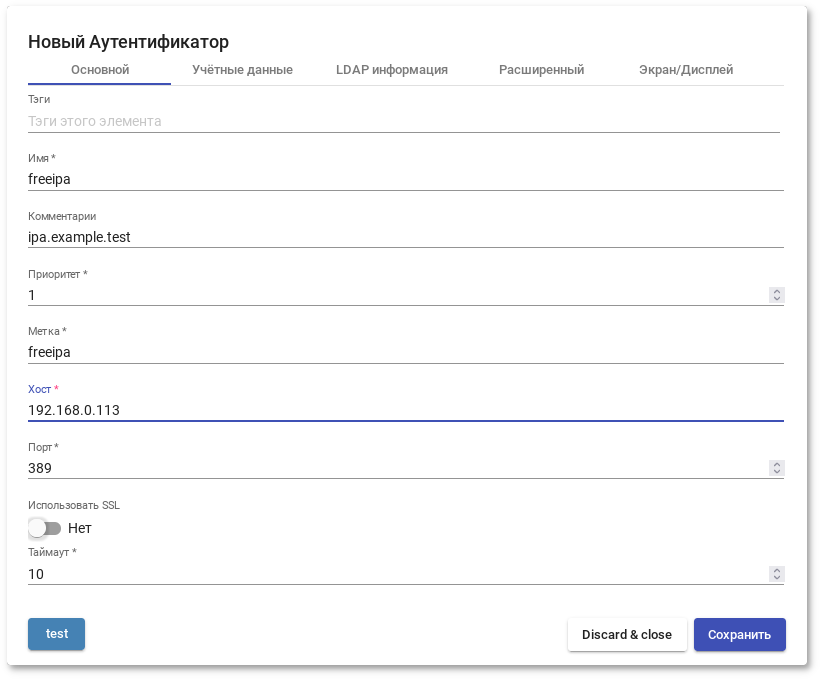

Настройка интеграции с FreeIPA (сервер ipa.example.test):

В разделе нажать кнопку: → .

Заполнить поля первых трёх вкладок.

Вкладка Основной: имя аутентификатора, приоритет, метка, IP-адрес FreeIPA-сервера, порт (обычно 389 без ssl, 636 с ssl):

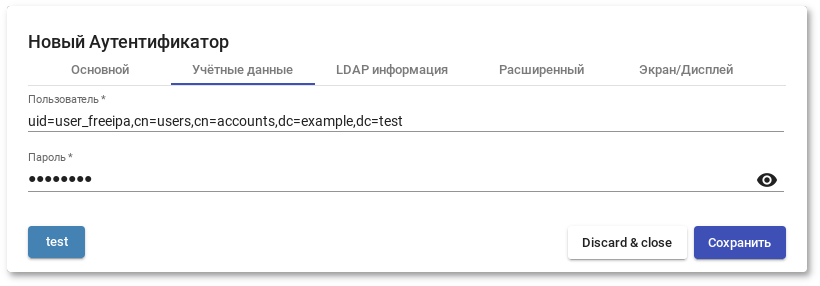

Вкладка Учётные данные: имя пользователя (в формате uid=user_freeipa,cn=users,cn=accounts,dc=example,dc=test) и пароль:

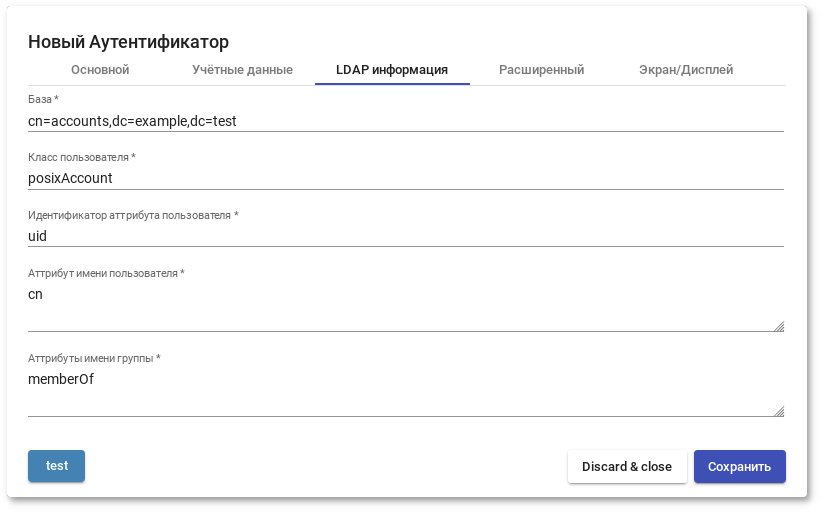

Вкладка LDAP информация: общая база пользователей, класс пользователей LDAP, идентификатор атрибута пользователя, атрибут имени пользователя, атрибут имени группы:

Используя кнопку test, можно проверить соединение с FreeIPA-сервером.

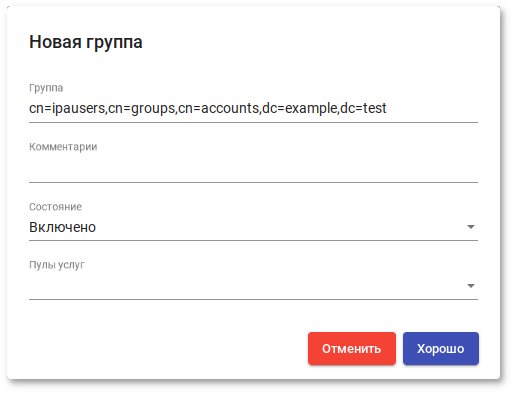

Добавить группу LDAP, в которую входят пользователи. Для этого следует выбрать созданный аутентификатор «freeipa», во вкладке Группы нажать → .

Заполнить dn существующей группы (для FreeIPA по умолчанию это группа cn=ipausers,cn=groups,cn=accounts,dc=ipa,dc=example,dc=test), можно также указать разрешённые пулы:

55.2.2.2.2. Active Directory

Настройка аутентификации в Active Directory (домен test.alt):

В разделе нажать кнопку: → .

Заполнить поля первых трёх вкладок.

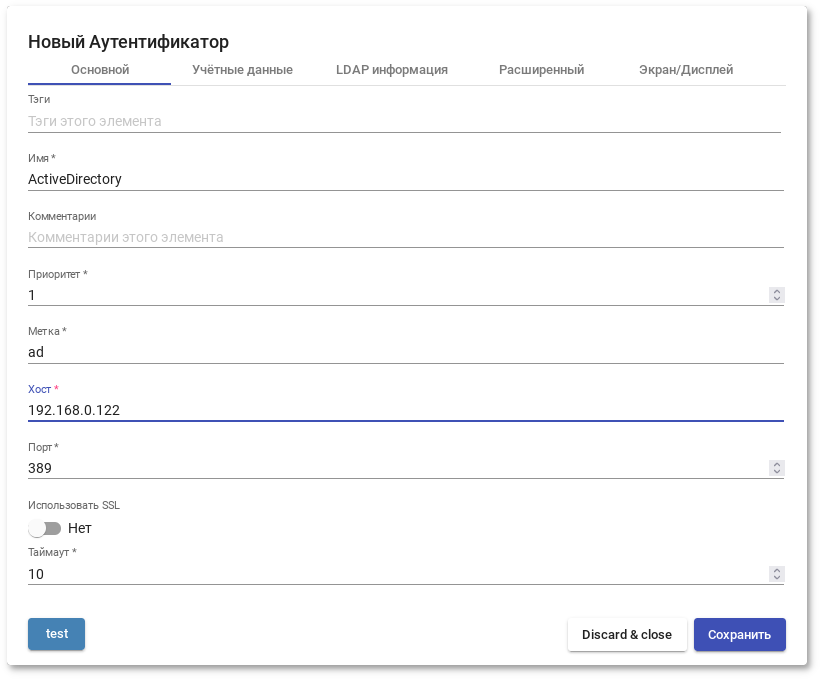

Вкладка Основной: имя аутентификатора, приоритет, метка, IP-адрес сервера AD, порт (обычно 389 без ssl, 636 с ssl):

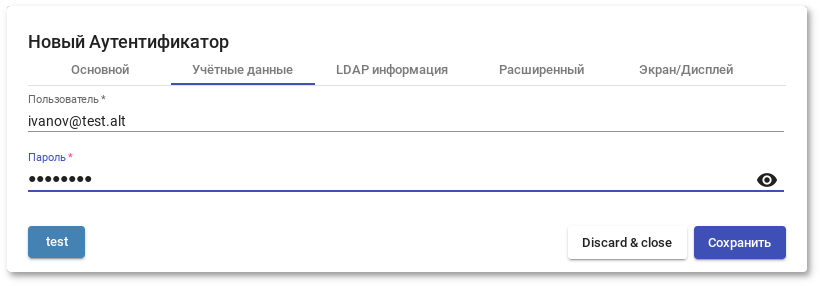

Вкладка Учётные данные: имя пользователя (можно указать в виде имя@домен) и пароль:

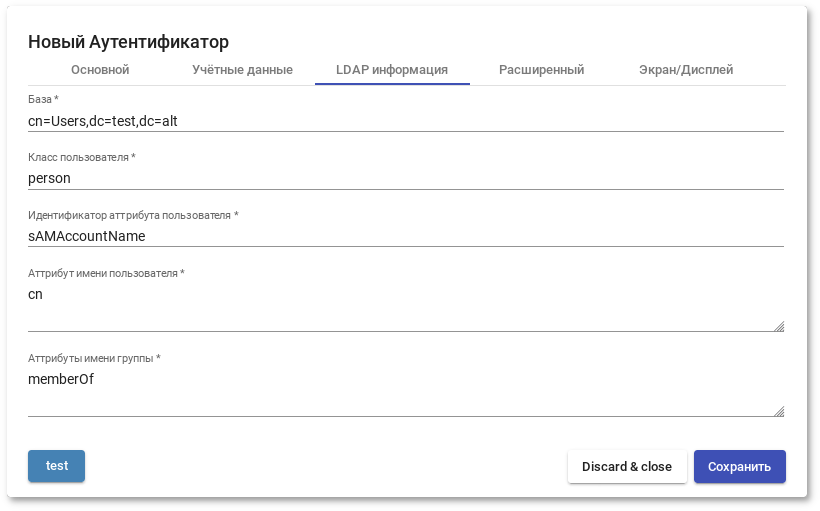

Вкладка LDAP информация: общая база пользователей, класс пользователей LDAP, идентификатор атрибута пользователя, атрибут имени пользователя, атрибут имени группы:

Используя кнопку test, можно проверить соединение с Active Directory.

Добавить группу LDAP, в которую входят пользователи. Для этого следует выбрать созданный аутентификатор, во вкладке Группы нажать → .

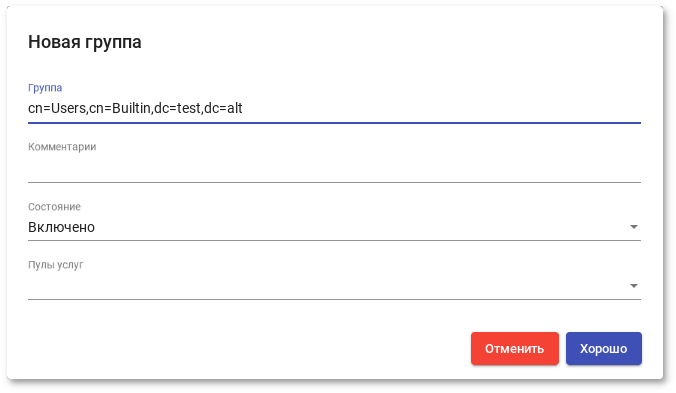

Заполнить dn существующей группы (например, cn=Users,cn=Builtin,dc=test,dc=alt), можно также указать разрешённые пулы:

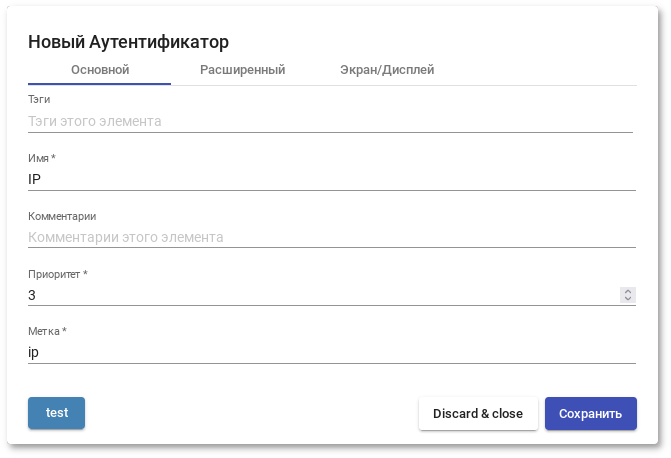

55.2.2.3. IP аутентификатор

Этот тип аутентификации обеспечивает доступ клиентов к рабочим столам и виртуальным приложениям по их IP-адресу.

Для создания аутентификации типа в разделе следует нажать кнопку: → .

Минимальные параметры конфигурации (вкладка Основной): имя аутентификатора, приоритет и метка.

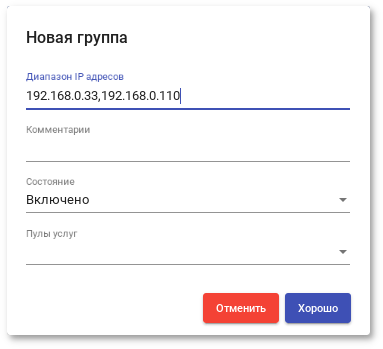

После того, как аутентификатор типа «IP аутентификатор» создан, следует создать группы пользователей. Группа может представлять собой диапазон IP-адресов (192.168.0.1-192.168.0.55), подсеть (192.168.0.0/24) или отдельные IP-адреса (192.168.0.33,192.168.0.110):