Содержание

- Введение

- I. Что такое Ковчег

- II. Установка дистрибутива

- 4. Начало установки: загрузка системы

- 5. Альтернативные способы установки

- 6. Последовательность установки

- 7. Язык

- 8. Лицензионный договор

- 9. Дата и время

- 10. Подготовка диска

- 11. Установка или восстановление

- 12. Установка системы

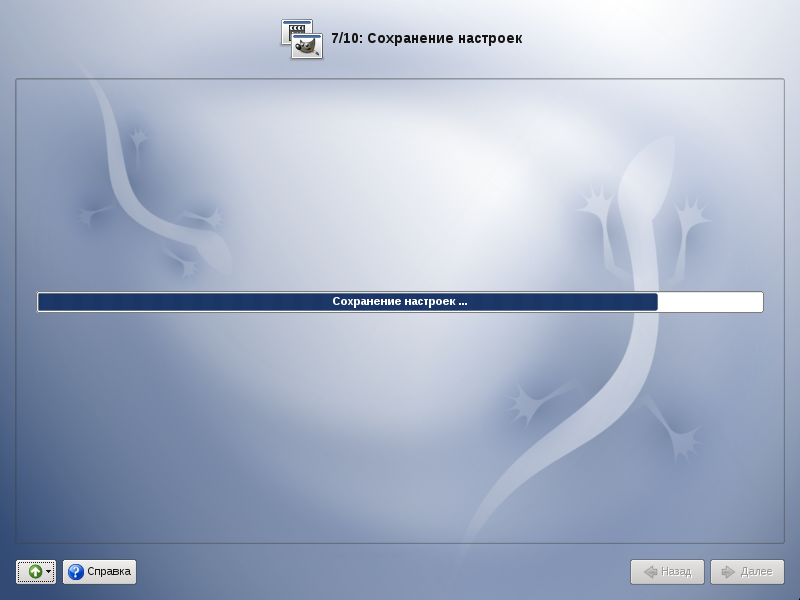

- 13. Сохранение настроек

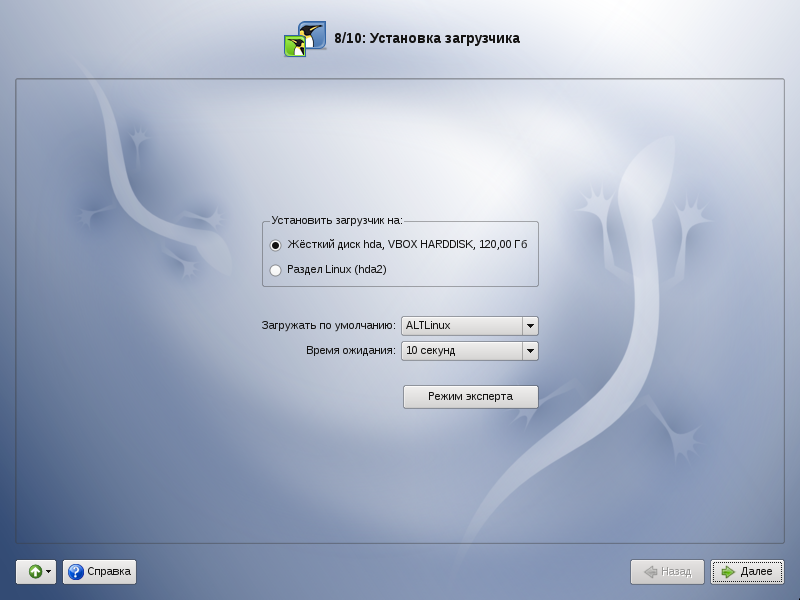

- 14. Установка загрузчика

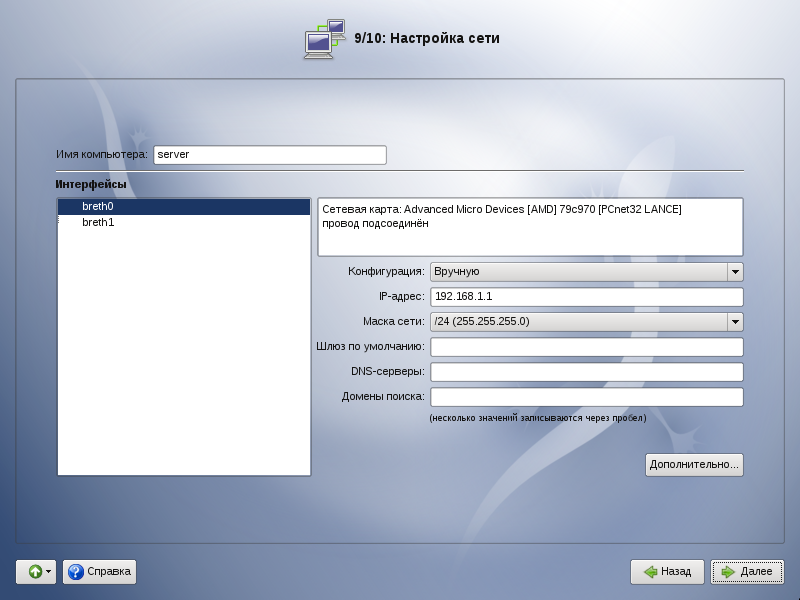

- 15. Настройка сети

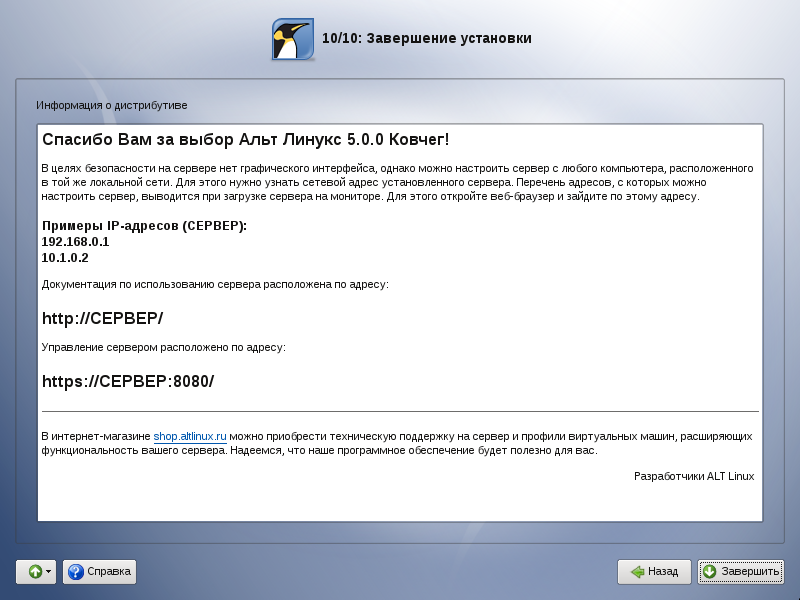

- 16. Завершение установки

- III. Настройка системы

- IV. Развёртывание офисной ИТ-инфраструктуры

- 19. Подготовка

- 20. Определение роли сервера

- 21. Удостоверяющий Центр

- 22. Централизованная база пользователей

- 23. Организация сетевой инфраструктуры

- 24. Настройка подключения к Интернету

- 25. Автоматическое присваивание IP-адресов (DHCP-сервер)

- 26. Сервер обновлений для машин локальной сети

- 27. Сетевая установка операционной системы на рабочие места

- 28. Сервер электронной почты

- 29. Соединение удалённых офисов (OpenVPN-сервер)

- 30. Доступ к службам сервера из сети Интернет

- 31. Чёрный список

- 32. Виртуализация

- 33. Статистика

- V. Обслуживание сервера

Этот документ описывает дистрибутив Альт Линукс 5.0 Ковчег Сервер, входящий в состав комплексного продукта «Пятая платформа».

«Альт Линукс 5.0 Ковчег» — комплект дистрибутивов Linux производства компании «Альт Линукс» для создания комплексных интегрированных решений на базе «Пятой платформы».

Принципы построения технологической платформы:

Модульность

Продукты в рамках «Пятой Платформы» выпускаются в виде контейнеров виртуальных машин базового серверного дистрибутива Альт Линукс 5.0 Ковчег Сервер. Использование контейнеров виртуальных машин для серверных решений обеспечивает высокую безопасность системы, простоту поддержки решений для производителей программного обеспечения и системных интеграторов, возможность поставки настроенных решений, простоту управления установленным программным обеспечением.

В качестве технологий виртуализации используются OpenVZ и KVM. Подробнее о технологии разработки контейнеров: http://www.altlinux.org/Platform5.0.

Интеграция

Технология Zeroconf позволяет значительно сократить затраты времени и ресурсов на развёртывание и сопровождение сети рабочих станций на основе продуктов «Пятой Платформы»; взаимодействие между серверами и рабочими станциями проводится в автоматизированном или полностью автоматическом режиме, что позволяет резко снизить вероятность сбоя из-за ошибки пользователей и обслуживающего персонала.

Возможности комплекта

«Альт Линукс 5.0 Ковчег» включает в себя два дистрибутива для двух аппаратных платформ (i586 и x86_64):

- Сервер: Альт Линукс 5.0 Ковчег Сервер (ALT Linux 5.0 Ark Server);

- Рабочая станция: Альт Линукс 5.0 Ковчег Рабочая Станция (ALT Linux 5.0 Ark Desktop).

Альт Линукс 5.0 Ковчег Сервер. Основные функциональные возможности:

Организация сети предприятия.

Сервер под управлением Альт Линукс 5.0 Ковчег Сервер позволит организовать назначение IP-адресов и доменных имён для компьютеров в локальной сети, обеспечить шлюз в Интернет, защищённый брандмауэром с возможностью блокирования как внешних, так и внутренних запросов. Для оптимизации внешнего сетевого трафика доступен прокси-сервер.

Центральная авторизация пользователей и сервисов.

Благодаря службе доменов LDAP и удостоверяющему центру, на сервере можно вести базу пользователей и их групп для аутентификации на рабочих станциях локальной сети. Между серверами также можно устанавливать связи «главный-подчинённый» с удостоверением сертификатов авторизуемых служб.

Организация взаимодействия территориально распределённых офисов (VPN).

Сервер VPN (англ. Virtual Private Network — виртуальная частная сеть) позволяет организовать безопасные шифрованные соединения через публичные сети (например, Интернет) между удалёнными офисами или локальной сетью и удалёнными пользователями. Процесс создания ключей и выдачи удостоверенных сертификатов не требует специальных знаний и установки дополнительного программного обеспечения.

Централизованное обновление серверов и рабочих станций.

Сервер может как автоматически обновлять по расписанию всё установленное на нём программное обеспечение, так и служить источником для автоматического обновления и установки нового программного обеспечения на рабочих станциях.

Сетевая установка рабочих станций.

Сетевая установка позволяет производить одновременную установку любого дистрибутива Linux на несколько рабочих станций в локальной сети. Подобный способ установки быстрее, чем установка с оптических дисков, а иногда является и единственно возможным, если на целевых компьютерах нет приводов чтения CD или DVD.

Виртуализация для установки контейнеров с дополнительным ПО.

Виртуализация позволяет оперировать не просто программным обеспечением, а готовыми решениями в виде изолированных операционных систем. Образы виртуальных машин OpenVZ и KVM позволяют быстро развернуть готовое решение: от изолированного веб-сервера со средством совместной работы до операционной системы с терминальным доступом.

Создание резервных копий и восстановление из них (в том числе отдельных файлов).

Правильная политика резервного копирования позволяет гарантировать восстановление актуальных данных в случае сбоев: как системных, так и случившихся по вине пользователя (например, восстановление версии файла на определённый день). Резервное копирование производится инкрементально, то есть последующая версия хранит отличия только от предыдущей, что экономит дисковое пространство и время создания резервной копии.

Единое файловое хранилище с поддержкой квотирования.

Сервер предоставляет для авторизованных пользователей единый сетевой диск, на который налагаются правила квотирования, то есть для отдельного пользователя вводятся ограничения по количеству и размеру хранимых на этом диске файлов. Любой авторизованный пользователь может создавать свои папки и назначать к ним права доступа для пользователей и групп, заведённых на сервере.

Автоматическое создание RAID1 из двух и более жёстких дисков.

При наличии двух жёстких дисков при автоматической установке создаётся дисковая подсистема RAID1, а если жёстких дисков три и более — RAID5, что обеспечивает надёжное хранение данных.

Удобное администрирование через веб-интерфейс, не требующее глубокого изучения системы обслуживающим персоналом.

Администрирование сервера можно осуществлять из любого современного веб-браузера в простом и понятном веб-интерфейсе, что не требует для решения административных задач квалифицированного персонала.

Альт Линукс 5.0 Ковчег Рабочая Станция. Основные функциональные возможности:

Рабочая среда GNOME.

Для эффективной работы пользователей предоставляется современная удобная рабочая среда GNOME. Выполнять свои задачи в ней пользователям становится не только быстрее, но и приятнее.

Готовый к работе комплект ПО для офисной работы: интернет, электронная почта, офисный пакет.

Набор программ с диска покрывает потребности обычного служащего, однако вы можете доустановить любую программу из огромного банка программного обеспечения ALT Linux, доступного через Интернет или, если на сервере настроено зеркалирование этого банка, из локальной сети.

Операционная система устанавливается с большим количеством программ, предназначенных для решения различных офисных задач:

- офисный пакет, предназначенный для работы с текстовыми документами, электронными таблицами, презентациями, деловой графикой и базами данных, совместимый с форматами файлов MS Office и OpenDocument;

- веб-браузер;

- клиент электронной почты и ведения деловой информации: контактов, календаря встреч, заметок;

- Интернет-пейджер для мгновенного обмена текстовыми сообщениями, поддерживающий сети Jabber, ICQ, MSN, Yahoo;

- растровый и векторный графический редактор для создания высококачественных иллюстраций и обработки фотографий;

- программа сканирования и распознавания текста;

- каталогизатор фотографий;

- средства воспроизведения мультимедиа;

- настольная издательская система для вёрстки брошюр, газет и журналов;

- и многое другое.

Упрощённое взаимодействие с Сервером 5.0 и виртуальными контейнерами, в том числе готовность к работе с терминальными приложениями.

Операционная система на рабочей станции может централизованно обновляться с сервера, использовать сервисы, предоставляемые сервером, в том числе и виртуальными машинами, такими как терминальное решение FreeNX, доступное из виртуальной машины KVM с этим дистрибутивом на сервере.

Централизованная аутентификация на сервере.

Централизованная аутентификация позволяет не только контролировать пользователей на рабочих станциях в локальной сети, но и получать доступ к серверным службам: файловому хранилищу и прокси-серверу — без необходимости вводить пароли для этих служб.

Интеграция с файловым хранилищем на Сервере 5.0.

При успешной аутентификации в домене в домашней папке пользователя на его рабочей станции автоматически подключается файловое хранилище сервера с правами этого пользователя.

Свободные программы

Операционная система (далее — ОС) Linux — ядро и основные компоненты системы, а также большинство пользовательских приложений для Linux — свободные программы. Это означает, что их можно запускать на любом количестве компьютеров, без ограничений распространять бесплатно или за деньги, получать исходные тексты этих программ и вносить в них любые исправления.

Свобода программ обеспечила их широкое использование и интерес к ним со стороны тысяч разработчиков. Основные программы для Linux выходят под лицензией GNU General Public License (далее — GPL), которая не только гарантирует свободу, но и защищает её: она допускает дальнейшее распространение программ только под той же лицензией. Поэтому исходный код ядра Linux, компиляторов, библиотеки glibc, пользовательских оболочек KDE и GNOME не может быть использован для создания приложений с закрытым кодом. В этом принципиальное отличие Linux от свободных ОС BSD (FreeBSD, NetBSD, OpenBSD), фрагменты которых вошли в семейство Microsoft Windows и даже стали основой Mac OS X. Linux включает в себя многие разработки BSD, но её компиляторы и системные библиотеки разработаны в рамках проекта GNU.

Разработка Linux

В отличие от распространённых несвободных ОС, Linux не имеет географического центра разработки. Нет и фирмы, которая владела бы этой ОС; нет даже единого координационного центра. Программы для Linux — результат работы тысяч проектов. Некоторые из этих проектов централизованы, некоторые сосредоточены в фирмах, но большинство объединяют программистов со всего света, которые знакомы только по переписке. Создать свой проект или присоединиться к уже существующему может любой, и в случае успеха результаты работы станут известны миллионам пользователей. Пользователи принимают участие в тестировании свободных программ, общаются с разработчиками напрямую, что позволяет быстро находить и исправлять ошибки, и реализовывать новые возможности.

Именно такая гибкая и динамичная система разработки, невозможная для проектов с закрытым кодом, определяет исключительную экономическую эффективность Linux. Низкая стоимость свободных разработок, отлаженные механизмы тестирования и распространения, привлечение людей из разных стран, обладающих разным видением проблем, защита исходного текста программ лицензией GPL — всё это стало причиной успеха свободных программ.

Конечно, такая высокая эффективность разработки не могла не заинтересовать крупные фирмы, которые стали открывать свои свободные проекты. Так появились Mozilla (Netsape, AOL), OpenOffice.org (Sun), свободный клон Interbase (Borland), SAP DB (SAP). IBM способствовала переносу Linux на свои мейнфреймы.

С другой стороны, открытый код значительно снижает себестоимость разработки закрытых систем для Linux и позволяет снизить цену решения для пользователя. Вот почему Linux стала платформой, часто рекомендуемой для таких продуктов, как Oracle, DB2, Informix, Sybase, SAP ERP, Lotus Domino.

Защищённость

ОС Linux унаследовала от UNIX надёжность и отличную систему защиты. Система разграничения доступа к файлам позволяет не бояться вирусов. Тем не менее, программ без ошибок не бывает, и Linux исключением не является. Однако благодаря тому, что исходный код программ открыт, его аудит может осуществить любой специалист без подписок о неразглашении и без необходимости работать в стенах нанявшей его компании. Сообщества разработчиков и пользователей свободных программ создали множество механизмов оповещения об ошибках и их исправления. Благодаря доступности сети Интернет и открытости исходных текстов программ, сообщить об ошибке и принять участие в её исправлении независимому программисту или даже пользователю так же просто, как и специалисту фирмы-разработчика или автору проекта. Именно поэтому ошибки защиты выявляются особенно эффективно и быстро исправляются.

Дистрибутивы Linux

Большинство пользователей для установки Linux используют дистрибутивы. Дистрибутив — это не просто набор программ, а ряд решений для разных задач пользователей, объединённых едиными системами установки, управления и обновления пакетов, настройки и поддержки.

Новичку

- Linux — самостоятельная операционная система. Здесь всё по-своему, а к новым правилам надо привыкнуть. То, что кажется поначалу странным и непривычным, завтра понравится. Все операционные системы разные: Linux — не Windows, не Mac OS и не FreeBSD. Терпение и настойчивость в изучении Linux будут вознаграждены значительным повышением эффективности и безопасности вашей работы.

Не стесняйтесь задавать вопросы, ведь самый простой способ решить проблему и узнать новое — это общение. Взаимопомощь — хорошая традиция в мире Linux, поэтому всегда можно обратиться за помощью к сообществу пользователей и разработчиков Linux. Большинство вопросов повторяются, поэтому сначала стоит поискать ответ на ваш вопрос в документации, затем в Интернет. Если ответ всё-таки не нашёлся — не стесняйтесь писать в форум или списки рассылки так, как писали бы своим друзьям — и вам наверняка помогут.

Для дистрибутивов ALT Linux вы можете воспользоваться ресурсами:

- Форум: http://forum.altlinux.org/

- Списки рассылки: http://lists.altlinux.org/

- ALT Linux Wiki: http://www.altlinux.org/

ALT Linux Team и проект ALT

Команда ALT Linux (ALT Linux Team) объединяет разработчиков свободных программ из России, Белоруссии, Украины, Казахстана, Эстонии и Израиля. Команда ALT — это сообщество, которое сейчас насчитывает более 200 программистов, большинство из которых не являются сотрудниками OOO «Альт Линукс». Альт Линукс координирует этот проект и осуществляет внедрение и поддержку решений.

Целью проекта ALT является разработка и поддержка широкого спектра решений на основе свободных программ, отличающихся высокой надёжностью и степенью защиты, простотой и доступностью обновления, простым и логичным интерфейсом, стандартной и качественной интернационализацией и локализацией. Все собственные разработки ALT Linux Team распространяются под свободными лицензиями. Проект ALT — часть движения по разработке и распространению свободных программ. Среди его участников есть и разработчики основных компонентов Linux. Разработки команды ALT входят во все дистрибутивы ALT Linux.

Сизиф

Sisyphus — наш ежедневно обновляемый репозиторий пакетов. На его основе создаются все дистрибутивы ALT Linux. Поддерживаемая ALT Linux Team целостность Sisyphus, оригинальная технология сборки пакетов, утилита apt-get и её графическая оболочка synaptic позволяют пользователям легко обновлять свои системы и быть в курсе всех новостей мира свободных программ.

Вместе с тем, обратите внимание, что ежедневно изменяющийся репозиторий содержит самое новое программное обеспечение, со всеми его преимуществами и недостатками (иногда ещё не известными). Поэтому перед обновлением вашей системы из Sisyphus мы советуем взвесить преимущества от новых возможностей, реализованных в последних версиях программ, и вероятность возникновения неожиданностей в работе с ними.

Разработка Sisyphus полностью открыта. У нас нет секретных патчей и закрытого тестирования с подписками о неразглашении: то, что мы сделали сегодня, завтра вы найдёте в сети. По сравнению с другими аналогичными репозиториями (Debian unstable, Mandriva Cooker, PLD, Fedora), у нас есть много оригинального. Особое внимание уделяется защите системы, локализации на русский язык, полноте и корректности зависимостей.

Sisyphus — не просто собрание программ, а в первую очередь лаборатория решений. Любое такое решение можно оформить в виде дистрибутива. Если вам это интересно, если вы хотите дополнить Sisyphus новыми решениями, если вы считаете, что можете собрать какой-то пакет лучше — присоединяйтесь к проекту ALT.

Sisyphus (Сизиф) — персонаж греческой мифологии. Миф о Сизифе [1], который непрерывно катил в гору камни, символизирует постоянный труд команды по усовершенствованию решений, заложенных в репозиторий. «Миф о Сизифе» — философское эссе Альбера Камю.

Дистрибутивы ALT Linux

Решение для тех пользователей, которым стабильность и предсказуемость работы системы важнее расширенной функциональности (а это в первую очередь начинающие и корпоративные пользователи) — стабильные дистрибутивы ALT Linux, выпускаемые на основе Sisyphus.

Дистрибутив Linux — это не просто собранные вместе операционная система и набор приложений, это интегрированная рабочая среда, предназначенная для решения тех или иных задач пользователей. ALT Linux выпускает дистрибутивы, ориентированные как на начинающих, так и на опытных пользователей, специализированные и универсальные. Более подробную информацию о дистрибутивах можно найти на сайте ALT Linux.

Для того, чтобы начать установку, достаточно загрузиться с CD или DVD-диска, на котором записан дистрибутив. Для этого может потребоваться включить в BIOS опцию загрузки с CD/DVD-привода. Способ входа в меню BIOS и расположение конкретных настроек может сильно отличаться в зависимости от используемого оборудования. Чаще всего для входа в BIOS необходимо нажать клавишу Delete как только компьютер начнёт загружаться. За полной инструкцией по настройке обратитесь к документации к вашему оборудованию.

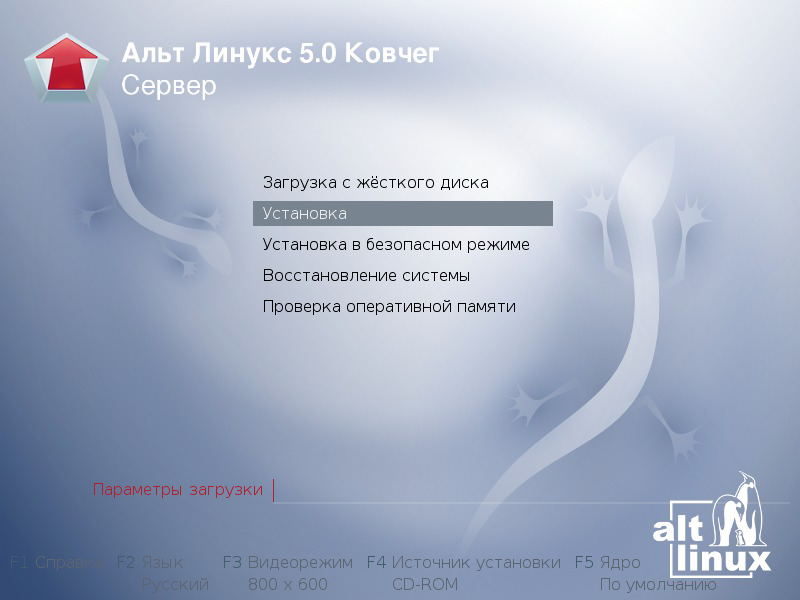

Загрузка с установочного диска начинается с меню, в котором перечислено несколько вариантов загрузки, причём установка системы — это только одна из возможностей. Из этого же меню можно запустить уже установленную на жёстком диске операционную систему или запустить проверку памяти. Мышь на этом этапе установки не поддерживается, поэтому для выбора различных вариантов и опций установки необходимо воспользоваться клавиатурой. Можно получить справку по любому пункту меню, выбрав этот пункт и нажав F1. Кроме установки с лазерного диска доступно несколько вариантов сетевой установки и установка с жёсткого диска (об этом рассказано в разделе «Источники установки»).

Нажатием F2 осуществляется выбор языка. От выбора языка в загрузчике зависит язык интерфейса загрузчика и программы установки.

По нажатию F3 открывается меню доступных видеорежимов (разрешений экрана). Это разрешение будет использоваться во время установки и загрузки установленной системы.

Чтобы начать процесс установки, нужно клавишами перемещения курсора «вверх», «вниз» выбрать пункт меню «Установка» и нажать Enter. В начальном загрузчике установлено небольшое время ожидания: если в этот момент не предпринимать никаких действий, то будет загружена та система, которая уже установлена на жёстком диске. Если вы пропустили нужный момент, перезагрузите компьютер и вовремя выберите пункт «Установка».

Начальный этап установки не требует вмешательства пользователя: происходит автоматическое определение оборудования и запуск компонентов программы установки. Сообщения о том, что происходит на этом этапе, можно просмотреть, нажав клавишу ESC.

Обычно для установки дистрибутива используется загрузочный CD или DVD-диск. Если вы производите установку с такого диска, можете пропустить этот раздел и сразу перейти к разделу «Последовательность установки».

Однако установка с CD/DVD-диска — это лишь один из возможных способов установки системы. Он подходит для большинства случаев, но не работает, например, в случае отсутствия на компьютере CD/DVD-привода. Для таких случаев поддерживаются альтернативные методы установки. Важно понимать, что для начала установки необходимо две вещи: иметь возможность загрузить компьютер и иметь доступ к установочным файлам. В случае установочного CD/DVD-диска эти две возможности предоставляются самим диском: он является загрузочным и содержит все необходимые для установки файлы. Однако вполне допустим и такой вариант: первоначальная загрузка происходит со специально подготовленного flash-диска, а установочные файлы берутся с FTP-сервера сети.

Таким образом, для установки дистрибутива необходимо:

Для загрузки компьютера с целью установки системы необходимо воспользоваться носителем, содержащим начальный загрузчик. Таким носителем может быть как сам загрузочный лазерный диск, так и, например, flash-накопитель, который можно сделать загрузочным, воспользовавшись утилитой mkbootflash.

Для создания загрузочного flash-диска необходимо в уже установленной системе выполнить следующие шаги:

установить mkbootflash:

# apt-get install mkbootflash

- подключить flash-носитель к USB-порту и вставить в привод лазерных дисков установочный лазерный диск.

выполнить команду:

mkbootflash -i /dev/имя_устройствапример:

# mkbootflash -i /dev/sdg1

имя устройства должно соответствовать вашему flash-носителю. Выяснить его можно, посмотрев вывод команды dmesg непосредственно после подключения flash-носителя к компьютеру.

После создания загрузочного flash-диска необходимо настроить BIOS вашего компьютера на загрузку с USB-устройства.

После первоначальной загрузки с одного из поддерживаемых носителей, можно выбрать источник установки — место, откуда программа установки будет брать все необходимые при установке данные (прежде всего устанавливаемое ПО). Так как установка системы возможна не только с лазерного диска, то можно выбрать один из поддерживаемых альтернативных источников установки.

Источники установки:

- FTP-сервер;

- NFS-сервер;

- HTTP-сервер.

- Внешний жёсткий диск.

Условием для всех способов установки является доступность дерева файлов, аналогичного содержимому установочного диска.

Кнопка F4 позволяет выбрать источник сетевой установки: FTP, HTTP или NFS-сервер. Нужно указать имя или IP-адрес сервера и каталог (начиная с /), в котором размещён дистрибутив ALT Linux. В случае установки по протоколу FTP может понадобиться также ввести имя пользователя и пароль.

Пример установки:

- Имя сервера: 192.168.0.1

Каталог:

/pub/netinstall/в данном каталоге на сервере должны находиться:

-

файл

altinst; -

каталог

Metadata; -

каталог

ALTLinuxс подкаталогамиRPMS.секция, содержащими rpm-пакеты.

-

файл

Для получения подобного дерева каталогов на стороне сервера достаточно

скопировать содержимое установочного лазерного диска в один из подкаталогов

FTP-сервера (либо HTTP или NFS-сервера). В описанном примере это каталог

/pub/netinstall.

При сетевой установке со стороны клиента (компьютера, на который производится установка) может понадобиться определить параметры соединения с сервером. В этом случае на экране будут появляться диалоги, например, с предложением выбрать сетевую карту (если их несколько) или указать тип IP-адреса: статический (потребуется вписать его самостоятельно) или динамический (DHCP).

После успешного соединения с сервером в память компьютера будет загружен образ установочного диска, после чего начнётся установка системы так же, как и при установке с лазерного диска.

Аналогично установке по сети можно установить ALT Linux с жёсткого диска. Для этого понадобится подключить дополнительный жёсткий диск с дистрибутивом. Чтобы выбрать подключённый диск в качестве источника установки, нужно кнопкой F4 выбрать источник установки «Жёсткий диск». По нажатию Enter и прошествии некоторого времени на экране появится диалог выбора дискового раздела, а после — выбора пути к каталогу с дистрибутивом. После указания пути начнётся установка системы. При желании можно сразу указать путь к дистрибутиву, сделав в строке параметров загрузки запись вида: automatic=method:disk,disk:hdb,partition:hdbX,directory:<путь_к_каталогу_с_дистрибутивом>.

До того как будет произведена установка базовой системы на жёсткий диск, программа установки работает с образом системы, загруженном в оперативной памяти компьютера. |

Если инициализация оборудования завершилась успешно, будет запущен графический интерфейс программы-установщика. Процесс установки разделён на шаги; каждый шаг посвящён настройке или установке определённого свойства системы. Шаги нужно проходить последовательно, переход к следующему шагу происходит по нажатию кнопки «Далее». При помощи кнопки «Назад» при необходимости можно вернуться к уже пройденному шагу и изменить настройки. Однако на этом этапе установки возможность перехода к предыдущему шагу ограничена теми шагами, где нет зависимости от данных, введённых ранее.

Если по каким-то причинам возникла необходимость прекратить установку, нажмите Reset на системном блоке компьютера. Помните, что совершенно безопасно прекращать установку только до шага «Подготовка диска», поскольку до этого момента не производится никаких изменений на жёстком диске. Если прервать установку между шагами «Подготовка диска» и «Установка загрузчика», вероятно, что после этого с жёсткого диска не сможет загрузиться ни одна из установленных систем.

Технические сведения о ходе установки можно посмотреть, нажав Ctrl+Alt+F1, вернуться к программе установки — Ctrl+Alt+F7. По нажатию Ctrl+Alt+F2 откроется отладочная виртуальная консоль.

Каждый шаг сопровождается краткой справкой, которую можно вызвать, нажав F1.

Во время установки системы выполняются следующие шаги:

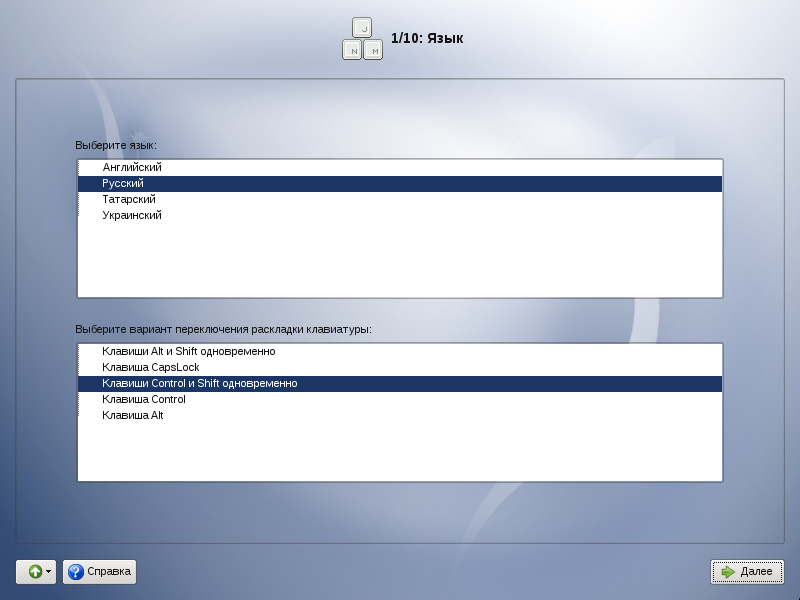

Установка начинается с выбора основного языка — языка интерфейса программы установки и устанавливаемой системы. В списке, помимо доступных языков региона (выбранного на этапе начальной загрузки), указан и английский язык.

На этом же этапе выбирается вариант переключения раскладки клавиатуры. Раскладка клавиатуры — это привязка букв, цифр и специальных символов к клавишам на клавиатуре. Помимо ввода символов на основном языке, в любой системе Linux необходимо иметь возможность вводить латинские символы (имена команд, файлов и т.п.), для чего обычно используется стандартная английская раскладка клавиатуры. Переключение между раскладками осуществляется при помощи специально зарезервированных для этого клавиш. Для русского языка доступны следующие варианты переключения раскладки:

- Клавиши Alt и Shift одновременно

- Клавиша Capslock

- Клавиши Control и Shift одновременно

- Клавиша Control

- Клавиша Alt

Если выбранный основной язык имеет всего одну раскладку (например, при выборе английского языка в качестве основного), эта единственная раскладка будет принята автоматически.

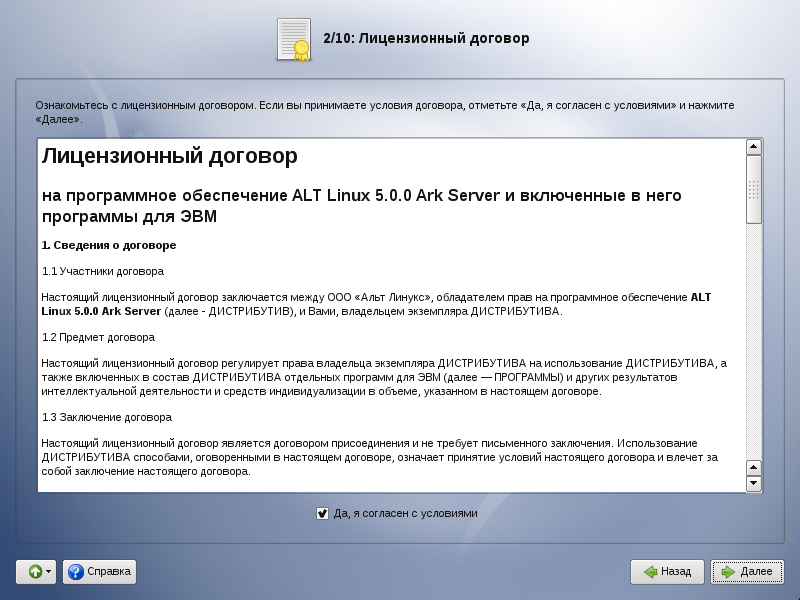

Перед продолжением установки следует внимательно прочитать условия лицензии. В лицензии говорится о ваших правах. В частности, за вами закрепляются права на:

- эксплуатацию программ на любом количестве компьютеров и в любых целях;

- распространение программ (сопровождая их копией авторского договора);

- получение исходных текстов программ.

Если вы приобрели дистрибутив, то данное лицензионное соглашение прилагается в печатном виде к вашей копии дистрибутива. Лицензия относится ко всему дистрибутиву ALT Linux. Если вы согласны с условиями лицензии, отметьте пункт «Да, я согласен с условиями» и нажмите «Далее».

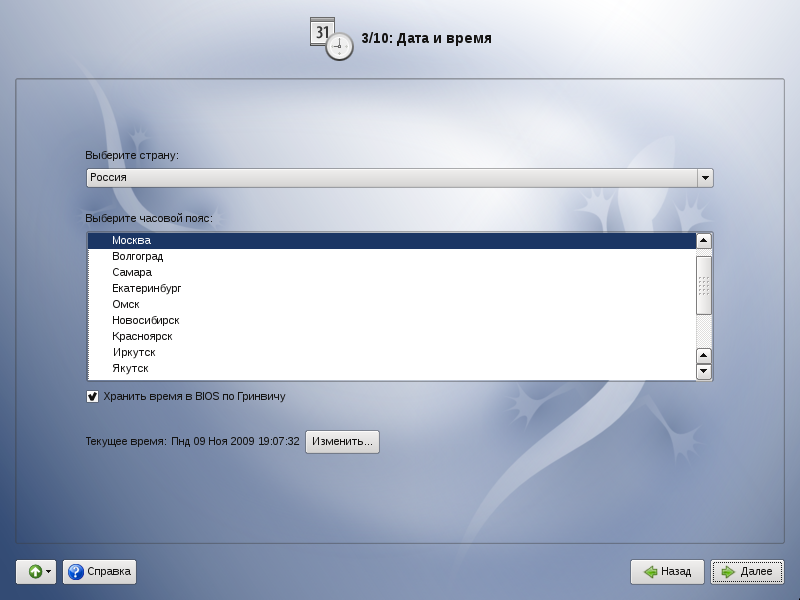

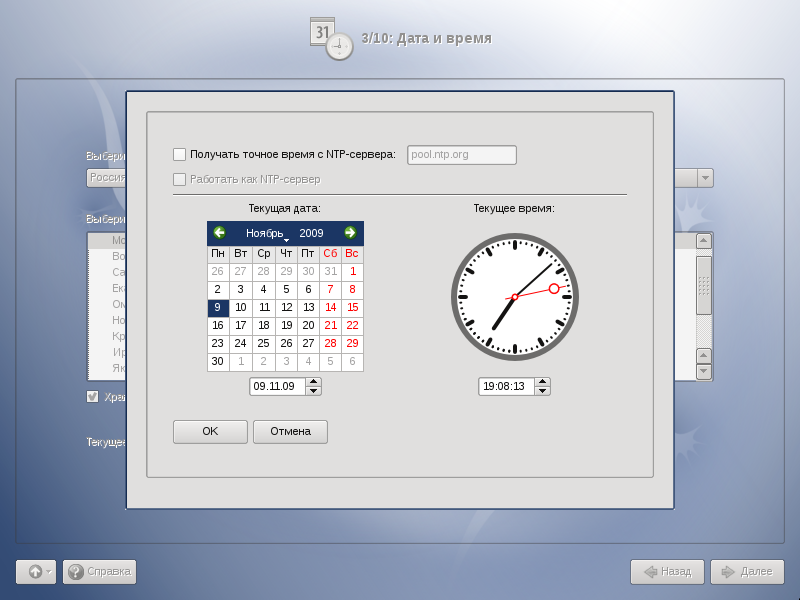

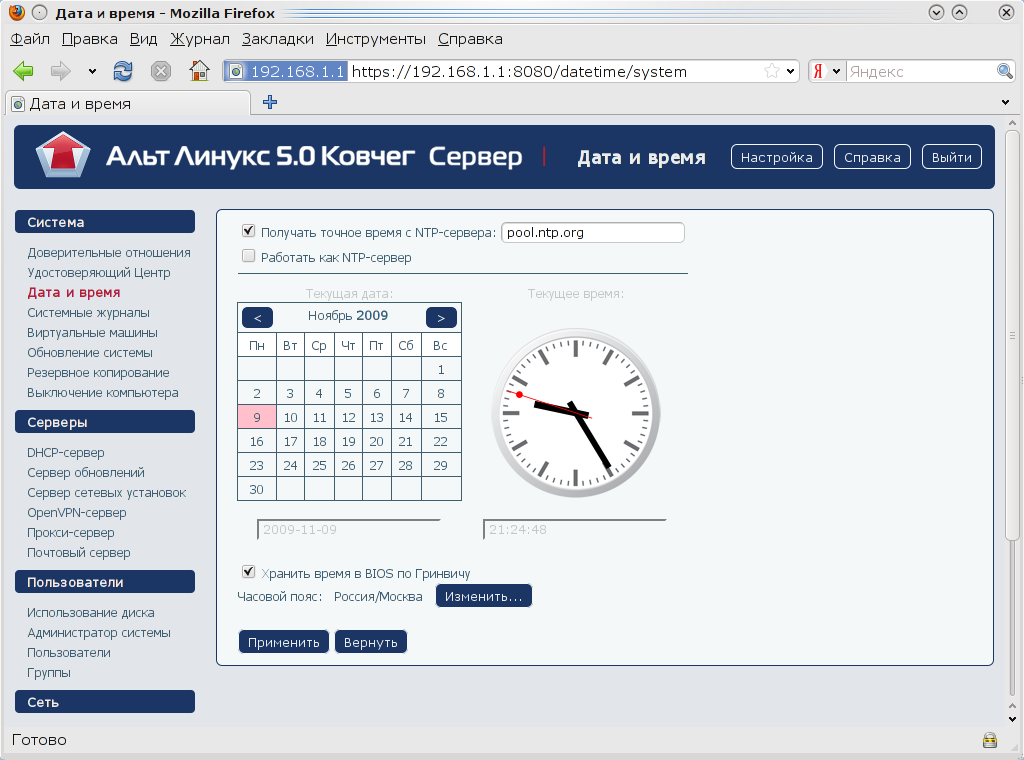

Для корректной установки даты и времени достаточно правильно указать часовой пояс и выставить желаемые значения для даты и времени.

На этом шаге следует выбрать часовой пояс, по которому нужно установить часы. Для этого в соответствующих списках выберите страну, а затем регион. Поиск по списку можно ускорить, набирая на клавиатуре первые буквы искомого слова.

Обратите внимание на отметку «Хранить время в BIOS по Гринвичу». Если Linux — единственная установленная операционная система, то поставьте эту отметку. Если же Linux устанавливается как вторая система, то эту отметку необходимо снять. Иначе время в уже установленной операционной системе может отображаться неверно.

Проверьте, верно ли отображаются дата и время в графе «Текущее время», и, при необходимости, выставьте правильные значения (кнопка «Изменить»).

Если ваш компьютер подключён к локальной сети или к Интернет, можно включить синхронизацию системных часов (NTP) с удалённым сервером, для этого достаточно отметить пункт «Получать точное время с NTP-сервера» и указать предпочитаемый NTP-сервер. В большинстве случаев вас устроит сервер pool.ntp.org.

Если выбрана опция «Получать точное время с NTP-сервера», то ваш компьютер может сам быть сервером точного времени и использоваться в этом качестве например машинами вашей локальной сети. Для активации этой возможности отметьте «Работать как NTP-сервер».

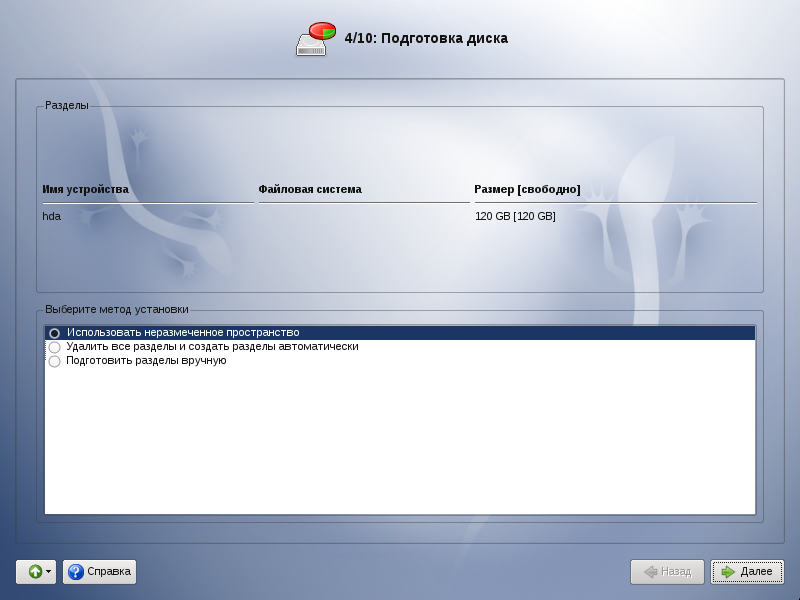

Переход к этому шагу может занять некоторое время. Время ожидания может быть разным и зависит от производительности компьютера, объёма жёсткого диска, количества разделов на нём и т.д.

На этом этапе подготавливается площадка для установки ALT Linux, в первую очередь — выделяется свободное место на диске.

В списке разделов перечислены уже существующие на жёстких дисках разделы (в том числе здесь могут оказаться съёмные USB-носители, подключённые к компьютеру в момент установки). Ниже перечислены доступные профили разбиения диска. Профиль — это шаблон распределения места на диске для установки Linux. Можно выбрать один из трёх профилей:

- Использовать неразмеченное пространство

- Удалить все разделы и создать разделы автоматически

- Подготовить разделы вручную

Первые два профиля предполагают автоматическое разбиение диска. При выборе пункта «Удалить все разделы и создать разделы автоматически» при наличии двух жёстких дисков на компьютере будет создан массив RAID1, а при наличии трёх дисков — RAID5. Использование технологии RAID обеспечивает сохранность данных даже при выходе одного жёсткого диска из строя.

Применение профилей автоматического разбиения происходит сразу по нажатию «Далее», после чего непосредственно начинается этап установки базовой системы. |

Если для применения одного из профилей автоматической разметки доступного места окажется недостаточно, будет выведено сообщение об ошибке: «Невозможно применить профиль, недостаточно места на диске».

Если данное сообщение появилось после попытки применить профиль «Использовать неразмеченное пространство», то вы можете очистить место, удалив данные, которые уже есть на диске. Выберите пункт «Удалить все разделы и создать разделы автоматически». При применении этого профиля сообщение о недостатке места связано с недостаточным объёмом всего жёсткого диска, на который производится установка. В этом случае необходимо воспользоваться режимом ручной разметки: профиль «Подготовить разделы вручную».

Будьте осторожны при применении профиля «Удалить все разделы и создать разделы автоматически»! В этом случае будут удалены все данные со всех дисков (включая внешние flash-диски) без возможности восстановления. Рекомендуется использовать эту возможность только в том случае, если вы уверены, что диски не содержат никаких ценных данных. |

При необходимости освободить часть дискового пространства следует воспользоваться профилем разбиения вручную. Вы сможете удалить некоторые из существующих разделов или содержащиеся в них файловые системы. После этого можно создать необходимые разделы самостоятельно или вернуться к шагу выбора профиля и применить один из автоматических профилей. Выбор этой возможности требует знаний об устройстве диска и технологиях его разбиения.

По нажатию «Далее» будет произведена запись новой таблицы разделов на диск и форматирование разделов. Разделы, только что созданные на диске программой установки, пока не содержат данных и поэтому форматируются без предупреждения. Уже существовавшие, но изменённые разделы, которые будут отформатированы, помечаются специальным значком в колонке «Файловая система» слева от названия. Если вы уверены в том, что подготовка диска завершена, подтвердите переход к следующему шагу нажатием кнопки «OK».

Не следует форматировать разделы с теми данными, которые вы хотите сохранить,

например, с пользовательскими данными (/home) или с другими операционными

системами. С другой стороны, отформатировать можно любой раздел, который вы

хотите «очистить» (т.е. удалить все данные).

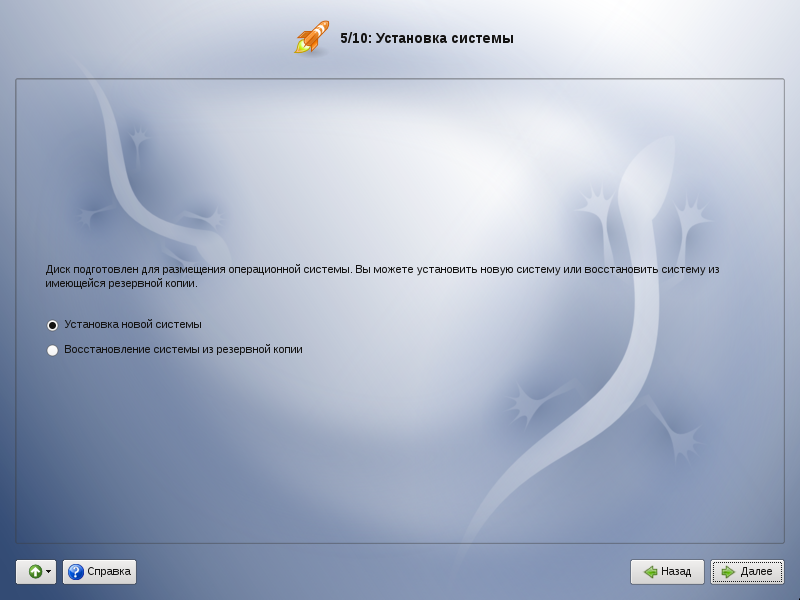

Этот шаг предусмотрен для выбора между установкой и восстановлением из ранее сохранённой копии. Для первоначальной установки просто нажмите «Далее». При выборе варианта «Восстановление системы из резервной копии» будет произведён поиск резервных копий на подключённых носителях и, если резервная копия найдена, предложено произвести восстановление. Резервные копии, поддерживаемые установщиком, можно создать в любой момент после установки системы.

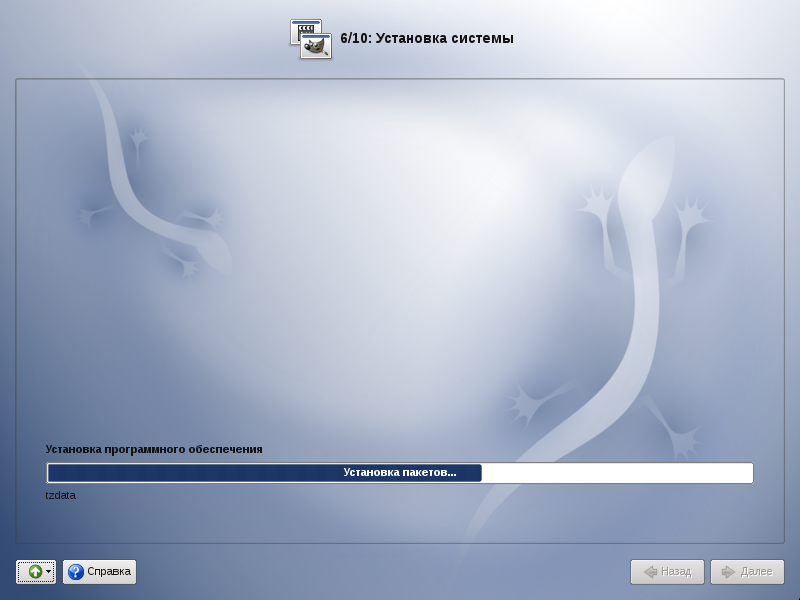

На этом этапе происходит установка набора программ, необходимых для работы системы.

Установка происходит автоматически в два этапа:

- Получение пакетов

- Установка пакетов

Получение пакетов осуществляется с источника, выбранного на этапе начальной загрузки. При сетевой установке (по протоколу FTP или HTTP) время выполнения этого шага будет зависеть от скорости соединения и может быть значительно большим, чем при установке с лазерного диска.

Установка базовой системы может занять некоторое время, которое можно посвятить, например, чтению руководства.

Начиная с этого шага программа установки работает с файлами только что установленной базовой системы. Все последующие изменения можно будет совершить после завершения установки посредством редактирования соответствующих конфигурационных файлов или при помощи модулей управления, включённых в дистрибутив. |

По завершении установки базовой системы начинается шаг сохранения настроек. Он проходит автоматически и не требует вмешательства пользователя, на экране отображается индикатор выполнения.

На этом шаге производится перенос настроек, выполненных на первых шагах

установки, в только что установленную базовую систему. Также производится запись

информации о соответствии разделов жёсткого диска смонтированным на них файловым

системам (заполняется конфигурационный файл /etc/fstab). В список доступных

источников программных пакетов добавляется репозиторий, находящийся на

установочном лазерном диске, т.е. выполняется команда apt-cdrom add,

осуществляющая запись в конфигурационный файл /etc/apt/sources.list.

После того, как настройки сохранены, осуществляется автоматический переход к следующему шагу.

Загрузчик Linux — программа, которая позволяет загружать Linux и другие операционные системы. Если на вашем компьютере будет установлен только Linux, то здесь не нужно ничего изменять, просто нажмите «Далее».

Если же вы планируете использовать и другие операционные системы, уже установленные на этом компьютере, тогда имеет значение, на каком жёстком диске или разделе будет расположен загрузчик. В большинстве случаев программа установки правильно подберёт расположение загрузчика.

Опытным пользователям может пригодиться возможность тонкой настройки загрузчика

(кнопка «Режим эксперта»). Параметры, которые можно здесь изменять, напрямую

соотносятся с соответствующими параметрами конфигурационного файла загрузчика

LILO (/etc/lilo.conf). Для простоты сохранены латинские названия параметров,

об их значении можно справиться в документации по LILO (lilo.conf(5)).

На этом этапе необходимо задать параметры настройки сети: IP-адреса сетевых интерфейсов, DNS-сервер, шлюз и т.п. Конкретные значения будут зависеть от используемого вами сетевого окружения. Ручного введения настроек можно избежать, если в вашей сети есть настроенный DHCP-сервер. В этом случае все необходимое сетевые настройки будут получены автоматически.

Как минимум один сетевой интерфейс должен быть сконфигурирован со статическим IP-адресом. Запомните этот адрес. Он будет необходим для доступа серверу при настройке сервера. |

На экране последнего шага установки отображается информация о завершении установки, которая может содержать важные замечания по использованию дистрибутива. После нажатия кнопки «Завершить» и перезагрузки компьютера можно загрузить установленную систему в обычном режиме.

Эта глава рассказывает о начале работы с установленным дистрибутивом и знакомит с основным способом настройки системы — Центром управления системой.

Вы можете начать работу по настройке сервера сразу после установки системы. Для настройки используется Центр управления системой (ЦУС) — веб-ориентированный интерфейс, позволяющий управлять сервером с любого компьютера сети. Всё, что для этого нужно, — это веб-браузер, например, Mozilla Firefox.

После установки сервера крайне важно пройти этап первичной настройки через веб-интерфейс, так как без него будет невозможно зайти на сервер другими способами. |

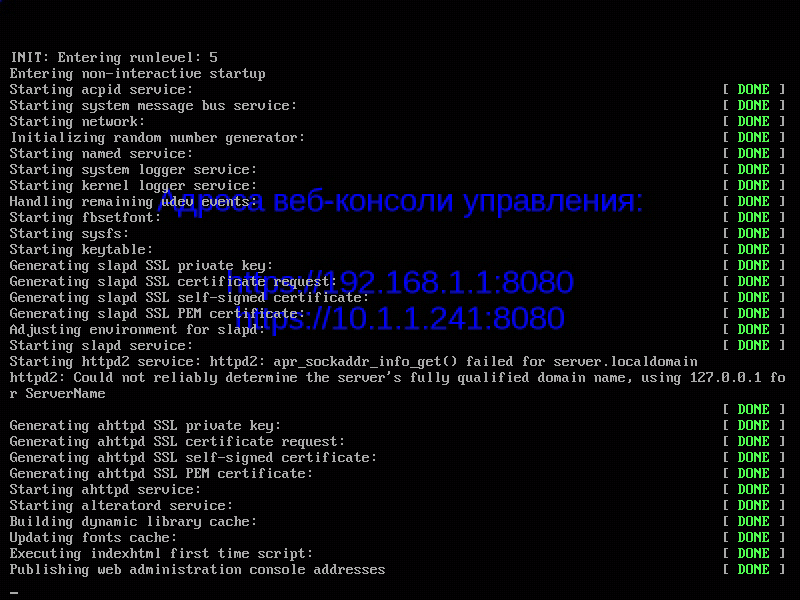

Список адресов для настройки сервера показывается синими буквами в центре экрана

загруженной системы. Если по каким-либо причинам у вас не показывается эта

надпись, нажмите Alt+F2 и эти адреса будут показаны в приглашении входа в

систему.

Например, вы задали для сервера IP-адрес 192.168.0.1. В таком случае:

-

интерфейс управления доступен по адресу:

https://192.168.0.1:8080/ -

документация по дистрибутиву доступна по адресу:

http://192.168.0.1/

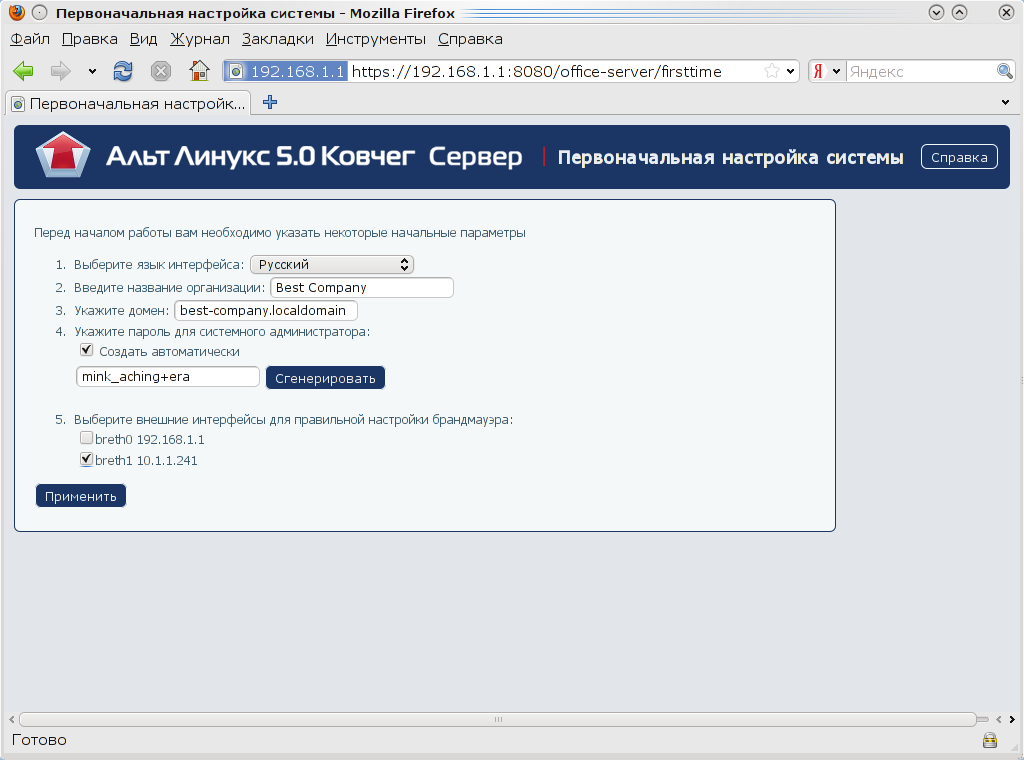

Чтоб облегчить задачу настройки только что установленного сервера, при первом обращении к ЦУС, после принятия сертификата, вам будет предложено произвести его первоначальную настройку:

- Введите язык интерфейса

Введите язык, который будет использоваться при работе с ЦУС.

Пример:

Русский- Введите название организации

Это название будет использовано при создании сертификатов, обеспечивающих безопасные соединения. Вводится на английском языке.

Пример:

Best Company- Назначьте домен

Введённое здесь значение будет использоваться многими службами для их первоначальной настройки. Домен является ключевым понятием для создаваемой сети. Более подробная информация о домене находится в разделе «Домен». Имя домена может состоять только из малых латинских букв, а также символов «-»,«.» и «_».

Пример:

best-company.localdomain- Укажите пароль системного администратора

Именно с этим паролем вы будете входить в ЦУС для настройки вашей системы. Не создавайте слишком простой пароль. Наиболее стойкие пароли состоят из букв в разном регистре, цифр и специальных символов.

Пример:

rY13_5t-Er

Вам может быть предложен безопасный пароль при установке соответствующего флажка. |

- Укажите внешние интерфейсы для правильной настройки брандмауэра

Обычно сервер имеет два сетевых интерфейса. Один — для локальной сети и один для связи с внешней сетью, например, сетью Интернет. Указание внешнего интерфейса требуется брандмауэру для правильной настройки правил безопасности, предотвращающих проникновение в локальную сеть извне.

Пример:

breth1

Подтвердите введённые данные, после чего вы сможете зайти в интерфейс ЦУС с указанным вами паролем и произвести дополнительную настройку сервера.

Подробности использования ЦУС описаны в разделе «Центр управления системой».

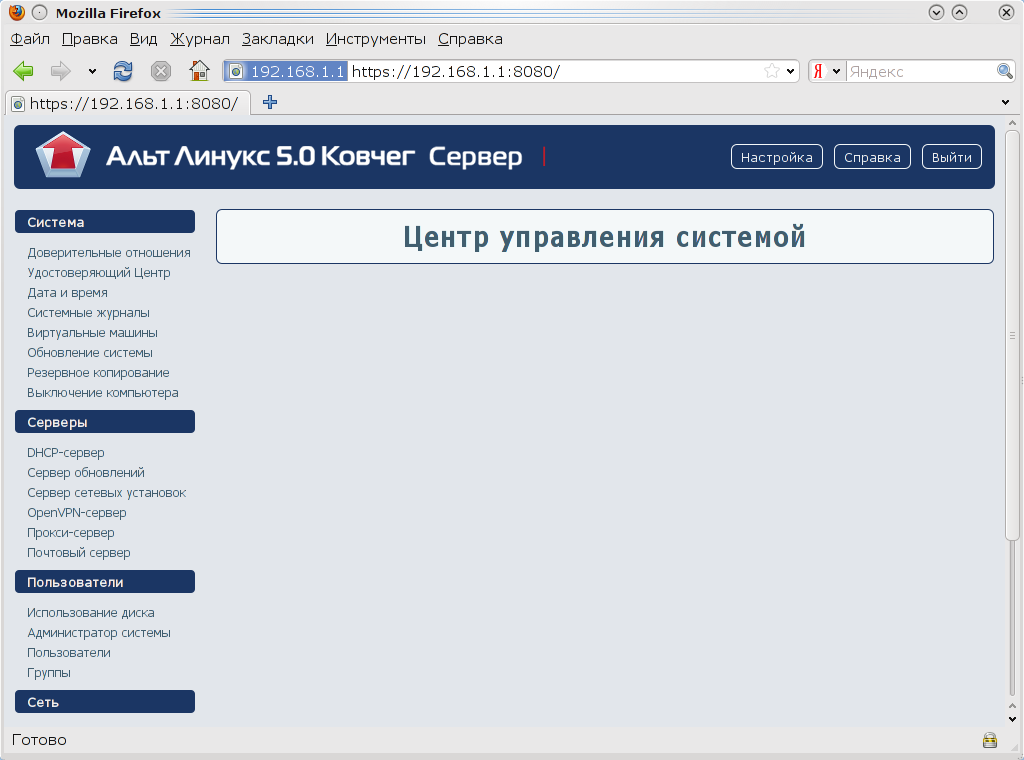

Для управления настройками установленной системы вы можете воспользоваться Центром управления системой. Центр управления системой (ЦУС) представляет из себя удобный интерфейс для выполнения наиболее востребованных административных задач: добавление и удаление пользователей, настройка сетевых подключений, просмотр информации о состоянии системы, и т.п.

Центр управления системой состоит из нескольких независимых диалогов-модулей. Каждый модуль отвечает за настройку определённой функции или свойства системы.

Все модули Центра управления системой содержат встроенную справку, поясняющую назначение конкретного модуля. Справка вызывается кнопкой «Справка». За инструкцией по использованию конкретного модуля обращайтесь непосредственно к встроенной справке Центра управления системой.

Центр управления системой представляет из себя удобный способ настройки системы посредством веб-интерфейса. Таким образом, управление сервером может выполняться удалённо, т.к. всё, что необходимо, — это веб-браузер.

Работа с Центром управления системой происходит из любого веб-браузера,

например, Mozilla Firefox. Для начала работы необходимо перейти по адресу

https://ip-адрес:8080/.

Список адресов для настройки сервера показывается синими буквами в центре экрана

загруженной системы. Если по каким-либо причинам у вас не показывается эта

надпись, нажмите Alt+F2 и эти адреса будут показаны в приглашении входа в

систему.

Например, вы задали для сервера IP-адрес 192.168.0.1. В таком случае:

-

интерфейс управления доступен по адресу:

https://192.168.0.1:8080/ -

документация по дистрибутиву доступна по адресу:

http://192.168.0.1/

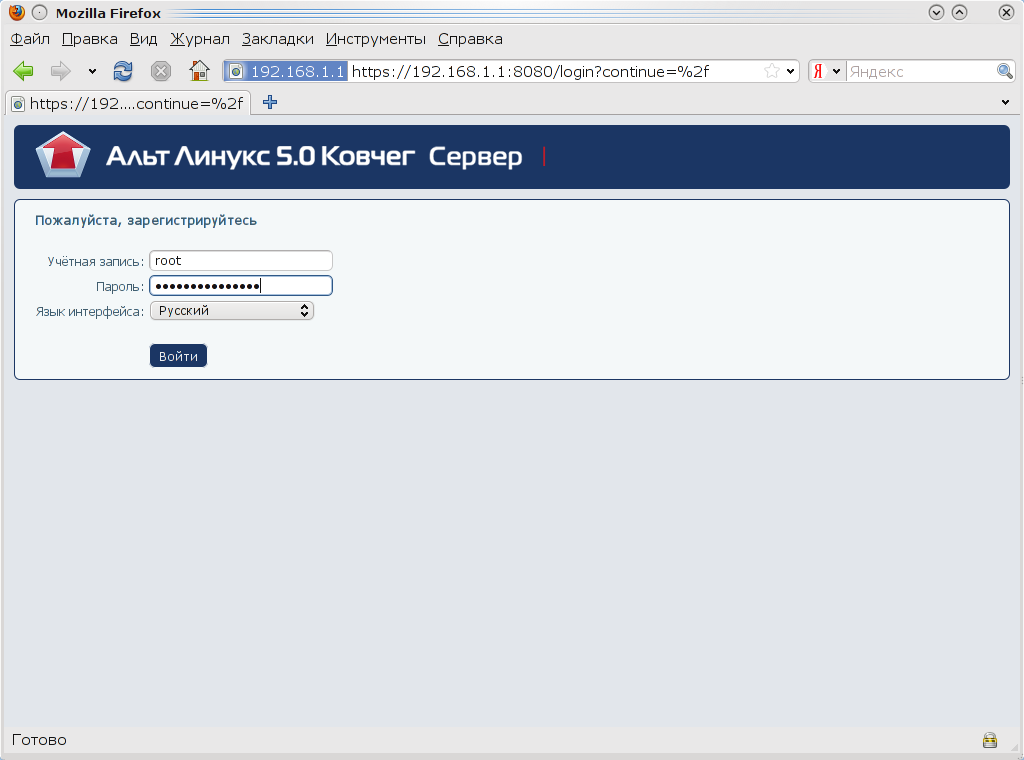

При запуске необходимо подтвердить (принять) сертификат, после чего ввести в

соответствующие поля имя пользователя (root) и пароль пользователя root.

Центр управления системой содержит справочную информацию по всем включённым в него модулям. Об использовании самого интерфейса системы управления можно прочитать, нажав на кнопку «Справка» на начальной странице Центра управления системой.

После работы с Центром управления системой не оставляйте открытым браузер. Обязательно выйдите из ЦУС, нажав на кнопку «Выйти». В противном случае есть возможность получения доступа к управлению сервером любому, кто воспользуется этим браузером. |

Перед началом развёртывания офисной ИТ-инфраструктуры необходимо провести детальное планирование. Конкретные решения в каждом случае будут диктоваться спецификой требований, предъявляемым к офисной ИТ-инфраструктуре. Как будет использоваться Альт Линукс 5.0 Ковчег Сервер в каждом конкретном случае решать вам. При этом важно понимать, как взаимодействуют компьютеры сети друг с другом и какова роль конкретного компьютера: главный сервер, подчинённый сервер или компьютер-клиент (рабочее место).

Ключевым понятием для работы сети, построенной на базе Альт Линукс 5.0 Ковчег Сервер является домен.

- Домен

- Под доменом понимается группа компьютеров с разными ролями. Каждый сервер обслуживает один домен — группу компьютеров одной сети, имеющую единый центр и использующую единые базы данных для различных сетевых служб.

Не путайте это понятие с другими доменами: почтовыми доменами, доменными именами (DNS), Windows-доменами. |

Важно понимать роль, которая будет отводится Альт Линукс 5.0 Ковчег Сервер в домене. Именно сервер под управлением Альт Линукс 5.0 Ковчег Сервер будет являться центральным звеном сети, контролируя доступ к ресурсам сети и сам предоставляя различные службы для клиентских машин. Такой сервер называется главный. Однако в сети для распределения нагрузки могут использоваться и дополнительные подчинённые серверы. Все службы, предоставляемые серверами используются рабочими местами.

Таким образом можно выделить:

- Сервер (компьютер под управлением Альт Линукс 5.0 Ковчег Сервер)

- Главный

- Главный сервер осуществляет контроль доступа к ресурсам сети, содержит централизованную базу данных пользователей и удостоверяющий центр для выдачи сертификатов службам на серверах и рабочих местах.

- Подчинённый

- Подчинённый сервер может предоставлять какую-то службу в сети. Например, являться почтовым сервером. Однако для обеспечения безопасности подчинённый сервер должен подписать сертификаты своих служб и иметь возможность брать необходимые данные с главного сервера. В приведённом примере подчинённый сервер будет использовать базу данных пользователей с главного сервера.

- Рабочее место

- Рабочие места — это клиентские по отношению к серверам компьютеры, непосредственно использующиеся для работы пользователями. Эти компьютеры являются клиентскими по отношению к серверу. Для доступа к ресурсам сети (например, общим файлам, расположенным на сервере, либо получения доступа в сеть Интернет), пользователю, работающему на клиентском компьютере, необходимо авторизоваться на сервере.

Наибольший эффект от использования Альт Линукс 5.0 Ковчег Сервер достигается при использовании его вместе с рабочими местами под управлением дистрибутивов «Пятой платформы». Они уже содержат всё необходимое для интеграции в сеть с Альт Линукс 5.0 Ковчег Сервер. Конечно, в качестве рабочих мест могут использоваться и другие операционные системы. Однако часть возможностей и преимуществ при этом может быть потеряна, любо потребовать дополнительной настройки на стороне компьютера-клиента.

Для получения доступа к ресурсам сети, человеку, работающему на клиентском компьютере необходимо авторизоваться — это значит ввести свои данные (имя и пароль), после проверки которых главным сервером пользователь получает тот объём прав доступа к ресурсам сети, который определён администратором домена.

- Авторизация

В зависимости от специфики использования рабочего места можно выделить два способа авторизации:

- Мобильное рабочее место

Типичный пример — ноутбук. То есть компьютер, который лишь на время становится частью домена, в остальное же время работает как самостоятельный компьютер с собственной локальной базой пользователей.

Для обеспечения авторизации на такого рода компьютерах устанавливается дополнительное программное обеспечение (в виде апплета), которое позволяет уже зарегистрированному в системе пользователю (с локальными учётными данными), зарегистрироваться и в домене (с доменными аутентификационными данными).

- Стационарное рабочее место

- Типичный пример — офисное рабочее место, постоянно находящееся в локальной сети. В этом случае аутентификация в домене происходит непосредственно в момент регистрации пользователя на рабочем месте (с доменными аутентификационными данными). Рабочие места под управлением дистрибутивов «Пятой платформы» позволяют легко настроить такой способ аутентификации. Для этого при установке этого дистрибутива или позже, в Центре управления системой (раздел «Аутентификация») на рабочей станции, нужно выбрать домен, управляемый Альт Линукс 5.0 Ковчег Сервер.

После того, как вы определились со структурой вашей сети, можно переходить к непосредственной настройке Альт Линукс 5.0 Ковчег Сервер.

Для правильной настройки параметров безопасности после установки и первоначальной настройки сервера, прежде всего необходимо определить роль этого сервера в домене: главный или подчинённый.

Если ваш домен пока обслуживается лишь главным сервером (подчинённых нет), вы можете сразу переходить к следующему разделу «Создание централизованной базы пользователей».

Если же в сети должны использоваться подчинённые серверы, то они должны быть известны главному и для обеспечения безопасности домена должны находится с ним в 'доверительных отношениях'. Настройка доверительных отношений происходит в ЦУС в модуле «Доверительные отношения» (раздел «Система»).

Несмотря на то, что для работоспособности домена достаточно настроить только главный сервер, рекомендуется наличие одного или нескольких подчинённых для распределения нагрузки.

Сервер становится подчинённым после указанных действий:

- На главном сервере: получить ключ хоста.

- На подчинённом сервере: загрузить полученный файл ключа.

Во избежание подмены необходимо сверить ключи:

- Строку «Ключ хоста», выводимую в таблице «Подчинённые серверы» (колонка «Серверы») на главном сервере со строкой «Ключ хоста» на подчинённом сервере.

- Строку «Ключ хоста», выводимую на главном сервере (над кнопкой «Скачать файл ключа») и строку «Ключ главного сервера» на подчинённом сервере.

- На главном сервере: выбрать из списка подчинённых серверов тот, на который был загружен ключ и нажать «Подчинить выделенные».

- На главном сервере: в модуле ЦУС «Удостоверяющий Центр» (в таблице «Управляемые хосты») выбрать и подписать ключи служб подчинённого сервера.

За дополнительной информацией по настройке обращайтесь к встроенной справке модуля ЦУС.

Модуль «Удостоверяющий Центр» (раздел «Система») является краеугольным камнем организации доверительных отношений в домене, позволяет управлять SSL-сертификатами, используемыми для обеспечения безопасных соединений между сетевыми узлами.

Типичный пример: веб-браузер обращается к веб-серверу и при этом необходимо передавать конфиденциальные данные (например, вводить пароли для доступа к разделам сайта и т.п.). В этой ситуации важно, чтоб участвующие в передаче данных стороны могли:

- быть уверенными в подлинности другой стороны;

- иметь возможность шифровать передаваемые данные.

Обе эти возможности обеспечиваются использованием сертификатов. Предназначение сертификата сервера сродни роли документа, удостоверяющего личность, например, паспорта. Паспорт должен однозначно идентифицировать человека и гарантировать то, что он тот, за кого себя выдаёт. Так и сертификат однозначно подтверждает подлинность сервера. Сертификат, как и паспорт, содержит всю необходимую для подтверждения подлинности информацию о самом сервере. В обоих случаях есть третья сторона, которая собственно и выступает в роли гаранта подлинности. Для паспорта это подпись паспортного отдела. Для сертификата — Удостоверяющий центр (УЦ), который поставил свою электронную подпись и таким образом подтвердил подлинность сертификата.

Предоставляется три направления использования Удостоверяющего центра:

Получение сертификата самого удостоверяющего центра.

Такой сертификат является самоподписанным, создаётся при начальной настройке системы и может быть использован при определения уровня доверия к сертификатам, которые были им подписаны (например, при создании VPN-соединения). Этот сертификат можно загрузить на вкладке «Управление УЦ» (ссылка ca-root.pem).

Подписывание сертификатов служб локального и подчинённых серверов.

В таблице «Управляемые хосты» нажмите на ссылку необходимого набора сертификатов, например, «Локальные сертификаты», установите флажки у необходимых сертификатов и нажмите кнопку «Подписать».

Выдачи подписанных сертификатов по запросу.

Вы можете получить подписанный Удостоверяющим центром сертификат. Для этого вам нужно иметь файл с расширением .csr (такой файл создаётся, к примеру, на рабочих станциях при создании ключа в модуле «Управление ключами SSL»).

Укажите путь к файлу в подразделе «Подписать сертификат» и нажмите кнопку «Загрузить запрос». Будет показана информация о запросе. Если всё верно, нажмите кнопку «Подписать».

За дополнительной информацией по настройке обращайтесь к встроенной справке модуля ЦУС.

Основной идеей домена является единая база учётных записей. При такой организации работы пользователям требуется лишь одна единственная учётная запись для доступа ко всем разрешённым администратором сети ресурсам. Наличие в сети единой централизованной базы пользователей позволяет значительно упростить работу как самих пользователей, так и системных администраторов.

Создание учётных записей пользователей

Централизованная база пользователей создаётся на главном сервере. Наполнить её учётными записям можно воспользовавшись модулем ЦУС «Пользователи» (раздел «Пользователи»). После создания учётной записи пользователя не забудьте присвоить учётной записи пароль. Этот пароль и будет использоваться пользователем для регистрации в домене. После этого на рабочих местах под управлением дистрибутивов «Пятой платформы», на которых для аутентификации установлен этот домен, можно вводить это имя пользователя и пароль.

Объединение пользователей в группы

Пользователи могут быть объединены в группы. Это может быть полезно для более

точного распределения полномочий пользователей. Например, члены группы wheel

могут получать полномочия администратора на локальной машине, выполнив команду

su -. Настройка групп производится в модуле ЦУС «Группы» (раздел

«Пользователи»).

За дополнительной информацией по настройке обращайтесь к встроенной справке соответствующих модулей ЦУС.

Альт Линукс 5.0 Ковчег Сервер в сети организации может быть использован для решения различных задач. Он может предоставлять компьютерам сети общий доступ в Интернет, выступать в роли почтового сервера, файлового хранилища, веб-сервера и т.д.. Все эти возможности обеспечиваются соответствующими службами, запускаемыми на сервере. Для выбора и настройки необходимых служб воспользуйтесь ЦУС.

Дальнейшие разделы описываются некоторые возможности использования Альт Линукс 5.0 Ковчег Сервер, настраиваемые в ЦУС.

Помимо множества различных служб, которые Альт Линукс 5.0 Ковчег Сервер может предоставлять компьютерам сети, важно определить, будет ли сервер предоставлять общий доступ в Интернет для компьютеров домена или нет. В зависимости от этого сервер можно рассматривать как:

- Сервер без подключения к сети Интернет

- Типичный случай — это сервер с одним сетевым интерфейсом (одной сетевой картой), который и связывает его с компьютерами локальной сети. Такой сервер называется также сервер рабочей группы.

- Шлюз

- В этом случае сервер обычно имеет два сетевых интерфейса (например, две сетевые карты), одна из которых служит для подключения к локальной сети, а другая — для подключения к сети Интернет.

Как для обеспечения доступа в сеть Интернет самого Альт Линукс 5.0 Ковчег Сервер, так и для настройки общего выхода в Интернет для компьютеров сети необходимо настроить подключение к Интернету на самом сервере. Альт Линукс 5.0 Ковчег Сервер поддерживает самые разные способы подключения к сети Интернет:

- Ethernet;

- PPTP;

- PPPoЕ;

- и т.д.

Для настройки конкретного подключения воспользуйтесь разделом ЦУС «Сеть», выбрав модуль, соответствующий вашему типу подключения.

За дополнительной информацией по настройке обращайтесь к встроенной справке соответствующих модулей ЦУС.

Пользователи корпоративных сетей обычно подключаются к сети Интернет через один общий канал. Для организации совместного доступа к сети Интернет стандартными средствами поддерживаются две технологии, которые могут использоваться как по отдельности, так и совместно:

Оба способа предполагают, что соединение с Интернет самого компьютера, через который предполагается настроить общий выход, предварительно сконфигурировано. Сделать это можно в разделе ЦУС «Сеть».

Прокси-сервер — это служба, позволяющая клиентам выполнять косвенные запросы к другим сетевым службам. Сначала клиент подключается к прокси-серверу и запрашивает какой-либо ресурс (например, веб-страницу), расположенный на другом сервере. Затем прокси-сервер либо подключается к указанному серверу и получает ресурс у него, либо возвращает ресурс из собственного кеша, что позволяет существенно ускорить доступ к популярным сайтам и снизить потребляемый трафик.

Для работы с прокси-сервером клиентское ПО должно быть соответствующим образом настроено. Обычно необходимо указать IP-адрес и порт прокси-сервера:

- IP-адрес: адрес внутреннего сетевого интерфейса на компьютере с установленным прокси-сервером;

- порт: 3128.

В случае использования прозрачного прокси можно избежать дополнительной настройки клиентского ПО. Однако это работает не для всех протоколов. Например, HTTPS использовать таким образом невозможно.

Настройка прокси-сервера осуществляется в модуле ЦУС «Прокси-сервер» (раздел «Серверы»).

За дополнительной информацией по настройке обращайтесь к встроенной справке модуля ЦУС.

Для проксируемого трафика ведётся статистика, доступная для просмотра в модуле ЦУС «Прокси-сервер» (раздел «Статистика»).

NAT (Network Address Translation, преобразование сетевых адресов) — это механизм в сетях TCP/IP, позволяющий преобразовывать IP-адреса транзитных пакетов. Таким образом компьютеры локальной сети, имеющие IP-адреса, зарезервированные для использования исключительно в локальных сетях, могут использовать общий канал доступа к Интернет (общий внешний IP-адрес). При этом на компьютере-шлюзе, непосредственно подключённом к Интернет, выполняется преобразование адресов.

Настройка NAT осуществляется в модуле ЦУС «Брандмауэр». Для минимальной настройки достаточно выбрать режим работы Шлюз, отметить правильный внешний сетевой интерфейс и нажать на кнопку «Применить».

За дополнительной информацией по настройке обращайтесь к встроенной справке модуля ЦУС.

DHCP-сервер — это служба, позволяющая компьютерам автоматически получать IP-адрес и другие параметры, необходимые для работы в сети TCP/IP. Это облегчает администрирование клиентских машин избавляя администратора домена от необходимости вручную настраивать сетевые интерфейсы на компьютерах локальной сети.

Настройка DHCP-сервера осуществляется в модуле ЦУС «DHCP-сервер» (раздел «Серверы»). Здесь вы можете включить службу, задать диапазон динамических адресов, определить статические адреса и настроить прочие параметры.

Для включения DHCP-сервера установите флажок «Включить службу DHCP», укажите начальный и конечный IP-адрес и шлюз по умолчанию (обычно, это IP-адрес сервера на сетевом интерфейсе, обслуживающем локальную сеть).

За дополнительной информацией по настройке обращайтесь к встроенной справке модуля ЦУС.

Сервер обновлений — технология, позволяющая настроить автоматическое обновление программного обеспечения, установленного на клиентских машинах (рабочих местах), работающих под управлением дистрибутивов «Пятой платформы».

Для операционных систем, установленных на клиентских машинах, постоянно выпускаются обновления программного обеспечения. Это могут быть как обновления, связанные с безопасностью, так и новый функционал или просто улучшение и ускорение алгоритмов. В любом случае настоятельно рекомендуется регулярно обновлять рабочие места для повышения надёжности работы.

Сервер обновлений предоставляет возможность автоматически настроить обновление клиентских машин в нужном режиме:

- Локальное зеркало репозитория

- В этом режиме на сервере создаётся копия удалённого репозитория, доступная клиентским машинам по протоколу FTP. Загрузка ПО клиентскими машинами производится с локального сервера. Наличие на локальном сервере зеркала репозитория при большом количестве машин в сети позволяет существенно сэкономить на трафике.

- Публикация репозитория

- В этом случае реального зеркалирования (загрузки пакетов) не происходит. Публикуется URL внешнего сервера, содержащего репозиторий. Такая публикация позволяет клиентским машинам автоматически настроить свои менеджеры пакетов на использование внешнего сервера. Загрузка ПО клиентскими машинами производится с внешнего сервера.

Со стороны Альт Линукс 5.0 Ковчег Сервер настройка производится в модуле управления «Сервер обновлений» (раздел «Система»). Помимо метода публикации репозитория вы можете настроить и дополнительные параметры, такие как: расписание зеркалирования, выбор конкретных репозиториев для публикации и пр.

За дополнительной информацией по настройке обращайтесь к встроенной справке модуля ЦУС.

Со стороны клиентских машин на них необходимо настроить модуль «Обновление системы» отметив в нём «Обновление системы управляемое сервером».

Альт Линукс 5.0 Ковчег Сервер позволяет организовать сетевую установку рабочих рабочих мест. Для этого на стороне сервера необходимо наличие образа установочного диска, а для начала установки операционной системы на клиентской машине достаточно лишь включить на ней в BIOS загрузку по сети.

Для организации такого рода сетевых установок в Альт Линукс 5.0 Ковчег Сервер предусмотрен модуль ЦУС «Сервер сетевых установок» (раздел «Серверы»). Он позволяет поместить на сервер как готовый образ ISO установочного диска, так и создать такой образ с установочного диска CD или DVD, помещённого в привод.

За дополнительной информацией по настройке обращайтесь к встроенной справке модуля ЦУС.

После установки сервера и первоначальной настройки, вы уже имеете преднастроенный почтовый сервер, обслуживающий почтовый домен, указанный при первоначальной настройке в поле «домен».

Альт Линукс 5.0 Ковчег Сервер может служить как почтовым сервером, обслуживающим определённый домен так и посредником (шлюзом) для пересылки почты. Почтовый сервер отвечает как за отправку писем (SMTP-сервер) исходящих от почтовых клиентов рабочих станций, так и за предоставление им входящей почты (Сервер POP3/IMAP).

Для настройки параметров работы сервера предусмотрен модуль ЦУС «Почтовый сервер» (раздел «Серверы»).

Сервер SMTP

Сервер SMTP отвечает за отправку сообщений и может работать в двух режимах:

- Посредник

- В этом режиме исходящая почта пересылается для дальнейшей отправки на указанный сервер.

- Сервер

- В этом режиме сервер доставляет почту самостоятельно.

Сервер POP3/IMAP

Сервер POP3/IMAP используется для доступа пользователей к электронной почте на сервере.

Для доступа к службам POP3 и IMAP пользователь должен включить в своём почтовом клиенте аутентификацию и указать своё имя и пароль. Выбор конкретного используемого протокола для получения почты зависит от предпочтений пользователя.

- POP

- При проверке почты почтовым клиентом почта передаётся на клиентскую машину, где и сохраняется. Возможность просмотра принятой/отправленной почты при этом существует даже, если клиент не имеет соединения с сервером.

- IMAP

- Все сообщения хранятся на сервере. Почтовый клиент может просматривать их только при наличии соединения с сервером.

Помимо включения/отключения служб, модуль ЦУС «Почтовый сервер» позволяет произвести дополнительные настройки: фильтрацию спама, настройку параметров аутентификации и т.д.

За дополнительной информацией по использованию модуля обращайтесь к встроенной справке модуля ЦУС.

Альт Линукс 5.0 Ковчег Сервер предоставляет возможность безопасного соединения

удалённых офисов используя технологию VPN (англ. Virtual Private Network — виртуальная частная сеть), которая позволяет организовать безопасные шифрованные

соединения через публичные сети (например, Интернет) между удалёнными офисами

или локальной сетью и удалёнными пользователями. Таким образом, вы можете

связать два офиса организации, что, например, делает работу с

документами, расположенными в сети удалённого офиса, более удобной.

Помимо соединения целых офисов, также существует возможность организовать доступ в офисную сеть для работы в ней извне. Это означает, например, что сотрудник можете работать в своём привычном окружении, даже находясь в командировке либо просто из дома.

Для организации подобного рода соединения на стороне сервера предусмотрен модуль ЦУС «OpenVPN-сервер» (раздел «Серверы»). Особое внимание при планировании и настройке подключений следует обратить на используемые сети. Они не должны пересекаться.

Для создания соединения установите флажок «Включить службу OpenVPN», выберите тип «Маршрутизируемое (TUN)», проверьте открываемую по соединению сеть (обычно это локальная сеть в виде IP-адреса и маски подсети). Помимо этого нужно подписать ключ «openvpn» в модуле «Удостоверяющий Центр» (раздел «Система»). После этого нажмите на кнопку «Применить». Доступ к настроенной приватной сети могут получить пользователи, подписавшие свои ключи и получившие сертификат в удостоверяющем центре на том же сервере.

Если необходимо организовать защищённое соединение между двумя локальными сетями, воспользуйтесь модулем «OpenVPN-соединения» (раздел «Сеть»).

За дополнительной информацией по настройке обращайтесь к встроенной справке модуля ЦУС.

Со стороны клиента соединения настраивается в модуле ЦУС «OpenVPN-соединения».

Сервер предоставляет возможность организовать доступ к своим службам извне. Например, можно предоставить доступ к корпоративному веб-сайту из сети Интернет. Для обеспечения такой возможности необходимо разрешить входящие соединения на внешних интерфейсах. По умолчанию такие соединения блокируются.

Для разрешения внешних входящих соединений предусмотрен модуль ЦУС «Брандмауэр» (раздел «Сети»). В списке «Разрешить входящие соединения на внешних интерфейсах» перечислены наиболее часто используемые службы, отметив которые, вы делаете их доступными для соединений на внешних сетевых интерфейсах. Если вы хотите предоставить доступ к службе, отсутствующей в списке, задайте используемые этой службой порты в соответствующих полях.

За дополнительной информацией по настройке обращайтесь к встроенной справке модуля ЦУС.

Модуль ЦУС «Чёрный список» предназначен для блокирования любого трафика с указанными узлами. Данный модуль позволяет блокировать любой сетевой трафик с указанными в списке узлами (входящий, исходящий и пересылаемый). Блокирование трафика с указанными в списке узлами начинается после установки флажка «Использовать чёрный список». Для добавления блокируемого узла введите IP-адрес или имя узла в поле под списком и нажмите кнопку «Добавить». Для удаления узла из списка выберите его и нажмите кнопку «Удалить».

Виртуализация — технология запуска на одной (хостовой) операционной системе других ('гостевых') операционных систем в изолированном и безопасном окружении ('виртуальных машинах'). Каждая виртуальная машина представляется для «гостевой» операционной системы, как аппаратное окружение. Однако на самом деле это программное окружение, которое эмулируется программным обеспечением хостовой системы.

Преимущества виртуализации

- Повышение безопасности, так как каждая из виртуальных машин работает независимо, в своем пространстве аппаратных ресурсов, полностью изолированно друг от друга.

- Снижение издержек на сопровождение, так как хостовая операционная система обеспечивает более разумное распределение системных ресурсов по сравнению с разными операционными системами на разных компьютерах.

- Упрощение разработки и тестирования для операционных систем в изолированном окружении.

- Возможность отчуждения операционной системы со всеми настройками на другой компьютер.

В Альт Линукс 5.0 Ковчег Сервер поддерживаются два типа виртуальных машин:

- KVM — программное решение, обеспечивающее виртуализацию в среде Linux на платформе x86, которая поддерживает аппаратную виртуализацию на базе Intel VT (Virtualization Technology) либо AMD SVM (Secure Virtual Machine). Виртуальные машины этого типа позволяют устанавливать операционные системы без модификации ядра, например, MS Windows или другие дистрибутивы Linux.

- OpenVZ — реализация технологии виртуализации на уровне операционной системы, которая базируется на ядре Linux. OpenVZ позволяет на одном физическом сервере запускать множество изолированных копий операционной системы, называемых Виртуальные среды (Virtual Environments, VE). Такой тип виртуализации реализуется программно и не требует специального аппаратного обеспечения. Так как виртуальные среды в OpenVZ представляют собой программное обеспечение, совместимое с хостовой операционной системой, запускаемое в изолированном окружении, это обеспечивает лучшую производительность, масштабируемость, плотность размещения, динамическое управление ресурсами, а также лёгкость в администрировании, чем у виртуализации KVM.

Виртуальные машины на «Пятой платформе» распространяются в виде профилей виртуальных машин. Профили доступны в Интернет-магазине ALT Linux по адресу: http://shop.altlinux.ru.

Профили виртуальных машин можно создать также самостоятельно, использовать на том же компьютере, перемещать на другой компьютер и продавать через Интернет-магазин ALT Linux.

Развёртывание и управление виртуальными машинами в Альт Линукс 5.0 Ковчег Сервер осуществляется в модуле «Виртуальные машины» (раздел «Система»).

Развёртывание виртуальной машины. Для развёртывания виртуальной машины вы должны иметь профиль (файл с расширением .bun) в следующих местах:

- на диске CD или DVD в приводе сервера;

- на флеш-диске, вставленном в порт USB на сервере;

- в каталоге /srv/share/bundles (подкаталог bundles на общем сетевом диске сервера, доступном с компьютеров локальной сети).

Нажмите кнопку «Создать новую виртуальную машину». Появится список доступных профилей. Если список пуст, нажмите на кнопку «Искать». Выберите профиль и укажите параметры виртуальной машины:

- Для профиля KVM: имя, объем оперативной памяти в мегабайтах и выберите бридж (опорный сетевой интерфейс);

- Для профиля OpenVZ: имя и идентификатор (id).

Нажмите на кнопку «Создать». Будет выполнено развёртывание профиля в виртуальной машине. Виртуальная машина KVM не требует дополнительной настройки, а для виртуальной машины OpenVZ можно указать пароль администратора, IP-адреса для доступа к контейнеру и ограничения ресурсов.

Управление виртуальными машинами. Для управления виртуальной машиной, выберите её в списке и воспользуйтесь следующими кнопками:

- Настройка

- Изменение параметров виртуальной машины

- Запустить

- Запуск остановленной виртуальной машины

- Остановить

- Остановка запущенной виртуальной машины

- Перезапустить

- Остановка запущенной виртуальной машины и её последующий запуск

- Уничтожить

- Уничтожение виртуальной машины и всех связанных с ней файлов

Для виртуальных машин KVM рекомендуется настраивать получение адреса по DHCP. В момент получения адреса при запуске виртуальной машины KVM он показывается в поле «IP адреса машины». |

Удочерение виртуальной машины. Вы можете удочерить (получить контроль в модуле ЦУС) над существующей виртуальной машиной OpenVZ, созданной не из профиля. Нажмите кнопку «Удочерить виртуальную машину» и выберите виртуальную машину в списке.

Упаковка виртуальной машины. Эксплуатируемую виртуальную машину можно упаковать в профиль, чтобы перенести на другой физический компьютер или подготовить для реализации через Интернет-магазин ALT Linux. Для этого выберите виртуальную машину и укажите путь для сохранения. По умолчанию профиль сохраняется в /srv/share/bundles/test.bun (в подкаталог bundles на общем сетевом диске сервера, доступном с компьютеров локальной сети). Нажмите на кнопку «Упаковать».

За дополнительной информацией по использованию модуля обращайтесь к встроенной справке модуля ЦУС.

В этом разделе описано создание профиля (bundle) для виртуальной машины под управлением KVM.

Профиль представляет из себя архив tar, содержащий следующие обязательные файлы:

- Манифест — файл, содержащий информацию обо всех файлах профиля, а также информацию, необходимую для последующей работы с профилем.

- Образ диска — файл специального формата, представляющий диск, на который будет установлена виртуальная машина.

В профиле также могут содержаться следующие необязательные файлы:

- Лицензия — некоторые производители могут захотеть добавить в профиль лицензию на использование созданного ими профиля.

Для создания профиля KVM вам необходима машина с аппаратной поддержкой виртуализации, на которой установлены kvm и qemu. Более подробную информацию о том, имеет ли ваша машина аппаратную поддержку виртуализации, и о том, как установить kvm и qemu, вы можете найти по адресу: http://www.linux-kvm.org/page/Documents.

Пользователи Linux могут проверить наличие аппаратной поддержки виртуализации с помощью команды

egrep -q '^flags.*(vmx|svm)' /proc/cpuinfo && echo yes

Если команда в ответ сказала yes, то это значит, что виртуализация KVM поддерживается. Помните также, что поддержка виртуализации может быть выключена в BIOS.

Манифест — это обычный текстовый файл с метаинформацией, необходимой для нормальной установки и дальнейшей работы с контейнером. Манифест должен называться info и состоять из нескольких секций. Секция начинается с заголовка в квадратных скобках, например,

[main]

и, в свою очередь, состоит из строк вида

имя=значение

Манифест в профилях KVM состоит из двух секций — секции main и секции image. Далее описаны обязательные параметры, которые должны быть указаны в секции main.

Первым делом нужно указать, что мы используем KVM, а также версию профиля

[main] hypervisor=kvm version=<Версия bundle>

Далее нужно указать название организации, создавшей профиль и тип операционной системы:

vendor=<Организация, создавшая профиль> os=<Операционная система>

Архитектуру

arch=<архитектура>

Объем требуемой оперативной памяти (в МБ)

memory=<размер оперативной памяти>

Если в системе предполагается получать адрес сетевого интерфейса по DHCP, то нужно указать

ip=DHCP

Если же в системе сконфигурирован статический IP-адрес, то нужно указать его:

ip=<IP адрес интерфейса>/<Маска подсети>

Если профиль поставляется с лицензией, то в манифест нужно добавить следующую строку:

license=<файл с лицензией>

Раздел [image].

[image] image_path=<образ виртуальной машины> image_size=<размер образа> image_bus=<ide|scsi>

Создайте пустой виртуальный диск для устанавливаемой операционной системы. Например, выполните команду:

qemu-img create -f qcow2 mydisk.img 40G

мы создали файл mydisk.img, в который мы будем устанавливать виртуальную машину. Для неё он будет выглядеть как диск размером в 40 гигабайт, но на самом деле, он будет занимать только то пространство, которое используется виртуальной машиной.

Если при установке дистрибутива виртуальная машина останавливается (в заголовке окна — «QEMU [Stopped]»), то причиной этого может быть недостаток свободного места на диске или оперативной памяти. |

Установите дистрибутив в виртуальную машину.

kvm -cdrom 'distro.iso' -drive file=mydisk.img,if=scsi,boot=on -m 512 -net nic -net tap,script=/etc/kvm/brext

где

- -cdrom distro.iso — образ устанавливаемого дистрибутива;

- -drive file=mydisk.img,if=scsi,boot=on — образ диска, созданного на этапе 1;

- -m 512 — размер выделяемой оперативной памяти для виртуальной машины (в мегабайтах);

- -net nic -net tap,script=/etc/kvm/brext — создание одного внешнего сетевого интерфейса.

Скрипт /etc/kvm/brext:

#!/bin/sh

switch=brext

/sbin/ip link set up $1

/sbin/brctl addif ${switch} $1</pre>При пустом диске загрузка будет произведена с CD-ROM. Если нужно установить с CD-ROM на уже готовую систему, нажмите при запуске клавишу F12 и затем клавишу3.

Если вы хотите добавить в профиль лицензию, то вы должны добавить строку

license=<файл>

в секцию main манифеста и запаковать указанный <файл> в профиль.

У вас должна быть установлена система ALT Linux, необходимые утилиты для создания профиля. На сервере, где будет разворачиваться профиль необходимо иметь работающее ядро с поддержкой openvz, утилиты управления контейнерами.

Имейте ввиду, создать профиль на i586-машине для архитектуры x86_64 нельзя. |

Создать шаблон для профиля проще всего командой mkve-template из пакета mkve. Команда вида:

mkve-template --hypervisor=openvz --packages='apt proftpd openssh-server' /tmp/test_template

создаст шаблон с именем test_template в каталоге /tmp.

В качестве опций мы указали команде, что

- необходимо создать шаблон для системы виртуализации OpenVZ (опция --hypervisor=openvz),

- указали список пакетов, которые будут обязательно установлены при создании профиля (опция --packages=).

Список пакетов можно записать в файл и указать путь к нему, используя ключ --fpackages=FILES. Дополнительные ключи команды можно узнать, запустив её с ключом --help.

Бывает необходимо поставить в контейнер пакеты для более удобной работы с контейнером. Например, для удобного редактирования текстовых файлов достаточно доставить пакет vim-console, чтобы иметь возможность после развёртывания контейнера устанавливать дополнительное ПО, необходимо прописать пакет apt. Для доступа к контейнеру по протоколу SSH, достаточно указать поставить пакет openssh-server.

Все пакеты, как показано выше, можно передать программе посредством ключа --packages или --fpackages=FILES. Необходимые пакеты можно доставить и после развёртывания контейнера.

Перед тем как создать профиль, необходимо настроить сборочную систему Hasher (http://altlinux.org/Hasher).

Имея настроенную систему Hasher, можно собрать профиль из заранее заготовленного шаблона OpenVZ, используя команду mkve-bundle.

Запустим команду, указав в качестве опций, создать профиль для OpenVZ (опция --hypervisor=openvz), куда нужно сохранить профиль после создания (опция --output=/home/test/bundles/) и путь к ранее созданному шаблону:

mkve-bundle --hypervisor=openvz --output=/home/test/bundles/testing.bun /tmp/test_template/

Если всё прошло удачно, то в каталоге /home/test/bundles увидим созданный файл профиля:

$ ls -l /home/test/bundles/ итого 145948 -rw-r--r-- 1 mike mike 149299200 Май 26 19:00 testing.bun

Все входящие и исходящие с сервера сетевые пакеты могут подсчитываться и выводится по запросу для анализа. Можно оценить итоговый объём полученных и переданных данных за всё время работы сервера или за определённый период времени.

Для включения этой возможности и просмотра статистики воспользуйтесь модулем ЦУС «Сетевой трафик» (раздел «Статистика»).

Для включения сбора данных установите флажок «Включить сбор данных» и нажмите кнопку «Применить» под флажком.

Для просмотра статистики укажите период (с даты по дату). Дата указывается в формате YYYY-MM-DD (год-месяц-день) или выбирается из календаря справа от поля ввода даты. Из списка доступных сетевых интерфейсов выберите интересующий и нажмите на кнопку «Показать».

Трафик на указанном интерфейсе за заданный период показывается в виде:

- Служба (название протокола)

- Входящий трафик в килобайтах

- Исходящий трафик в килобайтах

Пересылка каждого запроса во внешнюю сеть фиксируется прокси-сервером в специальном журнале. На основании этих данных автоматически формируются отчёты о статистике использования ресурсов сети, в том числе потраченного времени и количества переданных данных (трафика).

Для включения сбора статистики и просмотра отчётов воспользуйтесь модулем ЦУС «Прокси-сервер» (раздел «Статистика»).

Для включения сбора статистики прокси-сервера установите флажок «Включить сбор данных прокси-сервера».

В том случае, если на прокси-сервере производилась аутентификация пользователей, отчёты будут содержать данные об обращениях каждого пользователя. Иначе отчёты будут формироваться только на основании адресов локальной сети.