Часть II. Установка дистрибутива

В этой части рассматривается процесс установки дистрибутива.

Глава 4. Запись установочного образа на USB Flash

Запись образа дистрибутива на flash-диск приведёт к изменению таблицы разделов на носителе, таким образом, если flash-диск выполнил функцию загрузочного/установочного устройства и требуется вернуть ему функцию переносного накопителя данных, то необходимо удалить все имеющиеся разделы на flash-диске и создать нужное их количество заново.

Для восстановления совместимости flash-диска с операционными системами семейства Windows может понадобиться также пересоздание таблицы разделов (например, при помощи parted). Нужно удалить таблицу GPT и создать таблицу типа msdos. Кроме того, должен быть только один раздел с FAT или NTFS.

Для загрузки компьютера с целью установки системы необходимо воспользоваться носителем, содержащим начальный загрузчик. Таким носителем может быть flash-накопитель, который можно сделать загрузочным.

Для создания загрузочного flash-диска понадобится файл ISO-образа установочного диска с дистрибутивом. Установочные ISO-образы являются гибридными (Hybrid ISO/IMG), что позволяет производить установку, записав такой образ на flash-накопитель.

4.1. В операционной системе Windows

ALT Media Writer — это инструмент, который помогает записывать образы ALT на портативные накопители, такие как flash-диски. Он может автоматически загружать образы из интернета и записывать их. Для записи образа на flash-диск необходимо:

скачать и установить

ALT Media Writer;

вставить flash-диск в USB-разъем;

запустить ALT Media Writer;

выбрать дистрибутив и нажать кнопку

Создать Live USB…:

начнётся загрузка образа из интернета;

выбрать устройство (flash-диск);

после окончания загрузки нажать кнопку Записать на диск.

Инструкция для записи образа в программе

Win32 Disk Imager:

скачать образ дистрибутива;

вставить flash-диск в USB-разъем (размер flash-диска должен быть не меньше размера скачанного образа диска);

запустить Win32 Disk Imager;

в появившимся окне выбрать ISO-образ дистрибутива, выбрать устройство (flash-диск):

нажать кнопку Write для записи образа на flash-диск.

Для записи образа на flash-диск подойдёт и утилита

HDD Raw Copy Tool. На первом шаге нужно выбрать файл с образом диска:

На втором шаге нужно выбрать flash-диск, на который будет записан образ:

Будьте внимательны при указании имени USB-устройства — запись образа по ошибке на свой жёсткий диск приведёт к почти гарантированной потере данных на нём!

После проверки правильности выбранных параметров и нажатия кнопки Continue можно приступать к записи, нажав кнопку START. По успешному завершению записи окно с индикацией процесса записи закроется, после чего можно закрыть и окно самой программы.

4.2. В операционной системе Linux

Для записи образа на flash-диск можно воспользоваться одной из программ с графическим интерфейсом:

Будьте внимательны при указании имени USB-устройства — запись образа по ошибке на свой жёсткий диск приведёт к почти гарантированной потере данных на нём!

Не добавляйте номер раздела, образ пишется на flash-диск с самого начала!

Для записи установочного образа можно воспользоваться утилитой командной строки

dd:

# dd oflag=direct if=<файл-образа.iso> of=/dev/sdX bs=1M;sync

где: файл-образа.iso — ISO-образ установочного диска с дистрибутивом;

/dev/sdX — устройство, соответствующее flash-диску.

Для удобства показа прогресса записи необходимо установить пакет

pv и использовать команду:

# pv <файл-образа.iso> | dd oflag=direct of=/dev/sdX bs=1M;sync

Здесь <файл-образа.iso> — ISO-образ диска, а

/dev/sdX — устройство, соответствующее flash-диску.

Просмотреть список доступных устройств можно командой lsblk или (если такой команды нет) blkid.

Например, так можно определить имя flash-диска:

$ lsblk | grep disk

sda 8:0 0 931,5G 0 disk

sdb 8:16 0 931,5G 0 disk

sdc 8:32 1 7,4G 0 disk

flash-диск имеет имя устройства sdc.

Затем записать:

# dd oflag=direct if=/home/iso/alt-workstation-11.0-x86_64.iso of=/dev/sdc bs=1M status=progress; sync

или, например, так:

# pv /home/iso/alt-workstation-11.0-x86_64.iso | dd oflag=direct of=/dev/sdc bs=1M;sync

dd: warning: partial read (524288 bytes); suggest iflag=fullblock

3GiB 0:10:28 [4,61MiB/s] [===================================> ] 72% ETA 0:04:07

Не извлекайте flash-диск, пока образ не запишется до конца! Определить финал процесса можно по прекращению моргания индикатора flash-диска либо посредством виджета Безопасное извлечение съемных устройств.

4.3. В операционной системе OS X

В операционной системе OS X для создания загрузочного flash-диска можно использовать команду:

sudo dd if=alt-workstation-11.0-x86_64.iso of=/dev/rdiskX bs=10M

sync

где

alt-workstation-11.0-x86_64.iso — образ диска ISO, а /dev/rdiskX — flash-диск. Просмотреть список доступных устройств можно командой:

diskutil list

Будьте внимательны при указании имени USB-устройства — запись образа по ошибке на свой жёсткий диск приведёт к почти гарантированной потере данных на нём!

4.4. Проверка целостности записанного образа

Для проверки целостности записанного образа необходимо выполнить следующие шаги:

определить длину образа в байтах:

$ du -b alt-workstation-11.0-x86_64.iso | cut -f1

6530684928

посчитать контрольную сумму образа (или просмотреть контрольную сумму образа из файла MD5SUM на сервере FTP):

$ md5sum alt-workstation-11.0-x86_64.iso

088890e3f4767129a474e96094356ca4 alt-workstation-11.0-x86_64.iso

подсчитать контрольную сумму записанного образа на DVD или USB Flash (выполняется под правами пользователя root):

# head -c 6530684928 /dev/sdd | md5sum

088890e3f4767129a474e96094356ca4

где размер после -c — вывод в п.1, а /dev/sdd — устройство DVD или USB Flash, на которое производилась запись.

Глава 5. Сохранение данных и меры предосторожности

Если необходимо установить ОС Альт Рабочая станция и при этом сохранить уже установленную на компьютере операционную систему (например, другую версию GNU/Linux или Microsoft Windows), то нужно обязательно позаботиться о подготовке компьютера к установке второй системы и о сохранении ценных для вас данных.

Если у вас нет загрузочного диска для уже установленной системы, создайте его. В случае прерванной установки ОС Альт Рабочая станция или неправильной настройки загрузчика, вы можете потерять возможность загрузиться в вашу предыдущую ОС.

Если на диске, выбранном для установки ОС Альт Рабочая станция, не осталось свободного раздела, то программа установки должна будет изменить размер существующего раздела. От этой операции могут пострадать ваши данные, поэтому предварительно надо сделать следующие действия.

Выполнить проверку раздела, который вы собираетесь уменьшать. Для этого воспользуйтесь соответствующим программным обеспечением (далее — ПО), входящим в состав уже установленной ОС. Программа установки Альт Рабочая станция может обнаружить некоторые очевидные ошибки при изменении размера раздела, но специализированное ПО предустановленной ОС справится с этой задачей лучше.

Выполнить дефрагментацию уменьшаемого раздела в целях повышения уровня безопасности данных. Это действие не является обязательным, но мы настоятельно рекомендуем его произвести: изменение размера раздела пройдёт легче и быстрее.

Полной гарантией от проблем, связанных с потерей данных, является резервное копирование!

Глава 6. Начало установки: загрузка системы

6.1. Способы первоначальной загрузки

Для загрузки компьютера с целью установки системы необходимо воспользоваться носителем, содержащим начальный загрузчик.

Простейший способ запустить программу установки — загрузить компьютер с помощью загрузочного носителя, например, находящегося на установочном USB-накопителе с дистрибутивом.

Для того чтобы начать установку ОС Альт Рабочая станция, достаточно загрузиться с носителя, на котором записан дистрибутив.

Предварительно следует включить в BIOS опцию загрузки с оптического привода или с USB-устройства.

В большинстве случаев указание способа входа в BIOS отображается на вашем мониторе непосредственно после включения компьютера. Способ входа в меню BIOS и информация о расположении настроек определяется производителем используемого оборудования. За информацией можно обратиться к документации на ваше оборудование.

Загрузка с установочного диска или специально подготовленного USB-flash-накопителя начинается с меню, в котором перечислено несколько вариантов загрузки:

— установка операционной системы;

— в этом режиме работа ОС Альт Рабочая станция осуществляется непосредственно с flash-диска, не затрагивая установленную на жестком диске ОС. Режим LiveCD позволяет быстро начать работу с компьютером, избегая длительного процесса установки ОС в постоянную память;

— в этом режиме работа ОС Альт Рабочая станция осуществляется непосредственно с flash-диска, не затрагивая установленную на жестком диске ОС. Поддержка сеансов предполагает, что все изменения в настройках ОС, сделанные в текущей сессии, после перезагрузки компьютера будут сохранены и восстановлены в новом сеансе автоматически;

— восстановление уже установленной, но так или иначе поврежденной ОС Linux путем запуска небольшого образа ОС в оперативной памяти. Восстановление системы потребует некоторой квалификации. Этот пункт также может быть использован для сбора информации об оборудовании компьютера, которую можно отправить разработчикам, если ОС Альт Рабочая станция устанавливается и работает неправильно. Загрузка восстановительного режима заканчивается запросом на ввод логина суперпользователя (root):

* Enter login root

localhost login:

В режимах LiveCD у суперпользователя root пустой пароль.

— позволяет выбрать язык интерфейса загрузчика и программы установки (нажатие клавиши F2 вызывает такое же действие);

— проверка целостности оперативной памяти. Процесс диагностики заключается в проведении нескольких этапов тестирования каждого отдельного модуля ОЗУ (данный процесс будет выполняться бесконечно, пока его не остановят, необходимо дождаться окончания хотя бы одного цикла проверки);

— оболочка/терминал для прошивки, позволяющий запускать EFI-приложения, в том числе загрузчики UEFI;

— позволяет получить доступ к настройкам UEFI.

Начальный загрузчик в режиме Legacy:

Пункт позволяет запустить уже установленную на жёсткий диск операционную систему.

Мышь на этом этапе установки не поддерживается. Для выбора опций установки и различных вариантов необходимо использовать клавиатуру.

Нажатием клавиши E можно вызвать редактор параметров текущего пункта загрузки. Если система настроена правильно, то редактировать их нет необходимости.

Сочетание клавиш Ctrl+Alt+F1 — выдает технические сведения о выполнении процесса установки ОС Альт Рабочая станция.

Чтобы начать процесс установки, нужно клавишами перемещения курсора вверх и вниз выбрать пункт меню и нажать Enter. Начальный этап установки не требует вмешательства пользователя: происходит автоматическое определение оборудования и запуск компонентов программы установки. Сообщения о происходящем на данном этапе можно просмотреть, нажав клавишу ESC.

В начальном загрузчике установлено небольшое время ожидания: если в этот момент не предпринимать никаких действий, то будет загружена та система, которая уже установлена на жестком диске. Если вы пропустили нужный момент, перезагрузите компьютер и вовремя выберите пункт .

Глава 7. Последовательность установки

До того как будет произведена установка базовой системы на жёсткий диск, программа установки работает с образом системы, загруженным в оперативную память компьютера.

Если инициализация оборудования завершилась успешно, будет запущен графический интерфейс программы-установщика. Процесс установки разделён на шаги. Каждый шаг посвящён настройке или установке определённого свойства системы. Шаги нужно проходить последовательно. Переход к следующему шагу происходит по нажатию кнопки Далее. При помощи кнопки Назад, при необходимости, можно вернуться к уже пройденному шагу и изменить настройки. Однако возможность перехода к предыдущему шагу ограничена теми шагами, в которых нет зависимости от данных, введённых ранее.

Если по каким-то причинам возникла необходимость прекратить установку, необходимо нажать кнопку <Reset> на корпусе системного блока компьютера.

Совершенно безопасно выполнить отмену установки только до шага

Подготовка диска, поскольку до этого момента не производится никаких изменений на жёстком диске. Если прервать установку между шагами

Подготовка диска и

Установка загрузчика, существует вероятность, что после этого с жёсткого диска не сможет загрузиться ни одна из установленных систем (если такие имеются).

Технические сведения о ходе установки можно посмотреть, нажав Ctrl+Alt+F1, вернуться к программе установки — Ctrl+Alt+F7. По нажатию Ctrl+Alt+F2 откроется отладочная виртуальная консоль.

Каждый шаг сопровождается краткой справкой, которую можно вызвать, щёлкнув кнопку Справка или нажав клавишу F1.

Нажатие на кнопку

вызывает меню, которое позволяет показать/скрыть панель со списком шагов установки:

Во время установки системы выполняются следующие шаги:

Установка Альт Рабочая станция начинается с выбора основного языка — языка интерфейса программы установки и устанавливаемой системы. В списке, помимо доступных языков региона (выбранного на этапе начальной загрузки), указан и английский язык.

На этом же этапе выбирается вариант переключения раскладки клавиатуры. Раскладка клавиатуры — это привязка букв, цифр и специальных символов к клавишам на клавиатуре. Помимо ввода символов на основном языке, в любой системе Linux необходимо иметь возможность вводить латинские символы (имена команд, файлов и т.п.). Для этого обычно используется стандартная английская раскладка клавиатуры. Переключение между раскладками осуществляется при помощи специально зарезервированных для этого клавиш. Для русского языка доступны следующие варианты переключения раскладки:

Если выбранный основной язык имеет всего одну раскладку (например, при выборе английского языка в качестве основного), эта единственная раскладка будет принята автоматически.

Глава 9. Лицензионное соглашение

Перед продолжением установки следует внимательно прочитать условия лицензии. В лицензии говорится о ваших правах. В частности, за вами закрепляются права на:

эксплуатацию программ на любом количестве компьютеров и в любых целях;

распространение программ (сопровождая их копией авторского договора);

получение исходных текстов программ.

Если вы приобрели дистрибутив, то данное лицензионное соглашение прилагается в печатном виде к вашей копии дистрибутива. Лицензия относится ко всему дистрибутиву Альт Рабочая станция. Если вы согласны с условиями лицензии, отметьте пункт Да, я согласен с условиями и нажмите кнопку Далее.

На данном этапе выполняется выбор региона и города, по которым будет определен часовой пояс и установлены системные часы.

Для корректной установки даты и времени достаточно правильно указать часовой пояс и выставить желаемые значения для даты и времени.

Для указания часового пояса в соответствующих списках выберите регион, а затем город. Поиск по списку можно ускорить, набирая на клавиатуре первые буквы искомого слова.

Пункт Хранить время в BIOS по Гринвичу выставляет настройки даты и времени в соответствии с часовыми поясами, установленными по Гринвичу, и добавляет к местному времени часовую поправку для выбранного региона.

После выбора часового пояса будут предложены системные дата и время по умолчанию.

Для ручной установки текущих даты и времени нужно нажать кнопку Изменить…. Откроется окно ручной настройки системных параметров даты и времени.

Для синхронизации системных часов с удаленным сервером времени (NTP) по локальной сети или по сети Интернет нужно отметить пункт Получать точное время с NTP-сервера и указать предпочитаемый NTP-сервер. В большинстве случаев можно указать сервер pool.ntp.org.

Если выбрана опция Получать точное время с NTP-сервера, то компьютер может и сам быть сервером точного времени. Например, использоваться как сервер точного времени машинами локальной сети. Для активации этой возможности необходимо отметить пункт Работать как NTP-сервер.

Для сохранения настроек и продолжения установки системы в окне ручной установки даты и времени необходимо нажать кнопку ОК и затем в окне Дата и время нажать кнопку Далее.

В случае если ОС Альт Рабочая станция устанавливается как вторая ОС, необходимо снять отметку с пункта Хранить время в BIOS по Гринвичу, иначе время в уже установленной ОС может отображаться некорректно.

Глава 11. Выбор дополнительных приложений

На данном этапе программа установки предлагает выбрать дополнительные пакеты программ, которые будут включены в состав ОС Альт Рабочая станция и установлены вместе с ней на диск.

В любом дистрибутиве Альт Рабочая станция доступно значительное количество программ (до нескольких тысяч), часть из них составляет саму операционную систему, а остальные — это прикладные программы и утилиты.

В ОС Альт Рабочая станция все операции установки и удаления производятся над пакетами — отдельными компонентами системы. Пакет и программа соотносятся неоднозначно: иногда одна программа состоит из нескольких пакетов, иногда один пакет включает несколько программ.

В процессе установки системы обычно не требуется детализированный выбор компонентов на уровне пакетов — это требует слишком много времени и знаний от проводящего установку, тем более, что комплектация дистрибутива подбирается таким образом, чтобы из имеющихся программ можно было составить полноценную рабочую среду для соответствующей аудитории пользователей. Поэтому в процессе установки системы пользователю предлагается выбрать из небольшого списка групп пакетов именно те, которые необходимы для решения наиболее распространённых задач.

Для удобства дополнительные приложения сгруппированы по решаемым задачам. Опция Показывать состав группы выводит список программных пакетов, входящих в состав той или иной группы пакетов:

Под списком групп на экране отображается информация об объёме дискового пространства, которое будет занято после установки пакетов, входящих в выбранные группы.

Выбрав необходимые группы, следует нажать Далее.

Глава 12. Подготовка диска

На этом этапе подготавливается площадка для установки Альт Рабочая станция, в первую очередь — выделяется свободное место на диске.

Переход к этому шагу может занять некоторое время. Время ожидания зависит от производительности компьютера, объёма жёсткого диска, количества разделов на нём и других параметров.

12.1. Выбор профиля разбиения диска

После завершения первичной конфигурации загрузочного носителя откроется окно Подготовка диска. В списке разделов перечислены уже существующие на жёстких дисках разделы (в том числе здесь могут оказаться съёмные flash-диски, подключённые к компьютеру в момент установки).

В списке

Выберите профиль перечислены доступные профили разбиения диска. Профиль — это шаблон распределения места на диске для установки ОС. Можно выбрать один из профилей:

Первые два профиля предполагают автоматическое разбиение диска.

12.2. Автоматические профили разбиения диска

При выборе профиля Установка рабочей станции будут выделены отдельные разделы для подкачки, для EFI и для корневой файловой системы. Если размер диска больше 900 ГБ, будет также создан раздел /home.

При выборе профиля Установка рабочей станции (BtrFS) будет создан раздел BtrFS с разбивкой на подразделы @ и @home:

Для создания резервных копий системы (снимков), с использованием встроенных средств файловой системы BtrFS, можно использовать программу

Timeshift (см.

Резервное копирование (Timeshift)).

Если результат вас по каким-то причинам не устраивает, прямо сейчас можно его отредактировать.

От возможности редактировать результат разбиения можно отказаться, сняв выделение с пункта Предложить сделать мои изменения после применения профиля. В этом случае никакой информации о распределении дискового пространства на экране отображаться не будет. После осуществления физических изменений на жестком диске начнется установка базовой системы. Этот вариант подойдет для установки на чистый диск.

Рядом с названием профиля указан минимальный объём свободного места на диске, требуемый для установки в соответствии с данным профилем.

Если при применении профиля автоматического разбиения диска доступного места на диске окажется недостаточно, то на монитор будет выведено сообщение об ошибке:

Невозможно применить профиль, недостаточно места на диске.

Для решения этой проблемы можно полностью очистить место на диске, отметив пункт Очистить выбранные диски перед применением профиля и применить профиль повторно.

Если сообщение о недостатке места на диске появляется и при отмеченном пункте Очистить выбранные диски перед применением профиля, то это связано с недостаточным для использования автоматических методов разметки объёмом выбранных дисков. В этом случае вы можете воспользоваться методом ручной разметки: профиль Вручную.

При отмеченном пункте Очистить выбранные диски перед применением профиля будут удалены все данные с выбранных дисков (включая внешние USB-носители) без возможности восстановления. Рекомендуется использовать эту возможность при полной уверенности в том, что диски не содержат никаких ценных данных.

Для продолжения установки следует нажать кнопку Далее. Появится окно со списком настроенных разделов и их точек монтирования. Если вы уверены в том, что подготовка диска завершена, подтвердите переход к следующему шагу нажатием кнопки ОК.

12.3. Ручной профиль разбиения диска

При необходимости освободить часть дискового пространства следует воспользоваться профилем разбиения Вручную. В этом случае можно удалить некоторые из существующих разделов или содержащиеся в них файловые системы. После этого можно создать необходимые разделы самостоятельно или вернуться к шагу выбора профиля и применить автоматический профиль. Выбор этой возможности требует знаний об устройстве диска и технологиях его разметки.

По нажатию Далее будет произведена запись новой таблицы разделов на диск и форматирование разделов. Только что созданные на диске программой установки разделы пока не содержат данных и поэтому форматируются без предупреждения. Уже существовавшие, но изменённые разделы, которые будут отформатированы, помечаются специальным значком в колонке Файловая система слева от названия. Если вы уверены в том, что подготовка диска завершена, подтвердите переход к следующему шагу нажатием кнопки Далее.

Не следует форматировать разделы с теми данными, которые вы хотите сохранить, например, со старыми пользовательскими данными (/home) или с другими операционными системами. Отформатировать можно любые разделы, которые вы хотите «очистить» (т.е. удалить все данные).

Не уменьшайте NTFS-раздел с установленной Microsoft Windows Vista/Windows 7 средствами программы установки. В противном случае вы не сможете загрузить Microsoft Windows Vista/Windows 7 после установки Альт Рабочая станция. Для выделения места под установку Альт Рабочая станция воспользуйтесь средствами, предоставляемыми самой Microsoft Windows Vista/Windows 7: Управление дисками → Сжать.

Для того чтобы система правильно работала (в частности могла загрузиться) с UEFI, при ручном разбиении диска надо обязательно сделать точку монтирования

/boot/efi, в которую нужно смонтировать vfat раздел с загрузочными записями. Если такого раздела нет, то его надо создать вручную. При разбивке жёсткого диска в автоматическом режиме такой раздел создаёт сам установщик. Особенности разбиения диска в UEFI-режиме:

требуется создать новый или подключить существующий FAT32-раздел с GPT-типом ESP (efi system partition) размером ~100—500 Мб (будет смонтирован в /boot/efi);

может понадобиться раздел типа bios boot partition минимального размера, никуда не подключенный и предназначенный для встраивания grub2-efi;

остальные разделы — и файловая система, и swap — имеют GPT-тип basic data; актуальный тип раздела задаётся отдельно.

Для сохранения всех внесенных настроек и продолжения установки в окне Подготовка диска нужно нажать кнопку Далее. Появится окно со списком настроенных разделов и их точек монтирования. Если вы уверены в том, что подготовка диска завершена, подтвердите переход к следующему шагу нажатием кнопки ОК.

12.4. Дополнительные возможности разбиения диска

Ручной профиль разбиения диска позволяет установить ОС на программный RAID-массив, разместить разделы в томах LVM и использовать шифрование на разделах. Данные возможности требуют от пользователя понимания принципов функционирования указанных технологий.

12.4.1. Создание программного RAID-массива

Избыточный массив независимых дисков RAID (redundant array of independent disks) — технология виртуализации данных, которая объединяет несколько жёстких дисков в логический элемент для избыточности и повышения производительности.

Для создания программного RAID-массива потребуется минимум два жёстких диска.

Программа установки поддерживает создание программных RAID-массивов следующих типов:

RAID 1;

RAID 0;

RAID 4/5/6;

RAID 10.

Процесс подготовки к установке на RAID условно можно разбить на следующие шаги:

создание разделов на жёстких дисках;

создание RAID-массивов на разделах жёсткого диска;

создание файловых систем на RAID-массиве.

Для создания программного RAID-массива может потребоваться предварительно удалить существующую таблицу разделов с жёсткого диска.

Системный раздел EFI должен быть физическим разделом в основной таблице разделов диска.

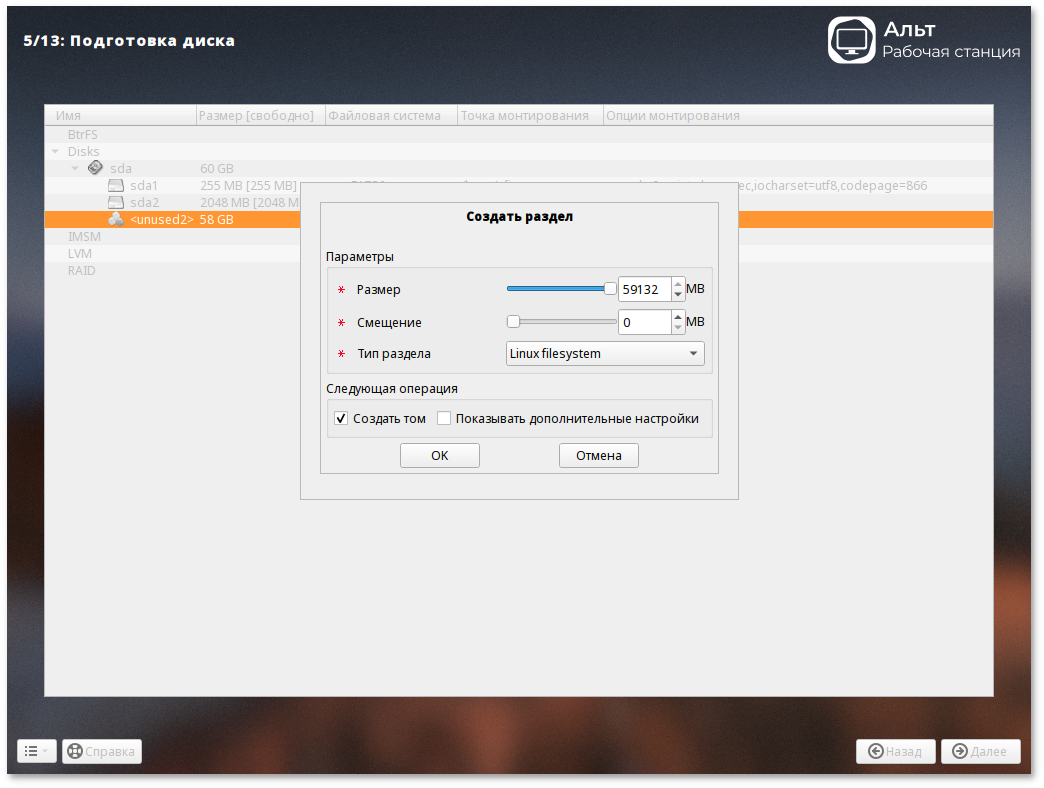

Для настройки параметров нового раздела из состава RAID-массива необходимо выбрать неразмеченный диск в окне профиля разбивки пространства Вручную и нажать кнопку Создать раздел.

Для создания программного массива на GPT-разделах следует сначала создать разделы типа basic data и не создавать на них том (снять отметку с пункта Создать том):

В этом окне необходимо настроить следующие параметры:

Размер — в поле необходимо указать размер будущего раздела в Мбайт;

Смещение — в поле необходимо указать смещение начала данных на диске в Мбайт;

Тип раздела — в выпадающем поле нужно выбрать значение для последующего включения раздела в RAID-массив.

В режиме Legacy при создании разделов на жёстких дисках для последующего включения их в RAID-массивы следует указать Тип раздела для них равным :

На втором диске создать два раздела с типом без создания на них томов. При этом разделы на разных дисках должны совпадать по размеру.

При создании разделов следует учесть, что объём результирующего массива может зависеть от размера, включённых в него разделов жёсткого диска. Например, при создании RAID 1 результирующий размер массива будет равен размеру минимального участника.

После создания разделов на дисках можно переходить к организации самих RAID-массивов. Для этого в списке следует выбрать пункт RAID, после чего нажать кнопку Создать RAID:

Далее мастер предложит выбрать тип массива:

И указать участников RAID-массива (по умолчанию выбираются все разделы, поэтому необходимо снять отметку с раздела ):

Результат создания RAID-массива:

После того, как RAID-массив создан, его можно использовать как обычный раздел на жёстких дисках, то есть на нём можно создавать файловые системы или же, например, включать в LVM-тома.

После установки системы можно будет создать ещё один RAID-массив и добавить в него загрузочный раздел (/boot/efi).

12.4.2. Создание LVM-томов

Менеджер логических дисков LVM (Logical Volume Manager) — средство гибкого управления дисковым пространством, позволяющее создавать поверх физических разделов (либо неразбитых дисков) логические тома, которые в самой системе будут видны как обычные блочные устройства с данными (обычные разделы).

Процесс подготовки к установке на LVM условно можно разбить на следующие шаги:

создание разделов на жёстких дисках;

создание группы томов LVM;

создание томов LVM;

создание файловых систем на томах LVM.

Для создания группы томов LVM может потребоваться предварительно удалить существующую таблицу разделов с жёсткого диска.

Системный раздел EFI должен быть физическим разделом в основной таблице разделов диска, не под LVM.

Для настройки параметров нового раздела необходимо выбрать неразмеченный диск в окне профиля разбивки пространства Вручную и нажать кнопку Создать раздел:

При создании разделов на жёстких дисках для последующего включения их в LVM-тома следует указать Тип раздела для них равным и не создавать на них том (снять отметку с пункта Создать том):

В режиме Legacy при создании разделов на жёстких дисках для последующего включения их в LVM-тома следует указать Тип раздела для них равным :

После создания разделов на дисках можно переходить к созданию группы томов LVM. Для этого в списке следует выбрать пункт LVM, после чего нажать кнопку Создать группу томов:

В открывшемся окне необходимо выбрать разделы, которые будут входить в группу томов, указать название группы томов и выбрать размер экстента:

Размер экстента представляет собой наименьший объем пространства, который может быть выделен тому. Размер экстента по умолчанию 65536 (65536*512 байт = 32 Мб, где 512 байт — размер сектора).

После того, как группа томов LVM создана, её можно использовать как обычный жёсткий диск, то есть внутри группы томов можно создавать тома (аналог раздела на физическом жёстком диске) и файловые системы внутри томов.

12.4.3. Создание шифрованных разделов

Программа установки позволяет создавать шифрованные разделы.

Процесс создания шифрованного раздела ничем не отличается от процесса создания обычного раздела и инициируется нажатием на кнопку Создать шифруемый раздел:

В открывшемся окне доступны следующие настройки:

Размер — общий размер шифрованного тома;

Смещение — настройка осуществляется с помощью ползунка либо путём ввода значения с клавиатуры (в поле необходимо указать смещение начала данных на диске в Мбайт);

Тип раздела — в выпадающем поле нужно выбрать значение Linux filesystem или basic data;

Создать шифруемый том — отметить пункт для автоматического перехода к настройке файловой системы на данном разделе;

Показывать дополнительные настройки — отобразить дополнительные настройки при последующей работе с разделом.

После создания шифрованного раздела мастер, как и при создании обычного раздела, предложит создать на нём файловую систему и при необходимости потребует указать точку монтирования.

Установка загрузчика на шифрованный раздел не поддерживается.

12.4.4. Создание подтомов BtrFS

BtrFS — файловая система, которая может работать с очень большими файлами, имеется поддержка снимков файловой системы (снапшотов), сжатие и подтома.

Подтом (subvolume) не является блочным устройством, но в каждом томе btrfs создаётся один подтом верхнего уровня (subvolid=5), в этом подтоме могут создаваться другие подтома и снапшоты. Подтома (подразделы, subvolumes) создаются ниже вершины дерева BtrFS по мере необходимости, например, для

/ и

/home создаются подтома с именами @ и @home. Это означает, что для монтирования подтомов необходимы определенные параметры вместо корня системы BtrFS по умолчанию:

Программа установки Альт Рабочая станция позволяет создать подтома (subvolume), указав разные точки монтирования.

Процесс подготовки к установке на подтома условно можно разбить на следующие шаги:

В данном разделе рассмотрен вариант подготовки раздела BtrFS с разбивкой на подтома @ и @home.

Для настройки параметров нового раздела необходимо выбрать неразмеченный диск в окне профиля разбивки пространства Вручную и нажать кнопку Создать раздел:

При создании раздела на жёстком диске следует указать Тип раздела равным или :

В режиме Legacy при создании раздела на жёстком диске для последующего создания подтомов BtrFS следует указать Тип раздела равным :

На следующем шаге выбрать файловую систему BtrFS:

В окне Изменить точку монтирования нажать кнопку Отмена (не указывать точку монтирования для раздела):

После создания раздела можно переходить к созданию подтомов. Для этого в списке разделов следует выбрать раздел с файловой системой BtrFS и нажать кнопку Создать подтом:

В открывшемся окне следует указать имя подтома или путь до него. Создание подтома @home:

Данное действие следует повторить для создания подтома @.

После создания подтомов необходимо указать точки монтирования для каждого подтома. Для этого следует выбрать подтом и нажать кнопку Изменить точку монтирования:

В открывшемся окне указать точку монтирования:

После указания точек монтирования для подтомов можно установить систему как обычно.

Глава 13. Установка системы

На данном этапе происходит распаковка ядра и установка набора программ, необходимых для работы ОС Альт Рабочая станция.

Установка происходит автоматически в два этапа:

получение пакетов;

установка пакетов.

Получение пакетов осуществляется из источника, выбранного на этапе начальной загрузки. При сетевой установке (по протоколу FTP или HTTP) время выполнения этого шага будет зависеть от скорости соединения и может быть значительно большим в сравнении с локальной установкой.

Глава 14. Сохранение настроек

Начиная с данного этапа, программа установки работает с файлами только что установленной базовой системы. Все последующие изменения можно будет совершить после завершения установки посредством редактирования соответствующих конфигурационных файлов или при помощи модулей управления, включенных в дистрибутив.

По завершении установки базовой системы начинается шаг сохранения настроек. Он проходит автоматически и не требует вмешательства пользователя. На экране отображается индикатор выполнения.

На этом шаге производится перенос настроек, выполненных на первых шагах установки, в только что установленную базовую систему. Производится также запись информации о соответствии разделов жесткого диска смонтированным на них файловым системам (заполняется конфигурационный файл /etc/fstab).

После сохранения настроек осуществляется автоматический переход к следующему шагу.

Глава 15. Установка загрузчика

Загрузчик ОС — это программа, которая позволяет загружать Альт Рабочая станция и другие операционные системы, если они установлены на данной машине.

При установке на

EFI модуль установки загрузчика предложит вариант установить загрузчик в специальный раздел «» (рекомендуется выбрать автоматическое разбиение на этапе разметки диска для создания необходимых разделов для загрузки с

EFI):

Варианты установки загрузчика при установке в режиме EFI:

— при установке загрузчика в NVRAM будет добавлена запись, без которой большинство компьютеров не смогут загрузиться во вновь установленную ОС;

— перед добавлением записи в NVRAM её содержимое будет сохранено в /root/.install-log, после чего из неё будут удалены все загрузочные записи, что приведёт к восстановлению полностью заполненной NVRAM и гарантирует загрузку вновь установленной ОС;

— этот вариант следует выбрать, только если инсталлятор не может создать запись в NVRAM или если заведомо известно, что запись в NVRAM может вывести компьютер из строя (вероятно, запись в NVRAM придётся создать после установки ОС средствами BIOS Setup);

— этот вариант следует выбрать, только если ОС устанавливается на съёмный накопитель. Этот вариант также можно использовать вместо варианта при условии, что это будет единственная ОС на данном накопителе. Создавать запись в NVRAM не потребуется.

Выбор варианта установки загрузчика, зависит от вашего оборудования. Если не работает один вариант, попробуйте другие.

Установка загрузчика при установке в режиме Legacy:

Программа установки автоматически определяет, в каком разделе жёсткого диска следует располагать загрузчик для возможности корректного запуска ОС Альт Рабочая станция. Положение загрузчика, в случае необходимости, можно изменить в списке Устройство, выбрав другой раздел.

Если же вы планируете использовать и другие ОС, уже установленные на этом компьютере, тогда имеет значение, на каком жёстком диске или в каком разделе будет расположен загрузчик.

Для ограничения доступа к опциям загрузки можно установить пароль на загрузчик. Для этого необходимо отметить пункт Установить или сбросить пароль и задать пароль в появившихся полях для ввода.

При необходимости изменения опций загрузки при старте компьютера потребуется ввести имя пользователя «boot» и заданный на этом шаге пароль.

Для подтверждения выбора и продолжения работы программы установки необходимо нажать кнопку Далее.

Глава 16. Настройка сети

На этом этапе необходимо задать параметры работы сетевой карты и настройки сети: IP-адреса сетевых интерфейсов, DNS-сервер, шлюз и т.п. Конкретные значения будут зависеть от используемого вами сетевого окружения. Ручного введения настроек можно избежать при наличии в сети настроенного DHCP-сервера. В этом случае все необходимые сетевые настройки будут получены автоматически.

В окне

Настройка сети доступны следующие поля:

Имя компьютера — сетевое имя компьютера (это общий сетевой параметр, не привязанный к какому-либо конкретному интерфейсу);

Интерфейсы — список доступных сетевых интерфейсов;

Версия протокола IP — версия используемого протокола IP (IPv4, IPv6);

Конфигурация — способ назначения IP-адресов (, , );

IP-адреса — пул назначенных IP-адресов из поля Добавить ↑ IP, выбранные адреса можно удалить нажатием кнопки Удалить;

Добавить ↑ IP — позволяет ввести IP-адрес вручную и выбрать в выпадающем поле предпочтительную маску сети. Для переноса адреса в пул поля IP-адреса необходимо нажать кнопку Добавить;

Шлюз по умолчанию — адрес шлюза, который будет использоваться сетью по умолчанию;

DNS-серверы — список предпочтительных DNS-серверов, которые будут получать информацию о доменах, выполнять маршрутизацию почты и управлять обслуживающими узлами для протоколов в домене;

Домены поиска — список предпочтительных доменов, по которым будет выполняться поиск.

При переключении конфигурации с на в поле IP-адреса может отображаться IP-адрес, полученный по DHCP. Этот адрес никак не используется в дальнейшей настройке. Необходимо удалить отображаемый IP-адрес и задать адрес вручную, иначе сетевому интерфейсу будет назначен IP-адрес локальной заглушки (например, 127.0.0.2).

В окне, открываемом при нажатии кнопки Дополнительно, можно выбрать сетевую подсистему (NetworkManager, Etcnet) для интерфейса, а также указать должен ли запускаться данный интерфейс при загрузке системы.

При наличии беспроводной сетевой карты на этом шаге также возможно настроить подключение к беспроводной сети:

Для совместимости с именем компьютера в сетях Windows (netbios name), имя компьютера не должно превышать 15 символов.

Для сохранения настроек сети и продолжения работы программы установки необходимо нажать кнопку Далее.

Глава 17. Администратор системы

На данном этапе загрузчик создает учетную запись администратора. В открывшемся окне необходимо ввести пароль учетной записи администратора (root). Чтобы исключить опечатки при вводе пароля, пароль учетной записи вводится дважды.

Чтобы избежать последствий неверной раскладки клавиатуры можно просмотреть пароль, который будет сохранен. Для этого нажмите на значок глаза в поле ввода:

Для автоматической генерации пароля необходимо отметить пункт Создать автоматически. Система предложит пароль, сгенерированный автоматическим образом в соответствии с требованиями по стойкости паролей.

В любой системе Linux всегда присутствует один специальный пользователь — администратор системы, он же суперпользователь. Для него зарезервировано стандартное системное имя — root.

Администратор системы отличается от всех прочих пользователей тем, что ему позволено производить любые, в том числе самые разрушительные изменения в системе. Поэтому выбор пароля администратора системы — очень важный момент для безопасности. Любой, кто сможет ввести его правильно (узнать или подобрать), получит неограниченный доступ к системе. Даже ваши собственные неосторожные действия от имени root могут иметь катастрофические последствия для всей системы.

Стоит запомнить пароль root — его нужно будет вводить для получения права изменять настройки системы с помощью стандартных средств настройки Альт Рабочая станция. Более подробную информацию о режиме суперпользователя вы можете прочитать в главе

Режим суперпользователя.

Подтверждение введенного (или сгенерированного) пароля учетной записи администратора (root) и продолжение работы программы установки выполняется нажатием кнопки Далее.

Глава 18. Системный пользователь

На данном этапе программа установки создает учетную запись системного пользователя (пользователя) ОС Альт Рабочая станция.

Помимо администратора (root) в систему необходимо добавить, по меньшей мере, одного обычного системного пользователя. Работа от имени администратора системы считается опасной, поэтому повседневную работу в Linux следует выполнять от имени ограниченного в полномочиях системного пользователя.

При добавлении системного пользователя предлагается ввести имя учётной записи пользователя. Имя учётной записи всегда представляет собой одно слово, состоящее только из строчных латинских букв (заглавные запрещены), цифр и символа подчёркивания «_» (причём цифра и символ «_» не могут стоять в начале слова).

Для того чтобы исключить опечатки, пароль пользователя вводится дважды. Пароль пользователя можно создать автоматически, по аналогии с автоматическим созданием пароля суперпользователя.

Для автоматической генерации пароля необходимо отметить пункт Создать автоматически. Система предложит пароль, сгенерированный автоматическим образом в соответствии с требованиями по стойкости паролей.

В процессе установки предлагается создать только одну учётную запись системного пользователя — от его имени можно выполнять задачи, не требующие привилегий суперпользователя. Учётные записи для всех прочих пользователей системы можно будет создать в любой момент после установки операционной системы.

Если отметить пункт Автоматический вход в систему, пользователь будет автоматически входить в систему.

Подтверждение введенного (или сгенерированного) пароля учетной записи системного пользователя и продолжение работы программы установки выполняется нажатием кнопки Далее.

Глава 19. Установка пароля на шифрованные разделы

Если вы не создавали шифруемые разделы, то этот шаг пропускается автоматически. В этом случае сразу переходите к главе

Завершение установки.

На этом этапе требуется ввести пароль для шифруемых разделов. Этот пароль потребуется вводить для того, чтобы получать доступ к информации на данных разделах.

Например, если вы зашифровали /home, то во время загрузки системы будет необходимо ввести пароль для этого раздела, иначе вы не сможете получить доступ в систему под своим именем пользователя.

Внимание! Запомните этот пароль (набранный вручную или сгенерированный автоматически), так как, без знания пароля, доступ к зашифрованным разделам будет невозможен.

Глава 20. Завершение установки

На экране последнего шага установки отображается информация о завершении установки Альт Рабочая станция.

После нажатия кнопки Завершить автоматически начнется перезагрузка системы.

Не забудьте извлечь установочный диск (если это не происходит автоматически). Далее можно загружать установленную систему в обычном режиме.

Глава 21. Обновление системы до актуального состояния

После установки системы, её лучше сразу обновить до актуального состояния. Можно не обновлять систему и сразу приступать к работе только в том случае, если вы не планируете подключаться к сети или Интернету, не собираетесь устанавливать дополнительных программ.

Для обновления системы необходимо выполнить команды (с правами администратора):

# apt-get update

# apt-get dist-upgrade

# update-kernel

# apt-get clean

# reboot

Получить права администратора можно, выполнив в терминале команду:

$ su -

или зарегистрировавшись в системе (например, на третьей консоли

Ctrl+

Alt+

F3) под именем

root. Про режим суперпользователя можно почитать в главе

Режим суперпользователя.

Глава 22. Автоматическая установка системы (autoinstall)

ОС Альт Рабочая станция можно установить в автоматическом режиме. Для этого нужно иметь установочный диск и доступный по сети (по протоколам HTTP или FTP) каталог с несколькими файлами.

Пример настройки FTP-сервера см. в разделе

FTP.

22.1. Файлы автоустановки

Файлы автоустановки:

pkg-groups.tar — архив, содержащий дополнительные к базовой системе группы пакетов;

autoinstall.scm — сценарий автоматической установки на языке Scheme;

vm-profile.scm — различные варианты автоматической разбивки жёсткого диска на языке Scheme;

install-scripts.tar — архив, содержащий дополнительные скрипты для preinstall.d и postinstall.d в одноимённых каталогах. Скрипты должны быть исполняемыми. Скрипты из архива заменяют одноимённые скрипты инсталлятора.

Файлы, описывающие процесс установки, необходимо поместить в каталог (например, metadata), доступный по сети по протоколам HTTP или FTP.

22.1.1. Формат файла vm-profile.scm

Файл vm-profile.scm содержит сценарий на языке Scheme, описывающий формат автоматической разбивки жёсткого диска.

Пример файла

vm-profile.scm с одним профилем (workstation) разбивки жёсткого диска:

((workstation

(title . "Setup for workstation")

(action . trivial)

(actiondata ("swap" (size 2048000 . 2048000) (fsim . "SWAPFS") (methods plain))

("/" (size 40960000 . 40960000 ) (fsim . "Ext2/3") (methods plain))

("/home" (size 20480000 . #t ) (fsim . "Ext2/3") (methods plain))))

)

В примере указана разбивка:

подкачка (swap) — 1024 МБ;

корневой раздел (/) — 20 ГБ;

/home — всё остальное, но не меньше 10 ГБ.

Все числа в файле vm-profile.scm указываются в виде 512-байтных блоков, поэтому чтобы получить размер в байтах, нужно умножить значения на 512.

Добавление записи для /boot/efi не требуется — установщик добавит её сам.

Пример файла

vm-profile.scm с тремя профилями разбивки жёсткого диска:

((workstation

(title . "Setup for workstation")

(action . trivial)

(actiondata ("swap" (size 2048000 . 2048000) (fsim . "SWAPFS") (methods plain))

("/" (size 40960000 . 40960000 ) (fsim . "Ext2/3") (methods plain))

("/home" (size 20480000 . #t ) (fsim . "Ext2/3") (methods plain))))

(workstation_lvm

(title . "Setup for workstation LVM")

(action . trivial)

(actiondata ("swap" (size 2048000 . 2048000) (fsim . "SWAPFS") (methods lvm))

("/" (size 16384000 . #t ) (fsim . "Ext2/3") (methods lvm))))

(timeshift

(title . "Timeshift-compatible setup")

(action . trivial)

(actiondata ("swap" (size 2048000 . 2048000) (fsim . "SWAPFS") (methods plain))

("" (size 40960000 . #t) (fsim . "BtrFS") (methods plain) (subvols ("@" . "/") ("@home" . "/home")))))

)

В примере указаны профили:

workstation — подкачка (swap), корневой раздел и раздел /home;

workstation_lvm — логический том с разбивкой на swap и корень;

timeshift — подкачка (swap) и раздел BtrFS с разбивкой на подразделы @ и @home.

Имя профиля указывается в файле

autoinstall.scm:

("/evms/profiles/workstation" action apply commit #f clearall #t exclude ())

22.1.2. Формат файла pkg-groups.tar

Файл

pkg-groups.tar представляет собой tar-архив с двумя подкаталогами:

groups — содержит описание групп программного обеспечения в файлах *.directory;

lists — содержит файлы со списками пакетов для каждой группы и скрытый файл .base, содержащий список пакетов «базовой системы» (то есть те пакеты, которые устанавливаются в любом случае).

Файл pkg-groups.tar проще всего взять из установочного iso-образа из каталога /Metadata/ и доработать, если необходимо.

Для изменения списка пакетов:

Распаковать архив, например, выполнив команду:

$ tar xf pkg-groups.tar

Перейти в подкаталог

lists и добавить или изменить файл группы. Имена пакетов указываются по одному в каждой строке, например, содержимое файла

gpolicy-templates:

admx-basealt

admx-firefox

admx-chromium

admx-yandex-browser

admx-thunderbird

admx-msi-setup

Упаковать архив, например, выполнив команду:

$ tar cf pkg-groups.tar groups lists

Имя файла используемой группы затем указывается через пробел в

autoinstall.scm:

(("pkg-install") action "write" lists "group-1 group-2" auto #t)

где

group-1 и

group-2 — имена файлов со списками пакетов из подкаталога

lists.

В качестве источника пакетов при установке выступает сам диск, поэтому указание пакетов, которых нет на диске, приведёт к сбою установки.

22.1.3. Формат файла autoinstall.scm

Файл autoinstall.scm представляет собой командный скрипт для программы установки, написанный с использованием языка программирования Scheme. Каждая строка скрипта — команда для модуля программы установки.

Пример файла

autoinstall.scm:

; установка языка операционной системы (ru_RU)

("/sysconfig-base/language" action "write" lang ("ru_RU"))

; установка переключателя раскладки клавиатуры на Ctrl+Shift

("/sysconfig-base/kbd" language ("ru_RU") action "write" layout "ctrl_shift_toggle")

; установка часового пояса в Europe/Moscow, время в BIOS будет храниться в UTC

("/datetime-installer" action "write" commit #t name "RU" zone "Europe/Moscow" utc #t)

; автоматическая разбивка жёсткого диска в профиле workstation

("/evms/control" action "write" control open installer #t)

("/evms/control" action "write" control update)

("/evms/profiles/workstation" action apply commit #f clearall #t exclude ())

("/evms/control" action "write" control commit)

("/evms/control" action "write" control close)

; установка пакетов операционной системы

("pkg-install-init" action "write")

; установка базовой системы (дополнительные группы пакетов из pkg-groups.tar указываются по именам через пробел)

("/pkg-install" action "write" lists "" auto #t)

("/preinstall" action "write")

; установка загрузчика GRUB в efi

("/grub" action "write" device "efi" passwd #f passwd_1 "*" passwd_2 "*")

; настройка сетевого интерфейса на получение адреса по DHCP

("/net-eth" action "write" reset #t)

("/net-eth" action "write" name "enp0s3" ipv "4" configuration "dhcp" default "" search "" dns "" computer_name "newhost" ipv_enabled #t)

("/net-eth" action "write" commit #t)

; установка пароля суперпользователя root '123'

("/root/change_password" passwd_2 "123" passwd_1 "123")

; задание первого пользователя 'user' с паролем '123'

("/users/create_account" new_name "user" gecos "user" allow_su #t auto #f passwd_1 "123" passwd_2 "123" autologin #f)

;("/postinstall/firsttime" script "ftp://192.168.0.123/metadata/update.sh")

В данном примере будет выполнена установка системы в минимальном профиле (дополнительное ПО в состав устанавливаемых пакетов включаться не будет). Если, например, необходимо установить программы для обработки звука и сканирования, то в список устанавливаемых пакетов нужно добавить группы workstation/sound-editing и workstation/scanning:

("/pkg-install" action "write" lists "workstation/sound-editing workstation/scanning" auto #t)

При установке системы в режиме EFI загрузчик устанавливается в специальный раздел efi. Пример установки пароля на загрузчик в режиме EFI (пароль '123'):

("/grub" action "write" device "efi" passwd #t passwd_1 "123" passwd_2 "123")

Если установка происходит в режиме Legacy, то загрузчик GRUB необходимо установить на первый жёсткий диск, например:

("/grub" action "write" device "/dev/sda" passwd #f passwd_1 "*" passwd_2 "*")

Пример настройки сетевого интерфейса на статический IP-адрес:

("/net-eth" action "write" reset #t)

("/net-eth" action "write" name "enp0s3" ipv "4" configuration "static" default "192.168.0.1" search "" dns "8.8.8.8" computer_name "newhost" ipv_enabled #t)

("/net-eth" action "add_iface_address" name "enp0s3" addip "192.168.0.25" addmask "24" ipv "4")

("/net-eth" action "write" commit #t)

где:

addip "192.168.0.25" — IP-адрес;

default "192.168.0.1" — шлюз по умолчанию;

dns "8.8.8.8" — DNS-сервер;

computer_name "newhost" — имя хоста.

В конец файла

autoinstall.scm можно добавить шаг

/postinstall, который позволяет в конце установки или при первом запуске ОС выполнить команду или скрипт. Например:

("/postinstall/firsttime" script "ftp://192.168.0.123/metadata/update.sh")

У шага /postinstall есть два уровня запуска:

И два метода указания скрипта запуска:

Примеры:

("/postinstall/firsttime" script "http://server/script.sh")

("/postinstall/firsttime" run "curl --silent --insecure http://server/finish")

("/postinstall/laststate" script "http://server/script.sh")

("/postinstall/laststate" run "curl --silent --insecure http://server/gotoreboot")

На уровне

laststate для работы с установленной системой требуется указывать пути с

$destdir или выполнять команды через run_chroot:

#!/bin/sh

a= . install2-init-functions

run_chroot sh -c "date > /root/STAMP_1"

date > $destdir/root/STAMP_2

22.1.4. Формат файла install-scripts.tar

Файл install-scripts.tar представляет собой tar-архив содержащий дополнительные скрипты.

Скрипты preinstall.d выполняются сразу после установки базовой системы. Как правило, это скрипты для дополнительной настройки базовой системы (перед установкой дополнительного набора ПО) и для переноса настроек из среды инсталлятора. Добавлять сюда свои собственные скрипты стоит только тогда, когда вы чётко представляете свои цели. Скрипты postinstall.d выполняются сразу после последнего шага инсталлятора. Как правило, это скрипты, удаляющие служебные пакеты инсталлятора из базовой системы. Если нужно сделать какие-нибудь специфические настройки системы, то это можно сделать здесь.

Скрипты preinstall.d необходимо поместить в каталог

preinstall.d, скрипты postinstall.d — в каталог

postinstall.d. Упаковать архив можно, например, выполнив команду:

$ tar cf install-scripts.tar preinstall.d postinstall.d

Данные скрипты выполняются в среде установщика, а не в среде установленной системы. Для работы с установленной системой требуется указывать пути с

$destdir или выполнять команды через run_chroot:

#!/bin/sh

a= . install2-init-functions

run_chroot sh -c "date > /root/STAMP_1"

date > $destdir/root/STAMP_2

22.2. Запуск автоматической установки

Для включения режима автоматической установки ядру инсталлятора ОС необходимо передать параметр загрузки

ai (без значения) и параметр

curl с указанием каталога с установочными файлами. Формат адреса в

curl должен быть представлен в виде URL:

ai curl=ftp://<IP-адрес>/metadata/

Чтобы начать процесс автоматической установки ОС Альт Рабочая станция, необходимо загрузиться с носителя, на котором записан дистрибутив. Затем клавишами перемещения курсора вверх и вниз выбрать пункт меню и нажать клавишу E. В открывшемся редакторе следует найти строку, начинающуюся с linux /boot/vmlinuz, в её конец дописать требуемые параметры:

После нажатия клавиши F10 начнётся автоматическая установка системы.

При невозможности получения файлов из указанного источника по сети, программа установки будет смотреть в следующих местах:

На диске в каталоге /Metadata/.

В образе установщика в каталоге /usr/share/install2/metadata/.

Глава 23. Установка OEM-версии ОС Альт Рабочая станция

Под установкой в режиме OEM понимается предварительная установка ОС Альт Рабочая станция производителем или дистрибьютором на компьютеры, ноутбуки, планшеты и т.д. В этом режиме можно выполнить всю аппаратную настройку и выбрать пакеты программ, а пользователю будет предоставлена возможность сделать все персональные настройки (выбор имени пользователя, настройка языка и т.д.).

Для того чтобы выполнить OEM-установку, необходимо при установке дистрибутива передать ядру инсталлятора ОС параметр загрузки

oem. Параметр

oem включает стандартный режим установки OEM, при котором при установке отсутствуют шаги:

Настройка сети,

Администратор системы и

Системный пользователь, а при первом запуске эти шаги присутствуют.

Ядру инсталлятора ОС можно также передать параметры

OEM_NET,

OEM_ROOT,

OEM_USER, предназначенные для отключения/включения шагов

Настройка сети,

Администратор системы и

Системный пользователь в инсталляторе и при первом запуске. Данные параметры могут принимать значения:

pre — включить шаг только при установке;

post (по умолчанию) — включить шаг только при первоначальной настройке;

pre-post — включить шаг при установке и при первоначальной настройке;

no — отключить шаг при установке и при первоначальной настройке.

Например, можно включить шаг Администратор системы при установке и при первоначальной настройке, чтобы иметь возможность донастроить систему после установки перед передачей компьютера конечному пользователю:

23.1. Установка в режиме OEM (предустановка)

Чтобы начать процесс предустановки ОС Альт Рабочая станция, необходимо загрузиться с носителя, на котором записан дистрибутив. Затем клавишами перемещения курсора вверх и вниз выбрать пункт меню и нажать клавишу E. В открывшемся редакторе следует найти строку, начинающуюся с linux /boot/vmlinuz, в её конец дописать параметр oem:

Стандартный режим OEM-установки состоит из следующих шагов:

Выбор основного языка системы:

Выбор часового пояса, по которому будут установлены часы:

Выбор дополнительных приложений:

Установка пароля на LUKS-разделы (если на этапе

Подготовка диска был создан шифрованный раздел):

23.2. Режим загрузки OEM

Начальное меню загрузчика после установки ОС Альт Рабочая станция в OEM-режиме:

После установки в режиме OEM в параметрах загрузки будет прописан параметр systemd.unit=setup.target:

Это специальная цель для systemd, которая запускает alterator-setup. После завершения работы alterator-setup пакеты, связанные с alterator-setup, будут удалены, а из параметров загрузки навсегда будет удалён systemd.unit=setup.target.

Для того чтобы один раз загрузиться в обычном режиме, необходимо удалить этот параметр.

После первой загрузки ОС пользователь попадет в мастер настройки системы, который состоит из следующих шагов:

Выбор основного языка системы:

Установка даты и времени:

Настройка параметров работы сетевой карты и настройки сети:

Установка пароля учетной записи администратора (root):

Создание новой учётной записи системного пользователя:

В случае возникновения каких-либо неприятностей не паникуйте, а спокойно разберитесь в сложившейся ситуации. Linux не так уж просто довести до полной неработоспособности и утраты ценных данных. Поспешные действия отчаявшегося пользователя могут привести к плачевным результатам. Помните, что решение есть, и оно обязательно найдётся!

24.1. Проблемы при установке системы

При возникновении проблем с UEFI или Legacy/CSM рекомендуется изменить выбор используемого вида прошивки на другой. Не следует выбирать режим смешанной загрузки Legacy/UEFI! Рекомендуется отключить всевозможные оптимизации и ускорение UEFI-загрузки, а также отключить на время установки SecureBoot.

Если в системе не произошла настройка какого-либо компонента после стадии установки пакетов, не отчаивайтесь, доведите установку до конца, загрузитесь в систему и попытайтесь в спокойной обстановке повторить настройку.

Нажатием клавиши E можно вызвать редактор параметров текущего пункта загрузки. В открывшемся редакторе следует найти строку, начинающуюся с linux /boot/vmlinuz, в её конец дописать требуемые параметры, отделив пробелом и нажать F10.

Примеры параметров пункта загрузки:

nomodeset — не использовать modeset-драйверы для видеокарты;

vga=normal — отключить графический экран загрузки установщика;

xdriver=vesa — явно использовать видеодрайвер vesa. Данным параметром можно явно указать нужный вариант драйвера;

acpi=off noapic — отключение ACPI (управление питанием), если система не поддерживает ACPI полностью.

Если вы вообще не смогли установить систему (не произошла или не завершилась стадия установки пакетов), то сначала попробуйте повторить попытку в безопасном режиме (apm=off acpi=off mce=off barrier=off vga=normal). В безопасном режиме отключаются все параметры ядра, которые могут вызвать проблемы при загрузке. В этом режиме установка будет произведена без поддержки APIC. Возможно, у вас какое-то новое или нестандартное оборудование, но может оказаться, что оно отлично настраивается со старыми драйверами.

Если вы хотите получить точный ответ, то сообщите, пожалуйста, подробный состав вашего оборудования и подробное описание возникшей проблемы в

нашей системе отслеживания ошибок.

24.2. Проблемы с загрузкой системы

Если не загружается ни одна из установленных операционных систем, то значит, есть проблема в начальном загрузчике. Такие проблемы могут возникнуть после установки системы, в случае если загрузчик все-таки не установлен или установлен с ошибкой. При установке или переустановке Windows на вашем компьютере загрузчик Linux будет перезаписан в принудительном порядке, и станет невозможно запускать Linux.

Повреждение или перезапись загрузчика никак не затрагивает остальные данные на жёстком диске, поэтому в такой ситуации очень легко вернуть работоспособность: для этого достаточно восстановить загрузчик.

Если у вас исчез загрузчик другой операционной системы или другого производителя, то внимательно почитайте соответствующее официальное руководство на предмет его восстановления. Но в большинстве случаев вам это не потребуется, так как загрузчик, входящий в состав Альт Рабочая станция, поддерживает загрузку большинства известных операционных систем.

Для восстановления загрузчика достаточно любым доступным способом загрузить Linux и получить доступ к тому жёсткому диску, на котором находится повреждённый загрузчик. Для этого проще всего воспользоваться восстановительным режимом, который предусмотрен на установочном диске дистрибутива (пункт ).

Загрузка восстановительного режима заканчивается запросом на ввод логина суперпользователя (root):

* Enter login root

localhost login: root

[root@localhost /]#

Начиная с этого момента, система готова к вводу команд.

В режиме LiveCD у суперпользователя root пустой пароль.

В большинстве случаев для восстановления загрузчика можно просто воспользоваться командой fixmbr без параметров. Программа попытается переустановить загрузчик в автоматическом режиме.

Часть V. Обзор приложений для рабочей станции

Альт Рабочая станция содержит большое число приложений (программ) для выполнения всех повседневных задач. При этом важно понимать, что для выполнения одного и того же действия могут быть использованы разные приложения. Например, для написания простых текстов доступен целый ряд текстовых редакторов с разным набором возможностей. Со временем вы сами сможете выбрать наиболее удобные для вас приложения.

Набор программ с диска покрывает обычные потребности. Если же определённая программа отсутствует в системе, то вы можете доустановить её с диска или из огромного банка программного обеспечения Альт Рабочая станция.

Веб-браузеры — комплексные программы для обработки и отображения

HTML-страниц по протоколу

HTTP и

HTTPS (открытие страниц сайтов, блогов и т.д.). Основное назначение веб-браузера — предоставление интерфейса между веб-сайтом и его посетителем. К базовым функциям современных веб-браузеров относятся:

навигация и просмотр веб-ресурсов;

показ оглавлений FTP-серверов и скачивание файлов;

поддержка скриптовых языков.

Основные принципы работы с веб-браузером неизменны. Программа предоставляет пользователю адресную строку, в которую вносится адрес необходимого вам сайта. Эта же строка может использоваться для ввода поискового запроса. Для более быстрого доступа адреса часто посещаемых сайтов добавляются в закладки. Для перехода к предыдущей/следующей просмотренной веб-странице, как правило, предусмотрены специальные кнопки на панели инструментов.

Возможно, по опыту работы в других операционных системах вы уже знакомы с определённым браузером. Определить, какой браузер лучше, практически невозможно. Эту задачу каждый пользователь решает сам, ориентируясь на свои личные предпочтения. В любом случае рассмотрите основные предложения и выберите наиболее удобный для вас веб-навигатор.

Веб-браузер Chromium — веб-браузер с открытым исходным кодом. Chromium предназначен для предоставления пользователям быстрого, безопасного и надёжного доступа в Интернет, а также удобной платформы для веб-приложений.

Для того чтобы открыть интернет-страницу, необходимо ввести её адрес в адресную строку браузера и нажать кнопку Enter. Если нужно открыть ссылку на следующую страницу в новой вкладке, то необходимо нажать на ней средней кнопкой (колесом) мыши.

Chromium хранит пароли в связке ключей. Она защищена паролем входа в систему и автоматически открывается при входе в систему (подробнее см.

Связка ключей).

При смене пароля пользователя, пароль на связку ключей не меняется автоматически, поэтому при запуске Chromium будет однократно запрошен предыдущий пароль:

Глава 38. Электронная почта

Для работы с электронной почтой применяются специализированные программы — почтовые клиенты, предоставляющие пользователю гибкие и эффективные возможности работы с электронной корреспонденцией: различные средства сортировки сообщений, выбор шаблонов из готового набора, проверку орфографии по мере набора текста и другие полезные функции.

Современные пользователи предпочитают работать с электронной почтой через веб-интерфейс, используя браузер. Подручных средств, предоставляемых популярными почтовыми сервисами, для повседневных почтовых нужд пользователя практически достаточно, но использование специально предназначенных программ даёт некоторые преимущества:

возможность одновременной работы с несколькими учётными записями;

гибкие правила сортировки почты;

обеспечение ограниченного доступа к отдельным папкам или учётным записям;

наличие антиспам-систем и систем фильтрации рекламы;

экономия входящего трафика.

Для Linux создано большое количество почтовых клиентов. Все они обладают своими особенностями и, как правило, имеют всё необходимое для успешной работы с электронной почтой: сортировку и фильтрацию сообщений, поддержку различных кодировок сообщений, возможность работы со списками рассылки и т.п.

Выбор почтового клиента зависит от ваших личных предпочтений. Для первоначальной настройки любого из них вам потребуются следующие данные:

адрес электронной почты;

пароль для доступа к ящику электронной почты;

имена серверов входящей и исходящей почты;

тип сервера входящей почты (IMAP или POP3).

Адрес и порт для доступа к

SMTP и

POP3 серверам необходимо выяснить у провайдера электронной почты или у администратора вашей сети (в случае использования почтового сервера локальной сети).

Mozilla Thunderbird — мощный почтовый клиент, позволяющий максимально эффективно работать с электронной почтой.

Mozilla Thunderbird позволяет работать с электронной корреспонденцией через протоколы

POP,

SMTP и

IMAP, участвовать в конференциях Usenet, а также осуществлять подписку на новостные ленты

RSS.

Функции Thunderbird:

настройка интерфейса (изменение расположения окон, наличие и отсутствие кнопок на панели инструментов, изменение их размера и т.д.);

отображение любого форматирования HTML, обеспечивающее кроссплатформенную совместимость;

выбор режимов показа и компоновки учётных записей и почтовых папок;

поддержка смены тем и установки расширений.

38.1.1. Первоначальная настройка Thunderbird

При первом запуске почтового клиента Thunderbird будет автоматически запущен мастер Настройка учётной записи почты.

Мастер создания учётной записи запросит:

ваше имя;

адрес электронной почты;

пароль.

Далее, на основании введённой информации, мастер определяет протокол доступа (

IMAP или

POP3) и адреса серверов входящих и исходящих сообщений. Вы можете принять предложенные настройки, если они верны, нажав на кнопку

Готово, или указать правильные настройки, воспользовавшись кнопкой

Настроить вручную…. Добавить дополнительную учётную запись можно выбрав в левой части окна программы одну из существующих учётных записей, и затем нажав кнопку

Электронная почта.

Если ваш почтовый ящик расположен на сервисе Gmail или Яндекс.Почта, то вся настройка происходит автоматически — вам необходимо ввести только имя учётной записи и пароль.

В случае наличия нескольких учётных записей вы можете выбирать метод их компоновки на панели почтовых папок.

38.1.2. Использование почтового клиента

Для составления письма нажмите Создать. В открывшемся окне Создание сообщения введите адрес получателя, тему и текст письма. Для проверки ошибок в тексте выберите кнопку Орфография.

В виде вложения к письму можно пересылать электронные документы, изображения, архивы и т.п. Для того чтобы добавить вложение, нажмите Вложить и выберите нужный файл в открывшемся окне. Закончив составление письма, нажмите Отправить.

Более подробную информацию об использовании и настройке Thunderbird смотрите → или при помощи клавиши F1.

Глава 39. Обмен мгновенными сообщениями

Для обмена сообщениями в режиме реального времени через Интернет необходима специализированная клиентская программа, передающая текстовые сообщения, а также файлы различных типов. Система мгновенного обмена сообщениями является одним из самых доступных и востребованных средств общения в Интернете. Преимущества инструментов мгновенного обмена информацией:

Скорость — мгновенные сообщения позволяют собеседникам общаться со скоростью нажатия на кнопку, без необходимости открывать письма и ждать ответа;

Удобство — программы обмена мгновенными сообщениями включают широкий набор коммуникативных и производственных функций.

Большинство современных программ мгновенного обмена сообщениями позволяют видеть, подключены ли в данный момент абоненты, занесённые в список контактов. Сообщения появляются на мониторе собеседника только после окончания редактирования и отправки. В список основных функций служб мгновенных сообщений входят:

чат (видеочат, текстовый и голосовой);

VoIP сервисы: звонки на компьютер, звонки на стационарные и мобильные телефоны;

возможность отправки SMS;

передача файлов;

инструменты для совместной работы в режиме реального времени;

возможность общаться в чате непосредственно на веб-странице;

напоминания и оповещения;

хранение истории общения по каждому контакту;

индикация о сетевом статусе занесённых в список контактов пользователей (в сети, нет на месте и т.д.).

Существуют клиентские программы, позволяющие подключаться одновременно к нескольким сетям. Они поддерживают наиболее популярные протоколы, что избавляет вас от необходимости устанавливать отдельный

IM-клиент для каждой сети.

Pidgin — мультипротокольная программа-клиент для мгновенного обмена сообщениями, позволяющая одновременно подключиться к нескольким сетям. Поддерживает наиболее популярные протоколы: Bonjour, Gadu-Gadu, Google Talk, GroupWise, IRC, SIMPLE, Sametime, XMPP (Jabber) и Zephyr.

Возможности

Pidgin:

поддержка особенностей различных сетей (статус сообщения, значки друзей, уведомление о наборе текста…);

шифрованный чат;

объединение контактов в один метаконтакт;

запись протокола событий;

поддержка вкладок в окне разговора;

одновременное подключение к нескольким аккаунтам;

слежение за пользователями;

обмен файлами;

многоязычный интерфейс.

39.1.1. Первоначальная настройка

После запуска Pidgin необходимо произвести его первоначальную настройку. При первом запуске Pidgin из меню → необходимо запустить диалоговое окно мастера создания учётной записи и создать учётную запись пользователя.

Из списка поддерживаемых служб выберите ту, которую собираетесь использовать. Возможно, вы уже решили, какую службу

IM будете использовать (потому что вы уже пользовались ею, либо потому что ею пользуются ваши друзья). Если вы ещё не остановили свой выбор на какой-то определённой службе

IM, то выберите службу, основанную на открытых стандартах, например, jabber.

Если вы ещё не зарегистрированы ни в одной службе мгновенных сообщений, то предварительно необходимо создать аккаунт на соответствующем веб-сайте.

После настройки учётной записи добавьте в список контактов ваших собеседников (кнопка Добавить собеседника…) и, при условии, что нужный вам собеседник подключён к службе мгновенных сообщений, можете начинать общение.

За дополнительной информацией по использованию Pidgin можно обратиться к справке, вызываемой из меню → .

Глава 40. Офисные приложения

Офисными приложениями традиционно называют пакет программ для работы с текстами, таблицами и презентациями.

LibreOffice — пакет программ для работы с офисными документами. Кроме стандартных для LibreOffice форматов хранения данных, вы можете успешно открывать и сохранять документы, созданные в других популярных офисных пакетах.

Текстовый процессор

Текстовый процессор (LibreOffice Writer) позволяет проектировать и создавать текстовые документы, содержащие изображения, таблицы или графики. Вы можете сохранять документы в различных форматах, включая стандартизированный формат OpenDocument format (

ODF), формат Microsoft Word (

DOC,

DOCX) или

HTML. Кроме того, вы можете без труда экспортировать ваш документ в формате переносимого документа (

PDF). Текстовый процессор поддерживает и другие форматы.

Электронные таблицы

Электронная таблица (LibreOffice Calc) предназначена для работы с электронными таблицами. Инструментарий электронных таблиц включает мощные математические функции, позволяющие вести сложные статистические, финансовые и прочие расчёты.

Презентация

Презентация (LibreOffice Impress) позволяет создавать профессиональные слайд-шоу, которые могут включать диаграммы, рисованные объекты, текст, мультимедиа и множество других элементов. При необходимости можно даже импортировать и изменять презентации

Microsoft PowerPoint. Для того чтобы сделать экранные презентации более эффектными, можно использовать такие средства, как анимация, мультимедиа и переходы между слайдами.

Редактор рисунков

Редактор рисунков (LibreOffice Draw) позволяет создавать рисунки различной сложности и экспортировать их с использованием нескольких общепринятых форматов изображений. Кроме того, можно вставлять в рисунки таблицы, диаграммы, формулы и другие элементы, созданные в программах

LibreOffice.

Редактор формул

Редактор формул (LibreOffice Math) позволяет создавать и редактировать математические и химические формулы. Math предоставляет различные операторы, функции и средства форматирования, облегчающие создание формул. Math может быть запущен автономно или вызван из других модулей LibreOffice (Writer, Calc, Impress, Draw).

Базы данных

Базы данных (LibreOffice Base) поддерживает некоторые обычные файловые форматы баз данных, например, BASE. Кроме того, можно использовать

LibreOffice Base для подключения к внешним реляционным базам данных, например, к базам данных

MySQL или

Oracle. В базе

LibreOffice Base невозможно изменить структуру базы данных или редактировать, вставлять и удалять записи для ниже перечисленных типов баз данных (они доступны только для чтения):

Глава 41. Файловые менеджеры

Файловые менеджеры предоставляют интерфейс пользователя для работы с файловой системой и файлами. Файловые менеджеры позволяют выполнять наиболее частые операции над файлами — создание, открытие/проигрывание/просмотр, редактирование, перемещение, переименование, копирование, удаление, изменение атрибутов и свойств, поиск файлов и назначение прав. Помимо основных функций, многие файловые менеджеры включают ряд дополнительных возможностей, например, таких, как работа с сетью (через FTP, NFS и т.п.), резервное копирование, управление принтерами и прочее.

Приложение Файлы — это современный файловый менеджер для рабочего стола GNOME.

Файловый менеджер является точкой доступа, как к файлам, так и к приложениям. Используя файловый менеджер, можно:

создавать папки и документы;

просматривать файлы и папки;

управлять файлами и папками;

настраивать и выполнять особые действия;

получать доступ к съёмным носителям.

Окно файлового менеджера состоит из боковой панели слева, основной области справа и панели адреса, расположенной над основной областью. На боковой панели размещены закладки на различные папки системы. Основная область отображает содержимое текущей папки. Панель адреса всегда показывает путь к текущей папке.

Двойной щелчок на папках открывает их, щелчок правой кнопкой мыши на объектах открывает контекстное меню, предлагающее на выбор некоторые действия с ними.

Контекстное меню файла, папки и свободного пространства могут сильно отличаться друг от друга.

Чтобы просмотреть свойства файла (папки), необходимо выделить файл (папку) и выполнить одно из следующих действий:

Окно Свойства объекта показывает подробную информацию о любом файле, папке или другом объекте в файловом менеджере (какие именно сведения будут доступны, определяется типом объекта).

С помощью окна Свойства объекта можно изменить файловые права на доступ к объекту.