Глава 36. Групповые политики

Групповые политики — это набор правил и настроек для серверов и рабочих станций, реализуемых в корпоративных решениях. В соответствии с групповыми политиками производится настройка рабочей среды относительно локальных политик, действующих по умолчанию. В данном разделе рассмотрена реализация поддержки групповых политик Active Directory в решениях на базе дистрибутивов ALT.

В дистрибутивах ALT для применения групповых политик на данный момент предлагается использовать инструмент gpupdate. Инструмент рассчитан на работу на машине, введённой в домен Samba.

Инструменты управления групповыми политиками будут установлены в систему, если при установке дистрибутива отметить пункт

Инструменты управления групповыми политиками (см. главу

Установка системы).

Интеграция в инфраструктуру LDAP-объектов Active Directory позволяет осуществлять привязку настроек управляемых конфигураций объектам в дереве каталогов. Кроме глобальных настроек в рамках домена, возможна привязка к следующим группам объектов:

подразделения (OU) — пользователи и компьютеры, хранящиеся в соответствующей части дерева объектов;

сайты — группы компьютеров в заданной подсети в рамках одного и того же домена;

конкретные пользователи и компьютеры.

Кроме того, в самих объектах групповых политик могут быть заданы дополнительные условия, фильтры и ограничения, на основании которых принимается решение о том, как применять данную групповую политику.

Политики подразделяются на политики для компьютеров (Machine) и политики для пользователей (User). Политики для компьютеров применяются на хосте в момент загрузки, а также в момент явного или регулярного запроса планировщиком (раз в час). Пользовательские политики применяются в момент входа в систему.

Групповые политики можно использовать для разных целей, например:

Установки домашней страницы браузера Firefox/Chromium (экспериментальная политика).

Установки запрета на подключение внешних носителей.

Управления политиками control (реализован широкий набор настроек). Возможно установить при использовании ADMX-файлов ALT.

Включения или выключения различных служб (сервисов systemd) Возможно установить при использовании ADMX-файлов ALT.

Подключения сетевых дисков (экспериментальная политика).

Генерирования (удаления/замены) ярлыков для запуска программ.

Создания каталогов.

Установки и удаления пакетов (в стадии разработки).

Модули (настройки), помеченные как экспериментальные, необходимо включать вручную через ADMX файлы ALT в разделе Групповые политики.

36.1. Развертывание групповых политик

Процесс развёртывание групповых политик:

Развернуть сервер Samba AD DC (например, на машине с установленной ОС Альт Сервер).

Установить административные шаблоны на сервере Samba AD DC:

установить пакеты политик admx-basealt, admx-samba, admx-chromium, admx-firefox и утилиту admx-msi-setup:

# apt-get install admx-basealt admx-samba admx-chromium admx-firefox admx-msi-setup

скачать и установить ADMX-файлы от Microsoft:

# admx-msi-setup

По умолчанию,

admx-msi-setup устанавливает последнюю версию ADMX от Microsoft (сейчас это Microsoft Group Policy — Windows 10 October 2020 Update (20H2)). С помощью параметров, можно указать другой источник:

# admx-msi-setup -h

admx-msi-setup - download msi files and extract them in <destination-directory> default value is /usr/share/PolicyDefinitions/.

Usage: admx-msi-setup [-d <destination-directory>] [-s <admx-msi-source>]

Removing admx-msi-setup temporary files...

после установки, политики будут находиться в каталоге

/usr/share/PolicyDefinitions. Скопировать локальные ADMX-файлы в сетевой каталог sysvol (

/var/lib/samba/sysvol/<DOMAIN>/Policies/):

# samba-tool gpo admxload -U Administrator

Должен быть установлен пакет alterator-gpupdate:

# apt-get install alterator-gpupdate

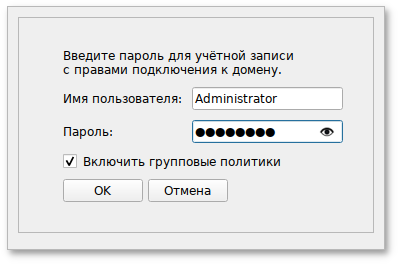

Для автоматического включения групповых политик, при вводе в домен, в окне ввода имени и пароля пользователя, имеющего право вводить машины в домен, отметить пункт Включить групповые политики:

Политики будут включены сразу после ввода в домен (после перезагрузки системы).

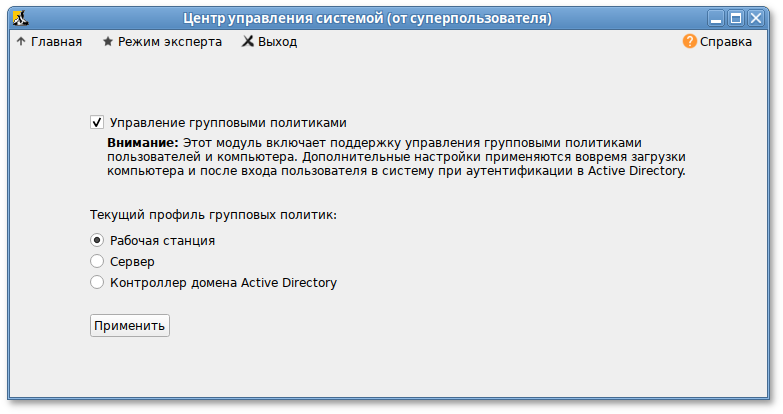

Если машина уже находится в домене, можно вручную включить групповые политики с помощью модуля ЦУС . Для этого в

Центре управления системой в разделе → следует выбрать шаблон локальной политики (

Сервер,

Рабочая станция или

Контроллер домена) и установить отметку в пункте

Управление групповыми политиками:

Ввести машину с ОС Windows в домен.

Управление сервером Samba с помощью RSAT поддерживается из среды до Windows 2012R2 включительно.

Включить компоненты удаленного администрирования.

Этот шаг можно пропустить, если административные шаблоны были установлены на контроллере домена.

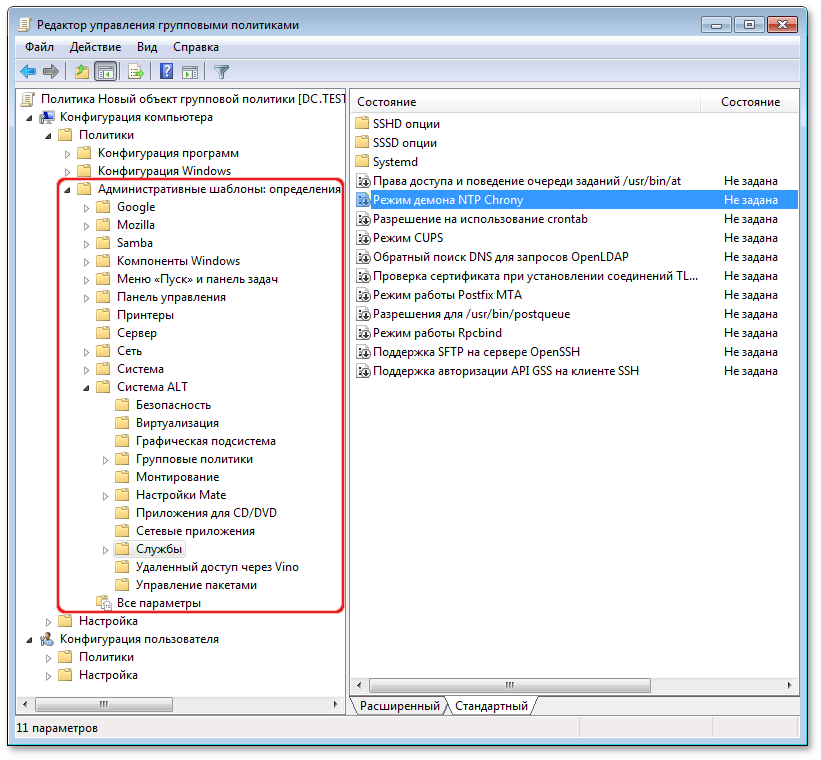

Корректно установленные административные шаблоны будут отображены на машине Windows в оснастке в разделе → → → :

Политики редактируются на ОС Windows, применяются на рабочих станциях.

В ADMC на рабочей станции, введённой в домен или в оснастке создать подразделение (OU) и переместить в него компьютеры и пользователей домена.