56.5. Управление пользователями

PBS поддерживает несколько источников аутентификации:

PBS хранит данные пользователей в файле /etc/proxmox-backup/user.cfg.

Пользователя часто внутренне идентифицируют по его имени и области аутентификации в форме <user>@<realm>.

После установки PBS существует один пользователь root@pam, который соответствует суперпользователю ОС. Этого пользователя нельзя удалить, все системные письма будут отправляться на адрес электронной почты, назначенный этому пользователю. Суперпользователь имеет неограниченные права, поэтому рекомендуется добавить других пользователей с меньшими правами.

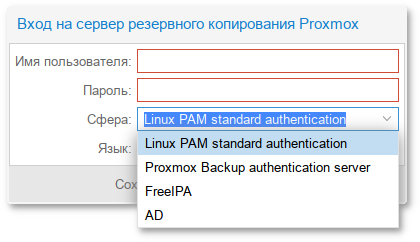

56.5.1. Области аутентификации

PBS поддерживает следующие области (методы) аутентификации:

() — пользователь аутентифицируется с помощью своего обычного системного пароля;

() — аутентификация Proxmox Backup Server. Хэшированные пароли хранятся в файле /etc/proxmox-backup/shadow.json;

— позволяет использовать внешний LDAP-сервер для аутентификации пользователей (например, OpenLDAP);

— уровень идентификации поверх протокола OATH 2.0. Позволяет аутентифицировать пользователей на основе аутентификации, выполняемой внешним сервером авторизации.

56.5.1.1. Стандартная аутентификация Linux PAM

При использовании аутентификации Linux PAM системный пользователь должен существовать (должен быть создан, например, с помощью команды adduser) на всех узлах, на которых пользователю разрешено войти в систему.

Область Linux PAM создается по умолчанию и не может быть удалена.

56.5.1.2. Сервер аутентификации PBS

Область аутентификации PBS представляет собой хранилище паролей в стиле Unix (/etc/proxmox-backup/shadow.json). Пароль шифруется с использованием метода хеширования SHA-256.

Область создается по умолчанию.

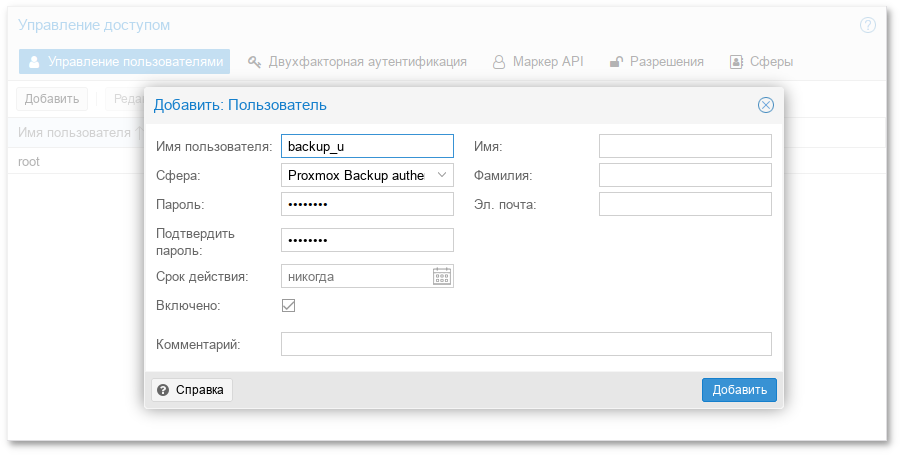

Для добавления пользователя в веб-интерфейсе следует в разделе → перейти на вкладку Управление пользователями и нажать кнопку Добавить:

Примеры использования командной строки для управления пользователями PBS:

просмотреть список пользователей:

# proxmox-backup-manager user list

создать пользователя:

# proxmox-backup-manager user create backup_u@pbs --email backup_u@test.alt

обновить или изменить любые свойства пользователя:

# proxmox-backup-manager user update backup_u@pbs --firstname Дмитрий --lastname Иванов

отключить учетную запись пользователя:

# proxmox-backup-manager user update backup_u@pbs --enable 0

удалить учетную запись пользователя:

# proxmox-backup-manager user remove backup_u@pbs

56.5.1.3. LDAP аутентификация (FreeIPA)

В данном разделе приведён пример настройки аутентификации LDAP для аутентификации на сервере FreeIPA. В примере используются следующие исходные данные:

ipa.example.test, 192.168.0.113 — сервер FreeIPA;

admin@example.test — учётная запись с правами чтения LDAP;

pve — группа, пользователи которой имеют право аутентифицироваться в PBS.

Для настройки LDAP аутентификации необходимо выполнить следующие шаги:

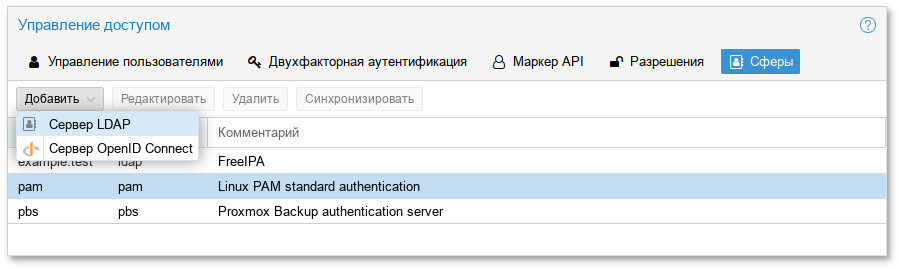

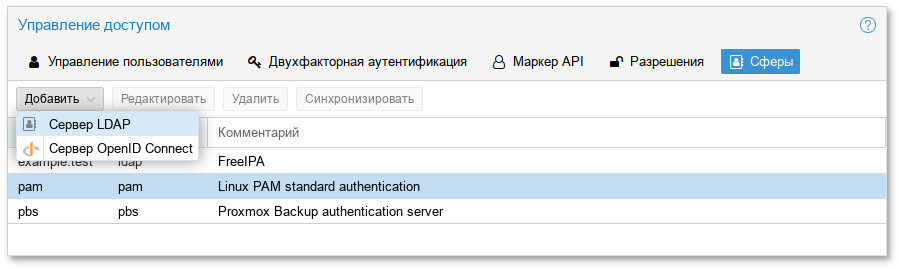

Создать область аутентификации LDAP. Для этого в разделе → → нажать кнопку → :

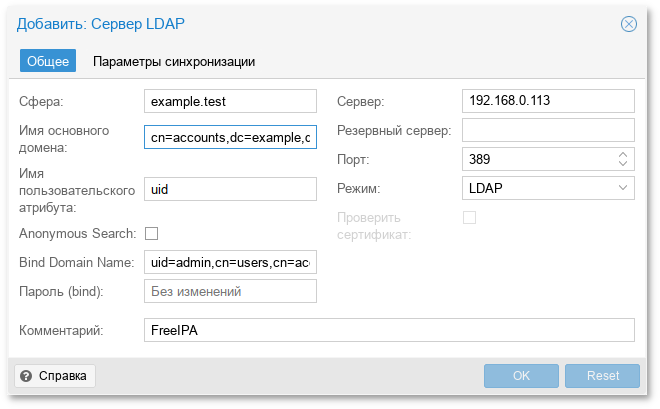

В открывшемся окне на вкладке

Общее указать следующие данные:

Сфера — идентификатор области;

Имя основного домена (base_dn) — каталог, в котором выполняется поиск пользователей (cn=accounts,dc=example,dc=test);

Имя пользовательского атрибута (user_attr) — атрибут LDAP, содержащий имя пользователя, с которым пользователи будут входить в систему (uid);

Bind Domain Name — имя пользователя (uid=admin,cn=users,cn=accounts,dc=example,dc=test);

Пароль (bind) — пароль пользователя;

Сервер — IP-адрес или имя FreeIPA-сервера (ipa.example.test или 192.168.0.113);

Резервный сервер (опционально) — адрес резервного сервера на случай, если основной сервер недоступен;

Порт — порт, который прослушивает сервер LDAP (обычно 389 без ssl, 636 с ssl).

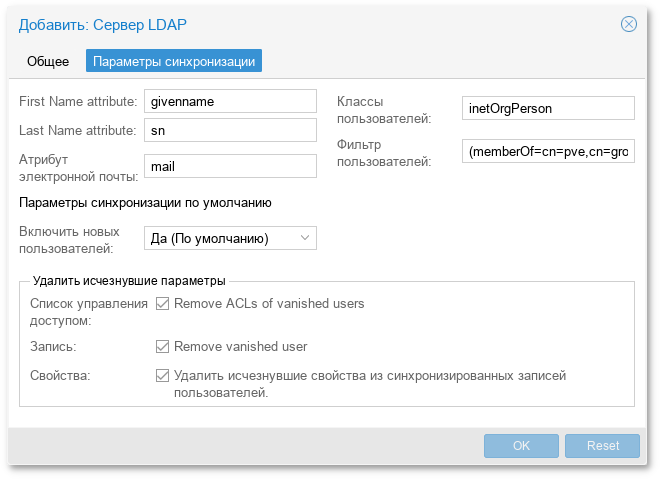

На вкладке

Параметры синхронизации заполнить следующие поля (в скобках указаны значения, используемые в данном примере):

Атрибут имени пользователя (First Name attribute) (опционально) — атрибут LDAP, содержащий имя пользователя (givenname);

Атрибут фамилии пользователя (Last Name attribute) (опционально) — атрибут LDAP, содержащий фамилию пользователя (sn);

Атрибут электронной почты (опционально) — атрибут LDAP, содержащий электронную почту пользователя (mail);

Классы пользователей — класс пользователей LDAP (inetOrgPerson);

Фильтр пользователей — фильтр пользователей (memberOf=cn=pve,cn=groups,cn=accounts,dc=example,dc=test).

Нажать кнопку OK.

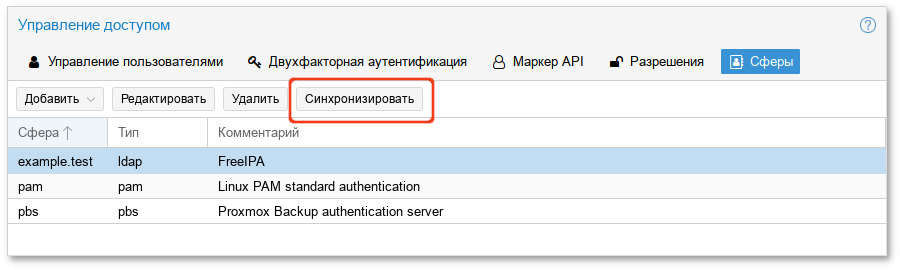

Выбрать добавленную область и нажать кнопку Синхронизировать:

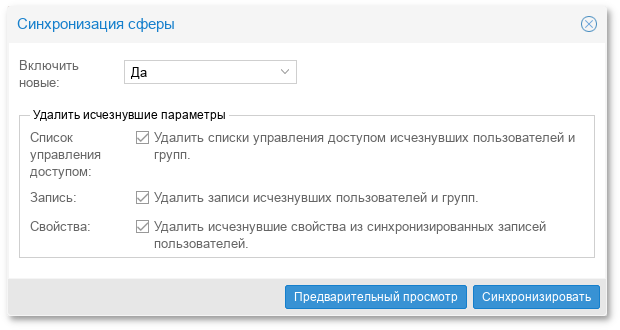

Указать, если необходимо, параметры синхронизации и нажать кнопку Синхронизировать:

В результате синхронизации пользователи PBS будут синхронизированы с сервером FreeIPA LDAP. Сведения о пользователях можно просмотреть на вкладке Управление пользователями.

Настроить разрешения для пользователя на вкладке Разрешения.

Команда синхронизации пользователей:

# proxmox-backup-manager ldap sync example.test

Для автоматической синхронизации пользователей и групп можно добавить команду синхронизации в планировщик задач.

56.5.1.4. LDAP аутентификация (AD)

В данном разделе приведён пример настройки аутентификации LDAP для аутентификации на сервере AD. В примере используются следующие исходные данные:

dc1.test.alt, 192.168.0.122 — сервер AD;

administrator@test.alt — учётная запись администратора (для большей безопасности рекомендуется создать отдельную учетную запись с доступом только для чтения к объектам домена и не использовать учётную запись администратора);

office — группа, пользователи которой имеют право аутентифицироваться в PBS.

Для настройки LDAP аутентификации необходимо выполнить следующие шаги:

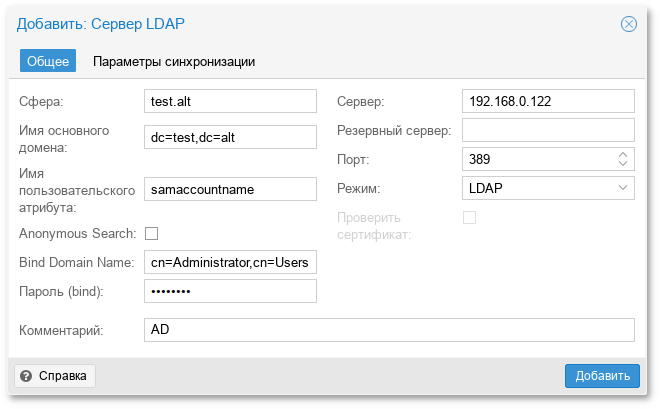

Создать область аутентификации LDAP. Для этого в разделе → → нажать кнопку → :

На вкладке

Общее указать следующие данные:

Сфера — идентификатор области;

Имя основного домена (base_dn) — каталог, в котором выполняется поиск пользователей (dc=test,dc=alt);

Имя пользовательского атрибута (user_attr) — атрибут LDAP, содержащий имя пользователя, с которым пользователи будут входить в систему (sAMAccountName);

Bind Domain Name — имя пользователя (cn=Administrator,cn=Users,dc=test,dc=alt);

Пароль (bind) — пароль пользователя;

Сервер — IP-адрес или имя AD-сервера (dc1.test.alt или 192.168.0.122);

Резервный сервер (опционально) — адрес резервного сервера на случай, если основной сервер недоступен;

Порт — порт, который прослушивает сервер LDAP (обычно 389 без ssl, 636 с ssl).

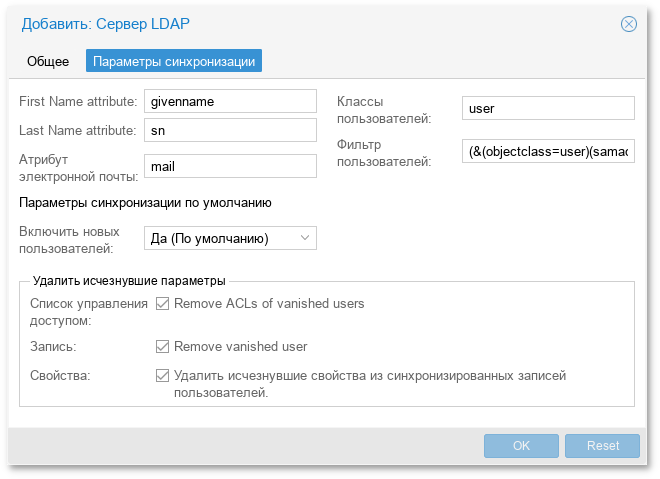

На вкладке

Параметры синхронизации заполнить следующие поля (в скобках указаны значения, используемые в данном примере):

Атрибут имени пользователя (First Name attribute) (опционально) — атрибут LDAP, содержащий имя пользователя (givenname);

Атрибут фамилии пользователя (Last Name attribute) (опционально) — атрибут LDAP, содержащий фамилию пользователя (sn);

Атрибут электронной почты (опционально) — атрибут LDAP, содержащий электронную почту пользователя (mail);

Классы пользователей — класс пользователей LDAP (user);

Фильтр пользователей — фильтр пользователей ((&(objectclass=user)(samaccountname=*)(MemberOf=CN=UDS,cn=Users,dc=TEST,dc=ALT))).

Нажать кнопку OK.

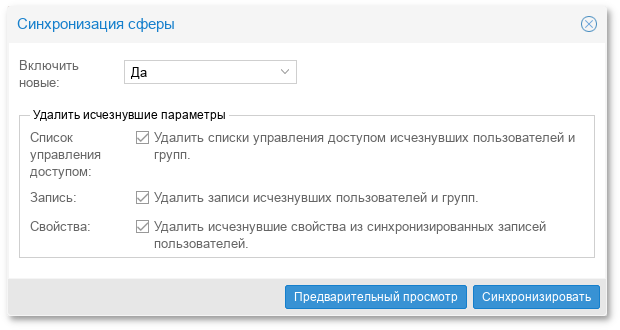

Выбрать добавленную область и нажать кнопку Синхронизировать.

Указать, если необходимо, параметры синхронизации и нажать кнопку Синхронизировать:

В результате синхронизации пользователи PBS будут синхронизированы с сервером AD. Сведения о пользователях можно просмотреть на вкладке Управление пользователями.

Настроить разрешения для пользователя на вкладке Разрешения.

Команда синхронизации пользователей:

# proxmox-backup-manager ldap sync test.alt

Для автоматической синхронизации пользователей и групп можно добавить команду синхронизации в планировщик задач.