41.3.1. Входящий/исходящий DROP/REJECT центра обработки данных

Если политика ввода или вывода для межсетевого экрана установлена на DROP или REJECT, следующий трафик все равно разрешен для всех узлов PVE в кластере:

трафик через интерфейс обратной связи;

уже установленные соединения;

трафик с использованием протокола IGMP;

TCP-трафик от узлов управления на порт 8006 для разрешения доступа к веб-интерфейсу;

TCP-трафик от узлов управления на диапазон портов 5900–5999 для разрешения трафика для веб-консоли VNC;

TCP-трафик от узлов управления на порт 3128 для подключений к прокси-серверу SPICE;

TCP-трафик от узлов управления на порт 22 для разрешения доступа по SSH;

UDP-трафик в сети кластера на порты 5405–5412 для corosync;

UDP-многоадресный трафик в кластере сеть;

ICMP трафик типа 3 (Destination Unreachable), 4 (Congestion control) или 11 (Time Exceeded).

Следующий трафик отбрасывается, но не регистрируется даже при включенном ведении журнала:

TCP-соединения с недопустимым состоянием соединения;

широковещательный, многоадресный и anycast-трафик, не связанный с corosync, т.е. не проходящий через порты 5405-5412;

TCP-трафик на порт 43;

UDP-трафик на порты 135 и 445;

UDP-трафик на диапазон портов 137–139;

UDP-трафик с исходного порта 137 на диапазон портов 1024–65535;

UDP-трафик на порт 1900;

TCP-трафик на порты 135, 139 и 445;

UDP-многоадресный трафик в кластере сеть;

UDP-трафик, исходящий из исходного порта 53.

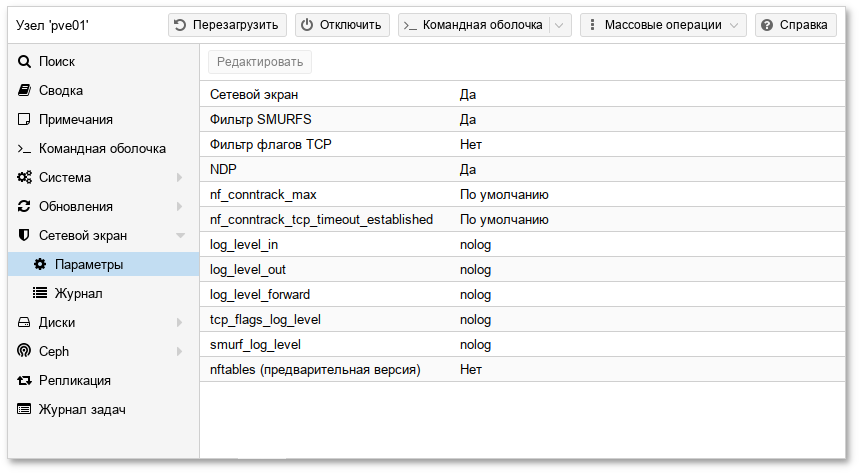

Остальной трафик отбрасывается или отклоняется, а также регистрируется в соответствии с правилами. Это может зависеть от дополнительных параметров, таких как NDP, Фильтр SMURFS и Фильтр флагов TCP ( → ).

Чтобы увидеть активные цепочки и правила межсетевого экрана, можно использовать команду:

# iptables-save

Этот вывод также включен в системный отчет, выводимый при выполнении команды:

# pvereport