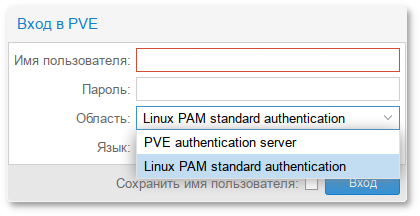

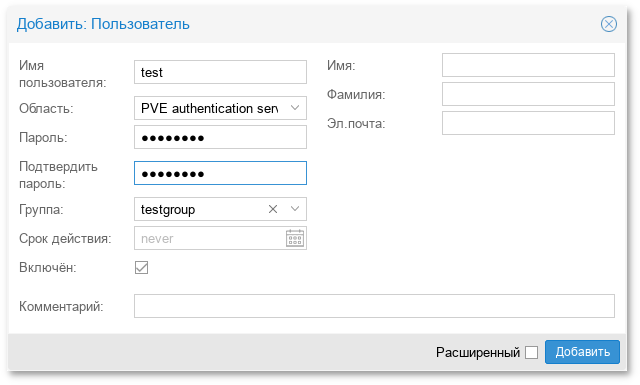

adduser) на всех узлах, на которых пользователю разрешено войти в систему. Пользователь аутентифицируется с помощью своего обычного системного пароля;

/etc/pve/priv/shadow.cfg). Пароль шифруется с использованием метода хеширования SHA-256. Этот метод аутентификации удобен для небольших (или даже средних) установок, где пользователям не нужен доступ ни к чему, кроме PVE. В этом случае пользователи полностью управляются PVE и могут менять свои пароли через графический интерфейс;

/etc/pve/user.cfg:

# cat /etc/pve/user.cfg

user:root@pam:1:0::::::

user:test@pve:1:0::::::

user:testuser@pve:1:0::::Just a test::

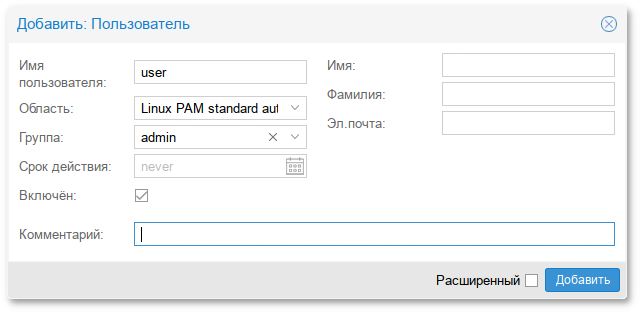

user:user@pam:1:0::::::

group:admin:user@pam::

group:testgroup:test@pve::

Таблица 45.1. Привилегии используемые в PVE

|

Привилегия

|

Описание

|

|---|---|

|

Привилегии узла/системы

|

|

|

Permissions.Modify

|

Изменение прав доступа

|

|

Sys.PowerMgmt

|

Управление питанием узла (запуск, остановка, сброс, выключение)

|

|

Sys.Console

|

Консольный доступ к узлу

|

|

Sys.Syslog

|

Просмотр Syslog

|

|

Sys.Audit

|

Просмотр состояния/конфигурации узла, конфигурации кластера Corosync и конфигурации HA

|

|

Sys.Modify

|

Создание/удаление/изменение параметров сети узла

|

|

Group.Allocate

|

Создание/удаление/изменение групп

|

|

Pool.Allocate

|

Создание/удаление/изменение пулов

|

|

Realm.Allocate

|

Создание/удаление/изменение областей аутентификации

|

|

Realm.AllocateUser

|

Назначение пользователю области аутентификации

|

|

User.Modify

|

Создание/удаление/изменение пользователя

|

|

Права, связанные с ВМ

|

|

|

VM.Allocate

|

Создание/удаление ВМ

|

|

VM.Migrate

|

Миграция ВМ на альтернативный сервер в кластере

|

|

VM.PowerMgmt

|

Управление питанием (запуск, остановка, сброс, выключение)

|

|

VM.Console

|

Консольный доступ к ВМ

|

|

VM.Monitor

|

Доступ к монитору виртуальной машины (kvm)

|

|

VM.Backup

|

Резервное копирование/восстановление ВМ

|

|

VM.Audit

|

Просмотр конфигурации ВМ

|

|

VM.Clone

|

Добавление/изменение/удаление дисков ВМ

|

|

VM.Config.Disk

|

Создание/удаление/изменение областей аутентификации

|

|

VM.Config.CDROM

|

Извлечь/изменить CDROM

|

|

VM.Config.CPU

|

Изменение настроек процессора

|

|

VM.Config.Memory

|

Изменение настроек памяти

|

|

VM.Config.Network

|

Добавление/изменение/удаление сетевых устройств

|

|

VM.Config.HWType

|

Изменение типа эмуляции

|

|

VM.Config.Options

|

Изменение любой другой конфигурации ВМ

|

|

VM.Snapshot

|

Создание/удаление снимков ВМ

|

|

Права, связанные с хранилищем

|

|

|

Datastore.Allocate

|

Создание/удаление/изменение хранилища данных

|

|

Datastore.AllocateSpace

|

Выделить место в хранилище

|

|

Datastore.AllocateTemplate

|

Размещение/загрузка шаблонов контейнеров и ISO-образов

|

|

Datastore.Audit

|

Просмотр хранилища данных

|

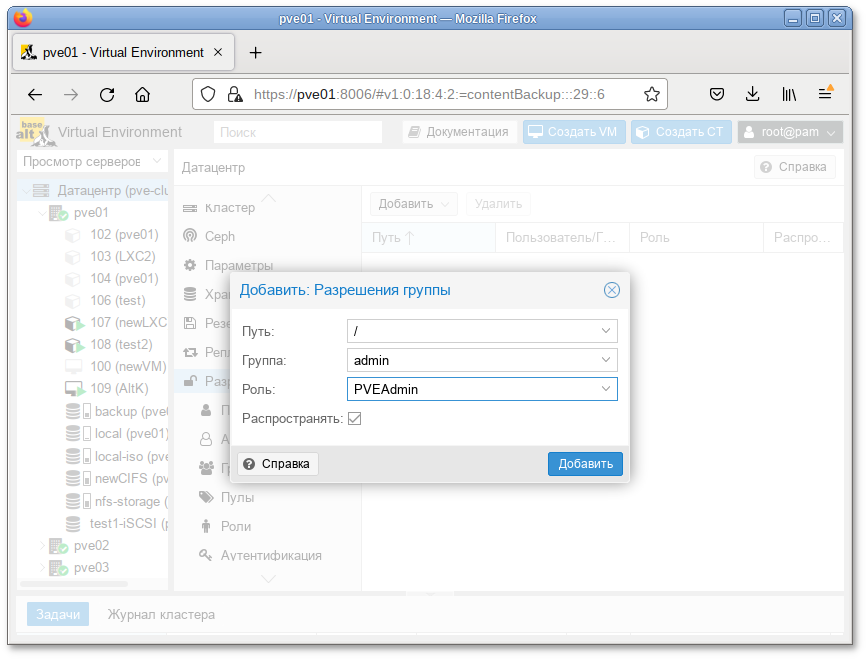

/nodes/<node> — доступ к серверам PVE;

/vms — все ВМ;

/vms/<vmid> — доступ к определенным ВМ;

/storage/<storeid> — доступ к хранилищам;

/access/groups — администрирование групп;

/access/realms/<realmid> — административный доступ.

# pveum useradd testuser@pve -comment "Just a test"

# pveum passwd testuser@pve

# pveum usermod testuser@pve -enable 0

# pveum groupadd testgroup

# pveum roleadd PVE_Power-only -privs "VM.PowerMgmt VM.Console"