Часть II. Установка дистрибутива

В этой части рассматривается процесс установки дистрибутива.

Глава 4. Запись установочного образа на USB Flash

Для загрузки компьютера с целью установки системы необходимо воспользоваться носителем, содержащим начальный загрузчик. Таким носителем может быть flash-накопитель, который можно сделать загрузочным.

Для создания загрузочного flash-диска понадобится файл ISO-образа установочного диска с дистрибутивом. Файл ISO-образа диска — это файл специального формата, подготовленный для записи на диск. Установочные ISO-образы являются гибридными (Hybrid ISO/IMG), что позволяет производить установку, записав такой образ на flash-накопитель. О записи установочного образа на USB Flash рассказано в этой главе.

Запись образа дистрибутива на flash-диск приведёт к изменению таблицы разделов на носителе, таким образом, если flash-диск выполнил функцию загрузочного\установочного устройства и требуется вернуть ей функцию переносного накопителя данных, то необходимо удалить все имеющиеся разделы на flash-диске и создать нужное их количество заново.

Для восстановления совместимости flash-диска с операционными системами семейства Windows может понадобиться также пересоздание таблицы разделов (например, при помощи parted). Нужно удалить таблицу GPT и создать таблицу типа msdos. Кроме того, должен быть только один раздел с FAT или NTFS.

4.1. В операционной системе Windows

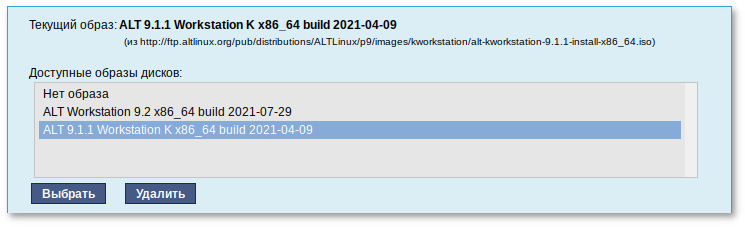

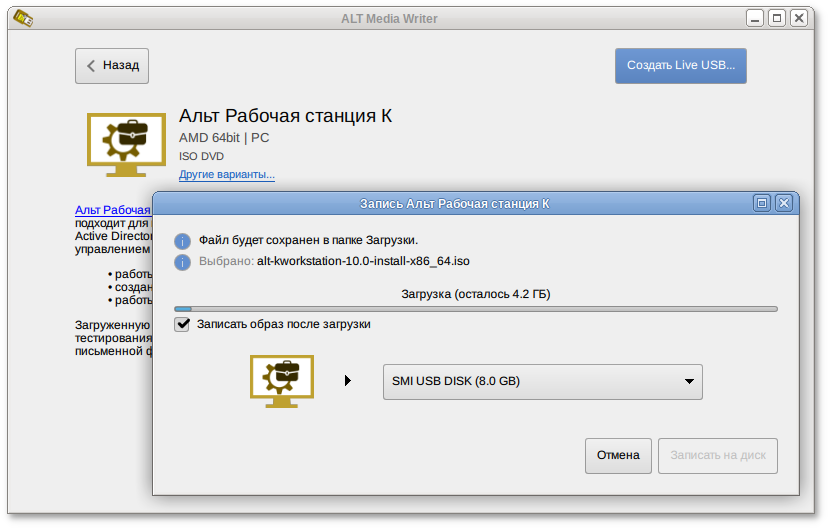

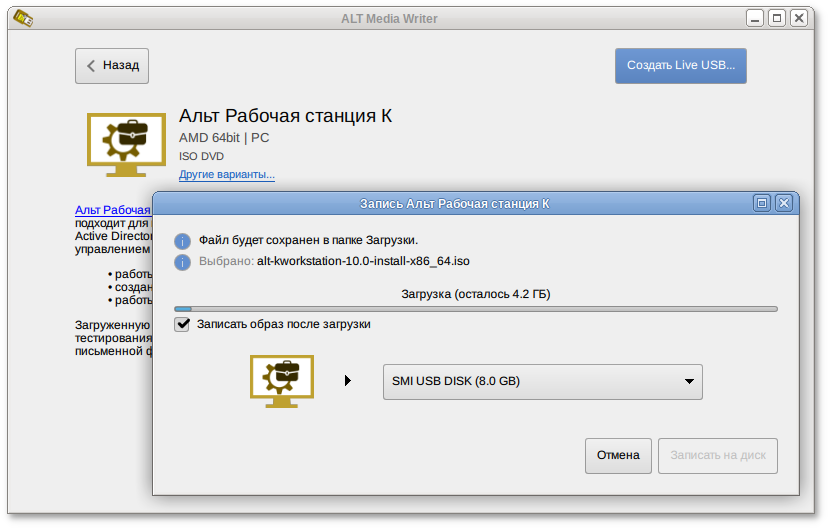

ALT Media Writer — это инструмент, который помогает записывать образы ALT на портативные накопители, такие как flash-диски. Он может автоматически загружать образы из интернета и записывать их. Для записи образа на flash-диск необходимо:

скачать и установить

ALT Media Writer;

вставить flash-диск в USB-разъем;

запустить ALT Media Writer;

выбрать дистрибутив и нажать кнопку

Создать Live USB…:

начнётся загрузка образа из интернета;

выбрать устройство (flash-диск);

после окончания загрузки нажать кнопку Записать на диск (если был отмечен пункт Записать образ после загрузки, запись образа начнётся автоматически).

Инструкция для записи образа в программе

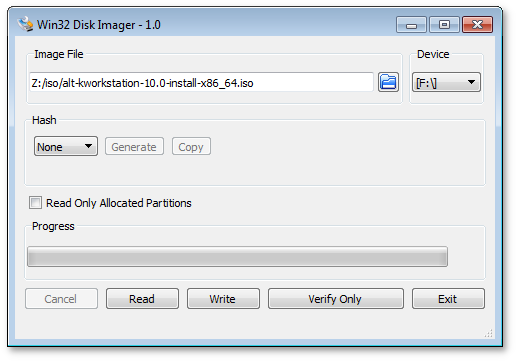

Win32 Disk Imager:

скачать образ дистрибутива;

вставить flash-диск в USB-разъем (размер flash-диска должен быть не меньше размера скачанного образа диска);

запустить Win32 Disk Imager;

в появившимся окне выбрать ISO-образ дистрибутива, выбрать устройство (flash-диск):

нажать кнопку Write для записи образа на flash-диск.

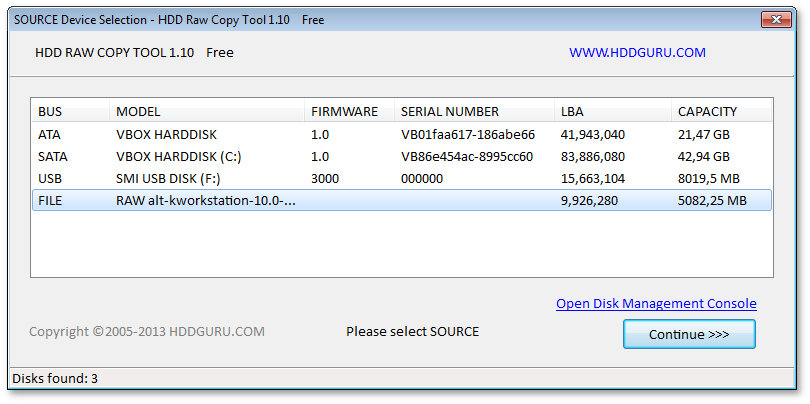

Для записи образа на flash-диск подойдёт и утилита

HDD Raw Copy Tool. На первом шаге нужно выбрать файл с образом диска:

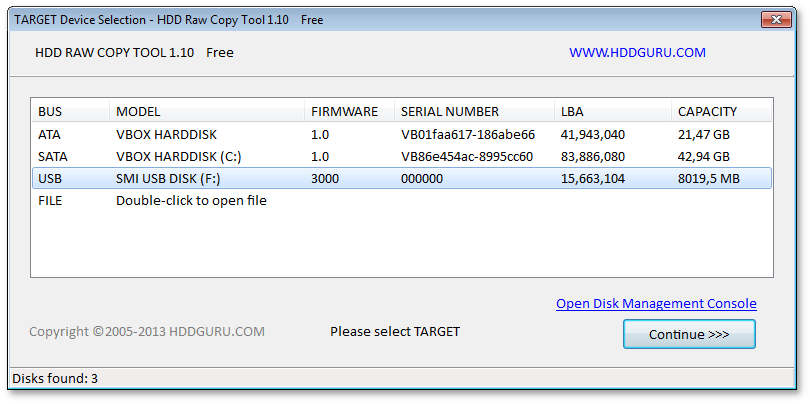

На втором шаге нужно выбрать flash-диск, на который будет записан образ:

Будьте внимательны при указании имени usb-устройства — запись образа по ошибке на свой жёсткий диск приведёт к почти гарантированной потере данных на нём!

И, наконец, после проверки правильности выбранных параметров и нажатия кнопки Continue можно приступать к записи, нажав следом кнопку START. По успешному завершению записи окно с индикацией процесса записи закроется, после чего можно закрыть и окно самой программы.

4.2. В операционной системе Linux

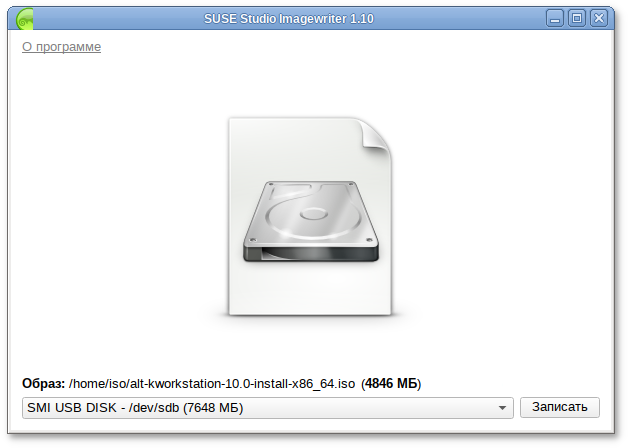

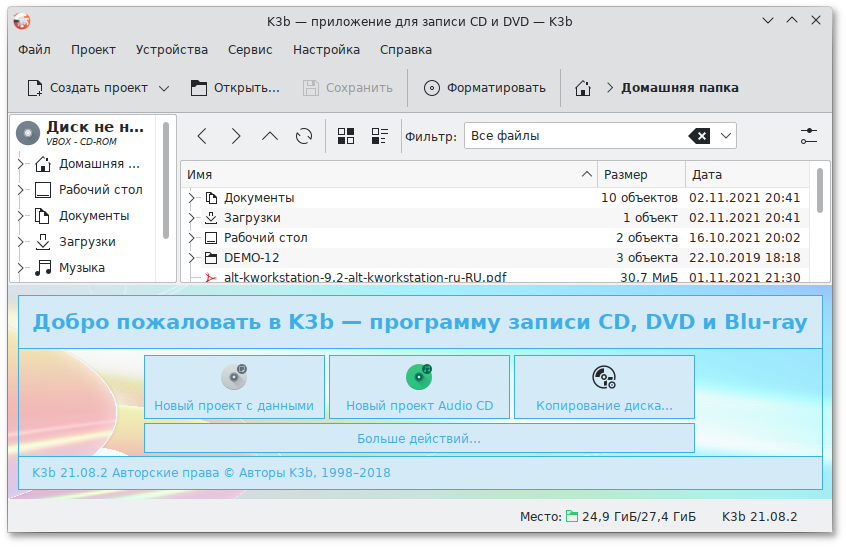

Для записи образа на flash-диск можно воспользоваться любой из трёх программ с графическим интерфейсом:

Для записи установочного образа можно воспользоваться утилитой командной строки

dd:

dd oflag=direct if=<файл-образа.iso> of=/dev/sdX bs=1M

sync

где <файл-образа.iso> — образ диска ISO, а /dev/diskX — устройство, соответствующее flash-диску.

Для удобства показа прогресса записи можно установить пакет pv и использовать команду:

pv <файл-образа.iso> | dd oflag=direct of=/dev/sdX bs=1M;sync

где <файл-образа.iso> — образ диска ISO, а /dev/diskX — устройство, соответствующее flash-диску.

Просмотреть список доступных устройств можно командой lsblk или (если такой команды нет): blkid.

Например, так можно определить имя flash-диска:

$ lsblk | grep disk

sda 8:0 0 931,5G 0 disk

sdb 8:16 0 931,5G 0 disk

sdc 8:32 1 7,4G 0 disk

flash-диск имеет имя устройства sdc.

Затем записать:

# pv /iso/alt-kworkstation-10.0-install-x86_64.iso | dd oflag=direct of=/dev/sdc bs=1M;sync

dd: warning: partial read (524288 bytes); suggest iflag=fullblock

3GiB 0:10:28 [4,61MiB/s] [===================================> ] 72% ETA 0:04:07

Будьте внимательны при указании имени usb-устройства — запись образа по ошибке на свой жёсткий диск приведёт к почти гарантированной потере данных на нём!

Не добавляйте номер раздела, образ пишется на флэшку с самого начала!

Не извлекайте flash-диск, пока образ не запишется до конца! Определить финал процесса можно по прекращению моргания индикатора flash-диска либо посредством виджета «Безопасное извлечение съемных устройств». В консоли можно подать команду

eject /dev/sdX

и дождаться ее успешного завершения.

4.3. В операционной системе OS X

В операционной системе OS X для создания загрузочного flash-диска можно использовать команду:

sudo dd if=alt-kworkstation-10.0-install-x86_64.iso of=/dev/diskX bs=1M

sync

где

alt-kworkstation-10.0-install-x86_64.iso — образ диска ISO, а /dev/diskX — flash-диск. Просмотреть список доступных устройств можно командой:

diskutil list

Будьте внимательны при указании имени usb-устройства — запись образа по ошибке на свой жёсткий диск приведёт к почти гарантированной потере данных на нём!

4.4. Проверка целостности записанного образа

Внимание! Если речь идёт о записи на flash-диск образа LiveCD, проверка должна быть выполнена сразу же после записи на USB Flash, без запуска с него. Причина в том, что остаток flash-диска, при первом запуске LiveCD, форматируется, как r/w раздел, при этом меняется и таблица разделов.

Для проверки целостности записанного образа необходимо выполнить следующие шаги:

определить длину образа в байтах:

$ du -b alt-kworkstation-10.0-install-x86_64.iso | cut -f1

4686667776

посчитать контрольную сумму образа (или просмотреть контрольную сумму образа из файла

MD5SUM на сервере FTP):

$ md5sum alt-kworkstation-10.0-install-x86_64.iso

d5f8c16b2698716c0f9b5ba287bb22d2 alt-kworkstation-10.0-install-x86_64.iso

подсчитать контрольную сумму записанного образа на DVD или USB Flash (выполняется под правами пользователя root):

# head -c 4686667776 /dev/sdd | md5sum

d5f8c16b2698716c0f9b5ba287bb22d2

где размер после -c — вывод в п.1, а /dev/sdd — устройство DVD или USB Flash, на которое производилась запись.

Глава 5. Альтернативные способы установки

Обычно для установки дистрибутива используется установочный загрузочный USB flash-накопитель. Если вы производите установку именно таким образом, можете пропустить этот раздел и сразу перейти к разделу

Последовательность установки.

Установка с загрузочного диска — это один из возможных способов установки системы. Он является самым распространённым способом установки системы, но не работает, например, в случае отсутствия на компьютере CD/DVD-привода. Для таких случаев поддерживаются альтернативные методы установки.

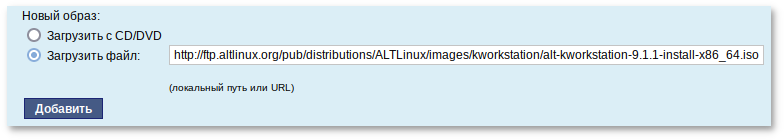

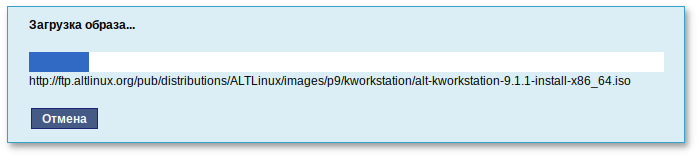

Необходимо понимать, что для начала процесса установки необходимо присутствие двух составляющих: возможности загрузить компьютер и доступа к установочным файлам. В случае загрузки с установочного диска эти две возможности предоставляются самим диском: он является загрузочным и содержит все необходимые для установки файлы. Однако, вполне допустим и такой вариант: первоначальная загрузка происходит со специально подготовленного USB flash-накопителя, а установочные файлы берутся с FTP-сервера сети.

Таким образом, для альтернативной установки дистрибутива необходимо:

5.1. Источники установки

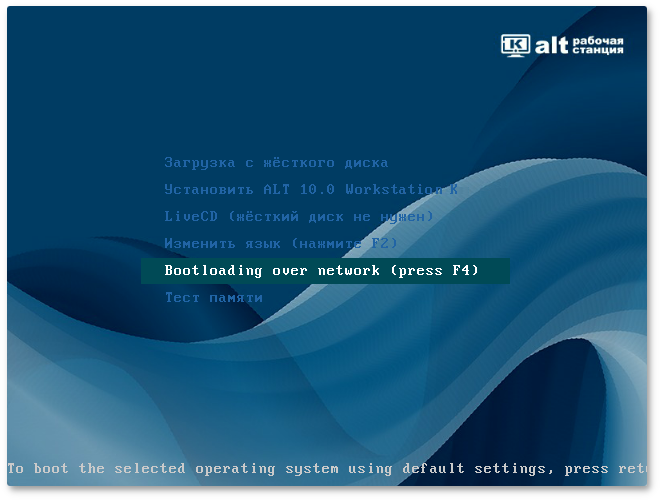

После первоначальной загрузки с одного из поддерживаемых носителей можно выбрать — место, откуда программа установки будет брать все необходимые при установке данные (прежде всего устанавливаемое ПО). Так как установка системы возможна не только с лазерного диска, то можно выбрать один из поддерживаемых альтернативных источников установки. Выбрать сетевой источник установки можно, выбрав пункт или нажав клавишу

F4:

Условием для всех способов установки является доступность дерева файлов, аналогичного содержимому установочного диска.

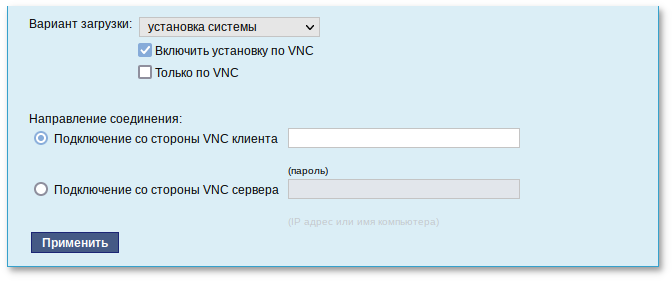

5.1.1. Запуск сетевой установки

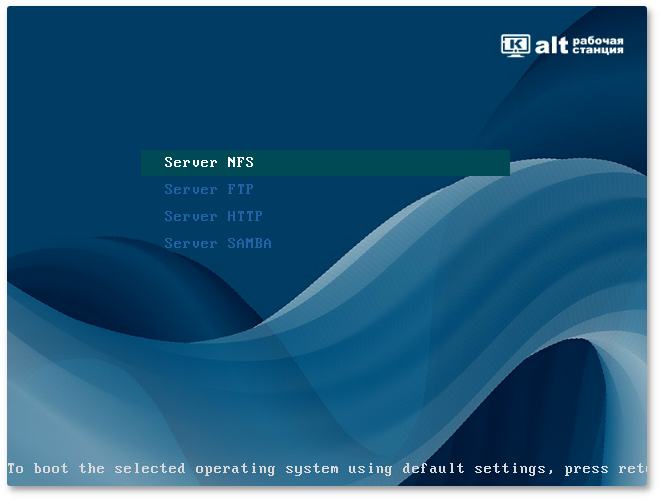

Для установки системы после нажатия кнопки F4 следует выбрать пункт :

Затем необходимо выбрать источник сетевой установки: FTP, HTTP, NFS или SAMBA-сервер:

Нужно указать имя или IP-адрес сервера и каталог (начиная с /), в котором размещён дистрибутив. В случае установки по протоколу FTP может понадобиться также ввести имя и пароль пользователя.

Пример установки:

имя сервера: 192.168.0.1

каталог:

/pub/netinstall/

в данном каталоге на сервере должны находиться:

Для того чтобы получить подобное дерево каталогов, на стороне сервера достаточно скопировать содержимое установочного лазерного диска в один из подкаталогов FTP-сервера (либо HTTP, NFS или SAMBA-сервера). В описанном примере это каталог /pub/netinstall.

При сетевой установке со стороны клиента (компьютера, на который производится установка) может понадобиться определить параметры соединения с сервером. В этом случае на экране будут появляться диалоги, например, с предложением выбрать сетевую карту (если их несколько) или указать тип IP-адреса: статический (потребуется вписать его самостоятельно) или динамический (DHCP).

После успешного соединения с сервером в память компьютера будет загружен образ установочного диска. После этого начнётся установка системы подобно установке с лазерного диска.

Глава 6. Сохранение данных и меры предосторожности

Если вы хотите установить ОС Альт Рабочая станция K и при этом сохранить уже установленную на вашем компьютере операционную систему (например, другую версию GNU/Linux или Microsoft Windows), вам нужно обязательно позаботиться о подготовке компьютера к установке второй системы и о сохранении ценных для вас данных.

Если у вас нет загрузочного диска для уже установленной системы, создайте его. В случае прерванной установки ОС Альт Рабочая станция K или неправильной настройки загрузчика, вы можете потерять возможность загрузиться в вашу предыдущую ОС.

Если на диске, выбранном для установки ОС Альт Рабочая станция K, не осталось свободного раздела, то программа установки должна будет изменить размер существующего раздела. От этой операции могут пострадать ваши данные, поэтому предварительно надо сделать следующие действия:

Выполнить проверку раздела, который вы собираетесь уменьшать. Для этого воспользуйтесь соответствующим программным обеспечением (далее — ПО), входящим в состав уже установленной ОС. Программа установки Альт Рабочая станция K может обнаружить некоторые очевидные ошибки при изменении размера раздела, но специализированное ПО предустановленной ОС справится с этой задачей лучше.

Выполнить дефрагментацию уменьшаемого раздела в целях повышения уровня безопасности данных. Это действие не является обязательным, но мы настоятельно рекомендуем его произвести: изменение размера раздела пройдёт легче и быстрее.

Полной гарантией от проблем, связанных с потерей данных, является резервное копирование!

Глава 7. Начало установки: загрузка системы

7.1. Способы первоначальной загрузки

Для загрузки компьютера с целью установки системы необходимо воспользоваться носителем, содержащим начальный загрузчик.

Простейший способ запустить программу установки — загрузить компьютер с помощью загрузочного носителя, находящегося на установочном DVD с дистрибутивом (при условии, что система поддерживает загрузку с устройства для чтения DVD).

Также программу установки можно запустить с другого загрузочного носителя. Например, в качестве загрузочного носителя может использоваться загрузочный USB-flash-накопитель.

Для того чтобы начать установку ОС Альт Рабочая станция K, достаточно загрузиться с носителя, на котором записан дистрибутив.

Предварительно следует включить в BIOS опцию загрузки с оптического привода или с USB-устройства.

В большинстве случаев указание способа входа в BIOS отображается на вашем мониторе непосредственно после включения компьютера. Способ входа в меню BIOS и информация о расположении настроек определяется производителем используемого оборудования. За информацией можно обратиться к документации на ваше оборудование.

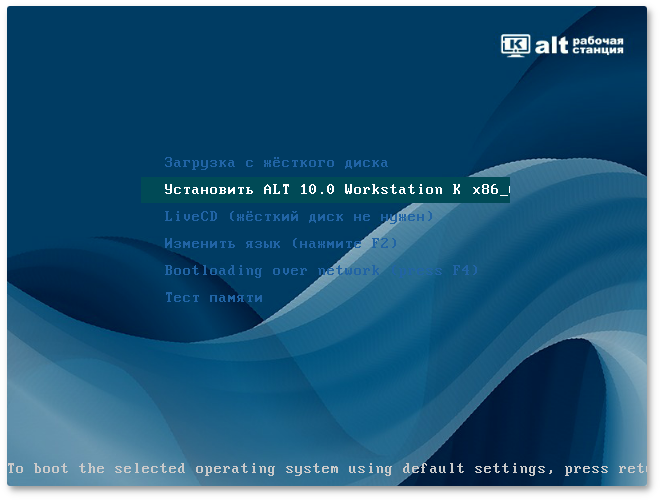

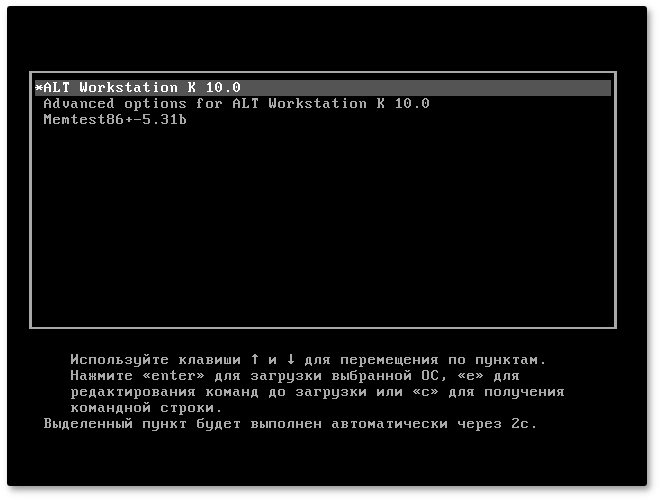

Загрузка с установочного диска или специально подготовленного USB-flash-накопителя начинается с меню, в котором перечислено несколько вариантов загрузки:

— запуск уже установленной на жёстком диске операционной системы.

— установка операционной системы.

— в этом режиме работа ОС Альт Рабочая станция K осуществляется непосредственно с установочного диска, не затрагивая установленную на жестком диске ОС. Режим LiveCD позволяет быстро начать работу с компьютером, избегая длительного процесса установки ОС в постоянную память.

Установить систему, загрузившись в режиме , нельзя.

— позволяет выбрать язык интерфейса загрузчика и программы установки (нажатие клавиши F2 вызывает такое же действие).

— позволяет выбрать сетевой источник установки (нажатие клавиши

F4 вызывает такое же действие). Подробнее рассказано в разделе

Источники установки.

— проверка целостности оперативной памяти. Процесс диагностики заключается в проведении нескольких этапов тестирования каждого отдельного модуля ОЗУ (данный процесс будет выполняться бесконечно, пока его не остановят, необходимо дождаться окончания хотя бы одного цикла проверки).

Мышь на этом этапе установки не поддерживается. Для выбора опций установки и различных вариантов необходимо использовать клавиатуру.

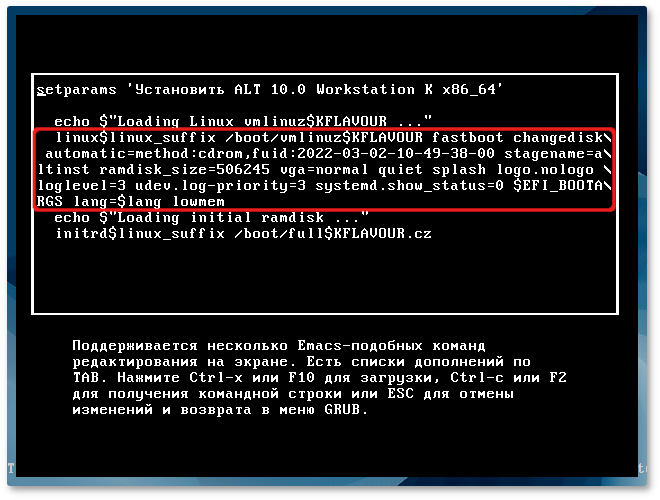

Нажатием клавиши E можно вызвать редактор параметров текущего пункта загрузки. Если система настроена правильно, то редактировать их нет необходимости.

Сочетание клавиш Ctrl+Alt+F1 — выдает технические сведения о выполнении процесса установки ОС Альт Рабочая станция K.

Чтобы начать процесс установки, нужно клавишами перемещения курсора вверх и вниз, выбрать пункт меню , и нажать Enter. Начальный этап установки не требует вмешательства пользователя: происходит автоматическое определение оборудования и запуск компонентов программы установки. Сообщения о происходящем на данном этапе можно просмотреть, нажав клавишу ESC.

В начальном загрузчике установлено небольшое время ожидания: если в этот момент не предпринимать никаких действий, то будет загружена та система, которая уже установлена на жестком диске. Если вы пропустили нужный момент, перезагрузите компьютер и вовремя выберите пункт .

Глава 8. Последовательность установки

До того, как будет произведена установка базовой системы на жёсткий диск, программа установки работает с образом системы загруженным в оперативную память компьютера.

Если инициализация оборудования завершилась успешно, будет запущен графический интерфейс программы-установщика. Процесс установки разделён на шаги. Каждый шаг посвящён настройке или установке определённого свойства системы. Шаги нужно проходить последовательно. Переход к следующему шагу происходит по нажатию кнопки Далее. При помощи кнопки Назад, при необходимости, можно вернуться к уже пройденному шагу и изменить настройки. Однако возможность перехода к предыдущему шагу ограничена теми шагами, в которых нет зависимости от данных, введённых ранее.

Если по каким-то причинам возникла необходимость прекратить установку, необходимо нажать кнопку <Reset> на корпусе системного блока компьютера.

Совершенно безопасно выполнить отмену установки только до шага «

Подготовка диска», поскольку до этого момента не производится никаких изменений на жёстком диске. Если прервать установку между шагами «

Подготовка диска» и «

Установка загрузчика», существует вероятность, что после этого с жёсткого диска не сможет загрузиться ни одна из установленных систем (если такие имеются).

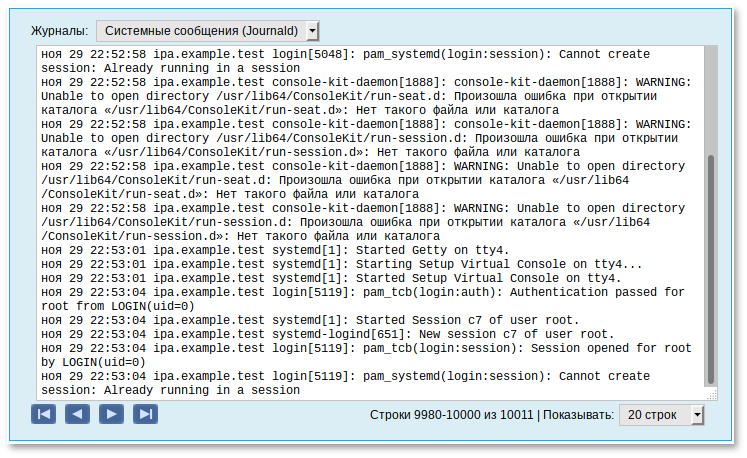

Технические сведения о ходе установки можно посмотреть, нажав Ctrl+Alt+F1, вернуться к программе установки — Ctrl+Alt+F7. По нажатию Ctrl+Alt+F2 откроется отладочная виртуальная консоль.

Каждый шаг сопровождается краткой справкой, которую можно вызвать, щёлкнув кнопку Справка или нажав клавишу F1.

Во время установки системы выполняются следующие шаги:

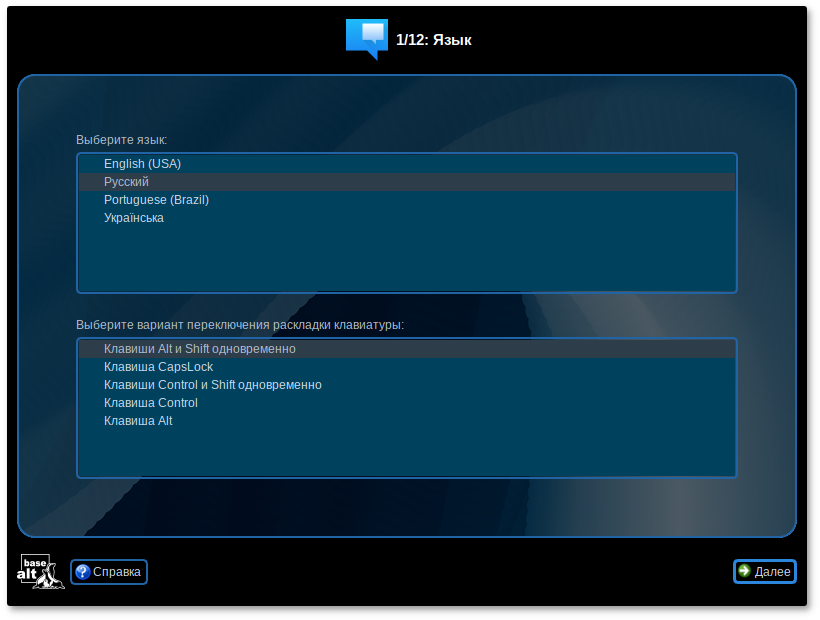

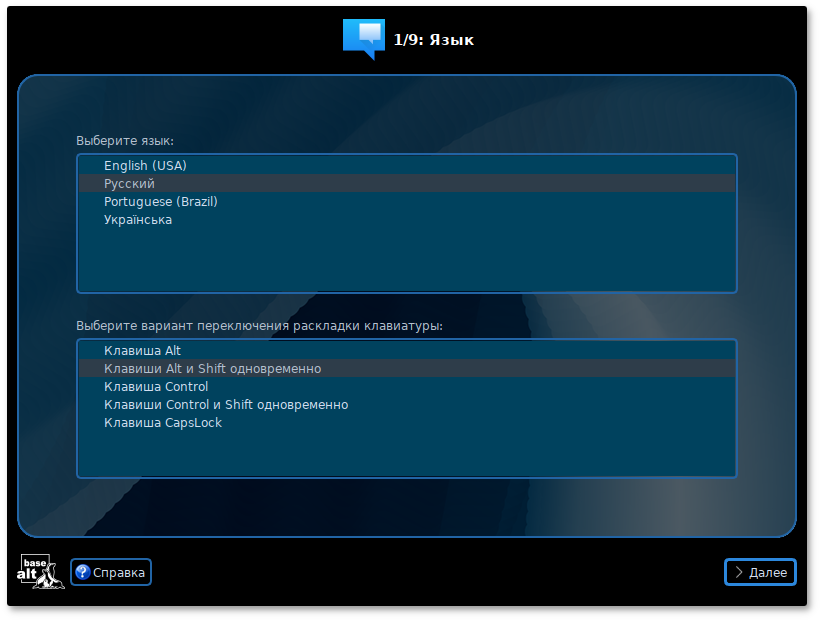

Установка Альт Рабочая станция K начинается с выбора основного языка — языка интерфейса программы установки и устанавливаемой системы. В списке, помимо доступных языков региона (выбранного на этапе начальной загрузки), указан и английский язык.

На этом же этапе выбирается вариант переключения раскладки клавиатуры. Раскладка клавиатуры — это привязка букв, цифр и специальных символов к клавишам на клавиатуре. Помимо ввода символов на основном языке, в любой системе Linux необходимо иметь возможность вводить латинские символы (имена команд, файлов и т.п.). Для этого обычно используется стандартная английская раскладка клавиатуры. Переключение между раскладками осуществляется при помощи специально зарезервированных для этого клавиш. Для русского языка доступны следующие варианты переключения раскладки:

Если выбранный основной язык имеет всего одну раскладку (например, при выборе английского языка в качестве основного), эта единственная раскладка будет принята автоматически.

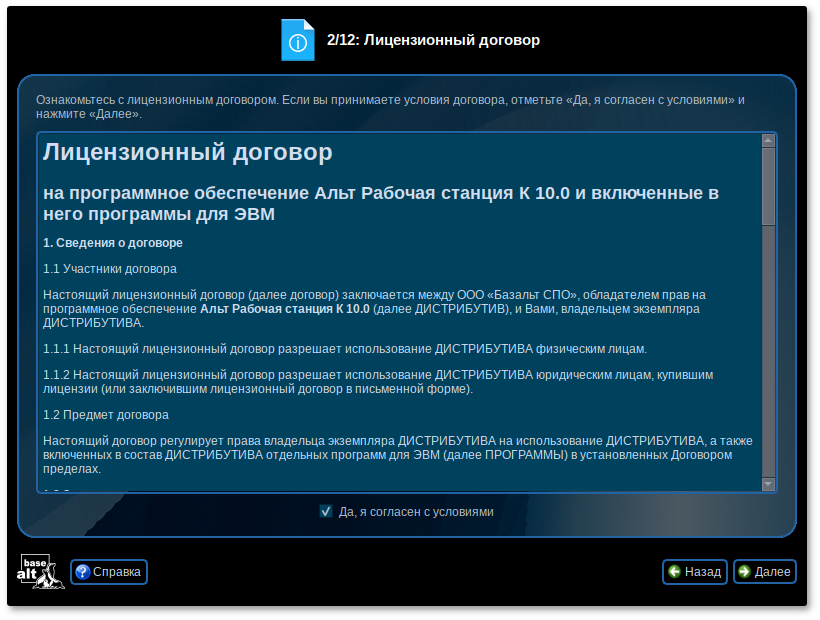

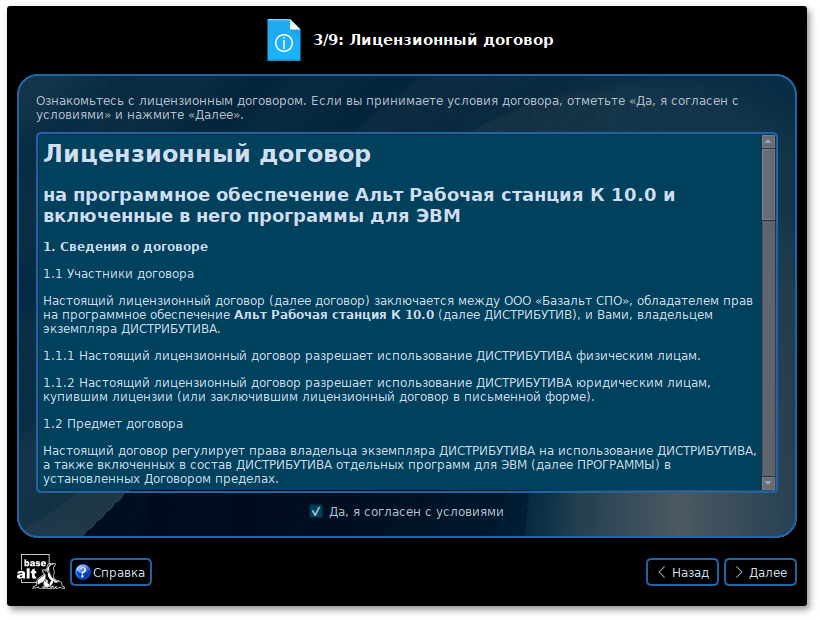

Глава 10. Лицензионный договор

Перед продолжением установки следует внимательно прочитать условия лицензии. В лицензии говорится о ваших правах. В частности, за вами закрепляются права на:

эксплуатацию программ на любом количестве компьютеров и в любых целях;

распространение программ (сопровождая их копией авторского договора);

получение исходных текстов программ.

Если вы приобрели дистрибутив, то данное лицензионное соглашение прилагается в печатном виде к вашей копии дистрибутива. Лицензия относится ко всему дистрибутиву Альт Рабочая станция K. Если вы согласны с условиями лицензии, отметьте пункт Да, я согласен с условиями и нажмите Далее.

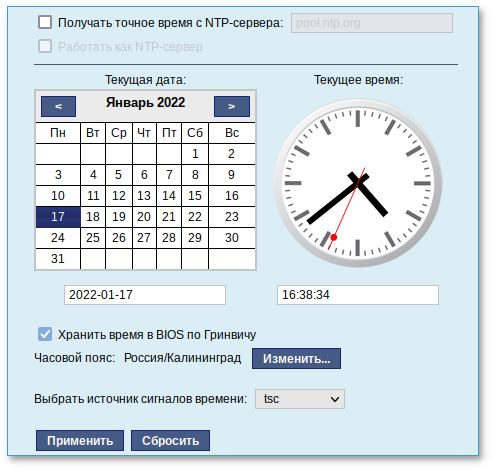

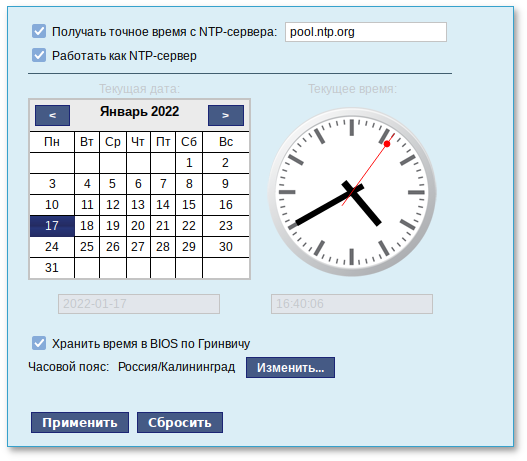

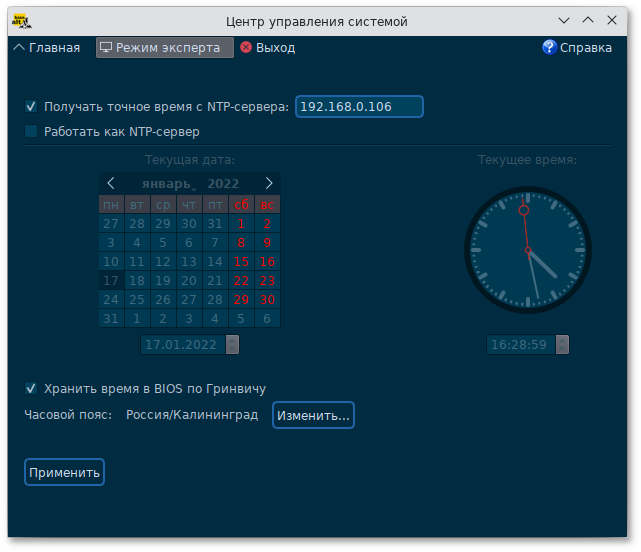

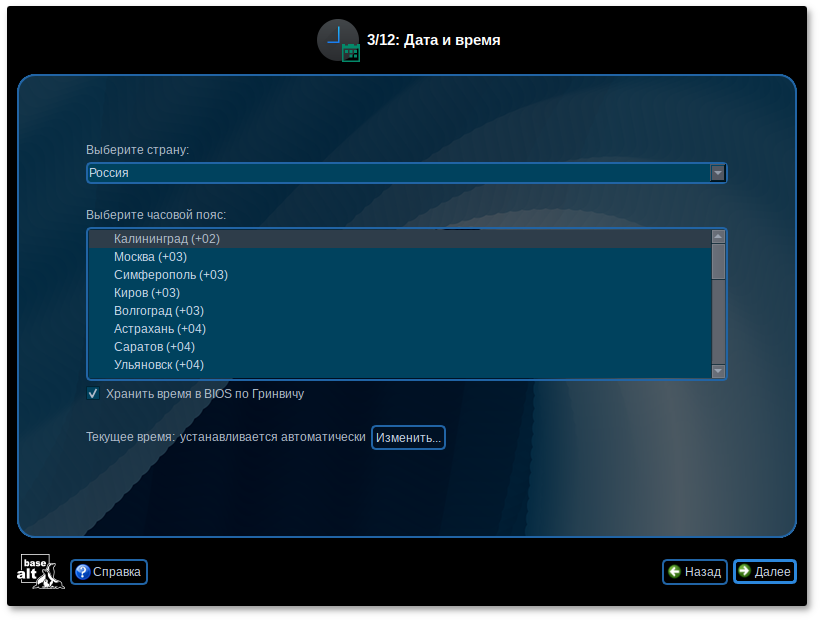

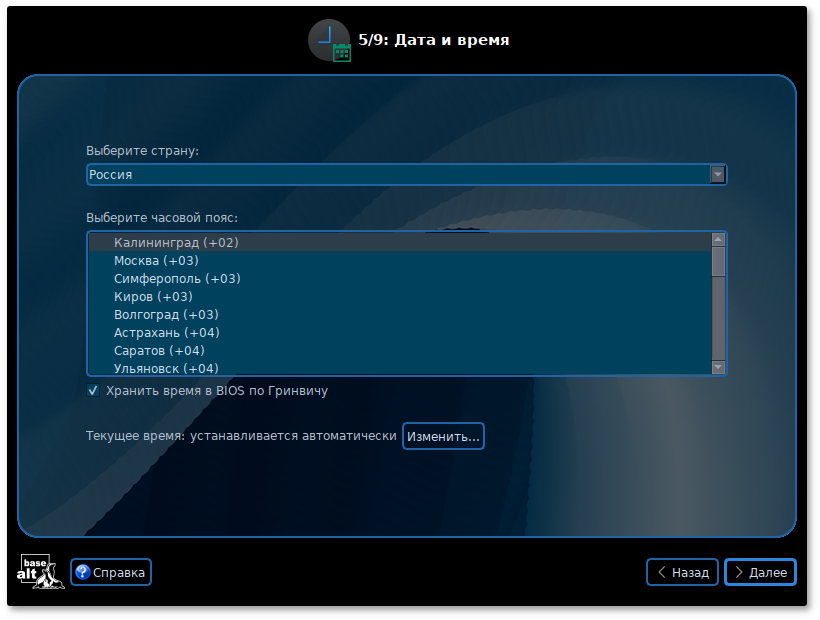

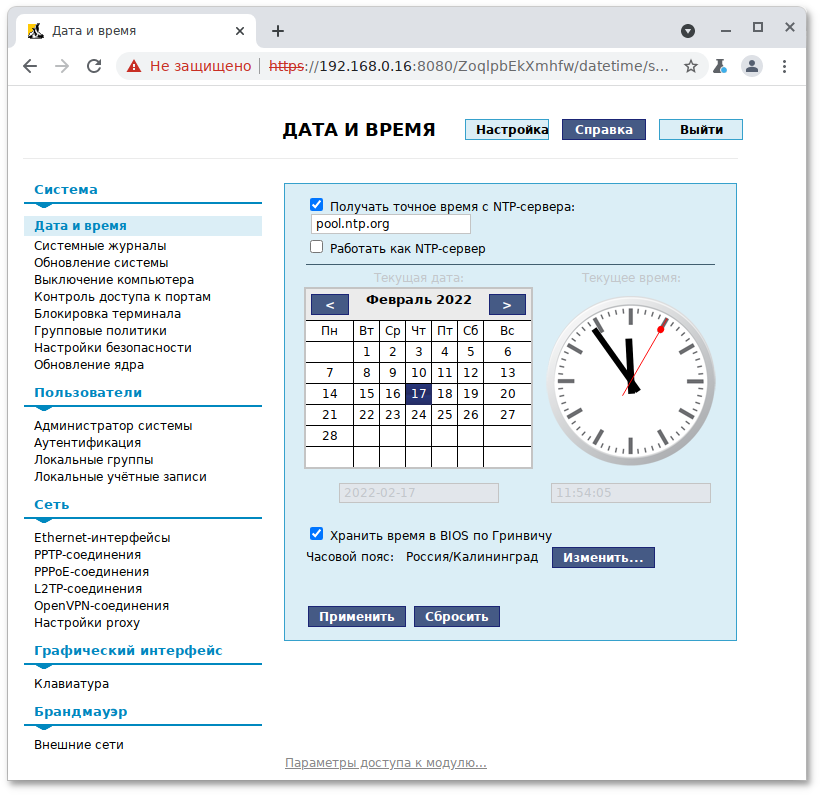

На данном этапе выполняется выбор страны и города, по которым будет определен часовой пояс и установлены системные часы.

Для корректной установки даты и времени достаточно правильно указать часовой пояс и выставить желаемые значения для даты и времени.

На этом шаге следует выбрать часовой пояс, по которому нужно установить часы. Для этого в соответствующих списках выберите страну, а затем регион. Поиск по списку можно ускорить, набирая на клавиатуре первые буквы искомого слова.

Пункт Хранить время в BIOS по Гринвичу выставляет настройки даты и времени в соответствии с часовыми поясами, установленными по Гринвичу, и добавляет к местному времени часовую поправку для выбранного региона.

После выбора часового пояса будут предложены системные дата и время по умолчанию.

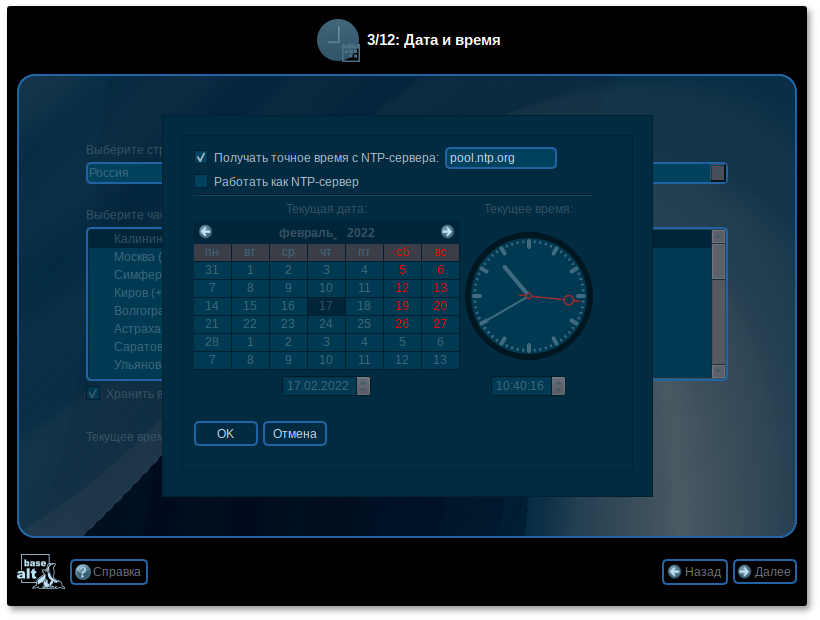

Для ручной установки текущих даты и времени нужно нажать кнопку Изменить…. Откроется окно ручной настройки системных параметров даты и времени.

Для синхронизации системных часов (NTP) с удаленным сервером по локальной сети или по сети Интернет нужно отметить пункт Получать точное время с NTP-сервера и указать предпочитаемый NTP-сервер. В большинстве случаев можно указать сервер pool.ntp.org.

Если выбрана опция Получать точное время с NTP-сервера, то компьютер может и сам быть сервером точного времени. Например, использоваться как сервер точного времени машинами локальной сети. Для активации этой возможности необходимо отметить пункт Работать как NTP-сервер.

Для сохранения настроек и продолжения установки системы в окне ручной установки даты и времени необходимо нажать кнопку ОК и затем в окне Дата и время нажать кнопку Далее.

В случае если ОС Альт Рабочая станция K устанавливается как вторая ОС, необходимо снять отметку с пункта Хранить время в BIOS по Гринвичу, иначе время в уже установленной ОС может отображаться некорректно.

Глава 12. Подготовка диска

На этом этапе подготавливается площадка для установки Альт Рабочая станция K, в первую очередь — выделяется свободное место на диске.

Переход к этому шагу может занять некоторое время. Время ожидания зависит от производительности компьютера, объёма жёсткого диска, количества разделов на нём и т.п.

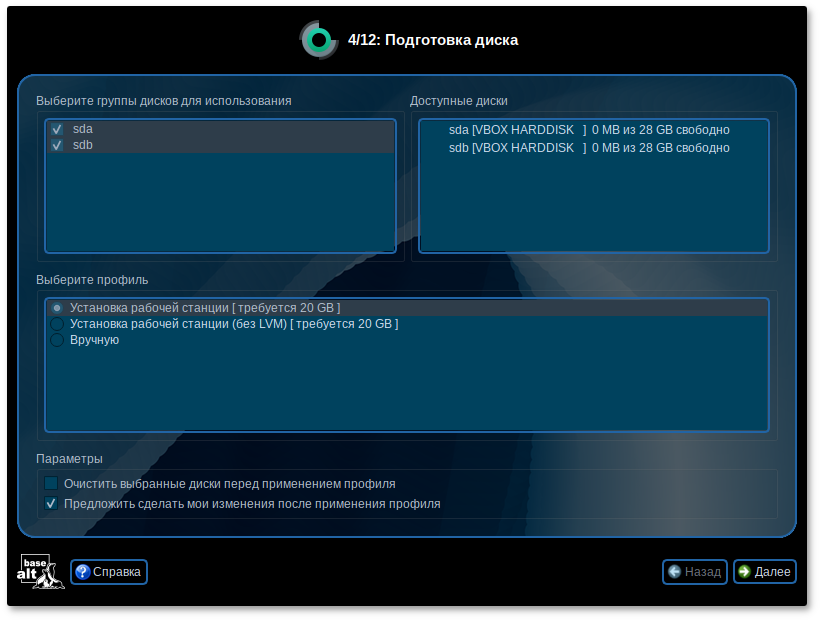

12.1. Выбор профиля разбиения диска

После завершения первичной конфигурации загрузочного носителя откроется окно Подготовка диска. В списке разделов перечислены уже существующие на жёстких дисках разделы (в том числе здесь могут оказаться съёмные flash-диски, подключённые к компьютеру в момент установки).

В списке

Выберите метод установки перечислены доступные профили разбиения диска. Профиль — это шаблон распределения места на диске для установки ОС. Можно выбрать один из профилей:

Первые два профиля предполагают автоматическое разбиение диска.

12.2. Автоматические профили разбиения диска

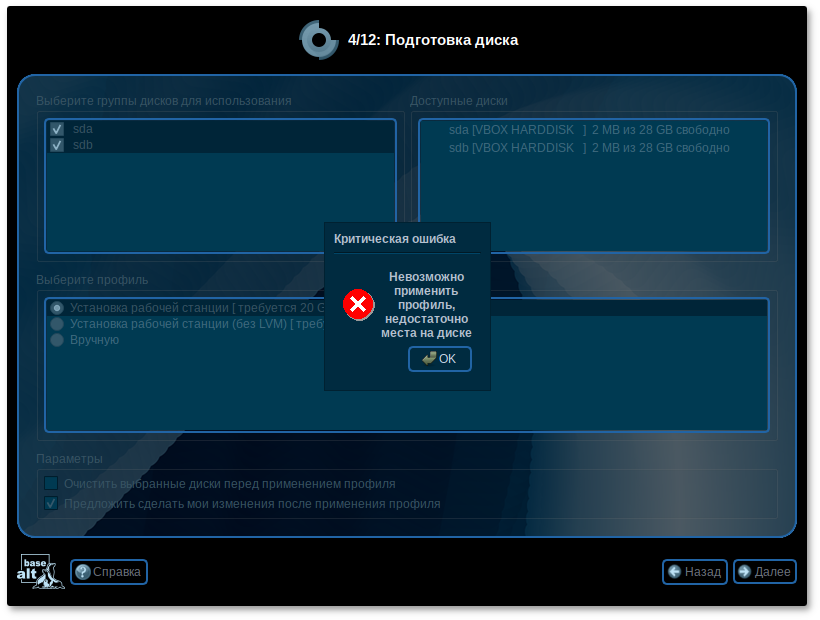

Если при применении одного из профилей автоматического разбиения диска доступного места на диске окажется недостаточно, то на монитор будет выведено сообщение об ошибке: Невозможно применить профиль, недостаточно места на диске.

Для решения этой проблемы можно полностью очистить место на диске, отметив пункт Очистить выбранные диски перед применением профиля и применить профиль повторно.

Если сообщение о недостатке места на диске появляется и при отмеченном пункте Очистить выбранные диски перед применением профиля, то это связано с недостаточным для использования автоматических методов разметки объёмом всего диска. В этом случае вы можете воспользоваться методом ручной разметки: профиль Вручную.

При отмеченном пункте Очистить выбранные диски перед применением профиля будут удалены все данные с выбранных дисков без возможности восстановления. Рекомендуется использовать эту возможность при полной уверенности в том, что диски не содержат никаких ценных данных.

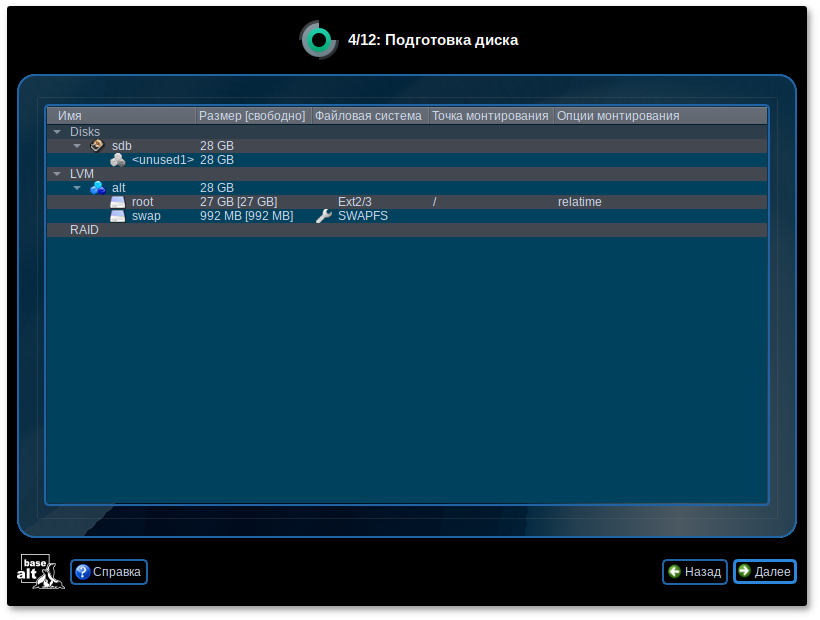

При разбиении диска будут выделены отдельные разделы для подкачки и для корневой файловой системы.

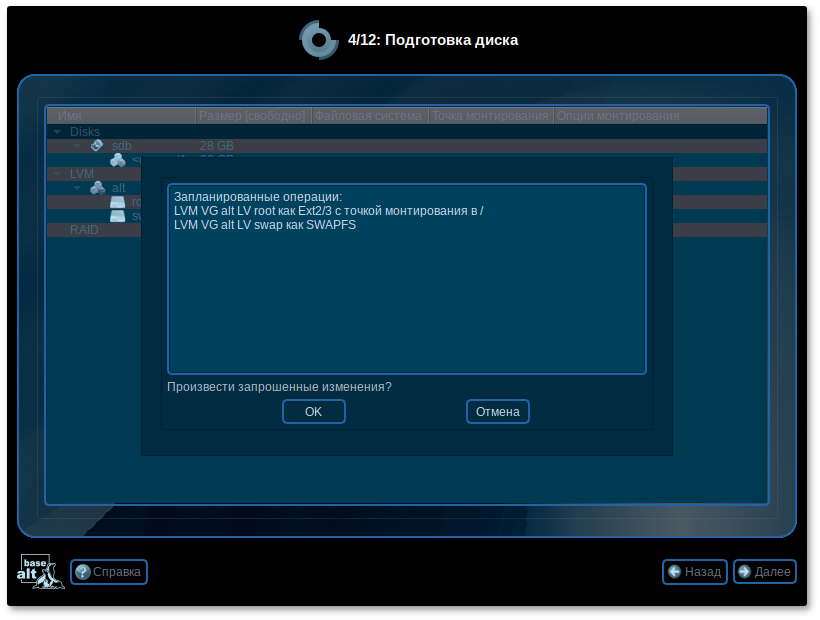

Для продолжения установки следует нажать кнопку Далее. Появится окно со списком настроенных разделов и их точек монтирования. Если вы уверены в том, что подготовка диска завершена, подтвердите переход к следующему шагу нажатием кнопки ОК.

12.3. Ручной профиль разбиения диска

При необходимости освободить часть дискового пространства следует воспользоваться профилем разбиения вручную. Вы сможете удалить некоторые из существующих разделов или содержащиеся в них файловые системы. После этого можно создать необходимые разделы самостоятельно или вернуться к шагу выбора профиля и применить один из автоматических профилей. Выбор этой возможности требует знаний об устройстве диска и технологиях его разметки.

По нажатию Далее будет произведена запись новой таблицы разделов на диск и форматирование разделов. Только что созданные на диске программой установки разделы пока не содержат данных и поэтому форматируются без предупреждения. Уже существовавшие, но изменённые разделы, которые будут отформатированы, помечаются специальным значком в колонке Файловая система слева от названия. Если вы уверены в том, что подготовка диска завершена, подтвердите переход к следующему шагу нажатием кнопки Далее.

Не следует форматировать разделы с теми данными, которые вы хотите сохранить, например, со старыми пользовательскими данными (/home) или с другими операционными системами. Отформатировать можно любые разделы, которые вы хотите «очистить» (т.е. удалить все данные).

Не уменьшайте NTFS-раздел с установленной Microsoft Windows Vista/Windows 7 средствами программы установки. В противном случае вы не сможете загрузить Microsoft Windows Vista/Windows 7 после установки Альт Рабочая станция K. Для выделения места под установку Альт Рабочая станция K воспользуйтесь средствами, предоставляемыми самой Microsoft Windows Vista/Windows 7: Управление дисками → Сжать.

12.4. Дополнительные возможности разбиения диска

Ручной профиль разбиения диска позволяет установить ОС на программный RAID-массив, разместить разделы в томах LVM и использовать шифрование на разделах. Данные возможности требуют от пользователя понимания принципов функционирования указанных технологий.

12.4.1. Создание программного RAID-массива

Избыточный массив независимых дисков RAID (redundant array of independent disks) — технология виртуализации данных, которая объединяет несколько НЖМД в логический элемент для избыточности и повышения производительности.

Обратите внимание, что для создания программного RAID-массива потребуется минимум два жёстких диска.

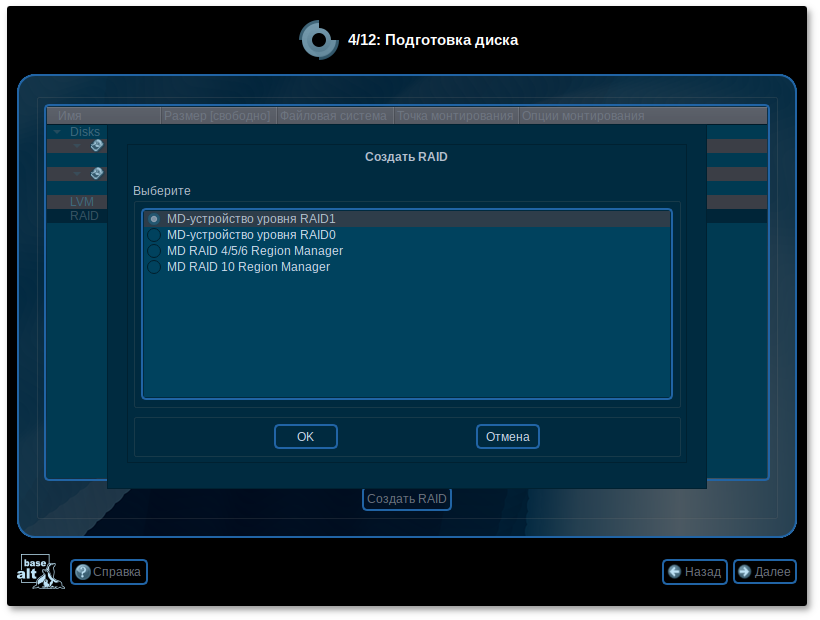

Программа установки поддерживает создание программных RAID-массивов следующих типов:

RAID 1;

RAID 0;

RAID 4/5/6;

RAID 10.

Процесс подготовки к установке на RAID условно можно разбить на следующие шаги:

создание разделов на жёстких дисках;

создание RAID-массивов на разделах жёсткого диска;

создание файловых систем на RAID-массиве.

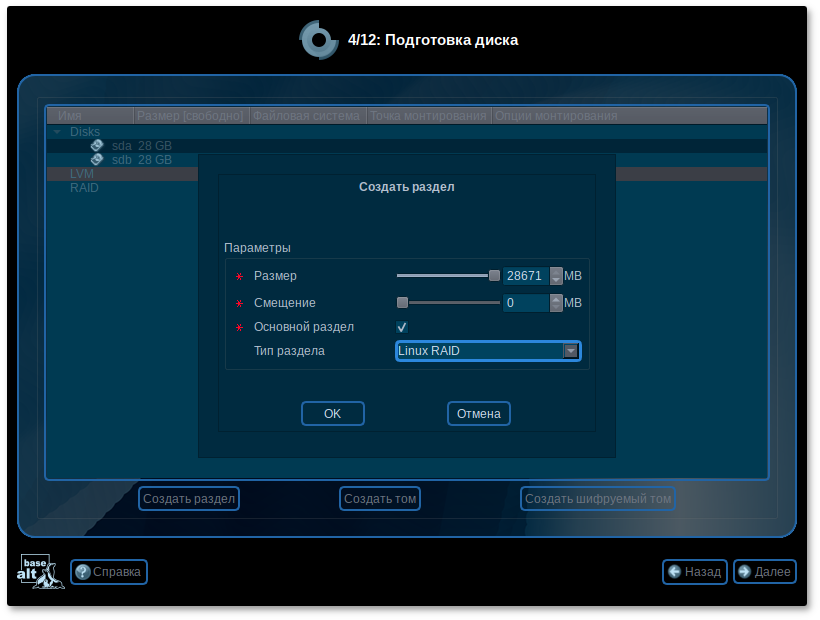

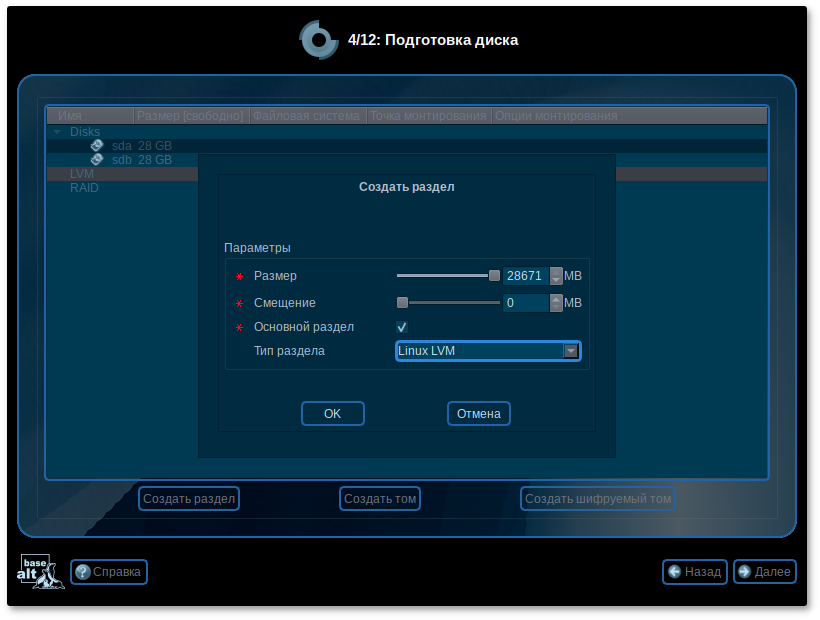

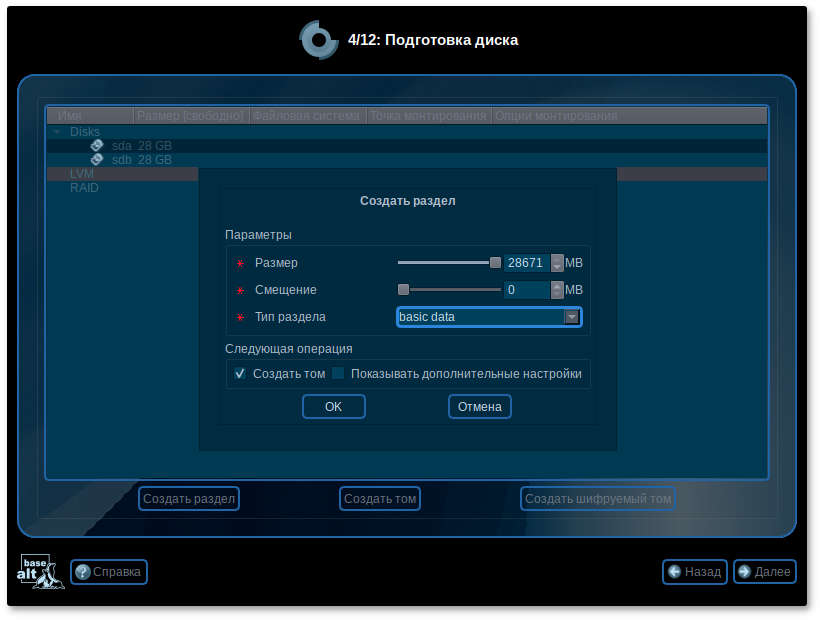

Для настройки параметров нового раздела из состава RAID-массива необходимо выбрать неразмеченный диск в окне профиля разбивки пространства Подготовить разделы вручную и нажать кнопку Создать раздел.

При создании разделов на жёстких дисках для последующего включения их в RAID-массивы следует указать Тип раздела для них равным :

В этом окне необходимо настроить следующие параметры:

Размер — в поле необходимо указать размер будущего раздела в Мбайт;

Смещение — в поле необходимо указать смещение начала данных на диске в Мбайт;

Основной раздел — необходимо отметить этот пункт, если раздел является основным для установки ОС;

Тип раздела — в выпадающем поле нужно выбрать значение для последующего включения раздела в RAID-массив.

При создании разделов следует учесть, что объём результирующего массива может зависеть от размера, включённых в него разделов жёсткого диска. Например, при создании RAID 1, результирующий размер массива будет равен размеру минимального участника.

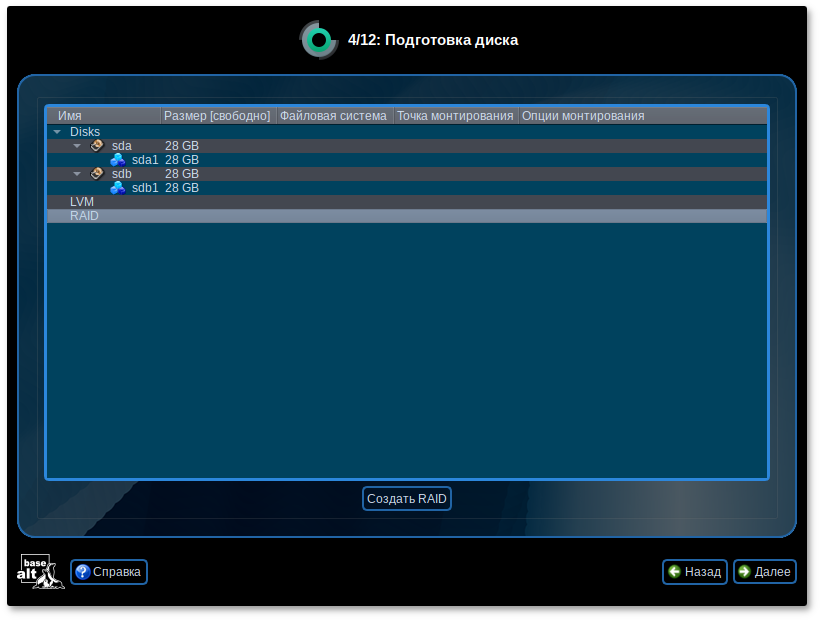

После создания разделов на дисках можно переходить к организации самих RAID- массивов. Для этого в списке следует выбрать пункт RAID, после чего нажать кнопку Создать RAID:

Далее мастер предложит выбрать тип массива:

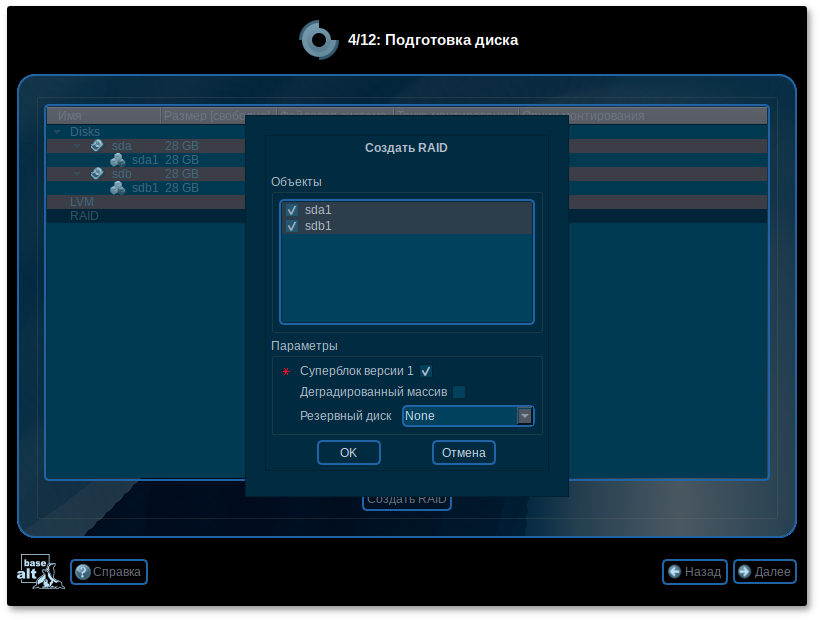

И указать участников RAID-массива:

После создания RAID-массивов их можно использовать как обычные разделы на жёстких дисках, то есть, на них можно создавать файловые системы или же, например, включать их в LVM-тома.

12.4.2. Создание LVM-томов

Менеджер логических дисков LVM (Logical Volume Manager) — средство гибкого управления дисковым пространством, которое позволяет создавать поверх физических разделов (либо неразбитых дисков) логические тома, которые в самой системе будут видны как обычные блочные устройства с данными (обычные разделы).

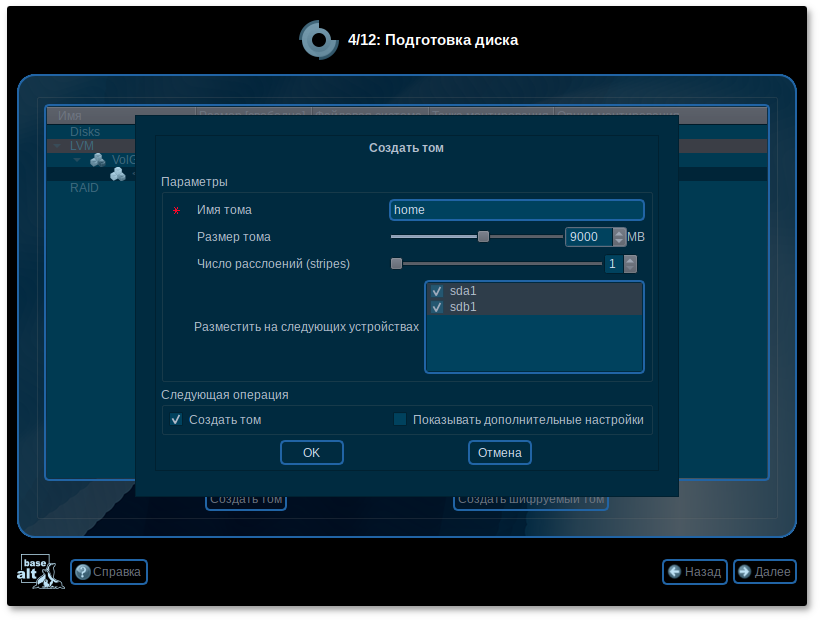

Процесс подготовки к установке на LVM условно можно разбить на следующие шаги:

создание разделов на жёстких дисках;

создание группы томов LVM;

создание томов LVM;

создание файловых систем на томах LVM.

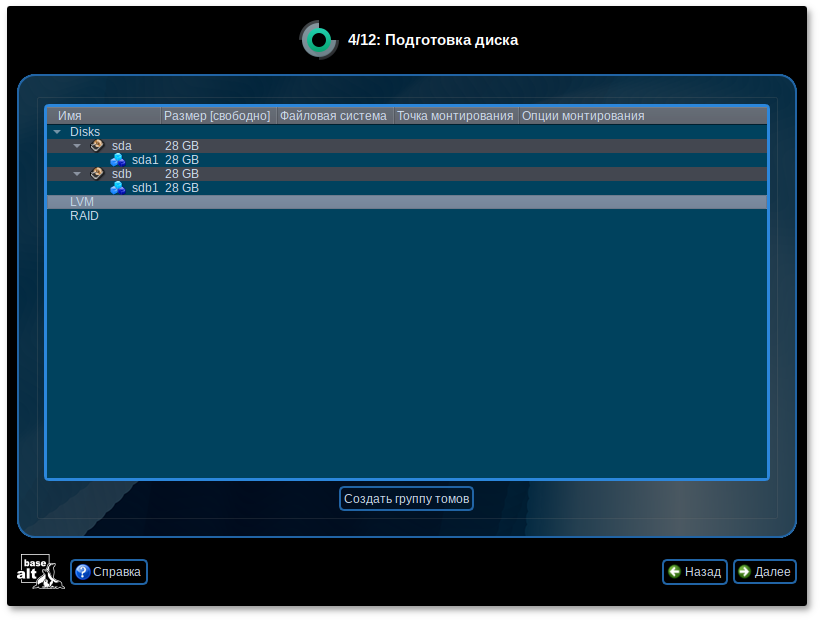

Для создания группы томов LVM может потребоваться предварительно удалить существующую таблицу разделов с жёсткого диска.

Для настройки параметров нового раздела необходимо выбрать неразмеченный диск в окне профиля разбивки пространства Подготовить разделы вручную и нажать кнопку Создать раздел. При создании разделов на жёстких дисках для последующего включения их в LVM-тома следует указать Тип раздела для них равным :

После создания разделов на дисках можно переходить к созданию группы томов LVM. Для этого в списке следует выбрать пункт LVM, после чего нажать кнопку Создать группу томов:

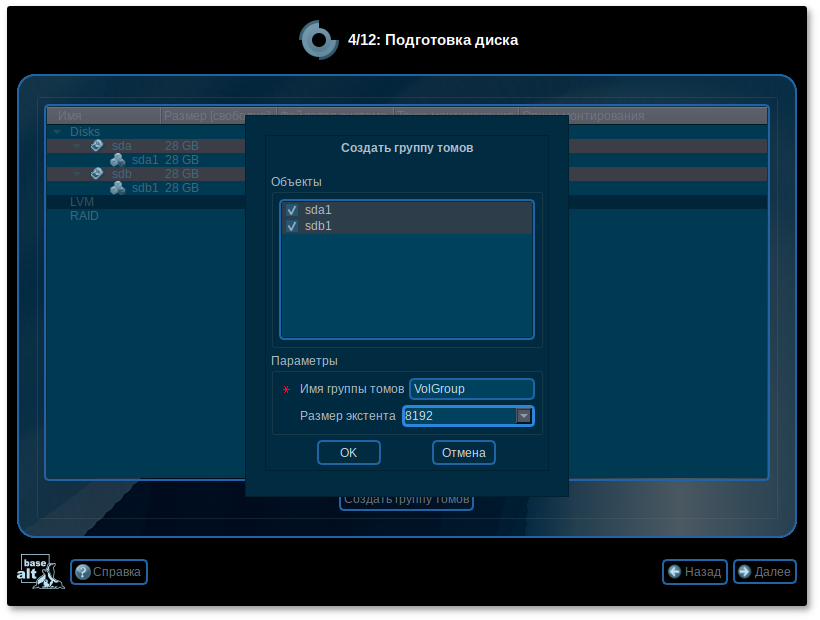

В открывшемся окне необходимо выбрать разделы, которые будут входить в группу томов, указать название группы томов и выбрать размер экстента:

Размер экстента представляет собой наименьший объем пространства, который может быть выделен тому. Размер экстента по умолчанию 65536 (65536*512 байт = 32 Мб, где 512 байт — размер сектора).

После создания группы томов LVM её можно использовать как обычный жёсткий диск, то есть внутри группы томов можно создавать тома (аналог раздела на физическом жёстком диске) и файловые системы внутри томов.

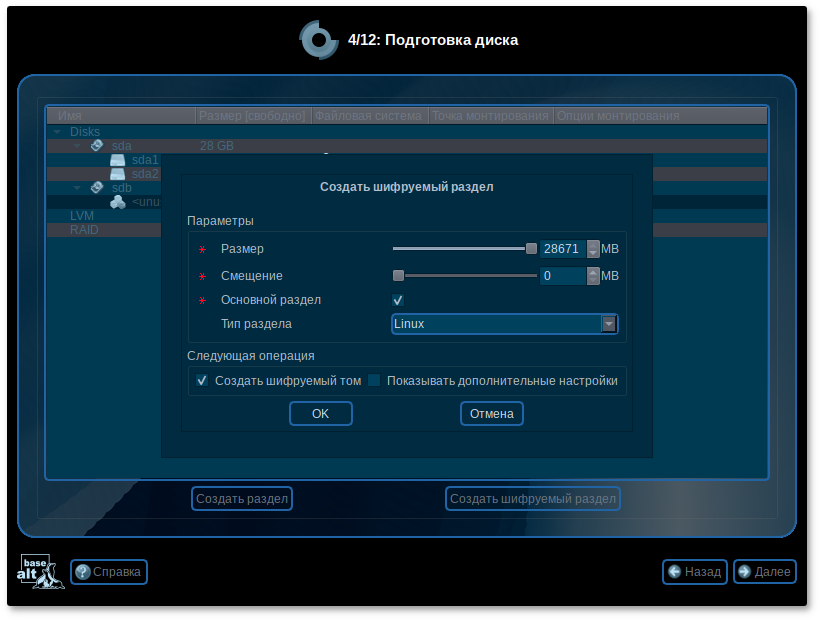

12.4.3. Создание шифрованных разделов

Программа установки позволяет создавать шифрованные разделы.

Процесс создания шифрованного раздела ничем не отличается от процесса создания обычного раздела и инициируется нажатием на кнопку Создать шифруемый раздел.

После создания шифрованного раздела мастер, как и при создании обычного раздела, предложит создать на нём файловую систему и при необходимости потребует указать точку монтирования.

Установка загрузчика на шифрованный раздел не поддерживается.

Для сохранения всех внесенных настроек и продолжения установки в окне Подготовка диска нужно нажать кнопку Далее. Появится окно со списком настроенных разделов и их точек монтирования. Если вы уверены в том, что подготовка диска завершена, подтвердите переход к следующему шагу нажатием кнопки ОК.

Глава 13. Установка системы

На данном этапе происходит распаковка ядра и установка набора программ, необходимых для работы ОС Альт Рабочая станция K.

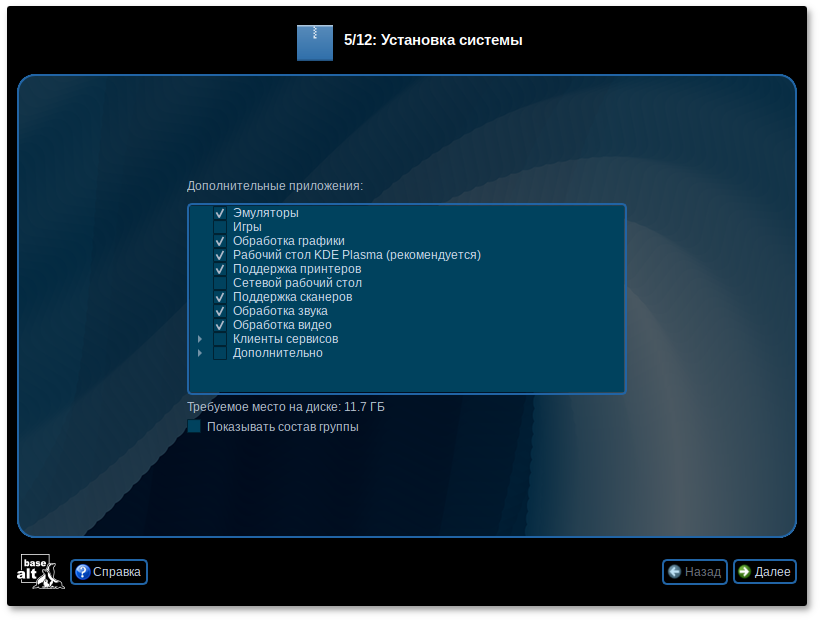

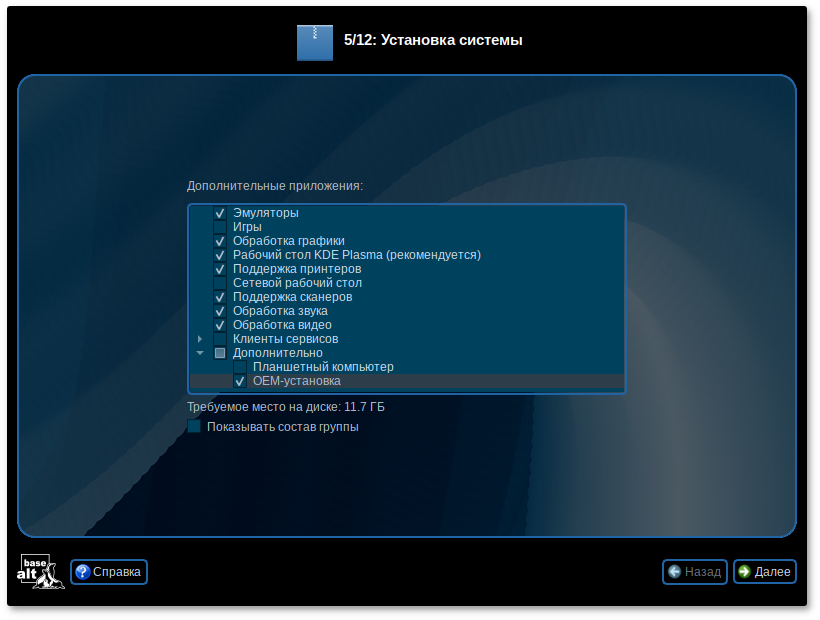

13.1. Дополнительные приложения

Программа установки предлагает выбрать дополнительные пакеты программ, которые будут включены в состав ОС Альт Рабочая станция K и установлены вместе с ней на диск.

В любом дистрибутиве Альт Рабочая станция K доступно значительное количество программ (до нескольких тысяч), часть из них составляет саму операционную систему, а остальные — это прикладные программы и утилиты.

В ОС Альт Рабочая станция K все операции установки и удаления производятся над пакетами — отдельными компонентами системы. Пакет и программа соотносятся неоднозначно: иногда одна программа состоит из нескольких пакетов, иногда один пакет включает несколько программ.

В процессе установки системы обычно не требуется детализированный выбор компонентов на уровне пакетов — это требует слишком много времени и знаний от проводящего установку. Тем более, что комплектация дистрибутива подбирается таким образом, чтобы из имеющихся программ можно было составить полноценную рабочую среду для соответствующей аудитории пользователей. Поэтому, в процессе установки системы пользователю предлагается выбрать из небольшого списка групп пакетов, объединяющих пакеты, необходимые для решения наиболее распространённых задач.

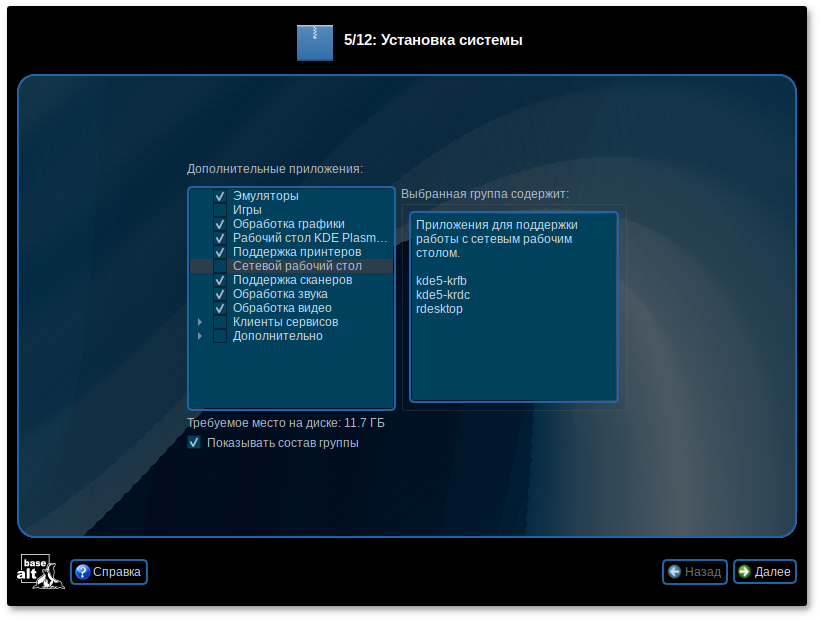

Под списком групп на экране отображается информация об объёме дискового пространства, которое будет занято после установки пакетов, входящих в выбранные группы.

Опция Показать состав группы выводит список программных пакетов, входящих в состав той или иной группы пакетов:

Выбрав необходимые группы, следует нажать Далее, после чего начнётся установка пакетов.

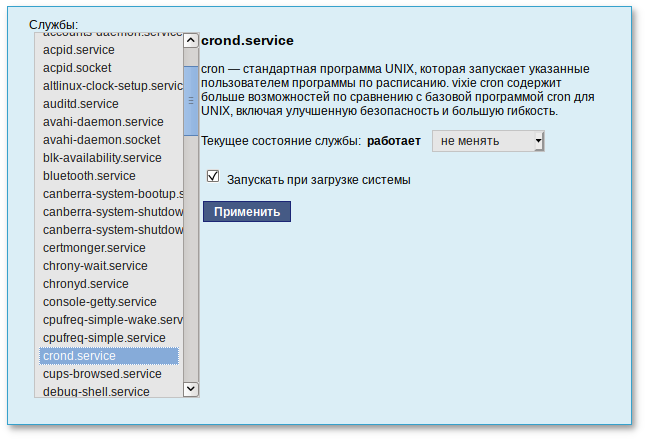

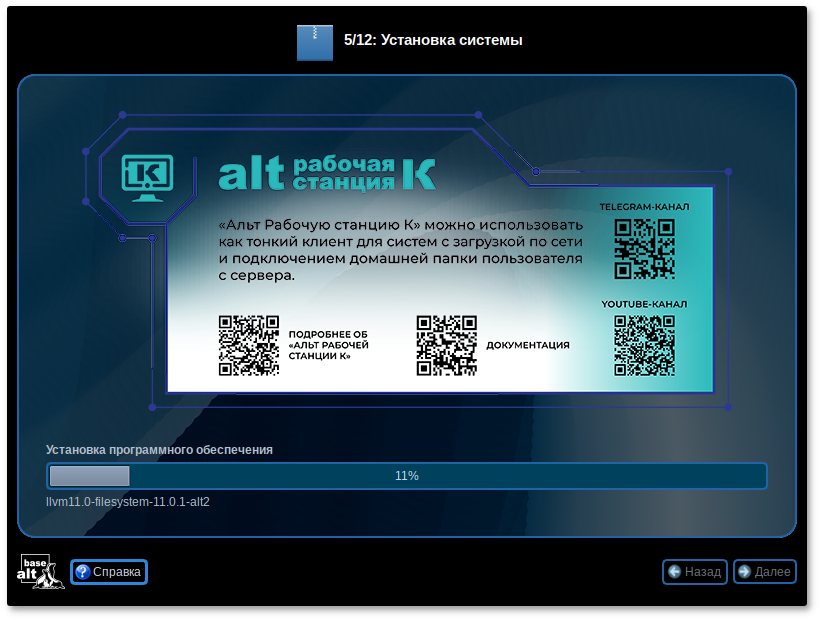

На этом этапе происходит установка набора программ, необходимых для работы системы.

Установка происходит автоматически в два этапа:

получение пакетов;

установка пакетов.

Получение пакетов осуществляется из источника, выбранного на этапе начальной загрузки. При сетевой установке (по протоколу FTP или HTTP) время выполнения этого шага будет зависеть от скорости соединения и может быть значительно большим в сравнении с установкой с лазерного диска.

Глава 14. Сохранение настроек

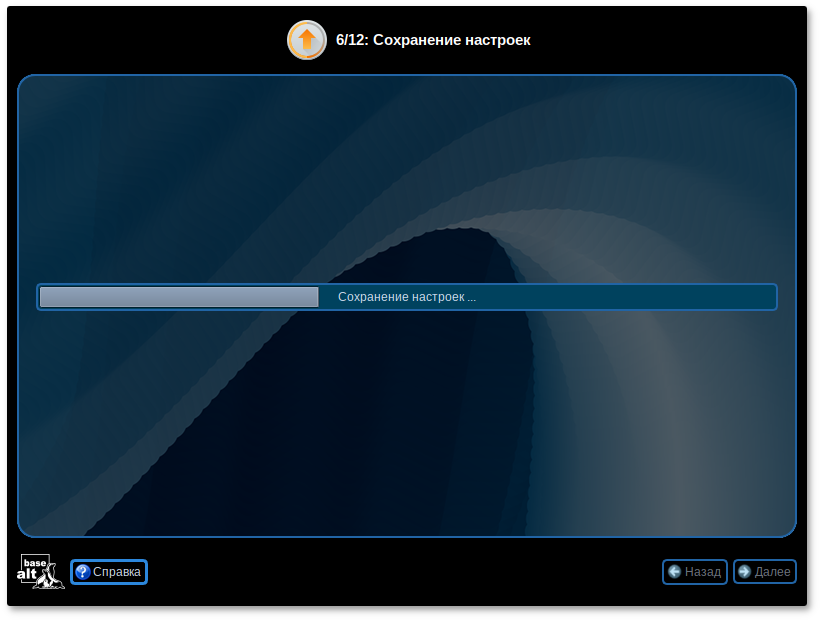

Начиная с данного этапа, программа установки работает с файлами только что установленной базовой системы. Все последующие изменения можно будет совершить после завершения установки посредством редактирования соответствующих конфигурационных файлов или при помощи модулей управления, включенных в дистрибутив.

По завершении установки базовой системы начинается шаг сохранения настроек. Он проходит автоматически и не требует вмешательства пользователя. На экране отображается индикатор выполнения.

На этом шаге производится перенос настроек, выполненных на первых шагах установки, в только что установленную базовую систему. Также производится запись информации о соответствии разделов жесткого диска смонтированным на них файловым системам (заполняется конфигурационный файл /etc/fstab).

После сохранения настроек осуществляется автоматический переход к следующему шагу.

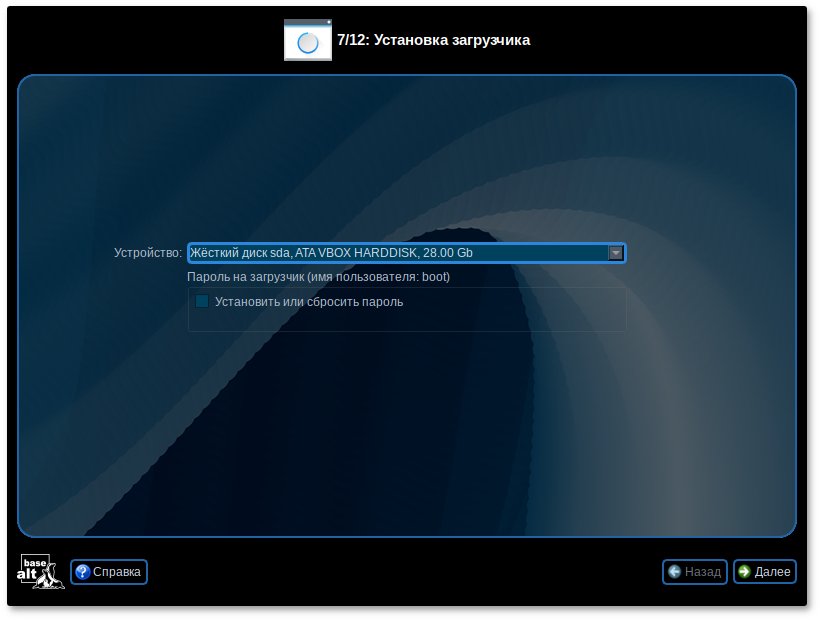

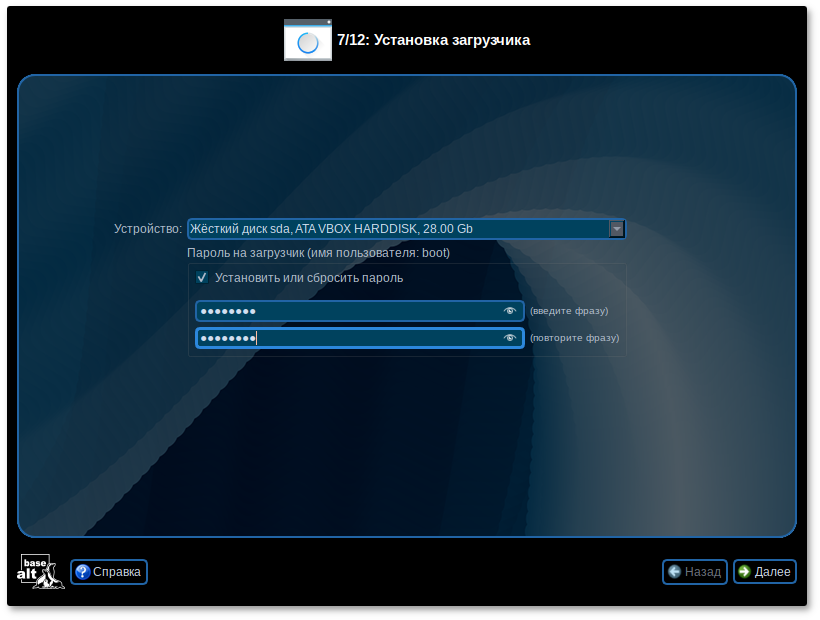

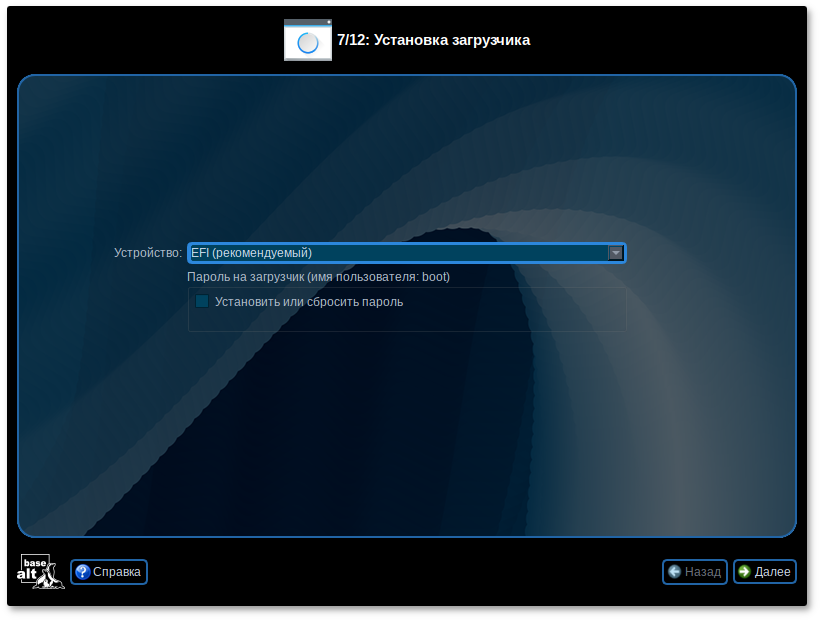

Глава 15. Установка загрузчика

Загрузчик ОС — это программа, которая позволяет загружать Альт Рабочая станция K другие ОС, если они установлены на данной машине.

Программа установки автоматически определяет, в каком разделе НЖМД следует располагать загрузчик для возможности корректного запуска ОС Альт Рабочая станция K. Положение загрузчика, в случае необходимости, можно изменить в выпадающем списке Устройство, выбрав другой раздел.

Если же вы планируете использовать и другие ОС, уже установленные на этом компьютере, тогда имеет значение на каком жёстком диске или в каком разделе будет расположен загрузчик.

Для ограничения доступа к опциям загрузки можно установить пароль на загрузчик. Для этого необходимо отметить пункт Установить или сбросить пароль и, в появившихся полях для ввода, задать пароль.

При необходимости изменения опций загрузки при старте компьютера потребуется ввести имя пользователя «boot» и заданный на этом шаге пароль.

При установке на

EFI выберите в качестве устройства для установки «». Рекомендуется выбрать автоматическое разбиение на этапе разметки диска для создания необходимых разделов для загрузки с

EFI.

Для подтверждения выбора и продолжения работы программы установки необходимо нажать кнопку Далее.

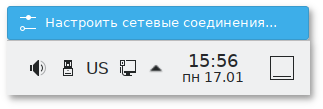

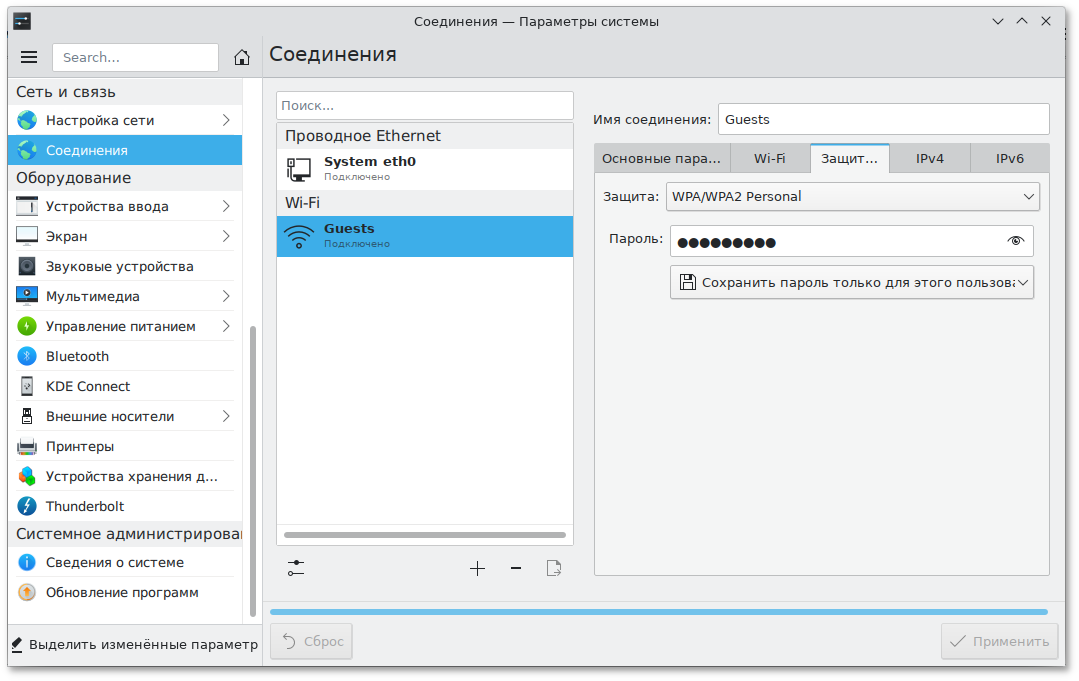

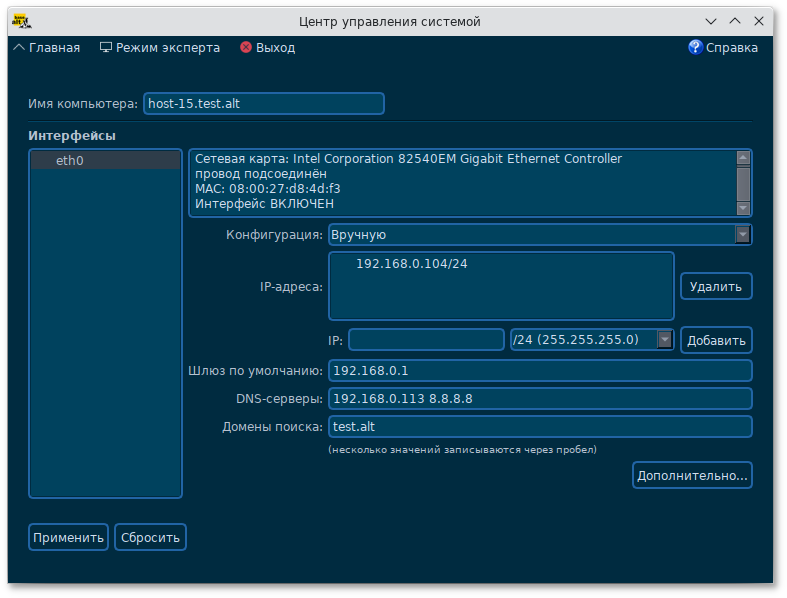

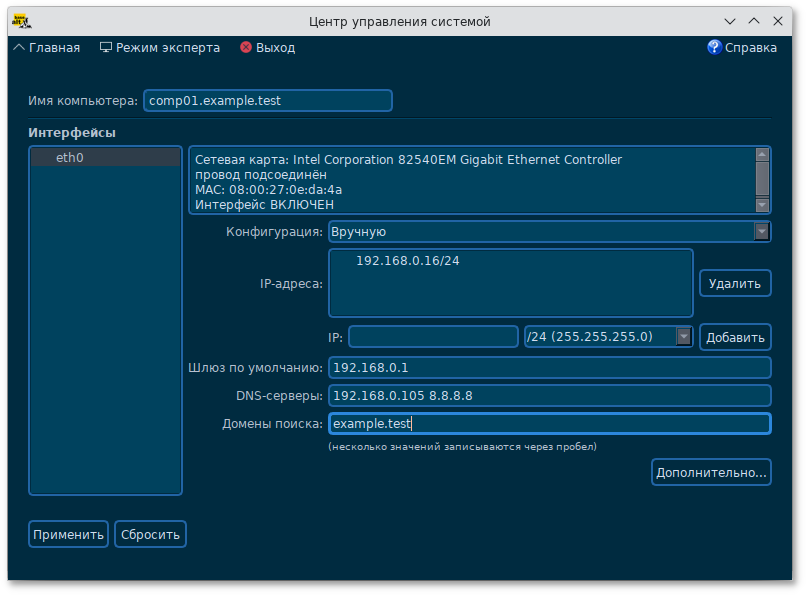

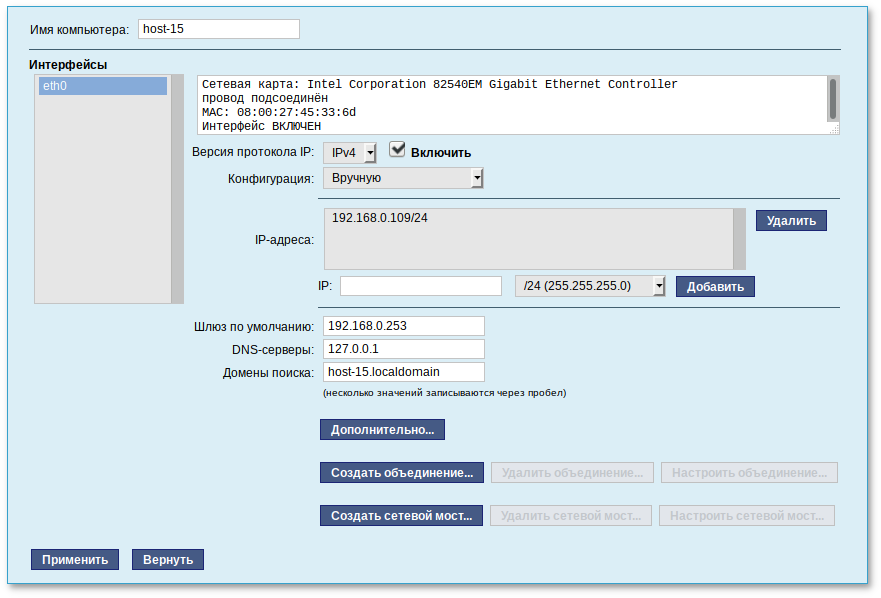

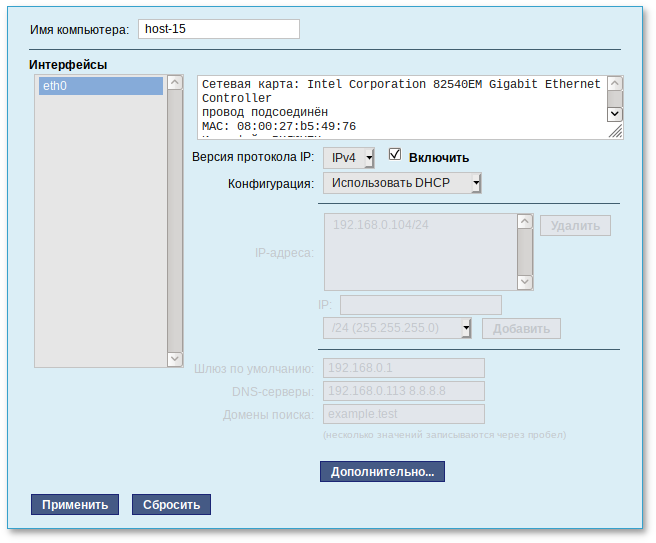

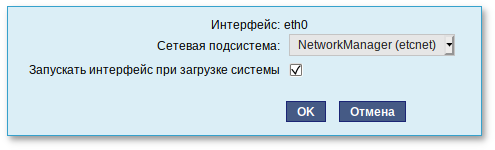

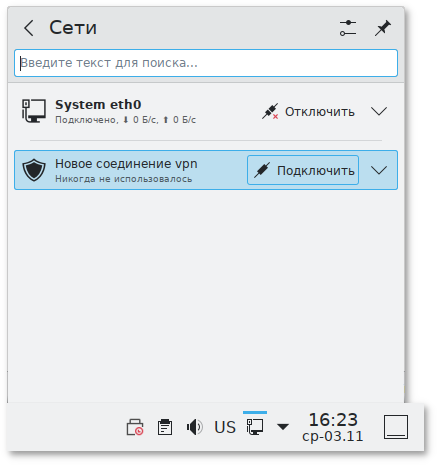

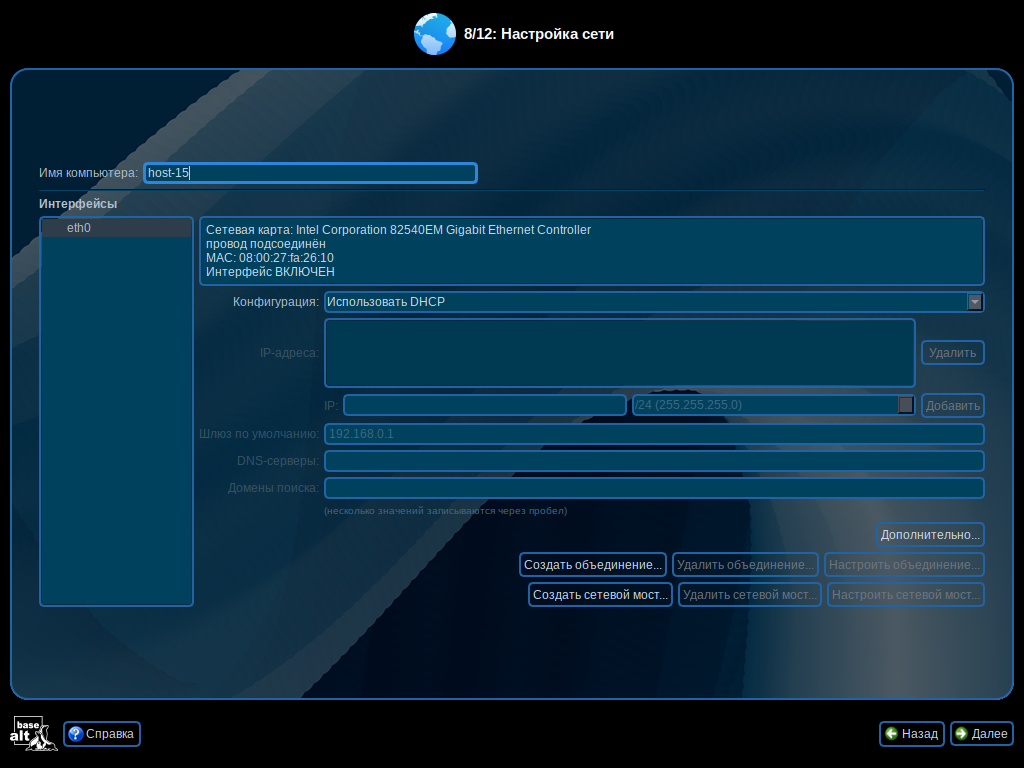

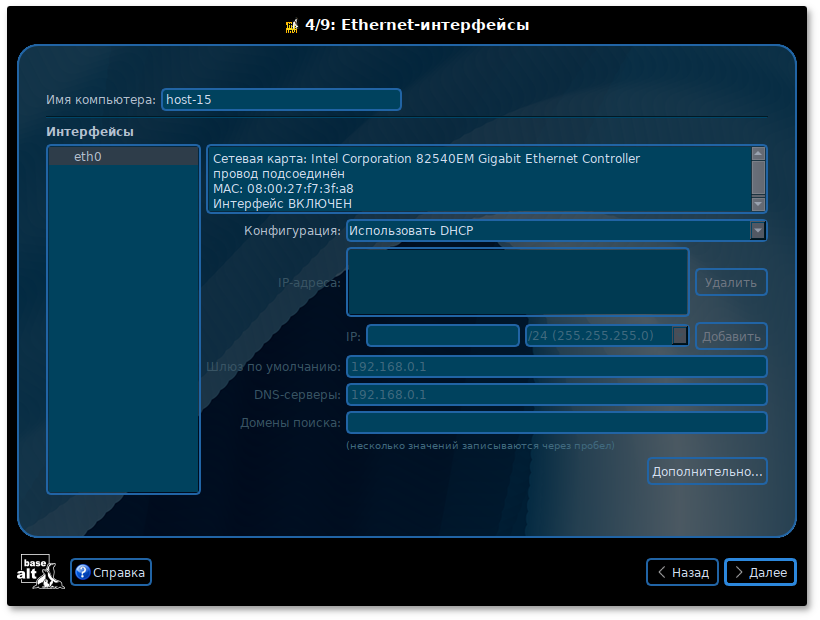

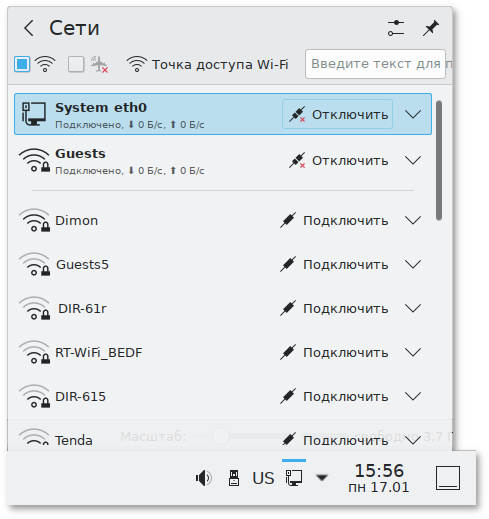

Глава 16. Настройка сети

На этом этапе необходимо задать параметры работы сетевой карты и настройки сети: IP-адреса сетевых интерфейсов, DNS-сервер, шлюз и т.п. Конкретные значения будут зависеть от используемого вами сетевого окружения. Ручного введения настроек можно избежать при наличии в сети настроенного DHCP-сервера. В этом случае все необходимые сетевые настройки будут получены автоматически.

Для совместимости с именем компьютера в сетях Windows (netbios name), имя компьютера не должно превышать 15 символов.

Для сохранения настроек сети и продолжения работы программы установки необходимо нажать кнопку Далее.

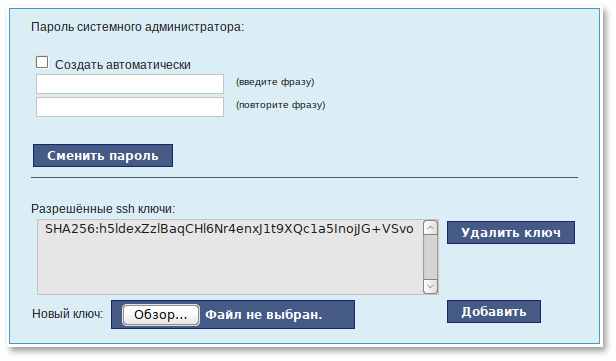

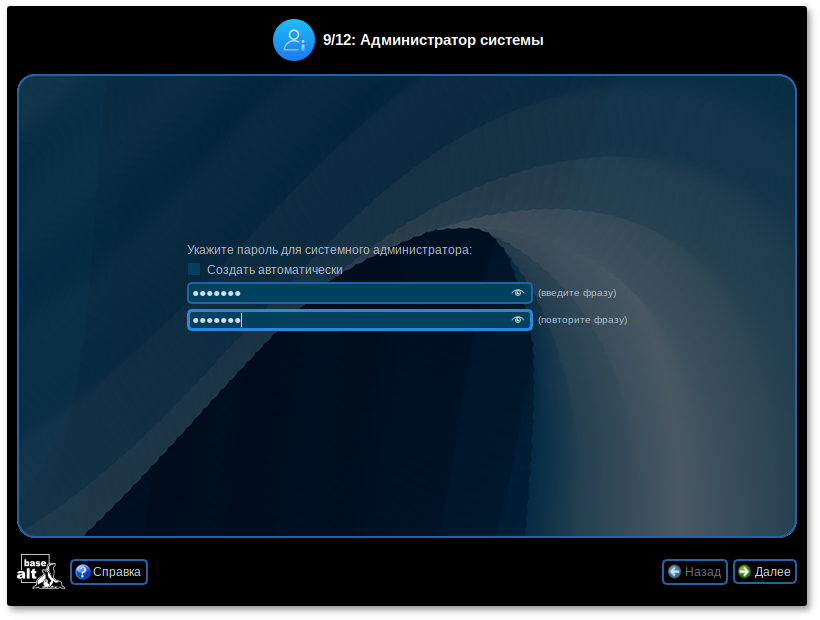

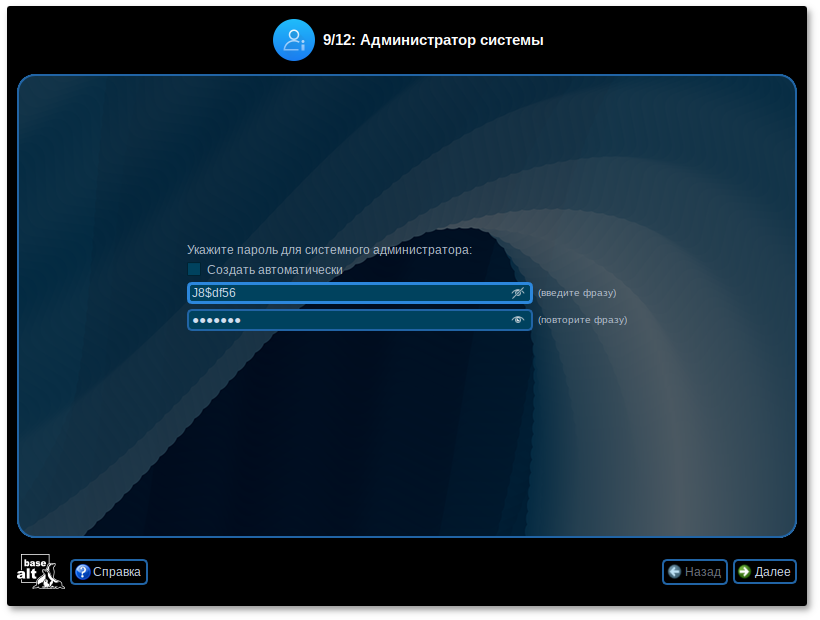

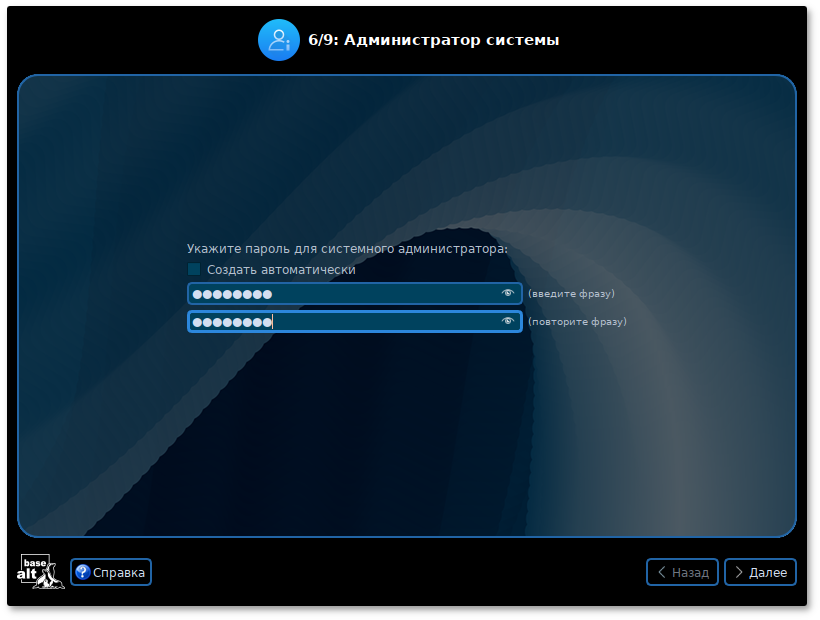

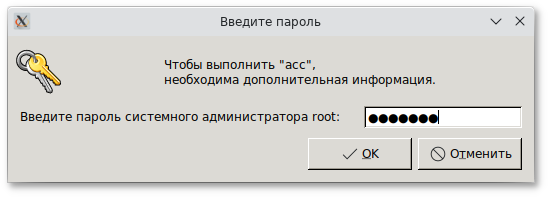

Глава 17. Администратор системы

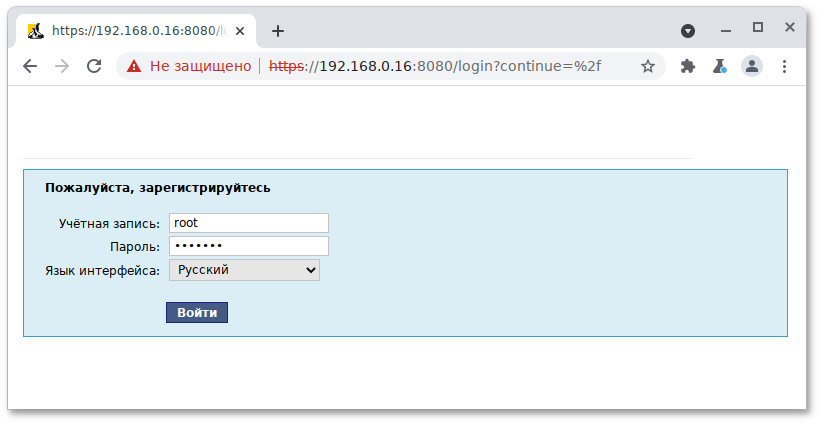

На данном этапе загрузчик создает учетную запись администратора. В открывшемся окне необходимо ввести пароль учетной записи администратора (root). Чтобы исключить опечатки при вводе пароля, пароль учетной записи вводится дважды.

Чтобы увидеть пароль, который будет сохранен, нажмите на значок стрелки в поле ввода:

Для автоматической генерации пароля необходимо отметить пункт Создать автоматически. Система предложит пароль, сгенерированный автоматическим образом в соответствии с требованиями по стойкости паролей.

В любой системе Linux всегда присутствует один специальный пользователь — администратор системы, он же суперпользователь. Для него зарезервировано стандартное системное имя — root.

Администратор системы отличается от всех прочих пользователей тем, что ему позволено производить любые, в том числе самые разрушительные изменения в системе. Поэтому выбор пароля администратора системы — очень важный момент для безопасности. Любой, кто сможет ввести его правильно (узнать или подобрать), получит неограниченный доступ к системе. Даже ваши собственные неосторожные действия от имени root могут иметь катастрофические последствия для всей системы.

Стоит запомнить пароль root — его нужно будет вводить для получения права изменять настройки системы с помощью стандартных средств настройки Альт Рабочая станция K. Более подробную информацию о режиме суперпользователя вы можете прочитать в главе

Режим суперпользователя.

Подтверждение введенного (или сгенерированного) пароля учетной записи администратора (root) и продолжение работы программы установки выполняется нажатием кнопки Далее.

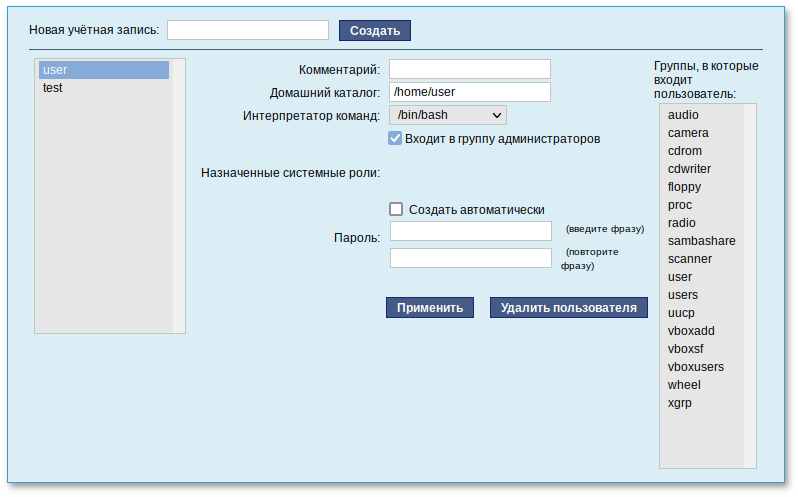

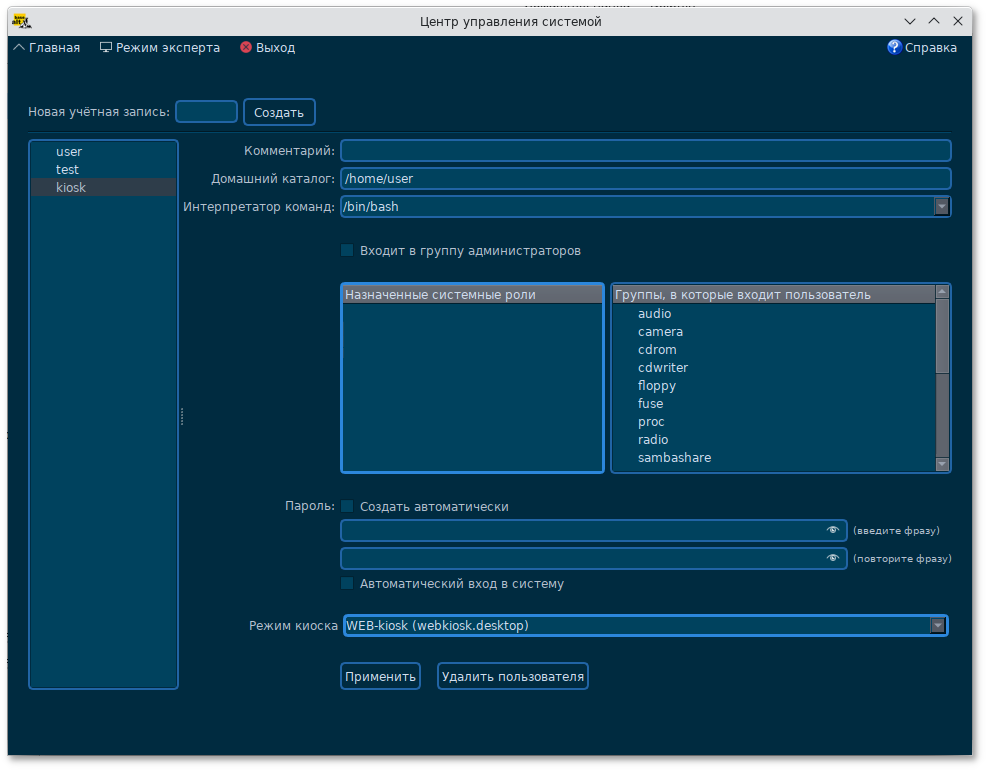

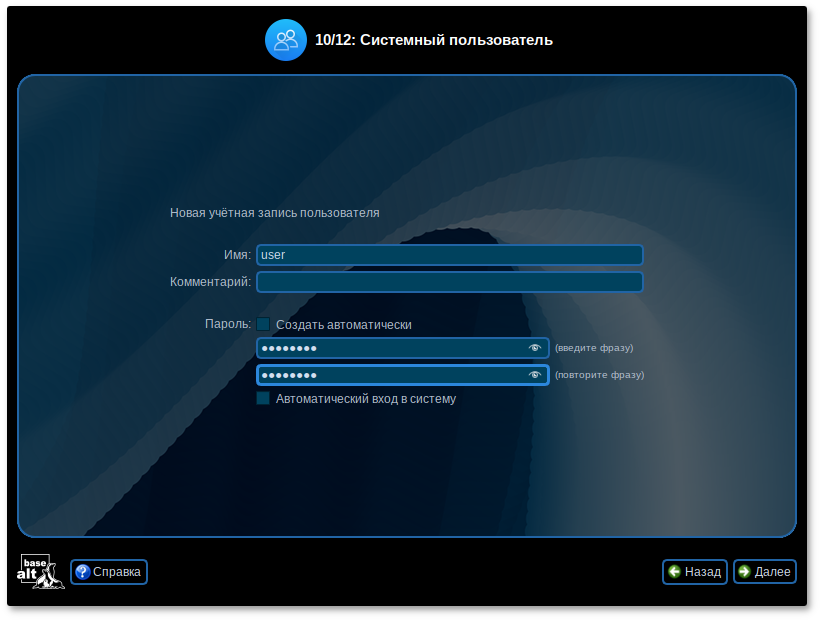

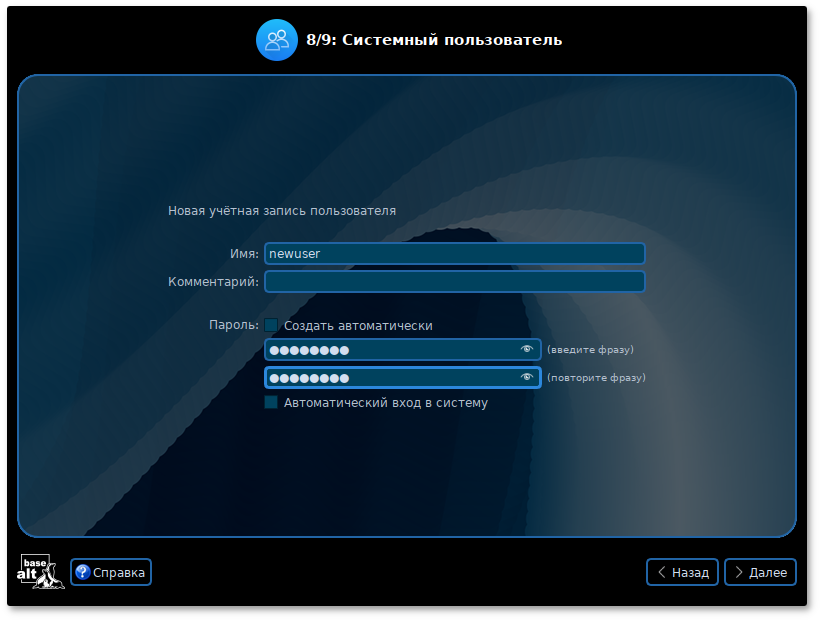

Глава 18. Системный пользователь

На данном этапе программа установки создает учетную запись системного пользователя (пользователя) ОС Альт Рабочая станция K.

Помимо администратора (root) в систему необходимо добавить, по меньшей мере, одного обычного системного пользователя. Работа от имени администратора системы считается опасной, поэтому повседневную работу в Linux следует выполнять от имени ограниченного в полномочиях системного пользователя.

При добавлении системного пользователя предлагается ввести имя учётной записи пользователя. Имя учётной записи всегда представляет собой одно слово, состоящее только из строчных латинских букв (заглавные запрещены), цифр и символа подчёркивания «_» (причём цифра и символ «_» не могут стоять в начале слова).

Для того чтобы исключить опечатки, пароль пользователя вводится дважды. Пароль пользователя можно создать автоматически, по аналогии с автоматическим созданием пароля суперпользователя.

Для автоматической генерации пароля необходимо отметить пункт Создать автоматически. Система предложит пароль, сгенерированный автоматическим образом в соответствии с требованиями по стойкости паролей.

В процессе установки предлагается создать только одну учётную запись системного пользователя — от его имени можно выполнять задачи, не требующие привилегий суперпользователя. Учётные записи для всех прочих пользователей системы можно будет создать в любой момент после установки операционной системы.

Подтверждение введенного (или сгенерированного) пароля учетной записи системного пользователя и продолжение работы программы установки выполняется нажатием кнопки Далее.

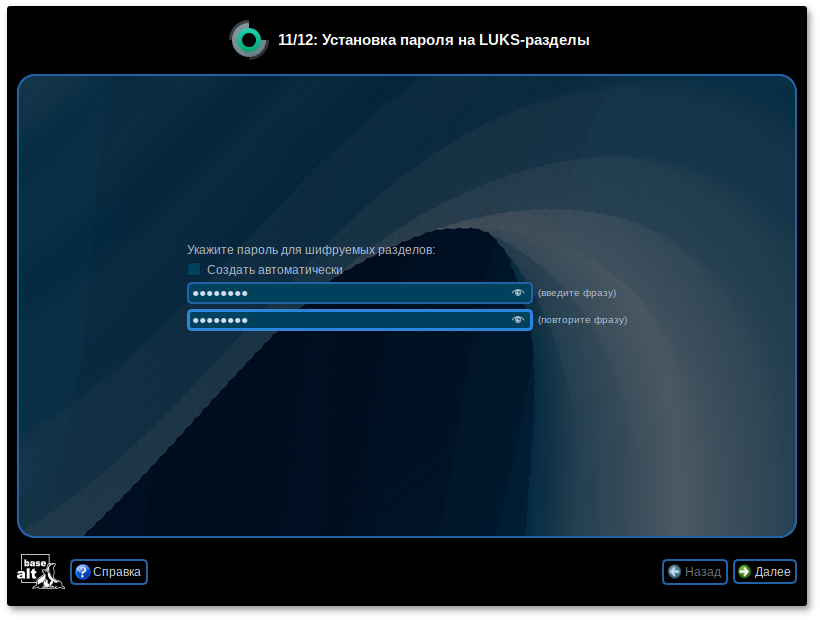

Глава 19. Установка пароля на шифрованные разделы

Если вы не создавали шифруемые разделы, то этот шаг пропускается автоматически. В этом случае сразу переходите к главе

Завершение установки.

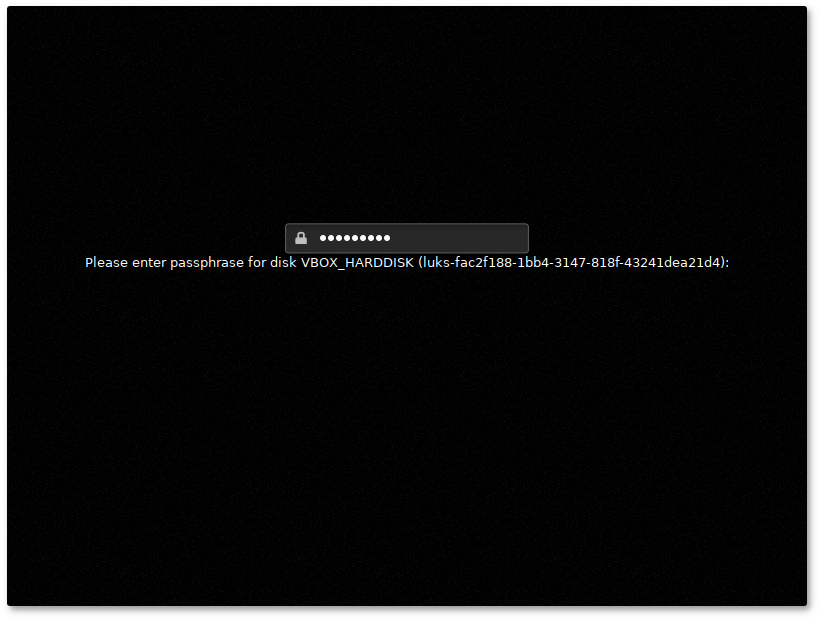

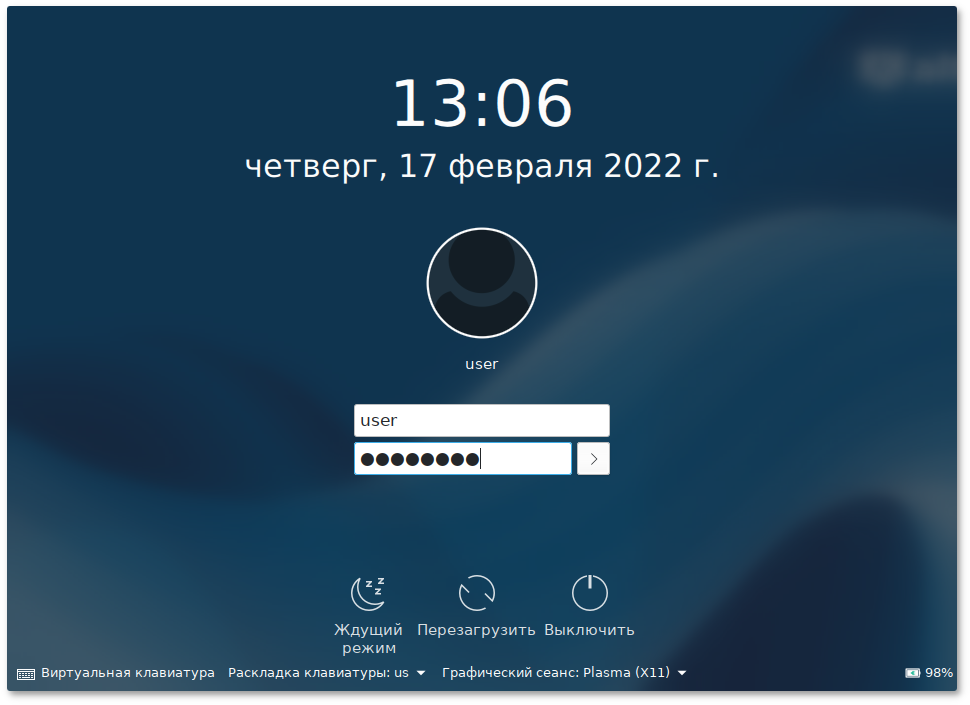

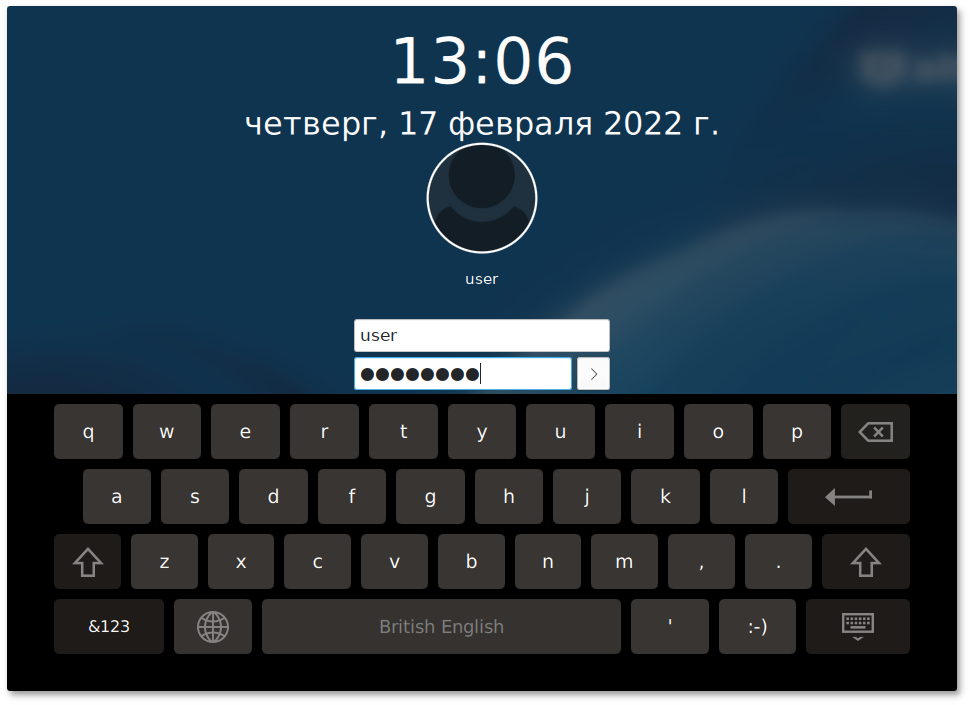

На этом этапе требуется ввести пароль для шифруемых разделов. Этот пароль потребуется вводить для того, чтобы получать доступ к информации на данных разделах.

Например, если вы зашифровали /home, то во время загрузки системы будет необходимо ввести пароль для этого раздела, иначе вы не сможете получить доступ в систему под своим именем пользователя.

Внимание! Запомните этот пароль (набранный вручную или сгенерированный автоматически), так как, без знания пароля, доступ к зашифрованным разделам будет невозможен.

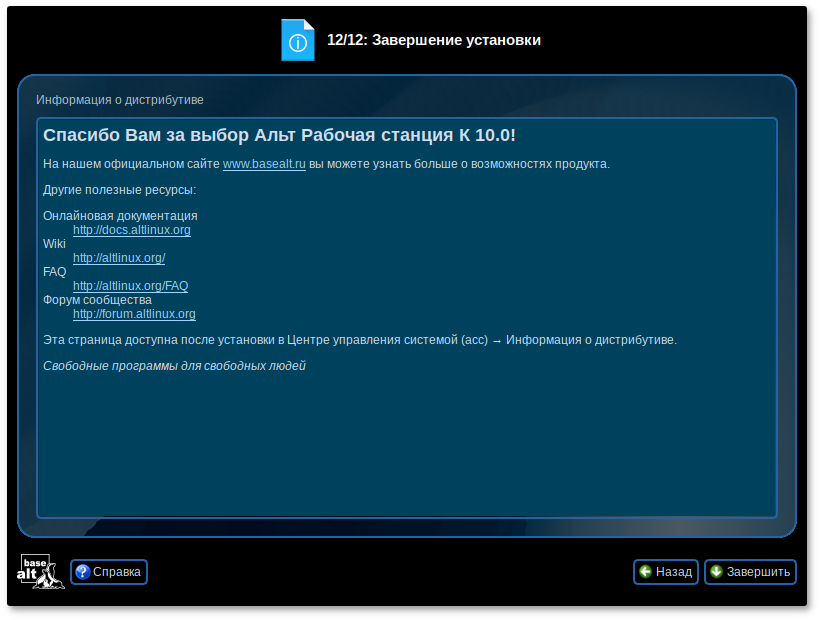

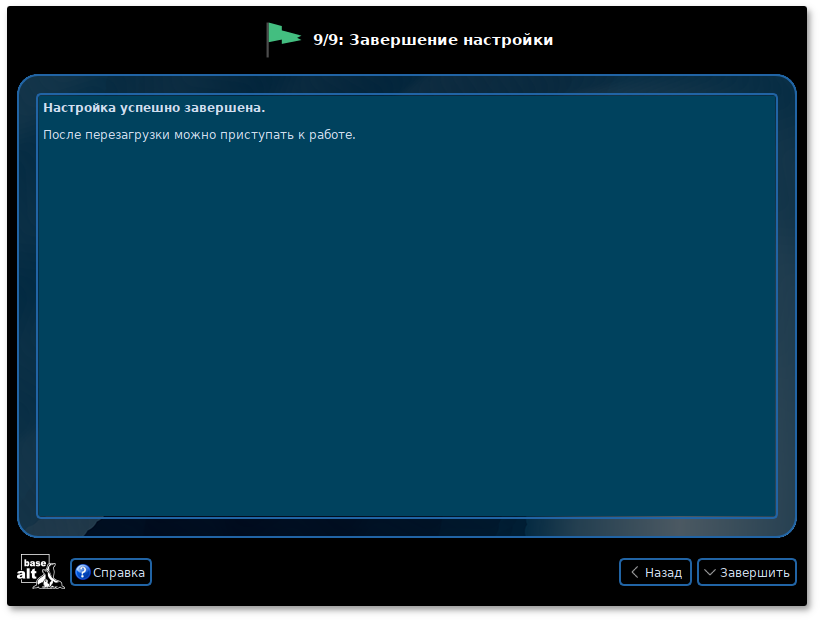

Глава 20. Завершение установки

На экране последнего шага установки отображается информация о завершении установки Альт Рабочая станция K.

После нажатия кнопки Завершить автоматически начнется перезагрузка системы.

Не забудьте извлечь установочный DVD (если это не происходит автоматически). Далее можно загружать установленную систему в обычном режиме.

Глава 21. Особенности установки в UEFI-режиме

21.1. Начальный загрузчик EFI

После загрузки компьютера с установочного диска выводится меню, в котором можно выбрать варианты загрузки системы:

— установка операционной системы.

— в этом режиме работа ОС Альт Рабочая станция K осуществляется непосредственно с DVD/flash-диска, не затрагивая установленную на жёстком диске ОС.

Установить систему, загрузившись в режиме , нельзя.

— позволяет выбрать язык интерфейса загрузчика и программы установки (нажатие клавиши F2 вызывает такое же действие).

— позволяет выбрать сетевой источник установки (нажатие клавиши F4 вызывает такое же действие).

— позволяет получить доступ к настройкам UEFI.

Мышь на этом этапе установки не поддерживается. Для выбора опций установки и различных вариантов необходимо использовать клавиатуру.

Для перемещения курсора необходимо использовать клавиши со стрелками. Нажатие клавиши Enter приводит к активированию выбранного пункта меню.

Нажатием клавиши E можно вызвать редактор параметров текущего пункта загрузки. Если система настроена правильно, то редактировать их нет необходимости.

Особенности разбиения диска:

для того чтобы система правильно работала (в частности могла загрузиться) с UEFI, при ручном разбиении диска, надо обязательно сделать точку монтирования /boot/efi, в которую нужно смонтировать vfat раздел с загрузочными записями. Если такого раздела нет, то его надо создать вручную. При разбивке жёсткого диска в автоматическом режиме такой раздел создаёт сам установщик;

требуется создать новый или подключить существующий FAT32-раздел с GPT-типом ESP (efi system partition) размером ~100—500 Мб (будет смонтирован в /boot/efi);

может понадобиться раздел типа bios boot partition минимального размера, никуда не подключенный и предназначенный для встраивания grub2-efi;

остальные разделы — и файловая система, и swap — имеют GPT-тип basic data; актуальный тип раздела задаётся отдельно.

Ручной профиль разбиения диска позволяет установить ОС на программный RAID-массив, разместить разделы в томах LVM и использовать шифрование на разделах.

Для создания программного массива на GPT-разделах, следует сначала создать разделы типа basic data и не создавать на них том (снять отметку с пункта Создать том):

Затем можно переходить к организации самих RAID-массивов, для этого в списке необходимо выбрать пункт RAID, после чего нажать кнопку Создать RAID.

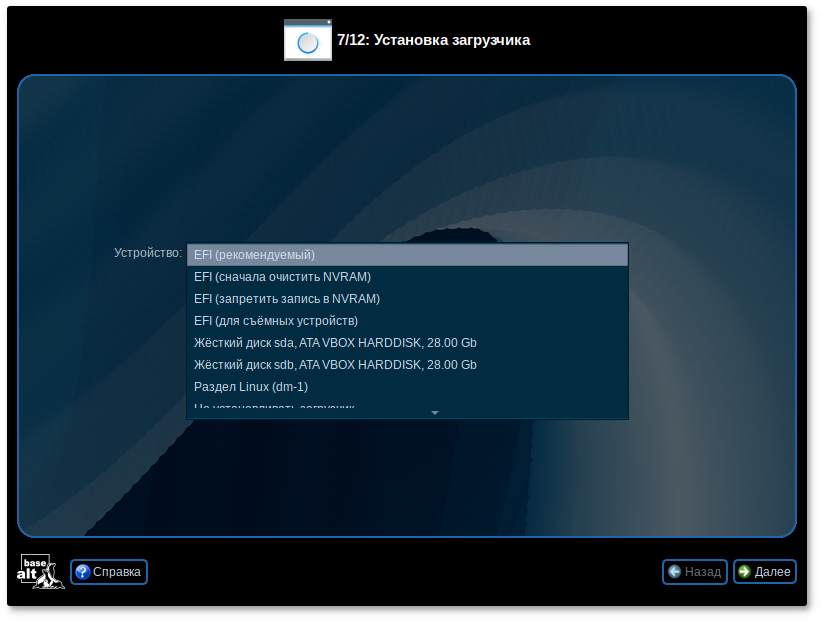

21.3. Установка загрузчика

Программа установки автоматически определяет, в каком разделе следует располагать загрузчик. Модуль установки загрузчика предложит вариант установить загрузчик в специальный раздел EFI.

Варианты установки загрузчика при установке в режиме UEFI:

— при установке загрузчика, в NVRAM будет добавлена запись, без которой большинство компьютеров не смогут загрузиться во вновь установленную ОС;

— перед добавлением записи в NVRAM, её содержимое будет сохранено в /root/.install-log, после чего из неё будут удалены все загрузочные записи, что приведёт к восстановлению полностью заполненной NVRAM и гарантирует загрузку вновь установленной ОС;

— этот вариант следует выбрать только, если инсталлятор не может создать запись в NVRAM или если заведомо известно, что запись в NVRAM может вывести компьютер из строя (вероятно, запись в NVRAM придётся создать после установки ОС средствами BIOS Setup);

— этот вариант следует выбрать только, если ОС устанавливается на съёмный накопитель. Также этот вариант можно использовать вместо варианта при условии, что это будет единственная ОС на данном накопителе. Создавать запись в NVRAM не потребуется.

Выбор варианта установки загрузчика, зависит от вашего оборудования. Если не работает один вариант, попробуйте другие.

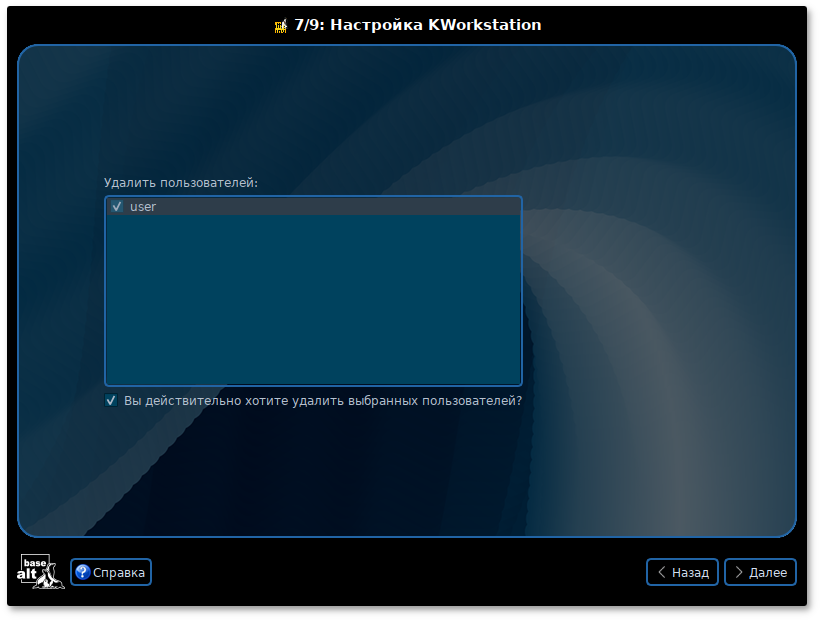

Глава 22. Установка OEM-версии ОС Альт Рабочая станция K

При установке ОС Альт Рабочая станция K в режиме OEM операционная система устанавливается с учётной записью временного пользователя и подготавливается для будущего пользователя. В этом режиме можно выполнить всю аппаратную настройку и выбрать пакеты программ, а пользователю будет предоставлена возможность сделать все персональные настройки (выбор имени пользователя, настройка языка и т.д.).

Для того чтобы выполнить OEM-установку, необходимо при установке дистрибутива на этапе

Установка системы выбрать дополнительно пункт

OEM-установка:

После установки системы можно передать компьютер конечному пользователю.

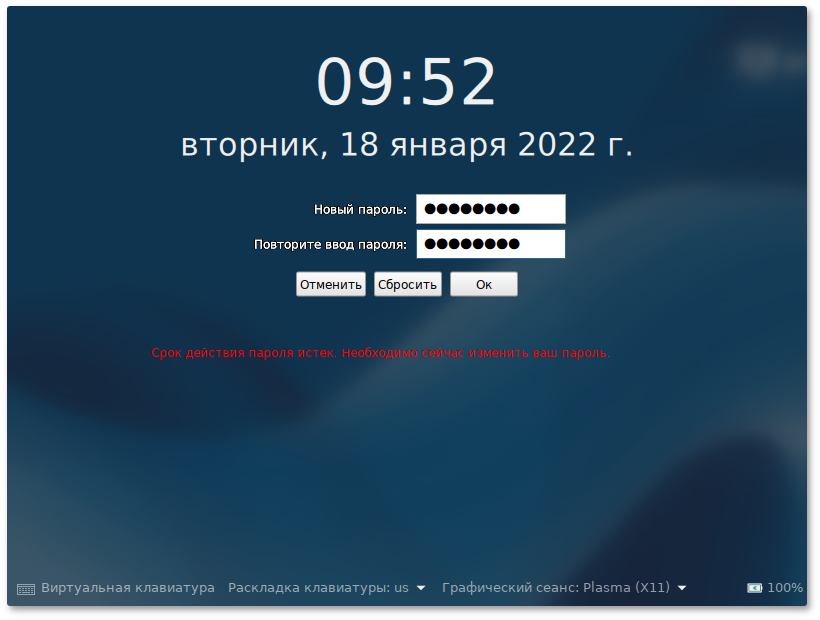

После первой загрузки ОС, пользователь попадет в мастер настройки системы, который состоит из следующих шагов:

Выбор основного языка системы:

Сообщение с напоминанием о том, что производится первоначальная настройка системы, а не установка:

Настройка параметров работы сетевой карты и настройки сети:

Выбор часового пояса, по которому будут установлены часы:

Установка пароля учетной записи администратора (root):

Возможность удалить, ранее созданные учётные записи системных пользователей:

Создание новой учётной записи системного пользователя:

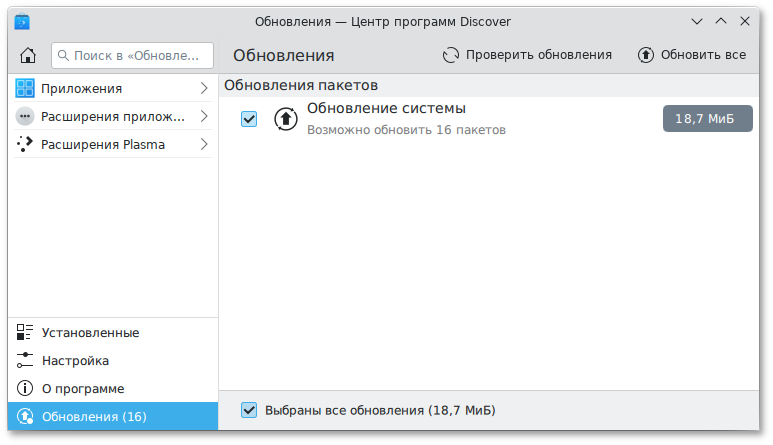

Глава 23. Обновление системы до актуального состояния

После установки системы, её лучше сразу обновить до актуального состояния. Можно не обновлять систему и сразу приступать к работе только в том случае, если вы не планируете подключаться к сети или Интернету, не собираетесь устанавливать дополнительных программ.

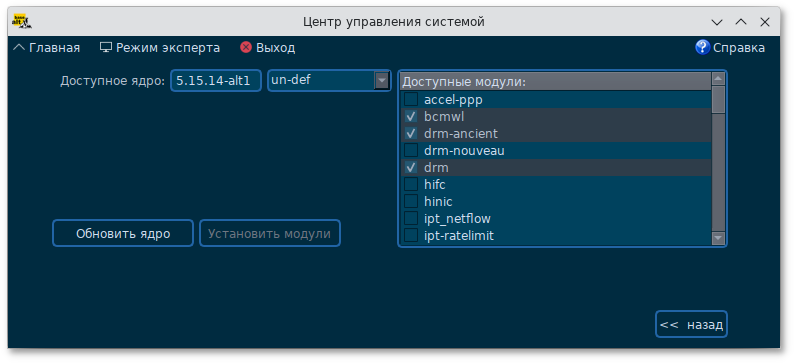

Для обновления системы необходимо выполнить команды (с правами администратора):

# apt-get update

# apt-get dist-upgrade

# update-kernel

# apt-get clean

# reboot

Получить права администратора можно, выполнив в терминале команду:

$ su -

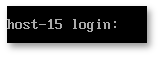

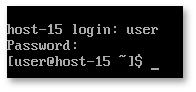

или зарегистрировавшись в системе (например, на второй консоли

Ctrl+

Alt+

F2) под именем

root. Про режим суперпользователя можно почитать в главе

Режим суперпользователя.

В случае возникновения каких-либо неприятностей не паникуйте, а спокойно разберитесь в сложившейся ситуации. Linux не так уж просто довести до полной неработоспособности и утраты ценных данных. Поспешные действия отчаявшегося пользователя могут привести к плачевным результатам. Помните, что решение есть, и оно обязательно найдётся!

24.1. Проблемы при установке системы

Если в системе не произошла настройка какого-либо компонента после стадии установки пакетов, не отчаивайтесь, доведите установку до конца, загрузитесь в систему и попытайтесь в спокойной обстановке повторить настройку.

Нажатием клавиши E можно вызвать редактор параметров текущего пункта загрузки. В открывшемся редакторе следует найти строку, начинающуюся с linux$linux_suffix /boot/vmlinuz, в её конец дописать требуемые параметры, отделив пробелом и нажать F10.

В случае возникновения проблем с установкой, вы можете вручную задать необходимые параметры:

xdriver — графический установщик предпринимает попытку автоматического подбора драйвера видеокарты, но иногда это ему не удаётся. Данным параметром можно отключить «искусственный интеллект» и явно указать нужный вариант драйвера;

instdebug — если будет присутствовать этот параметр, то перед запуском и после завершения работы графического установщика будет запущена оболочка shell. Это очень полезное средство для выявления причин отсутствия запуска графической части программы установки. Последовательность работы внутренних сценариев следующая: install2 → xinit → alterator-install2 → alterator-wizard. При необходимости можно вручную загрузить Xorg (команда xinit) и в открывшемся окне терминала запустить alterator-install2 (или alterator-wizard) вручную.

Если вы вообще не смогли установить систему (не произошла или не завершилась стадия установки пакетов), то сначала попробуйте повторить попытку в безопасном режиме. В безопасном режиме отключаются все параметры ядра, (apm=off acpi=off mce=off barrier=off vga=normal) которые могут вызвать проблемы при загрузке. В этом режиме установка будет произведена без поддержки APIC. Возможно, у вас какое-то новое или нестандартное оборудование, но может оказаться, что оно отлично настраивается со старыми драйверами.

24.2. Проблемы с загрузкой системы

Если не загружается ни одна из установленных операционных систем, то значит, есть проблема в начальном загрузчике. Такие проблемы могут возникнуть после установки системы, в случае если загрузчик все-таки не установлен или установлен с ошибкой. При установке или переустановке Windows на вашем компьютере загрузчик Linux будет перезаписан в принудительном порядке, и станет невозможно запускать Linux.

Повреждение или перезапись загрузчика никак не затрагивает остальные данные на жёстком диске, поэтому в такой ситуации очень легко вернуть работоспособность: для этого достаточно восстановить загрузчик.

Если у вас исчез загрузчик другой операционной системы или другого производителя, то внимательно почитайте соответствующее официальное руководство на предмет его восстановления. Но в большинстве случаев вам это не потребуется, так как загрузчик, входящий в состав Альт Рабочая станция K, поддерживает загрузку большинства известных операционных систем.

Для восстановления загрузчика достаточно любым доступным способом загрузить Linux и получить доступ к тому жёсткому диску, на котором находится повреждённый загрузчик. Для этого проще всего воспользоваться режимом LiveCD, который предусмотрен на установочном диске дистрибутива: пункт .

В большинстве случаев для восстановления загрузчика можно просто воспользоваться командой fixmbr без параметров. Программа попытается переустановить загрузчик в автоматическом режиме.

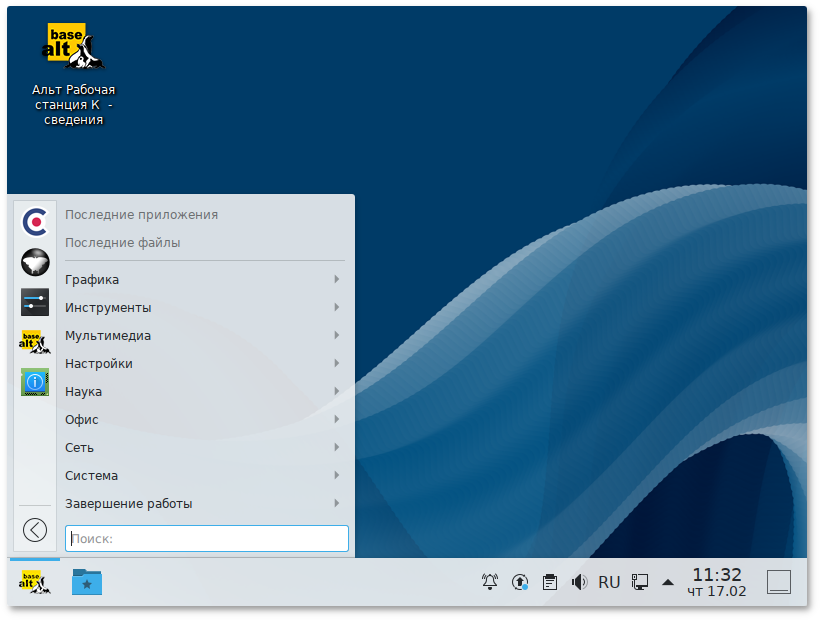

Часть V. Обзор приложений

Linux содержит огромное число приложений (программ) для выполнения всех повседневных задач. При этом важно понимать, что для выполнения одного и того же действия могут быть использованы разные приложения. Например, для написания простых текстов доступен целый ряд текстовых редакторов с разным набором возможностей. Со временем вы сами сможете выбрать наиболее удобные для вас приложения.

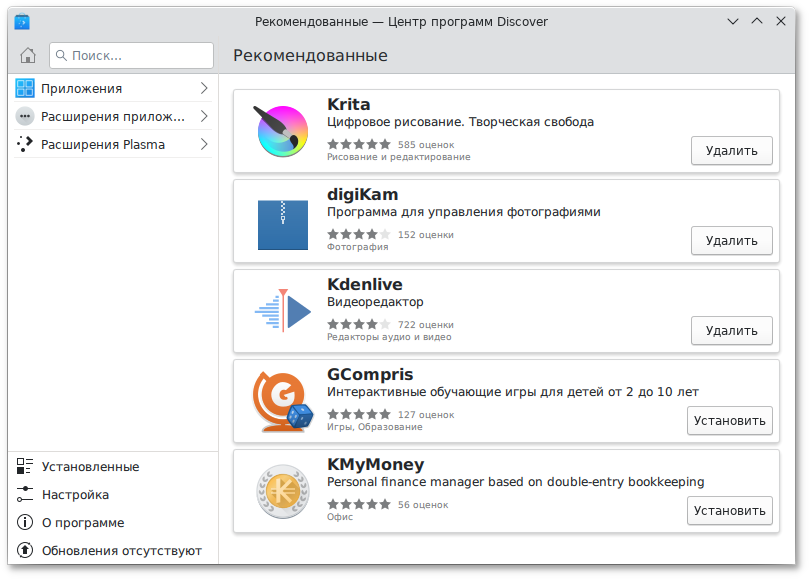

Набор программ с диска покрывает обычные потребности. Если же определённая программа отсутствует в системе, то вы можете доустановить её с диска или из огромного банка программного обеспечения ALT Linux Team.

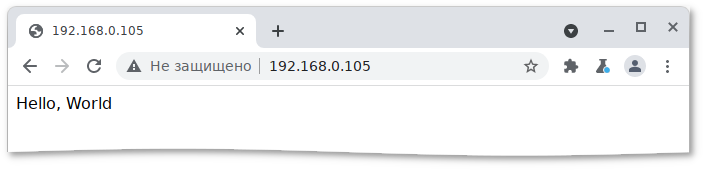

Веб-браузеры — комплексные программы для обработки и отображения

HTML-страниц по протоколу

HTTP и

HTTPS (открытие страниц сайтов, блогов и т.д.). Основное назначение веб-браузера — предоставление интерфейса между веб-сайтом и его посетителем. К базовым функциям современных веб-браузеров относятся:

навигация и просмотр веб-ресурсов;

показ оглавлений FTP-серверов и скачивание файлов;

поддержка скриптовых языков.

Основные принципы работы с веб-браузером неизменны. Программа предоставляет пользователю адресную строку, в которую вносится адрес необходимого вам сайта. Эта же строка может использоваться для ввода поискового запроса. Для более быстрого доступа адреса часто посещаемых сайтов добавляются в закладки. Для перехода к предыдущей/следующей просмотренной веб-странице, как правило, предусмотрены специальные кнопки на панели инструментов.

Возможно, по опыту работы в других операционных системах вы уже знакомы с определённым браузером. Определить, какой браузер лучше, практически невозможно. Эту задачу каждый пользователь решает сам, ориентируясь на свои личные предпочтения. В любом случае рассмотрите основные предложения и выберите наиболее удобный для вас веб-навигатор.

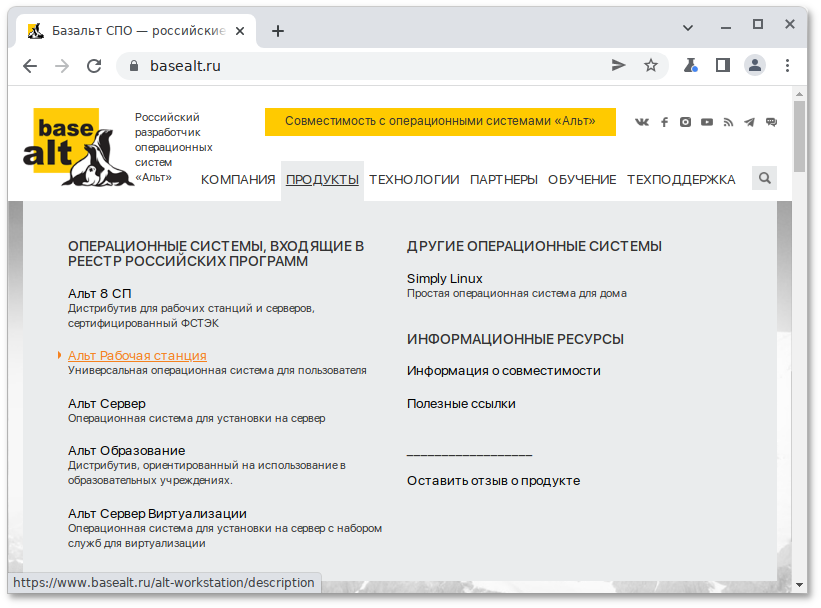

Веб-браузер Chromium GOST — веб-браузер с открытым исходным кодом на основе Chromium с поддержкой криптографических алгоритмов ГОСТ. Chromium GOST предназначен для предоставления пользователям быстрого, безопасного и надёжного доступа в Интернет, а также удобной платформы для веб-приложений.

Глава 36. Электронная почта

Для работы с электронной почтой применяются специализированные программы — почтовые клиенты, предоставляющие пользователю гибкие и эффективные возможности работы с электронной корреспонденцией: различные средства сортировки сообщений, выбор шаблонов из готового набора, проверку орфографии по мере набора текста и другие полезные функции.

Современные пользователи предпочитают работать с электронной почтой через веб-интерфейс, используя браузер. Подручных средств, предоставляемых популярными почтовыми сервисами, для повседневных почтовых нужд пользователя практически достаточно, но использование специально предназначенных программ даёт некоторые преимущества:

возможность одновременной работы с несколькими учётными записями;

гибкие правила сортировки почты;

обеспечение ограниченного доступа к отдельным папкам или учётным записям;

наличие антиспам-систем и систем фильтрации рекламы;

экономия входящего трафика.

Для Linux создано большое количество почтовых клиентов. Все они обладают своими особенностями и, как правило, имеют всё необходимое для успешной работы с электронной почтой: сортировку и фильтрацию сообщений, поддержку различных кодировок сообщений, возможность работы со списками рассылки и т.п.

Выбор почтового клиента зависит от ваших личных предпочтений. Для первоначальной настройки любого из них вам потребуются следующие данные:

адрес электронной почты;

пароль для доступа к ящику электронной почты;

имена серверов входящей и исходящей почты;

тип сервера входящей почты (IMAP или POP3).

Адрес и порт для доступа к

SMTP и

POP3 серверам необходимо выяснить у провайдера электронной почты или у администратора вашей сети (в случае использования почтового сервера локальной сети).

Mozilla Thunderbird — мощный почтовый клиент, позволяющий максимально эффективно работать с электронной почтой.

Mozilla Thunderbird позволяет работать с электронной корреспонденцией через протоколы

POP,

SMTP и

IMAP, участвовать в конференциях Usenet, а также осуществлять подписку на новостные ленты

RSS.

Функции Thunderbird:

настройка интерфейса (изменение расположения окон, наличие и отсутствие кнопок на панели инструментов, изменение их размера и т.д.);

отображение любого форматирования HTML, обеспечивающее кроссплатформенную совместимость;

выбор режимов показа и компоновки учётных записей и почтовых папок;

поддержка смены тем и установки расширений.

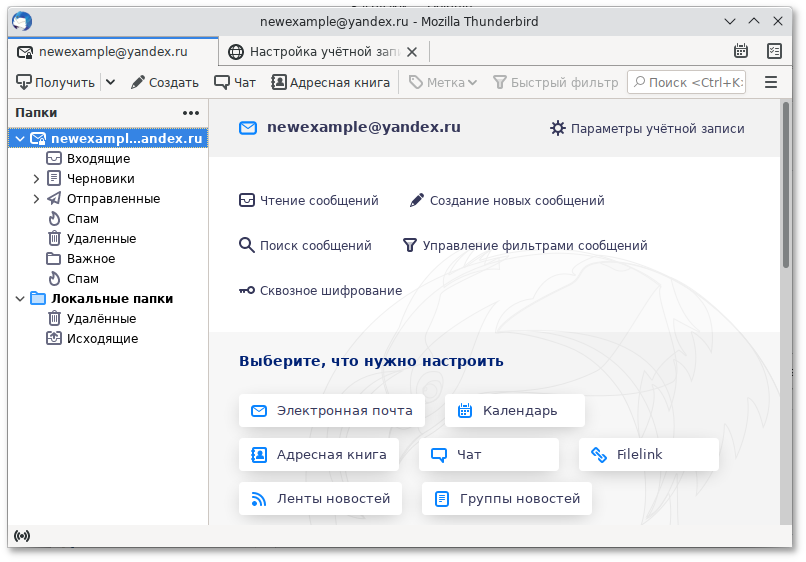

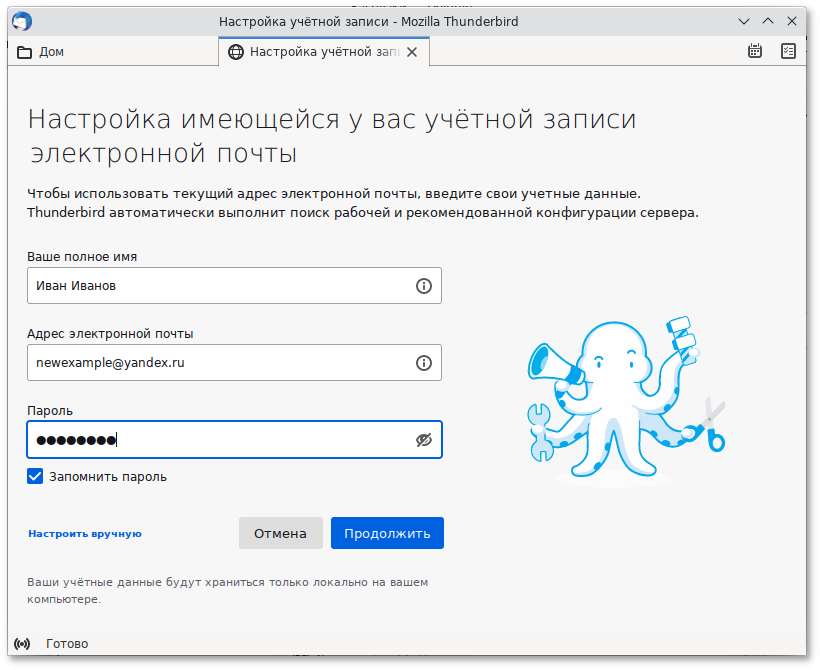

36.1.1. Первоначальная настройка Thunderbird

При первом запуске почтового клиента Thunderbird будет автоматически запущен мастер Настройка учётной записи почты.

Мастер создания учётной записи запросит:

ваше имя;

адрес электронной почты;

пароль.

Далее, на основании введённой информации, мастер определяет протокол доступа (

IMAP или

POP3) и адреса серверов входящих и исходящих сообщений. Вы можете принять предложенные настройки, если они верны, нажав на кнопку

Готово, или указать правильные настройки, воспользовавшись кнопкой

Настроить вручную…. Добавить дополнительную учётную запись можно выбрав в левой части окна программы одну из существующих учётных записей, и затем нажав кнопку

Электронная почта.

Если ваш почтовый ящик расположен на сервисе Gmail или Яндекс.Почта, то вся настройка происходит автоматически — вам необходимо ввести только имя учётной записи и пароль.

В случае наличия нескольких учётных записей вы можете выбирать метод их компоновки на панели почтовых папок.

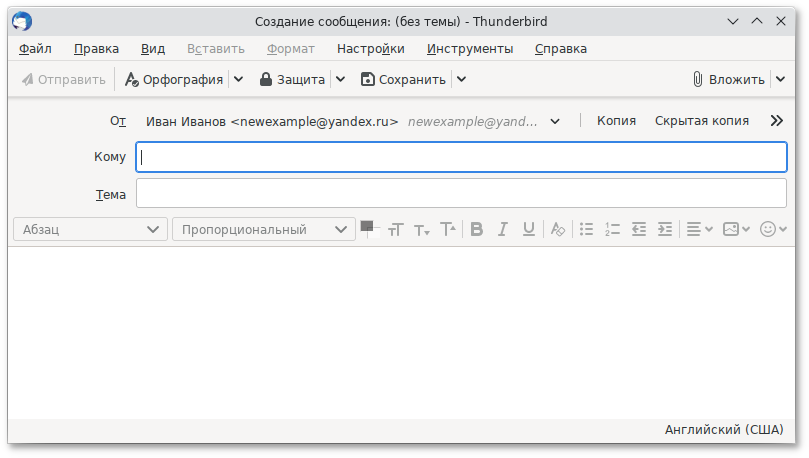

36.1.2. Использование почтового клиента

Для составления письма нажмите Создать. В открывшемся окне Создание сообщения введите адрес получателя, тему и текст письма. Для проверки ошибок в тексте выберите кнопку Орфография.

В виде вложения к письму можно пересылать электронные документы, изображения, архивы и т.п. Для того чтобы добавить вложение, нажмите Вложить и выберите нужный файл в открывшемся окне. Закончив составление письма, нажмите Отправить.

Более подробную информацию об использовании и настройке Thunderbird смотрите → или при помощи клавиши F1.

Глава 37. Обмен мгновенными сообщениями

Для обмена сообщениями в режиме реального времени через Интернет необходима специализированная клиентская программа, передающая текстовые сообщения, а также файлы различных типов. Система мгновенного обмена сообщениями является одним из самых доступных и востребованных средств общения в Интернете. Преимущества инструментов мгновенного обмена информацией:

Скорость — мгновенные сообщения позволяют собеседникам общаться со скоростью нажатия на кнопку, без необходимости открывать письма и ждать ответа.

Удобство — программы обмена мгновенными сообщениями включают широкий набор коммуникативных и производственных функций.

Большинство современных программ мгновенного обмена сообщениями позволяют видеть, подключены ли в данный момент абоненты, занесённые в список контактов. Сообщения появляются на мониторе собеседника только после окончания редактирования и отправки. В список основных функций служб мгновенных сообщений входят:

чат (видеочат, текстовый и голосовой);

VoIP сервисы: звонки на компьютер, звонки на стационарные и мобильные телефоны;

возможность отправки SMS;

передача файлов;

инструменты для совместной работы в режиме реального времени;

возможность общаться в чате непосредственно на веб-странице;

напоминания и оповещения;

хранение истории общения по каждому контакту;

индикация о сетевом статусе занесённых в список контактов пользователей (в сети, нет на месте и т.д.).

Существуют клиентские программы, позволяющие подключаться одновременно к нескольким сетям. Они поддерживают наиболее популярные протоколы, что избавляет вас от необходимости устанавливать отдельный

IM-клиент для каждой сети.

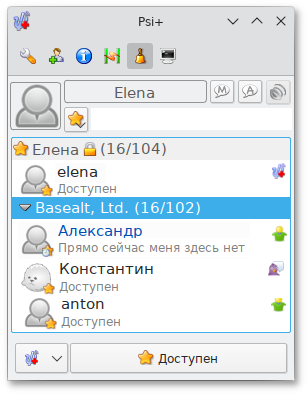

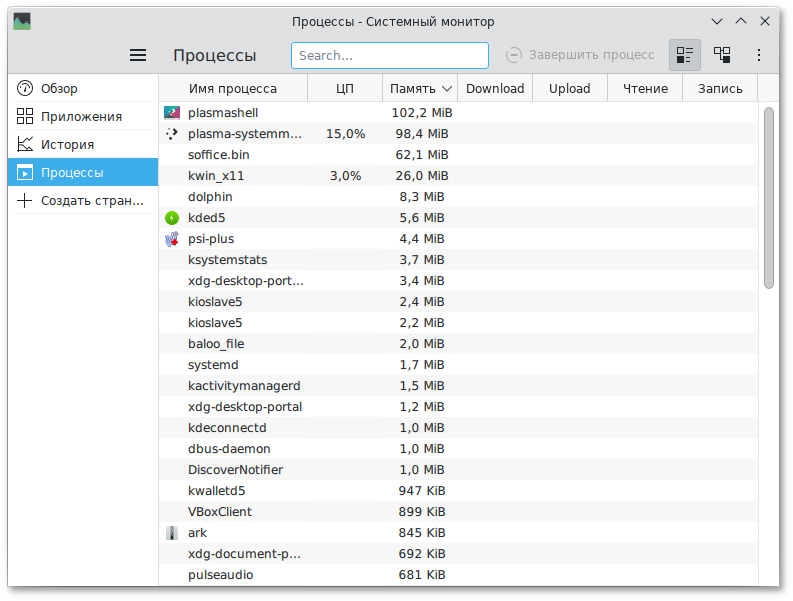

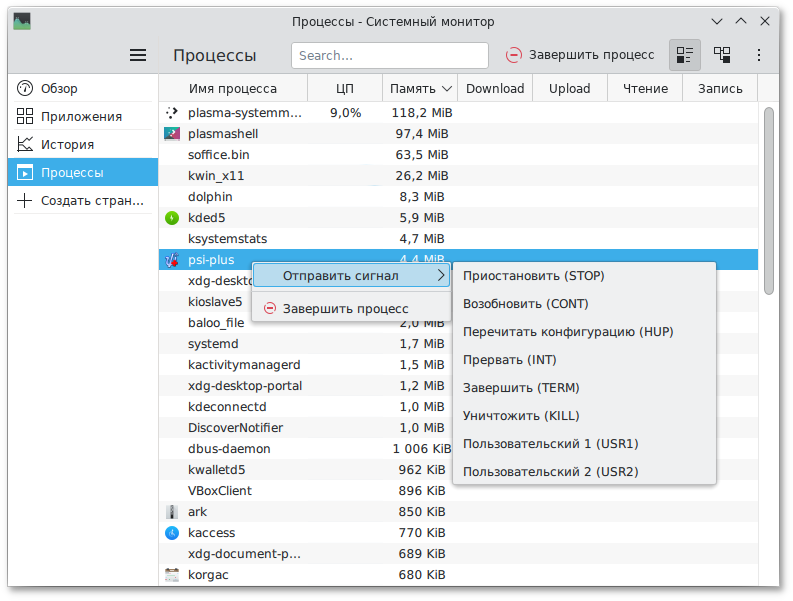

Psi+ — программа для мгновенного обмена сообщениями посредством сети Интернет по протоколу Jabber.

Возможности

Psi+:

стандартные и расширенные статусы (прослушиваемая мелодия, активность, настроение);

автосмена статуса;

всплывающие уведомления;

управление закладками;

поддержка работы с несколькими учетными записями одновременно;

шифрование;

администрирование конференций;

поддержка наборов иконок.

Функционал Psi+ значительно расширяется за счёт использования специальных плагинов.

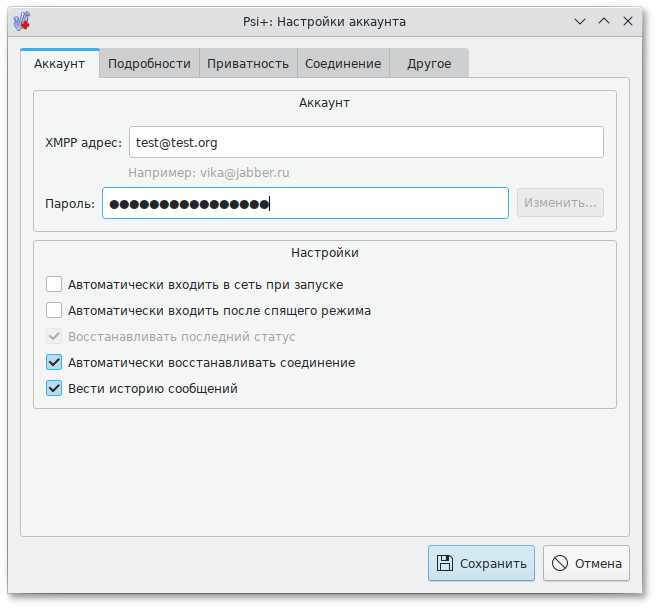

При первом запуске приложение предложит настроить учётную запись:

В дальнейшем можно добавить новую учётную запись или изменить существующую, выбрав в окне настроек пункт .

Глава 38. Офисные приложения

Офисными приложениями традиционно называют пакет программ для работы с текстами, таблицами и презентациями.

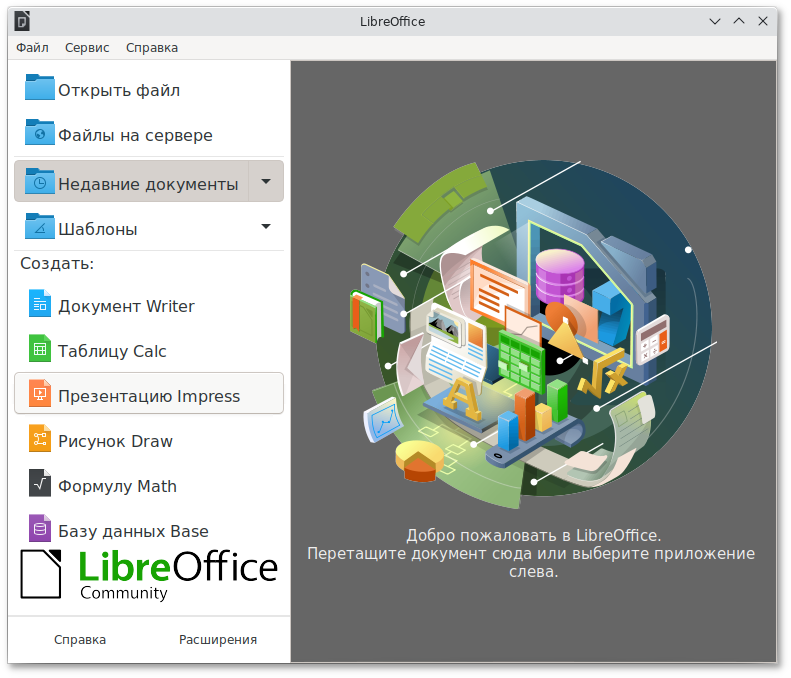

LibreOffice — пакет программ для работы с офисными документами. Кроме стандартных для LibreOffice форматов хранения данных, вы можете успешно открывать и сохранять документы, созданные в других популярных офисных пакетах.

Текстовый процессор

Текстовый процессор (LibreOffice Writer) позволяет проектировать и создавать текстовые документы, содержащие изображения, таблицы или графики. Вы можете сохранять документы в различных форматах, включая стандартизированный формат OpenDocument format (

ODF), формат Microsoft Word (

DOC,

DOCX) или

HTML. Кроме того, вы можете без труда экспортировать ваш документ в формате переносимого документа (

PDF). Текстовый процессор поддерживает и другие форматы.

Электронные таблицы

Электронная таблица (LibreOffice Calc) предназначена для работы с электронными таблицами. Инструментарий электронных таблиц включает мощные математические функции, позволяющие вести сложные статистические, финансовые и прочие расчёты.

Презентация

Презентация (LibreOffice Impress) позволяет создавать профессиональные слайд-шоу, которые могут включать диаграммы, рисованные объекты, текст, мультимедиа и множество других элементов. При необходимости можно даже импортировать и изменять презентации

Microsoft PowerPoint. Для того чтобы сделать экранные презентации более эффектными, можно использовать такие средства, как анимация, мультимедиа и переходы между слайдами.

Редактор рисунков

Редактор рисунков (LibreOffice Draw) позволяет создавать рисунки различной сложности и экспортировать их с использованием нескольких общепринятых форматов изображений. Кроме того, можно вставлять в рисунки таблицы, диаграммы, формулы и другие элементы, созданные в программах

LibreOffice.

Базы данных

Базы данных (LibreOffice Base) поддерживает некоторые обычные файловые форматы баз данных, например, BASE. Кроме того, можно использовать

LibreOffice Base для подключения к внешним реляционным базам данных, например, к базам данных

MySQL или

Oracle. В базе

LibreOffice Base невозможно изменить структуру базы данных или редактировать, вставлять и удалять записи для ниже перечисленных типов баз данных (они доступны только для чтения):

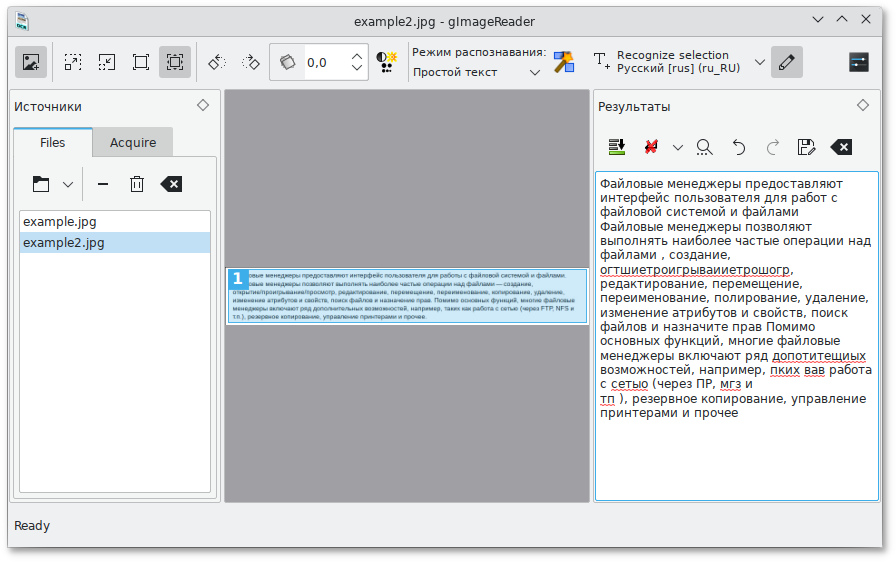

Глава 39. Диспетчеры файлов

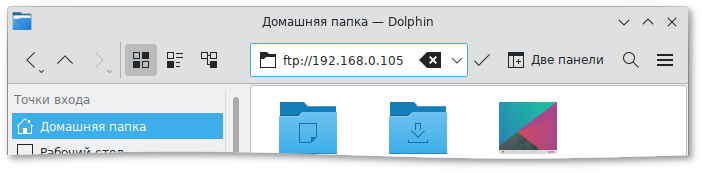

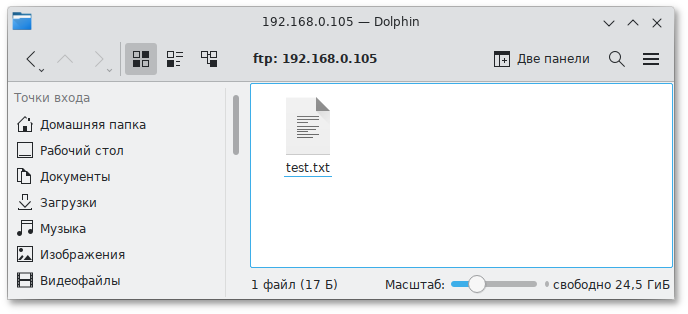

Диспетчеры файлов (или файловые менеджеры) предоставляют интерфейс пользователя для работы с файловой системой и файлами. Диспетчеры файлов позволяют выполнять наиболее частые операции над файлами — создание, открытие/проигрывание/просмотр, редактирование, перемещение, переименование, копирование, удаление, изменение атрибутов и свойств, поиск файлов и назначение прав. Помимо основных функций, многие диспетчеры файлов включают ряд дополнительных возможностей, например, таких, как работа с сетью (через

FTP,

NFS и т.п.), резервное копирование, управление принтерами и прочее.

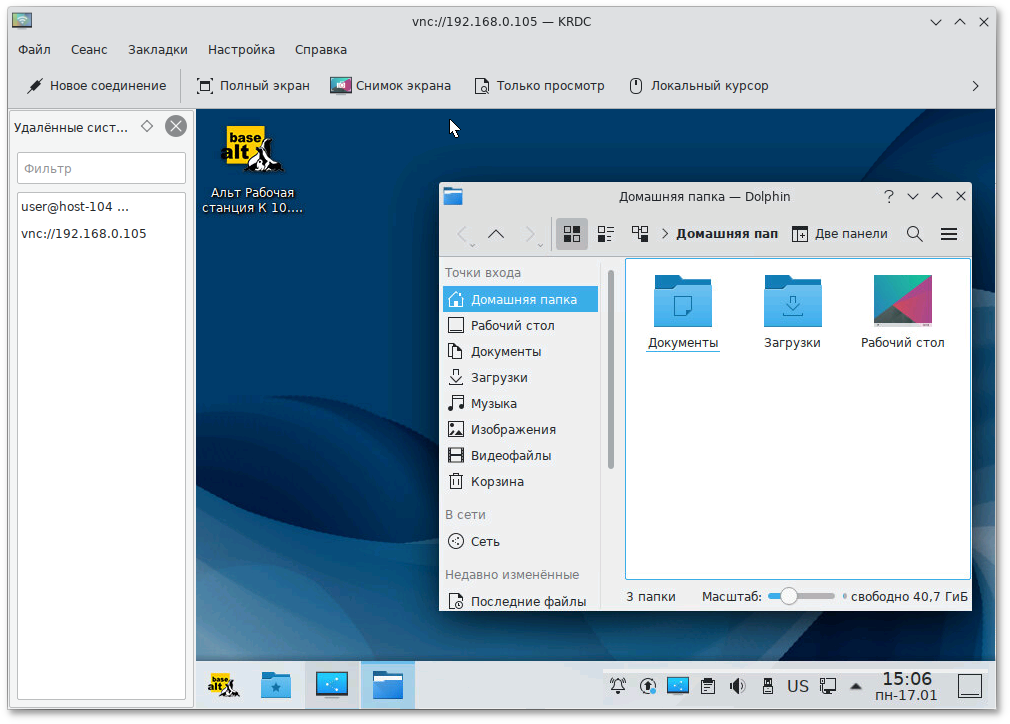

39.1. Диспетчер файлов Dolphin

Dolphin — это инструмент управления файлами в KDE, удобный и простой в использовании.

Dolphin является точкой доступа, как к файлам, так и к приложениям. Используя диспетчер файлов, можно:

создавать папки и документы;

просматривать файлы и папки;

управлять файлами и папками;

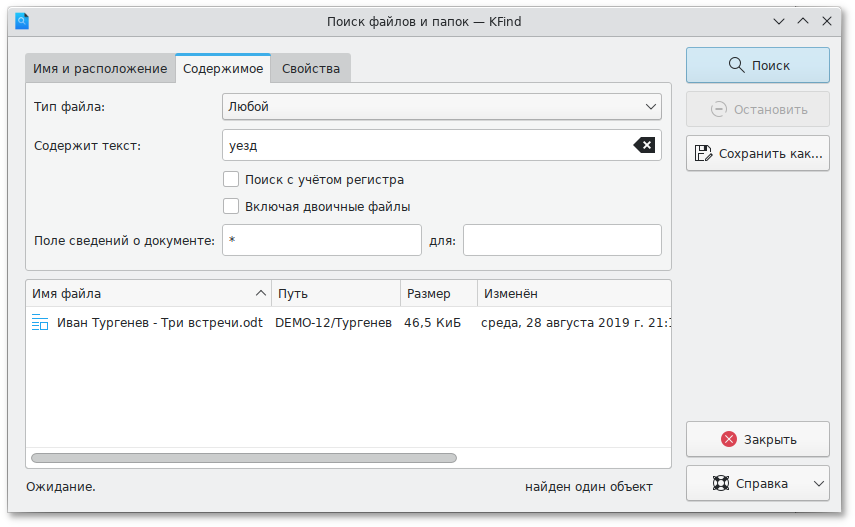

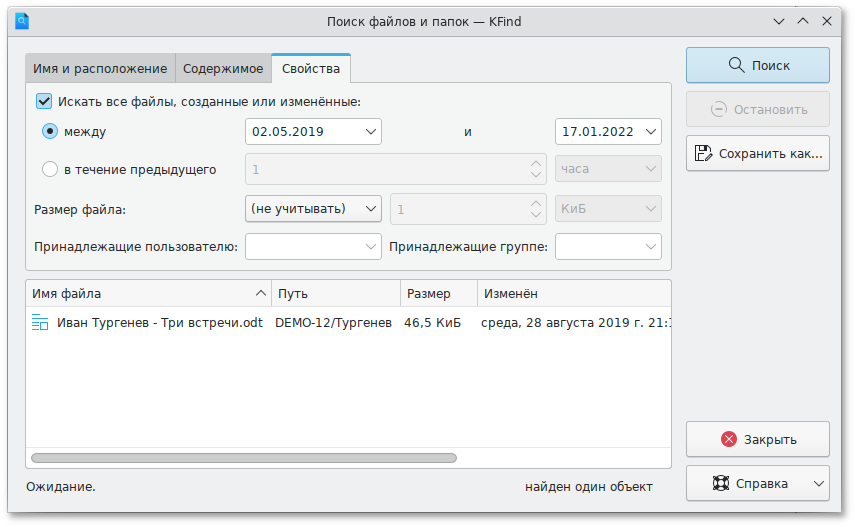

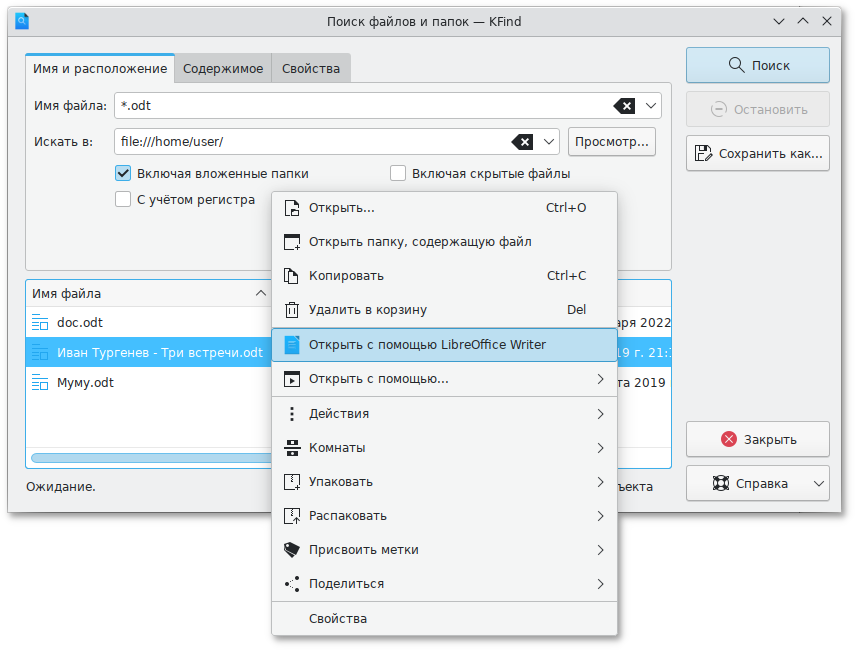

осуществлять поиск файлов по имени или содержимому;

настраивать и выполнять особые действия;

получать доступ к съёмным носителям.

Основное окно

Dolphin состоит из следующих элементов:

панель инструментов — обеспечивает быстрый доступ к часто используемым функциям;

панель адреса — отображает путь к текущей открытой папке;

панель — предоставляет быстрый доступ к важным и часто используемым папкам (домашний каталог, корневой каталог (/), корзина, внешние носители);

область отображения (рабочее пространство) — отображает содержимое текущей папки;

строка состояния — отображает тип и размер выделенного объекта, позволяет изменить размер значков, отображаемых в рабочем пространстве.

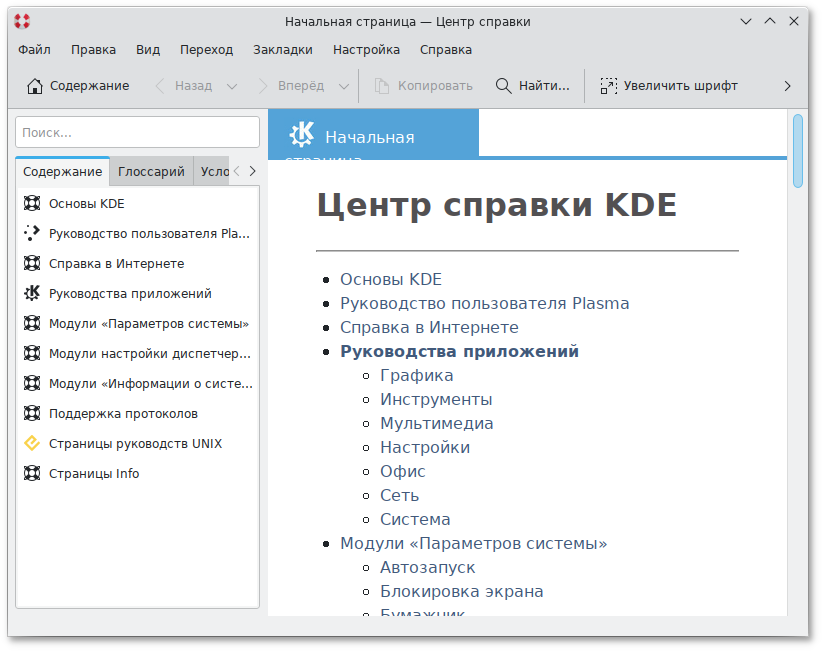

Dolphin, как и прочие приложения KDE, содержит руководство пользователя, вызываемое из раздела основного меню или нажатием F1. Ниже описаны лишь некоторые возможности диспетчера файлов. За полным руководством обращайтесь к встроенному руководству пользователя Dolphin.

По умолчанию основное меню скрыто. Отобразить его можно, нажав на панели инструментов кнопку Управление и выбрав в открывшемся меню пункт (Ctrl+M).

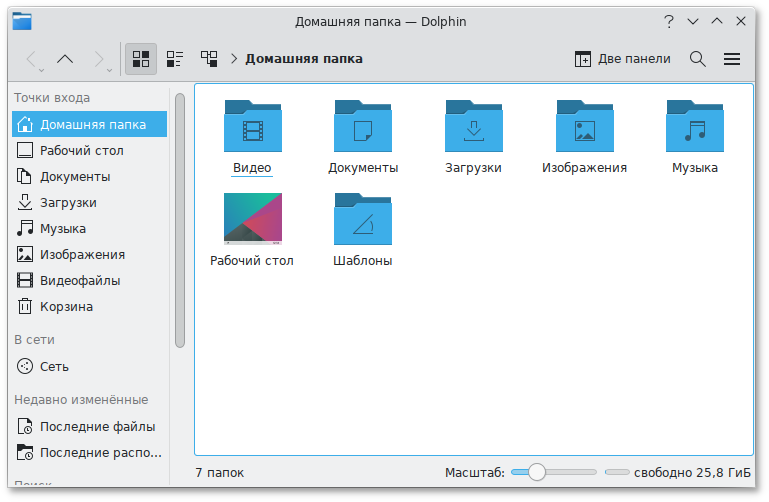

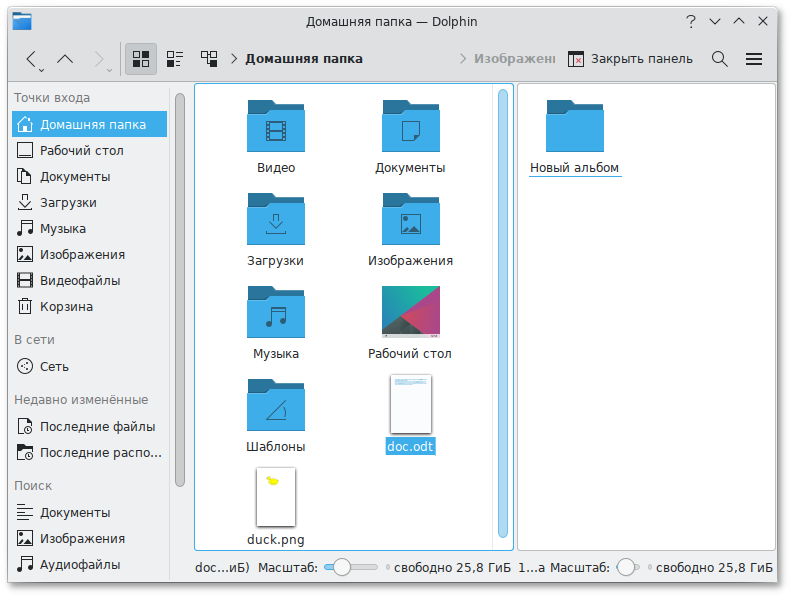

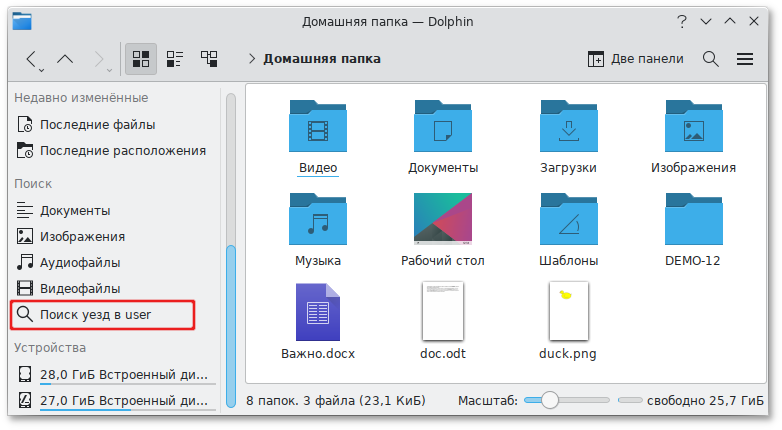

Все файлы и папки пользователя хранятся в системе внутри домашней папки (каталог /home/имя_пользователя). Открыть её можно, щёлкнув на значке папки на рабочем столе.

Домашняя папка есть у каждого пользователя системы, и по умолчанию содержащиеся в ней файлы недоступны для других пользователей (даже для чтения).

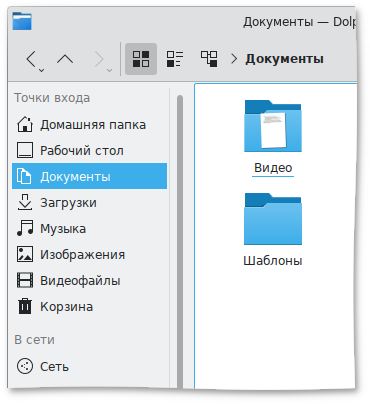

В домашней папке по умолчанию находятся несколько стандартных папок:

Документы — папка, предназначенная для хранения документов;

Загрузки — в данную папку по умолчанию загружаются файлы из Интернета;

Рабочий стол — содержит файлы, папки и значки, отображающиеся на рабочем столе;

Видео, Изображения, Музыка, Шаблоны — папки, предназначенные для хранения файлов различных типов.

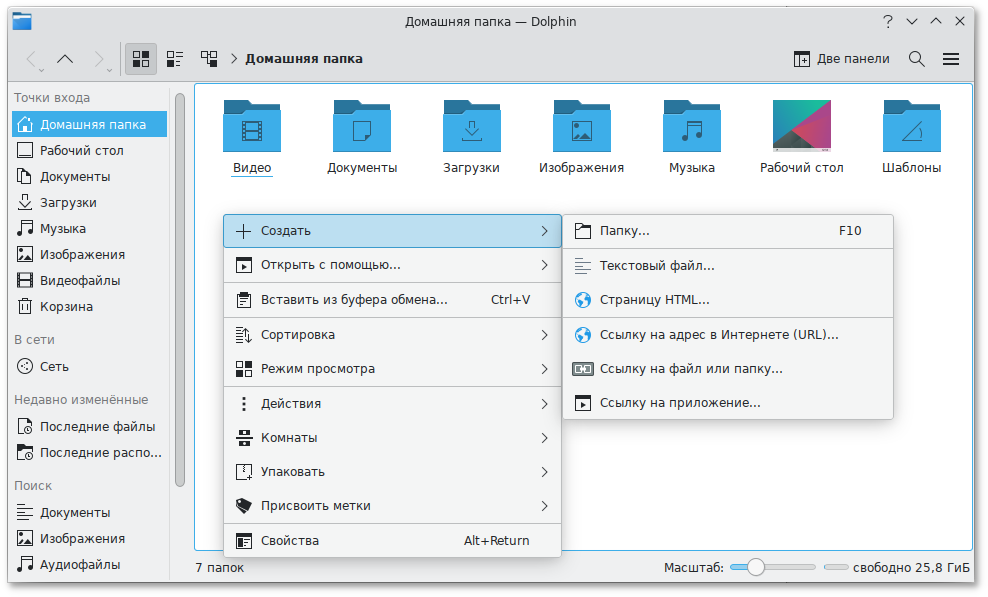

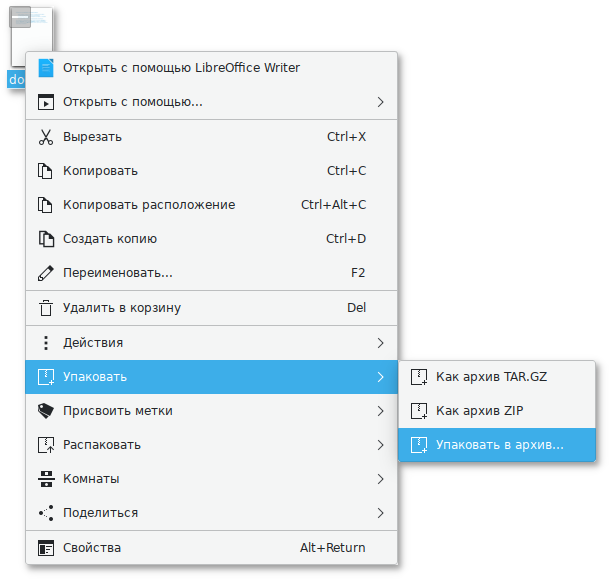

Кроме того, в домашней папке и её подпапках можно создавать другие папки при помощи контекстного меню ().

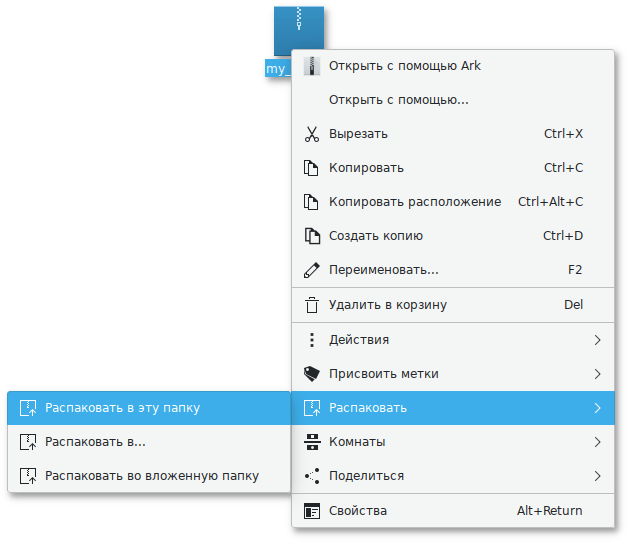

Контекстное меню вызывается при помощи щелчка правой кнопкой мыши на объекте. Контекстное меню файла, папки и свободного пространства могут сильно отличаться друг от друга.

39.1.2. Быстрый доступ к нужным файлам

Для быстрого доступа к важным и часто используемым папкам, таким как домашняя папка, сетевые папки или корзина, можно воспользоваться панелью , расположенной слева от окна просмотра содержимого папки:

На панель можно добавить и другие популярные папки. Это можно сделать различными способами. Например:

вызвать в свободной области панели контекстное меню, выбрать в нём пункт и заполнить предложенные поля открывшегося диалога;

вызвать контекстное меню на значке папки, которую вы хотите добавить на панель, и выбрать в нём пункт .

Сменные устройства и носители определяются при их подключении автоматически. Для каждого из них Dolphin создает собственную точку входа, открывая доступ к хранящимся там файлам.

Все операции управления точками входа осуществляются через контекстное меню точек входа или всей панели в целом. Если точка не нужна её можно скрыть, выбрав в контекстном меню точки пункт . Собственные точки входа можно аналогичным образом удалить.

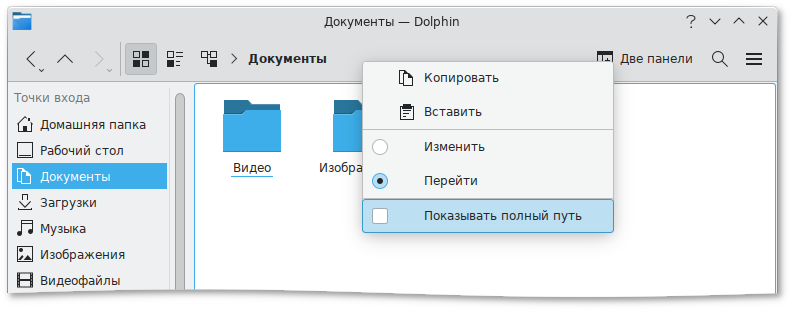

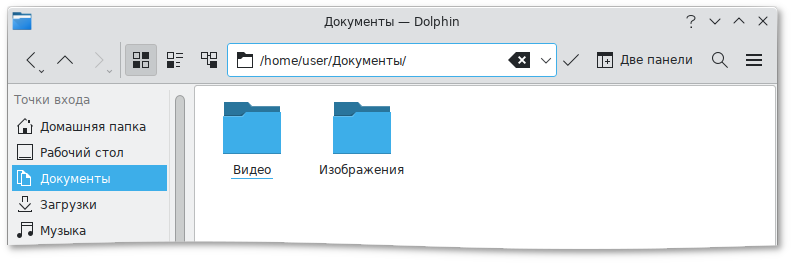

Ориентироваться в сложно организованной системе вложенных папок и быстро перемещаться по ней поможет путь в адресной строке. Каждая папка в этом пути представлена в виде ссылки. Нажав на ссылку, можно быстро открыть нужную папку.

Строка адреса может быть также представлена в виде редактируемой строки. Чтобы переключить адресную строку из вида хлебных крошек к редактируемой версии и обратно можно нажать

F6 или воспользоваться контекстным меню адресной строки:

Редактируемая строка адреса:

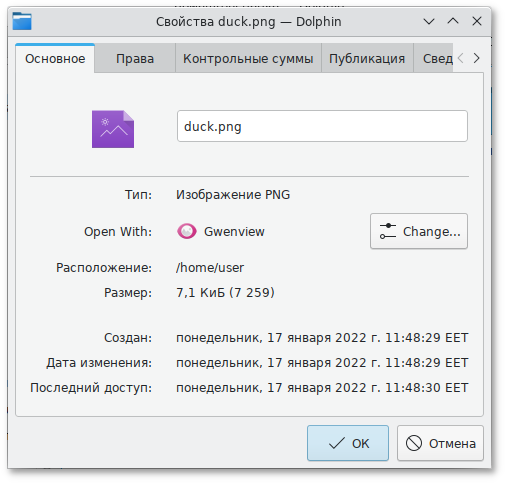

39.1.4. Окно Свойства объекта

Чтобы просмотреть свойства файла (папки), необходимо выделить файл (папку) и выполнить одно из следующих действий:

Окно

Свойства объекта показывает подробную информацию о любом файле, папке или другом объекте в диспетчере файлов (какие именно сведения будут доступны, определяется типом объекта):

имя файла или папки — можно ввести новое имя, и файл или папка будут переименованы после нажатия кнопки Закрыть;

тип — тип объекта (например, файл или папка);

расположение — системный путь к объекту (указывает местонахождение объекта относительно корня системы);

размер файла;

дата изменения — дата и время последнего изменения объекта;

последний доступ — дата и время последнего просмотра объекта.

С помощью окна

Свойства объекта можно выполнить следующие действия:

изменить значок объекта;

изменить файловые права на доступ к объекту;

выбрать, с помощью какого приложения следует открывать данный объект и другие объекты того же типа.

39.1.5. Копирование и перемещение файлов

Скопировать или переместить файл или папку можно различными способами:

Для выбора сразу нескольких файлов или папок можете отмечать их списком, удерживая при этом клавишу Ctrl.

По умолчанию фалы и папки удаляются в Корзину. Это позволяет восстановить объект при его ошибочном удалении.

Удалить выделенный объект можно из основного меню (пункт ). Можно использовать контекстное меню, перетаскивая объект, на значок Корзина в панели или удалять объекты клавишей Del.

При ошибочном удалении можно восстановить объект из корзины. Для этого нужно открыть корзину, вызвать на удалённом файле или папке контекстное меню и в нём выбрать пункт . Выбор в контекстном меню пункта может окончательно удалить ненужный файл или папку, без возможности её восстановления.

Для того чтобы безвозвратно удалить всё содержимое корзины, выберите в контекстном меню пункт .

Для того чтобы не засорять жёсткий диск компьютера ненужными файлами и сразу удалять их, минуя корзину, можно воспользоваться основным меню → (Shift+Del).

Открыть файл из Dolphin — значит запустить приложение, ассоциированное с этим типом файлов, в нём и откроется файл.

Привязки файлов можно настраивать через . Выберите в → → → .

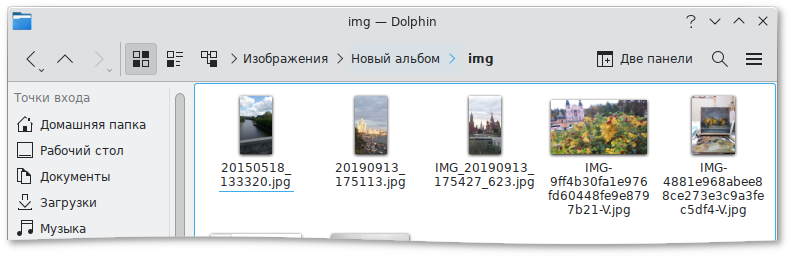

При щелчке на файл, являющийся изображением (например, .jpg файл) откроется программа просмотра изображений Gwenview, в которой откроется изображение. Таким образом, вы можете открывать интересующие вас файлы простым щелчком прямо из диспетчера файлов Dolphin.

Если на компьютере установлено несколько программ для работы с изображениями, то вы можете запустить нужную, выбрав её из контекстного меню (щелчок правой кнопкой мыши по файлу, далее ). Вы можете выбрать программу из предлагаемого списка или попробовать открыть файл в произвольном приложении на ваше усмотрение ( → ).

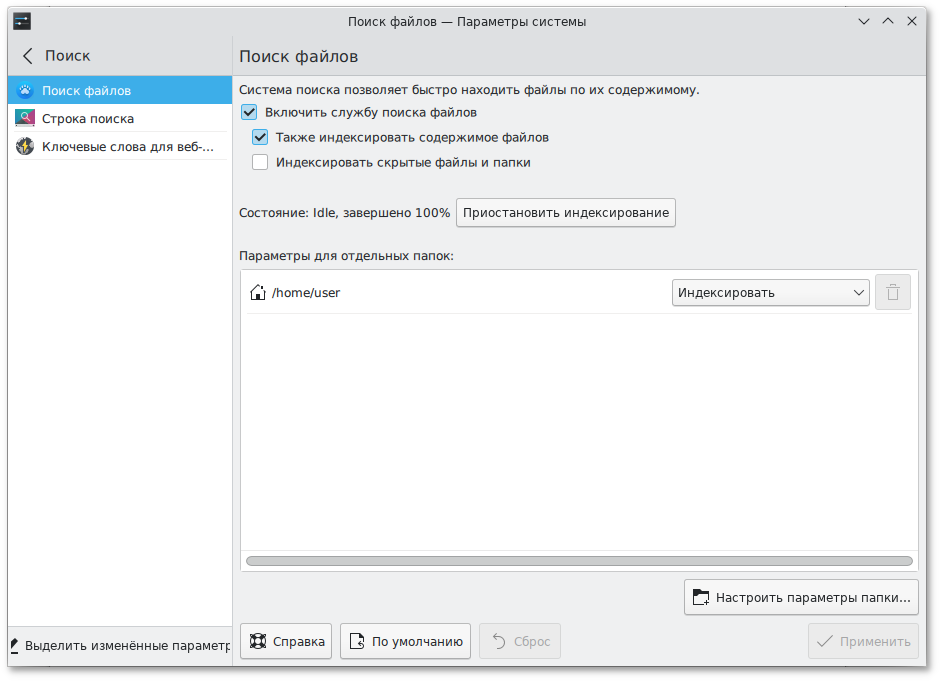

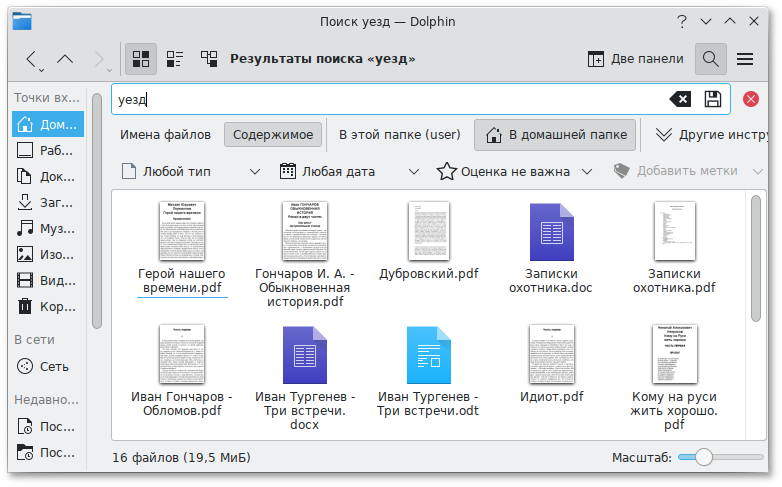

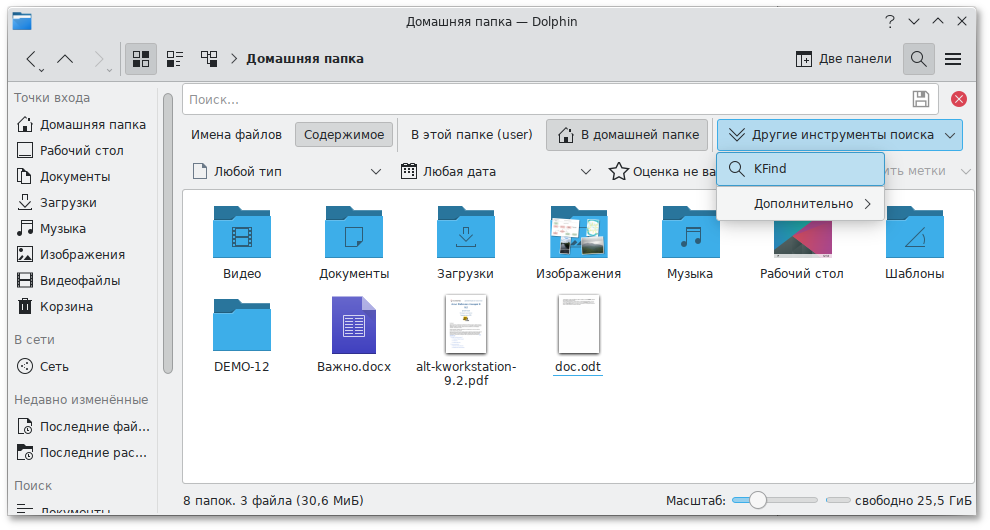

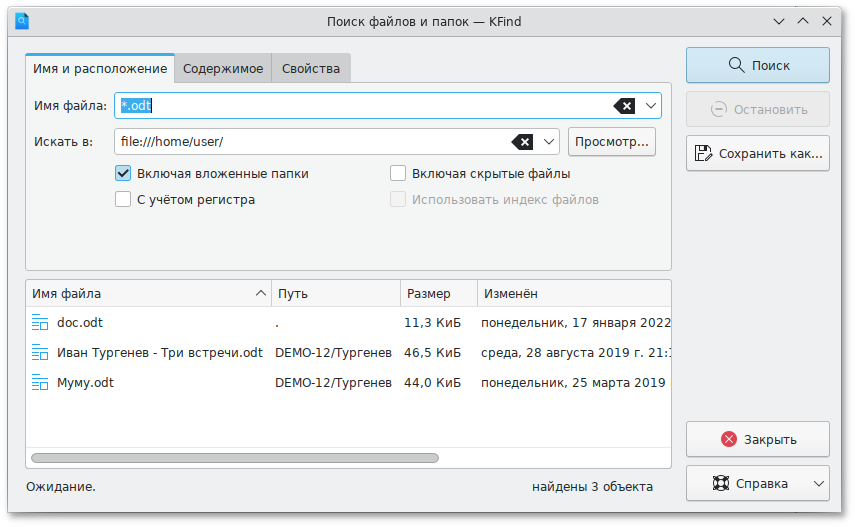

Используя Dolphin, можно легко выполнить поиск файлов в пространстве персональных данных пользователя (обычно это домашний каталог), индексированном при помощи Baloo.

Для поиска файлов по содержимому Dolphin использует компонент KDE — baloo. Включить индексацию файлов можно в

Параметрах системы: панель управления → (

kcmshell5 baloofile):

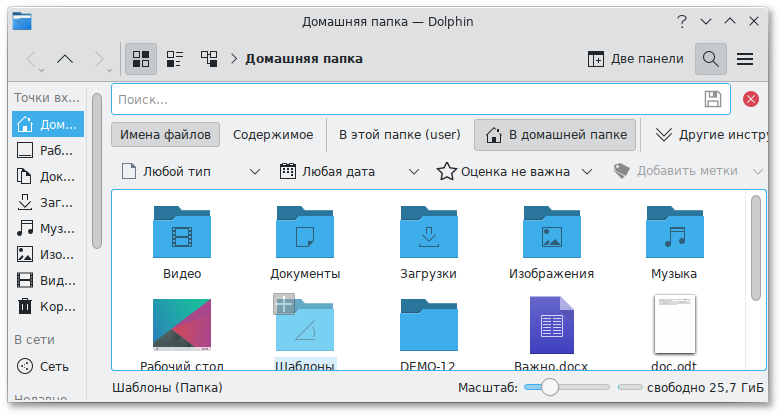

Панель поиска вызывается щелчком по значку лупы (Ctrl+F):

Открывшаяся панель поиска по умолчанию настроена на поиск файлов в текущем каталоге и всех подкаталогах:

Для поиска в домашнем каталоге пользователя следует нажать кнопку

В домашней папке.

Поиск начинается при вводе искомого контекста, результаты выводятся в окне ниже:

Поиск нечувствителен к регистру. При поиске файла по имени можно использовать маски, в которых звёздочка (*) заменяет любые символы, а вопросительный знак — любой одиночный символ.

Для сокращения результатов поиска дополнительно можно указать тип файлов (папки, документы, звуковые файлы, видеозаписи, изображения), период времени и рейтинг.

Сохранить результаты поиска для быстрого доступа к ним в будущем, можно щелчком по значку дискеты. В результате появится новый пункт на панели Точки входа:

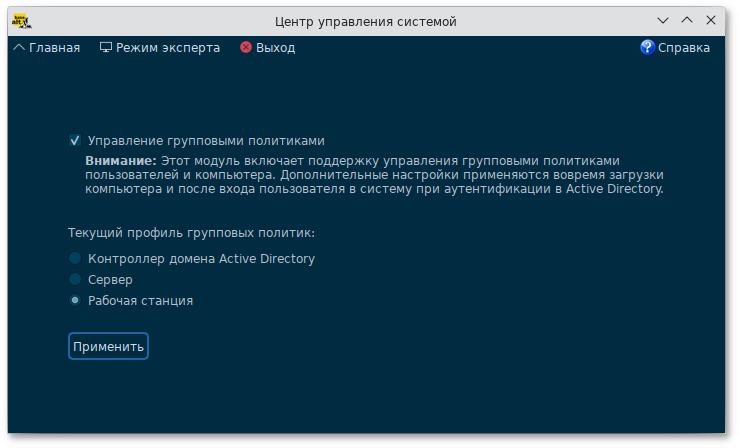

39.1.9. Создание ресурсов общего доступа

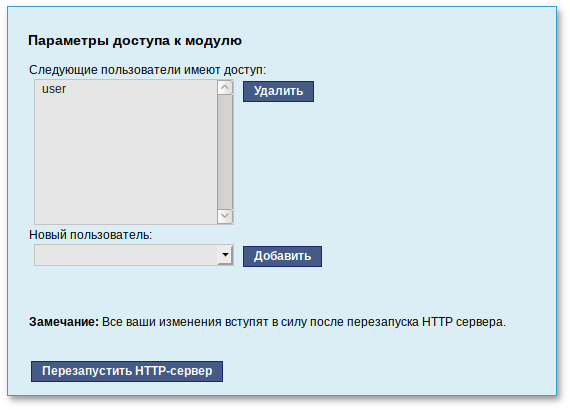

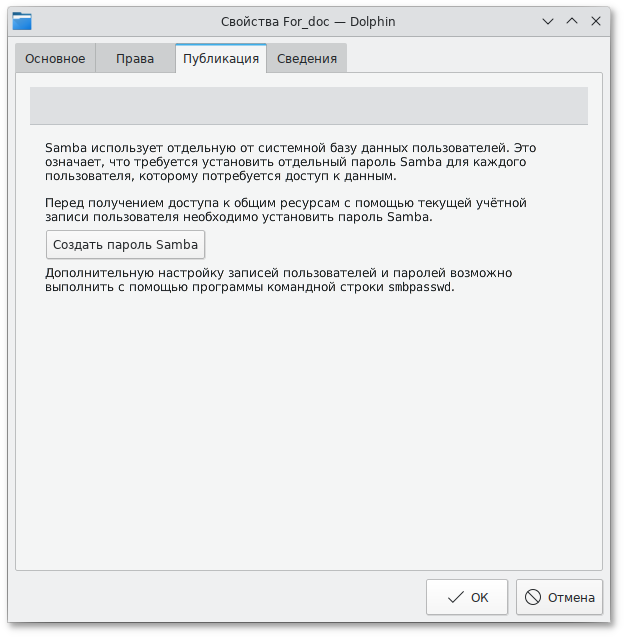

Пользователи могут добавлять, изменять и удалять собственные ресурсы общего доступа. Эта возможность называется usershares и предоставляется службой Samba.

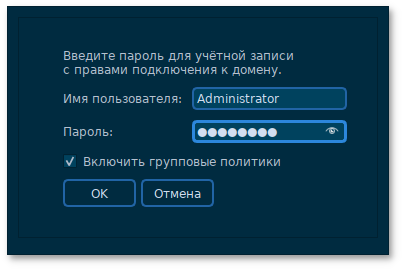

Samba использует отдельную от системной базу данных пользователей. Для возможности доступа пользователя к папке (если запрещен гостевой доступ) необходимо внести его в базу данных Samba и установить пароль для доступа к общим ресурсам (он может совпадать с основным паролем пользователя). Следует учитывать, что в базу данных Samba можно добавлять пользователей, которые уже есть в системе.

Добавить пользователя в базу данных Samba можно, выполнив команду:

# smbpasswd -a <имя_пользователя>

Можно создать отдельного пользователя, которому разрешить только доступ к Samba-ресурсам и запретить полноценный вход в систему:

# useradd user_samba -d /dev/null -s /sbin/nologin

# smbpasswd -a user_samba

Текущего пользователя можно добавить в базу данных Samba, нажав на кнопку

Создать пароль Samba на вкладке

Публикация диалогового окна папки:

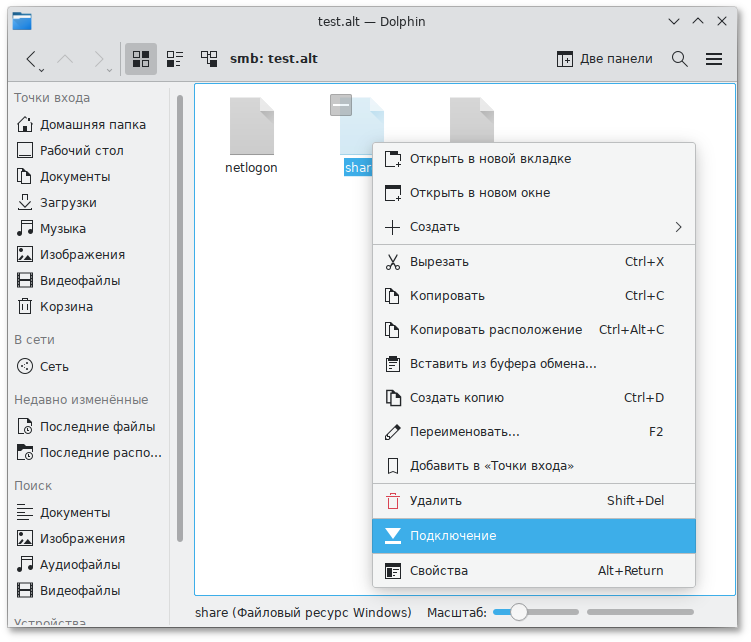

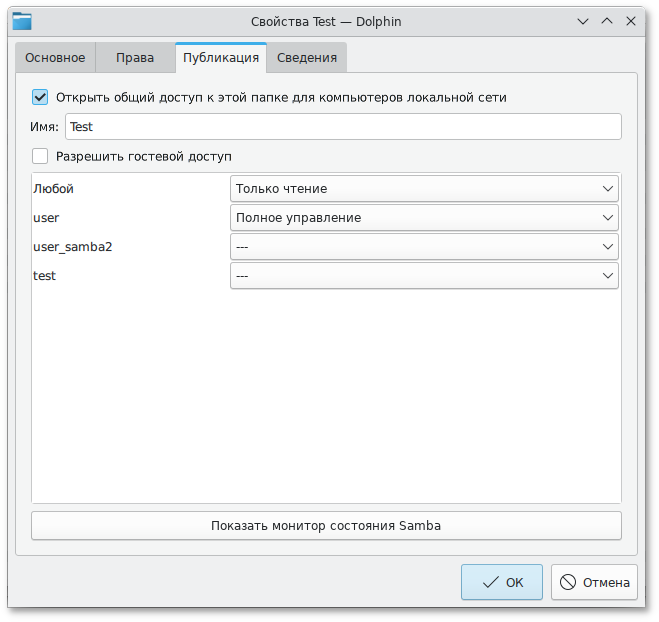

Для того чтобы предоставить общий доступ к папке, нужно в контекстном меню папки выбрать пункт , на вкладке

Публикация отметить пункт

Открыть общий доступ к этой папке для компьютеров в локальной сети, настроить параметры публикации и нажать кнопку

ОК:

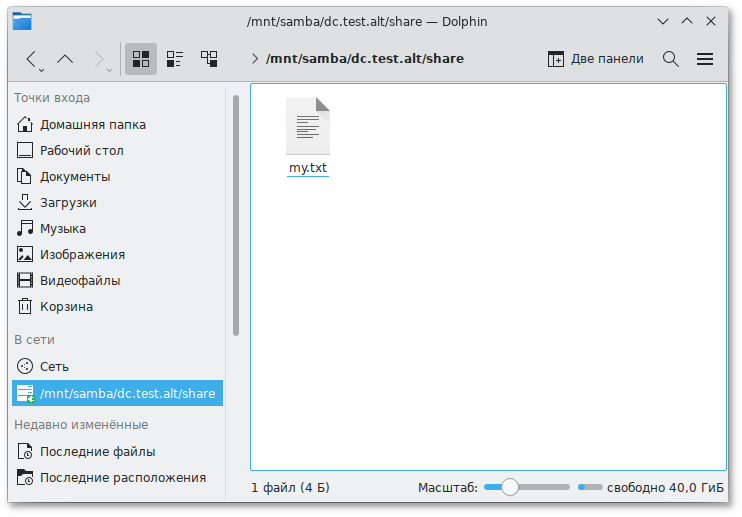

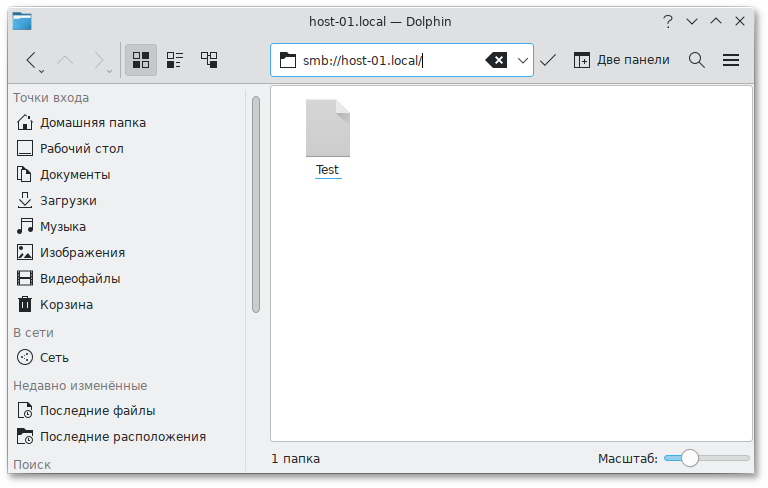

Общие папки будут отображаться в разделе

Сеть файлового менеджера. Также подключиться к общей папке можно указав в адресной строке файлового менеджера протокол и адрес компьютера (

smb://<имя_компьютера>/ или

smb://<IP_компьютера>/). Для этого следует нажать

Ctrl+

l, указать в адресной строке адрес и нажать клавишу

Enter: Будут показаны ресурсы с общим доступом:

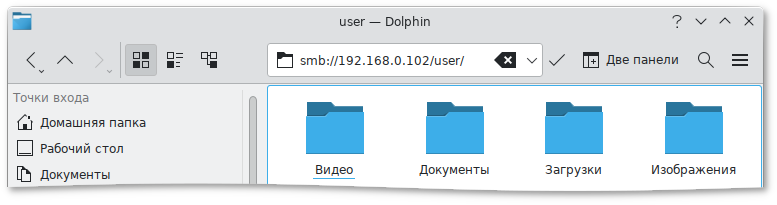

Домашняя папка пользователя по умолчанию не отображается в списке доступных общих ресурсов в сетевом окружении. Обращение к домашней папке выполняется по имени пользователя. Например, для получения доступа к домашней папке пользователя user на компьютере с IP-адресом 192.168.0.102, необходимо указать в адресной строке smb://192.168.0.102/user:

Для возможности получения доступа к домашней папке по сети, необходимо добавить каждого локального пользователя в список пользователей Samba.

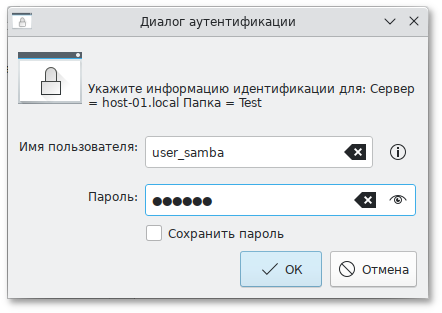

Для доступа к папке, к которой запрещен гостевой доступ, необходимо указать имя и пароль пользователя Samba, и нажать кнопку

OK:

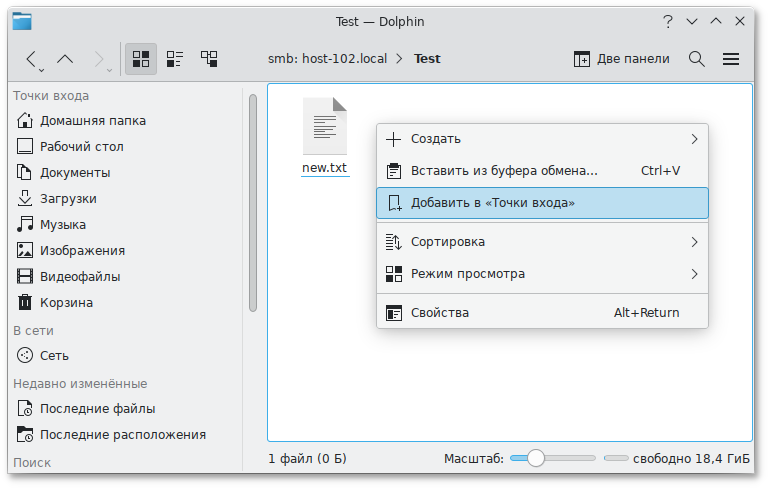

Для добавления постоянной ссылки на сетевую папку следует в конекстном меню подключенной папки выбрать пункт :

В результате на боковой панели в разделе

В сети появится постоянная ссылка на сетевую папку.

39.1.10. Подсчёт контрольных сумм файлов

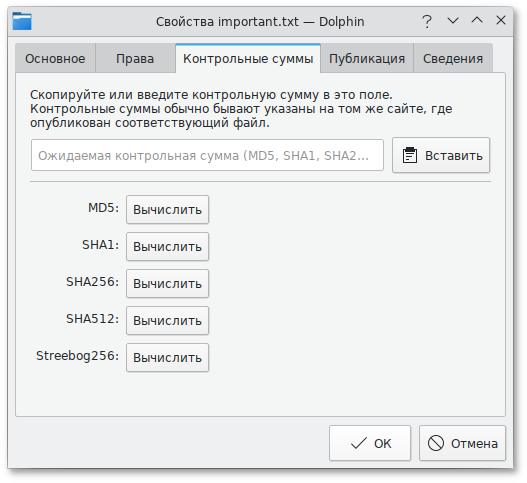

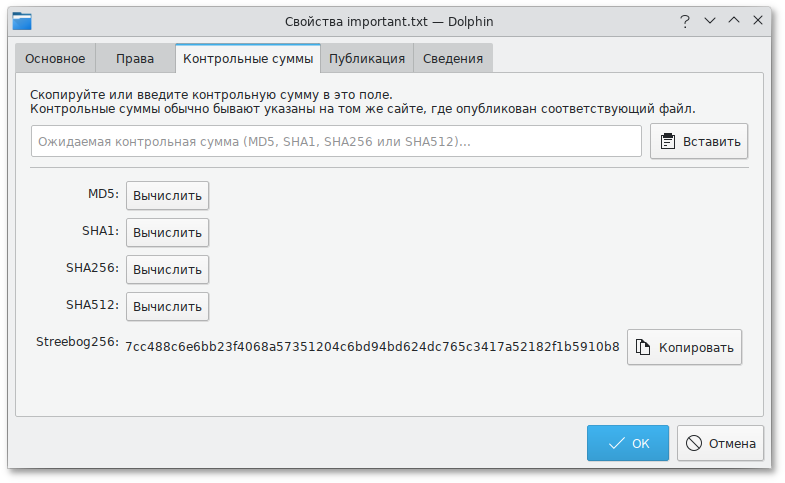

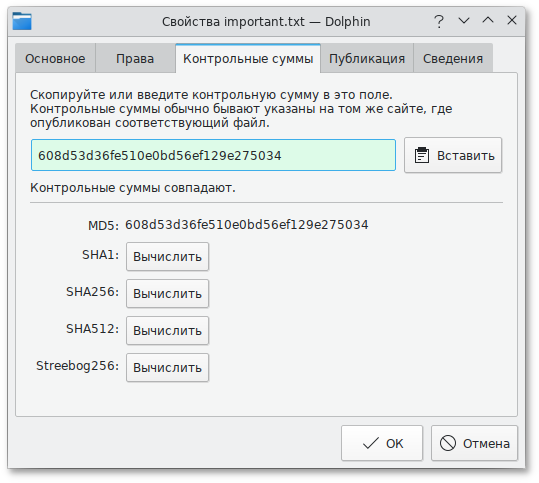

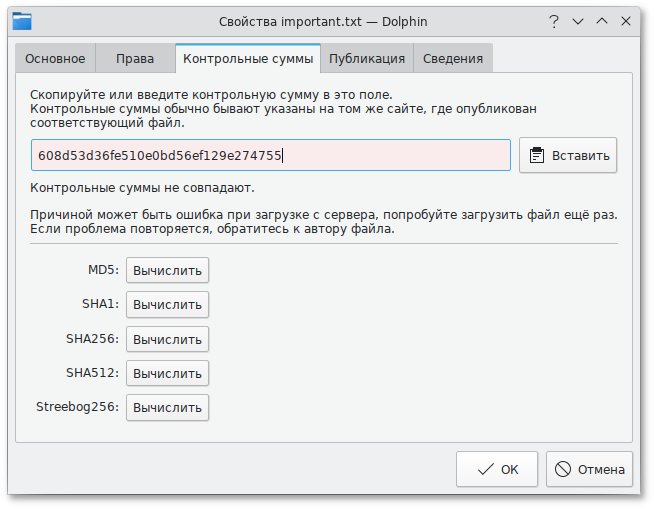

В Dolphin есть возможность расчета контрольных сумм файлов и их сравнения по алгоритмам ГОСТ Р 34.11-2012, MD5, SHA1 и SHA256. При этом имеется возможность копирования полученных значений в буфер обмена, а также сравнения.

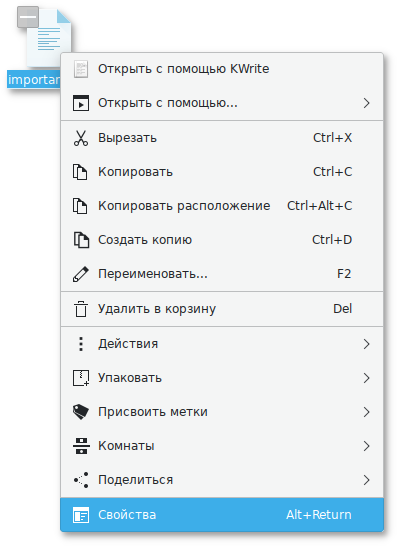

Для подсчёта контрольной суммы, необходимо выполнить следующие действия:

Для сравнения контрольных сумм, достаточно ввести имеющуюся контрольную сумму в поле (или нажать кнопку

Вставить, если контрольная сумма находится в буфере обмена) и будет выведено соответствующее сообщение. В случае совпадения контрольных сумм, алгоритм контрольной суммы будет определён автоматически и поле будет выделено зелёным цветом:

Если контрольные суммы не совпадают, поле будет выделено красным цветом:

39.1.11. Защитное преобразование файлов и каталогов по ГОСТ Р 34.12–2015

Должен быть установлен пакет openssl-gost-engine:

# apt-get install openssl-gost-engine

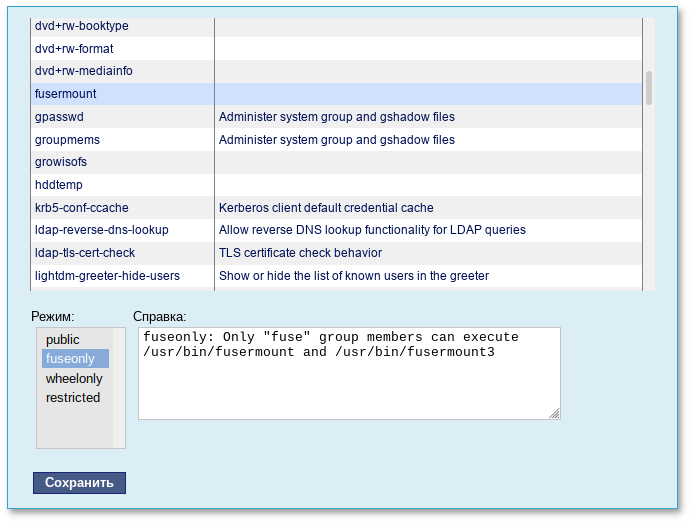

и включена поддержка ГОСТ в OpenSSL:

# control openssl-gost enabled

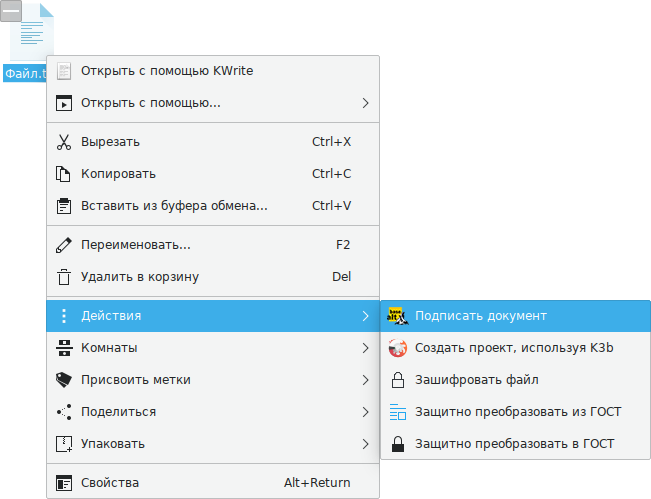

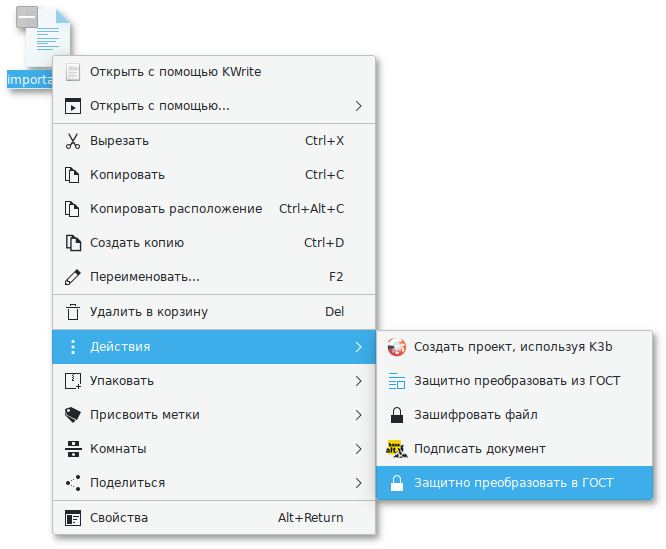

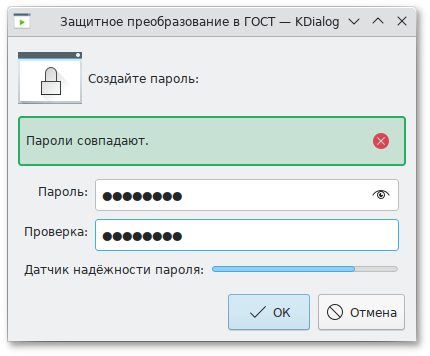

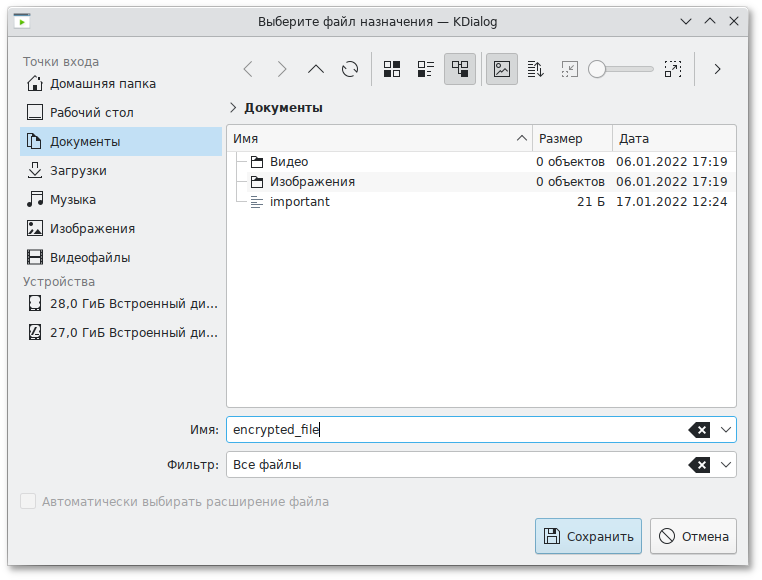

Для того чтобы выполнить защитное преобразование файла/каталога в ГОСТ, необходимо выполнить следующие действия:

в контекстном меню файла/каталога выбрать пункт → :

указать имя файла назначения:

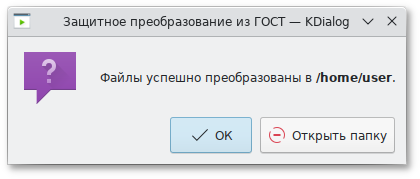

сообщение о результате преобразования:

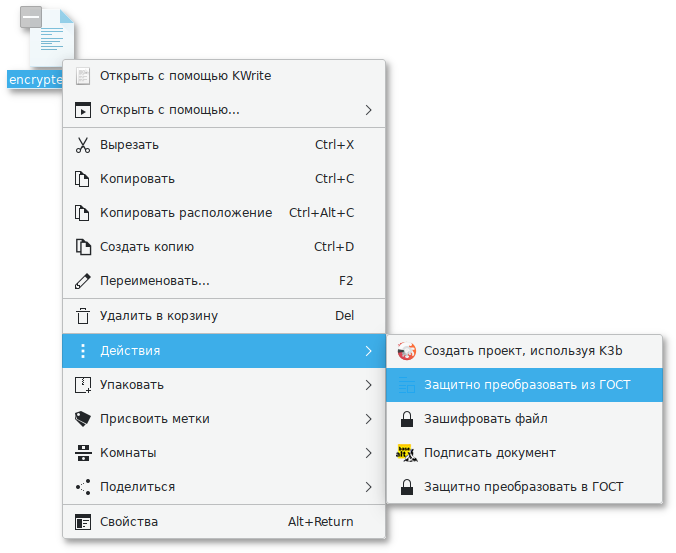

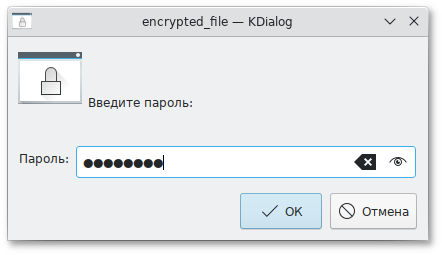

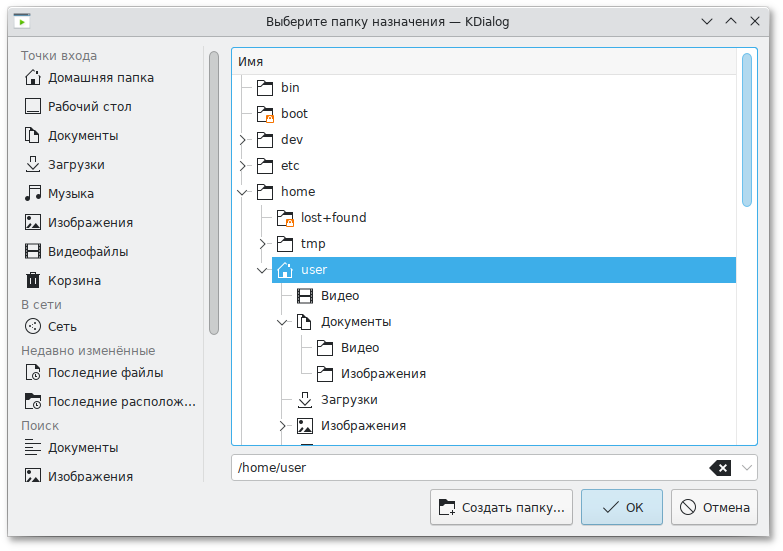

Для того чтобы выполнить защитное преобразование файла из ГОСТ, необходимо выполнить следующие действия:

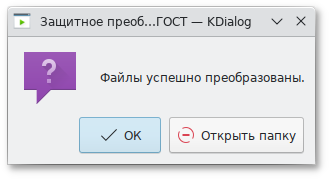

в контекстном меню файла выбрать пункт → :

выбрать каталог, в который будут помещены преобразованные файлы:

сообщение о результате преобразования:

Альт Рабочая станция K предлагает приложения для работы c растровой и векторной графикой. Ваш выбор зависит как от личных предпочтений, так и от задач, которые вы собираетесь решать, будь то простой просмотр графических файлов или, например, создание профессиональных макетов.

40.1. Графические приложения KDE

В состав KDE входит большое число приложений для работы с графикой. Все они находятся в меню приложений .

Ниже приведены наиболее популярные приложения для работы c графическими изображениями.

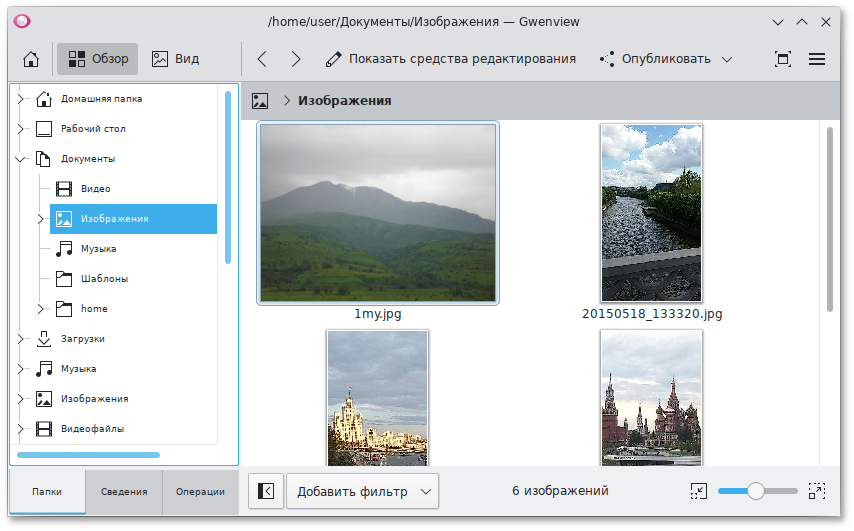

Просмотрщик изображений (Gwenview)

Gwenview позволяет просматривать как отдельные изображения, так и группу изображений в режиме слайд-шоу. Кроме функций просмотра программа имеет дополнительный возможности: поворот изображения, изменение размера, удаление с фотографий эффекта красных глаз и пр. В руководстве пользователя, вызываемом из меню , дано полное описание возможностей программы.

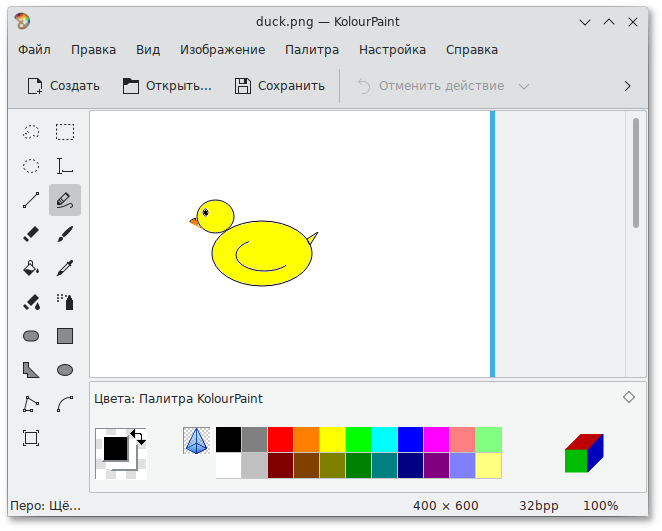

Графический редактор (KolourPaint)

KolourPaint позволяет создавать новые изображения и обрабатывать существующие. Программа предназначена для работы с растровой графикой и обладает стандартным набором инструментов: кисть, перо, распылитель и др.

KolourPaint обладает базовым набором функций для работы с изображениями, их вполне достаточно для выполнения наиболее часто востребованных действий. В руководстве пользователя, вызываемом из меню , дано полное описание возможностей программы.

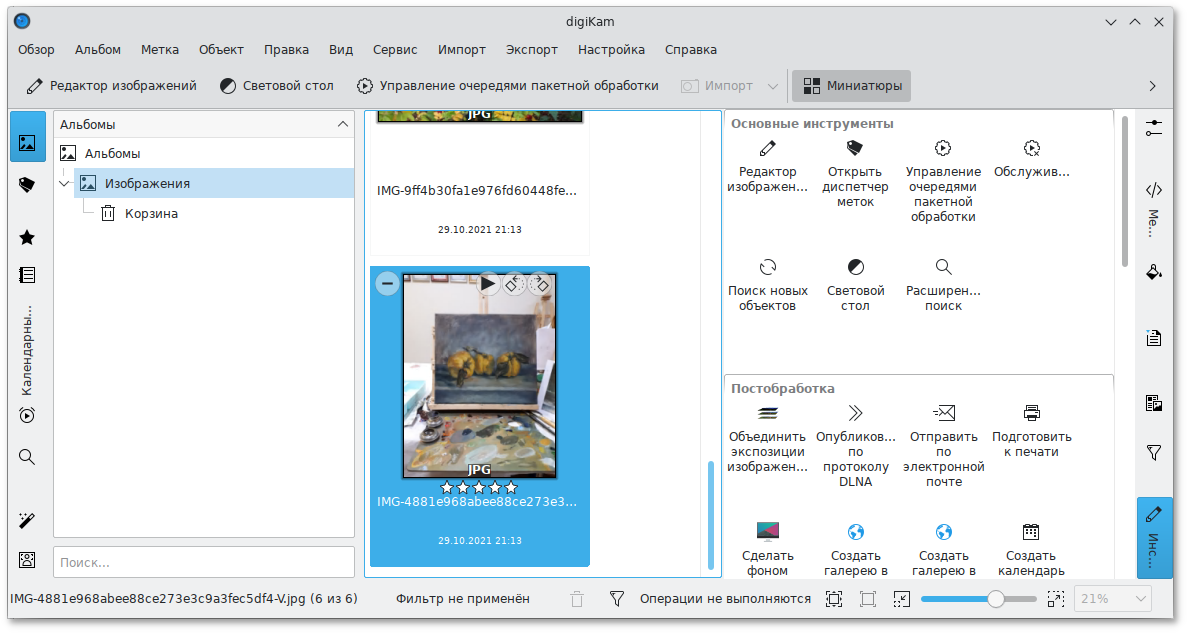

Управление фотографиями (digiKam)

digiKam программа для работы с цифровыми фотографиями, каталогизатор и редактор.

digiKam обладает функциями для быстрого просмотра, организации, редактирования и публикации фотографий. Данная программа поддерживает следующие возможности:

загрузка фотографий в компьютер с цифровых камер, сканеров и переносных накопителей — для этого используется gphoto2;

просмотр и редактирование фотографий;

сортировка фотографий — фотографии сортируются в альбомы, которые имеют иерархическую структуру;

использование меток — можно связать фотографии, находящиеся в разных альбомах, с помощью меток. В дальнейшем возможна сортировка и просмотр фотографий по меткам;

определение геопозиции на основе мета-данных из фотографий;

поиск элементов изображений, похожих на лица, для добавления описания.

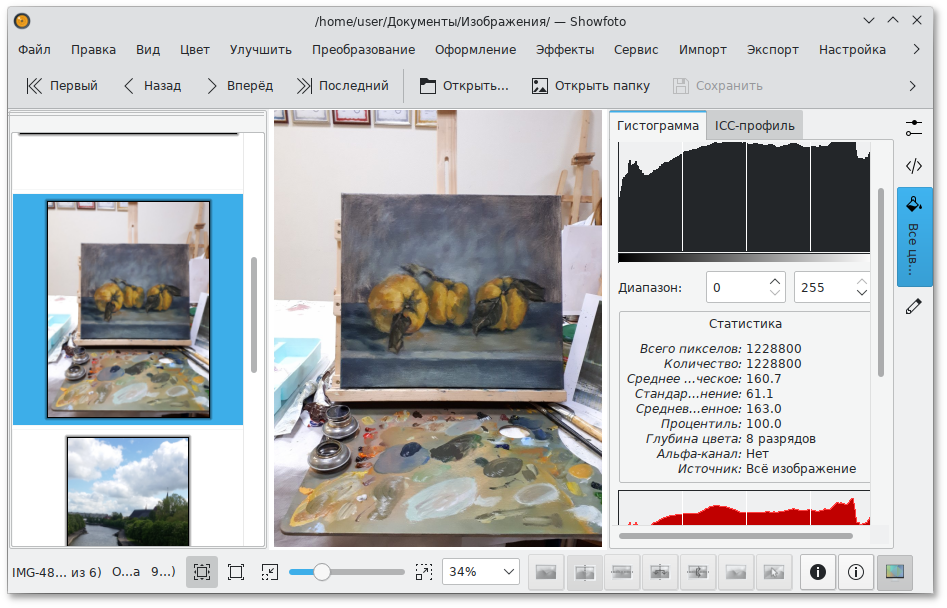

Редактор изображений (showFoto)

showFoto имеет все необходимые функции, позволяющие подготовить изображение для печати: изменение яркости, контрастности, обесцвечивание, настройка баланса белого, устранение эффекта красных глаз, кадрирование, коррекция цвета, смешение каналов цвета и изменение глубины цвета. В редакторе имеется большой набор различных фильтров: подавление шума, дождевые капли, масляная краска, тиснение, угольный карандаш, различные искажения и другие. Возможно добавление рамки, наложения текста и прочее.

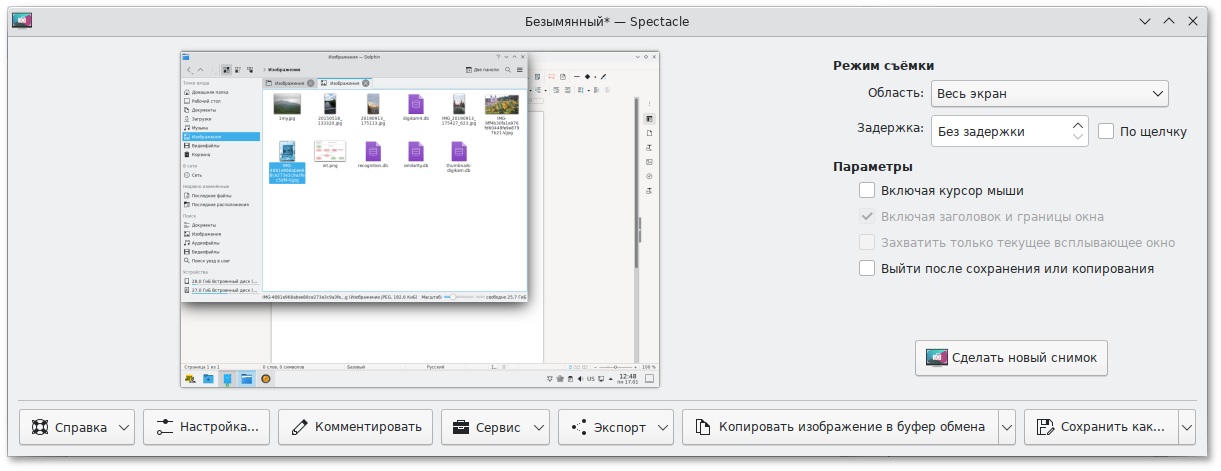

Создание снимков экрана (Spectacle)

Spectacle может сохранять изображение всего экрана, отдельного окна или отдельной области экрана. Программу можно вызывать из меню или нажатием на клавиатуре кнопки

PrtSc (print screen). В руководстве пользователя, вызываемом из меню , дано полное описание возможностей программы.

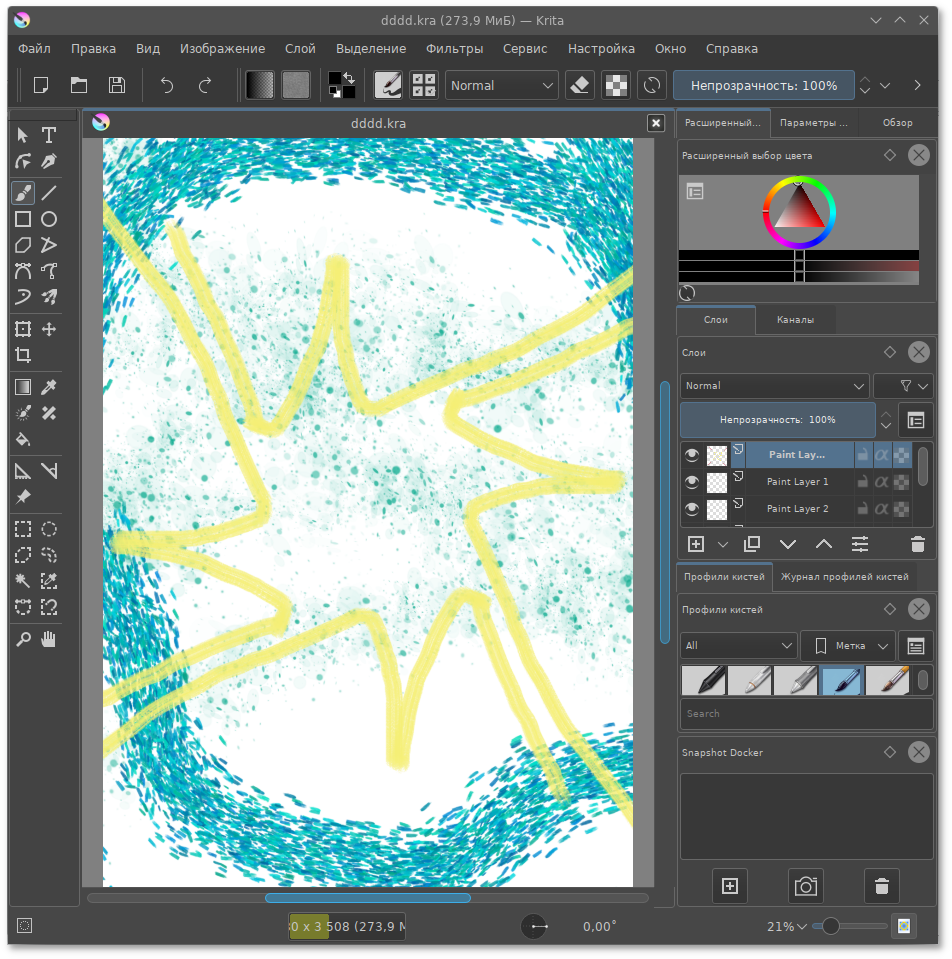

Krita — графический редактор, предназначенный для работы с растровой графикой. Широкая функциональность редактора позволяет использовать его как для обработки фотографий, так и для рисования.

Интерфейс Krita состоит из панели инструментов (слева) и панели с настройками инструментов, профилями кистей, информацией по слоям (справа). Окна настройки и панели можно перемещать и настраивать для конкретного рабочего процесса.

Все созданные изображения отображаются во вкладках.

Особенности

Krita:

широкий ассортимент кистей (с настройкой параметров), имитирующих инструменты художника, (в том числе смешивающие, фильтрующие, эффектные, спрей, кисти для заполнения объёмов):

специальный менеджер ресурсов позволяет использовать кисти, созданные другими пользователями программы;

управление слоями — редактор предлагает создание обычного, группового, фильтрующего, векторного и других слоев;

зеркальность — можно быстро отзеркалить изображение (по вертикали или горизонтали), также предусмотрена возможность зеркального вращения с помощью инструмента Мультикисть;

собственный набор фильтров;

полноценные инструменты для работы с покадровой анимацией;

режим обтекания — функция идеально подходит при создании бесшовных текстур для использования в 3D-моделях;

цифровое смешивание цвета — функция расширяет возможности выбора цветов, позволяя настраивать активный цвет, добавляя определённое количество других цветов или значений;

быстрое меню — по щелчку правой клавиши мыши можно получить набор кистей и доступ к быстрой цветовой палитре:

маски и альфа-каналы — с их помощью можно гибко отображать только нужные участки изображения (маски) или нужный диапазон цвета (альфа-каналы), не подвергая изменениям само изображение;

выделение области изображения (прямоугольной, эллиптической или произвольной формы). Последовательно выделяемые области могут образовывать пересечения, объединения или вычитания. Можно дополнительно изменить выделение, растушевывая и инвертируя его;

помощник — инструмент используется для добавления специальных указателей, таких как различные типы линеек специальных направляющий и точек схождения. Особенно полезен для точного рисования в перспективе;

возможность работать с PSD.

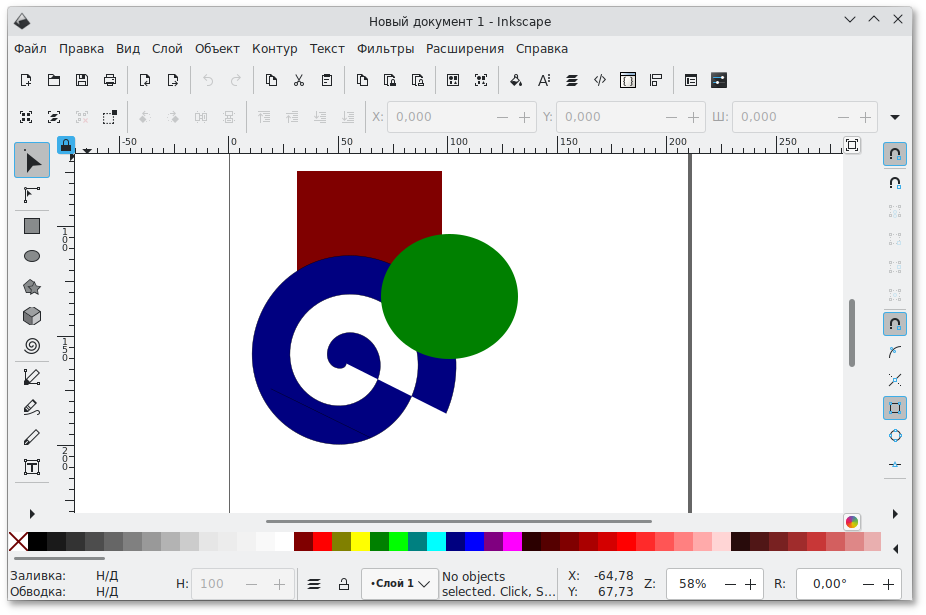

40.3. Векторный редактор Inkscape

Inkscape — мощный и удобный инструмент для создания художественных и технических иллюстраций в формате векторной графики, полностью совместимый со стандартами XML, SVG и CSS. Редактор отличается широким набором инструментов для работы с цветами и стилями (выбор цвета, копирование цвета, копирование/вставка стиля, редактор градиента, маркеры контура).

В Inkscape поддерживаются все основные возможности SVG: контуры, текст, маркеры, клоны, альфа-канал, трансформации, градиенты, текстуры и группировка. Также Inkscape поддерживает метаданные Creative Commons, правку узлов, слои, сложные операции с контурами, векторизацию растровой графики, редактирование текста прямо на изображении, заверстанный в фигуру текст.

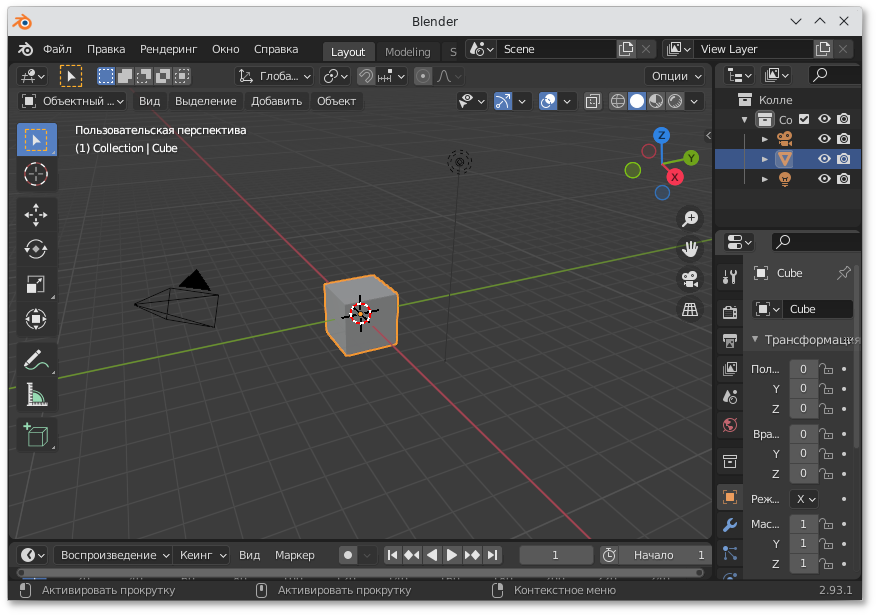

Blender свободный кроссплатформенный редактор трёхмерной графики с открытым кодом. Редактор обладает широчайшими возможностями для трёхмерного моделирования, анимации, визуализации, работы с физикой и рендеринга. В Blender есть собственный игровой движок Game Engine, заимствующий технологии Crystal Space и Bullet.

Рабочее пространство Blender считается одним из самых новаторских концепций графического интерфейса для графических инструментов.

Отличительные особенности интерфейса пользователя: