Редакция апрель, 2024

Аннотация

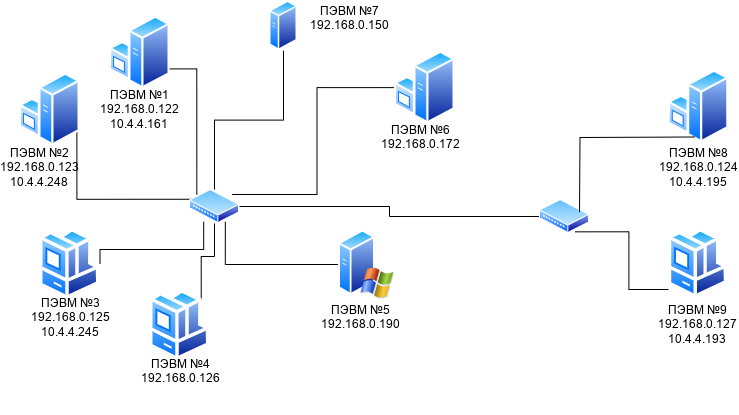

Таблица 1.1. Состав технических и программных средств стенда

|

№ ПЭВМ

|

Программная среда

|

Описание

|

|---|---|---|

|

1

|

ОС «Альт Сервер»

|

Контроллер домена test.alt

|

|

2

|

ОС «Альт Сервер»

|

Дополнительный контроллер домена test.alt

|

|

3

|

ОС Альт («Альт Рабочая станция», «Альт Рабочая станция K», «Альт Образование»)

|

Рабочая станция

|

|

4

|

ОС Альт («Альт Рабочая станция», «Альт Рабочая станция K», «Альт Образование»)

|

Рабочая станция

|

|

5

|

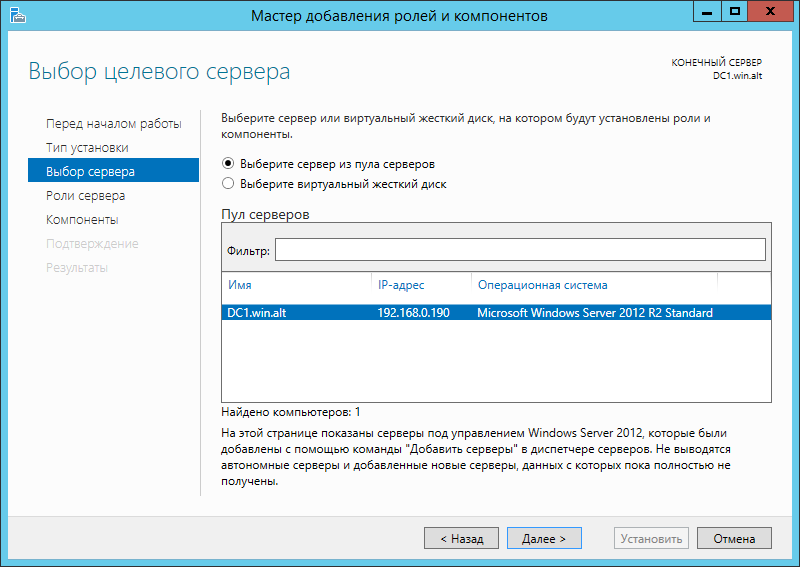

ОС Microsoft Windows Server 2012

|

Контроллер домена win.alt

|

|

6

|

ОС «Альт Сервер»

|

Контроллер домена example.alt

|

|

7

|

ОС «Альт Сервер»

|

Веб-сервер, прокси-сервер

|

|

8

|

ОС «Альт Сервер»

|

Контроллер домена test.alt только для чтения (RODC)

|

|

9

|

ОС Альт («Альт Рабочая станция», «Альт Рабочая станция K», «Альт Образование»)

|

Рабочая станция

|

Предупреждение

Предупреждение

Примечание

Примечание

Примечание

https://tools.ietf.org/html/rfc2606) для частных тестовых установок, например alt.test.

Важно

avahi-daemon.

Примечание

sAMAccountName в Active Directory).

Таблица 2.1. Порты используемые Samba AD DC

|

Служба

|

Порт

|

Протокол

|

Примечание

|

|---|---|---|---|

|

DNS

|

53

|

TCP и UDP

|

Может быть предоставлен внутренним DNS-сервером Samba или DNS-сервером Bind9

|

|

Kerberos

|

88

|

TCP и UDP

|

|

|

NTP

|

123

|

UDP (Опционально)

|

Если на контроллере домена настроен и работает NTP

|

|

End Point Mapper (DCE/RPC Locator Service)

|

135

|

TCP

|

|

|

NetBIOS Name Service

|

137

|

UDP

|

|

|

NetBIOS Datagram

|

138

|

UDP

|

|

|

NetBIOS Session

|

139

|

TCP

|

|

|

LDAP

|

389

|

TCP и UDP

|

|

|

SMB over TCP

|

445

|

TCP

|

|

|

Kerberos

|

464

|

TCP и UDP

|

Используется

kadmin для установки и смены пароля

|

|

LDAPS

|

636

|

TCP

|

Если в файле

smb.conf установлено tls enabled = yes (по умолчанию)

|

|

Global Catalog

|

3268

|

TCP

|

|

|

Global Catalog SSL

|

3269

|

TCP

|

Если в файле

smb.conf установлено tls enabled = yes (по умолчанию)

|

|

Dynamic RPC Ports

|

49152-65535

|

TCP

|

Диапазон соответствует диапазону портов, используемому в Windows Server 2008 и более поздних версиях. Чтобы вручную установить диапазон портов в Samba 4.7 и более поздних версиях, необходимо указать параметр

rpc server port в файле smb.conf. Подробности смотрите в описании параметра на справочной странице man smb.conf.

|

SAMBA_INTERNAL — встроенный сервер имен:

BIND9_DLZ — использует samba4 AD для хранения информации о зоне:

Примечание

Важно

DNS BIND9_FLATFILE не поддерживается.

samba-tool domain provision имеет множество опций, которые можно использовать для предоставления дополнительной информации при интерактивной установке сервера. Их также можно использовать в скриптах.

samba-tool(8).

Таблица 2.2. Основные опции для samba-tool domain provision

|

Опция

|

Описание

|

|---|---|

|

-d DEBUGLEVEL, --debuglevel=DEBUGLEVEL

|

Включить отладку

|

|

--interactive

|

Запрашивать ввод данных у пользователя (интерактивное создание домена)

|

|

--domain=DOMAIN

|

Имя домена NetBIOS (имя рабочей группы)

|

|

--domain-guid=GUID

|

Установить domainguid (иначе используется случайное значение)

|

|

--domain-sid=SID

|

Установить domainsid (иначе используется случайное значение)

|

|

--ntds-guid=GUID

|

Установить GUID объекта NTDS (иначе используется случайное значение)

|

|

--host-name=HOSTNAME

|

Установить имя хоста

|

|

--host-ip=IPADDRESS

|

Установить IPv4 IP-адрес

|

|

--host-ip6=IP6ADDRESS

|

Установить IPv6 IP-адрес

|

|

--adminpass=PASSWORD

|

Пароль основного администратора домена (иначе используется случайное значение)

|

|

--krbtgtpass=PASSWORD

|

Пароль krbtgtpass (иначе используется случайное значение)

|

|

--dns-backend=NAMESERVER-BACKEND

|

Бэкенд DNS-сервера: SAMBA_INTERNAL — встроенный сервер имен (по умолчанию), BIND9_FLATFILE — использует текстовую базу данных bind9 для хранения информации о зоне, BIND9_DLZ — использует samba4 AD для хранения информации о зоне, NONE — полностью пропускает настройку DNS (не рекомендуется).

|

|

--dnspass=PASSWORD

|

Пароль dns (иначе используется случайное значение)

|

|

--server-role=ROLE

|

Позволяет указать тип серверной роли: domain controller, dc (по умолчанию), member server, member или standalone

|

|

--function-level=FOR-FUN-LEVEL

|

Позволяет указать уровень домена и леса: 2000, 2003, 2008, 2008_R2 (по умолчанию) или 2016

|

|

--base-schema=BASE-SCHEMA

|

Версия базовой схемы домена. По умолчанию 2019

|

|

--use-rfc2307

|

Позволяет поддерживать расширенные атрибуты типа UID и GID в схеме LDAP и ACL на файловой системе Linux

|

|

--machinepass=PASSWORD

|

Пароль для машины (иначе используется случайное значение)

|

|

--plaintext-secrets

|

Сохранять конфиденциальные данные в виде обычного текста на диске (по умолчанию конфиденциальные данные шифруются)

|

|

--realm=REALM

|

Задаёт область Kerberos (LDAP), и DNS имя домена

|

|

--option=OPTION

|

Позволяет установить параметры

smb.conf из командной строки

|

|

-s FILE, --configfile=FILE

|

Файл конфигурации

|

# apt-get install task-samba-dc

или task-samba-dc-mitkrb5 для Samba DC на базе MIT Kerberos:

# apt-get install task-samba-dc-mitkrb5

Примечание

krb5.conf (в блоке — libdefaults) необходимо отключить использование ядерного кеша ключей — KEYRING:persistent:%{uid}:

# control krb5-conf-ccache default

krb5kdc и slapd, а также bind:

# for service in smb nmb krb5kdc slapd bind; do systemctl disable $service; systemctl stop $service; done

dns forwarder в файле smb.conf указать один или несколько IP-адресов DNS-серверов, поддерживающих рекурсивное разрешение. Например:

dns forwarder = 192.168.0.190

Примечание

dns forwarder поддерживают несколько IP-адресов, разделенных пробелами. Старые версии поддерживают один IP-адрес. Обращение ко второму и последующим DNS-серверам произойдёт только в том случае, если первый не вернул никакого ответа.

Примечание

--dns-backend=SAMBA_INTERNAL или не указывать этот параметр вообще.

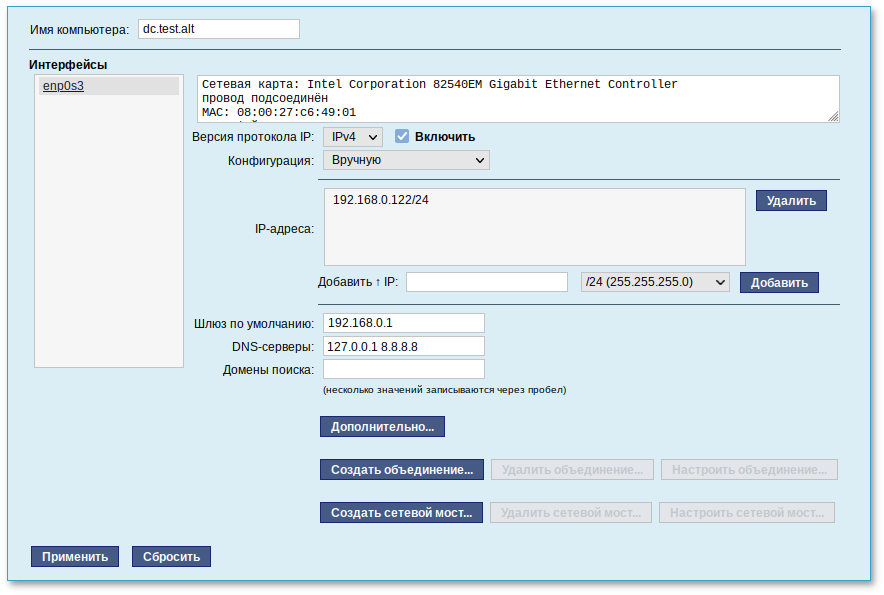

/etc/sysconfig/network необходимо добавить строку:

HOSTNAME=dc1.test.altИ выполнить команды:

#hostnamectl set-hostname dc1.test.alt#domainname test.alt

Примечание

/etc/resolvconf.conf должна присутствовать строка:

name_servers=127.0.0.1Если этой строки в файле

/etc/resolvconf.conf нет, то в конец этого файла следует добавить строку:

name_servers=127.0.0.1и перезапустить сервис resolvconf:

# resolvconf -u

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

Предупреждение

/etc/samba/smb.conf: rm -f /etc/samba/smb.conf

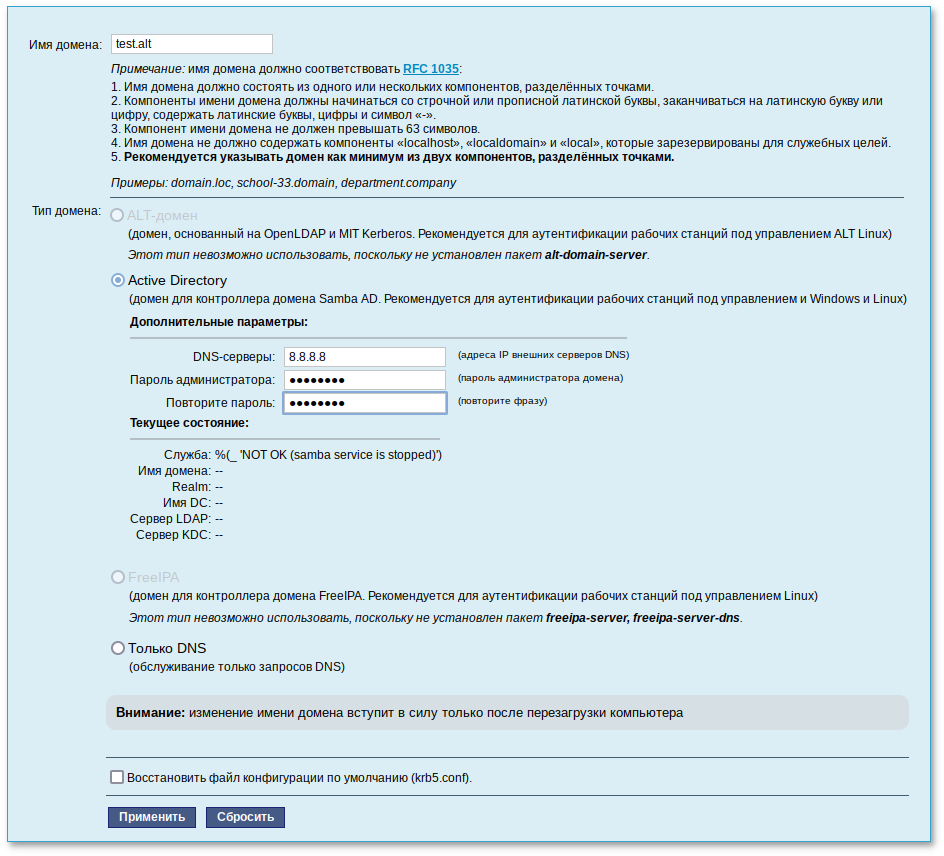

# samba-tool domain provision

Realm [TEST.ALT]: Domain [TEST]:

Примечание

Server Role (dc, member, standalone) [dc]: DNS backend (SAMBA_INTERNAL, BIND9_FLATFILE, BIND9_DLZ, NONE) [SAMBA_INTERNAL]:

DNS forwarder IP address (write 'none' to disable forwarding) [127.0.0.1]: 8.8.8.8

Administrator password: Retype password:

Примечание

Looking up IPv4 addresses Looking up IPv6 addresses No IPv6 address will be assigned Setting up share.ldb Setting up secrets.ldb Setting up the registry Setting up the privileges database Setting up idmap db Setting up SAM db Setting up sam.ldb partitions and settings Setting up sam.ldb rootDSE Pre-loading the Samba 4 and AD schema Adding DomainDN: DC=test,DC=alt Adding configuration container Setting up sam.ldb schema Setting up sam.ldb configuration data Setting up display specifiers Modifying display specifiers and extended rights Adding users container Modifying users container Adding computers container Modifying computers container Setting up sam.ldb data Setting up well known security principals Setting up sam.ldb users and groups Setting up self join Adding DNS accounts Creating CN=MicrosoftDNS,CN=System,DC=test,DC=alt Creating DomainDnsZones and ForestDnsZones partitions Populating DomainDnsZones and ForestDnsZones partitions Setting up sam.ldb rootDSE marking as synchronized Fixing provision GUIDs The Kerberos KDC configuration for Samba AD is located at /var/lib/samba/private/kdc.conf A Kerberos configuration suitable for Samba AD has been generated at /var/lib/samba/private/krb5.conf Merge the contents of this file with your system krb5.conf or replace it with this one. Do not create a symlink! Once the above files are installed, your Samba AD server will be ready to use Server Role: active directory domain controller Hostname: dc1 NetBIOS Domain: TEST DNS Domain: test.alt DOMAIN SID: S-1-5-21-3617232745-2316959539-2936900449

# samba-tool domain provision --realm=test.alt --domain=test --adminpass='Pa$$word' --dns-backend=SAMBA_INTERNAL --option="dns forwarder=8.8.8.8" --server-role=dc --use-rfc2307

--realm REALM_NAME — имя области Kerberos (LDAP), и DNS имя домена;

--domain=DOMAIN — имя домена (имя рабочей группы);

--adminpass=PASSWORD — пароль основного администратора домена;

dns forwarder — внешний DNS-сервер, чтобы DC мог разрешать внешние доменные имена;

--server-role=ROLE — тип серверной роли;

--dns-backend=NAMESERVER-BACKEND — бэкенд DNS-сервера;

--use-rfc2307 — позволяет поддерживать расширенные атрибуты типа UID и GID в схеме LDAP и ACL на файловой системе Linux.

Примечание

# samba-tool domain provision --realm=test.alt --domain=test --adminpass='Pa$$word' --dns-backend=SAMBA_INTERNAL --option="dns forwarder=8.8.8.8" --option="ad dc functional level = 2016" --server-role=dc --function-level=2016

Примечание

Примечание

# samba-tool domain provision --help

Примечание

# systemctl enable --now samba

Примечание

Примечание

/etc/samba/smb.conf после создания домена с SAMBA_INTERNAL:

Global parameters

[global]

dns forwarder = 8.8.8.8

netbios name = DC1

realm = TEST.ALT

server role = active directory domain controller

workgroup = TEST

idmap_ldb:use rfc2307 = yes

[sysvol]

path = /var/lib/samba/sysvol

read only = No

[netlogon]

path = /var/lib/samba/sysvol/test.alt/scripts

read only = No

dns forwarder на бэкенде INTERNAL работает только с одним адресом).

# apt-get install bind bind-utils

Примечание

мая 03 14:25:13 dc1 named[3825]: samba_dlz: Failed to configure zone 'test.alt' мая 03 14:25:13 dc1 named[3825]: loading configuration: already exists мая 03 14:25:13 dc1 named[3825]: exiting (due to fatal error) мая 03 14:39:44 dc1 named[4309]: Loading 'AD DNS Zone' using driver dlopenне следует, при установке системы, задавать полное имя для DC (dc1.test.alt).

Примечание

named-checkconf — проверка синтаксиса файлов конфигурации;

named-checkzone — проверка файлов зон DNS;

rndc — инструмент управления службой DNS.

dig — многофункциональный инструмент для опроса DNS-серверов;

host — преобразовать имя хоста в IP-адрес;

nslookup — получить информацию DNS об удаленном сервере;

nsupdate — инструмент для динамического обновления записей DNS.

/etc/named.conf — основной файл конфигурации, содержит в себе ссылки на остальные конфигурационные файлы;

/etc/bind/options.conf — файл для глобальных настроек службы;

/etc/bind/rndc.conf — получить информацию DNS об удаленном сервере;

/etc/bind/local.conf — файл для настроек зоны DNS;

/var/lib/samba/bind-dns/named.conf — инструмент для динамического обновления записей DNS.

/etc/bind/options.conf. Для получения более подробной информации следует обратиться к man странице named.conf(5).

Таблица 2.3. Основные параметры конфигурационного файла /etc/bind/options.conf

|

Опция

|

Описание

|

|---|---|

directory

|

Указывает каталог расположения таблиц зон

|

listen-on

|

Позволяет указать сетевые интерфейсы, которые будет прослушивать служба

|

allow-query

|

IP-адреса и подсети от которых будут обрабатываться запросы

|

allow-transfer

|

Устанавливает возможность передачи зон для slave-серверов

|

allow-query-cache

|

|

allow-recursion

|

IP-адреса и подсети от которых будут обрабатываться рекурсивные запросы

|

tkey-gssapi-keytab

|

|

minimal-responses

|

|

max-cache-ttl

|

|

forward

|

Позволяет указать каким образом сервер обрабатывает запрос клиента. При значении first DNS-сервер будет пытаться разрешать имена с помощью DNS-серверов, указанных в параметре forwarders. Если разрешить имя с помощью данных серверов не удалось, то попытаться разрешить имя самостоятельно. Если указать значение none, сервер не будет пытаться разрешить имя самостоятельно

|

forwarders

|

DNS-сервер, на который будут перенаправляться запросы клиентов

|

type

|

Тип зоны

|

# control bind-chroot disabled

# grep -q KRB5RCACHETYPE /etc/sysconfig/bind || echo 'KRB5RCACHETYPE="none"' >> /etc/sysconfig/bind

# grep -q 'bind-dns' /etc/bind/named.conf || echo 'include "/var/lib/samba/bind-dns/named.conf";' >> /etc/bind/named.conf

/etc/bind/options.conf:

tkey-gssapi-keytab "/var/lib/samba/bind-dns/dns.keytab"; minimal-responses yes;

forwarders указать сервера, куда будут перенаправляться запросы, на которые нет информации в локальной зоне (если этой информации нет в файле /etc/bind/resolvconf-options.conf):

forward first;

forwarders { 8.8.8.8; };

listen-on добавить IP-адрес DNS-сервера, на котором он будет принимать запросы;

allow-query и указать в нём подсети из которых разрешено подавать запросы;

allow-recursion и указать в нём подсети из которых будут обрабатываться рекурсивные запросы;

category lame-servers {null;};

/etc/bind/options.conf:

options {

version "unknown";

directory "/etc/bind/zone";

dump-file "/var/run/named_dump.db";

statistics-file "/var/run/named.stats";

recursing-file "/var/run/recursing";

// disables the use of a PID file

pid-file none;

tkey-gssapi-keytab "/var/lib/samba/bind-dns/dns.keytab";

minimal-responses yes;

listen-on { 127.0.0.1; 192.168.0.152; };

listen-on-v6 { ::1; };

include "/etc/bind/resolvconf-options.conf";

allow-query { localnets; 192.168.0.0/24; };

allow-recursion { localnets; 192.168.0.0/24; };

//max-cache-ttl 86400;

};

logging {

category lame-servers {null;};

};

/etc/bind/resolvconf-options.conf в параметре forwarders должен быть указан DNS-сервер, на который будут перенаправляться запросы клиентов;

bind:

# systemctl stop bind

--dns-backend=BIND9_DLZ.

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

Предупреждение

/etc/samba/smb.conf: rm -f /etc/samba/smb.conf

# samba-tool domain provision

Realm [TEST.ALT]: Domain [TEST]:

Примечание

Server Role (dc, member, standalone) [dc]: DNS backend (SAMBA_INTERNAL, BIND9_FLATFILE, BIND9_DLZ, NONE) [SAMBA_INTERNAL]: BIND9_DLZ

Administrator password: Retype password:

Примечание

Looking up IPv4 addresses Looking up IPv6 addresses No IPv6 address will be assigned Setting up share.ldb Setting up secrets.ldb Setting up the registry Setting up the privileges database Setting up idmap db Setting up SAM db Setting up sam.ldb partitions and settings Setting up sam.ldb rootDSE Pre-loading the Samba 4 and AD schema Adding DomainDN: DC=test,DC=alt Adding configuration container Setting up sam.ldb schema Setting up sam.ldb configuration data Setting up display specifiers Modifying display specifiers and extended rights Adding users container Modifying users container Adding computers container Modifying computers container Setting up sam.ldb data Setting up well known security principals Setting up sam.ldb users and groups Setting up self join Adding DNS accounts Creating CN=MicrosoftDNS,CN=System,DC=test,DC=alt Creating DomainDnsZones and ForestDnsZones partitions Populating DomainDnsZones and ForestDnsZones partitions See /var/lib/samba/bind-dns/named.conf for an example configuration include file for BIND and /var/lib/samba/bind-dns/named.txt for further documentation required for secure DNS updates Setting up sam.ldb rootDSE marking as synchronized Fixing provision GUIDs The Kerberos KDC configuration for Samba AD is located at /var/lib/samba/private/kdc.conf A Kerberos configuration suitable for Samba AD has been generated at /var/lib/samba/private/krb5.conf Merge the contents of this file with your system krb5.conf or replace it with this one. Do not create a symlink! Once the above files are installed, your Samba AD server will be ready to use Server Role: active directory domain controller Hostname: dc1 NetBIOS Domain: TEST DNS Domain: test.alt DOMAIN SID: S-1-5-21-3684382553-2825304832-3399765044

# samba-tool domain provision --realm=test.alt --domain test --adminpass='Pa$$word' --dns-backend=BIND9_DLZ --server-role=dc

--realm REALM_NAME — имя области Kerberos (LDAP), и DNS имя домена;

--domain=DOMAIN — имя домена (имя рабочей группы);

--adminpass=PASSWORD — пароль основного администратора домена;

--server-role=ROLE — тип серверной роли;

--dns-backend=NAMESERVER-BACKEND — бэкенд DNS-сервера;

--use-rfc2307 — позволяет поддерживать расширенные атрибуты типа UID и GID в схеме LDAP и ACL на файловой системе Linux.

Примечание

# samba-tool domain provision --realm=test.alt --domain=test --adminpass='Pa$$word' --dns-backend=BIND9_DLZ --option="ad dc functional level = 2016" --server-role=dc --function-level=2016

Примечание

Примечание

# samba-tool domain provision --help

samba и bind по умолчанию и запустить их:

#systemctl enable --now samba#systemctl enable --now bind

Примечание

samba после установки никаким способом не запускается, необходимо перезагрузить сервер.

Примечание

/etc/samba/smb.conf после создания домена с BIND9_DLZ:

# Global parameters

[global]

netbios name = DC1

realm = TEST.ALT

server role = active directory domain controller

server services = s3fs, rpc, nbt, wrepl, ldap, cldap, kdc, drepl, winbindd, ntp_signd, kcc, dnsupdate

workgroup = TEST

[sysvol]

path = /var/lib/samba/sysvol

read only = No

[netlogon]

path = /var/lib/samba/sysvol/test.alt/scripts

read only = No

# host -t A localhost 127.0.0.1

Using domain server:

Name: 127.0.0.1

Address: 127.0.0.1#53

Aliases:

localhost has address 127.0.0.1

Проверка реверсивной зоны 0.0.127.in-addr.arpa.:

# host -t PTR 127.0.0.1 127.0.0.1

Using domain server:

Name: 127.0.0.1

Address: 127.0.0.1#53

Aliases:

1.0.0.127.in-addr.arpa domain name pointer localhost.

/etc/krb5.conf. Следует раскомментировать строку default_realm и содержимое разделов realms и domain_realm и указать название домена (обратите внимание на регистр символов), в строке dns_lookup_realm должно быть установлено значение false:

includedir /etc/krb5.conf.d/

[logging]

# default = FILE:/var/log/krb5libs.log

# kdc = FILE:/var/log/krb5kdc.log

# admin_server = FILE:/var/log/kadmind.log

[libdefaults]

dns_lookup_kdc = true

dns_lookup_realm = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

rdns = false

default_realm = TEST.ALT

# default_ccache_name = KEYRING:persistent:%{uid}

[realms]

TEST.ALT = {

default_domain = test.alt

}

[domain_realm]

dc = TEST.ALT

Примечание

krb5.conf для домена в каталоге /var/lib/samba/private/. Можно просто заменить этим файлом файл, находящийся в каталоге /etc/:

# cp /var/lib/samba/private/krb5.conf /etc/krb5.conf

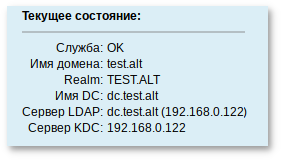

# samba-tool domain info 127.0.0.1

Forest : test.alt

Domain : test.alt

Netbios domain : TEST

DC name : dc1.test.alt

DC netbios name : DC1

Server site : Default-First-Site-Name

Client site : Default-First-Site-Name

# smbclient -L localhost -Uadministrator

Password for [TEST\administrator]:

Sharename Type Comment

--------- ---- -------

sysvol Disk

netlogon Disk

IPC$ IPC IPC Service (Samba 4.19.4)

SMB1 disabled -- no workgroup available

Создаваемые по умолчанию общие ресурсы netlogon и sysvol нужны для функционирования сервера AD и создаются в smb.conf в процессе развертывания/модернизации.

/etc/resolv.conf:

#cat /etc/resolv.conf# Generated by resolvconf # Do not edit manually, use # /etc/net/ifaces/<interface>/resolv.conf instead. search test.alt nameserver 127.0.0.1 #host test.alttest.alt has address 192.168.0.122

# host -t SRV _kerberos._udp.test.alt.

_kerberos._udp.test.alt has SRV record 0 100 88 dc1.test.alt.

# host -t SRV _ldap._tcp.test.alt.

_ldap._tcp.test.alt has SRV record 0 100 389 dc1.test.alt.

# host -t A dc1.test.alt.

dc1.test.alt has address 192.168.0.122

# kinit administrator@TEST.ALT

Password for administrator@TEST.ALT:

Warning: Your password will expire in 15 days on Пт 12 апр 2024 11:46:29

Просмотр полученного билета:

# klist

Ticket cache: FILE:/tmp/krb5cc_0

Default principal: administrator@TEST.ALT

Valid starting Expires Service principal

27.03.2024 14:14:36 28.03.2024 00:14:36 krbtgt/TEST.ALT@TEST.ALT

renew until 28.03.2024 14:14:32

# samba-tool domain level show

Domain and forest function level for domain 'DC=test,DC=alt'

Forest function level: (Windows) 2008 R2

Domain function level: (Windows) 2008 R2

Lowest function level of a DC: (Windows) 2008 R2

ad dc functional level файла /etc/samba/smb.conf. Возможные значения:

# samba-tool domain schemaupgrade --schema=<SCHEMA>

где SCHEMA — схема, до которой необходимо выполнить обновление (по умолчанию 2019).

# samba-tool domain functionalprep --function-level=<FUNCTION_LEVEL>

где FUNCTION_LEVEL — функциональный уровень, к которому нужно подготовиться (по умолчанию 2016).

# samba-tool domain level raise --domain-level=<DOMAIN_LEVEL> --forest-level=<FOREST_LEVEL>

где:

Примечание

ad dc functional level в файле /etc/samba/smb.conf вручную, защита от несовпадения функций между контроллерами домена снижается. Поэтому на всех контроллерах домена должна использоваться одна и та же версия Samba, чтобы гарантировать, что поведение, наблюдаемое клиентом, будет одинаковым независимо от того, к какому контроллеру домена осуществляется соединение.

/etc/samba/smb.conf добавить строку:

ad dc functional level = 2016

# systemctl restart samba.service

# samba-tool domain schemaupgrade --schema=2019

# samba-tool domain functionalprep --function-level=2016

# samba-tool domain level raise --domain-level=2016 --forest-level=2016

Domain function level changed!

Forest function level changed!

All changes applied successfully!

# samba-tool domain level show

Domain and forest function level for domain 'DC=test,DC=alt'

Forest function level: (Windows) 2016

Domain function level: (Windows) 2016

Lowest function level of a DC: (Windows) 2016

Примечание

# ldbsearch -H /var/lib/samba/private/sam.ldb -s base -b CN=ypservers,CN=ypServ30,CN=RpcServices,CN=System,DC=test,DC=alt cn

# record 1

dn: CN=ypservers,CN=ypServ30,CN=RpcServices,CN=System,DC=test,DC=alt

cn: ypservers

# returned 1 records

# 1 entries

# 0 referrals

Если команда ldbsearch возвращает одну запись (returned 1 records), расширения NIS установлены и больше ничего делать не нужно.

Предупреждение

# samba-tool fsmo show | grep SchemaMasterRole

SchemaMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

В выводе команды показано имя DC, которому принадлежит эта роль. Все дальнейшие дествия следует выполнять на этом DC.

samba:

# systemctl stop samba

ypServ30.ldif, например:

# cp /usr/share/samba/setup/ypServ30.ldif /tmp/

# sed -i -e 's/\${DOMAINDN}/DC=test,DC=alt/g' -e 's/\${NETBIOSNAME}/DC/g' -e 's/\${NISDOMAIN}/test/g' /tmp/ypServ30.ldif

/var/lib/samba/private/sam.ldb:

# ldbmodify -H /var/lib/samba/private/sam.ldb /tmp/ypServ30.ldif --option="dsdb:schema update allowed"=true

/etc/samba/smb.conf в секцию [global] добавить параметр::

idmap_ldb:use rfc2307 = yes

samba:

# systemctl start samba

Примечание

# apt-get install task-samba-dc

# for service in smb nmb krb5kdc slapd bind; do systemctl disable $service; systemctl stop $service; done

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

Предупреждение

# samba-tool dns add 192.168.0.122 test.alt DC2 A 192.168.0.123 -Uadministrator

Password for [TEST\administrator]:

Record added successfully

/etc/krb5.conf):

[libdefaults] default_realm = TEST.ALT dns_lookup_realm = false dns_lookup_kdc = true

Примечание

/etc/resolv.conf обязательно должен быть добавлен первый DC как nameserver:

#echo "name_servers=192.168.0.122" >> /etc/resolvconf.conf#echo "search_domains=test.alt" >> /etc/resolvconf.conf#resolvconf -u#cat /etc/resolv.confsearch test.alt nameserver 192.168.0.122 nameserver 8.8.8.8

# kinit administrator@TEST.ALT

Password for administrator@TEST.ALT:

Предупреждение

# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: administrator@TEST.ALT

Valid starting Expires Service principal

27.03.2024 14:14:36 28.03.2024 00:14:36 krbtgt/TEST.ALT@TEST.ALT

renew until 28.03.2024 14:14:32

# samba-tool domain join test.alt DC -Uadministrator --realm=test.alt --option="dns forwarder=8.8.8.8"

Если всё нормально, в конце будет выведена информация о присоединении к домену:

Joined domain TEST (SID S-1-5-21-80639820-2350372464-3293631772) as a DC

Примечание

dns forwarder, чтобы на новом сервере была настроена пересылка запросов. Форвардером может быть как вышестоящий DNS-сервер организации, так и публичные от google или yandex.

--rfc2307, то и для текущего необходимо это учесть, указав параметр:

--option='idmap_ldb:use rfc2307 = yes'

# systemctl enable --now samba

Примечание

samba-tool domain join можно воспользоваться командой:

# samba-tool domain join --help

# samba-tool domain level show

Domain and forest function level for domain 'DC=test,DC=alt'

Forest function level: (Windows) 2008 R2

Domain function level: (Windows) 2008 R2

Lowest function level of a DC: (Windows) 2008 R2

# apt-get install task-samba-dc

# for service in smb nmb krb5kdc slapd bind; do systemctl disable $service; systemctl stop $service; done

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

Предупреждение

# samba-tool dns add 192.168.0.122 test.alt DC2 A 192.168.0.124 -Uadministrator

Password for [TEST\administrator]:

Record added successfully

/etc/krb5.conf):

[libdefaults]

default_realm = TEST.ALT

dns_lookup_realm = false

dns_lookup_kdc = true

[realms]

TEST.ALT = {

kdc = rodc.test.alt

kdc = dc1.test.alt

default_domain = TEST.ALT

}

Примечание

/etc/resolv.conf должен быть добавлен первый DC как nameserver:

#echo "name_servers=192.168.0.122" >> /etc/resolvconf.conf#echo "search_domains=test.alt" >> /etc/resolvconf.conf#resolvconf -u#cat /etc/resolv.confsearch test.alt nameserver 192.168.0.122 nameserver 8.8.8.8

# kinit administrator@TEST.ALT

Password for administrator@TEST.ALT:

Предупреждение

# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: administrator@TEST.ALT

Valid starting Expires Service principal

27.03.2024 14:14:36 28.03.2024 00:14:36 krbtgt/TEST.ALT@TEST.ALT

renew until 28.03.2024 14:14:32

# samba-tool domain join test.alt RODC -Uadministrator@TEST.ALT --realm=test.alt --option="dns forwarder=8.8.8.8"

Если всё нормально, в конце будет выведена информация о присоединении к домену:

Joined domain TEST (SID S-1-5-21-578923263-1107570656-1287136478) as an RODC

Примечание

dns forwarder, чтобы на новом сервере была настроена пересылка запросов. Форвардером может быть как вышестоящий DNS-сервер организации, так и публичные от google или yandex.

--rfc2307, то и для текущего необходимо это учесть, указав параметр:

--option='idmap_ldb:use rfc2307 = yes'

# systemctl enable --now samba

# samba-tool rodc preload ivanov --server=dc1.test.alt

Replicating DN CN=Иван Иванов,CN=Users,DC=test,DC=alt

Exop on[CN=Иван Иванов,CN=Users,DC=test,DC=alt] objects[1] linked_values[0]

Примечание

$kinit ivanovPassword for ivanov@TEST.ALT: $kinit kimkinit: A service is not available that is required to process the request while getting initial credentials

samba:

# systemctl stop samba

# samba_upgradedns --dns-backend=BIND9_DLZ

/etc/samba/smb.conf:

server services, добавить в секцию global строку:

server services = -dns

global есть параметр server services, удалить опцию dns, например:

server services = s3fs, rpc, nbt, wrepl, ldap, cldap, kdc, drepl, winbindd, ntp_signd, kcc, dnsupdate

bind и сделать её запускаемой по умолчанию:

# systemctl enable --now bind

samba:

# systemctl start samba

bind и убрать её из автозагрузки:

# systemctl disable --now bind

samba:

# systemctl stop samba

# samba_upgradedns --dns-backend=SAMBA_INTERNAL

/etc/samba/smb.conf:

server services есть только опция -dns, удалить этот параметр из файла (удалить всю строку):

server services = -dns

global есть параметр server services, добавить в него опцию dns, например:

server services = s3fs, rpc, nbt, wrepl, ldap, cldap, kdc, drepl, winbindd, ntp_signd, kcc, dnsupdate, dns

samba:

# systemctl start samba

Примечание

server services, удаление параметра server services включает все серверы по умолчанию, включая DNS-сервер.

ps:

# ps axf | grep -E "samba|smbd|winbindd"

…

3078 ? S 0:00 /usr/sbin/samba --no-process-group

3091 ? S 0:00 \_ /usr/sbin/samba --no-process-group

3092 ? S 0:00 | \_ /usr/sbin/samba --no-process-group

3096 ? S 0:00 | \_ /usr/sbin/samba --no-process-group

3101 ? Ss 0:00 | \_ /usr/sbin/smbd -D --option=server role check:inhibit=yes --foreground

3138 ? S 0:00 | \_ /usr/sbin/smbd -D --option=server role check:inhibit=yes --foreground

3139 ? S 0:00 | \_ /usr/sbin/smbd -D --option=server role check:inhibit=yes --foreground

3149 ? S 0:00 | \_ /usr/sbin/smbd -D --option=server role check:inhibit=yes --foreground

3150 ? S 0:00 | \_ /usr/sbin/smbd -D --option=server role check:inhibit=yes --foreground

…

3127 ? Ss 0:00 | \_ /usr/sbin/winbindd -D --option=server role check:inhibit=yes --foreground

3140 ? S 0:00 | \_ /usr/sbin/winbindd -D --option=server role check:inhibit=yes --foreground

…

samba, smbd и winbindd должны быть дочерними процессами одного процесса samba.

# samba -i

# ss -tulpn | grep ":53"

/var/lib/samba/bind-dns создается только в том случае, если произошло одно из следующих трёх событий:

--dns-backend=BIND9_DLZ;

--dns-backend=BIND9_DLZ;

samba_upgradedns и опции --dns-backend=BIND9_DLZ.

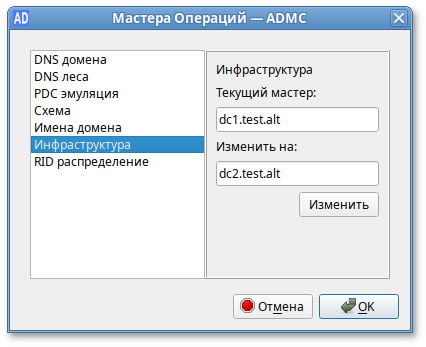

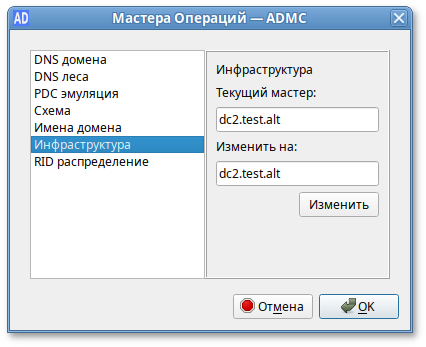

# samba-tool fsmo show

SchemaMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

InfrastructureMasterRole owner: CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

RidAllocationMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

PdcEmulationMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

DomainNamingMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

DomainDnsZonesMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

ForestDnsZonesMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

objectGUID контроллера домена:

# ldbsearch -H /var/lib/samba/private/sam.ldb '(invocationId=*)' --cross-ncs objectguid | grep -A1 DC3

dn: CN=NTDS Settings,CN=DC3,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

objectGUID: 512f03b4-7042-434d-93c0-61dd6a2ea895

# samba-tool domain demote -Uadministrator

Using dc1.test.alt as partner server for the demotion

Password for [TEST\administrator]:

Deactivating inbound replication

Asking partner server dc1.test.alt to synchronize from us

Changing userControl and container

Removing Sysvol reference: CN=DC3,CN=Enterprise,CN=Microsoft System Volumes,CN=System,CN=Configuration,DC=test,DC=alt

Removing Sysvol reference: CN=DC3,CN=test.alt,CN=Microsoft System Volumes,CN=System,CN=Configuration,DC=test,DC=alt

Removing Sysvol reference: CN=DC3,CN=Domain System Volumes (SYSVOL share),CN=File Replication Service,CN=System,DC=test,DC=alt

Removing Sysvol reference: CN=DC3,CN=Topology,CN=Domain System Volume,CN=DFSR-GlobalSettings,CN=System,DC=test,DC=alt

updating ForestDnsZones.test.alt keeping 2 values, removing 1 values

updating test.alt keeping 6 values, removing 1 values

…

Demote successful

samba:

# systemctl stop samba

# systemctl stop bind

Важно

Важно

# samba-tool fsmo show

SchemaMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

InfrastructureMasterRole owner: CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

RidAllocationMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

PdcEmulationMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

DomainNamingMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

DomainDnsZonesMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

ForestDnsZonesMasterRole owner: CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

objectGUID контроллера домена:

# ldbsearch -H /var/lib/samba/private/sam.ldb '(invocationId=*)' --cross-ncs objectguid | grep -A1 DC3

dn: CN=NTDS Settings,CN=DC3,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

objectGUID: 512f03b4-7042-434d-93c0-61dd6a2ea895

# samba-tool domain demote --remove-other-dead-server=DC3

Важно

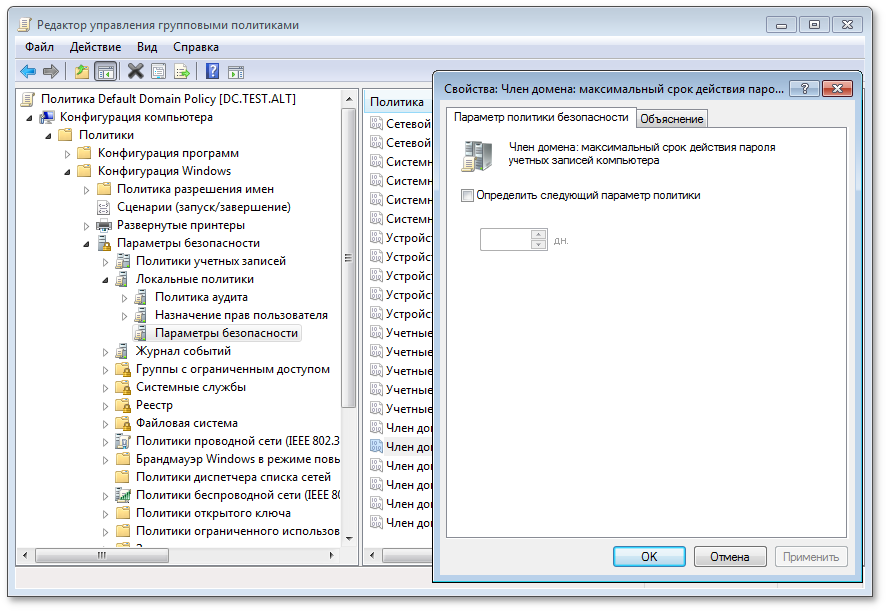

# samba-tool domain passwordsettings show

Password information for domain 'DC=test,DC=alt'

Password complexity: on

Store plaintext passwords: off

Password history length: 24

Minimum password length: 7

Minimum password age (days): 1

Maximum password age (days): 42

Account lockout duration (mins): 30

Account lockout threshold (attempts): 0

Reset account lockout after (mins): 30

# samba-tool domain passwordsettings set <параметр>

Возможные параметры:

--complexity=on|off|default — должен ли пароль отвечать требованиям сложности (по умолчанию on);

--store-plaintext=on|off|default — хранить пароли используя обратимое шифрование (по умолчанию off);

--history-length=целое число|default — число хранимых предыдущих паролей пользователей (требование неповторяемости паролей) (по умолчанию 24);

--min-pwd-length=целое число|default — минимальное количество символов в пароле (по умолчанию 7);

--min-pwd-age=целое число|default — минимальный срок действия пароля (по умолчанию 1);

--max-pwd-age=целое число|default — максимальный срок действия пароля (по умолчанию 43);

--account-lockout-duration=целое число|default — интервал времени (в минутах), в течение которого возможность аутентификации для пользователя, превысившего количество попыток входа, будет заблокирована (по умолчанию 30);

--account-lockout-threshold=целое число|default — допустимое количество неудачных попыток ввода пароля перед блокировкой учетной записи (по умолчанию 0 — никогда не блокировать);

--reset-account-lockout=целое число|default — интервал времени (в минутах), по истечении которого записанное количество попыток начинается заново (по умолчанию 30).

# samba-tool domain passwordsettings set --min-pwd-length=7 --account-lockout-threshold=3

Minimum password length changed!

Account lockout threshold changed!

All changes applied successfully!

Примечание

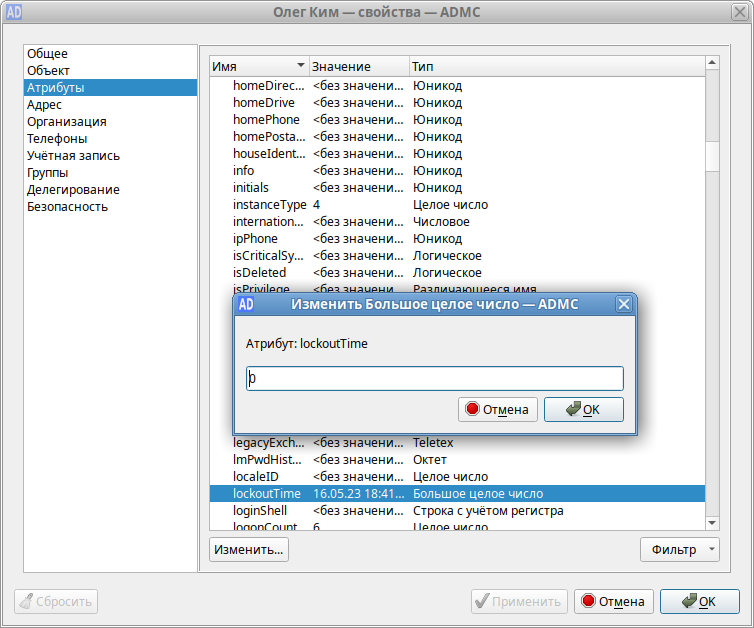

badPwdCount достиг своего порога и для пользователя существует параметр lockoutTime:

# samba-tool user show ivanov

…

badPwdCount: 3

badPasswordTime: 133560395216186060

lockoutTime: 133560395216186060

…

Чтобы разблокировать пользователя, необходимо отредактировать объект учётной записи пользователя, установив для атрибута lockoutTime значение 0:

#Разблокировать пользователя также можно в модуле удалённого управления базой данных конфигурации (ADMC) (подробнее см. Модуль удалённого управления базой данных конфигурации):samba-tool user edit ivanovModified User 'ivanov' successfully #samba-tool user show ivanov… badPasswordTime: 133560395216186060 lockoutTime: 0 …

# samba-tool domain passwordsettings pso <подкоманда>

apply — применить политику паролей PSO к пользователю или группе;

create — создать новый объект настроек пароля (PSO);

delete — удалить объект настроек пароля (PSO);

list — вывести список всех объектов настроек пароля (PSO);

set — изменить объект настроек пароля (PSO);

show — показать детали объекта настроек пароля;

show-user — отобразить настройки пароля, которые применяются к пользователю;

unapply — обновить PSO, чтобы он больше не применялся к пользователю или группе.

#samba-tool domain passwordsettings pso create PwPolicyUser 1 --min-pwd-length=10Not all password policy options have been specified. For unspecified options, the current domain password settings will be used as the default values. PSO successfully created: CN=PwPolicyUser,CN=Password Settings Container,CN=System,DC=test,DC=alt Password information for PSO 'PwPolicyUser' Precedence (lowest is best): 1 Password complexity: on Store plaintext passwords: off Password history length: 24 Minimum password length: 10 Minimum password age (days): 1 Maximum password age (days): 42 Account lockout duration (mins): 30 Account lockout threshold (attempts): 0 Reset account lockout after (mins): 30 #samba-tool domain passwordsettings pso apply PwPolicyUser ivanovThe following PSO settings apply to user 'ivanov'. Password information for PSO 'PwPolicyUser' Precedence (lowest is best): 1 Password complexity: on Store plaintext passwords: off Password history length: 24 Minimum password length: 10 Minimum password age (days): 1 Maximum password age (days): 42 Account lockout duration (mins): 30 Account lockout threshold (attempts): 0 Reset account lockout after (mins): 30 Note: PSO applies directly to user (any group PSOs are overridden)

samba-tool pso show-user:

# samba-tool domain passwordsettings pso show-user kim

No PSO applies to user 'kim'. The default domain settings apply.

Refer to 'samba-tool domain passwordsettings show'.

Примечание

#Если объектов PSO вообще нет, производительность не снижается.samba-tool domain passwordsettings pso create PwPolicyAdmins 1 --min-pwd-length=16#samba-tool domain passwordsettings pso apply PwPolicyAdmins "domain admins"#samba-tool domain passwordsettings pso create PwPolicyUsers 3 --min-pwd-length=8#samba-tool domain passwordsettings pso apply PwPolicyUsers "domain admins"#samba-tool domain passwordsettings pso create PwPolicyService 2 --min-pwd-length=24#samba-tool domain passwordsettings pso apply PwPolicyService "domain admins"

Предупреждение

Предупреждение

# samba-tool drs replicate <destinationDC> <sourceDC> <NC> [options]

# samba-tool drs replicate dc2.test.alt dc1.test.alt dc=test,dc=alt -Uadministrator

Password for [TEST\administrator]:

Replicate from dc1.test.alt to dc2.test.alt was successful.

Сначала указывается приемник, затем источник, после этого реплицируемая ветка в LDAP.

# samba-tool drs replicate dc1.test.alt dc2.test.alt dc=test,dc=alt -Uadministrator

Password for [TEST\administrator]:

Replicate from dc2.test.alt to dc1.test.alt was successful.

Сначала указывается приемник, затем источник, после этого реплицируемая ветка в LDAP.

Примечание

# samba-tool drs showrepl

Примечание

samba-tool drs showrepl отображает установленные связи с другими контроллерами домена в лесу AD. Соединения отображаются с точки зрения контроллера домена, на котором запускается команда. Пример:

# samba-tool drs showrepl

Default-First-Site-Name\DC2

DSA Options: 0x00000001

DSA object GUID: 899a8050-fd2f-44f6-9f19-53f7f63b0348

DSA invocationId: ac8f1710-0f0b-401a-aa8b-4bdf30517f6b

==== INBOUND NEIGHBORS ====

DC=DomainDnsZones,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 82c19d1f-a5d8-4ad9-a2e5-a38cf2e8a497

Last attempt @ Wed Apr 19 11:09:03 2023 EET was successful

0 consecutive failure(s).

Last success @ Wed Apr 19 11:09:03 2023 EET

CN=Configuration,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 82c19d1f-a5d8-4ad9-a2e5-a38cf2e8a497

Last attempt @ Wed Apr 19 11:09:03 2023 EET was successful

0 consecutive failure(s).

Last success @ Wed Apr 19 11:09:03 2023 EET

DC=ForestDnsZones,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 82c19d1f-a5d8-4ad9-a2e5-a38cf2e8a497

Last attempt @ Wed Apr 19 11:09:03 2023 EET was successful

0 consecutive failure(s).

Last success @ Wed Apr 19 11:09:03 2023 EET

DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 82c19d1f-a5d8-4ad9-a2e5-a38cf2e8a497

Last attempt @ Wed Apr 19 11:09:04 2023 EET was successful

0 consecutive failure(s).

Last success @ Wed Apr 19 11:09:04 2023 EET

CN=Schema,CN=Configuration,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 82c19d1f-a5d8-4ad9-a2e5-a38cf2e8a497

Last attempt @ Wed Apr 19 11:09:04 2023 EET was successful

0 consecutive failure(s).

Last success @ Wed Apr 19 11:09:04 2023 EET

==== OUTBOUND NEIGHBORS ====

DC=DomainDnsZones,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 82c19d1f-a5d8-4ad9-a2e5-a38cf2e8a497

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

CN=Configuration,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 82c19d1f-a5d8-4ad9-a2e5-a38cf2e8a497

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=ForestDnsZones,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 82c19d1f-a5d8-4ad9-a2e5-a38cf2e8a497

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 82c19d1f-a5d8-4ad9-a2e5-a38cf2e8a497

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

CN=Schema,CN=Configuration,DC=test,DC=alt

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 82c19d1f-a5d8-4ad9-a2e5-a38cf2e8a497

Last attempt @ NTTIME(0) was successful

0 consecutive failure(s).

Last success @ NTTIME(0)

==== KCC CONNECTION OBJECTS ====

Connection --

Connection name: a46c895e-658b-463e-9ab5-a1c237fca4b1

Enabled : TRUE

Server DNS name : dc1.test.alt

Server DN name : CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

TransportType: RPC

options: 0x00000001

Warning: No NC replicated for Connection!

INBOUND NEIGHBORS и OUTBOUND NEIGHBORS. В каждом разделе должно быть по 5 пунктов:

CN=Schema,CN=Configuration,DC=test,DC=alt DC=ForestDnsZones,DC=test,DC=alt DC=test,DC=alt DC=DomainDnsZones,DC=test,DC=alt CN=Configuration,DC=test,DC=alt

INBOUND NEIGHBORS в пункте Last attempt должны стоять актуальные дата и время, идентичные указанным в строке Last success (отображает время последней репликации). Должно быть 0 consecutive failure(s).

INBOUND NEIGHBORS есть записи:

Last attempt @ NTTIME(0) was successful … Last success @ NTTIME(0)необходимо подождать (соединение устанавливается).

KCC CONNECTION OBJECTS быть приведён список всех контроллеров домена чьи KCC установили соглашения о репликации с текущим контроллером домена. В случае когда контроллер домена только только был добавлен в домен и запущен, может пройти до 15 минут до того, как соглашения будут установлены.

Примечание

No NC replicated for Connection!можно игнорировать. Оно появляется из-за того, что при регистрации нового DC Samba неверно устанавливает некоторые флаги репликации.

# samba-tool ldapcmp ldap://dc1.test.alt ldap://dc2.test.alt -Uadministrator

Password for [TEST\administrator]:

* Comparing [DOMAIN] context...

* Objects to be compared: 274

* Result for [DOMAIN]: SUCCESS

* Comparing [CONFIGURATION] context...

* Objects to be compared: 1625

* Result for [CONFIGURATION]: SUCCESS

* Comparing [SCHEMA] context...

* Objects to be compared: 1739

* Result for [SCHEMA]: SUCCESS

* Comparing [DNSDOMAIN] context...

* Objects to be compared: 41

* Result for [DNSDOMAIN]: SUCCESS

* Comparing [DNSFOREST] context...

* Objects to be compared: 18

* Result for [DNSFOREST]: SUCCESS

repadmin:

> repadmin /showrepl

# ldbsearch -H /var/lib/samba/private/sam.ldb '(fromServer=*CN=WindowsDC*)' --cross-ncs dn

# record 1

dn: CN=a46c895e-658b-463e-9ab5-a1c237fca4b1,CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=alt

# returned 1 records

# 1 entries

# 0 referrals

В этом примере возвращается один партнер по репликации (имя хоста: DC2). Имя хоста партнера по репликации является частью возвращаемого отличительного имени (DN).

samba-tool drs showrepl для отображения статуса репликации каталога.

INBOUND NEIGHBORS на контроллере домена Samba, а статусы успешны.

Sysvol присутствует на всех контроллерах домена AD и используется для хранения логон скриптов и объектов групповых политик. Отсутствие репликации этого каталога приведет к неправильной работе групповых политик и сценариев входа.

Важно

idmap.ldb из контроллера домена, имеющего роль FSMO PDC_Emulator, со всеми другими контроллерами домена. Это гарантирует, что все контроллеры домена будут использовать одни и те же идентификаторы. Если файл idmap.ldb не синхронизируется, на каждом контроллере домена будут разные идентификаторы.

idmap.ldb (см. раздел Сопоставления встроенных идентификаторов пользователей и групп) необходимо при первом присоединении к новому контроллеру домена, а затем переодически (для того чтобы гарантировать постоянство идентификаторов не нужно синхронизировать idmap.ldb каждый раз при синхронизации SysVol, но это следует делать периодически).

sysvol расположен в /var/lib/samba/ как на DC1, так и на DC2;

rsync расположен в /usr/bin/rsync;

unison расположен в /usr/bin/unison;

/var/log/sysvol-sync.log.

Примечание

# apt-get install rsync unison

unison может некорректно работать, поэтому при повторной его работе будет использоваться ранее созданное подключение по ssh, для этого:

#mkdir ~/.ssh/ctl#cat < < EOF > ~/.ssh/ctl/configHost * ControlMaster auto ControlPath ~/.ssh/ctl/%h_%p_%r ControlPersist 1 EOF

/root/.unison/:

# mkdir /root/.unison

/root/.unison/default.prf с следующим содержимым:

# Список каталогов, которые будут синхронизированы root = /var/lib/samba root = ssh://root@DC2.test.alt//var/lib/samba # Список подкаталогов, которые нужно синхронизировать path = sysvol auto=true batch=true perms=0 rsync=true maxthreads=1 retry=3 confirmbigdeletes=false servercmd=/usr/bin/unison # использовать rsync только для больших файлов?? copythreshold=1000 copyprog = /usr/bin/rsync -XAavz --rsh='ssh -p 22' --inplace --compress copyprogrest = /usr/bin/rsync -XAavz --rsh='ssh -p 22' --partial --inplace --compress copyquoterem = true copymax = 1 # Сохранять журнал с результатами работы в отдельном файле logfile = /var/log/sysvol-sync.log

touch /var/log/sysvol-sync.log

# apt-get install rsync unison

sysvol, и запустить команду синхронизации:

# /usr/bin/rsync -XAavz --log-file /var/log/sysvol-sync.log --delete-after -f"+ */" -f"- *" /var/lib/samba/sysvol root@dc2.test.alt:/var/lib/samba && /usr/bin/unison

rsync создает структуры каталогов с расширенными атрибутами, а затем утилита unison копирует только эти расширенные атрибуты файлов.

# crontab -e

*/5 * * * * /usr/bin/unison -silent

rsync и unison не должны выполняться в данный момент (можно проверить командой ps -aux);

/root/.unison;

sysvol и повторить синхронизацию;

/root/.inison/default.prf в другой файл, например: /root/.inison/sync_dc2.prf.

/root/.inison/dc2.prf изменить значение параметра root.

* * * * * /usr/bin/unison sync_dc2 -silent * * * * * /usr/bin/unison sync_dc3 -silent …

sysvol расположен в /var/lib/samba/ как на DC1, так и на DC2;

rsync расположен в /usr/bin/rsync;

osync расположен в /usr/bin/osync;

/var/log/osync_*.log;

Примечание

# apt-get install rsync osync

/etc/osync/sync.conf:

#!/usr/bin/env bash INSTANCE_ID="sync_sysvol" # Путь до SysVol на текущем сервере INITIATOR_SYNC_DIR="/var/lib/samba/sysvol" # Путь до SysVol на удалённом сервере TARGET_SYNC_DIR="ssh://root@DC2:22//var/lib/samba/sysvol" # ssh ключ root SSH_RSA_PRIVATE_KEY="/root/.ssh/id_ed25519" # Удалённые хосты которые osync пингует перед стартом REMOTE_3RD_PARTY_HOSTS="" # Сохранять xattr PRESERVE_ACL=yes # Сохранять xattr PRESERVE_XATTR=yes # Сохранять резервную копию удалённых файлов SOFT_DELETE=yes DESTINATION_MAILS="your@test.alt" REMOTE_RUN_AFTER_CMD="/usr/bin/samba-tool ntacl sysvolreset"

# apt-get install rsync

sysvol и запустить команду синхронизации:

# /usr/bin/osync.sh /etc/osync/sync.conf --dry --verbose

Если команда выполнилась без ошибок, можно удалить параметр --dry и запустить команду синхронизации снова:

# /usr/bin/osync.sh /etc/osync/sync.conf --verbose

В результате sysvol будет синхронизирован на обоих серверах.

Примечание

sysvol параметры SOFT_DELETE (сохранять резервные копии удалённых файлов) и CONFLICT_BACKUP (сохранять резервные копии файлов на целевой реплике, если они обновлены из исходной реплики) установлены в значение yes, то на источнике и получателе репликации необходимо создать каталоги .osync_workdir/deleted и .osync_workdir/backup:

#mkdir /var/lib/samba/sysvol/.osync_workdir/deleted#mkdir /var/lib/samba/sysvol/.osync_workdir/backup

# crontab -e

*/5 * * * * root /usr/bin/osync.sh /etc/osync/sync.conf --silent

rsync и osync не выполняются в данный момент (можно проверить, выполнив команду ps -aux| grep sync);

.osync_workdir на DC1 и DC2 в /var/lib/samba/sysvol/;

sysvol и повторить синхронизацию;

/etc/osync/sync.conf в другой файл, например: /etc/osync/sync_dc3.conf.

/etc/osync/sync_dc3.conf изменить значение параметра TARGET_SYNC_DIR.

# crontab -e

*/5 * * * * root /usr/bin/osync.sh /etc/osync/sync.conf --silent

*/5 * * * * root /usr/bin/osync.sh /etc/osync/sync_dc3.conf --silent

…

xidNumber в idmap.ldb. Из-за особенностей работы idmap.ldb нельзя гарантировать, что каждый контроллер домена будет использовать один и тот же идентификатор для данного пользователя или группы. Для того чтобы убедиться, что используются одни и те же идентификаторы, необходимо:

/usr/local/samba/private/idmap.ldb на существующем контроллере домена:

# tdbbackup -s .bak /usr/local/samba/private/idmap.ldb

Будет создан файл резервной копии /usr/local/samba/private/idmap.ldb.bak.

/usr/local/samba/private/ на новом присоединенном контроллере домена с удалением суффикса .bak, (заменить существующий файл).

# net cache flush

# samba-tool ntacl sysvolreset

Таблица 4.1. Сравнение Winbind и SSSD

|

Категория

|

Описание

|

Winbind

|

SSSD

|

|---|---|---|---|

|

Аутентификация

|

Проверка подлинности с использованием Kerberos

|

Да

|

Да

|

|

Проверка подлинности LDAP

|

Да

|

Да

|

|

|

Поддержка нескольких доменов AD

|

Да

|

Да

|

|

|

Поддержка лесов AD

|

Да

|

Да

|

|

|

Поддержка гетерогенных сетей AD/FreeIPA

|

Нет

|

Да

|

|

|

Безопасность

|

Простота настройки безопасной конфигурации

|

Нет

|

Да

|

|

Система имеет идентификатор и её ключ используется для защиты доступа к центральному серверу

|

Да

|

Да

|

|

|

Поддержка NTLM

|

Да

|

Нет

|

|

|

Поиск и сопоставление идентификаторов

|

Динамическое сопоставление идентификаторов AD SID

|

Да

|

Да

|

|

Использование преимуществ конкретных расширений и протоколов AD

|

Да

|

Да

|

|

|

DNS

|

Обновление и очистка DNS AD

|

Нет

|

Да

|

|

Поддержка сайтов AD DNS

|

Да

|

Да

|

|

|

Обмен файлами

|

Интеграция с Samba FS

|

Да

|

Да

|

|

Интеграция с клиентом CIFS

|

Да

|

Да

|

|

|

Служба печати

|

Сервер печати CUPS с использованием Kerberos

|

Да

|

Да

|

|

Политики

|

Централизованное управление контролем доступа на основе хоста через GPO

|

Нет

|

Да

|

|

Интеграция с другими сервисами и приложениями

|

Интеграция с основными утилитами, такими как SSH, sudo, automount

|

Нет

|

Да

|

|

Расширенные интерфейсы идентификации по локальной шине сообщений D-Bus

|

Нет

|

Да

|

|

|

Специальные функции для приложений (Docker, Cockpit, GSS Proxy и др.)

|

Нет

|

Да

|

# apt-get install task-auth-ad-sssd

Примечание

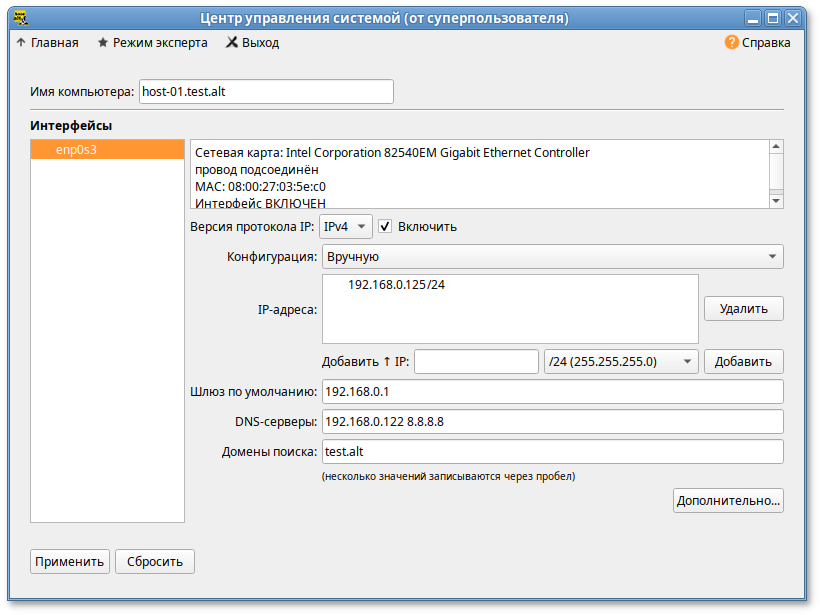

# hostnamectl set-hostname host-01.test.alt

/etc/net/ifaces/enp0s3/resolv.conf со следующим содержимым:

nameserver 192.168.0.122где 192.168.0.122 — IP-адрес DNS-сервера домена.

/etc/resolvconf.conf добавить/отредактировать следующие параметры:

interface_order='lo lo[0-9]* lo.* enp0s3' search_domains=test.altгде enp0s3 — интерфейс на котором доступен контроллер домена, test.alt — домен.

# resolvconf -u

Примечание

/etc/resolv.conf должны появиться строки:

search test.alt nameserver 192.168.0.122

nslookup и host.

#nslookup dc1.test.altServer: 192.168.0.122 Address: 192.168.0.1222#53 Name: dc1.test.alt Address: 192.168.0.122 #host dc1.test.altdc1.test.alt has address 192.168.0.122

#nslookup 192.168.0.122122.0.168.192.in-addr.arpa name = dc1.alt.test. #host 192.168.0.122122.0.168.192.in-addr.arpa domain name pointer dc1.alt.test.

$ nslookup

> set type=SRV

> _ldap._tcp.test.alt

Server: 192.168.0.122

Address: 192.168.0.122#53

_ldap._tcp.test.alt service = 0 100 389 dc2.test.alt.

_ldap._tcp.test.alt service = 0 100 389 dc1.test.alt.

> exit

или:

$ host -t SRV _ldap._tcp.test.alt

_ldap._tcp.test.alt has SRV record 0 100 389 dc1.test.alt.

_ldap._tcp.test.alt has SRV record 0 100 389 dc2.test.alt.

system-auth:

# system-auth <Действие> <Опции>

В таблице Опции команды system-auth приведено описание опций этой команды.

Таблица 4.2. Опции команды system-auth

|

Параметр

|

Описание

|

|---|---|

|

Действие

|

|

status

|

Показать текущую схему аутентификацию

|

list

|

Вывести список доступных схем аутентификации

|

write

|

Установить заданные параметры аутентификации

|

|

Опция

|

|

-d

|

Включить отладку

|

--winbind

|

Использовать Samba Winbind для подключения системы к AD (если этот параметр не указан, будет использован SSSD)

|

--gpo

|

Включить групповые политики на машине

|

--createcomputer=OU/SubOU

|

Субконтейнер в AD (организационная единица/подразделение), куда будет помещена машина при вводе в домен

|

--windows2003

|

Ввести станцию в домен windows 2003

|

--version

|

Вывести версию программы

|

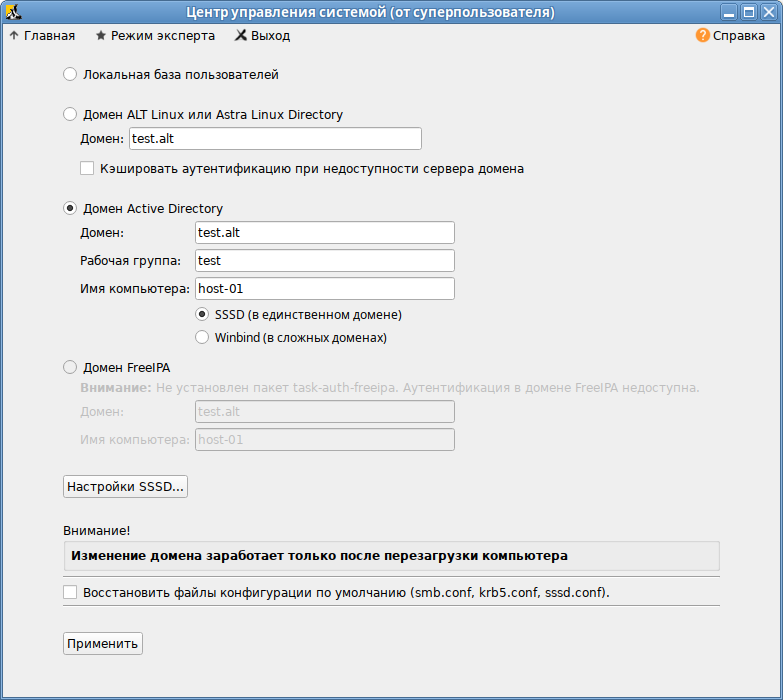

# system-auth status

ad TEST.ALT HOST-01 TEST

# system-auth write local

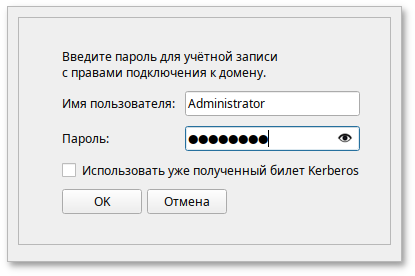

# system-auth write ad <Домен> <Имя компьютера> <Рабочая группа> <Имя пользователя> [<Пароль>] [--windows2003] [--createcomputer="COMPUTEROU/SubCOMPUTEROU/SubSubCOMPUTEROU"] [--winbind] [--gpo]

man realm

man sssd-ad

man sssd

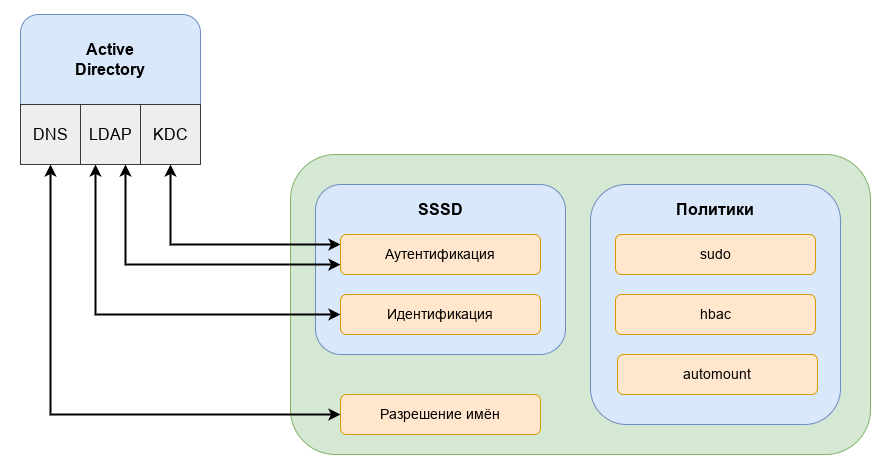

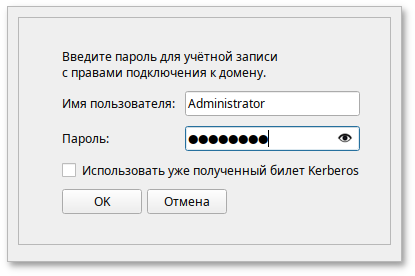

# system-auth write ad test.alt host-01 test 'administrator' 'Pa$$word'

Joined 'HOST-01' to dns domain 'test.alt'

#getent passwd ivanovivanov:*:1187401105:1187400513:Иван Иванов:/home/TEST.ALT/ivanov:/bin/bash #net ads infoLDAP server: 192.168.0.122 LDAP server name: dc1.test.alt Realm: TEST.ALT Bind Path: dc=TEST,dc=ALT LDAP port: 389 Server time: Ср, 27 мар 2024 10:36:51 EET KDC server: 192.168.0.122 Server time offset: 2 Last machine account password change: Ср, 20 мар 2024 11:13:27 EET #net ads testjoinJoin is OK

Примечание

# samba-tool user list

Примечание

man realm

man winbindd

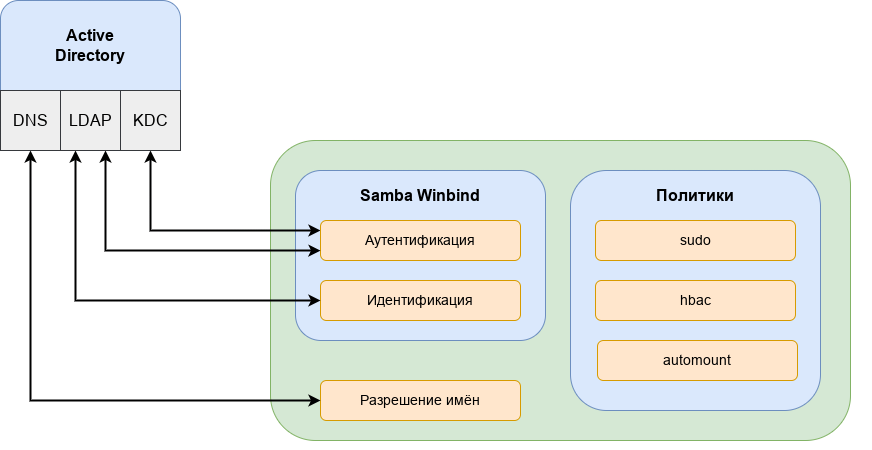

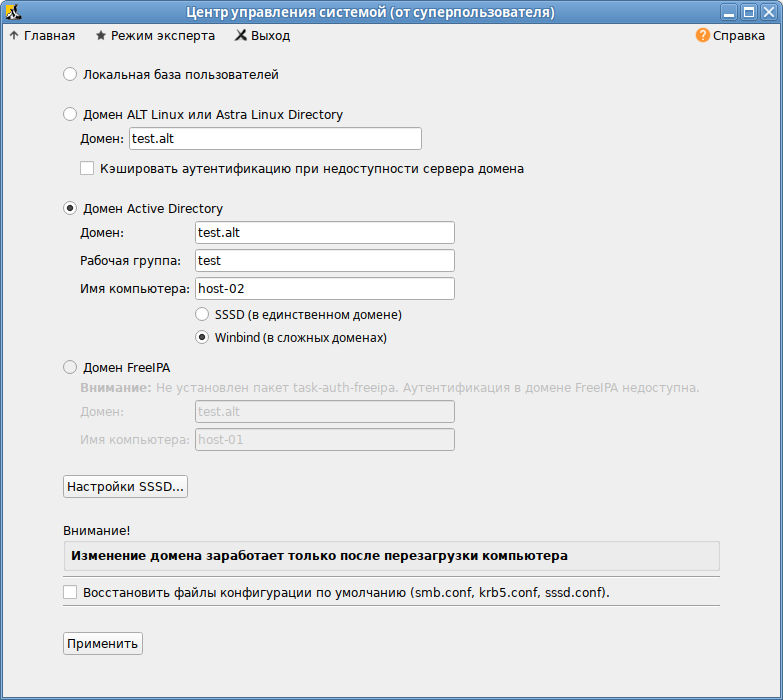

# system-auth write ad test.alt host-02 test 'administrator' 'Pa$$word' --winbind

Joined 'HOST-02' to dns domain 'test.alt'

#getent passwd ivanovivanov:*:10000:10001::/home/TEST.ALT/ivanov:/bin/bash #net ads infoLDAP server: 192.168.0.122 LDAP server name: dc1.test.alt Realm: TEST.ALT Bind Path: dc=TEST,dc=ALT LDAP port: 389 Server time: Ср, 27 мар 2024 13:20:46 EET KDC server: 192.168.0.122 Server time offset: 2 Last machine account password change: Ср, 20 мар 2024 12:36:35 EET #net ads testjoinJoin is OK

Примечание

# samba-tool user list

net подключается к IP-адресу 127.0.0.1. Если Samba не прослушивает петлевой интерфейс, соединение не устанавливается. Например:

# net rpc rights list -U administrator

Could not connect to server 127.0.0.1

Connection failed: NT_STATUS_CONNECTION_REFUSED

Примечание

-I <IP-адрес> или -S <Имя хоста> в команду net:

# net rpc rights list -U administrator -I 192.168.0.122

Password for [TEST\administrator]:

SeMachineAccountPrivilege Add machines to domain

SeTakeOwnershipPrivilege Take ownership of files or other objects

…

getent passwd и getent group нельзя увидеть доменных пользователей и группы. Этот функционал отключен по умолчанию, для того чтобы сократить нагрузку на серверы. Поэтому для проверки необходимо указать точное имя пользователя:

# getent passwd <имя_пользователя>

Примечание

# samba-tool user list

getent passwd <имя_пользователя> ничего не возвращает, следует попробовать выполнить команду:

# getent passwd <рабочая_группа>\<имя_пользователя>

Например:

# getent passwd "TEST\ivanov"

Если эта команда работает, а первая нет, то необходимо добавить следующую строку в файл smb.conf:

winbind use default domain = yes

realm leave. Эта команда удалит конфигурацию домена из SSSD и локальной системы:

# realm leave test.alt

-U:

# realm leave test.alt -U <пользователь>

Сначала команда пытается подключиться без использования учетных данных, но при необходимости запрашивает пароль.

--remove:

# realm leave --remove test.alt

man realm (8).

Примечание

# control system-auth

local

Примечание

/etc/lightdm/lightdm.conf закомментировать строку в группе [SeatDefaults]:

#greeter-hide-users=true

Важно

Важно

/var/lib/samba/sysvol SID'ы домена не корректно транслируются в UNIX user id и group id.

Важно

# apt-get install task-auth-ad-winbind gpupdate

/etc/krb5.conf должны быть заданы следующие параметры:

/etc/krb5.conf:

[logging] [libdefaults] dns_lookup_kdc = true dns_lookup_realm = false ticket_lifetime = 24h renew_lifetime = 7d forwardable = true rdns = false default_realm = TEST.ALT [realms] [domain_realm]

/etc/samba/smb.conf должны быть заданы следующие параметры:

/etc/samba/smb.conf:

[global]

dns forwarder = 8.8.8.8

netbios name = DC1

kerberos method = dedicated keytab

dedicated keytab file = /etc/krb5.keytab

realm = TEST.ALT

server role = active directory domain controller

workgroup = TEST

idmap_ldb:use rfc2307 = yes

template shell = /bin/bash

template homedir = /home/TEST.ALT/%U

wins support = no

winbind use default domain = yes

winbind enum users = no

winbind enum groups = no

winbind refresh tickets = yes

winbind offline logon = yes

[sysvol]

path = /var/lib/samba/sysvol

read only = No

[netlogon]

path = /var/lib/samba/sysvol/test.alt/scripts

read only = No

/etc/nsswitch.conf должны быть заданы следующие параметры:

/etc/nsswitch.conf:

passwd: files winbind systemd shadow: tcb files winbind group: files [SUCCESS=merge] winbind role systemd gshadow: files hosts: files myhostname dns ethers: files netmasks: files networks: files protocols: files rpc: files services: files automount: files aliases: files

# control system-auth winbind

# apt-get install task-auth-ad-sssd gpupdate

/etc/krb5.conf должны быть заданы следующие параметры:

/etc/krb5.conf:

includedir /etc/krb5.conf.d/ [logging] [libdefaults] dns_lookup_kdc = true dns_lookup_realm = false ticket_lifetime = 24h renew_lifetime = 7d forwardable = true rdns = false default_realm = TEST.ALT [realms] [domain_realm]

/etc/sssd/sssd.conf должны быть заданы следующие параметры:

/etc/sssd/sssd.conf:

[sssd] config_file_version = 2 services = nss, pam # Managed by system facility command: ## control sssd-drop-privileges unprivileged|privileged|default user = root # SSSD will not start if you do not configure any domains. domains = TEST.ALT [nss] [pam] [domain/TEST.ALT] id_provider = ad auth_provider = ad chpass_provider = ad access_provider = ad default_shell = /bin/bash fallback_homedir = /home/%d/%u debug_level = 0 ; cache_credentials = false ad_gpo_ignore_unreadable = true ad_gpo_access_control = permissive ad_update_samba_machine_account_password = true ad_maximum_machine_account_password_age = 0

/etc/samba/smb.conf должны быть заданы следующие параметры:

/etc/samba/smb.conf:

[global]

dns forwarder = 8.8.8.8

netbios name = DC1

realm = TEST.ALT

server role = active directory domain controller

workgroup = TEST

idmap_ldb:use rfc2307 = yes

template shell = /bin/bash

template homedir = /home/TEST.ALT/%U

kerberos method = system keytab

wins support = no

winbind use default domain = yes

winbind enum users = no

winbind enum groups = no

winbind refresh tickets = yes

winbind offline logon = yes

idmap config * : range = 200000-2000200000

idmap config * : backend = sss

[sysvol]

path = /var/lib/samba/sysvol

read only = No

[netlogon]

path = /var/lib/samba/sysvol/test.alt/scripts

read only = No

/etc/nsswitch.conf должны быть заданы следующие параметры:

/etc/nsswitch.conf:

passwd: files sss systemd shadow: tcb files sss group: files [SUCCESS=merge] sss role systemd gshadow: files hosts: files myhostname dns ethers: files netmasks: files networks: files protocols: files rpc: files services: files automount: files aliases: files

# control system-auth sss

# net ads keytab create

nscd:

# systemctl disable --now nscd

sssd:

# systemctl enable --now sssd

# roleadd 'domain users' users

# roleadd 'domain admins' localadmins

Важно

# gpupdate-setup enable --local-policy ad-domain-controller

Важно

#control sshd-allow-groups enabled#control sshd-allow-groups-list remote

# control sshd-gssapi-auth enabled

sshd:

# systemctl restart sshd

Примечание

pwdlastset.

Примечание

Важно

Важно

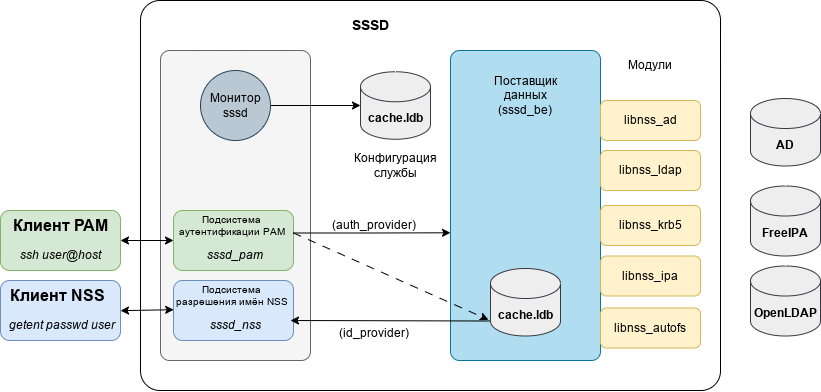

sssd и winbind.

/etc/krb5.keytab). Поэтому, во избежание конфликтов с sssd, следует отключить этот функционал.

/etc/samba/smb.conf в секцию [global] добавить параметр machine password timeout = 0:

[global] machine password timeout = 0

sssd для обновления пароля учётной записи компьютера использует утилиту adcli. Необходимо убедиться, что пакет adcli установлен в системе:

# apt-get install adcli

ad_maximum_machine_account_password_age (секция [domain/<Домен>]) в /etc/sssd/sssd.conf. Значение по умолчанию: 30 дней.

sssd необходим доступ на запись в файл /etc/krb5.keytab. Для этого не достаточно привилегий пользователя _sssd, от которого обычно и запускается sssd. Необходимо запускать sssd с правами суперпользователя. Для этого следует в файле /etc/sssd/sssd.conf в секции [sssd] изменить значение параметра user на root:

[sssd] user = root [domain/<Домен>] ad_update_samba_machine_account_password = true

Важно

/etc/samba/smb.conf:

machine password timeout = 0

/etc/sssd/sssd.conf:

ad_update_samba_machine_account_password = true

/etc/sssd/sssd.conf (секция [domain/<Домен>]) значение параметра ad_maximum_machine_account_password_age установить равным 0:

[domain/<Домен>] ad_maximum_machine_account_password_age = 0

/etc/samba/smb.conf (секция [global]) значение параметра machine password timeout установить равным 0:

[global] machine password timeout = 0

# net ads info

…

Last machine account password change: Ср, 20 мар 2024 12:36:35 EET

# net ads info -U <user>

Last machine account password change.

/etc/krb5.keytab) содержит корректную информацию:

# klist -ke

Keytab name: FILE:/etc/krb5.keytab

KVNO Principal

---- --------------------------------------------------------------------------

1 host/work.test.alt@TEST.ALT (aes256-cts-hmac-sha1-96)

1 host/WORK@TEST.ALT (aes256-cts-hmac-sha1-96)

1 host/work.test.alt@TEST.ALT (aes128-cts-hmac-sha1-96)

1 host/WORK@TEST.ALT (aes128-cts-hmac-sha1-96)

1 host/work.test.alt@TEST.ALT (DEPRECATED:arcfour-hmac)

1 host/WORK@TEST.ALT (DEPRECATED:arcfour-hmac)

1 restrictedkrbhost/work.test.alt@TEST.ALT (aes256-cts-hmac-sha1-96)

1 restrictedkrbhost/WORK@TEST.ALT (aes256-cts-hmac-sha1-96)

1 restrictedkrbhost/work.test.alt@TEST.ALT (aes128-cts-hmac-sha1-96)

1 restrictedkrbhost/WORK@TEST.ALT (aes128-cts-hmac-sha1-96)

1 restrictedkrbhost/work.test.alt@TEST.ALT (DEPRECATED:arcfour-hmac)

1 restrictedkrbhost/WORK@TEST.ALT (DEPRECATED:arcfour-hmac)

1 WORK$@TEST.ALT (aes256-cts-hmac-sha1-96)

1 WORK$@TEST.ALT (aes128-cts-hmac-sha1-96)

1 WORK$@TEST.ALT (DEPRECATED:arcfour-hmac)

/etc/krb5.keytab:

# kinit -k WORK\$@TEST.ALT

#klistTicket cache: KEYRING:persistent:0:0 Default principal: WORK$@TEST.ALT Valid starting Expires Service principal 21.04.2023 12:25:37 21.04.2023 22:25:37 krbtgt/TEST.ALT@TEST.ALT renew until 28.04.2023 12:25:37 #kdestroy -p WORK\$@TEST.ALT

Важно

/etc/krb5.keytab) соответствует реальному имени машины (см. вывод команды hostnamectl).

# apt-get update && apt-get dist-upgrade

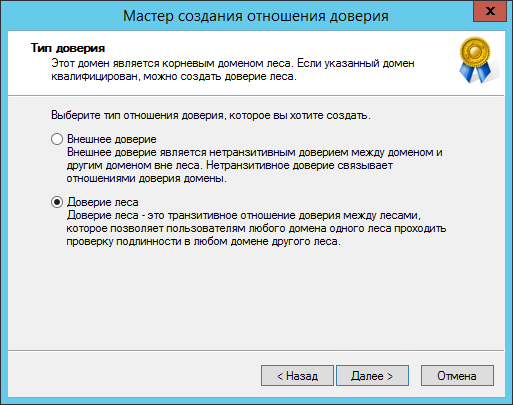

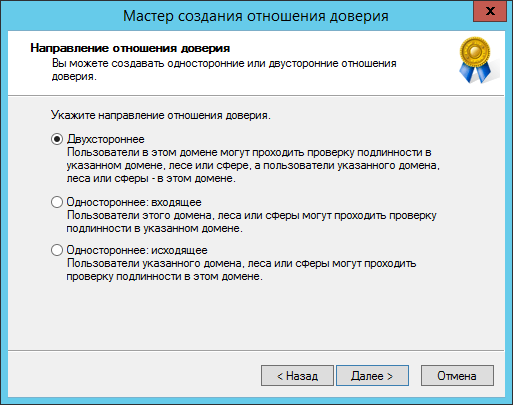

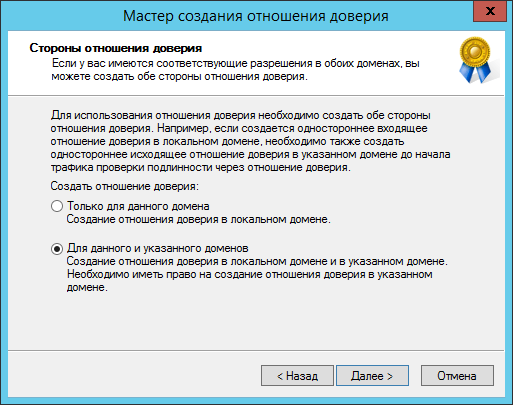

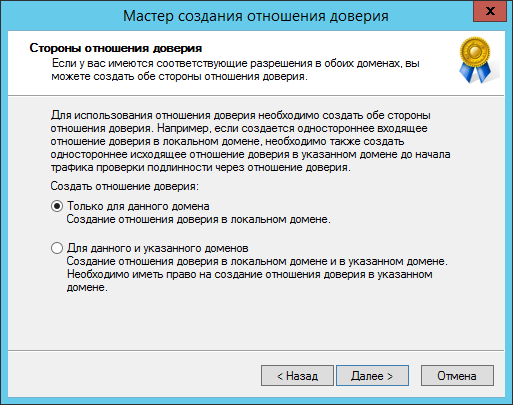

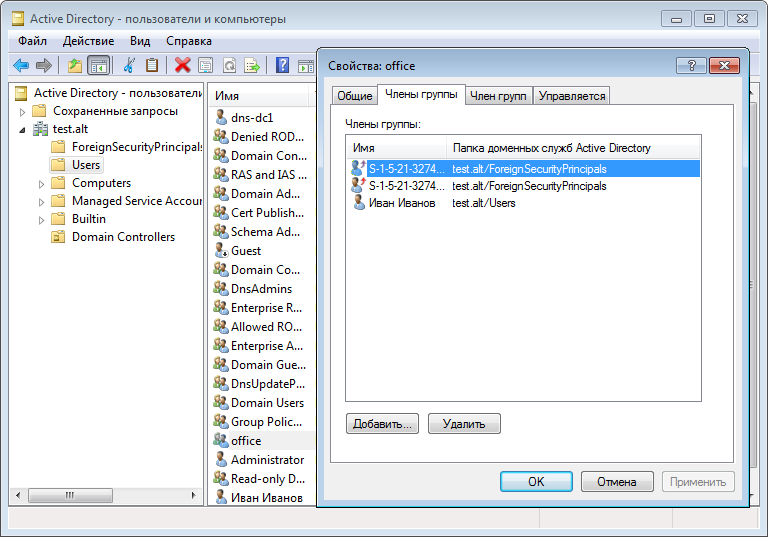

/etc/krb5.keytab;

foreignSecurityPrincipal для всех добавленных пользователей и групп из доверенного домена.

External, а не Forest;

samba-tool.

Таблица 5.1. Команды управления доверием

|

Команда

|

Описание

|

Примечание

|

|---|---|---|

|

domain trust create <домен>

|

Создать доверие домена или леса

|

Можно использовать следующие опции:

|

|

domain trust modify <домен>

|

Изменить доверие домена или леса

|

|

|

domain trust delete <домен>

|

Удалить доверие домена или леса

|

Можно использовать следующие опции:

|

|

domain trust list

|

Вывести список доверительных отношений домена

|

|

|

domain trust show <домен>

|

Показать сведения о доверенном домене

|

|

|

domain trust validate <домен>

|

Проверить доверие к домену

|

Можно использовать следующие опции:

|

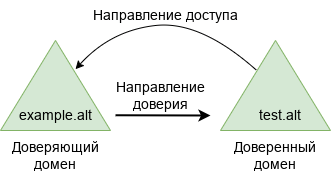

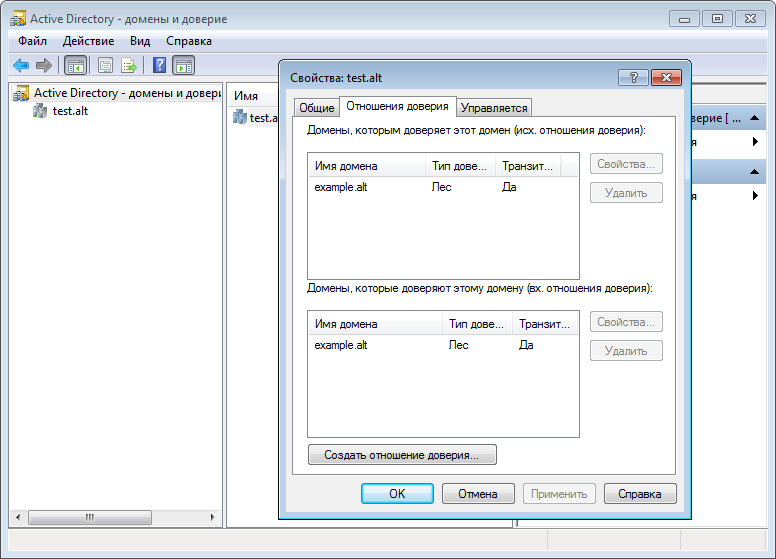

Таблица 5.2. Исходные данные

|

Имя домена

|

Контроллер домена

|

IP-адрес

|

ОС контроллера домена

|

Версия Samba

|

|---|---|---|---|---|

TEST.ALT

|

dc1.test.alt

|

192.168.0.122

|

ALT Server 10.2

|

4.19.4

|

EXAMPLE.ALT

|

s1.example.alt

|

192.168.0.172

|

ALT Server 10.2

|

4.19.4

|

/etc/bind/options.conf.

zone "example.alt" {

type forward;

forwarders { 192.168.0.172; };

};

zone "test.alt" {

type forward;

forwarders { 192.168.0.122; };

};

# systemctl restart bind.service

Примечание

/etc/bind/options.conf в секцию options добавить параметр:

dnssec-validation no;И перезапустить службу DNS:

# systemctl restart bind.service

/etc/samba/smb.conf (в параметре dns forwarder). Например:

dns forwarder = 192.168.0.150 8.8.8.8

# systemctl restart samba

/etc/bind/options.conf:

options добавить параметр:

dnssec-validation no;

zone "example.alt" {

type forward;

forwarders { 192.168.0.172; };

};

zone "test.alt" {

type forward;

forwarders { 192.168.0.122; };

};

# systemctl restart bind.service

#host -t srv _kerberos._tcp.example.alt_kerberos._tcp.example.alt has SRV record 0 100 88 s1.example.alt. #host -t srv _kerberos._tcp.test.alt_kerberos._tcp.test.alt has SRV record 0 100 88 dc1.test.alt.

#host -t srv _kerberos._tcp.example.alt_kerberos._tcp.example.alt has SRV record 0 100 88 s1.example.alt. #host -t srv _kerberos._tcp.test.alt_kerberos._tcp.test.alt has SRV record 0 100 88 dc1.test.alt.

#kinit administrator@EXAMPLE.ALTPassword for administrator@EXAMPLE.ALT: #klistTicket cache: KEYRING:persistent:0:krb_ccache_eFyZ8Tr Default principal: administrator@EXAMPLE.ALT Valid starting Expires Service principal 27.03.2024 14:14:36 28.03.2024 00:14:36 krbtgt/TEST.ALT@TEST.ALT renew until 28.03.2024 14:14:32

#kinit administrator@TEST.ALTPassword for administrator@TEST.ALT: #klistTicket cache: FILE:/tmp/krb5cc_0 Default principal: administrator@TEST.ALT Valid starting Expires Service principal 27.03.2024 15:17:50 28.03.2024 01:17:50 krbtgt/TEST.ALT@TEST.ALT renew until 28.03.2024 15:17:46

Важно

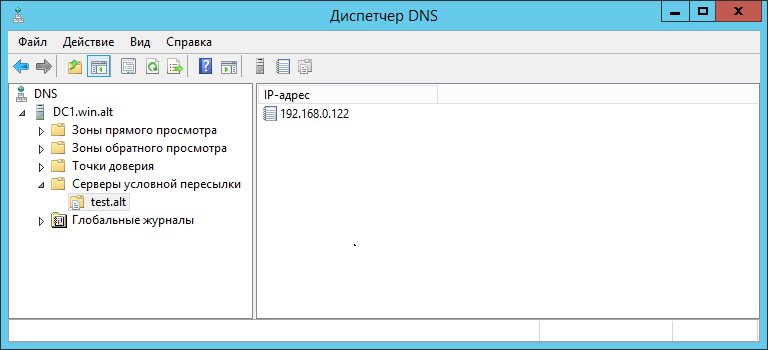

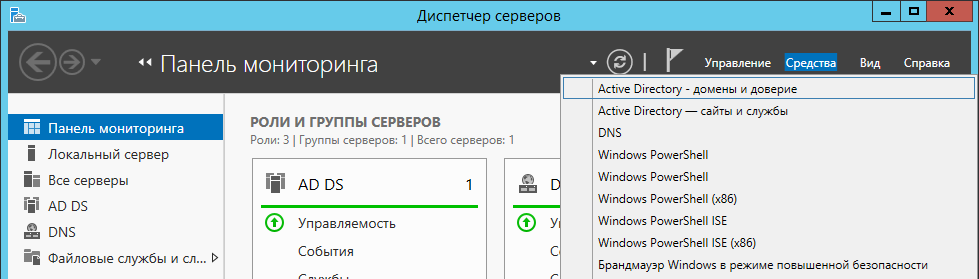

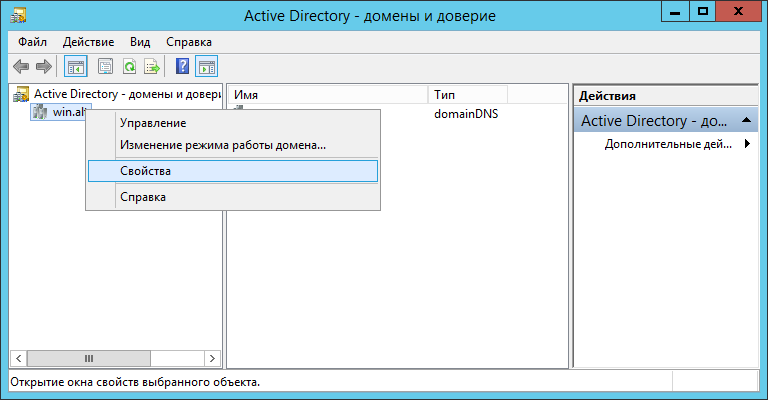

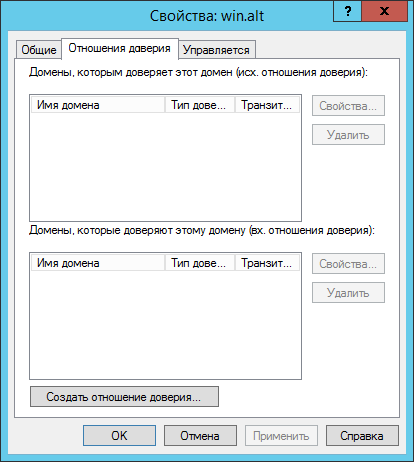

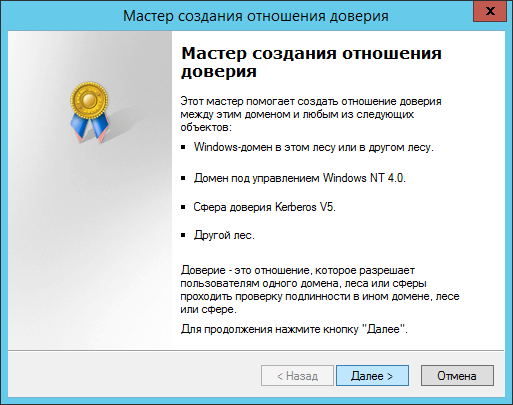

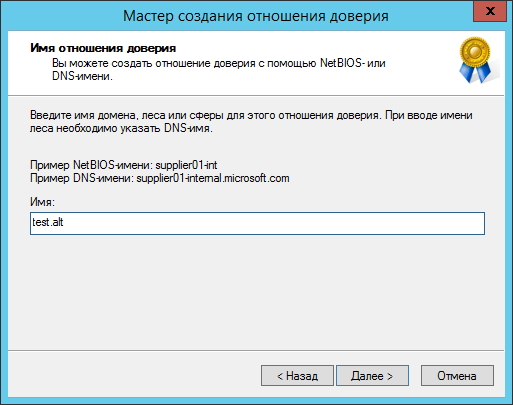

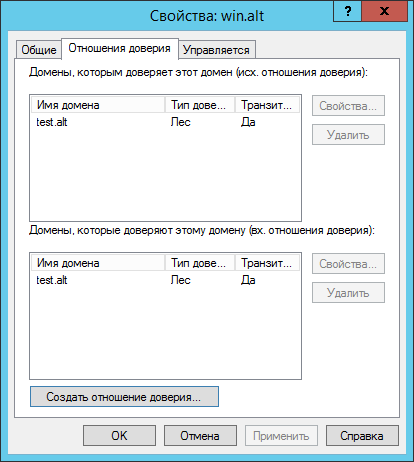

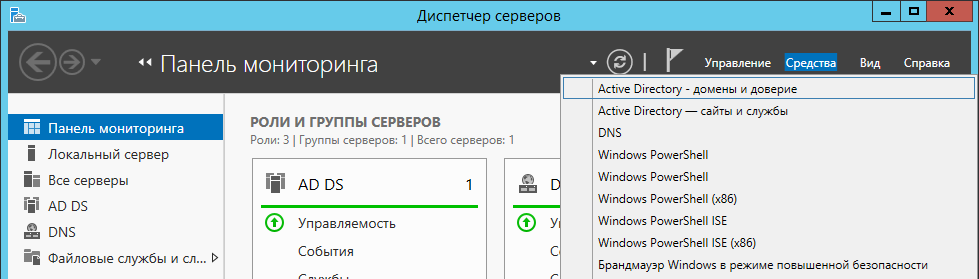

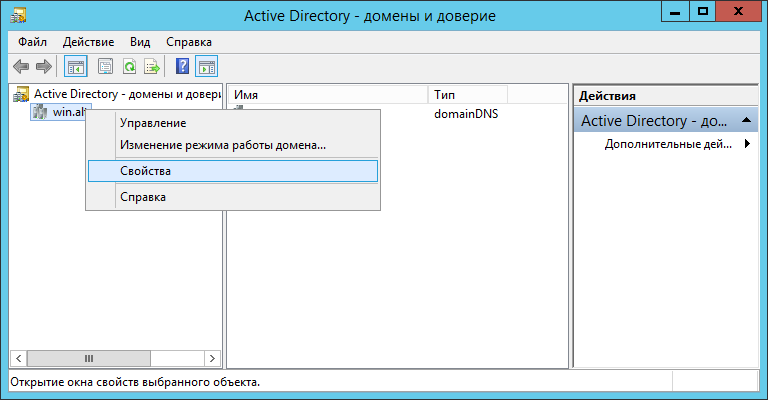

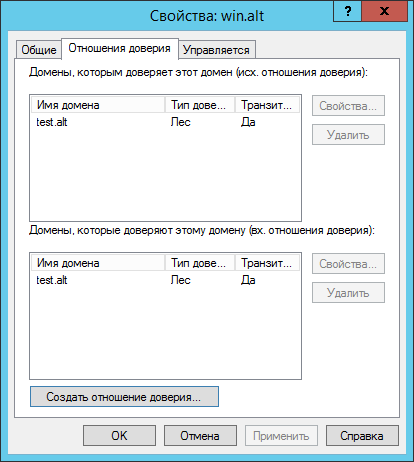

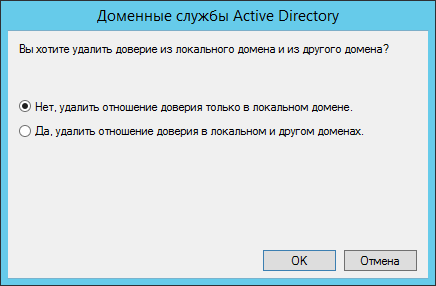

Таблица 5.3. Исходные данные

|

Имя домена

|

Контроллер домена

|

IP-адрес

|

ОС

|

Версия Samba

|

|---|---|---|---|---|

TEST.ALT

|

dc1.test.alt

|

192.168.0.122

|

ALT Server 10.2

|

4.19.4

|

WIN.ALT

|

DC1.win.alt

|

192.168.0.190

|

Windows Server 2012

|

|

C:\> dnscmd 127.0.0.1 /ZoneAdd test.alt /Forwarder 192.168.0.122

DNS Server 127.0.0.1 created zone test.alt:

Command completed successfully

Или выполнить следующую команду в сеансе PowerShell для настройки пересылки DNS:

PS C:\Windows\system32> Add-DnsServerConditionalForwarderZone -Name test.alt -MasterServers 192.168.0.122 -ReplicationScope Forest

/etc/bind/options.conf (или /etc/bind/ddns.conf) строки:

zone "win.alt" {

type forward;

forwarders { 192.168.0.190; };

};

И перезапустить службу DNS:

# systemctl restart bind.service

Примечание

/etc/bind/options.conf в секцию options добавить параметр:

dnssec-validation no;И перезапустить службу DNS:

# systemctl restart bind.service

/etc/samba/smb.conf (в параметре dns forwarder). Например:

dns forwarder = 192.168.0.150 8.8.8.8

# systemctl restart samba

/etc/bind/options.conf:

options добавить параметр:

dnssec-validation no;

zone "win.alt" {

type forward;

forwarders { 192.168.0.190; };

};

# systemctl restart bind.service

#dig +short -t SRV _kerberos._udp.test.alt0 100 88 dc1.test.alt. #dig +short -t SRV _ldap._tcp.test.alt0 100 389 dc1.test.alt.

#dig +short -t SRV _kerberos._tcp.dc._msdcs.win.alt0 100 88 dc1.win.alt. #dig +short -t SRV _ldap._tcp.dc._msdcs.win.alt0 100 389 dc1.win.alt.

#kinit administrator@WIN.ALTPassword for administrator@WIN.ALT: #klistTicket cache: FILE:/tmp/krb5cc_0 Default principal: administrator@WIN.ALT Valid starting Expires Service principal 27.04.2023 17:42:28 28.04.2023 03:42:28 krbtgt/WIN.ALT@WIN.ALT renew until 28.04.2023 17:42:25

C:\>nslookup.exe>set type=SRV

>_kerberos._udp.test.alt_kerberos._udp.test.alt SRV service location: priority = 0 weight = 100 port = 88 svr hostname = dc1.test.alt … test.alt primary name server = dc1.test.alt responsible mail addr = hostmaster.test.alt serial = 7 refresh = 900 (15 mins) retry = 600 (10 mins) expire = 86400 (1 days) default TTL = 3600 (1 hours) >_ldap._tcp.test.alt_ldap._tcp.test.alt SRV service location: priority = 0 weight = 100 port = 389 svr hostname = dc1.test.alt …

# samba-tool domain trust create EXAMPLE.ALT --type=forest --direction=both --create-location=both -U administrator@EXAMPLE.ALT

LocalDomain Netbios[TEST] DNS[test.alt] SID[S-1-5-21-1455776928-3410124986-2843404052]

RemoteDC Netbios[S1] DNS[s1.example.alt] ServerType[PDC,GC,LDAP,DS,KDC,TIMESERV,CLOSEST,WRITABLE,GOOD_TIMESERV,FULL_SECRET_DOMAIN_6]

Password for [administrator@EXAMPLE.ALT]:

RemoteDomain Netbios[EXAMPLE] DNS[example.alt] SID[S-1-5-21-3274802069-598906262-3677769431]

Creating remote TDO.

Remote TDO created.

Setting supported encryption types on remote TDO.

Creating local TDO.

Local TDO created

Setting supported encryption types on local TDO.

Setup local forest trust information...

Namespaces[2] TDO[example.alt]:

TLN: Status[Enabled] DNS[*.example.alt]

DOM: Status[Enabled] DNS[example.alt] Netbios[EXAMPLE] SID[S-1-5-21-3274802069-598906262-3677769431]

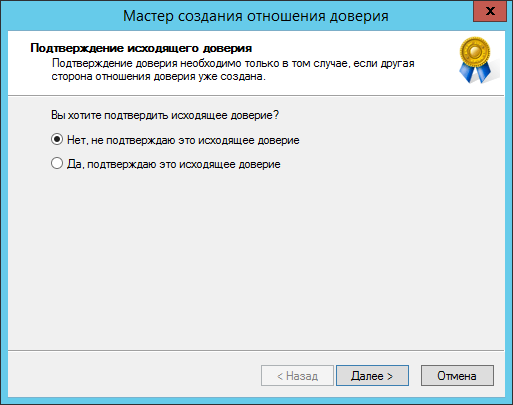

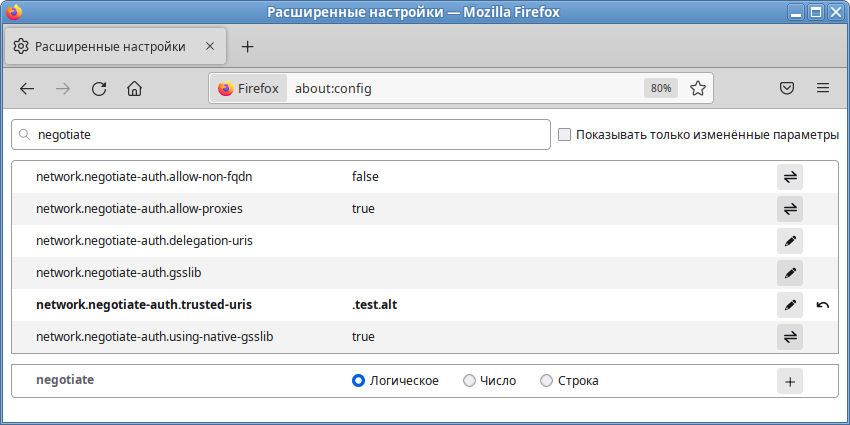

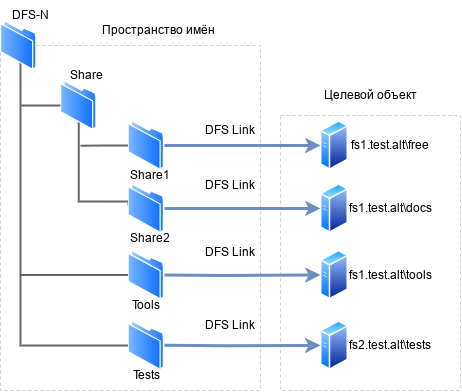

Setup remote forest trust information...