Редакция март, 2024

Аннотация

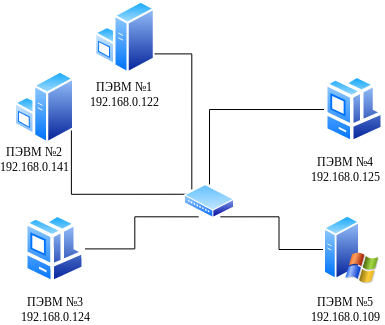

Таблица 1.1. Состав технических и программных средств стенда

|

№ ПЭВМ

|

Программная среда

|

Описание

|

|---|---|---|

|

1

|

ОС «Альт Сервер»

|

Контроллер домена (DC)

|

|

2

|

ОС «Альт Сервер»

|

Вторичный DC

|

|

3

|

ОС «Альт» («Альт Рабочая станция», «Альт Рабочая станция K», «Альт Образование»)

Должны быть установлены модуль удаленного управления базой данных конфигурации (ADMC) и модуль редактирования настроек клиентской конфигурации (GPUI)

|

Целевая рабочая станция с инструментами администрирования

|

|

4

|

ОС «Альт» («Альт Рабочая станция», «Альт Рабочая станция K», «Альт Образование»)

|

Целевая рабочая станция

|

|

5

|

ОС Microsoft Windows Server (управление сервером Samba с помощью RSAT поддерживается из среды до Windows 2012R2 включительно).

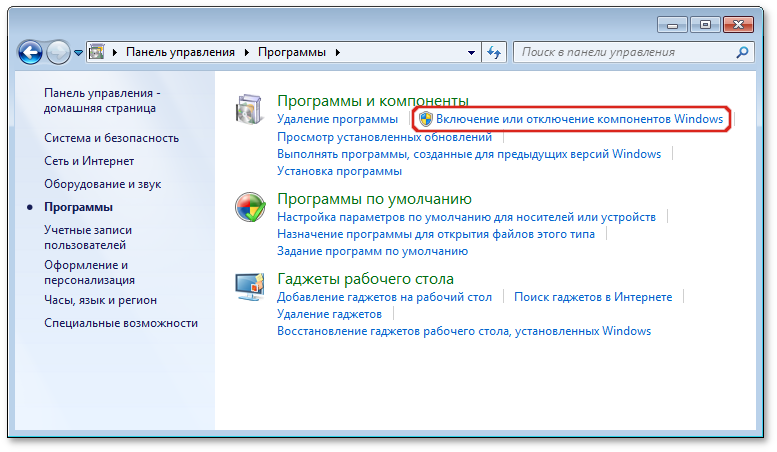

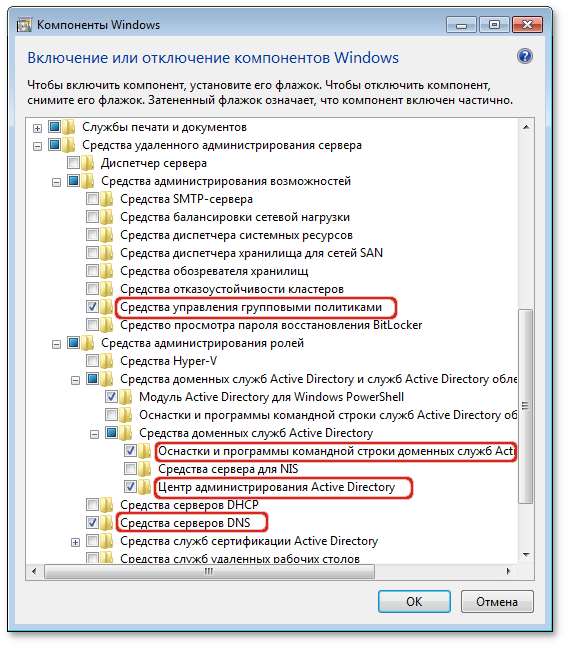

Должны быть установлены компоненты удаленного администрирования

|

Рабочая станция с административными инструментами

|

Примечание

Примечание

Примечание

Предупреждение

Примечание

Примечание

Примечание

#apt-get update#apt-get dist-upgrade#update-kernel#apt-get clean#reboot

Примечание

$ su -

или зарегистрировавшись в системе (например, на второй консоли Ctrl+Alt+F2) под именем root.

# apt-get install task-samba-dc

# for service in smb nmb krb5kdc slapd bind; do systemctl disable $service; systemctl stop $service; done

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

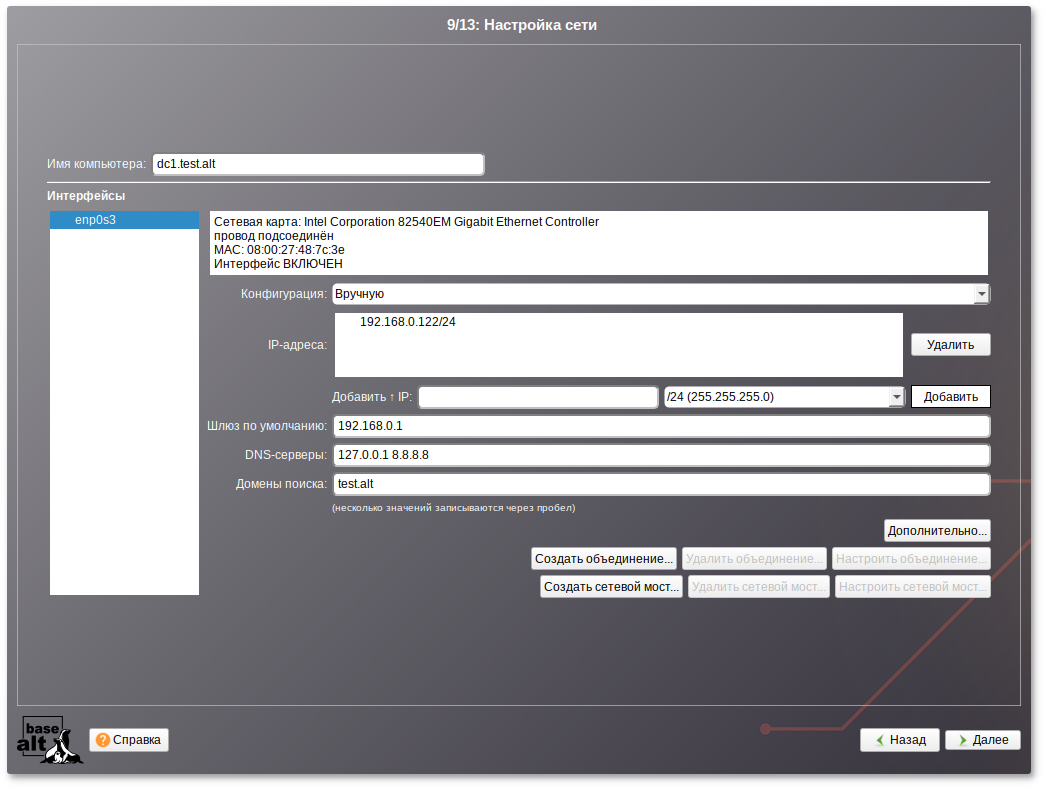

/etc/sysconfig/network необходимо добавить строку:

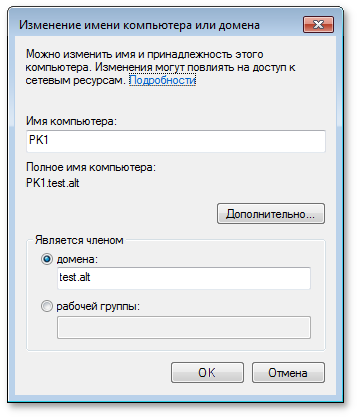

HOSTNAME=dc1.test.altИ выполнить команды:

#hostnamectl set-hostname dc1.test.alt#domainname test.alt

Примечание

/etc/resolv.conf должна присутствовать строка:

nameserver 127.0.0.1Если этой строки в файле

/etc/resolv.conf нет, то в конец файла /etc/resolvconf.conf следует добавить строку:

name_servers='127.0.0.1'и перезапустить сервис resolvconf:

# resolvconf -u

# samba-tool domain provision --realm=test.alt --domain test --adminpass='Pa$$word' --dns-backend=SAMBA_INTERNAL --option="dns forwarder=8.8.8.8" --server-role=dc --use-rfc2307

где

Примечание

Примечание

# samba-tool domain provision --realm=test.alt --domain=test --adminpass='Pa$$word' --dns-backend=SAMBA_INTERNAL --option="dns forwarder=8.8.8.8" --option="ad dc functional level = 2016" --server-role=dc --function-level=2016

# systemctl enable --now samba

krb5.conf для домена в каталоге /var/lib/samba/private/. Заменить этим файлом файл, находящийся в каталоге /etc/:

# cp /var/lib/samba/private/krb5.conf /etc/krb5.conf

# samba-tool domain info 127.0.0.1

Forest : test.alt

Domain : test.alt

Netbios domain : TEST

DC name : dc1.test.alt

DC netbios name : DC1

Server site : Default-First-Site-Name

Client site : Default-First-Site-Name

/etc/resolv.conf:

#cat /etc/resolv.confsearch test.alt nameserver 127.0.0.1 #host test.alttest.alt has address 192.168.0.122

#host -t SRV _kerberos._udp.test.alt._kerberos._udp.test.alt has SRV record 0 100 88 dc1.test.alt. #host -t SRV _ldap._tcp.test.alt._ldap._tcp.test.alt has SRV record 0 100 389 dc1.test.alt. #host -t A dc1.test.alt.dc1.test.alt has address 192.168.0.122

# kinit administrator@TEST.ALT

Password for administrator@TEST.ALT:

Примечание

#samba-tool user create ivanov --given-name='Иван Иванов' --mail-address='ivanov@test.alt'#samba-tool user setexpiry ivanov --noexpiry

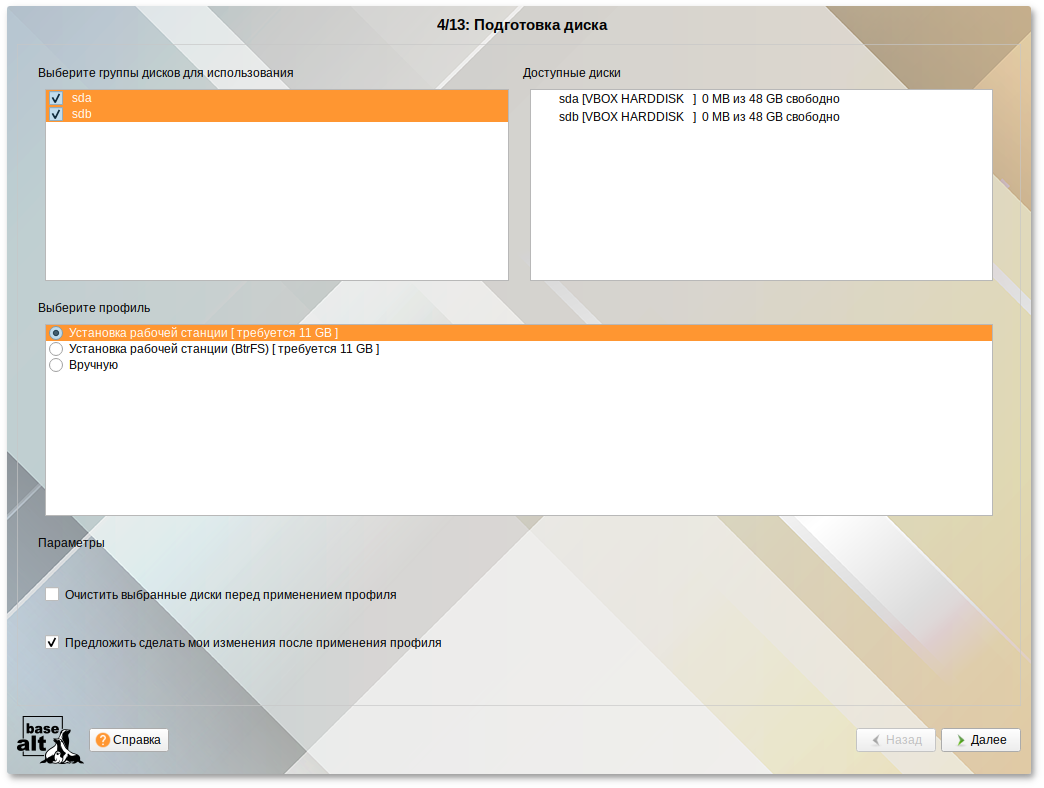

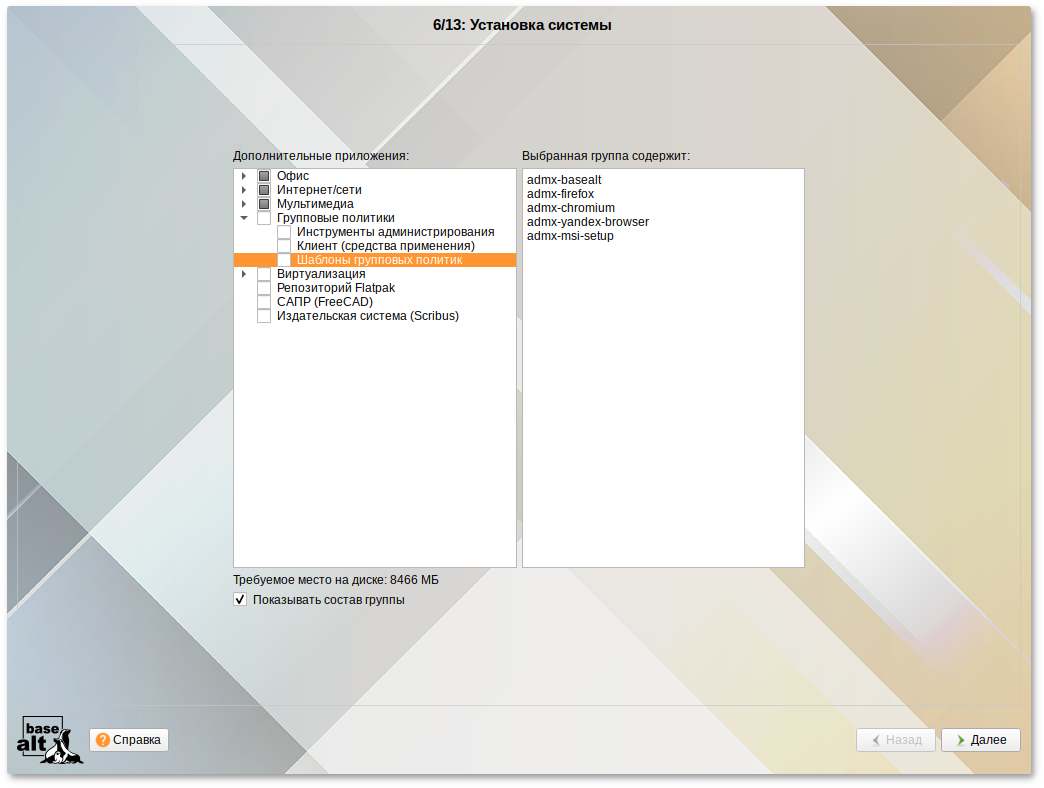

# apt-get install admx-basealt admx-chromium admx-firefox admx-yandex-browser admx-msi-setup

# admx-msi-setup

/usr/share/PolicyDefinitions. Скопировать локальные ADMX-файлы в сетевой каталог sysvol (/var/lib/samba/sysvol/<DOMAIN>/Policies/):

# samba-tool gpo admxload -U Administrator

# apt-get install task-samba-dc

# for service in smb nmb krb5kdc slapd bind; do systemctl disable $service; systemctl stop $service; done

#rm -f /etc/samba/smb.conf#rm -rf /var/lib/samba#rm -rf /var/cache/samba#mkdir -p /var/lib/samba/sysvol

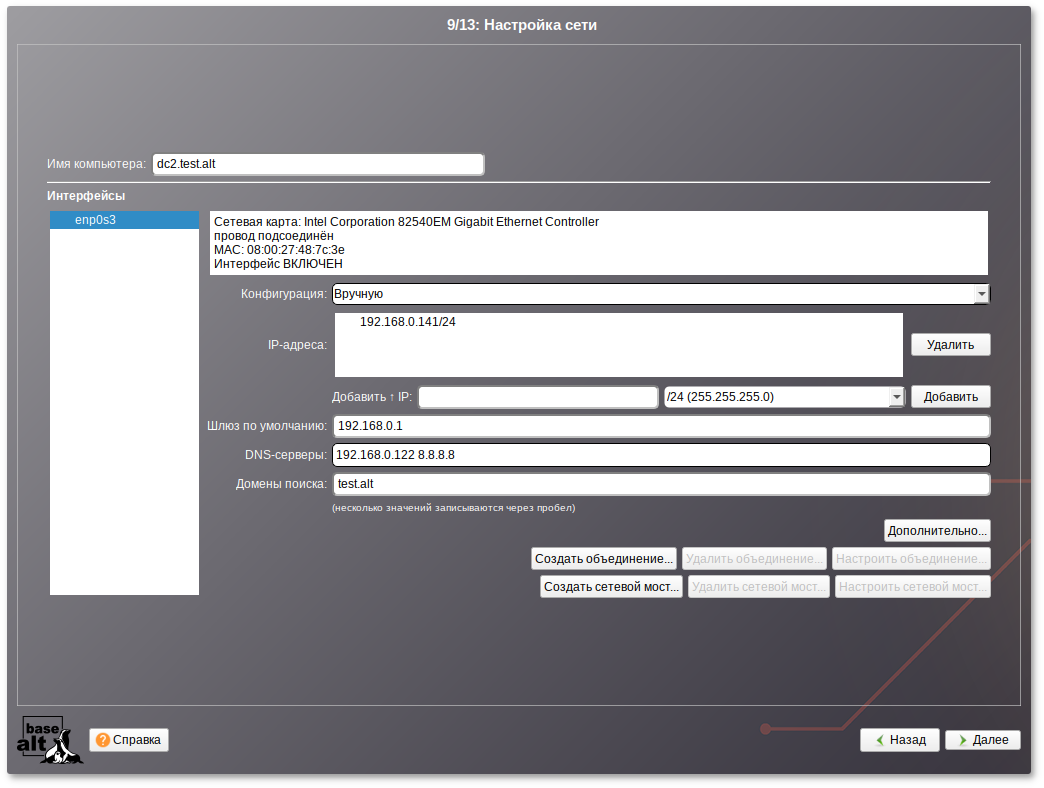

# hostnamectl set-hostname dc2.test.alt

Примечание

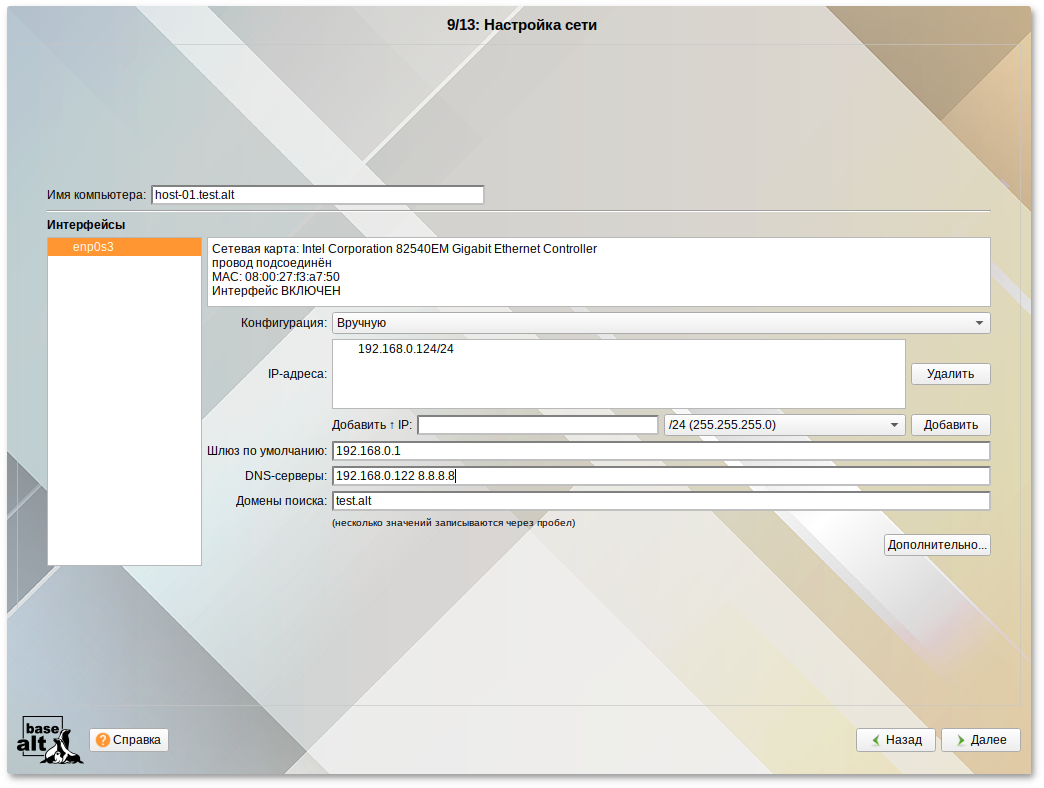

/etc/resolv.conf обязательно должен быть добавлен PDC как nameserver (этот шаг можно пропустить, если имя компьютера было задано при установке системы на этапе «Настройка сети»):

#echo "name_servers=192.168.0.122" >> /etc/resolvconf.conf#echo "search_domains=test.alt" >> /etc/resolvconf.conf#resolvconf -u#cat /etc/resolv.confsearch test.alt nameserver 192.168.0.122 nameserver 8.8.8.8

# systemctl status bind

И, если она была включена, выключить службу bind и перезапустить службу samba:

#systemctl stop bind#systemctl restart samba

Предупреждение

# samba-tool dns add 192.168.0.122 test.alt DC2 A 192.168.0.141 -Uadministrator

Password for [TEST\administrator]:

Record added successfully

/etc/krb5.conf):

[libdefaults] default_realm = TEST.ALT dns_lookup_realm = false dns_lookup_kdc = true

# kinit administrator@TEST.ALT

Password for administrator@TEST.ALT:

# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: administrator@TEST.ALT

Valid starting Expires Service principal

27.03.2024 11:06:43 27.03.2024 21:06:43 krbtgt/TEST.ALT@TEST.ALT

renew until 03.04.2024 11:06:39

# samba-tool domain join test.alt DC -Uadministrator --realm=test.alt --option="dns forwarder=8.8.8.8"

Если всё нормально, в конце будет выведена информация о присоединении к домену:

Joined domain TEST (SID S-1-5-21-80639820-2350372464-3293631772) as a DC

# systemctl enable --now samba

# samba-tool drs replicate dc2.test.alt dc1.test.alt dc=test,dc=alt -Uadministrator

Password for [TEST\administrator]:

Replicate from dc1.test.alt to dc2.test.alt was successful.

Сначала указывается приемник, затем источник, после этого реплицируемая ветка в LDAP.

# samba-tool drs replicate dc1.test.alt dc2.test.alt dc=test,dc=alt -Uadministrator

Password for [TEST\administrator]:

Replicate from dc2.test.alt to dc1.test.alt was successful.

Сначала указывается приемник, затем источник, после этого реплицируемая ветка в LDAP.

# samba-tool drs showrepl

Примечание

Примечание

Примечание

Примечание

Предупреждение

Примечание

Примечание

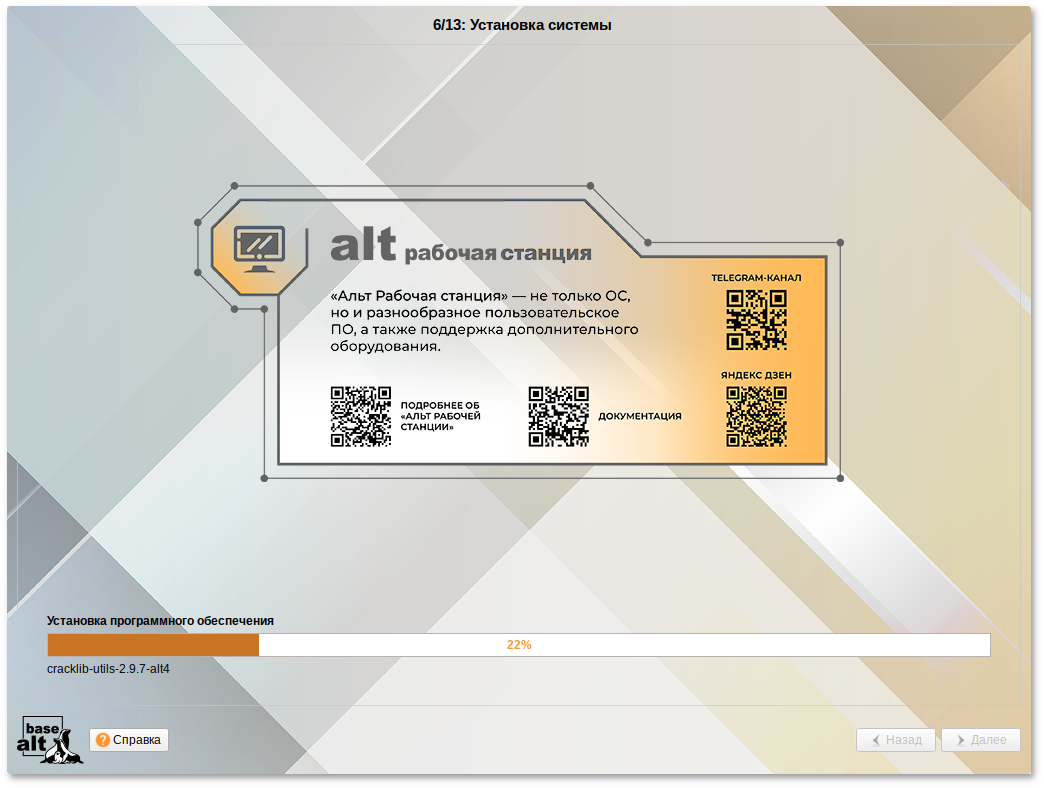

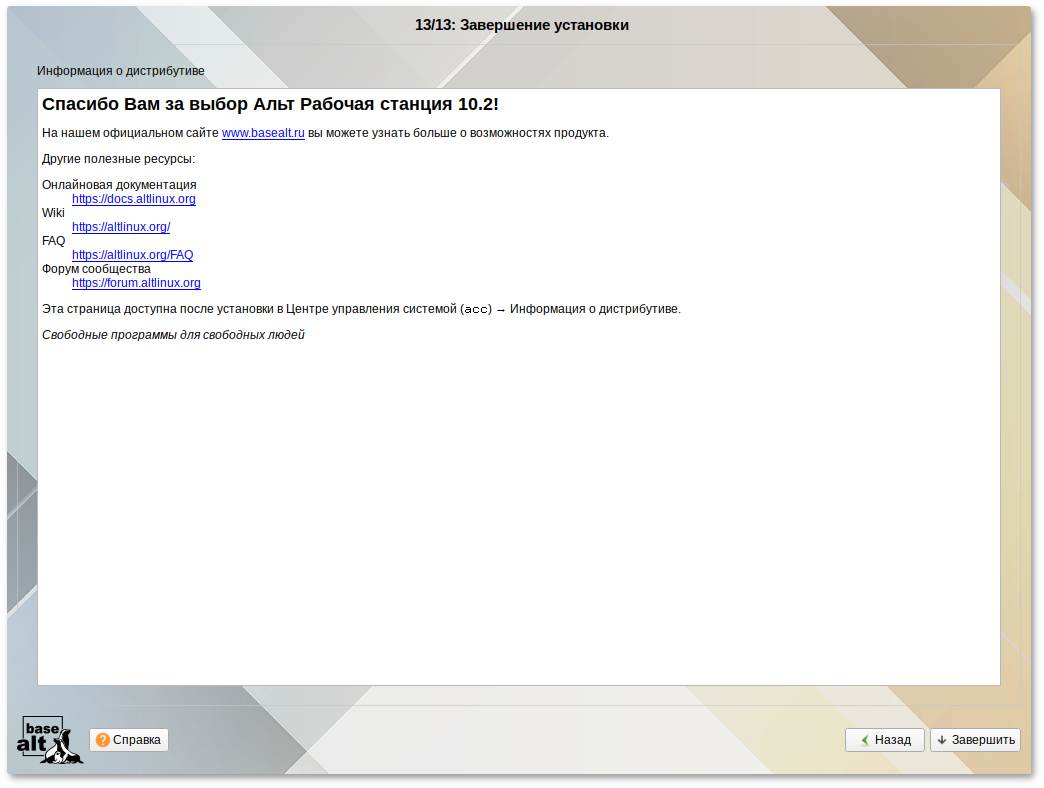

#apt-get update#apt-get dist-upgrade#update-kernel#apt-get clean#reboot

Примечание

$ su -

или зарегистрировавшись в системе (например, на второй консоли Ctrl+Alt+F2) под именем root.

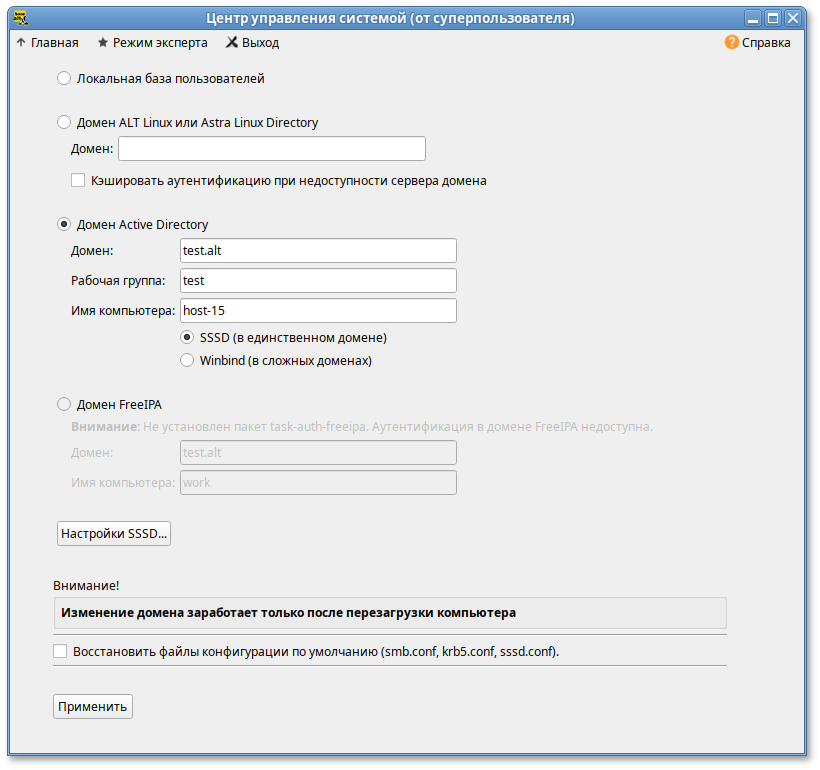

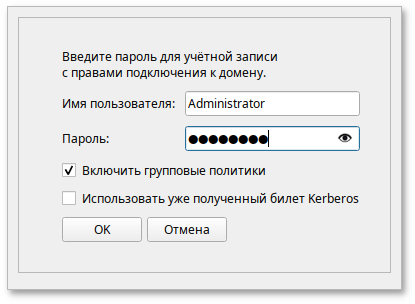

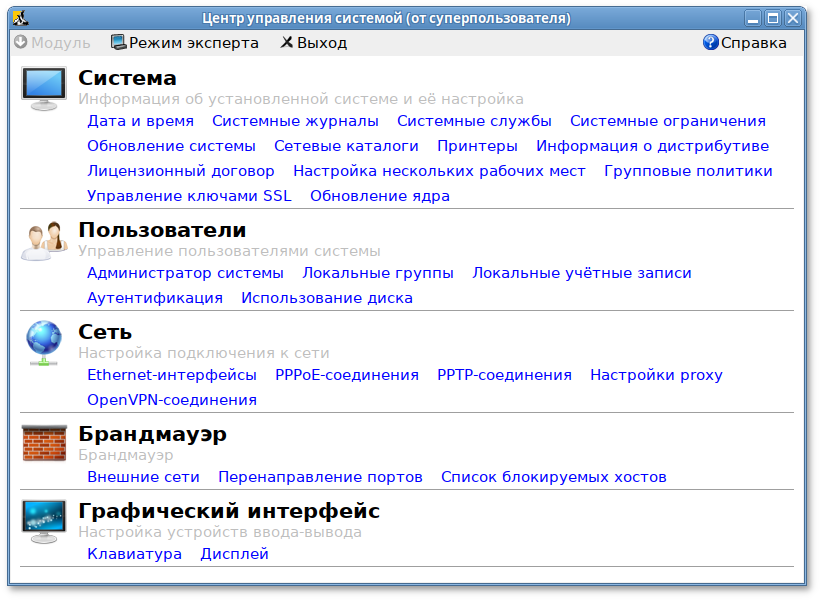

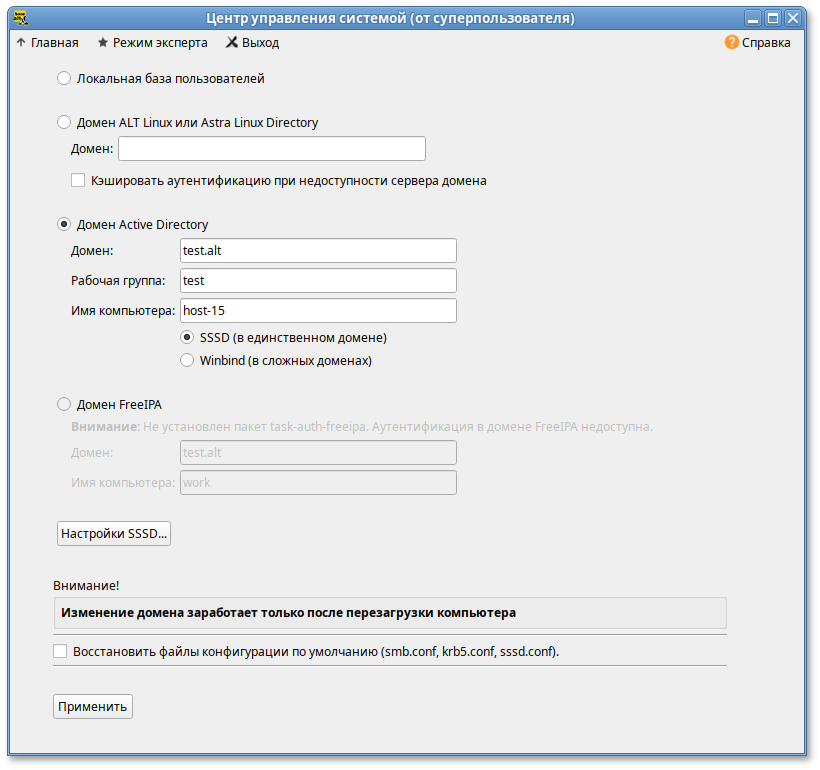

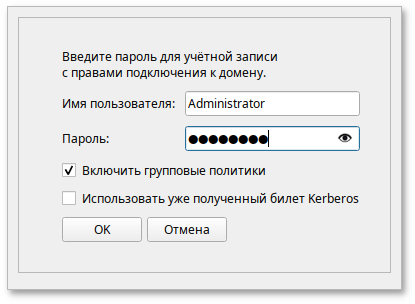

# apt-get install task-auth-ad-sssd alterator-gpupdate

Примечание

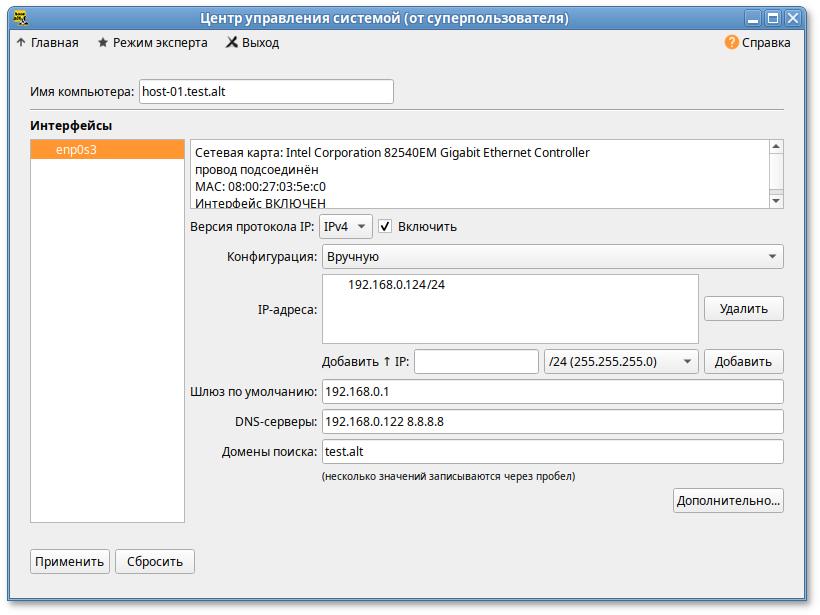

/etc/resolv.conf должны появиться строки:

search test.alt nameserver 192.168.0.122

Примечание

#getent passwd ivanovivanov:*:1327601105:1327600513:Иван Иванов:/home/TEST.ALT/ivanov:/bin/bash #net ads infoLDAP server: 192.168.0.122 LDAP server name: dc1.test.alt Realm: TEST.ALT Bind Path: dc=TEST,dc=ALT LDAP port: 389 Server time: Ср, 27 мар 2024 10:36:51 EET KDC server: 192.168.0.122 Server time offset: 2 Last machine account password change: Ср, 20 мар 2024 11:13:27 EET #net ads testjoinJoin is OK

Примечание

# samba-tool user list

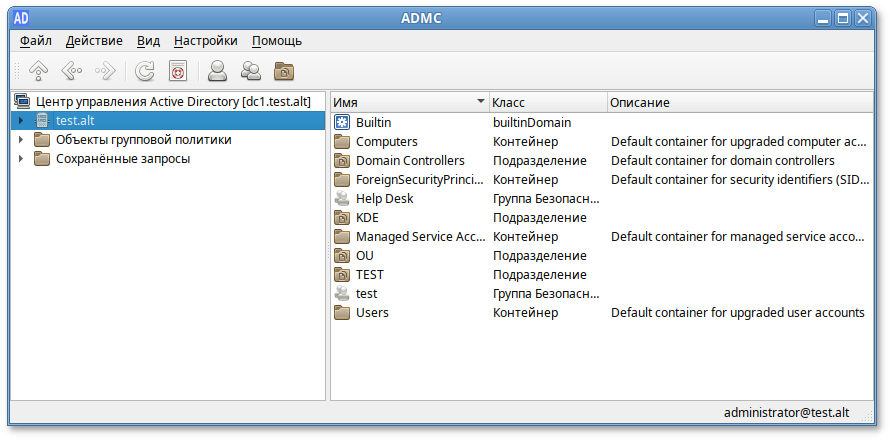

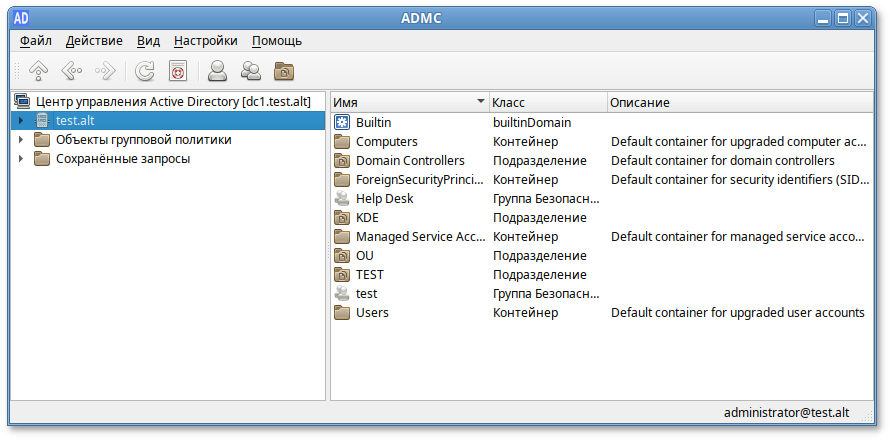

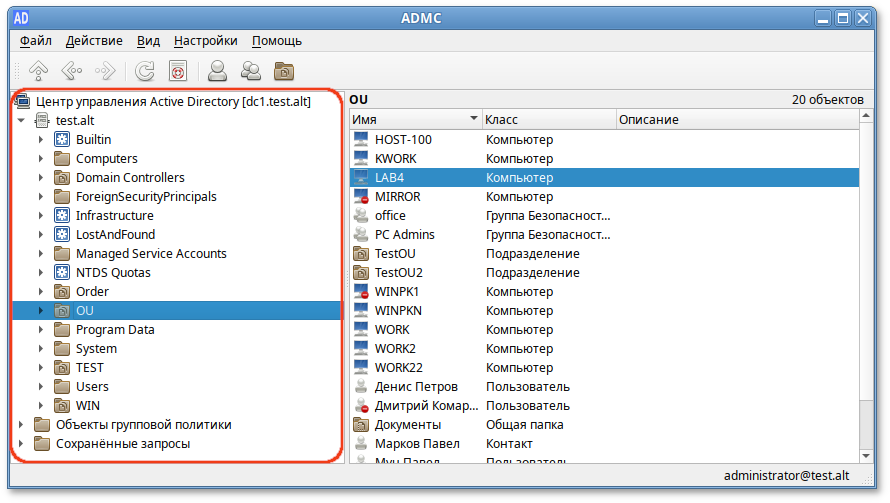

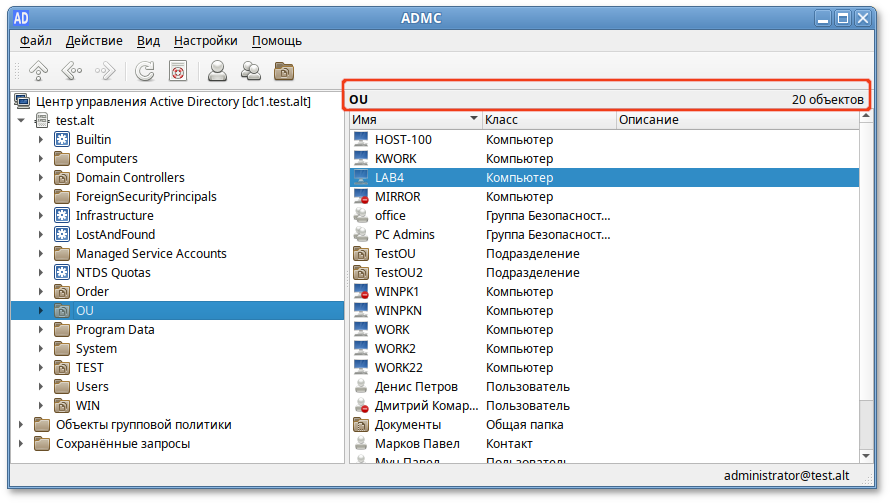

# apt-get install admc

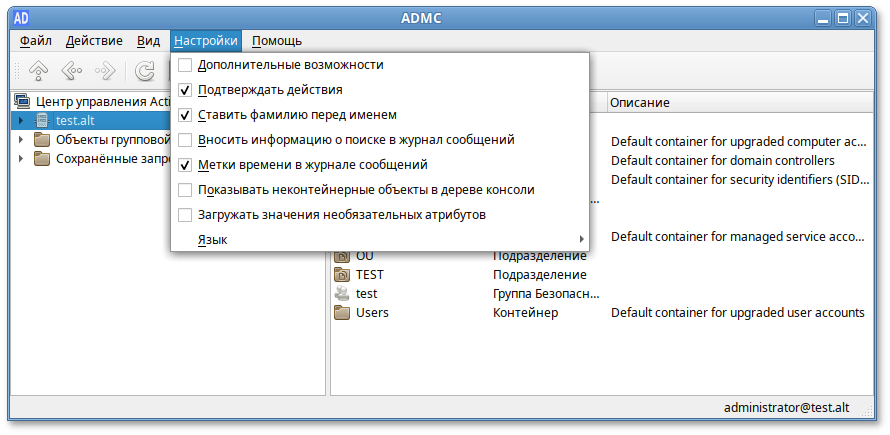

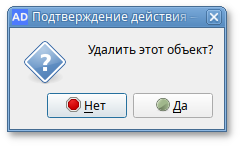

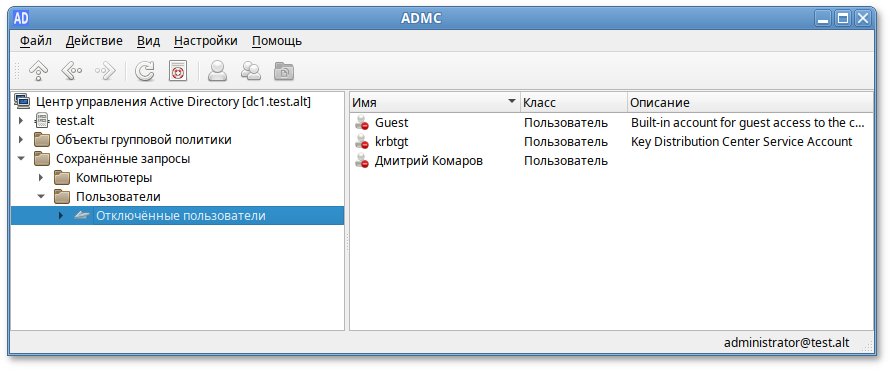

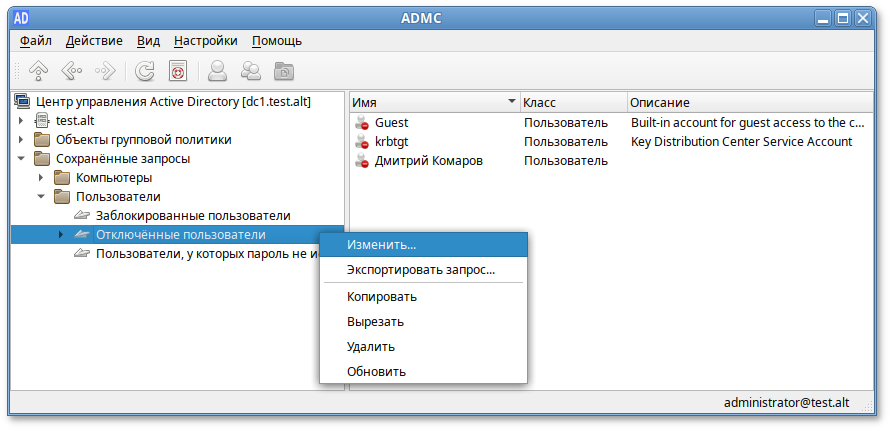

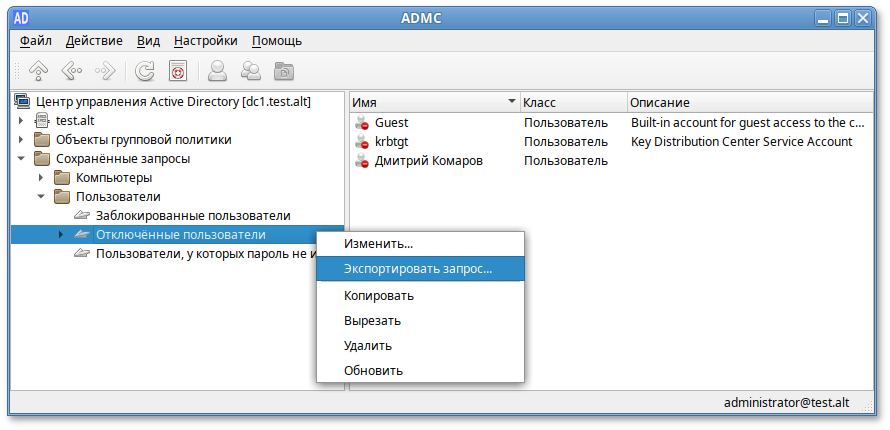

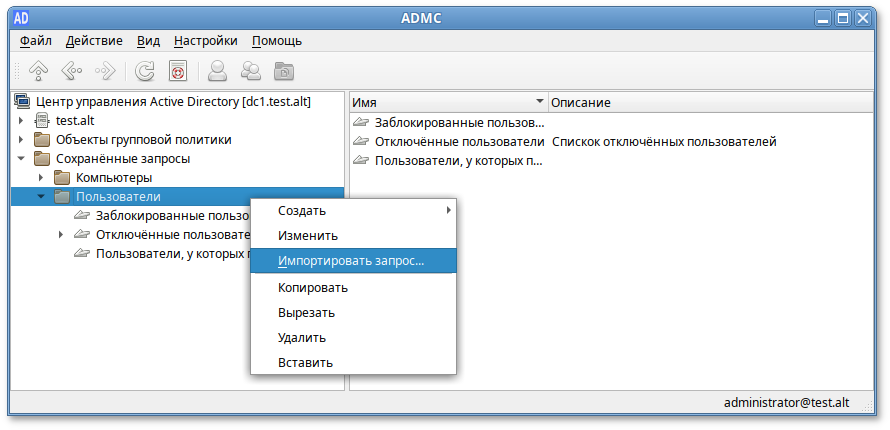

admc).

Примечание

$ kinit administrator

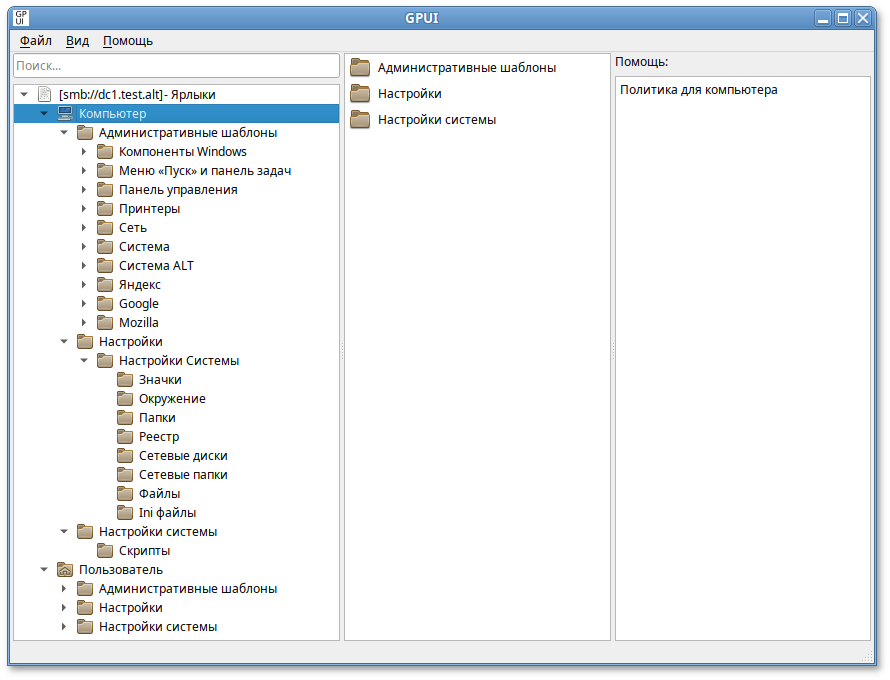

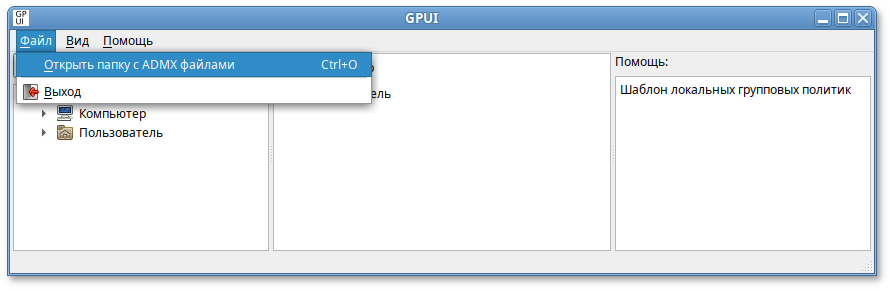

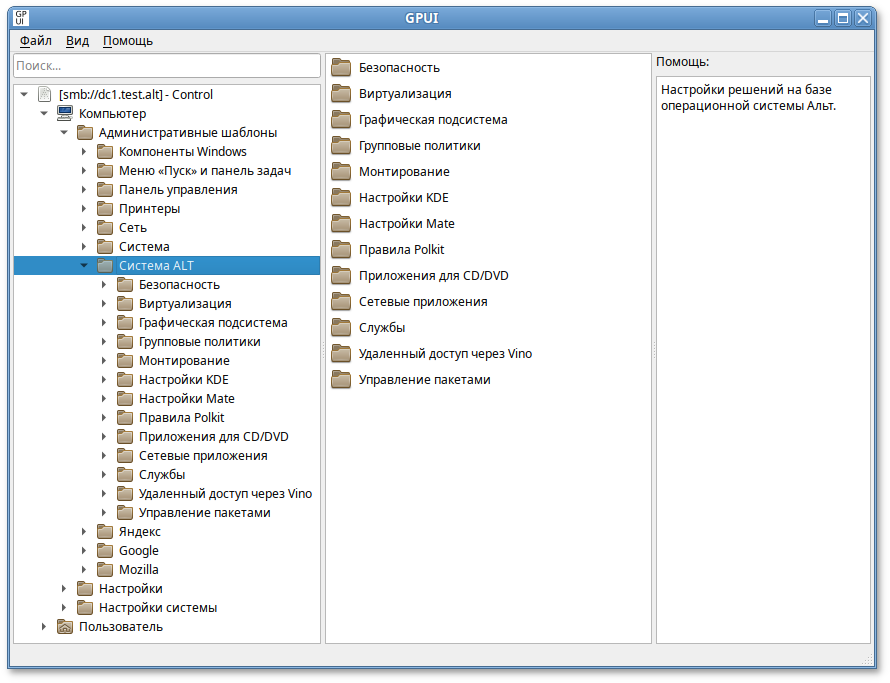

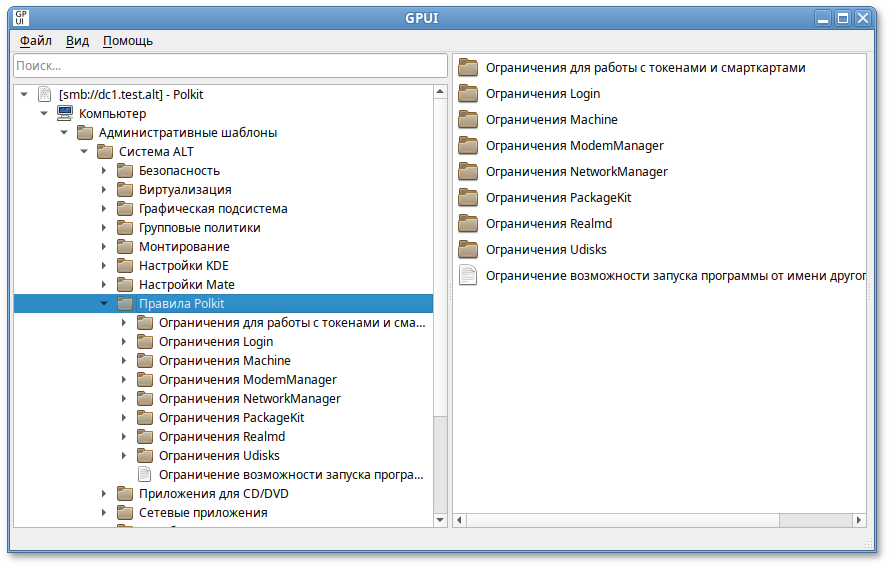

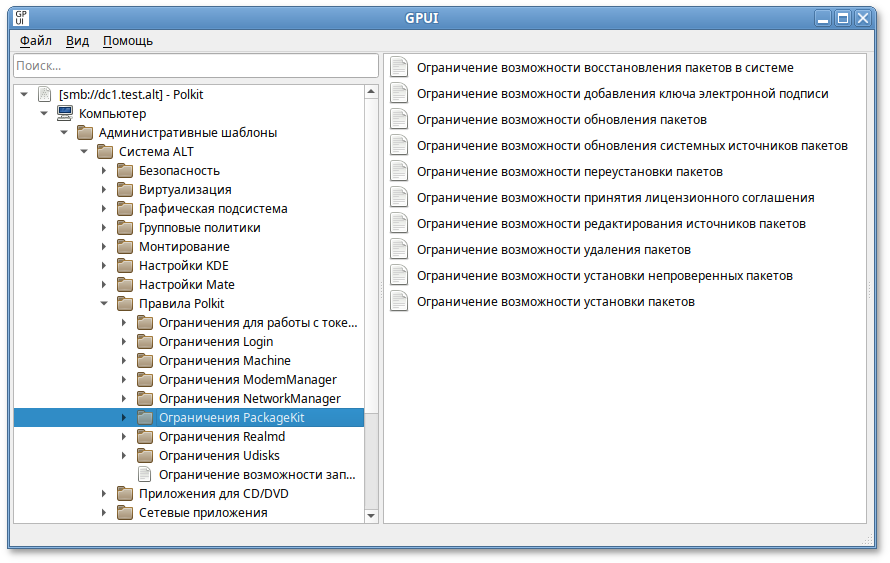

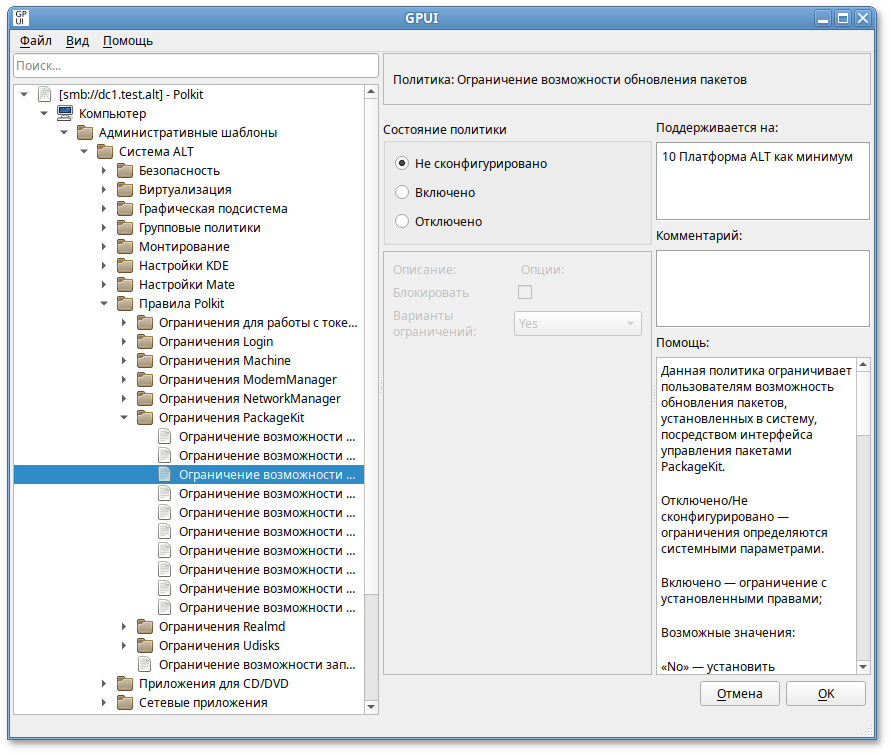

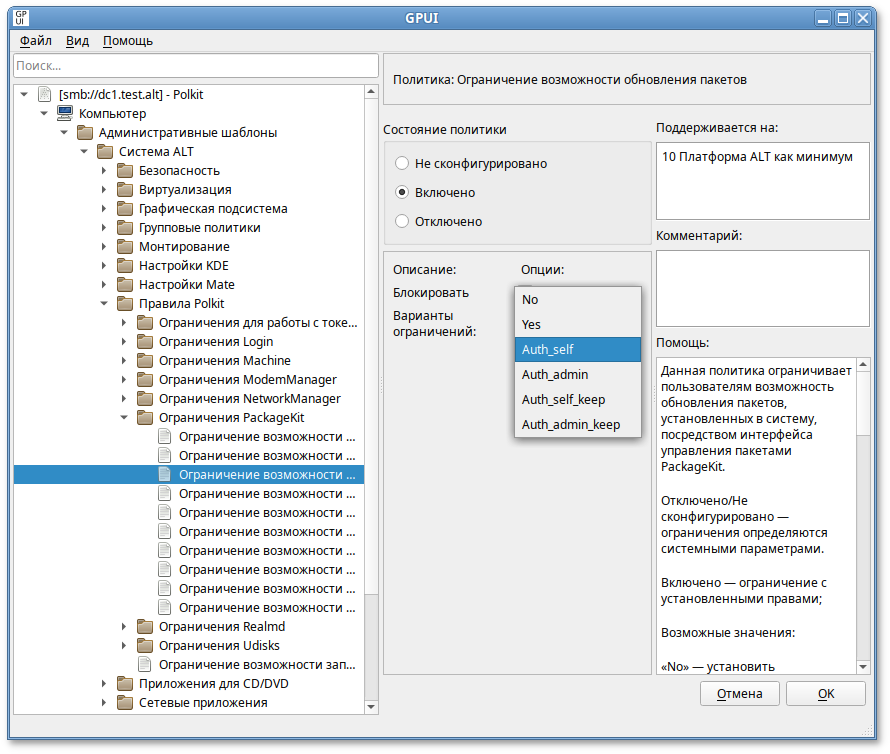

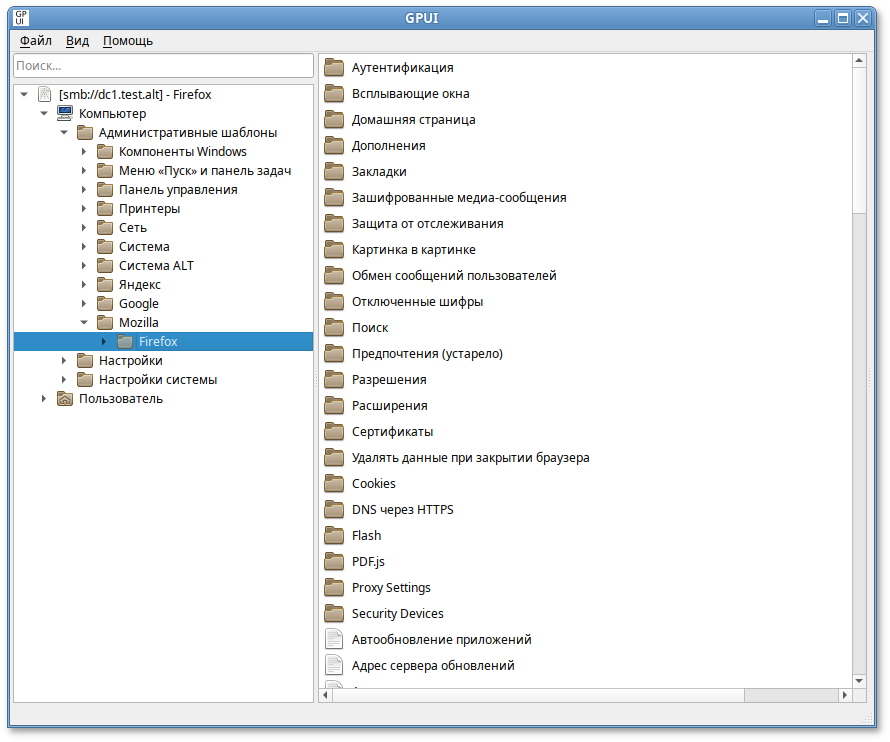

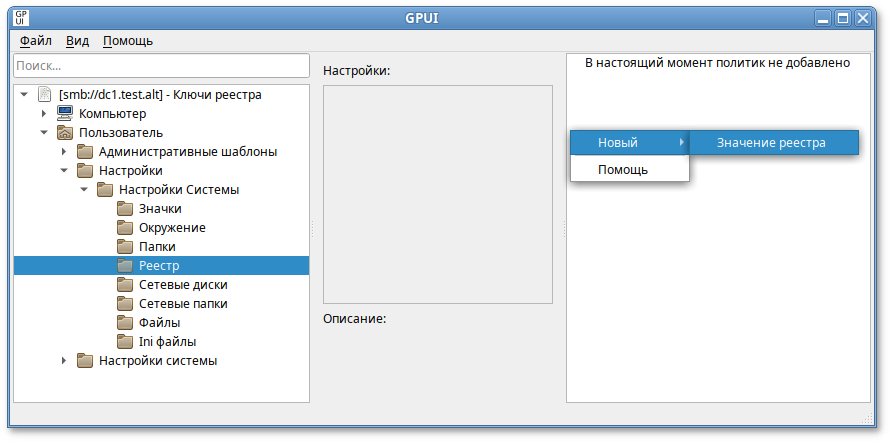

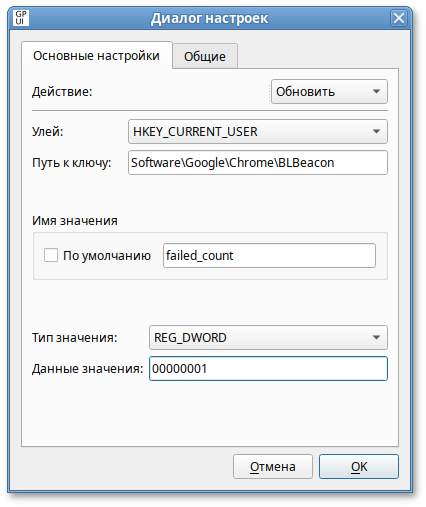

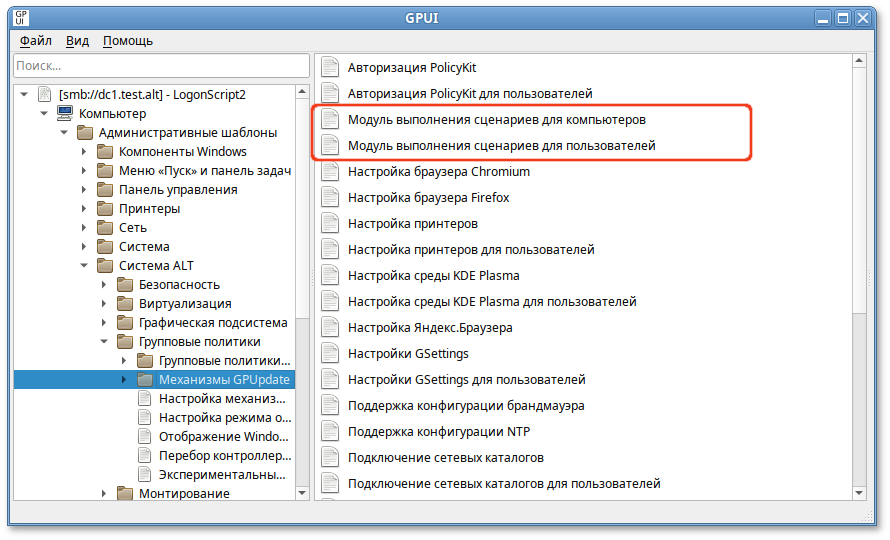

# apt-get install gpui

Примечание

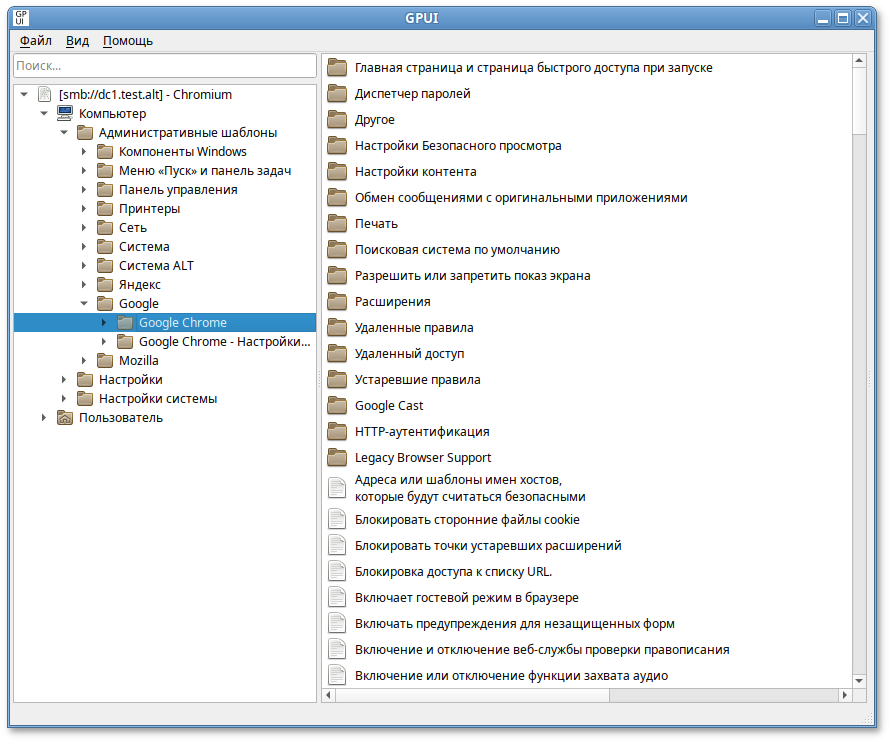

#apt-get install admx-basealt admx-chromium admx-firefox admx-yandex-browser admx-msi-setup#admx-msi-setup

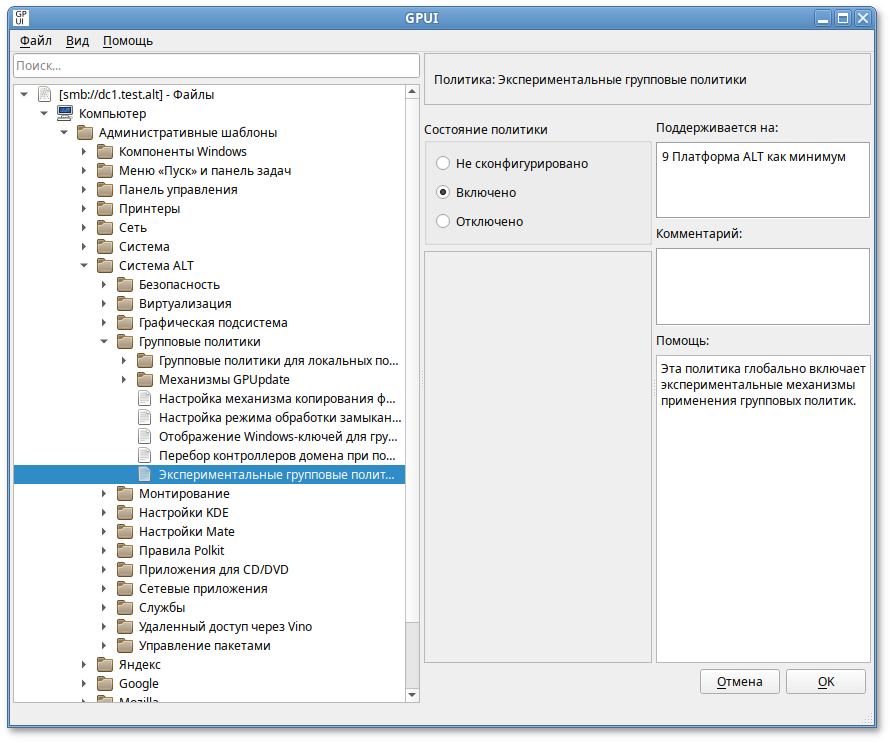

$ kinit administrator

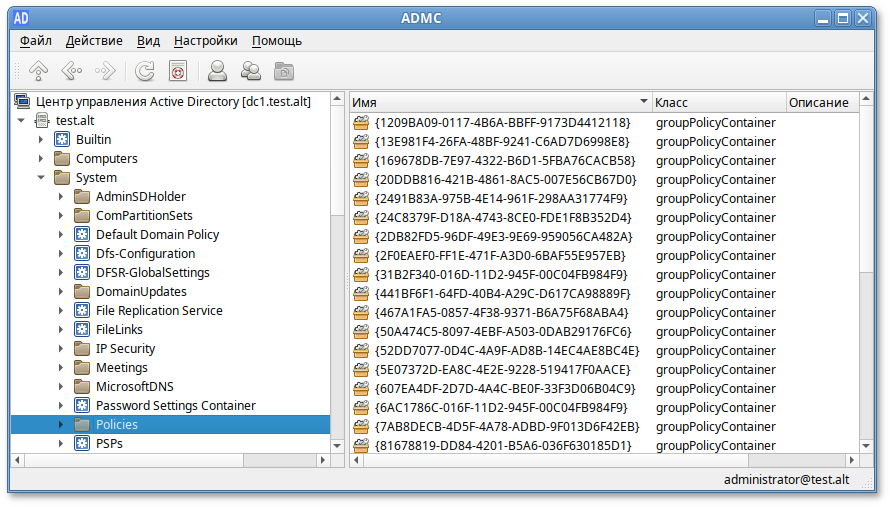

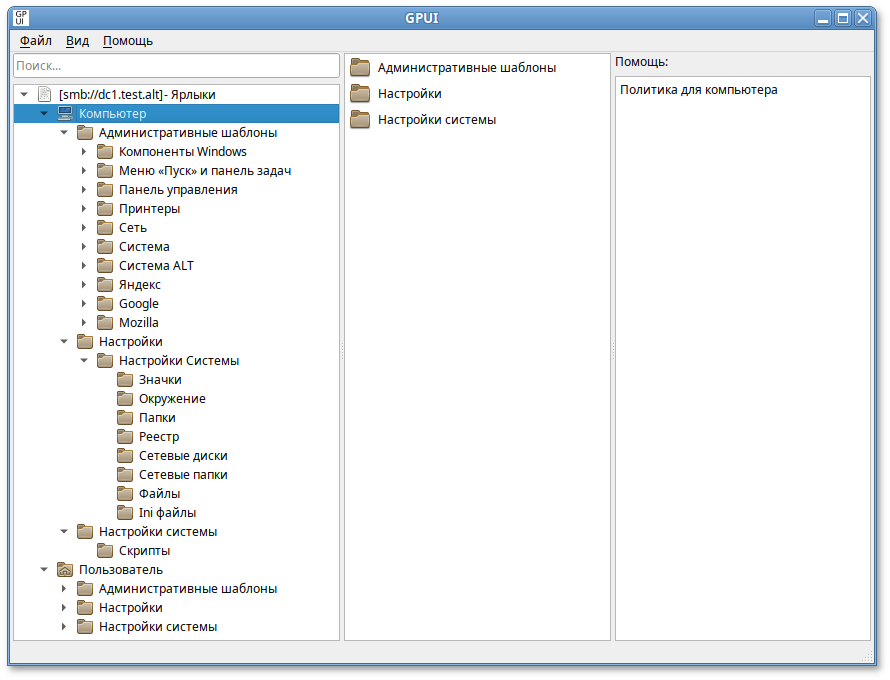

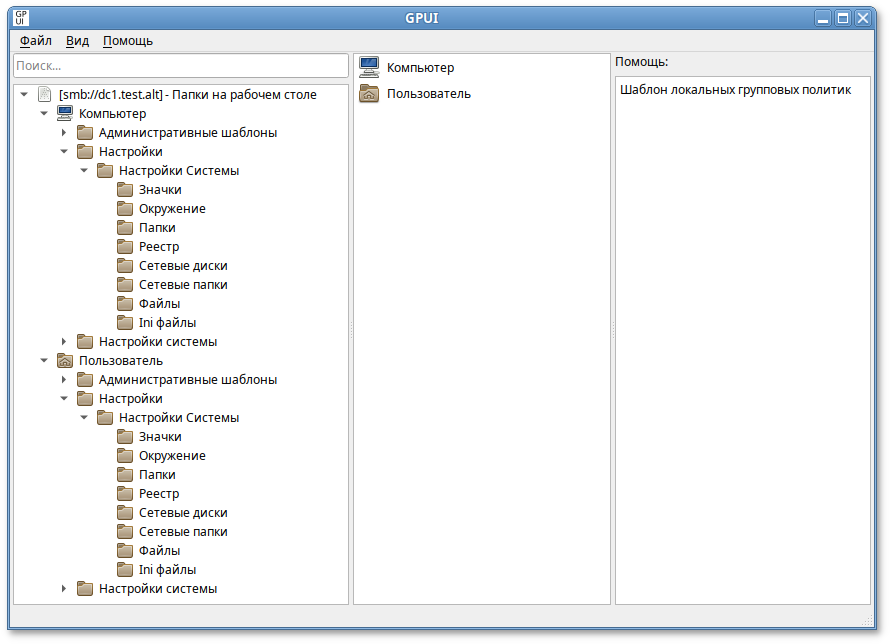

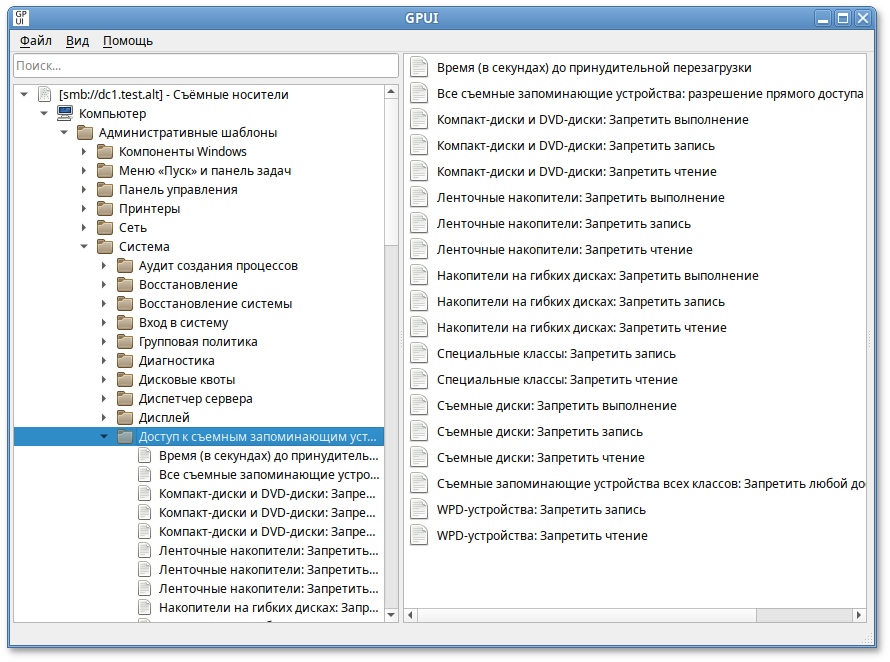

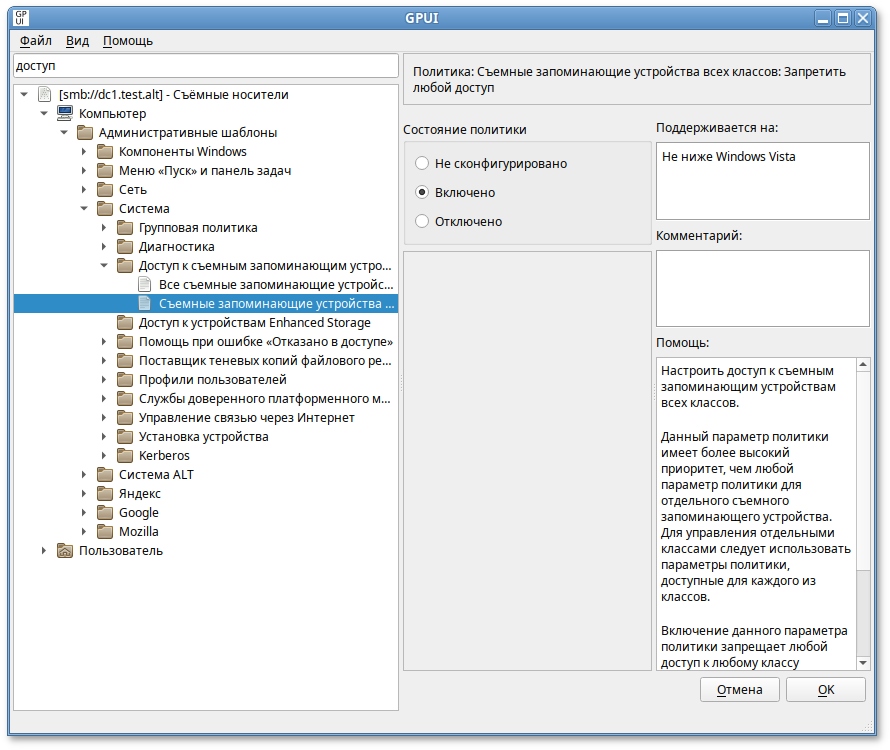

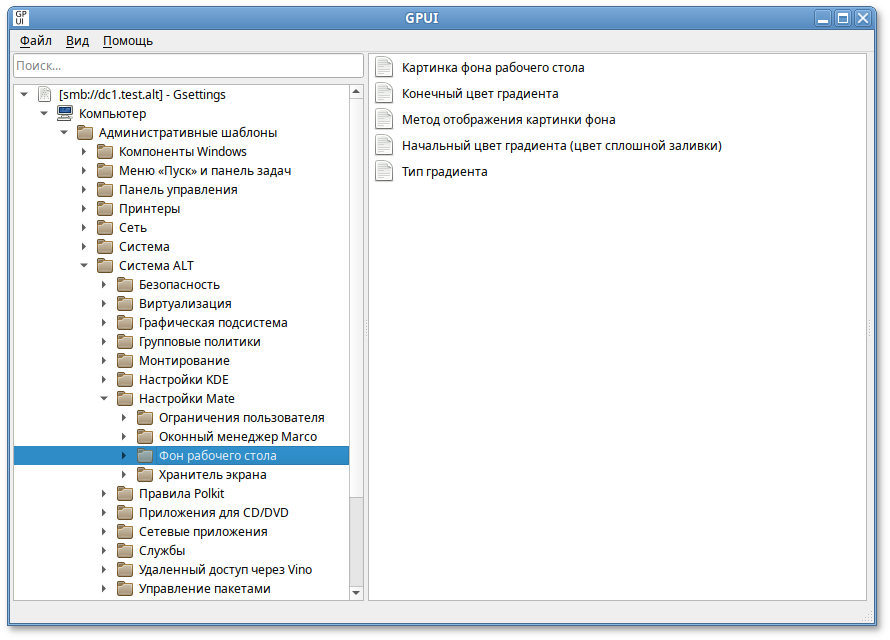

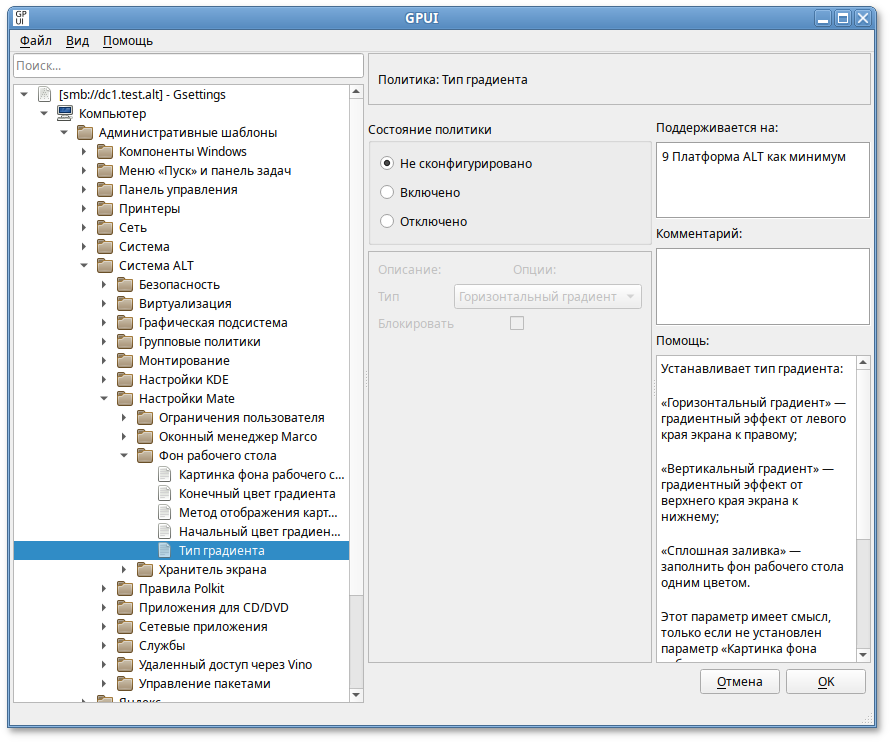

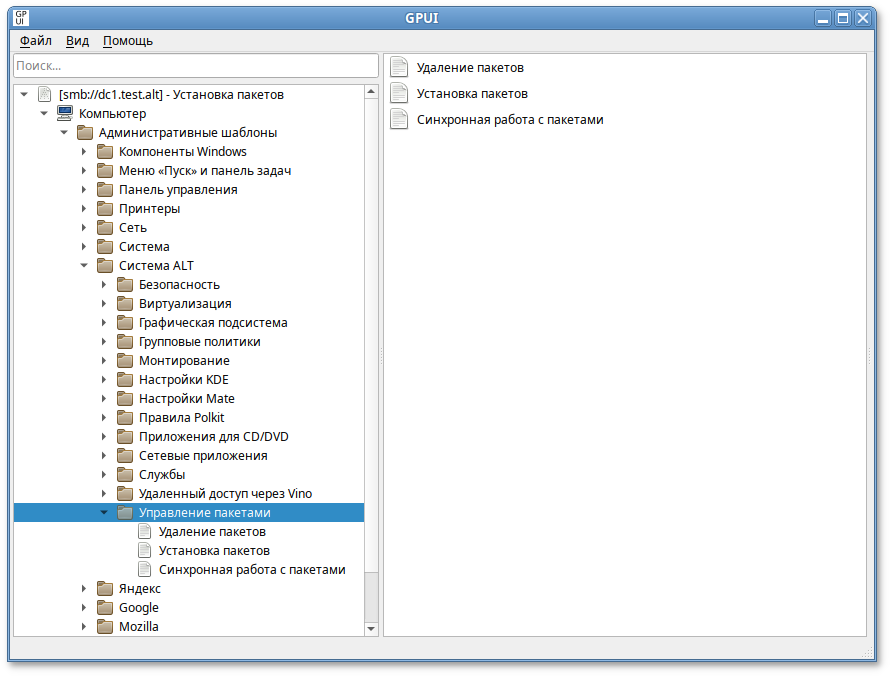

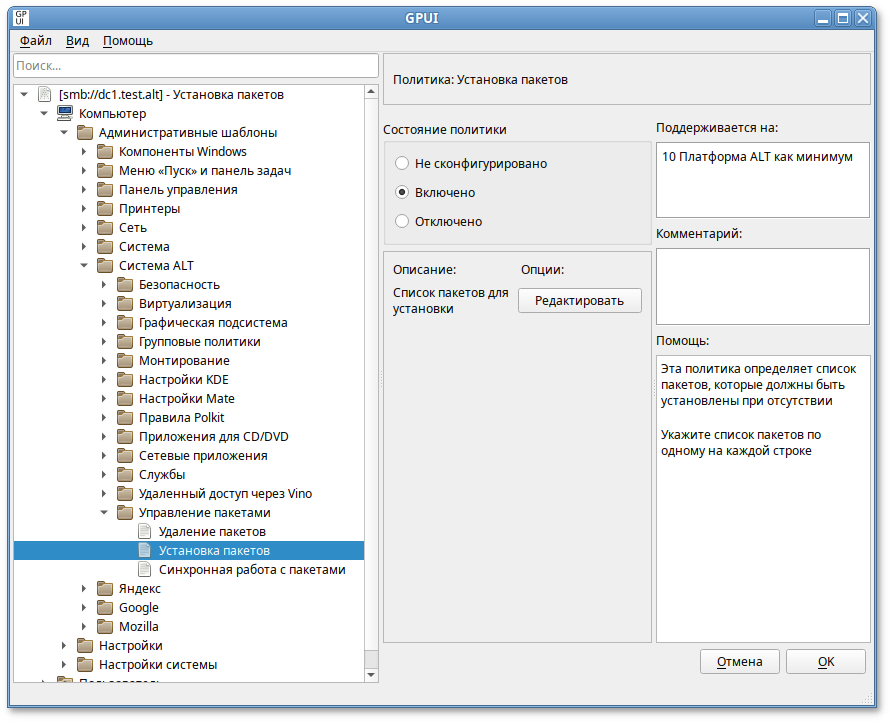

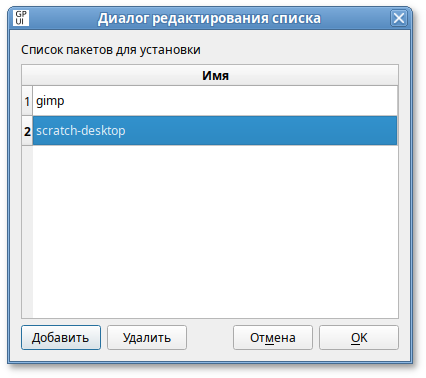

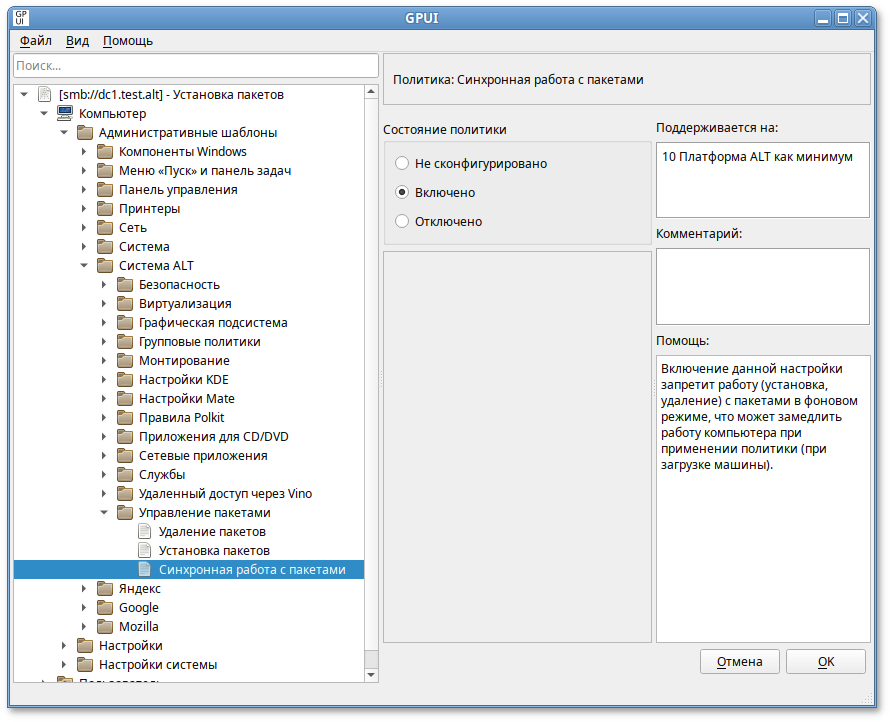

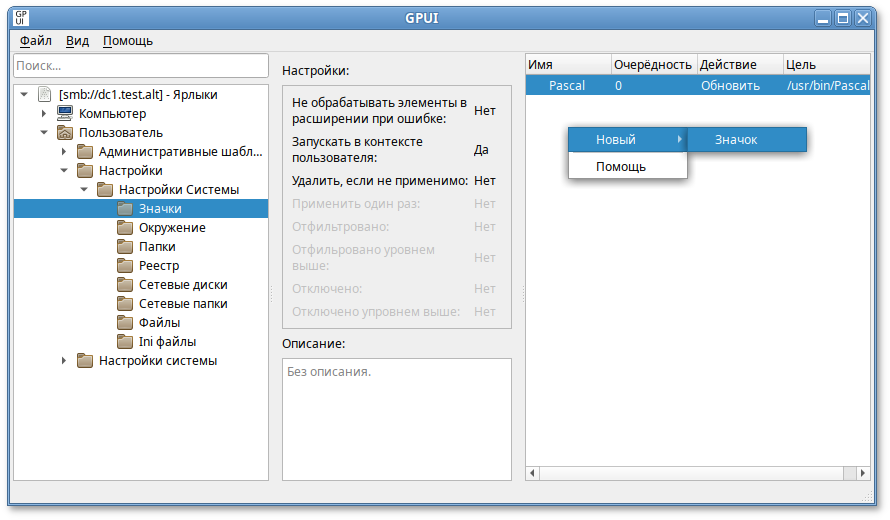

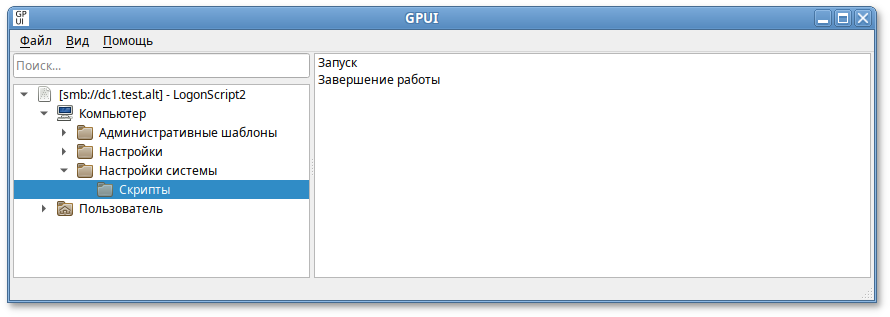

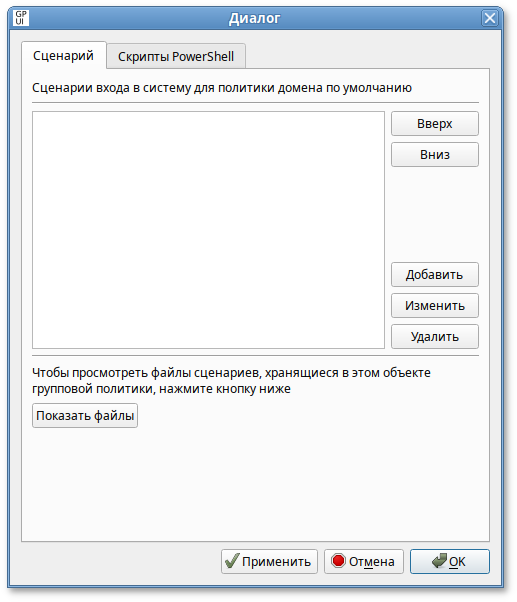

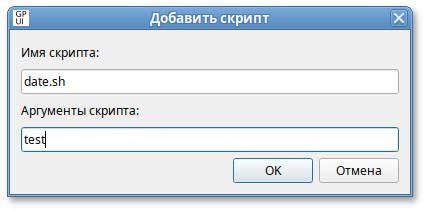

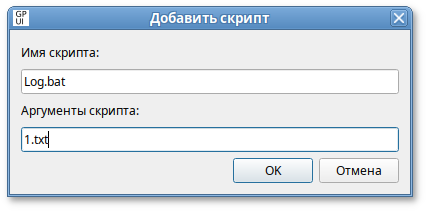

$ gpui-main -p "smb://dc1.test.alt/SysVol/test.alt/Policies/{XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXXX}"

-p позволяет указать путь к шаблону групповой политики, который нужно редактировать, dc1.test.alt — имя контроллера домена, а {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXXX} — GUID шаблона групповой политики для редактирования. Можно указывать как каталоги smb, так и локальные каталоги.

$ gpui-main -p "smb://dc.test.alt/SysVol/test.alt/Policies/{2E80AFBE-BBDE-408B-B7E8-AF79E02839D6}"

Примечание

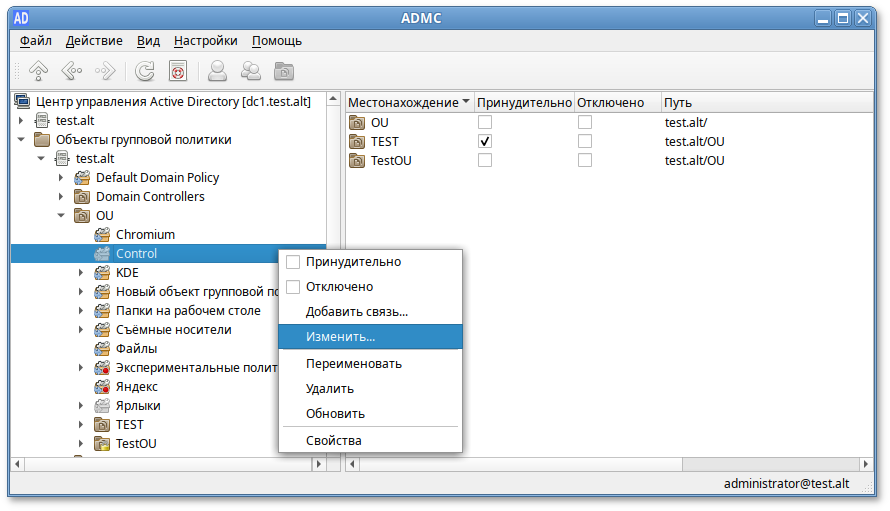

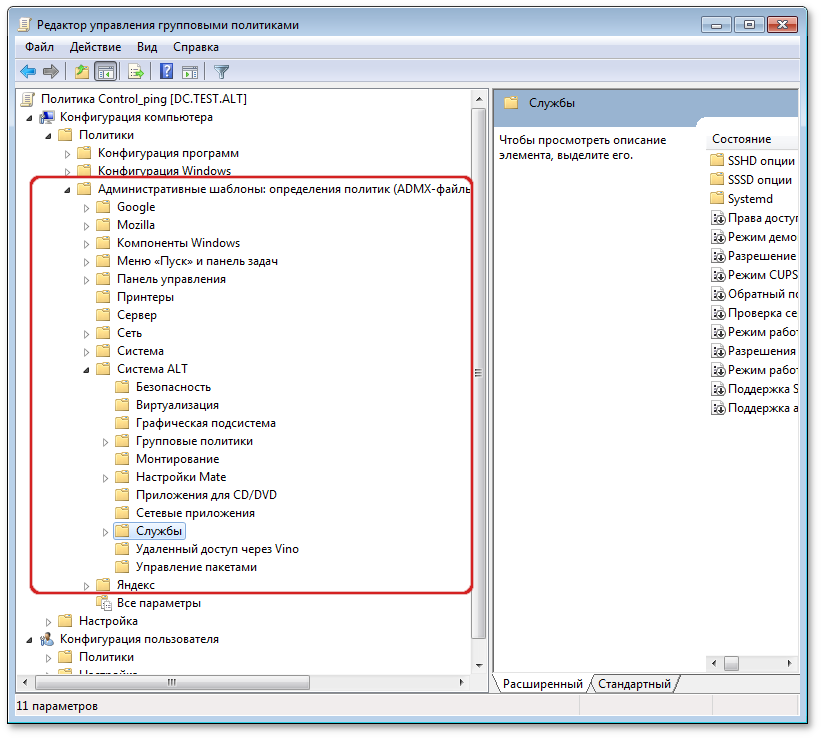

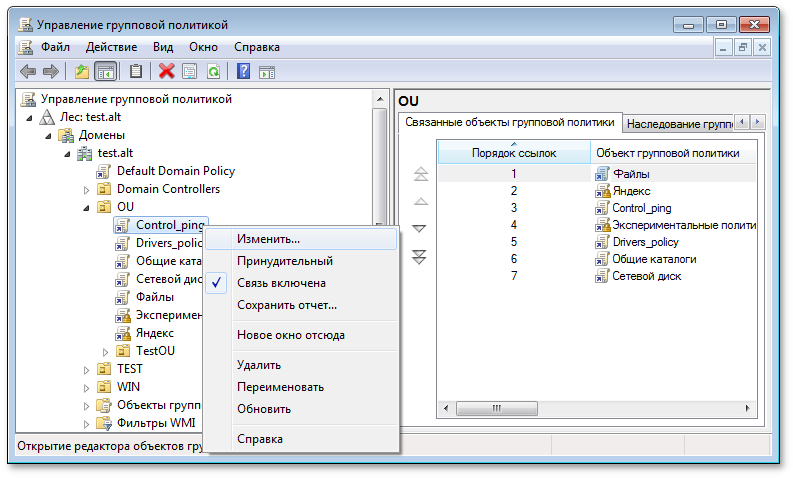

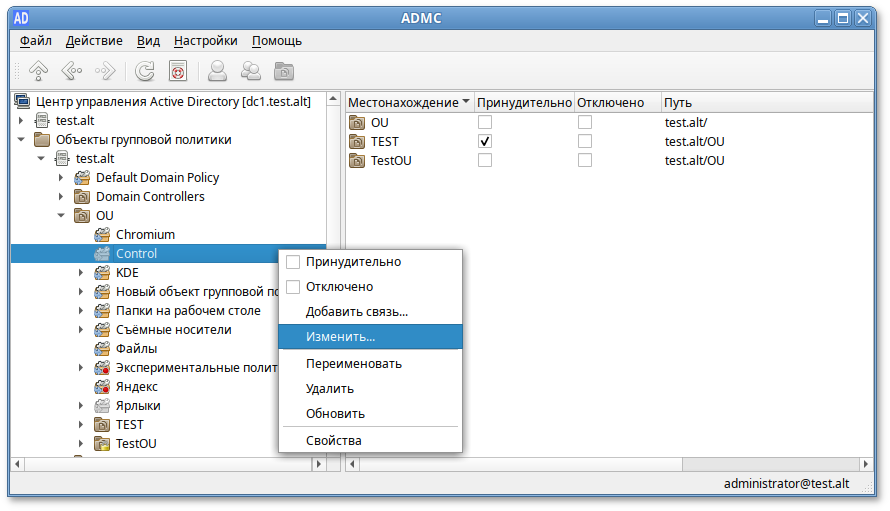

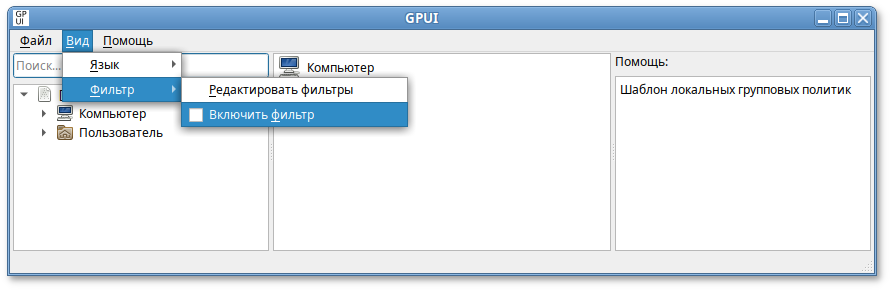

gpmc.msc в командной строке, cmd или окне Выполнить (Win+R). Для запуска Редактора управления групповыми политиками следует в консоли Управление групповыми политиками в контекстном меню объекта ГП выбрать пункт :

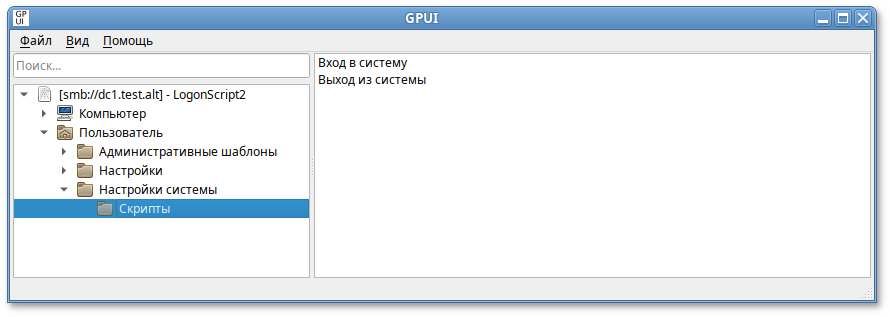

Содержание

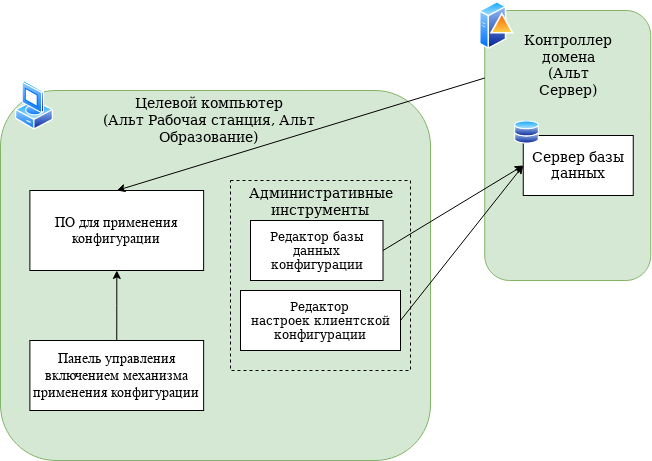

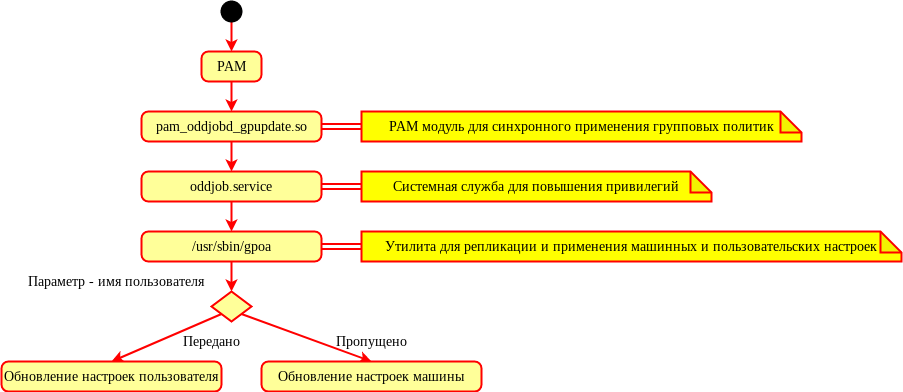

gpoa — системная утилита, осуществляющая применение групповых политик для компьютера или пользователя (gpoa без параметра отрабатывает только для машины, для пользователя нужно указывать username);

gpupdate — утилита, осуществляющая запрос на применение групповых политик. При запуске с привилегиями администратора может непосредственно выполнить применение групповых политик минуя необходимость повышения привилегий;

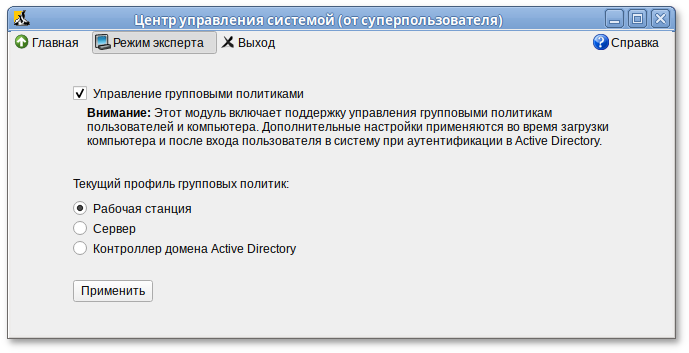

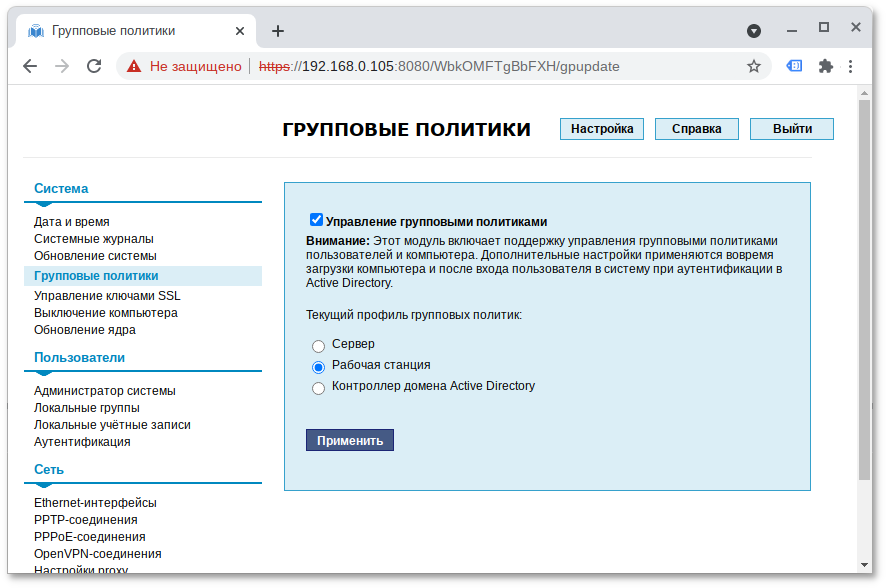

gpupdate-setup — инструмент администрирования механизмов применения групповых политик. Позволяет включать и отключать применение групповых политик, а также задавать шаблон политики по умолчанию («Рабочая станция», «Сервер», «Контроллер домена»).

gpoa:

gpoa [-h] [--dc DC] [--nodomain] [--noupdate] [--noplugins] [--list-backends] [--loglevel LOGLEVEL] [пользователь]

Таблица 8.1. Опции команды gpoa

|

Ключ

|

Описание

|

|---|---|

|

-h, --help

|

Вывести справку о команде

|

|

--dc DC

|

Указать полное имя (FQDN) контроллера домена для реплицирования SYSVOL

|

|

--nodomain

|

Работать без домена (применить политику по умолчанию)

|

|

--noupdate

|

Не пытаться обновить хранилище, только запустить appliers

|

|

--noplugins

|

Не запускать плагины

|

|

--list-backends

|

Показать список доступных бэкэндов

|

|

--loglevel LOGLEVEL

|

Установить уровень журналирования

|

|

пользователь

|

Имя пользователя домена

|

gpoa:

# gpoa --loglevel 0

# gpoa --noupdate

# gpoa --dc dc1.test.alt --loglevel 3 ivanov

# gpoa --nodomain --loglevel 0

gpupdate:

gpupdate [-h] [-u USER] [-t {ALL,USER,COMPUTER}] [-l LOGLEVEL] [-s]

Таблица 8.2. Опции команды gpupdate

|

Ключ

|

Описание

|

|---|---|

|

-h, --help

|

Вывести справку о команде

|

|

-u USER, --user USER

|

Имя пользователя для обновления GPO

|

|

--target TARGET

|

Указать политики, которые нужно обновить (пользователя или компьютера). Возможные значения: All (по умолчанию), Computer, User

|

|

--loglevel LOGLEVEL

|

Установить уровень журналирования

|

|

-s, --system

|

Запустить gpupdate в системном режиме

|

gpupdate только для машины или самого себя.

gpupdate:

$ gpupdate --target Computer

Apply group policies for computer.

$ gpupdate --target User

Apply group policies for kudrin.

$ gpupdate

Apply group policies for kudrin.

$ gpupdate -u ivanov --target User --loglevel 0

2022-03-15 08:38:50.676|[D00010]| Групповые политики будут обновлены для указанной цели|{'target': 'User'}

2022-03-15 08:38:50.677|[W00002]| Текущий уровень привилегий не позволяет выполнить gpupdate для указанного пользователя. Будут обновлены настройки текущего пользователя.|{'username': 'kudrin'}

2022-03-15 08:38:50.690|[D00013]| Запускается GPOA обращением к oddjobd через D-Bus|{}

2022-03-15 08:38:50.691|[D00006]| Запускается GPOA для пользователя обращением к oddjobd через D-Bus|{'username': 'kudrin'}

2022-03-15 08:39:12.282|[D00012]| Получен код возврата из утилиты|{'retcode': dbus.Int32(0)}

Apply group policies for kudrin.

# gpupdate -u ivanov --target User --loglevel 0

2022-03-24 13:32:16.243|[D00010]| Групповые политики будут обновлены для указанной цели|{'target': 'User'}

2022-03-24 13:32:16.257|[D00013]| Запускается GPOA обращением к oddjobd через D-Bus|{}

2022-03-24 13:32:16.258|[D00006]| Запускается GPOA для пользователя обращением к oddjobd через D-Bus|{'username': 'ivanov'}

2022-03-24 13:32:24.615|[D00012]| Получен код возврата из утилиты|{'retcode': dbus.Int32(0)}

Apply group policies for ivanov.

gpupdate-setup:

gpupdate-setup [-h] действие …

Таблица 8.3. Опции команды gpupdate-setup

|

Ключ

|

Описание

|

|---|---|

|

list

|

Показать список доступных типов локальной политики

|

|

list-backends

|

Показать список доступных бэкэндов

|

|

status

|

Показать текущий статус групповой политики (действие по умолчанию)

|

|

enable

|

Включить подсистему групповой политики

|

|

disable

|

Отключить подсистему групповой политики

|

|

update

|

Обновить состояние. Проверяет в каком состоянии находилась служба gpupdate. В случае если служба gpupdate запущена, gpupdate-setup также запустит весь перечень необходимых служб (например, gpupdate-run-scripts)

|

|

write

|

Операции с групповыми политиками (включить, отключить, указать тип политики по умолчанию)

|

|

set-backend

|

Установить или изменить активную в данный момент серверную часть (бэкэнд)

|

|

default-policy

|

Показать название политики по умолчанию

|

|

active-policy

|

Показать название текущего профиля политики

|

|

active-backend

|

Показать текущий настроенный бэкэнд

|

gpupdate-setup:

# gpupdate-setup

disabled

#gpupdate-setup enableworkstation Created symlink /etc/systemd/user/default.target.wants/gpupdate-user.service → /usr/lib/systemd/user/gpupdate-user.service. Created symlink /etc/systemd/system/multi-user.target.wants/gpupdate-scripts-run.service → /lib/systemd/system/gpupdate-scripts-run.service. Created symlink /etc/systemd/user/default.target.wants/gpupdate-scripts-run-user.service → /usr/lib/systemd/user/gpupdate-scripts-run-user.service. Created symlink /etc/systemd/system/timers.target.wants/gpupdate.timer → /lib/systemd/system/gpupdate.timer. Created symlink /etc/systemd/user/timers.target.wants/gpupdate-user.timer → /usr/lib/systemd/user/gpupdate-user.timer. #control system-policygpupdate

# gpupdate-setup disable

Removed /etc/systemd/system/multi-user.target.wants/gpupdate.service.

Removed /etc/systemd/user/default.target.wants/gpupdate-user.service.

Removed /etc/systemd/system/timers.target.wants/gpupdate.timer.

Removed /etc/systemd/user/timers.target.wants/gpupdate-user.timer.

Removed /etc/systemd/system/multi-user.target.wants/gpupdate-scripts-run.service.

Removed /etc/systemd/user/default.target.wants/gpupdate-scripts-run-user.service.

# gpupdate-setup list-backends

local

samba

# gpupdate-setup write enable server

/etc/gpupdate/gpupdate.ini можно указать в явном виде следующие опции:

/etc/gpupdate/gpupdate.ini на контроллере домена:

[gpoa] backend = samba local-policy = ad-domain-controller

/etc/gpupdate/gpupdate.ini на рабочей станции:

[gpoa] backend = samba local-policy = workstation

[gpoa] backend = samba local-policy = /usr/share/local-policy/default [samba] dc = dc1.test.alt

/usr/share/local-policy/. Данные настройки по умолчанию поставляются пакетом local-policy. Администраторы инфраструктур имеют возможность поставлять собственный пакет с локальной политикой и разворачивать её единообразно на всех клиентах. Формат шаблонов политик по умолчанию представляет собой архивный формат политик Samba с дополнительными модификациями. Локальную политику рекомендуется править только опытным администраторам. Состав локальной политики может меняться или адаптироваться системным администратором.

Таблица 8.4. Состав локальной политики

|

Описание

|

Комментарий

|

|---|---|

|

Включение oddjobd.service

|

Необходимо для обеспечения возможности запуска

gpupdate для пользователя с правами администратора

|

|

Включение gpupdate.service

|

Необходимо для регулярного обновления настроек машины

|

|

Включение sshd.service

|

Необходимо для обеспечения возможности удалённого администрирования

|

|

Включение аутентификации с помощью GSSAPI для sshd

|

Необходимо для аутентификации в домене при доступе через SSH

|

|

Ограничение аутентификации для sshd по группам wheel и remote

|

Необходимо для ограничения доступа при доступе через SSH для всех пользователей домена (только при наличии соответствующей привилегии)

|

|

Открытие порта 22

|

Необходимо для обеспечения возможности подключения по SSH на машинах при старте Firewall applier

|

/usr/share/local-policy/workstation/Machine/Registry.pol.xml):

<?xml version="1.0" encoding="utf-8"?>

<PolFile num_entries="9" signature="PReg" version="1">

<Entry type="1" type_name="REG_SZ">

<Key>Software\BaseALT\Policies\Control</Key>

<ValueName>sshd-gssapi-auth</ValueName>

<Value>enabled</Value>

</Entry>

<Entry type="1" type_name="REG_SZ">

<Key>Software\BaseALT\Policies\Control</Key>

<ValueName>ssh-gssapi-auth</ValueName>

<Value>enabled</Value>

</Entry>

<Entry type="1" type_name="REG_SZ">

<Key>Software\BaseALT\Policies\Control</Key>

<ValueName>sshd-allow-groups</ValueName>

<Value>enabled</Value>

</Entry>

<Entry type="1" type_name="REG_SZ">

<Key>Software\BaseALT\Policies\Control</Key>

<ValueName>sshd-allow-groups-list</ValueName>

<Value>remote</Value>

</Entry>

<Entry type="1" type_name="REG_SZ">

<Key>Software\BaseALT\Policies\Control</Key>

<ValueName>system-policy</ValueName>

<Value>gpupdate</Value>

</Entry>

<Entry type="4" type_name="REG_DWORD">

<Key>Software\BaseALT\Policies\SystemdUnits</Key>

<ValueName>oddjobd.service</ValueName>

<Value>1</Value>

</Entry>

<Entry type="4" type_name="REG_DWORD">

<Key>Software\BaseALT\Policies\SystemdUnits</Key>

<ValueName>sshd.service</ValueName>

<Value>1</Value>

</Entry>

<Entry type="4" type_name="REG_DWORD">

<Key>Software\BaseALT\Policies\SystemdUnits</Key>

<ValueName>gpupdate.service</ValueName>

<Value>1</Value>

</Entry>

<Entry type="1" type_name="REG_SZ">

<Key>SOFTWARE\Policies\Microsoft\WindowsFirewall\FirewallRules</Key>

<ValueName>OpenSSH</ValueName>

<Value>v2.20|Action=Allow|Active=TRUE|Dir=In|Protocol=6|LPort=22|Name=Open SSH port|Desc=Open SSH port|</Value>

</Entry>

</PolFile>

Таблица 8.5. Список модулей

|

Расширение клиентской стороны

|

Модуль

|

Описание

|

|---|---|---|

|

Управление control framework

|

control

|

Управляет фреймворком control. Может быть вызван только машинной политикой. Принцип работы — вызвать утилиту

control с нужным параметром

|

|

Политики доступа к съёмным носителям

|

polkit

|

Управляет генерацией настроек PolicyKit. Данный applier является машинным и способен реагировать на одно единственное свойство — запрет подключения всех внешних носителей информации. Работа с правилами PolicyKit ведется методом генерации файлов

.rules

|

|

Включение или выключение различных служб

|

systemd

|

Управление включением или выключением сервисов systemd. Данный applier реализован только для машин. Его функция — включение или выключение systemd units (при их наличии). Applier способен обрабатывать параметры, полученные из PReg файлов (через ADMX) в виде ветвей реестра

|

|

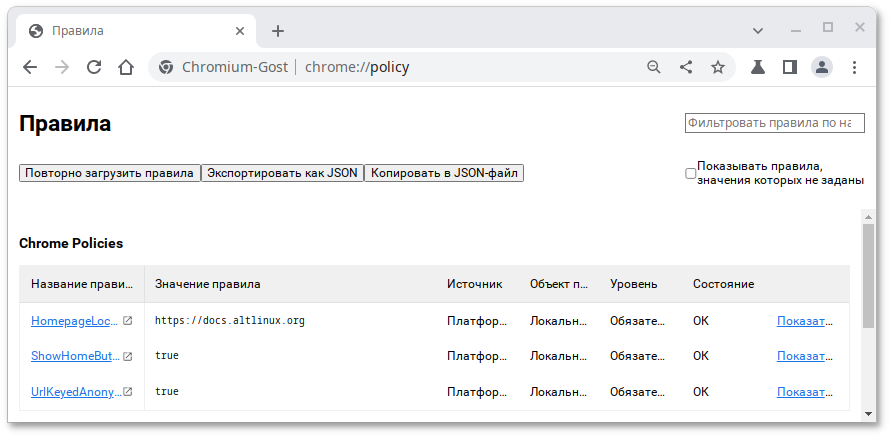

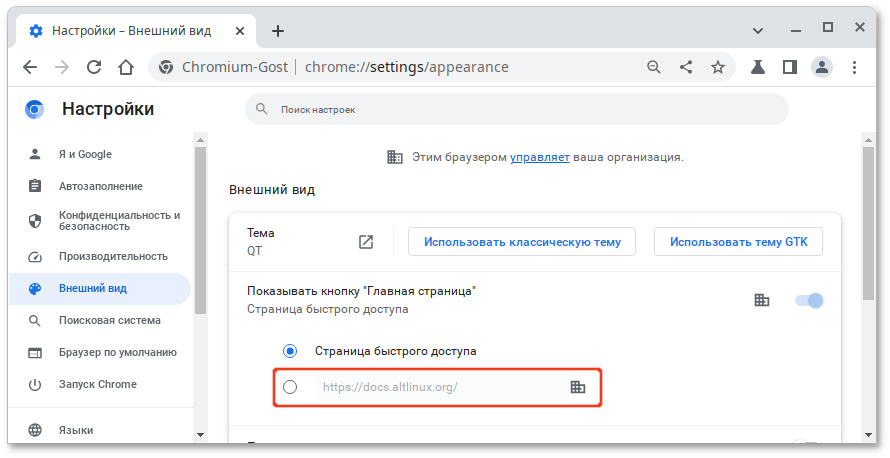

Настройка браузера Chromium

|

chromium

|

Генерирует файл политики для Chromium (

policies.json). Данные настройки устанавливаются из ADMX-файлов для Chromium. Может быть вызван только машинной политикой.

|

|

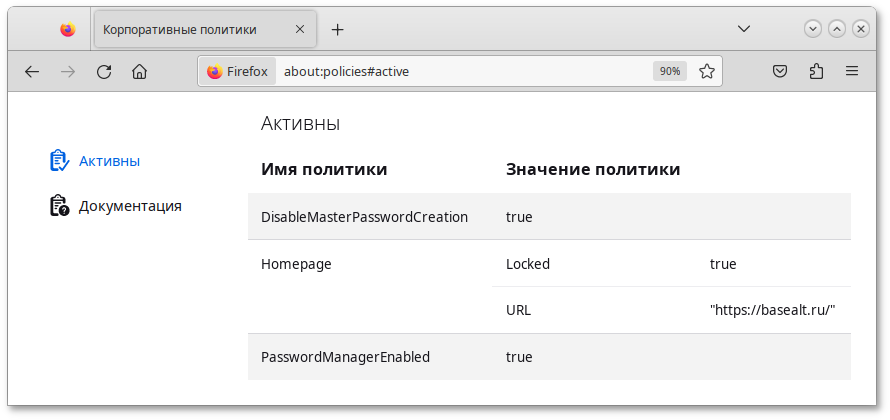

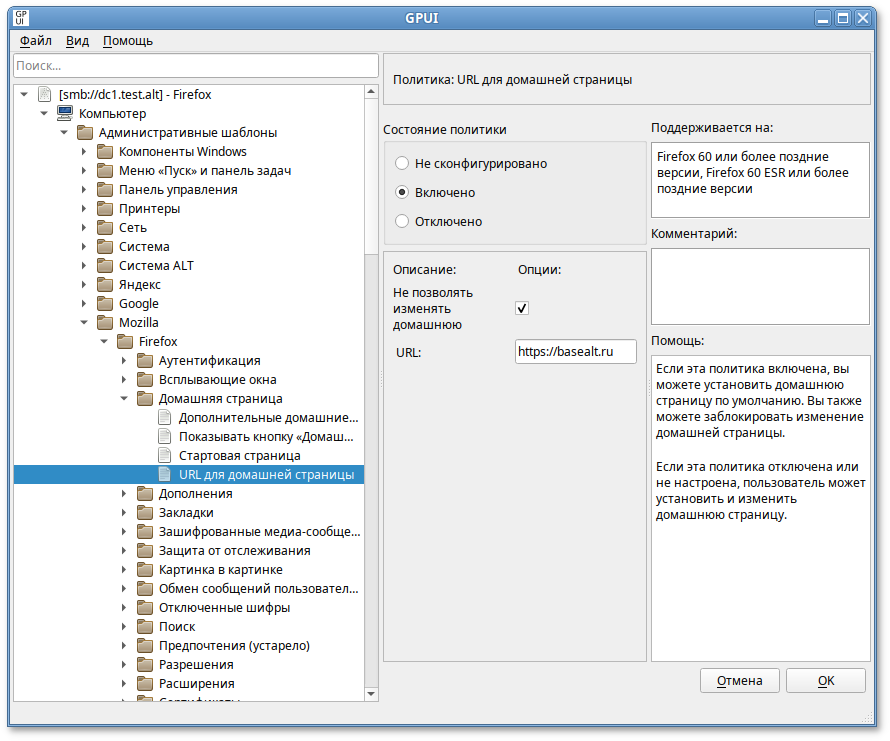

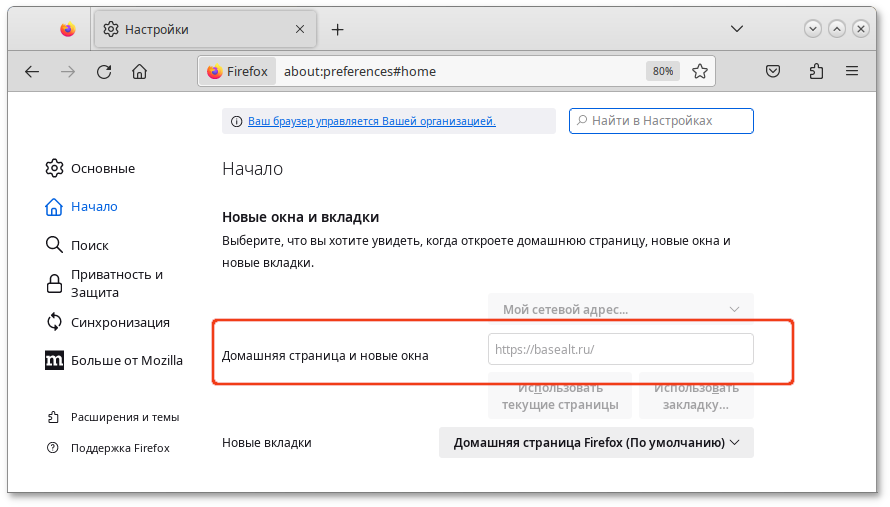

Настройка браузера Firefox

|

firefox

|

Генерирует файл политики для Firefox (

policies.json). Данные настройки устанавливаются из ADMX-файлов для Firefox. Может быть вызван только машинной политикой.

|

|

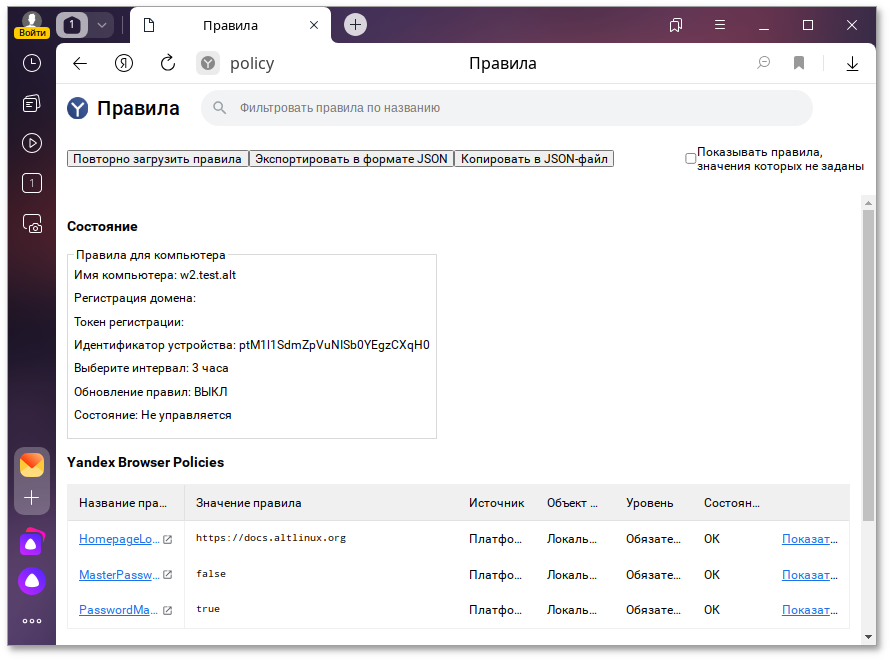

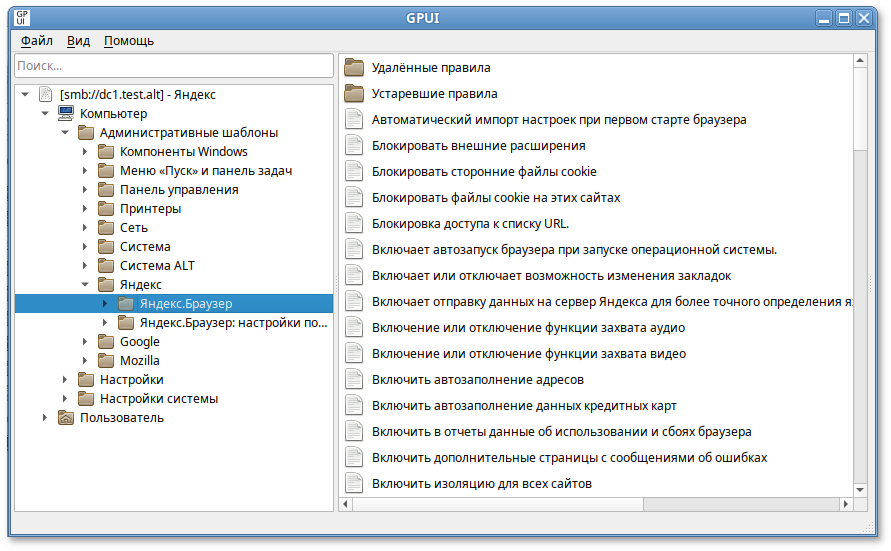

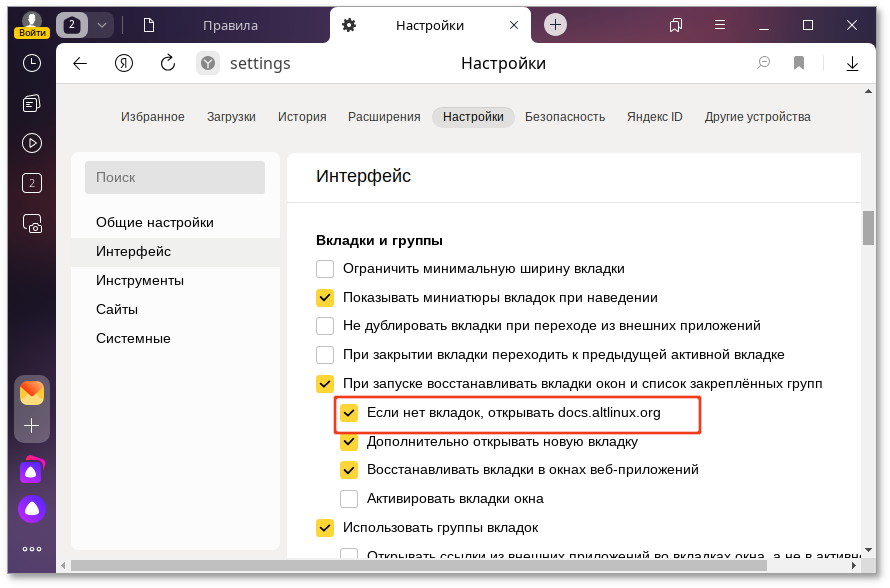

Настройка Яндекс.Браузера

|

yandex

|

Генерирует файл политики для Яндекс.Браузера (

policies.json). Данные настройки устанавливаются из ADMX-файлов для Яндекс.Браузера. Может быть вызван только машинной политикой.

|

|

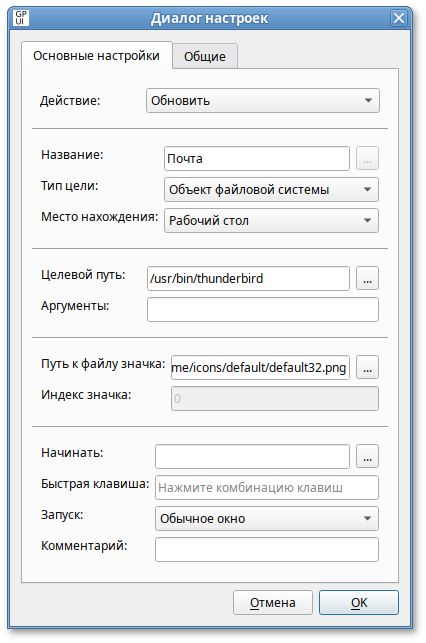

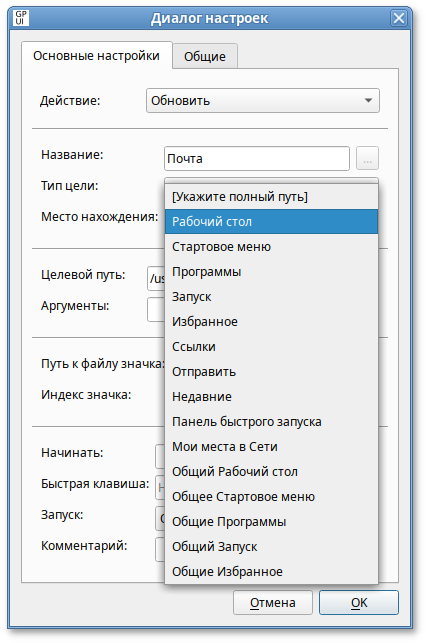

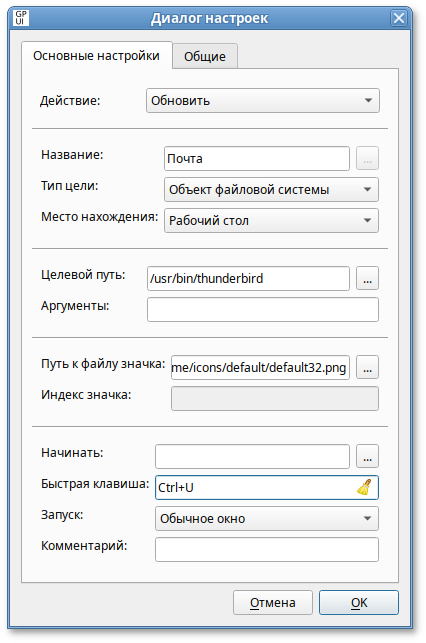

Управление ярлыками запуска программ

|

shortcuts

|

Управляет

.desktop файлами (создание/удаление/замена)

|

|

Управление ярлыками запуска программ

|

shortcuts_user

|

Управляет

.desktop файлами в контексте пользователя. Способен реагировать на опцию выполнения операций в контексте администратора или пользователя

|

|

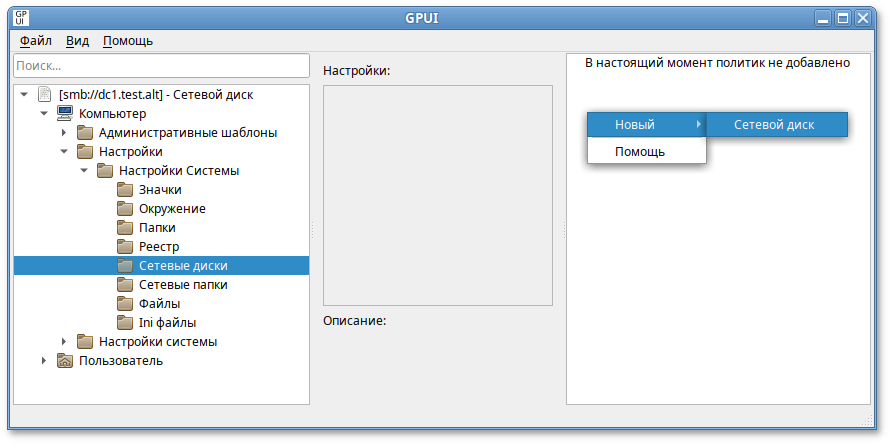

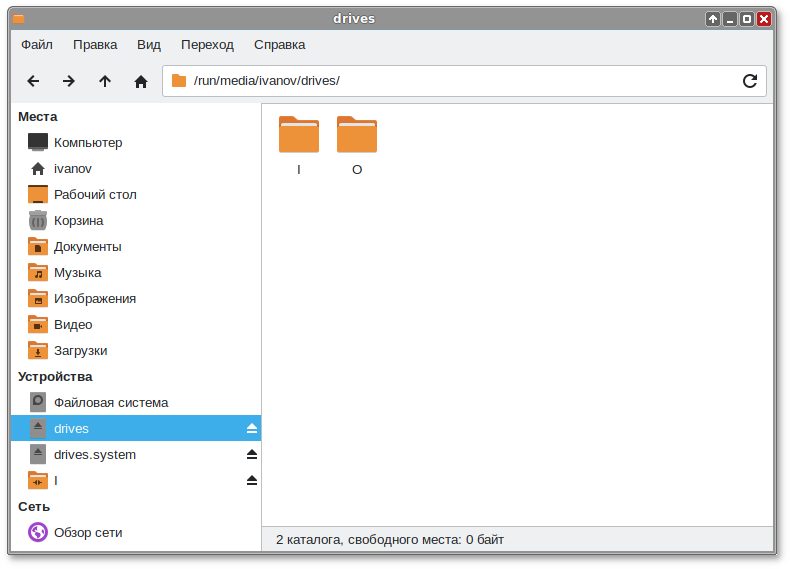

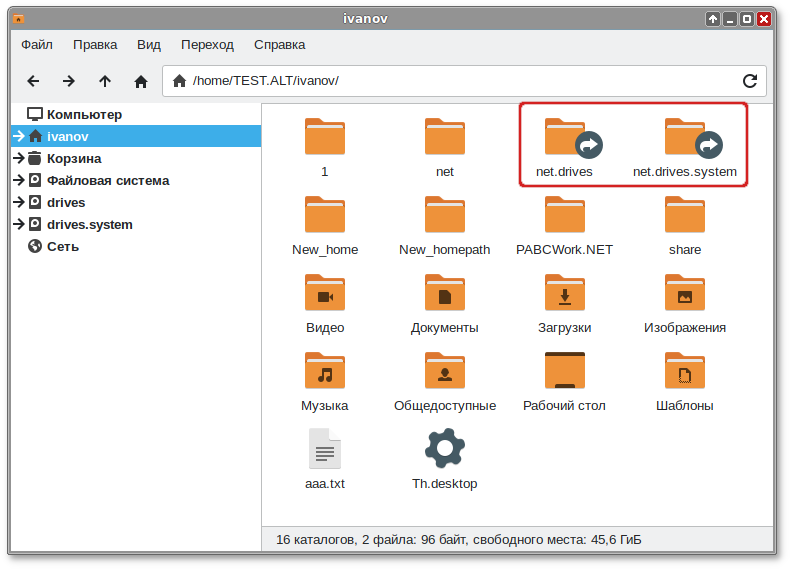

Управление подключением сетевых дисков

|

drives

|

Управляет подключением сетевых дисков

|

|

Управление подключением сетевых дисков

|

drives_user

|

Управляет подключением сетевых дисков в контексте пользователя

|

|

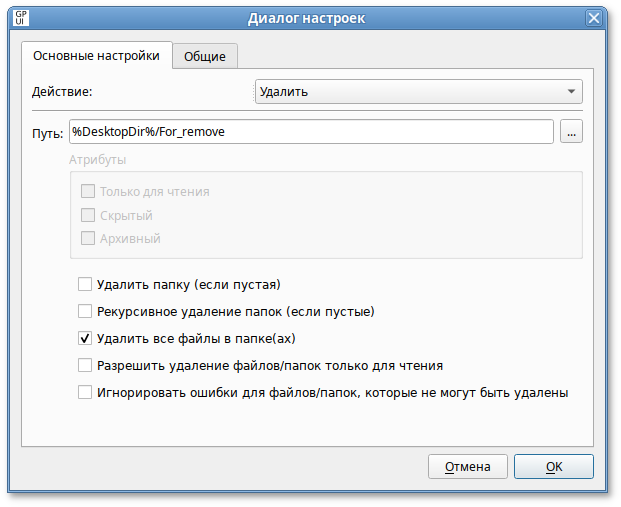

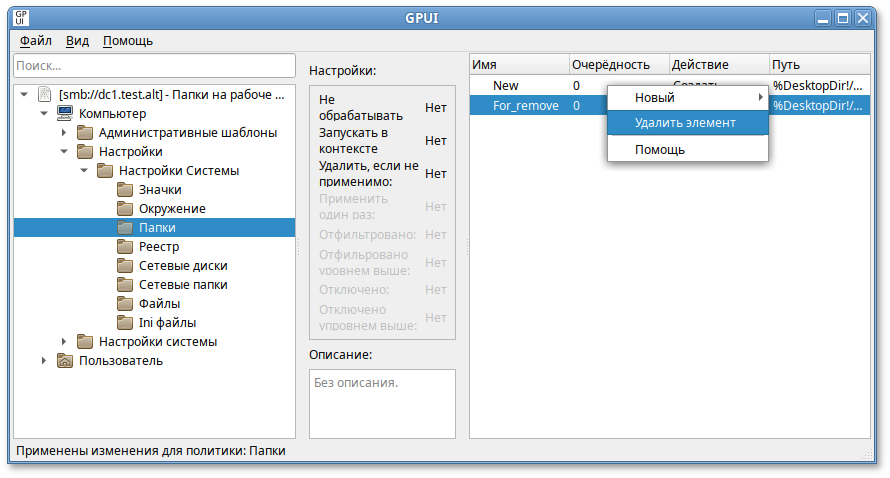

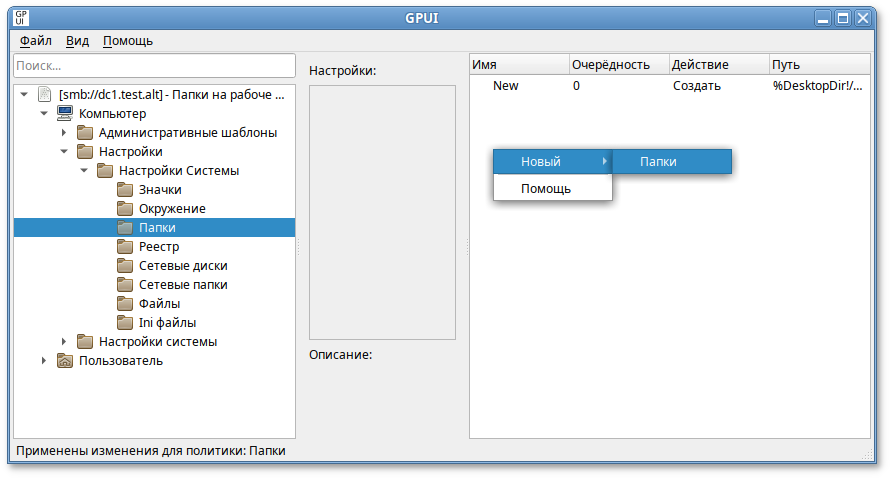

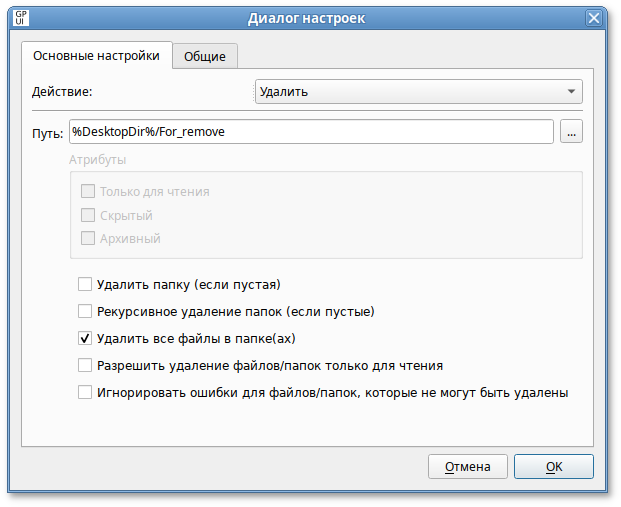

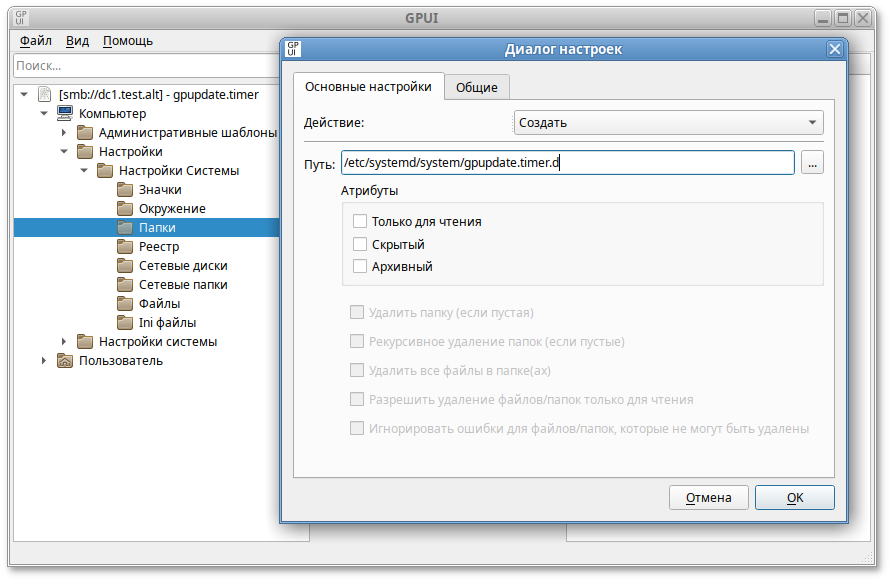

Управление каталогами файловой системы

|

folder

|

Управляет каталогами файловой системы (создание/удаление/пересоздание)

|

|

Управление каталогами файловой системы

|

folder_user

|

Управляет каталогами файловой системы в контексте пользователя

|

|

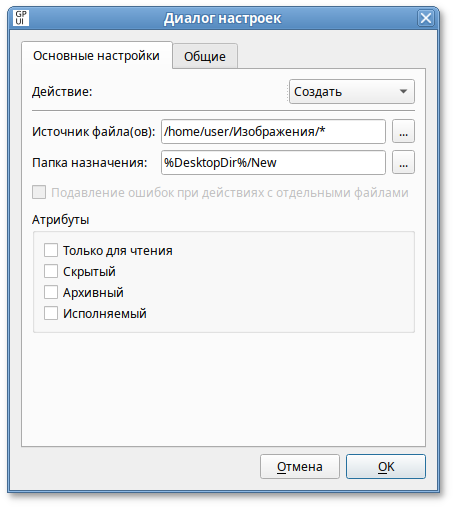

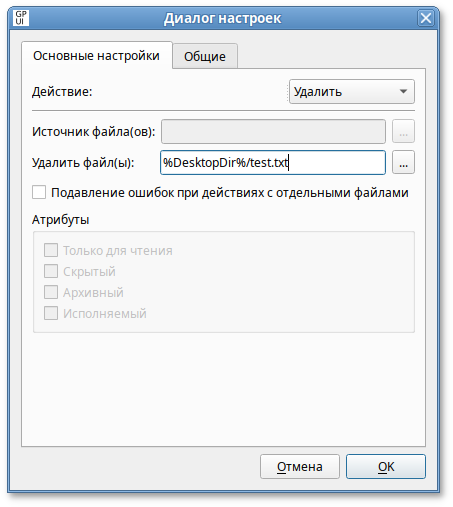

Управление файлами

|

files

|

Управляет файлами (создание/удаление/пересоздание)

|

|

Управление файлами

|

files_user

|

Управляет файлами в контексте пользователя

|

|

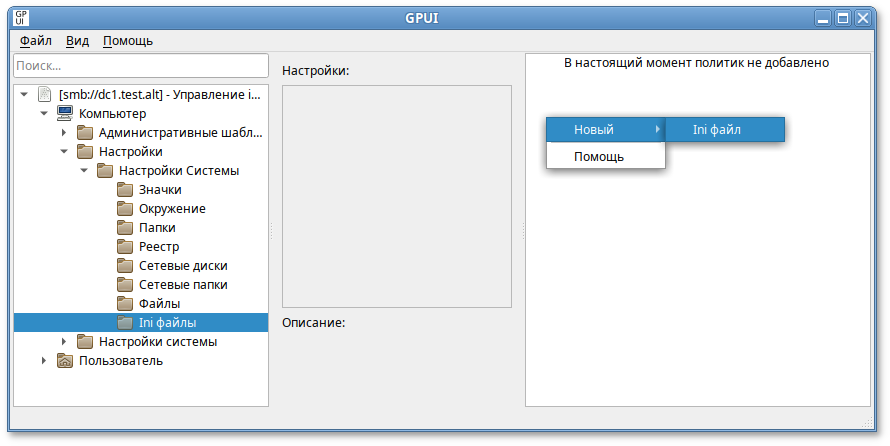

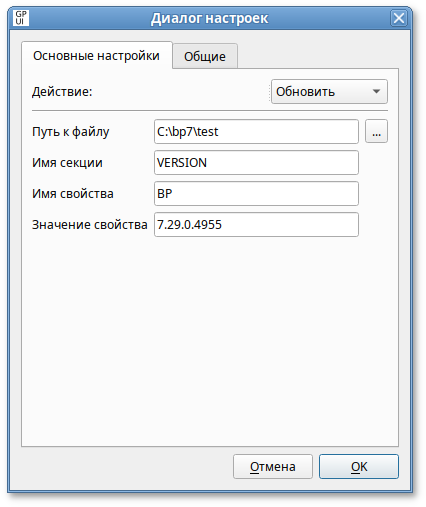

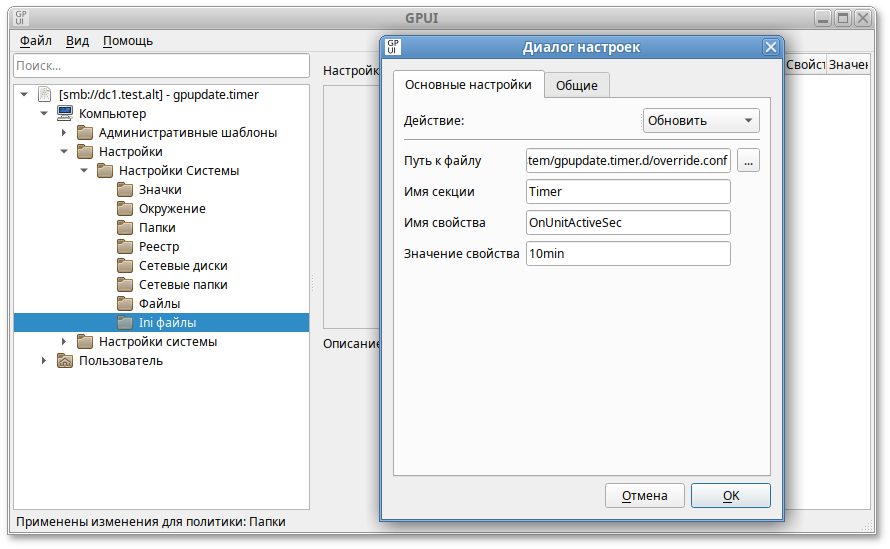

Управление INI-файлами

|

inifiles

|

Управляет INI-файлами (создание/удаление/пересоздание)

|

|

Управление INI-файлами

|

inifiles_user

|

Управляет INI-файлами в контексте пользователя

|

|

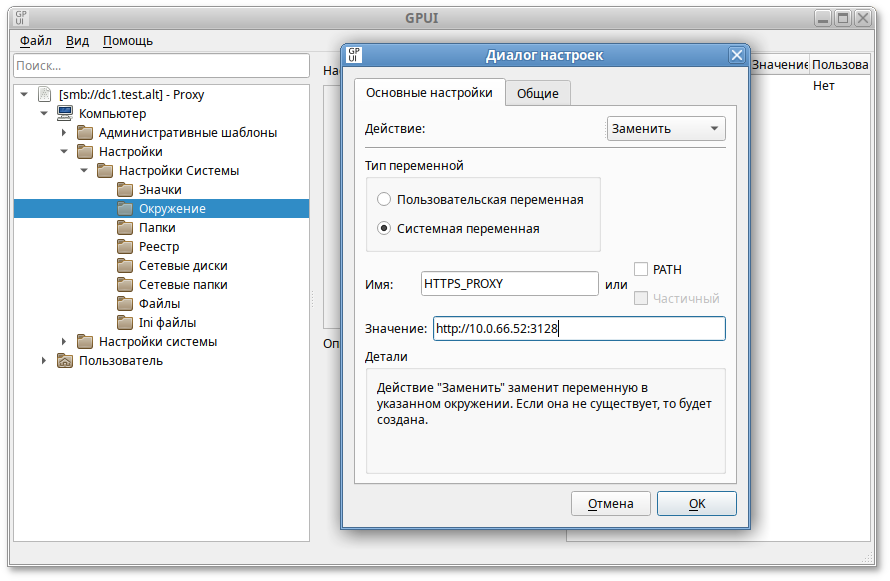

Управление переменными среды

|

environmentvariables

|

Управляет переменными среды

|

|

Управление переменными среды

|

environmentvariables_user

|

Управляет переменными среды в контексте пользователя

|

|

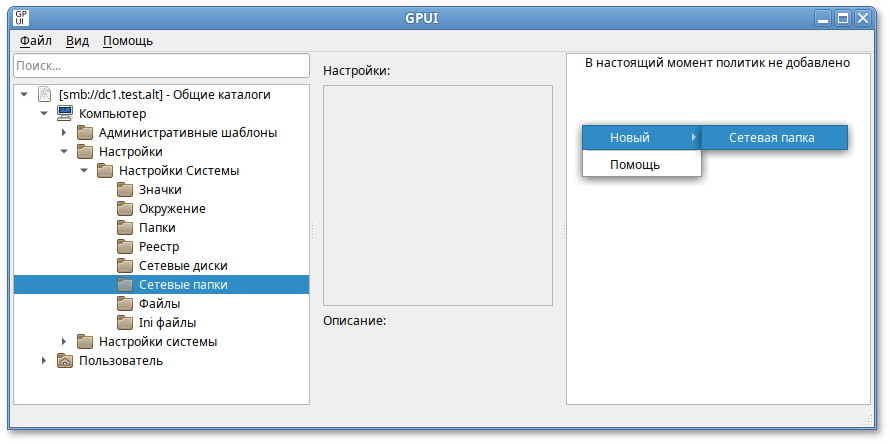

Управление общими каталогами

|

networkshares

|

Управляет общими каталогами

|

|

Управление общими каталогами

|

networkshares_user

|

Управляет общими каталогами в контексте пользователя

|

|

Управление gsettings (настройки графической среды Mate)

|

gsettings

|

Разворачивает системные настройки gsettings. Редактирование системных настроек осуществляется методом развертывания файлов с расширением

.gschema.override (в формате INI) в директории с XML схемами. После разворачивания необходимо осуществить вызов glib-compile-schemas, для того чтобы настройки вступили в силу

|

|

Управление gsettings (настройки графической среды Mate)

|

gsettings_user

|

Устанавливает настройки gsettings для пользователя

|

|

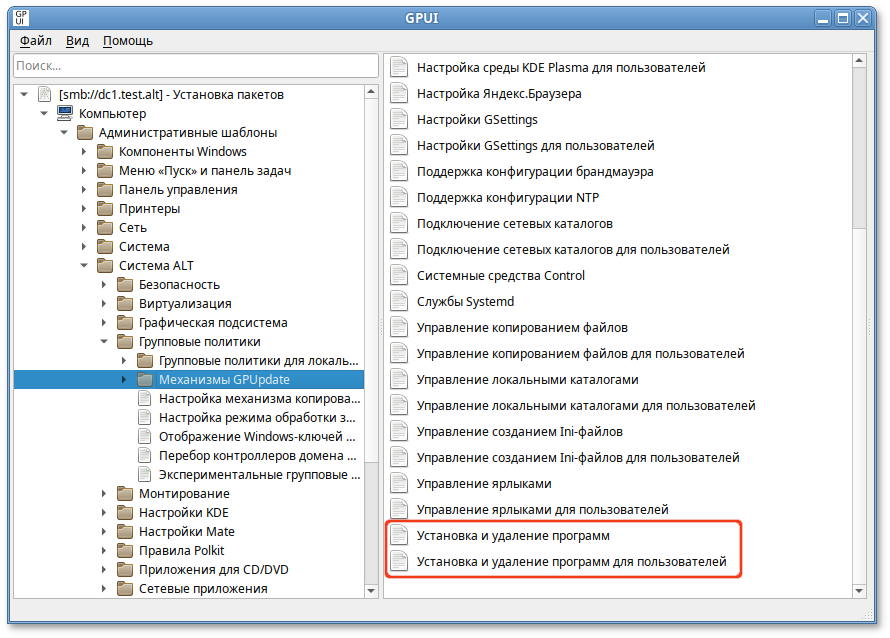

Управление пакетами

|

package

|

Средство работы с пакетным менеджером для установки и удаления пакетов программ

|

gpupdate.timer. Запуск фронтенда для пользователя в административном контексте производится с помощью модуля pam_oddjob при входе в систему и далее раз в час (по умолчанию) также средством Systemd — gpupdate-user.timer.

gpupdate.service используются системный таймер gpupdate.timer и пользовательский таймер gpupdate-user.timer. Для управления периодом запуска групповых политик достаточно изменить параметр соответствующего таймера systemd (по умолчанию период запуска составляет 1 час).

OnUnitActiveSec в файле /lib/systemd/system/gpupdate.timer:

[Unit] Description=Run gpupdate every hour [Timer] OnStartupSec=1 OnUnitActiveSec=60min [Install] WantedBy=timers.target

gpupdate.timer запустится после загрузки ОС, а затем будет запускаться каждый час во время работы системы. Просмотреть статус системного таймера можно, выполнив команду:

# systemctl status gpupdate.timer

● gpupdate.timer - Run gpupdate every hour

Loaded: loaded (/lib/systemd/system/gpupdate.timer; enabled; vendor preset: disabled)

Active: active (waiting) since Fri 2022-12-09 09:31:41 EET; 3h 31min ago

Trigger: Fri 2022-12-09 13:15:05 EET; 12min left

Triggers: ● gpupdate.service

дек 09 09:31:41 edu.test.alt systemd[1]: Started Run gpupdate every hour.

OnUnitActiveSec в файле /usr/lib/systemd/user/gpupdate-user.timer:

[Unit] Description=Run gpupdate-user every hour [Timer] OnStartupSec=1 OnUnitActiveSec=60min [Install] WantedBy=timers.target

gpupdate-user.timer запустится после входа пользователя в систему, а затем будет запускаться каждый час пока активен сеанс соответствующего пользователя. Просмотреть статус пользовательского таймера можно, выполнив команду от имени пользователя:

$ systemctl --user status gpupdate-user.timer

● gpupdate-user.timer - Run gpupdate-user every hour

Loaded: loaded (/usr/lib/systemd/user/gpupdate-user.timer; enabled; vendor preset: enabled)

Active: active (waiting) since Fri 2022-12-09 12:49:21 EET; 2min 54s ago

Trigger: Fri 2022-12-09 13:49:28 EET; 57min left

Triggers: ● gpupdate-user.service

дек 09 12:49:21 edu.test.alt systemd[47372]: Started Run gpupdate-user every hour.

/usr/lib/systemd/user/gpupdate-user.timer, вступили в силу следует выполнить команду:

$ systemctl --user daemon-reload

Примечание

gpupdate можно также через групповые политики (см. раздел Настройка периодичности запроса конфигураций).

$ systemctl list-timers

$ systemctl --user list-timers

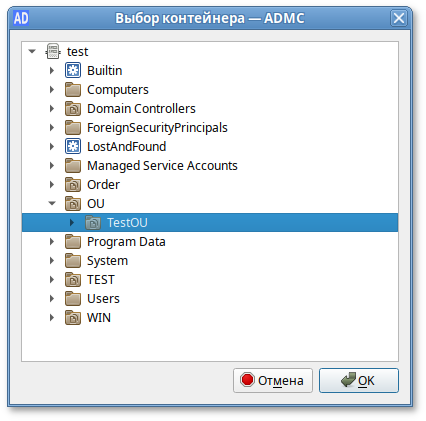

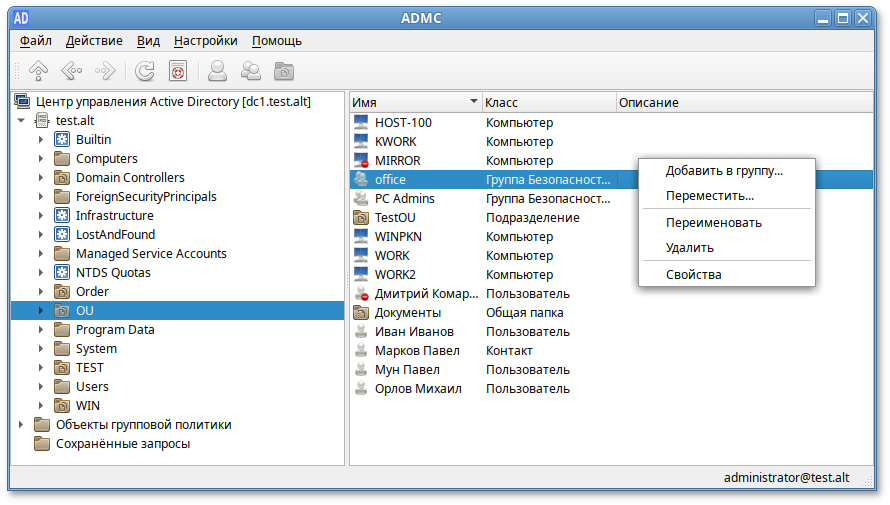

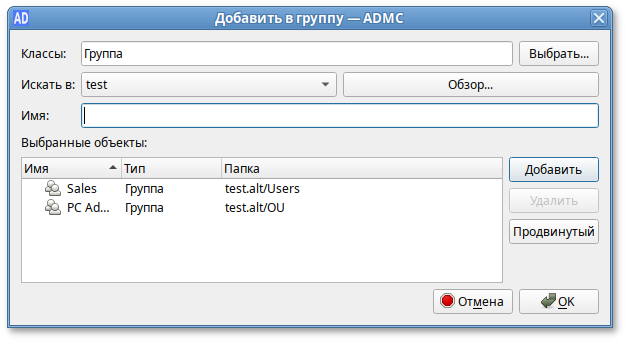

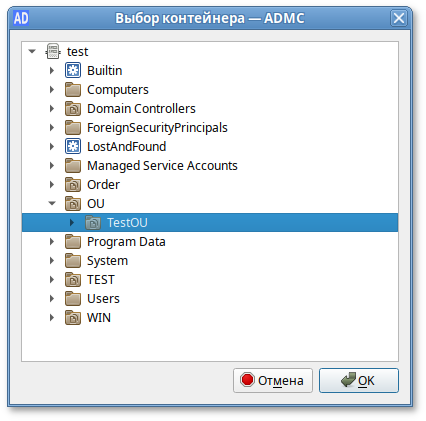

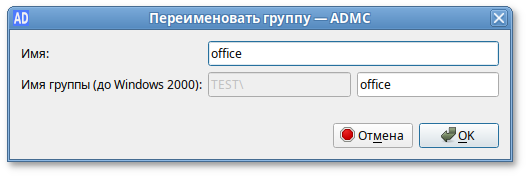

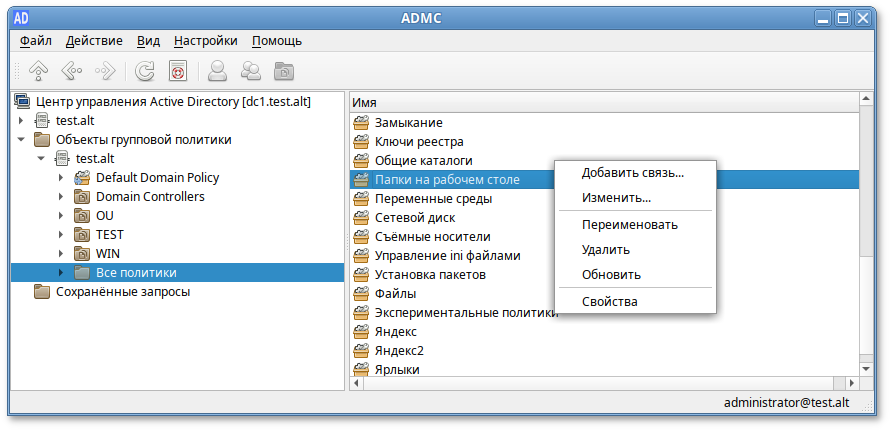

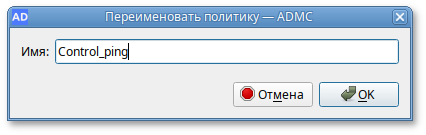

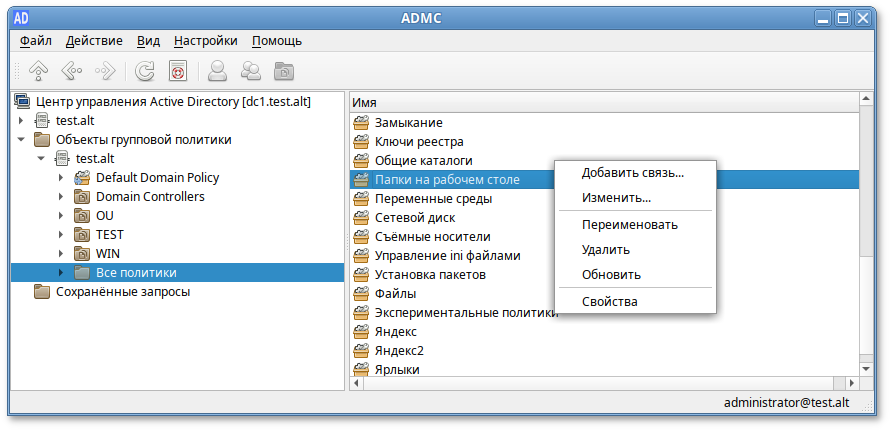

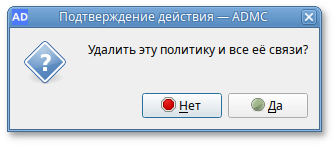

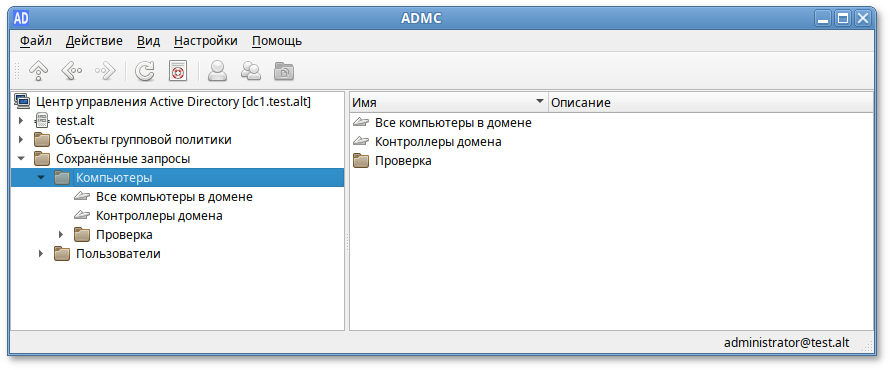

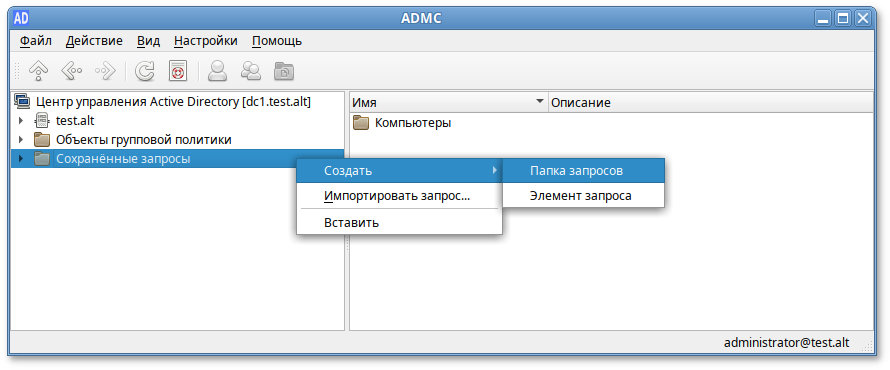

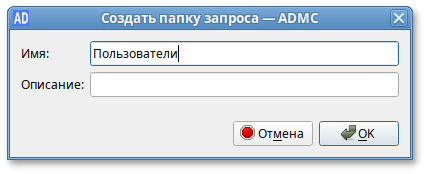

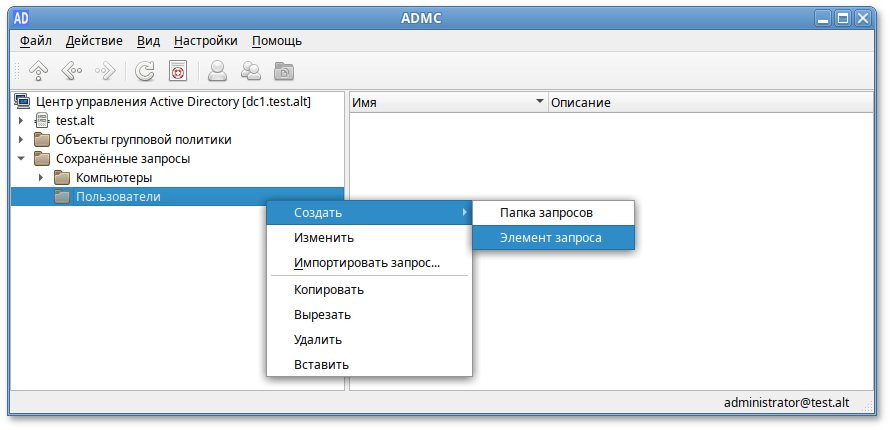

admc).

Примечание

$ kinit administrator

Примечание

/usr/share/icons, пользовательские темы берутся по умолчанию из каталога /usr/share/ad-integration. Каталоги с темами определяются по наличию в них файла index.theme и могут быть символическими ссылками.

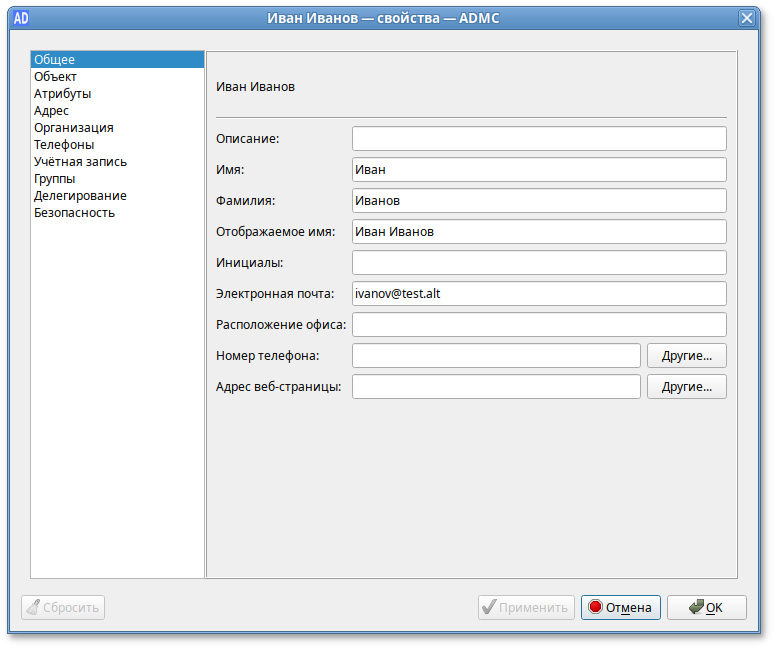

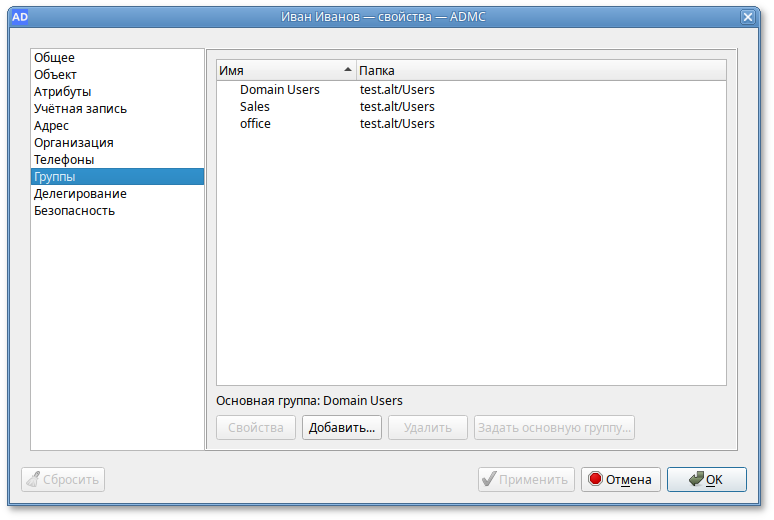

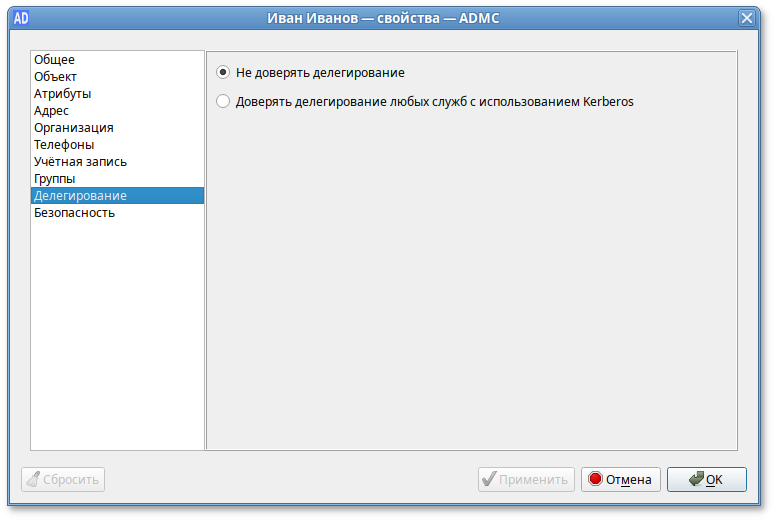

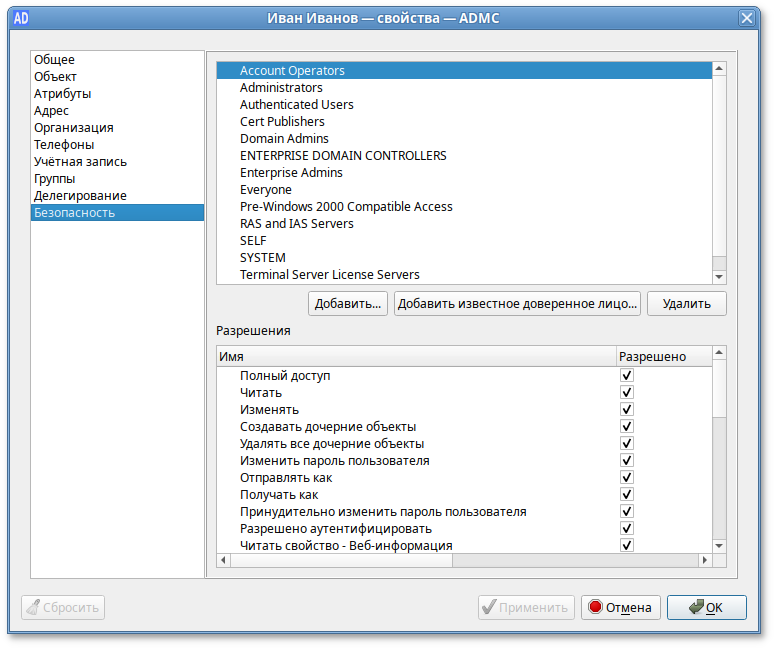

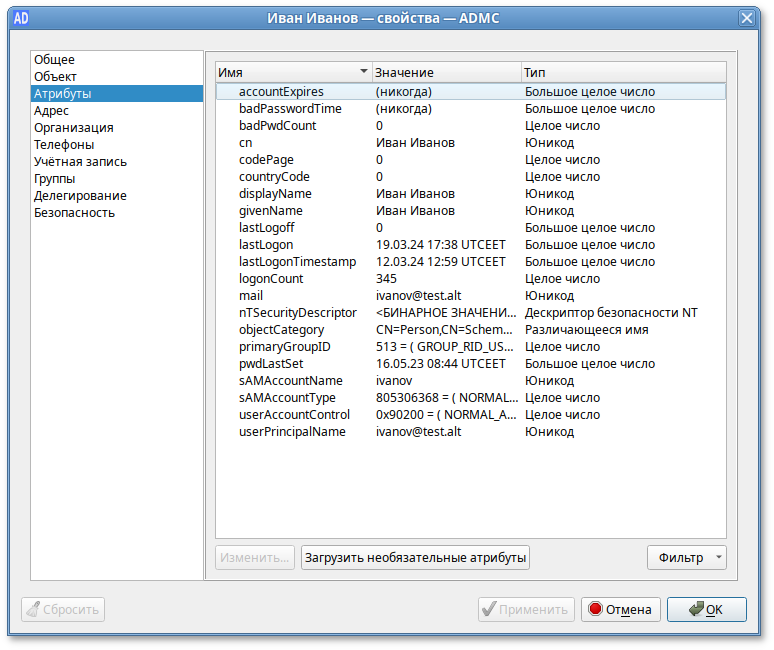

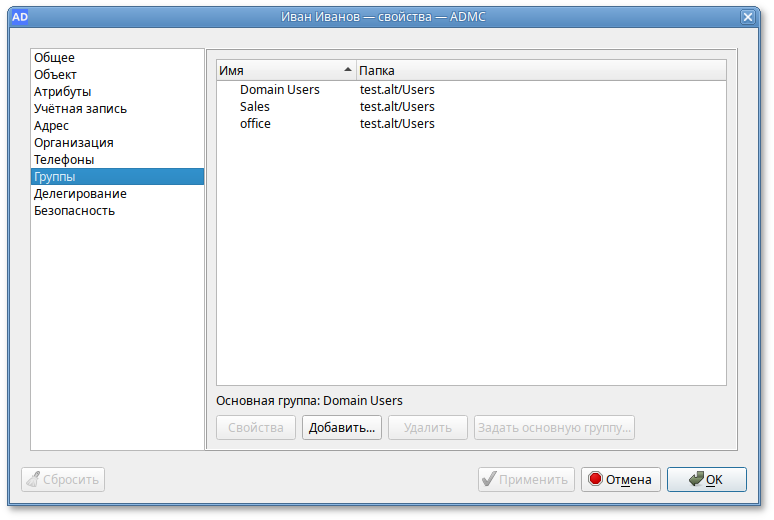

Таблица 9.1. Назначение вкладок окна «Свойства учётной записи пользователя»

|

Вкладка

|

Описание

|

Расширенный режим

|

|---|---|---|

|

Общее

|

Основная вкладка, содержащая информацию, идентифицирующую личность пользователя, которой соответствует данная учётная запись

|

-

|

|

Учётная запись

|

Характеристики учётной записи пользователя, настройка правил регистрации в сети

|

-

|

|

Адрес

|

Почтовый адрес пользователя

|

-

|

|

Организация

|

Данные о сотруднике согласно штатному расписанию

|

-

|

|

Телефоны

|

Настройка телефонии

|

-

|

|

Группы

|

Управление членством в группах безопасности

|

-

|

|

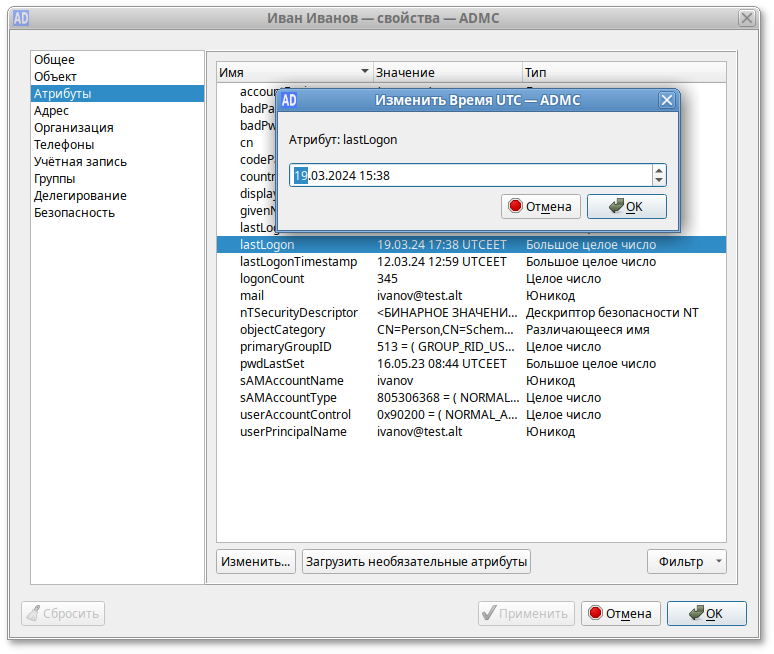

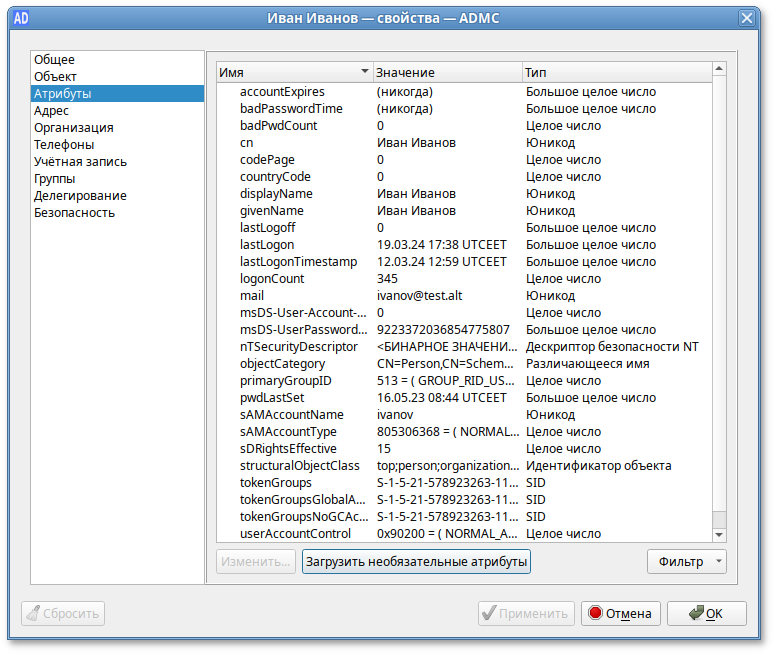

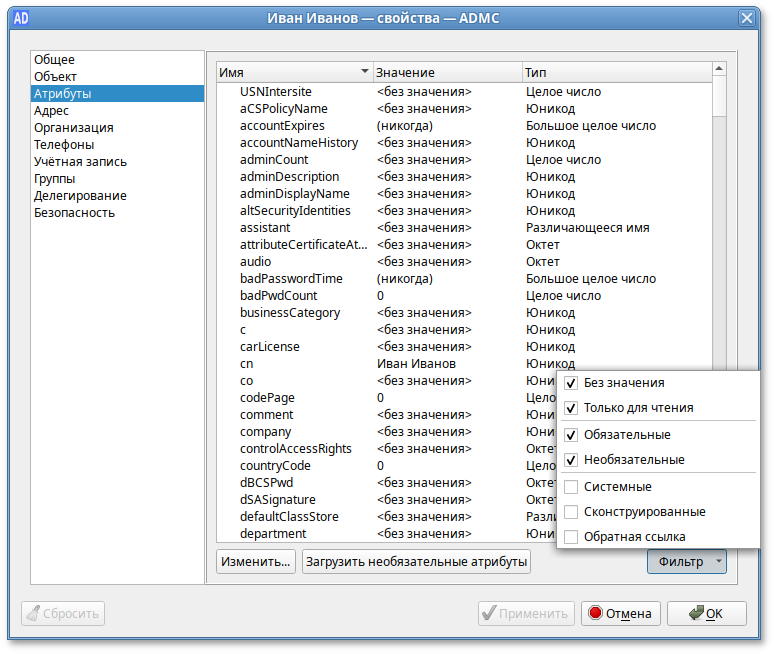

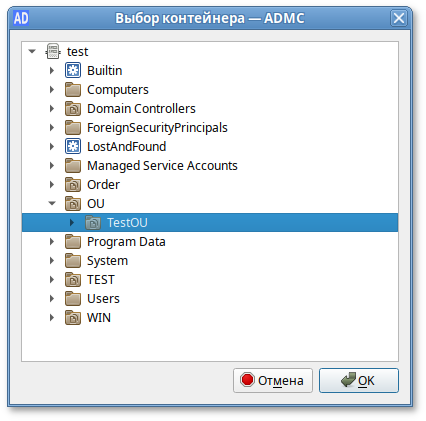

Атрибуты

|

Список атрибутов объекта

|

+

|

|

Объект

|

Информация об объекте

|

+

|

|

Делегирование

|

|

-

|

|

Безопасность

|

Права доступа к объекту

|

+

|

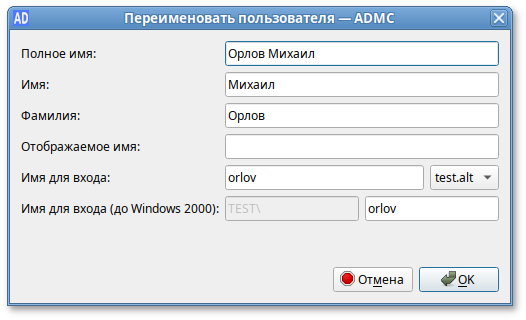

Таблица 9.2. Соответствие параметров на вкладке «Общее» полям в AD

|

Поле на вкладке Общее

|

Примечание

|

Поле в Active Directory

|

Тип

|

|---|---|---|---|

|

Полное имя

|

Во вкладке Общее значение этого поля изменить нельзя

|

cn, name

|

Юникод

|

|

Описание

|

|

description

|

Юникод

|

|

Имя

|

|

givenName

|

Юникод

|

|

Фамилия

|

|

sn

|

Юникод

|

|

Отображаемое имя

|

Значение этого параметра складывается из суммы значений трех параметров: First Name, Initials и Last Name

|

diplayName

|

Юникод

|

|

Инициалы

|

Длина не более 6 символов

|

initials

|

Юникод

|

|

Электронная почта

|

Автоматически заполняемое поле в соответствии с форматом UPN (RFC 822) при создании почтового ящика для учётной записи пользователя. По умолчанию поле пустое

|

mail

|

Юникод

|

|

Расположение офиса

|

Указывается физическое месторасположение пользователя: комната, офис и т.д.

|

physicalDeliveryOfficeName

|

Юникод

|

|

Номер телефона

|

|

telephoneNumber

|

Юникод

|

|

Другие телефоны

|

Можно задать, нажав кнопку

|

otherTelephone

|

Юникод

|

|

Адрес веб-страницы

|

|

wWWHomePage

|

Юникод

|

|

Другие адреса веб-страниц

|

Можно задать, нажав кнопку

|

url

|

Юникод

|

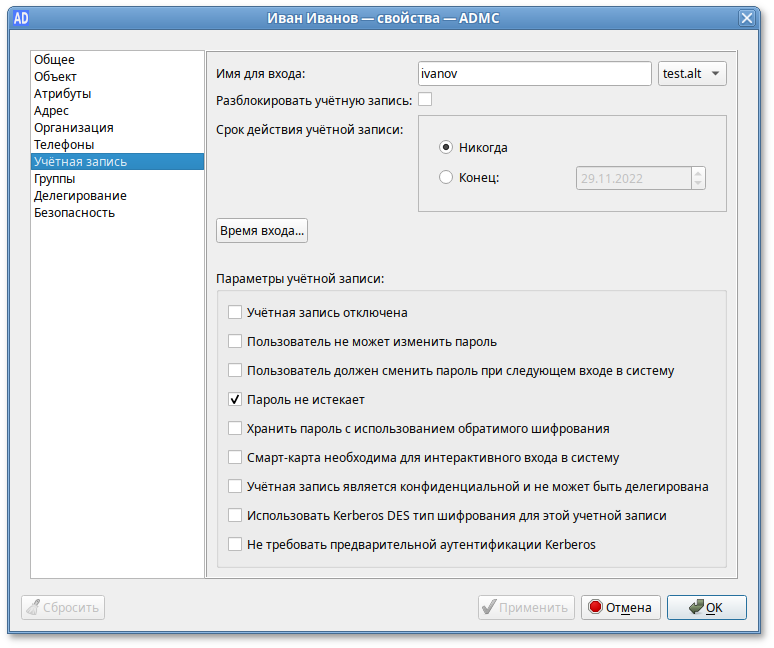

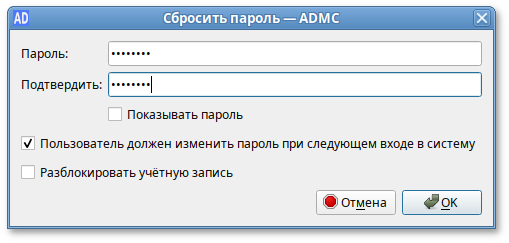

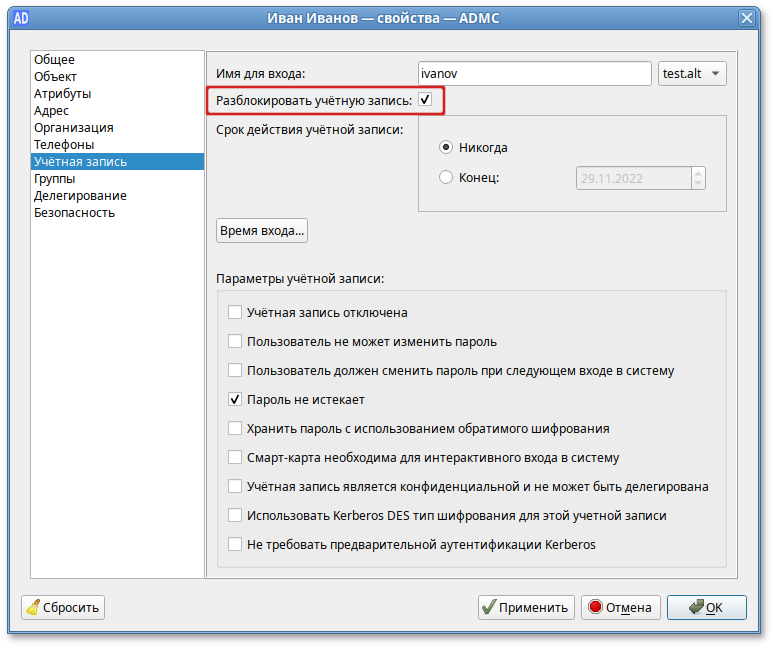

Таблица 9.3. Соответствие параметров на вкладке «Учетная запись» полям в AD

|

Поле на вкладке Учетная запись

|

Примечание

|

Поле в Active Directory

|

Тип

|

|---|---|---|---|

|

Имя для входа

|

Имя пользователя для входа (логин пользователя)

|

userPrincipalName

|

Юникод

|

|

Разблокировать учётную запись

|

Позволяет разблокировать учётную запись пользователя, если она была заблокирована, например, из-за слишком большого количества неудачных попыток входа

|

userAccountControl = 16

|

Целое число

|

|

Срок действия учётной записи

|

Дата отключения учётной записи (по умолчанию Никогда — неограниченный срок действия). Если нужно задать дату окончания срока действия учётной записи пользователя, следует выбрать Конец и затем выбрать дату

|

accountExpires

|

Большое целое число

|

|

Время входа…

|

Часы, в которые пользователю разрешено выполнять вход в домен

|

logonHours

|

Октет

|

|

Учетная запись отключена (ACCOUNTDISABLE)

|

Если эта опция включена, пользователь не сможет войти в систему

|

userAccountControl = 0x0002 (2)

|

Целое число

|

|

Пользователь не может изменить пароль (PASSWD_CANT_CHANGE)

|

|

userAccountControl = 0x0040 (64)

|

Целое число

|

|

Пользователь должен сменить пароль при следующем входе в систему

|

|

pwdLastSet

|

Большое целое число

|

|

Пароль не истекает (DONT_EXPIRE_PASSWORD)

|

Срок действия пароля для этой учётной записи никогда не истечет

|

userAccountControl = 0x10000 (65536)

|

Целое число

|

|

Хранить пароль с использованием обратимого шифрования (ENCRYPTED_TEXT_PWD_ALLOWED)

|

Для шифрования ключей использовать DES-шифрование. Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знание пароля пользователя для проверки подлинности

|

userAccountControl = 0x0080 (128)

|

Целое число

|

|

Смарт-карта необходима для интерактивного входа в систему (SMARTCARD_REQUIRED)

|

Пользователь должен войти в систему с помощью смарт-карты

|

userAccountControl = 0x40000 (262144)

|

Целое число

|

|

Учетная запись является конфиденциальной и не может быть делегирована (NOT_DELEGATED)

|

Пользователю нельзя доверять делегирование полномочий

|

userAccountControl = 0x100000 (1048576)

|

Целое число

|

|

Использовать Kerberos DES тип шифрования для этой учётной записи (USE_DES_KEY_ONLY)

|

Ограничить этот субъект использованием только типов шифрования DES (стандарт шифрования данных) для ключей

|

userAccountControl = 0x200000 (2097152)

|

Целое число

|

|

Не требовать предварительной аутентификации Kerberos (DONT_REQ_PREAUTH)

|

Для доступа к ресурсам сети не нужно предварительно проверять подлинность с помощью протокола Kerberos

|

userAccountControl = 0x400000 (4194304)

|

Целое число

|

|

Доверять делегирование (TRUSTED_FOR_DELEGATION)

|

Учетная запись пользователя или компьютера, под которой выполняется служба, является доверенной для делегирования Kerberos. Любая такая служба может олицетворять клиента, запрашивающего службу

|

userAccountControl = 0x80000 (524288)

|

Целое число

|

Примечание

Примечание

Примечание

Примечание

Примечание

Предупреждение

Предупреждение

Предупреждение

Примечание

Предупреждение

Примечание

Примечание

Примечание

Примечание

Примечание

Примечание

Примечание

Примечание

Примечание

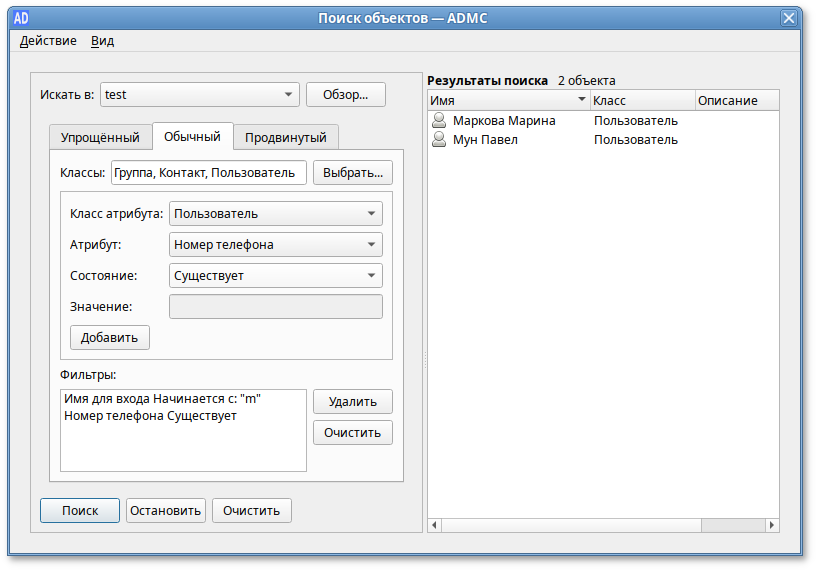

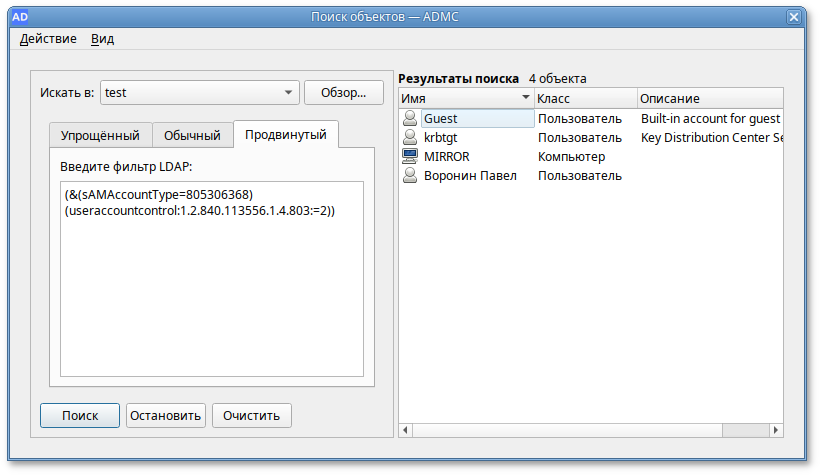

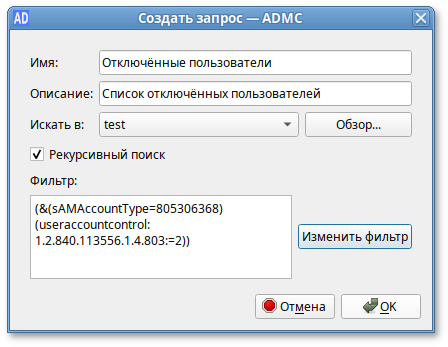

<Фильтр>=(<Атрибут><оператор сравнения><значение>)

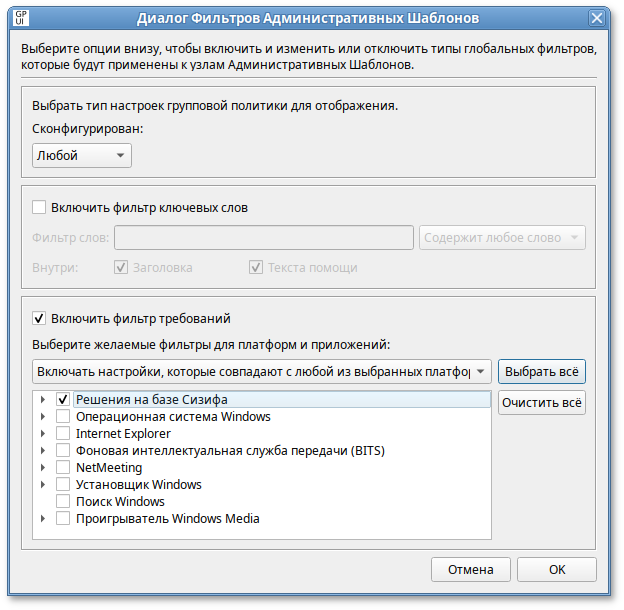

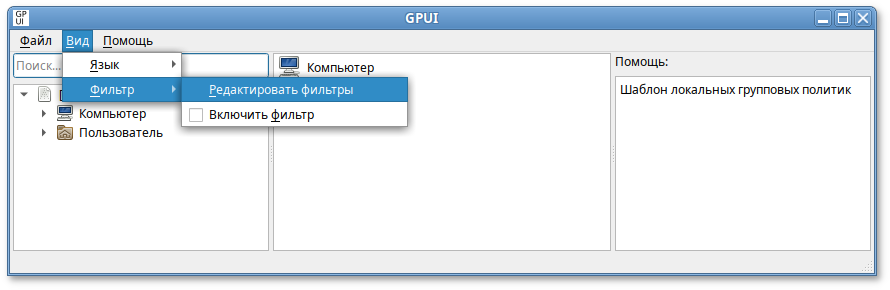

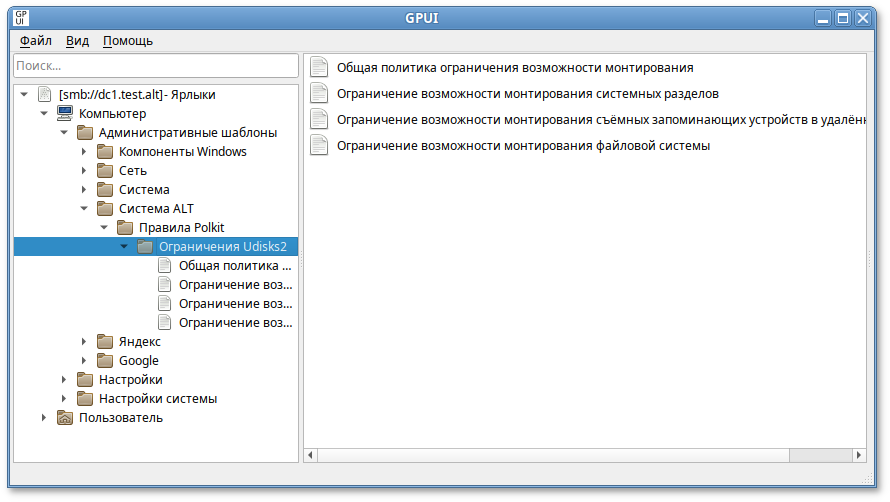

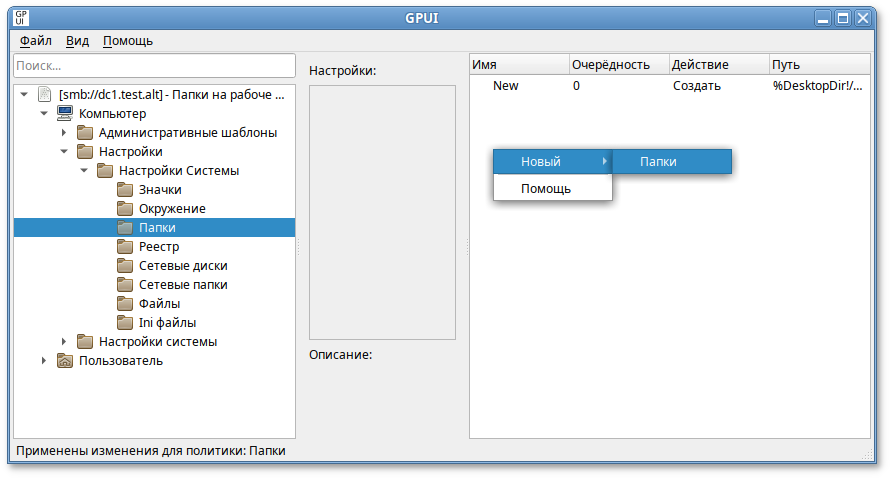

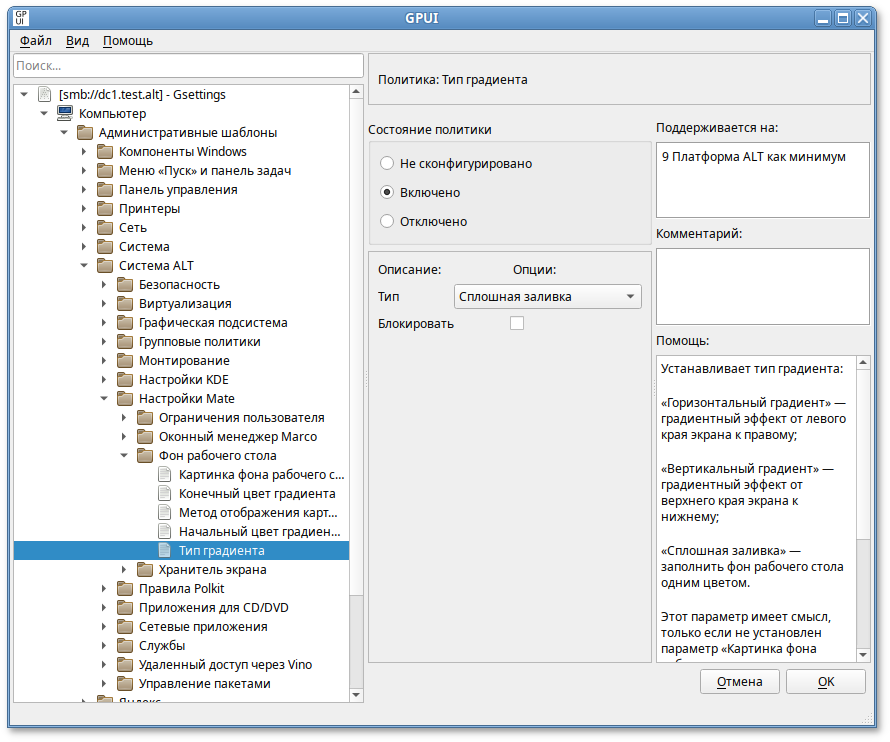

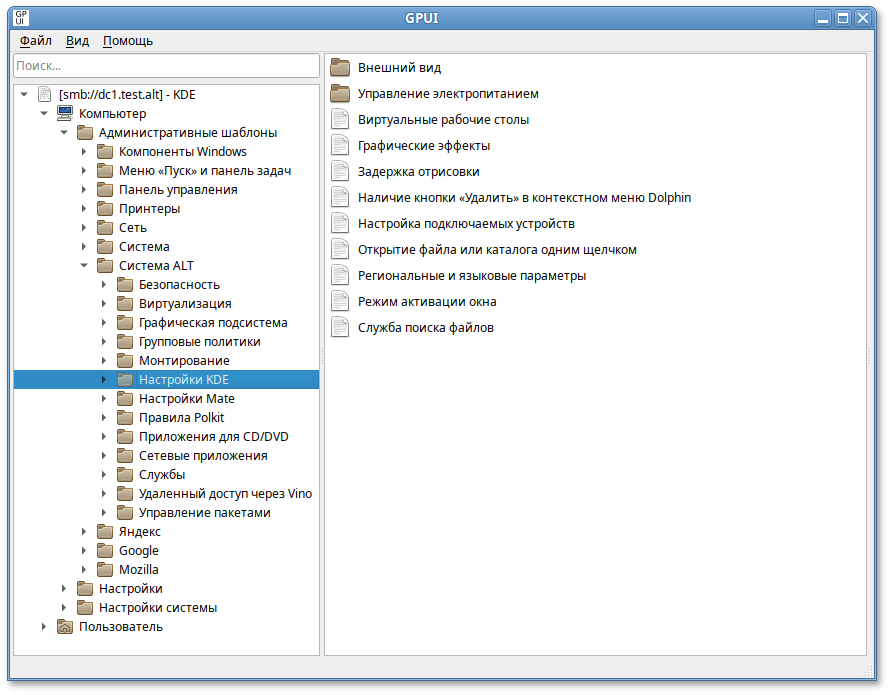

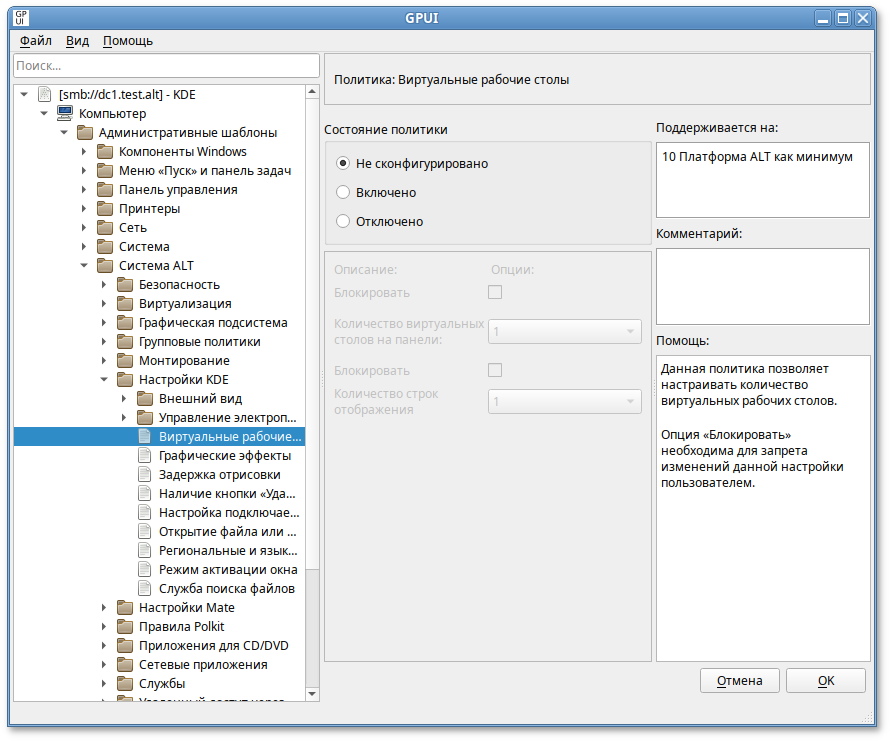

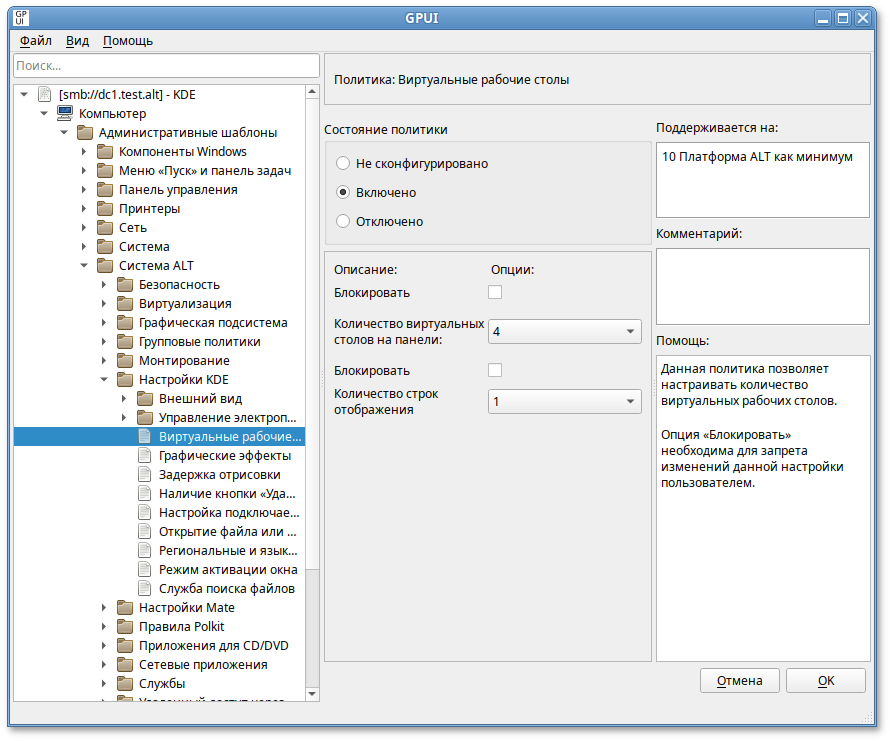

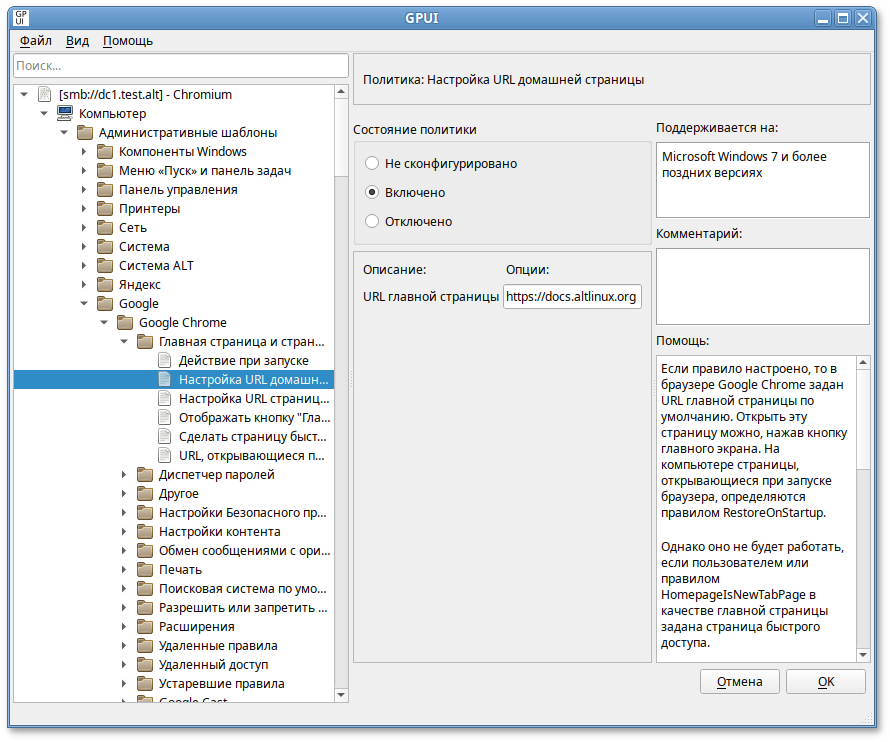

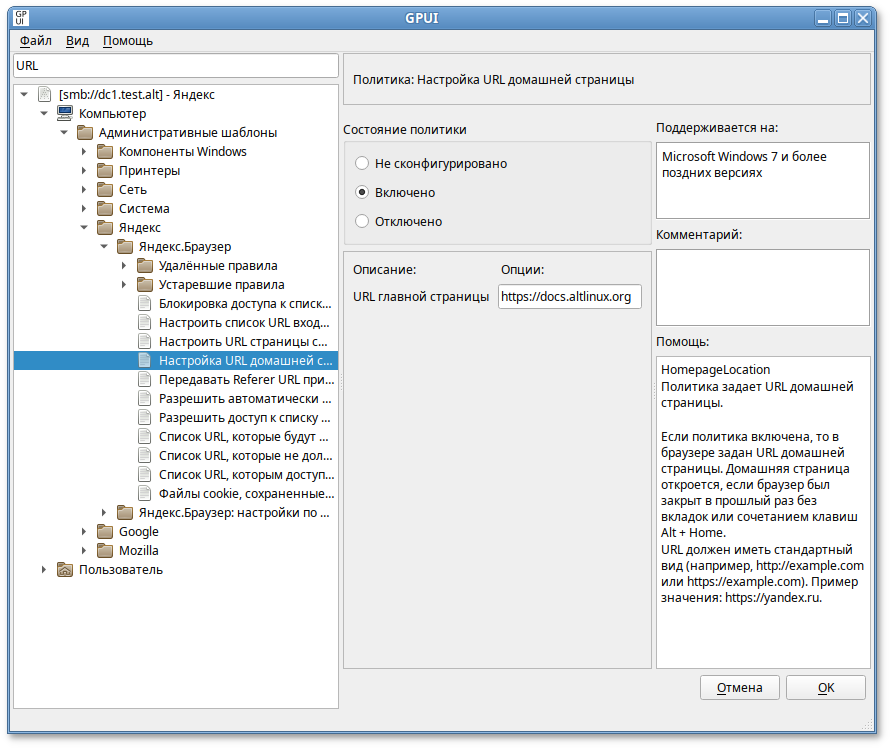

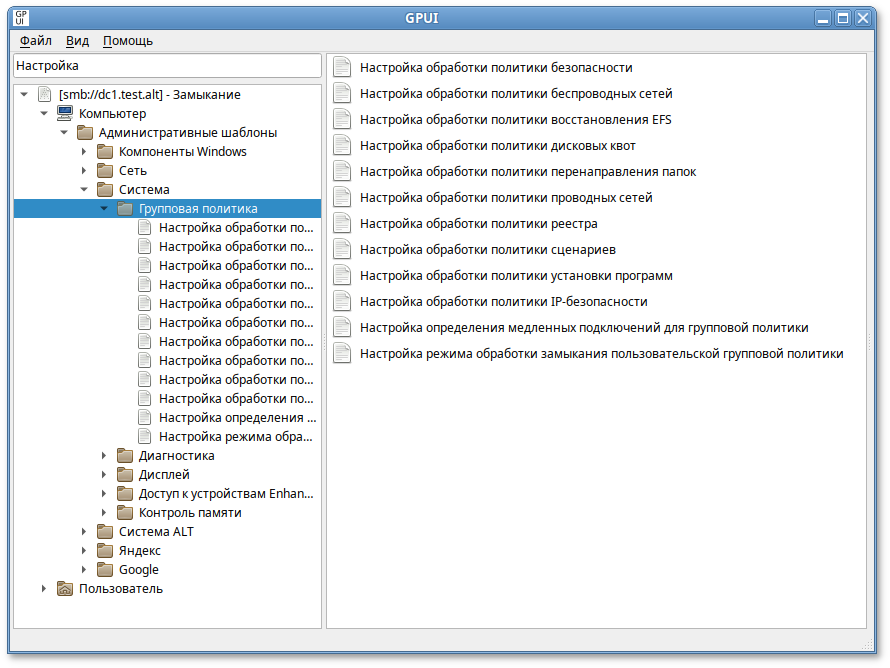

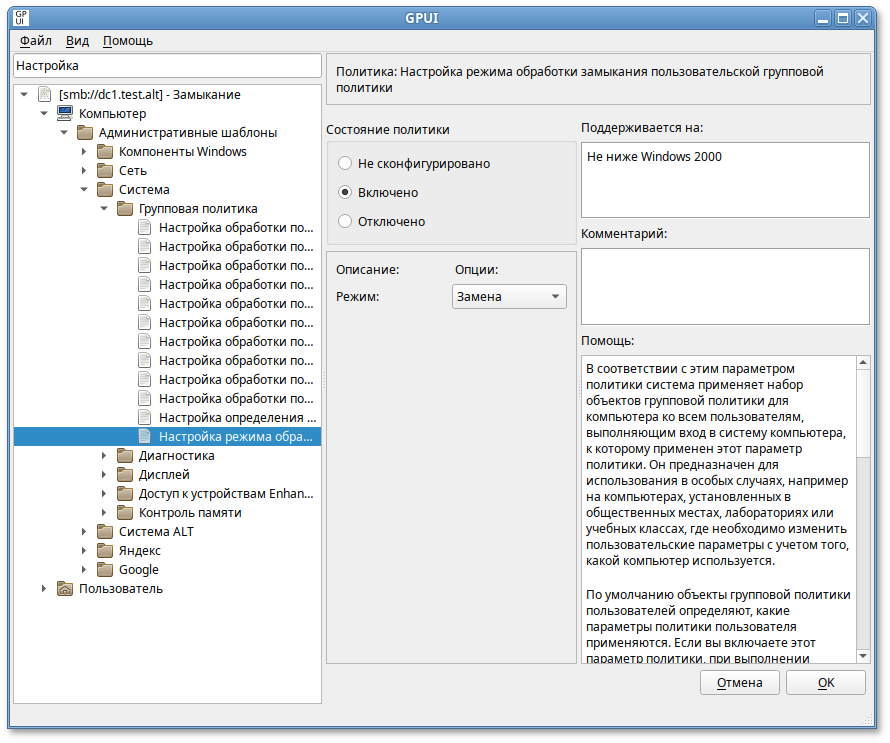

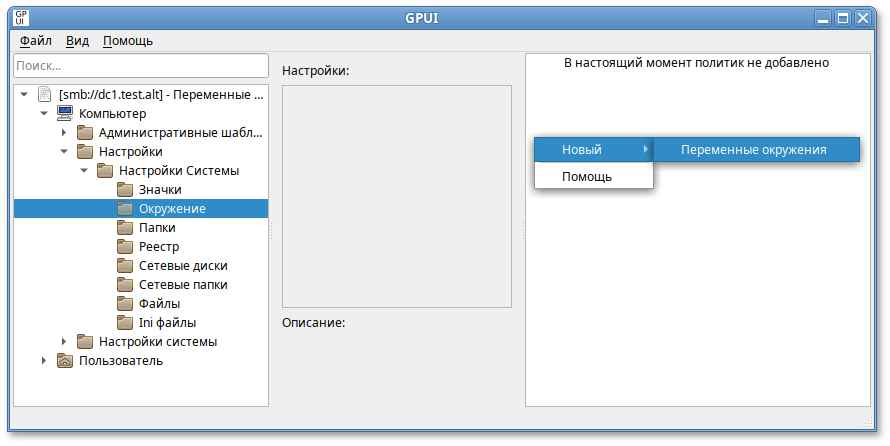

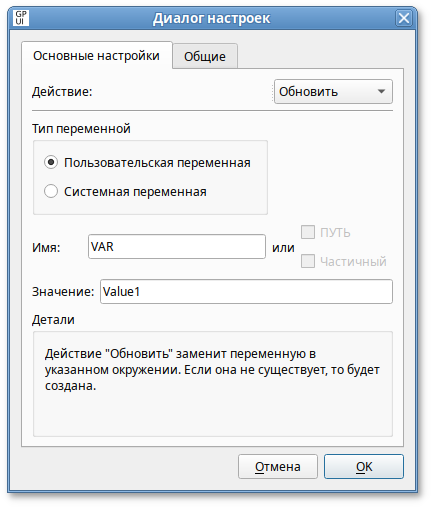

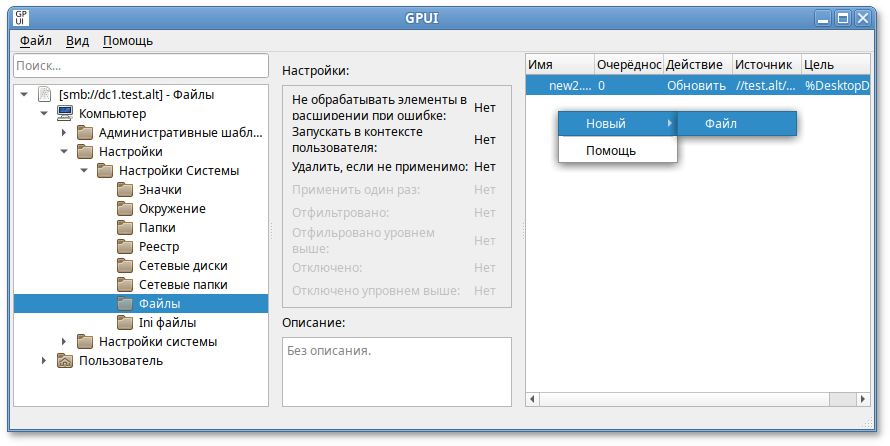

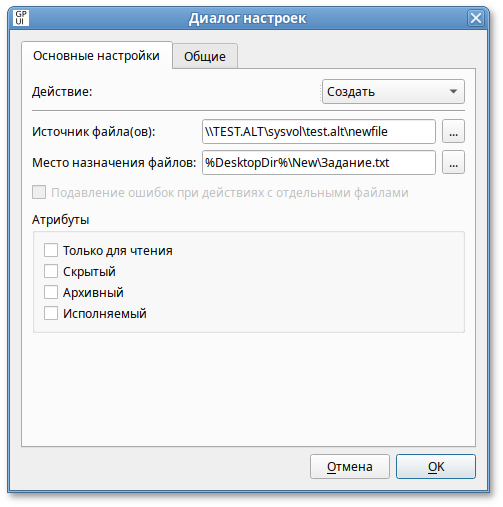

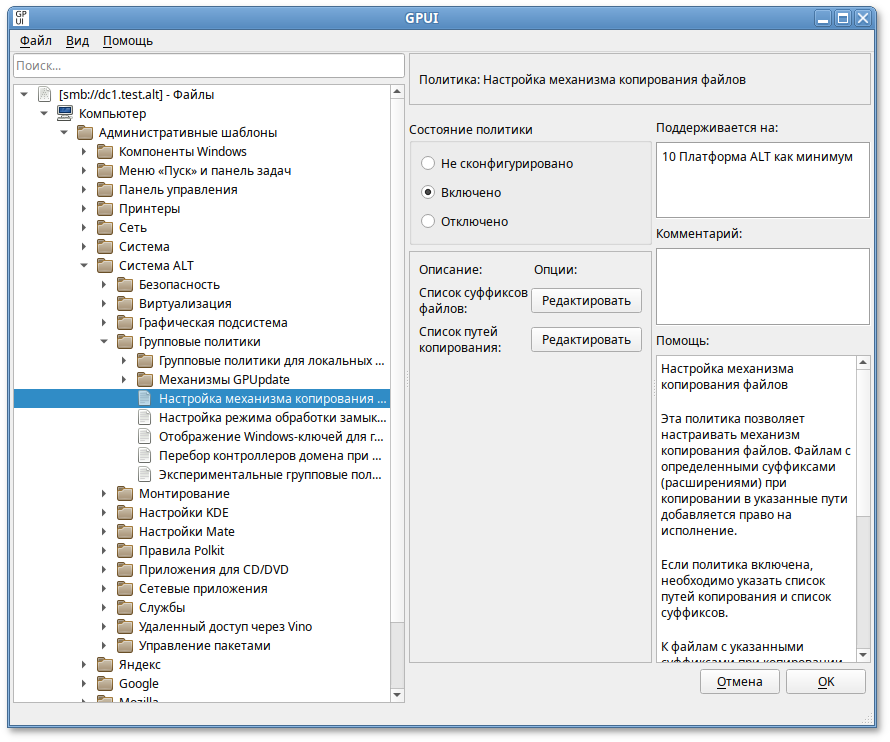

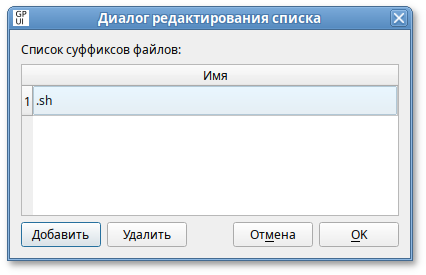

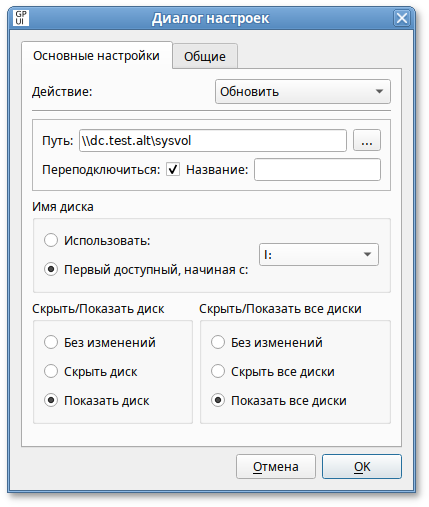

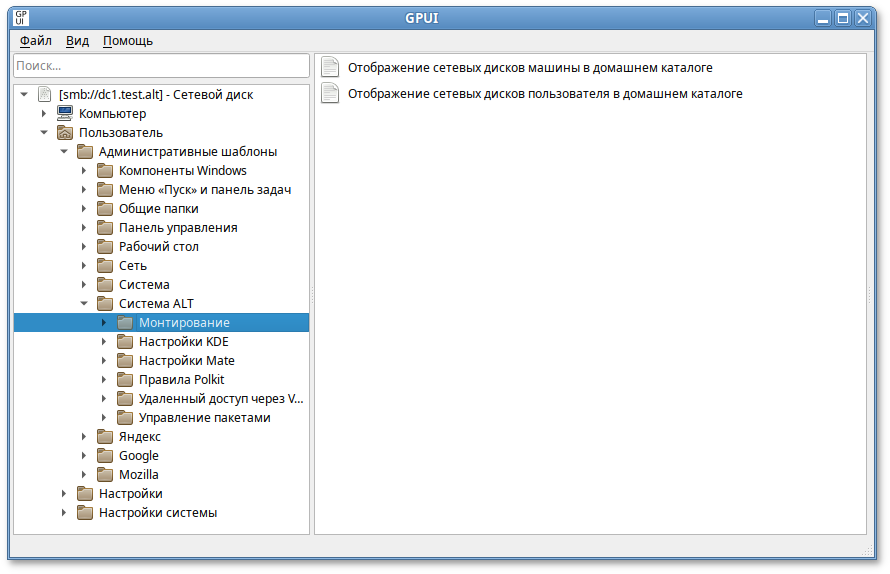

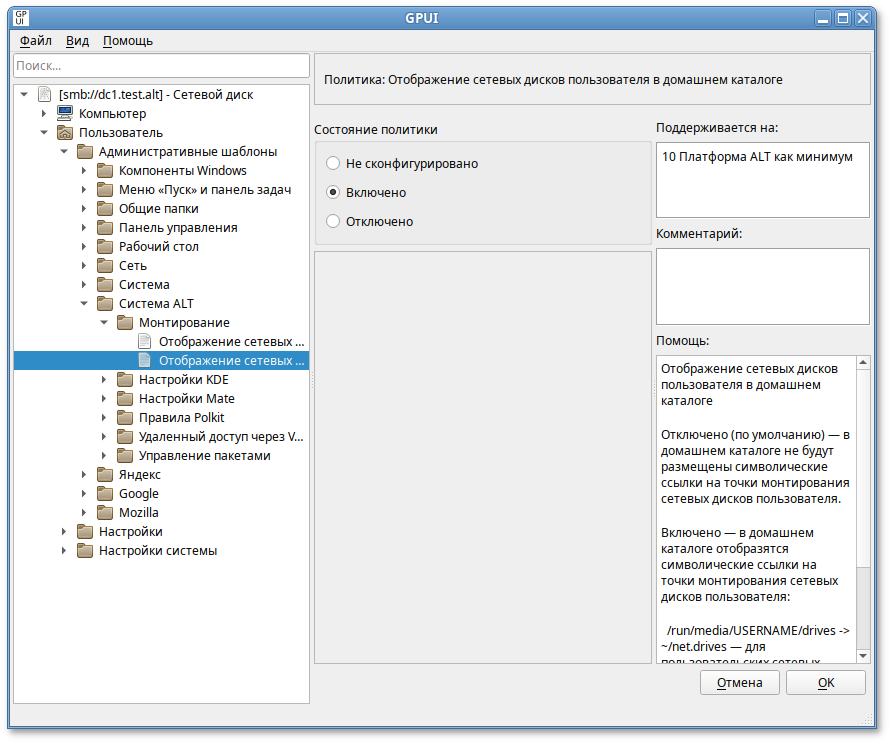

$ gpui-main -p "smb://dc1.test.alt/SysVol/test.alt/Policies/{XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXXX}"

-p позволяет указать путь к шаблону групповой политики, который нужно редактировать, dc1.test.alt — имя контроллера домена, а {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXXX} — GUID шаблона групповой политики для редактирования. Можно указывать как каталоги smb, так и локальные каталоги.

Примечание

$ gpui-main -p "smb://dc.test.alt/SysVol/test.alt/Policies/{2E80AFBE-BBDE-408B-B7E8-AF79E02839D6}"

/usr/share/PolicyDefenitions.

-b:

$ gpui-main -b "/usr/share/PolicyDefinitions"

Примечание

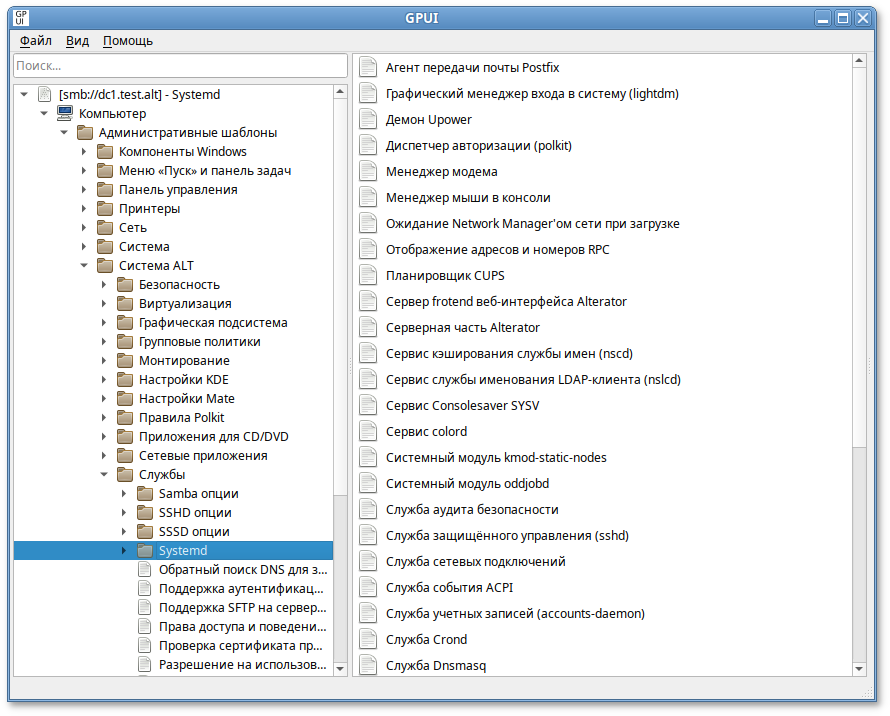

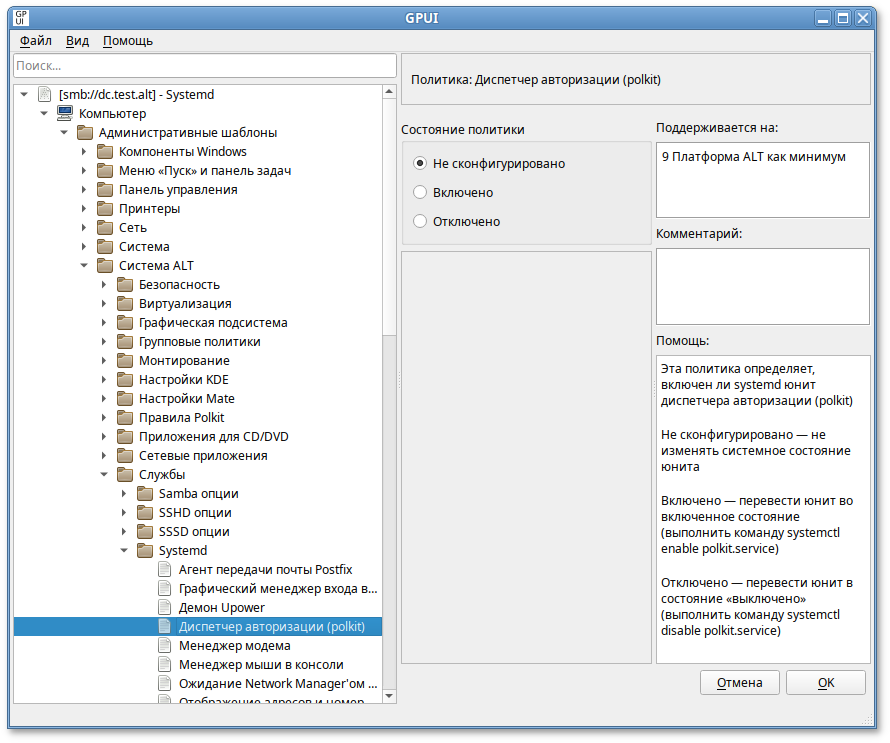

systemctl enable <служба>);

systemctl disable <служба>).

Таблица 10.1. Список служб, состояние которых можно изменить, настроив соответствующую политику в GPUI

|

Служба

|

Описание

|

Сервис Systemd

|

|---|---|---|

|

Менеджер модема

|

Политика определяет, включен ли systemd юнит диспетчера модемов

|

ModemManager.service

|

|

Ожидание Network Manager'ом сети при загрузке

|

Политика определяет, включен ли systemd юнит «Network Manager Wait Online»

|

NetworkManager-wait-online.service

|

|

Управление службой Network Manager

|

Политика определяет, включен ли systemd юнит «Network Manager»

|

NetworkManager.service

|

|

Служба учётных записей (accounts-daemon)

|

Политика определяет, включен ли systemd юнит службы учётных записей (accounts-daemon)

|

accounts-daemon.service

|

|

Служба события ACPI

|

Политика определяет, включен ли systemd юнит системной службы событий ACPI

|

acpid.service

|

|

Сервер frontend веб-интерфейса Alterator

|

Политика определяет, включен ли systemd юнит веб-сервера frotend WWW интерфейса Alterator

|

ahttpd.service

|

|

Серверная часть Alterator

|

Политика определяет, включен ли systemd юнит внутреннего сервера Alterator

|

alteratord.service

|

|

Служба аудита безопасности

|

Политика определяет, включен ли системный модуль службы аудита безопасности

|

auditd.service

|

|

Avahi mDNS/DNS-SD

|

Политика определяет, включен ли systemd юнит стека mDNS/DNS-SD Avahi

|

avahi-daemon.service

|

|

DNS-сервер BIND

|

Политика определяет, включен ли systemd юнит DNS-сервера (сервиса) BIND (Berkeley Internet Name Domain)

|

bind.service

|

|

Chronyd (служба NTP)

|

Политика определяет, включен ли systemd юнит NTP клиента/сервера Chronyd

|

chronyd.service

|

|

Сервис colord

|

Политика определяет, включен ли systemd юнит colord (сервис для управления, установки и создания цветовых профилей)

|

colord.service

|

|

Сервис Сonsolesaver SYSV

|

Политика определяет, включен ли systemd юнит Сonsolesaver (SYSV: этот пакет загружает конфигурацию энергосбережения консоли)

|

consolesaver.service

|

|

Cpufreq-simple сервис

|

Политика определяет, включен ли systemd юнит службы Cpufreq-simple (загружает модули ядра, необходимые для масштабирования cpufreq)

|

cpufreq-simple.service

|

|

Служба Crond

|

Политика определяет, включен ли systemd юнит службы Cron

|

crond.service

|

|

Шина системных сообщений D-Bus

|

Политика определяет, включен ли systemd юнит шины системных сообщений D-Bus

|

dbus.service

|

|

Служба Dnsmasq

|

Политика определяет, включен ли systemd юнит службы Dnsmasq (облегченный DHCP и кэширующий DNS-сервер, а также TFTP-сервер для поддержки загрузки по сети)

|

dnsmasq.service

|

|

Менеджер мыши в консоли

|

Политика определяет, включен ли sytemd юнит диспетчера мыши консоли

|

gpm.service

|

|

Системный модуль kmod-static-nodes

|

Политика определяет, включен ли systemd юнит kmod-static-nodes (создаёт список необходимых статических узлов устройства для текущего ядра)

|

kmod-static-nodes.service

|

|

Kerberos 5 KDC

|

Политика определяет, включен ли systemd юнит Kerberos 5 KDC

|

krb5kdc.service

|

|

Графический менеджер входа в систему (lightdm)

|

Политика определяет, включен ли systemd юнит службы графического менеджера входа в систему

|

lightdm.service

|

|

Служба сетевых подключений

|

Политика определяет, включен ли systemd юнит службы сетевых подключений

|

network.service

|

|

Samba NMB сервис

|

Политика определяет, включен ли systemd юнит сервиса Samba NMB

|

nmb.service

|

|

Сервис кэширования службы имен (nscd)

|

Политика определяет, включён ли systemd юнит сервиса кэширования службы имен

|

nscd.service

|

|

Сервис службы именования LDAP-клиента (nslcd)

|

Политика определяет, включен ли systemd юнит сервиса служб именования клиента LDAP

|

nslcd.service

|

|

Системный модуль oddjobd

|

Политика определяет, включен ли systemd юнит oddjobd (используется для запуска привилегированных операций для непривилегированных процессов)

|

oddjobd.service

|

|

SYSV: интерфейс терминала смарт-карт

|

Политика определяет, включен ли systemd юнит Openct (SYSV: терминал смарт-карт)

|

openct.service

|

|

Планировщик CUPS

|

Политика определяет, включен ли systemd юнит Service CUPS (планировщик)

|

org.cups.cupsd.service

|

|

Служба PC/SC Smart Card

|

Политика определяет, включен ли systemd юнит службы поддержки PC/SC Smart Card

|

pcscd.service

|

|

Диспетчер авторизации (polkit)

|

Политика определяет, включен ли systemd юнит диспетчера авторизации (polkit)

|

polkit.service

|

|

Агент передачи почты Postfix

|

Политика определяет, включен ли systemd юнит агента передачи почты Postfix

|

postfix.service

|

|

Сервис отображения универсальных адресов и номеров программ RPC

|

Политика определяет, включен ли systemd юнит RPC bind

|

rpcbind.service

|

|

Samba SMB сервис

|

Политика определяет, включен ли systemd юнит сервис Samba SMB

|

smb.service

|

|

Служба защищенного управления (sshd)

|

Политика определяет, включен ли systemd юнит демона сервера OpenSSH

|

sshd.service

|

|

Демон Upower

|

Политика определяет, включен ли systemd юнит Daemon Upower (управление питанием)

|

upower.service

|

|

Samba Winbind сервис

|

Политика определяет, включен ли systemd юнит Samba Winbind

|

winbind.service

|

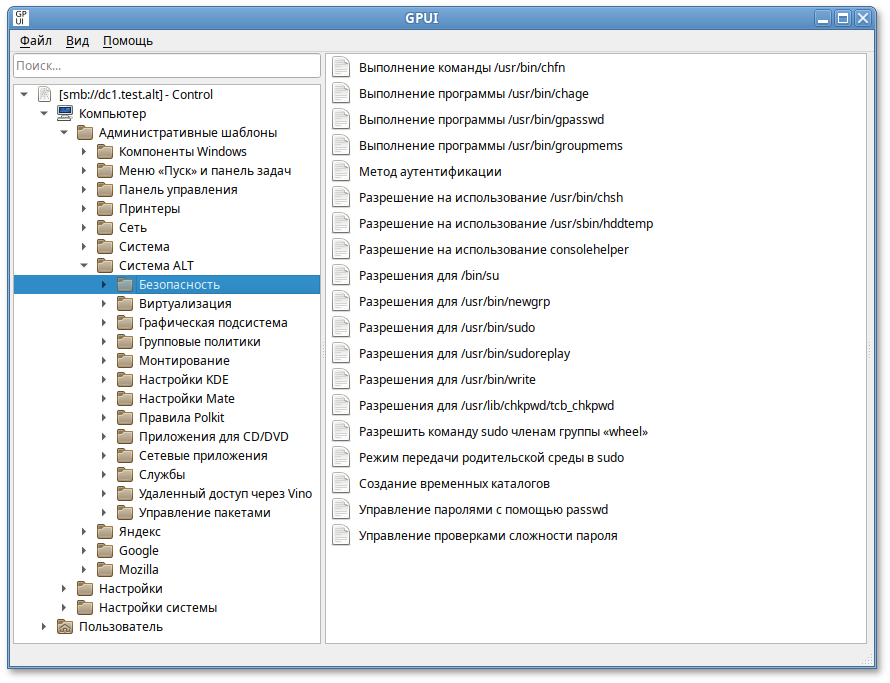

Таблица 10.2. Категория «Безопасность»

|

Политика

|

Control

|

Описание

|

Режимы

|

|---|---|---|---|

|

Выполнение программы

/usr/bin/chage

|

chage

|

Политика позволяет контролировать доступ для выполнения программы

/usr/bin/chage

|

|

|

Выполнение программы

/usr/bin/chfn

|

chfn

|

Политика позволяет контролировать поведение и права доступа к команде

chfn (/usr/bin/chfn). Команда chfn может изменить полное имя пользователя, номер кабинета, номера офисного и домашнего телефона для учётной записи пользователя. Обычный пользователь может изменять поля только для своей учётной записи, с учётом ограничений в /etc/login.defs (конфигурация по умолчанию не позволяет пользователям менять свое полное имя)

|

|

|

Выполнение программы

/usr/bin/chsh

|

chsh

|

Политика позволяет управлять правами доступа к команде

chsh (/usr/bin/chsh). Команда chsh позволяет изменить командную оболочку (или интерпретатор командной строки), запускаемую по умолчанию при регистрации пользователя в текстовой консоли (по умолчанию используется /bin/bash). Обычный пользователь может изменить командную оболочку только для своей учётной записи (командная оболочка должна быть перечислена в файле /etc/shells). Суперпользователь может изменить настройки для любой учётной записи (могут быть указаны любые значения)

|

|

|

Разрешение на использование

consolehelper

|

consolehelper

|

Определяет права доступа к инструменту

consolehelper (/usr/lib/consolehelper/priv/auth), который позволяет пользователям консоли запускать системные программы, выполняя аутентификацию через PAM. Когда это возможно, аутентификация выполняется графически; в противном случае выполняется в текстовой консоли, с которой был запущен consolehelper

|

|

|

Выполнение программы

/usr/bin/gpasswd

|

gpasswd

|

Определяет права на запуск инструмента

/usr/bin/gpasswd

|

|

|

Выполнение программы

/usr/bin/groupmems

|

groupmems

|

Определяет права на выполнение программы

/usr/bin/groupmems

|

|

|

Выполнение программы

usr/sbin/hddtemp

|

groupmems

|

Разрешение на использование инструмента

usr/sbin/hddtemp — отслеживание температуры жёсткого диска

|

|

|

Разрешения для

/usr/bin/newgrp

|

newgrp

|

Разрешение на использование инструмента

/usr/bin/newgrp

|

|

|

Создание временных каталогов

|

pam_mktemp

|

Определяет, следует ли создавать отдельные временные каталоги для пользователей

|

|

|

Управление паролями с помощью

passwd

|

passwd

|

Определяет политику управления паролями с помощью команды

/usr/bin/passwd

|

|

|

Управление проверками сложности пароля

|

passwdqc-enforce

|

Политика управляет паролями для достаточной надежности пароля

|

|

|

Разрешения для

/bin/su

|

su

|

Определяет разрешения для

/bin/su

|

|

|

Разрешения для

/usr/bin/sudo

|

sudo

|

Определяет разрешения для

/usr/bin/sudo

|

|

|

Режим передачи родительской среды в sudo

|

sudoers

|

Определяет, передаются ли переменные среды в sudo

|

|

|

Разрешения для

/usr/bin/sudoreplay

|

sudoreplay

|

Определяет разрешения для

/usr/bin/sudoreplay

|

|

|

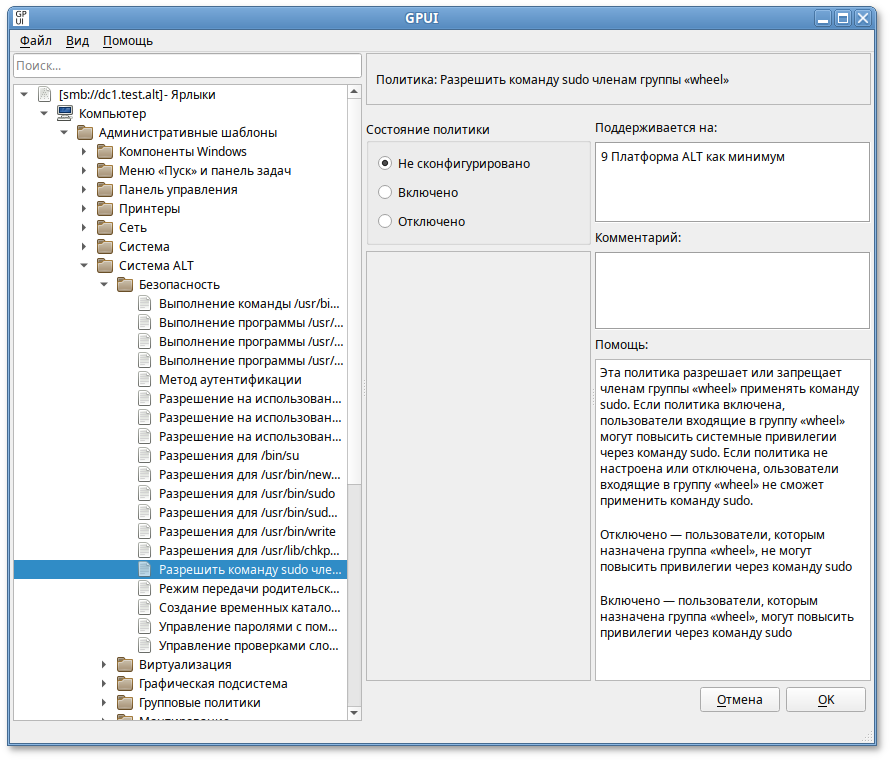

Разрешить команду

sudo членам группы «wheel»

|

sudowheel

|

Эта политика разрешает или запрещает членам группы «wheel» применять команду

sudo. Если политика включена, пользователи, входящие в группу «wheel», могут повысить системные привилегии через команду sudo. Если политика не сконфигурирована или отключена, пользователи, входящие в группу «wheel», не смогут применить команду sudo

|

|

|

Метод аутентификации

|

system-auth

|

Определяет метод аутентификации пользователя

|

|

|

Разрешения для

/usr/lib/chkpwd/tcb_chkpwd

|

tcb_chkpwd

|

Определяет разрешения для привилегированного помощника

/usr/lib/chkpwd/tcb_chkpwd

|

|

|

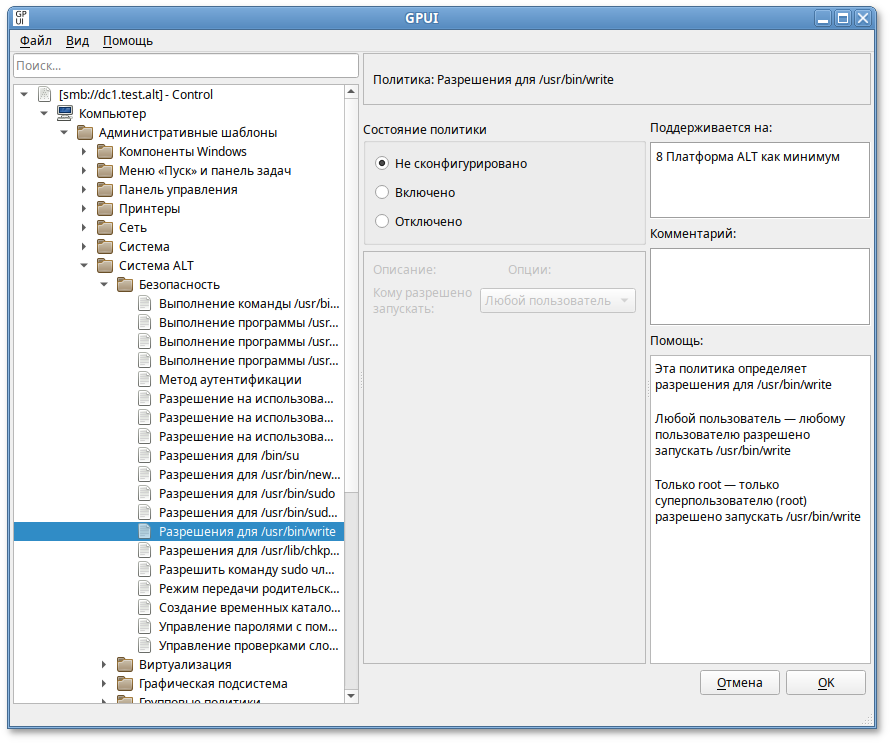

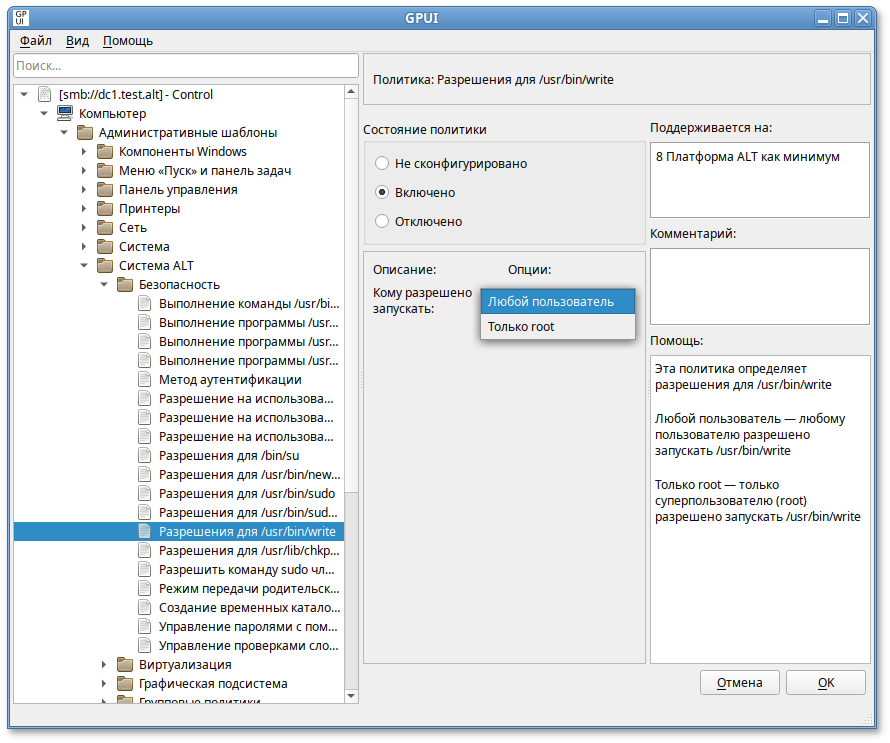

Разрешения для

/usr/bin/write

|

write

|

Определяет разрешения для

/usr/bin/write

|

|

Примечание

/etc/samba/smb.conf в секции [global] подключен файл /etc/samba/usershares.conf (include = /etc/samba/usershares.conf).

Таблица 10.3. Категория «Службы»

|

Политика

|

Control

|

Описание

|

Режимы

|

|---|---|---|---|

|

Права доступа и поведение очереди заданий

/usr/bin/at

|

at

|

Политика позволяет контролировать поведение и права доступа для запуска очереди заданий (права доступа для запуска

/usr/bin/at)

|

|

|

Режим демона NTP Chrony

|

chrony

|

Политика определяет режим работы (конфигурацию) демона Chrony, который реализует функции сетевого протокола времени

|

|

|

Разрешение на использование

crontab

|

crontab

|

Политика определяет права доступа к инструменту

crontab (/usr/bin/crontab)

|

|

|

Режим CUPS

|

cups

|

Политика определяет поведение CUPS

|

|

|

Обратный поиск DNS для запросов OpenLDAP

|

ldap-reverse-dns-lookup

|

Политика определяет, разрешен ли обратный поиск DNS для запросов OpenLDAP

|

|

|

Проверка сертификата при установлении соединений TLS OpenLDAP

|

ldap-tls-cert-check

|

Политика определяет режим проверки сертификата при установке TLS соединений OpenLDAP

|

|

|

Режим работы Postfix MTA

|

postfix

|

Политика определяет режим работы MTA Postfix (почтовый транспортный агент)

|

|

|

Разрешения для

/usr/sbin/postqueue

|

postqueue

|

Определяет разрешения для

/usr/sbin/postqueue

|

|

|

Режим работы Rpcbind

|

rpcbind

|

Политика определяет режим работы

rpcbind (/sbin/rpcbind)

|

|

|

Поддержка SFTP на сервере OpenSSH

|

sftp

|

Политика определяет поддержку SFTP на сервере OpenSSH

|

|

|

Поддержка аутентификации OpenSSH-клиентов через GSSAPI

|

ssh-gssapi-auth

|

Эта политика определяет функциональные возможности поддержки аутентификации OpenSSH-клиентов через GSSAPI

|

|

|

Samba опции

|

|||

|

Гостевой доступ к общим каталогам

|

smb-conf-usershare-allow-guests

|

Политика управляет возможностью предоставления гостевого доступа общему ресурсу.

Данная политика управляет параметром

usershare allow guests в файле /etc/samba/usershares.conf.

|

|

|

Доступ к общим каталогам других пользователей

|

smb-conf-usershare-owner-only

|

Политика управляет правом пользователя на предоставление общего доступа или доступ к каталогу, если пользователь не является владельцем этого каталога.

Данная политика управляет параметром

usershare owner only в файле /etc/samba/usershares.conf.

|

|

|

Доступ членам группы «sambashare» к управлению общими каталогами

|

role-sambashare

|

Политика управляет разрешением членам группы «sambashare» управлять общими каталогами.

Конфигурации пользовательских общих ресурсов расположены в каталоге

/var/lib/samba/usershares, права на запись в котором имеют члены группы «usershares». Данная политика позволяет расширить привилегии членов группы «sambashare», добавляя их в группу «usershares».

|

|

|

Доступ членам группы «users» к управлению общими каталогами

|

role-usershares

|

Политика управляет разрешением членам группы «users» управлять общими каталогами.

Конфигурации пользовательских общих ресурсов расположены в каталоге

/var/lib/samba/usershares, права на запись в котором имеют члены группы «usershares». Данная политика позволяет расширить привилегии членов группы «users», добавляя их в группу «usershares».

|

|

|

Запрет на создание общих каталогов в системных каталогах

|

smb-conf-usershare-deny-list

|

Данная политика управляет параметром

usershare prefix deny list в файле /etc/samba/usershares.conf — открывая или закрывая комментарием этот параметр.

Параметр

usershare prefix deny list определяет каталоги в корневом каталоге (/), в которых пользователю запрещено создавать общие каталоги. Если абсолютный путь к общему каталогу пользователя начинается с одного из перечисленных каталогов, то доступ к нему будет запрещен. Таким образом ограничивается список каталогов, в которых возможно создавать общие пользовательские каталоги. По умолчанию в параметре usershare prefix deny list заданы каталоги: /etc, /dev, /sys, /proc.

Если настроен список запрещенных каталогов usershare prefix deny list, и список разрешенных каталогов usershare prefix allow list, сначала обрабатывается список запрета, а затем уже список разрешений.

|

|

|

Разрешение на создание общих каталогов в системных каталогах

|

smb-conf-usershare-allow-list

|

Данная политика управляет параметром

usershare prefix allow list в файле /etc/samba/usershares.conf — открывая или закрывая комментарием этот параметр.

Параметр

usershare prefix allow list определяет каталоги в корневом каталоге (/), в которых пользователю разрешено создавать общие каталоги. Если абсолютный путь к общему каталогу пользователя не начинается с одного из перечисленных каталогов, то доступ к нему будет запрещен. Таким образом ограничивается список каталогов, в которых возможно создавать общие пользовательские каталоги. По умолчанию в параметре usershare prefix allow list заданы каталоги: /home, /srv, /mnt, /media, /var.

Если настроен список запрещенных каталогов usershare prefix deny list, и список разрешенных каталогов usershare prefix allow list, сначала обрабатывается список запрета, а затем уже список разрешений.

|

|

|

Разрешение на создание пользовательских общих каталогов

|

smb-conf-usershare

|

Политика управляет возможностью создания пользовательских общих каталогов на компьютере.

Дананя политика управляет параметром

usershare max shares в файле /etc/samba/usershares.conf, который устанавливает предельное число общих каталогов.

|

|

|

SSHD опции

|

|||

|

Контроль доступа по группам к серверу OpenSSH

|

ssh-gssapi-auth

|

Эта политика включает в службе удаленного доступа OpenSSH контроль доступа по списку разрешенных групп

|

|

|

Группы для контроля доступа к серверу OpenSSH

|

sshd-allow-groups-list

|

Эта политика определяет, какие группы входят в список разрешенных для службы удаленного доступа к серверу OpenSSH

|

|

|

Поддержка GSSAPI-аутентификации на сервере OpenSSH

|

sshd-gssapi-auth

|

Эта политика включает поддержку аутентификации с использованием GSSAPI на сервере OpenSSH

|

|

|

Аутентификация по паролю на сервере OpenSSH

|

sshd-password-auth

|

Эта политика включает поддержку аутентификации по паролю на сервере OpenSSH

|

|

|

Аутентификация суперпользователя на сервере OpenSSH

|

sshd-permit-root-login

|

Эта политика определяет режимы аутентификации для суперпользователя (root) на сервере OpenSSH

|

|

|

SSSD опции

|

|||

|

Контроль доступа в SSSD через групповые политики

|

sssd-ad-gpo-access-control

|

Эта политика определяет в каком режиме будет осуществляться контроль доступа в SSSD основанный на групповых политиках Active Directory (GPO)

|

|

|

Игнорирование политик при недоступности GPT

|

sssd-ad-gpo-ignore-unreadable

|

Эта настройка определяет будут ли проигнорированы правила управления доступом в SSSD основанные на групповых политиках, если недоступен какой-либо шаблон (GPT) объекта групповой политики (GPO)

|

|

|

Кэширование учётных данных пользователей

|

sssd-cache-credentials

|

Эта политика определяет, будут ли учётные данные удалённых пользователей сохраняться в локальном кэше SSSD

|

|

|

Режим привилегий службы SSSD

|

sssd-drop-privileges

|

Эта политика позволяет сбросить права службы SSSD, чтобы избежать работы от имени суперпользователя (root)

|

|

|

Обновление DNS-записей прямой зоны

|

sssd-dyndns-update

|

Эта политика позволяет включить или отключить автоматическое обновление DNS-записей (защищенных с помощью GSS-TSIG) с IP-адресом клиента через SSSD

|

|

|

Обновление DNS-записей обратной зоны

|

sssd-dyndns-update-ptr

|

Данная политика определяет будет ли обновляться клиентская PTR-запись (защищенная с помощью GSS-TSIG). Эта политика работает только если включено «Обновление DNS-записей прямой зоны»

|

|

Таблица 10.4. Категория «Сетевые приложения»

|

Политика

|

Control

|

Описание

|

Режимы

|

|---|---|---|---|

|

Разрешение на использование

/usr/bin/mtr

|

mtr

|

Разрешение на использование сетевого инструмента

/usr/bin/mtr

|

|

|

Разрешения для

/usr/bin/ping

|

ping

|

Эта политика определяет разрешения для

/usr/bin/ping

|

|

|

Разрешения для

/usr/sbin/pppd

|

ppp

|

Эта политика определяет разрешения для

/usr/sbin/pppd

|

|

|

Разрешения для wireshark-capture (

dumpcap)

|

wireshark-capture

|

Эта политика определяет функциональные возможности (режимы) разрешения для захвата wireshark (

/usr/bin/dumpcap)

|

|

Таблица 10.5. Категория «Приложения для CD/DVD»

|

Политика

|

Control

|

Описание

|

Режимы

|

|---|---|---|---|

|

Разрешение на использование

/usr/bin/dvd-ram-control

|

dvd-ram-control

|

Эта политика определяет права доступа к

/usr/bin/dvd-ram-control

|

|

|

Разрешения на использование

/usr/bin/dvd+rw-booktype

|

dvd+rw-booktype

|

Эта политика определяет права доступа к

/usr/bin/dvd+rw-booktype

|

|

|

Разрешения на использование

/usr/bin/dvd+rw-format

|

dvd+rw-format

|

Эта политика определяет права доступа к

/usr/bin/dvd+rw-format

|

|

|

Разрешения на использование

/usr/bin/dvd+rw-mediainfo

|

dvd+rw-mediainfo

|

Эта политика определяет права доступа к

/usr/bin/dvd+rw-mediainfo

|

|

|

Разрешения на использование

/usr/bin/growisofs

|

growisofs

|

Эта политика определяет права на использование инструмента

/usr/bin/growisofs

|

|

Таблица 10.6. Категория «Монтирование»

|

Политика

|

Control

|

Описание

|

Режимы

|

|---|---|---|---|

|

Доступ к инструментам FUSE

|

fusermount

|

Эта политика определяет права доступа для монтирования файловой системы FUSE (выполнение программ

/usr/bin/fusermount и /usr/bin/fusermount3)

|

|

|

Разрешения для

/bin/mount и /bin/umount

|

mount

|

Эта политика определяет разрешения для

/bin/mount и /bin/umount

|

|

|

Разрешения для

/sbin/mount.nfs

|

nfsmount

|

Эта политика определяет разрешения для

/sbin/mount.nfs

|

|

|

Правила подключения USB-накопителей

|

udisks2

|

Эта политика определяет правила подключения USB-накопителей

|

|

Таблица 10.7. Категория «Виртуализация»

|

Политика

|

Control

|

Описание

|

Режимы

|

|---|---|---|---|

|

Разрешения для VirtualBox

|

virtualbox

|

Эта политика определяет разрешения для VirtualBox

|

|

Таблица 10.8. Категория «Графическая подсистема»

|

Политика

|

Control

|

Описание

|

Режимы

|

|---|---|---|---|

|

Cписок пользователей в greeter (LightDM)

|

lightdm-greeter-hide-users

|

Эта политика определяет, будет ли показан список всех пользователей при входе в систему с помощью LightDM (в greeter — на экране приветствия/входа в систему LightDM) или нет

|

|

|

Стандартные каталоги в home

|

xdg-user-dirs

|

Эта политика определяет, работает ли функция стандартных каталогов (Документы, Загрузки, Изображения и т.д.) xdg-user-dirs в домашнем каталоге (home) пользователя

|

|

|

Разрешения для Xorg

|

xorg-server

|

Эта политика определяет разрешения для Xorg (

/usr/bin/Xorg)

|

|

Примечание

/etc/polkit-1/rules.d/50-default.rules:

polkit.addAdminRule(function(action, subject) {

return ["unix-group:wheel"];

});

По умолчанию запрашивается пароль пользователя, находящегося в группе wheel.

49-alt_group_policy_permissions.rules, для пользовательской политики — 48-alt_group_policy_permissions_user.<USERNAME>.rules. Правила для пользовательской политики обрабатываются до правил для машинной политики. У машинных политик имеются блокировки (параметр Блокировать), при установке которых машинные политики становятся приоритетнее пользовательских (создается файл правил 47-alt_group_policy_permissions.rules).

Таблица 10.9. Ограничения для работы с токенами и смарт-картами

|

Политика

|

Описание

|

Правило Polkitd

|

|---|---|---|

|

Ограничение возможности доступа к демону PC/SC

|

Данная политика управляет ограничением возможности доступа к демону PC/SC и регулирует работу с токенами

|

org.debian.pcsc-lite.access_pcsc

|

|

Ограничение возможности доступа к смарт-картам

|

Данная политика управляет ограничением возможности доступа к смарт-картам

|

org.debian.pcsc-lite.access_card

|

Таблица 10.10. Ограничения службы Login

|

Политика

|

Описание

|

Правило Polkitd

|

|---|---|---|

|

Ограничение возможности блокировки или разблокировки экрана активных сеансов

|

Политика ограничивает возможность блокировки или разблокировки экрана активных сеансов

|

org.freedesktop.login1.lock-sessions

|

|

Ограничение возможности выключения питания системы

|

Политика ограничивает возможность выключения питания системы

|

org.freedesktop.login1.power-off

|

|

Ограничение возможности выключения системы, когда приложение запрещает это действие

|

Политика ограничивает возможность выключения системы, когда приложение запрещает это действие

|

org.freedesktop.login1.power-off-ignore-inhibit

|

|

Ограничение возможности выключения системы, при наличии активных сеансов других пользователей

|

Политика ограничивает возможность выключения системы, при наличии активных сеансов других пользователей

|

org.freedesktop.login1.power-off-multiple-sessions

|

|

Ограничение возможности изменения сеанса виртуального терминала

|

Политика управляет ограничением возможности изменить сеанс виртуального терминала

|

org.freedesktop.login1.chvt

|

|

Ограничение возможности остановки системы

|

Политика ограничивает возможность остановки системы

|

org.freedesktop.login1.halt

|

|

Ограничение возможности остановки системы, когда приложение запрещает это действие

|

Политика ограничивает возможность остановки системы, пока приложение запрещает это действие

|

org.freedesktop.login1.halt-ignore-inhibit

|

|

Ограничение возможности остановки системы, при наличии активных сеансов других пользователей

|

Политика ограничивает возможность остановки системы, при наличии активных сеансов других пользователей

|

org.freedesktop.login1.halt-multiple-sessions

|

|

Ограничение возможности очистки устройства в месте привязки (изменение способа подключения устройств к рабочим местам)

|

Политика управляет ограничением возможности очистки устройства в месте привязки (изменение способа подключения устройств к рабочим местам)

|

org.freedesktop.login1.flush-devices

|

|

Ограничение возможности перевода системы в спящий режим

|

Политика ограничивает возможность перевода системы в спящий режим

|

org.freedesktop.login1.hibernate

|

|

Ограничение возможности перевода системы в спящий режим, пока приложение препятствует этому

|

Политика ограничивает возможность перевода системы в спящий режим, пока приложение препятствует этому

|

org.freedesktop.login1.hibernate-ignore-inhibit

|

|

Ограничение возможности перевода системы в спящий режим, при наличии активных сеансов других пользователей

|

Политика ограничивает возможность перевода системы в спящий режим, при наличии активных сеансов других пользователей

|

org.freedesktop.login1.hibernate-multiple-sessions

|

|

Ограничение возможности перезагрузки системы

|

Политика ограничивает возможность перезагрузки системы

|

org.freedesktop.login1.reboot

|

|

Ограничение возможности перезагрузки системы, когда приложение препятствует этому действию

|

Политика ограничивает возможность перезагрузки системы, когда приложение препятствует этому действию

|

org.freedesktop.login1.reboot-ignore-inhibit

|

|

Ограничение возможности перезагрузки системы, при наличии активных сеансов других пользователей

|

Политика ограничивает возможность перезагрузки системы, при наличии активных сеансов других пользователей

|

org.freedesktop.login1.reboot-multiple-sessions

|

|

Ограничение возможности приложениям блокировать выключение системы

|

Политика ограничивает возможность приложениям блокировать выключение системы

|

org.freedesktop.login1.inhibit-block-shutdown

|

|

Ограничение возможности приложениям запрещать автоматическое приостановление работы системы

|

Политика ограничивает возможность приложениям запрещать автоматическое приостановление работы системы

|

org.freedesktop.login1.inhibit-block-idle

|

|

Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратного ключа гибернации (энергосбережения) системы

|

Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратного ключа гибернации (энергосбережения) системы

|

org.freedesktop.login1.inhibit-handle-hibernate-key

|

|

Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратного переключателя крышки (устройства)

|

Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратного переключателя крышки (устройства)

|

org.freedesktop.login1.inhibit-handle-lid-switch

|

|

Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратной клавиши перезагрузки системы

|

Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратной клавиши перезагрузки системы

|

org.freedesktop.login1.inhibit-handle-reboot-key

|

|

Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратной клавиши питания системы

|

Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратной клавиши питания системы

|

org.freedesktop.login1.inhibit-handle-power-key

|

|

Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратной клавиши приостановки системы

|

Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратной клавиши приостановки системы

|

org.freedesktop.login1.inhibit-handle-suspend-key

|

|

Ограничение возможности приложениям запрещать системный сон

|

Политика ограничивает возможность приложениям запрещать системный сон

|

org.freedesktop.login1.inhibit-block-sleep

|

|

Ограничение возможности приложениям откладывать выключение системы

|

Политика ограничивает возможность приложениям откладывать выключение системы

|

org.freedesktop.login1.inhibit-delay-shutdown

|

|

Ограничение возможности приложениям откладывать переход в спящий режим

|

Политика ограничивает возможность приложениям откладывать переход в спящий режим

|

org.freedesktop.login1.inhibit-delay-sleep

|

|

Ограничение возможности приостановки работы системы

|

Политика ограничивает возможность приостановки работы системы

|

org.freedesktop.login1.suspend

|

|

Ограничение возможности приостановки работы системы, пока приложение препятствует этому действию

|

Политика ограничивает возможность приостановки работы системы, пока приложение препятствует этому действию

|

org.freedesktop.login1.suspend-ignore-inhibit

|

|

Ограничение возможности приостановки работы системы, при наличии активных сеансов других пользователей

|

Политика ограничивает возможность приостановки работы системы, при наличии активных сеансов других пользователей

|

org.freedesktop.login1.suspend-multiple-sessions

|

|

Ограничение возможности присоединения устройств к рабочим местам

|

Политика управляет ограничением возможности присоединить устройства к рабочим местам

|

org.freedesktop.login1.attach-device

|

|

Ограничение возможности разрешения незалогиненному пользователю запускать программы

|

Политика ограничивает возможность разрешения незалогиненному пользователю запускать программы

|

org.freedesktop.login1.set-self-linger

|

|

Ограничение возможности разрешения незалогиненным пользователям запускать программы

|

Политика ограничивает возможность разрешения незалогиненным пользователям запускать программы

|

org.freedesktop.login1.set-user-linger

|

|

Ограничение возможности указания загрузчику системы на загрузку в определенную запись загрузчика

|

Политика ограничивает возможность указания загрузчику системы на загрузку в определенную запись загрузчика

|

org.freedesktop.login1.set-reboot-to-boot-loader-entry

|

|

Ограничение возможности указания загрузчику системы на необходимость загрузки в меню загрузчика

|

Политика ограничивает возможность указания загрузчику системы на необходимость загрузки в меню загрузчика

|

org.freedesktop.login1.set-reboot-to-boot-loader-menu

|

|

Ограничение возможности указания микропрограмме системы на необходимость перезагрузки в интерфейс настройки микропрограммы

|

Политика ограничивает возможность указания микропрограмме системы на необходимость перезагрузки в интерфейс настройки микропрограммы

|

org.freedesktop.login1.set-reboot-to-firmware-setup

|

|

Ограничение возможности управления активными сеансами, пользователями и местами

|

Политика ограничивает возможность управления активными сеансами, пользователями и местами

|

org.freedesktop.login1.manage

|

|

Ограничение возможности установки «причины» перезагрузки в ядре

|

Политика ограничивает возможность установить «причины» перезагрузки в ядре

|

org.freedesktop.login1.set-reboot-parameter

|

|

Ограничение возможности установки сообщения на стене (сообщение, которое будет отправлено на все терминалы)

|

Политика ограничивает возможность установки сообщения на стене (сообщение, которое будет отправлено на все терминалы)

|

org.freedesktop.login1.set-wall-message

|

Таблица 10.11. Ограничения службы Machine

|

Политика

|

Описание

|

Правило Polkitd

|

|---|---|---|

|

Ограничение возможности авторизации в локальном контейнере

|

Политика управляет ограничением возможности авторизации в локальном контейнере

|

org.freedesktop.machine1.login

|

|

Ограничение возможности авторизации на локальном хосте

|

Политика управляет ограничением возможности авторизации на локальном хосте

|

org.freedesktop.machine1.host-login

|

|

Ограничение возможности получения интерпретатора командной строки (командной оболочки) в локальном контейнере

|

Политика управляет ограничением возможности получения интерпретатора командной строки (командной оболочки) в локальном контейнере

|

org.freedesktop.machine1.shell

|

|

Ограничение возможности получения интерпретатора командной строки (командной оболочки) на локальном хосте

|

Политика управляет ограничением возможности получения интерпретатора командной строки (командной оболочки) на локальном хосте

|

org.freedesktop.machine1.host-shell

|

|

Ограничение возможности получения псевдотелетайпа (TTY) в локальном контейнере

|

Политика управляет ограничением возможности получения псевдотелетайпа (TTY) в локальном контейнере

|

org.freedesktop.machine1.open-pty

|

|

Ограничение возможности получения псевдотелетайпа (TTY) на локальном хосте

|

Политика управляет ограничением возможности получения псевдотелетайпа (TTY) на локальном хосте

|

org.freedesktop.machine1.host-open-pty

|

|

Ограничение возможности управления локальными виртуальными машинами и контейнерами

|

Политика управляет ограничением возможности управления локальными виртуальными машинами и контейнерами

|

org.freedesktop.machine1.manage-machines

|

|

Ограничение возможности управления локальными виртуальными машинами и образами контейнеров

|

Политика управляет ограничением возможности управления локальными виртуальными машинами и образами контейнеров

|

org.freedesktop.machine1.manage-images

|

Таблица 10.12. Ограничения ModemManager

|

Политика

|

Описание

|

Правило Polkitd

|

|---|---|---|

|

Ограничение возможности блокировки и управления мобильным широкополосным устройством

|

Политика ограничивает возможность изменения конфигурации мобильного широкополосного устройства

|

org.freedesktop.ModemManager1.Device.Control

|

|

Ограничение возможности добавления, изменения или удаления контактов устройства

|

Политика управляет ограничением возможности добавления, изменения и удаления контактов мобильного широкополосного доступа

|

org.freedesktop.ModemManager1.Contacts

|

|

Ограничение возможности запросов и использования сетевой информации и услуг

|

Политика ограничивает возможность запрашивать или использовать сетевую информацию и службы

|

org.freedesktop.ModemManager1.USSD

|

|

Ограничение возможности запросов информации о сетевом времени и часовом поясе

|

Политика ограничивает возможность запрашивать информацию о сетевом времени

|

org.freedesktop.ModemManager1.Time

|

|

Ограничение возможности отправки, сохранения, изменения и удаления текстовых сообщений

|

Политика ограничивает возможность отправки или манипулирования текстовыми сообщениями устройства

|

org.freedesktop.ModemManager1.Messaging

|

|

Ограничение возможности приема входящих голосовых вызовов или начала исходящего голосового вызова

|

Политика ограничивает возможность голосовых вызовов

|

org.freedesktop.ModemManager1.Voice

|

|

Ограничение возможности просмотра информации о географическом положении и позиционировании

|

Политика ограничивает возможность просмотра информации о географическом положении

|

org.freedesktop.ModemManager1.Location

|

|

Ограничение возможности управления демоном Modem Manager

|

Политика ограничивает возможность управления диспетчером модемов

|

org.freedesktop.ModemManager1.Control

|

|

Ограничение возможности управления прошивкой мобильного широкополосного устройства

|

Политика ограничивает возможность управления микропрограммой мобильного широкополосного устройства

|

org.freedesktop.ModemManager1.Firmware

|

Таблица 10.13. Ограничения NetworkManager

|

Политика

|

Описание

|

Правило Polkitd

|

|---|---|---|

|

Ограничение возможности включения или отключения сети

|

Политика управляет ограничением возможности включения или отключения сетевого взаимодействия системы. Если сетевое взаимодействие отключено, все управляемые интерфейсы отсоединяются и деактивируются. Если сетевое взаимодействие включено, все управляемые интерфейсы доступны для активации

|

org.freedesktop.NetworkManager.enable-disable-network

|

|

Ограничение возможности включения или отключения статистики

|

Политика управляет ограничением возможности включения или отключения счётчика статистики устройства

|

org.freedesktop.NetworkManager.enable-disable-statistics

|

|

Ограничение возможности включения или отключения устройств Wi-Fi

|

Данная политика управляет ограничением возможности включения или отключения устройств Wi-Fi

|

org.freedesktop.NetworkManager.enable-disable-wifi

|

|

Ограничение возможности включения или отключения устройств WiMAX

|

Данная политика управляет ограничением возможности включения или отключения мобильных широкополосных устройств WiMAX

|

org.freedesktop.NetworkManager.enable-disable-wimax

|

|

Ограничение возможности включения или отключения WWAN-устройств

|

Политика управляет ограничением возможности включения или отключения WWAN-устройств

|

org.freedesktop.NetworkManager.enable-disable-wwan

|

|

Ограничение возможности изменения общих настроек DNS

|

Политика управляет ограничением возможности изменений общей конфигурации DNS

|

org.freedesktop.NetworkManager.settings.modify.global-dns

|

|

Ограничение возможности изменения персональных сетевых настроек

|

Данная политика управляет ограничением возможности изменений личных сетевых соединений

|

org.freedesktop.NetworkManager.settings.modify.own

|

|

Ограничение возможности изменения постоянного имени хоста

|

Данная политика управляет ограничением возможности изменения постоянного имени (hostname) системы

|

org.freedesktop.NetworkManager.settings.modify.hostname

|

|